Pour le seul mois de janvier 2025, le NIST a reçu un nombre impressionnant de 4 085 vulnérabilités, ce qui constitue un début d'année exceptionnellement risqué en raison de la montée en puissance des menaces activement exploitées. Parmi ces vulnérabilités, CVE-2025-21298 est une vulnérabilité d'exécution de code à distance (RCE) sans clic dans Microsoft Windows OLE avec un score CVSS de 9,8. Cette faille de sécurité permet aux attaquants de compromettre les systèmes simplement en incitant les utilisateurs à prévisualiser un courriel RTF malveillant dans Outlook - aucun clic n'est nécessaire.

Dans ce blog, nous disséquons les nuances techniques de cette vulnérabilité, nous explorons comment OPSWAT MetaDefender Core atténue ces menaces de type "zero-day", et nous fournissons des recommandations concrètes pour les entreprises.

Comprendre la vulnérabilité

Tirer parti d'une technique d'attaque "zéro clic

Une attaque "zéro-clic" exploite les vulnérabilités des logiciels pour lancer une attaque sans aucune interaction de la part de l'utilisateur. Cela signifie qu'un logiciel malveillant peut être installé ou que d'autres actions malveillantes peuvent être menées sur l'appareil d'un utilisateur sans que la cible ne clique sur un lien, n'ouvre un fichier ou ne fasse quoi que ce soit, ce qui rend l'attaque particulièrement dangereuse et difficile à détecter.

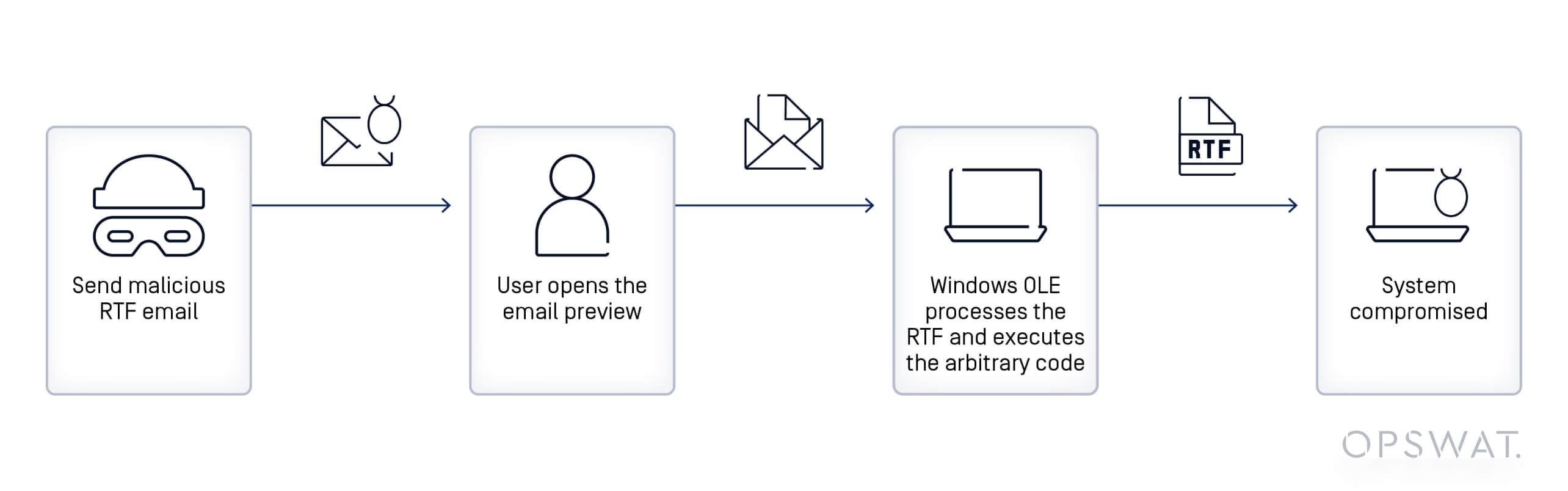

CVE-2025-21298 Flux d'attaque

La vulnérabilité se trouve dans le système OLE de Windows, plus précisément dans la fonction ole32.dll de la bibliothèque UtOlePresStmToContentsStm Cette fonction gère la conversion des données dans les structures de stockage OLE. Cette fonction gère la conversion des données dans les structures de stockage OLE, mais elle présente un problème de corruption de mémoire que les attaquants peuvent exploiter pour exécuter un code arbitraire.

L'attaquant transmet par courrier électronique un document RTF spécialement conçu contenant des objets OLE malveillants. Lorsqu'il atteint le système de la victime, le client de messagerie traite la pièce jointe lorsque le destinataire ouvre ou prévisualise le message dans Microsoft Outlook. Le système OLE de Windows s'engage avec des objets intégrés, en utilisant la vulnérabilité de la technologie UtOlePresStmToContentsStm pour le traitement OLE.

Au cours de cette phase, la fonction tente de convertir les données dans les structures de stockage OLE, ce qui entraîne une corruption de la mémoire. Cette corruption de la mémoire permet un RCE, donnant aux attaquants la possibilité d'exécuter des commandes arbitraires sur le système compromis avec les mêmes privilèges que l'utilisateur actuel.

Un exploit de preuve de concept pour CVE-2025-21298 a déjà été publié sur GitHub pour reproduire cette attaque.

Prévenir les vulnérabilités de type Zero-Day avec OPSWAT MetaDefender Core

Les vulnérabilités de type "zéro jour" représentent les menaces les plus difficiles à gérer dans le domaine de la cybersécurité moderne, car elles apparaissent de manière inattendue et peuvent être exploitées avant que les fournisseurs n'aient le temps de publier des correctifs. Ces failles critiques permettent souvent de compromettre immédiatement un système, ce qui laisse peu de temps aux défenseurs pour réagir. La vulnérabilité CVE-2025-21298 est particulièrement dangereuse.

OPSWAT MetaDefender Core se positionne à l'avant-garde de la détection et de la prévention des menaces avancées, offrant une approche multicouche de la sécurité particulièrement efficace contre les attaques zero-day telles que CVE-2025-21298. Il s'appuie sur les technologies MetaScan™ Multiscanning, Deep CDR™ et Adaptive Sandbox pour détecter et neutraliser les menaces avant qu'elles n'atteignent les systèmes critiques.

En première ligne de défense, MetaScan Multiscanning analyse la pièce jointe au courrier électronique qui contient le fichier RTF malveillant. Cinq des 34 moteurs peuvent détecter CVE-2025-21298.

Ensuite, Deep CDR assainit les fichiers de manière proactive en supprimant les éléments potentiellement malveillants tout en préservant la convivialité du fichier. Pour atténuer les risques associés à CVE-2025-21298, nous activons d'abord l'option "Remove Embedded Object" pour RTF dans le panneau de configuration de Deep CDR .

Une fois activé, Deep CDR identifie cet objet intégré comme un nœud suspect et supprime le RTF.

Alors que le Deep CDR se concentre sur la suppression des objets malveillants et l'assainissement des fichiers, l'Adaptive Sandbox fournit une couche supplémentaire de protection en utilisant une détonation basée sur l'émulation pour analyser les comportements malveillants et les IOC (indicateurs de compromission).

Recommandations de mise en œuvre

- Déployer Deep CDR au niveau des passerelles de messagerie afin d'assainir tous les fichiers entrants contenant des RTF.

- Configurez Adaptive Sandbox pour faire exploser en toute sécurité les fichiers suspects avant qu'ils ne soient livrés.

- Mettre en place un suivi complet des tentatives d'exploitation potentielles.

Pourquoi les entreprises font-elles confiance à OPSWAT pour la Advanced Threat Detection et la prévention des Advanced Threat Detection

Les organisations de divers secteurs, y compris la finance, la santé et les infrastructures critiques, s'appuient sur OPSWAT MetaDefender Core pour.. :

- Protection Zero-Day à la pointe de l'industrie : Des mesures de sécurité avancées telles que Deep CDR et Adaptive Sandbox offrent une défense inégalée contre les menaces émergentes.

- Soutien à la conformité réglementaire : Les solutions OPSWAT aident à la conformité avec les normes de sécurité telles que GDPR, HIPAA et NIST en garantissant des politiques strictes d'assainissement des fichiers.

- Intégration transparente avec l'infrastructure de sécurité existante : MetaDefender Core s'intègre aux SIEM, pare-feux et plateformes de protection des points d'accès pour une détection et une prévention complètes des menaces.

- Évolutivité pour les environnements d'entreprise : Conçu pour traiter de gros volumes de données, il garantit la sécurité sans compromettre les performances.

Réflexions finales

CVE-2025-21298 représente une menace sérieuse pour les organisations, mais avec des mesures de sécurité proactives, les entreprises peuvent éviter des brèches catastrophiques. OPSWAT MetaDefender Core, avec ses fonctionnalités Deep CDR, MetaScan Multiscanning et Adaptive Sandbox , fournit une protection de pointe contre les exploits du jour zéro. En mettant en œuvre des stratégies de sécurité multicouches et en exploitant les technologies avancées de prévention des menaces d'OPSWAT, les entreprises peuvent neutraliser efficacement les cybermenaces émergentes et protéger leurs actifs critiques.