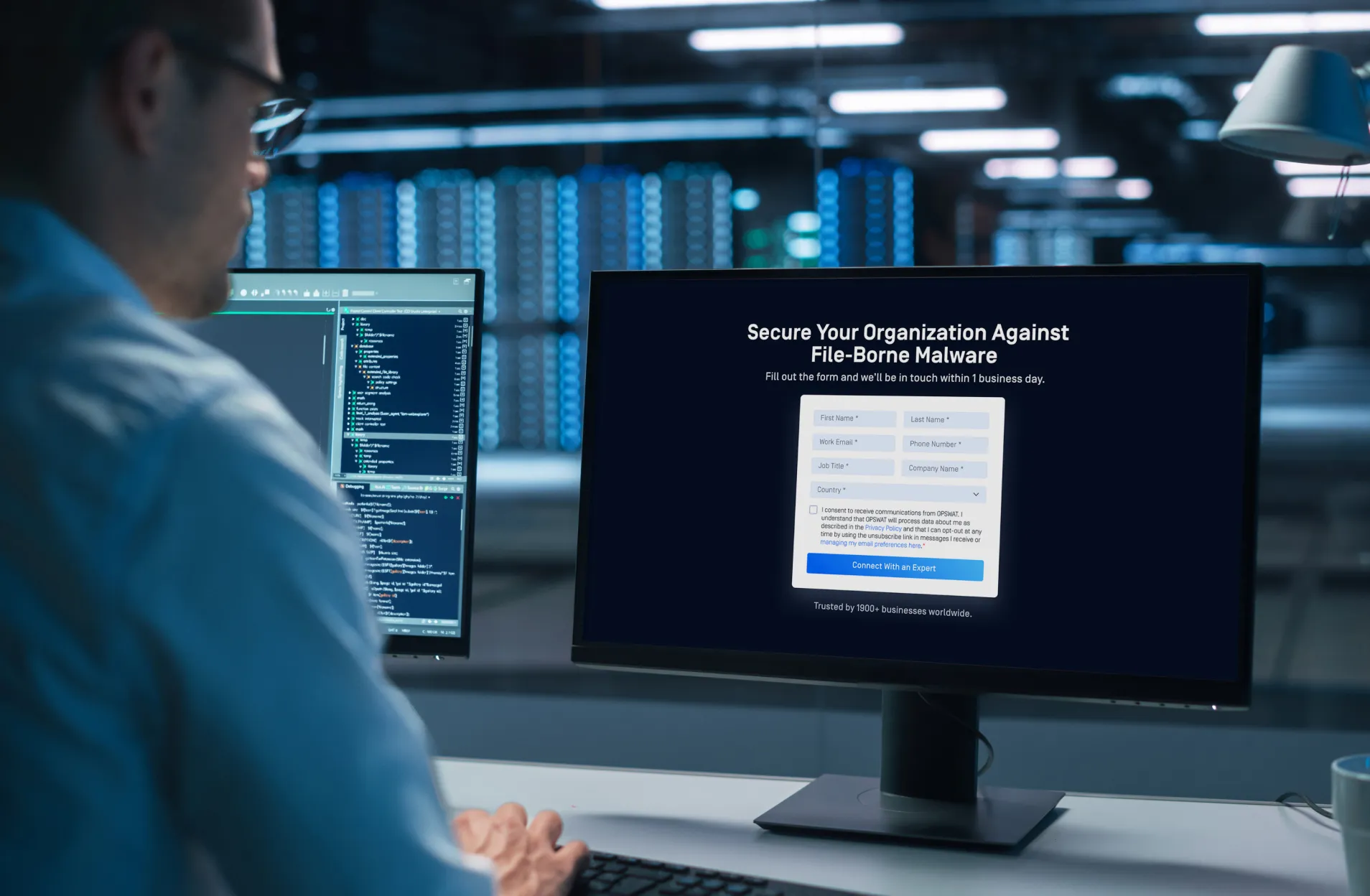

Prévenir. Détecter. Neutraliser.

Protection totale des fichiers dans le Cloud.

Empêchez les menaces connues, inconnues et générées par l'IA de perturber les processus métier

dans les environnements cloud-native et hybrides en quelques millisecondes.

- Sécurité complète des fichiers

- Intégration transparente dans Cloud

- Automatisation simplifiée de la conformité

OPSWAT bénéficie de la confiance de

Ce à quoi nous nous heurtons

Téléchargements de fichiers armés

Les acteurs de la menace peuvent utiliser les téléchargements de fichiers pour insérer des ransomwares, des virus et d'autres logiciels malveillants dans les systèmes. Les entreprises doivent analyser tous les fichiers, même ceux qui proviennent de ressources fiables, afin de détecter tout contenu malveillant. Il est recommandé de procéder Multiscanning , car plusieurs moteurs augmentent les taux de détection.

Des lois de conformité complexes

Les organisations doivent se conformer aux mandats réglementaires (comme SOC 2, GDPR, ISO 27001, HIPAA, PCI, FISMA, FINRA) ou faire face à de graves conséquences financières et juridiques. Par conséquent, les entreprises doivent sélectionner des partenaires qui soutiennent les efforts de conformité.

Attaques de type Zero-Day

La cybersécurité basée sur la détection permet d'identifier les menaces connues, mais elle est inefficace contre les attaques de type "zero-day". Ces attaques exploitent des vulnérabilités inconnues jusqu'alors et ne peuvent pas être détectées par les moteurs antivirus traditionnels, car il n'existe pas de signatures pour les nouveaux exploits. Pour atténuer les attaques de type "zero-day", les entreprises doivent aller au-delà de la détection et désarmer complètement les fichiers de tout contenu suspect.

Téléchargements de fichiers non sécurisés

Les fichiers doivent être analysés à chaque point de téléchargement, quel que soit le lieu ou la manière dont ils sont téléchargés, ou que la source soit connue ou inconnue. L'équilibre entre la sécurité et l'accès des employés aux ressources reste un problème important.

Vulnérabilité du travail distribué

Dans les entreprises, les employés travaillent dans différents lieux, fuseaux horaires et appareils non gérés, ce qui rend plus difficile la surveillance et le contrôle des menaces basées sur les fichiers et l'assurance que les fichiers sont traités uniquement dans les régions souhaitées.

Une approche unifiée de la sécurité des fichiers d'entreprise

MetaDefender Cloud offre une protection complète des fichiers dans les infrastructures cloud-natives, SaaS et hybrides.

Il arrête les menaces connues, inconnues et générées par l'IA tout en aidant les organisations à simplifier la conformité et à maintenir la continuité des activités.

Sécurité complète des fichiers sur

Tous les flux de travail Cloud

Chargements de fichiers

Téléchargement de fichiers

Secure navigateurs d'entreprise contre les menaces provenant de téléchargements de sites web inconnus.

Partage de fichiers et collaboration

Protégez la sécurité et la confidentialité de vos données partagées et respectez les lois sur la protection des données, sans compromettre la vitesse ou les performances.

Stockage de fichiers

Protégez votre organisation contre les violations de données, éliminez les temps d'arrêt et assurez la conformité avec les lois sur la protection des données.

Une défense multicouche renforcée

par MetaDefender Cloud

Des intégrations transparentes, destinées à sécuriser les fichiers tout au long du flux de travail, du chargement au téléchargement, en passant par le partage, la collaboration et le stockage.

100%

Protection

Deep CDR Test

Travaille là où tu travailles

20+ moteurs

Plug and Play

Respect des normes mondiales

Les plus grandes banques et compagnies d'assurance du monde entier lui font confiance

#Leader n°1 du marché

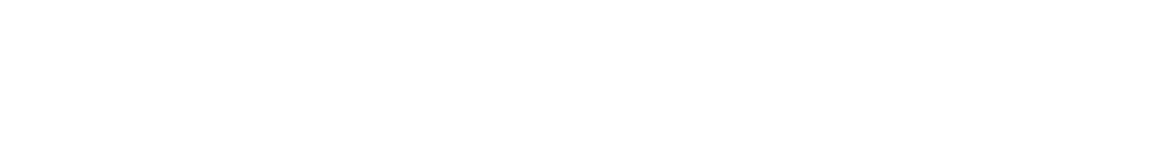

Protection complète des fichiers grâce à

Technologies leaders sur le marché

Arrêter les menaces que les autres ne voient pas

- Prise en charge de plus de 200 formats de fichiers

- Assainissement récursif des archives imbriquées à plusieurs niveaux

- Régénérer des fichiers sûrs et utilisables

Plusieurs moteurs valent mieux qu'un

- Détecter près de 100 % des logiciels malveillants

- Analyse simultanée avec plus de 20 moteurs AV de premier plan

Détecter les logiciels malveillants évasifs à l'aide d'un bac à sable avancé basé sur l'émulation

- Analyser des fichiers à grande vitesse

- Un moteur de bac à sable anti-évasion permet d'extraire les CIO

- Identifier les menaces de type "zero-day

- Classification approfondie des logiciels malveillants via l'API ou l'intégration locale

Prévenir la perte de données sensibles

- Utiliser des modèles alimentés par l'IA pour localiser et classer les textes non structurés dans des catégories prédéfinies.

- Expurger automatiquement les informations sensibles identifiées telles que PII, PHI, PCI dans plus de 110 types de fichiers.

- Prise en charge de la reconnaissance optique de caractères (OCR) dans les images

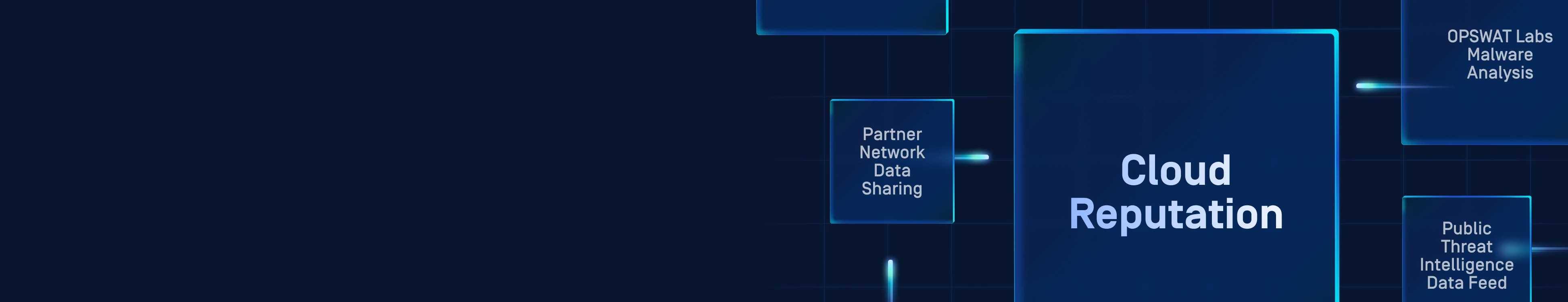

Recherche de réputation

- Vérifier les adresses IP, les domaines, les hachages de fichiers et les URL à la recherche de comportements malveillants à l'aide de plusieurs sources de réputation d'adresses IP et d'URL.

- Identifier les menaces telles que les réseaux de zombies qui n'auraient pas été détectées par une analyse traditionnelle.

Détection des attaques de type "zero-day

Détecter les attaques de type Zero-Day grâce à la technologie Adaptive Sandbox

Informations en temps réel

Obtenir des rapports d'analyse en temps réel et des informations sur l'utilisation

Adaptation des flux de travail personnalisés

Flux de travail personnalisés s'adaptant aux besoins spécifiques des utilisateurs

3 étapes faciles pour Secure votre organisation contre les les logiciels malveillants véhiculés par les fichiers

Des sociétés bancaires et d'assurance leaders sur le marché dans le monde entier lui font confiance

Une plateforme unique protège

l'ensemble de votre pile de Cloud

Des intégrations transparentes, destinées à sécuriser les fichiers tout au long du flux de travail, du chargement au téléchargement, en passant par le partage, la collaboration et le stockage.

Soutien à la conformité avec les exigences réglementaires

MetaDefender Cloud Global Infrastructure

Nous accordons une grande importance à l'expérience et à la vie privée de nos utilisateurs. Notre service est fourni par des serveurs situés aux endroits suivants

- Amérique du Nord Localisation : États-Unis, Côte Ouest

- Canada Localisation : Montréal

- Europe centrale Localisation : Allemagne

- Inde Localisation : Mumbai

- Singapour Localisation : Singapour

- Japon Localisation : Tokyo

- Australie Localisation : Sydney

Conçue pour protéger les infrastructures critiques du monde entier

IA prédictive Alin

Détectez et empêchez les comportements malveillants avant leur exécution grâce au moteur IA statique de nouvelle génération OPSWAT, optimisé pour offrir une précision et une intégration transparente sur l'ensemble de MetaDefender .