Deep CDR™ Technology

Régénération de fichiers pour une protection contre les logiciels malveillants évasifs et les exploits de type Zero-Day

Traditional antivirus solutions miss unknown threats. Deep CDR™ Technology eliminates them entirely. Each file is disarmed and regenerated, ensuring only safe, clean and useable content reaches your systems.

Traitement des fichiers en millisecondes

Prise en charge des objets intégrés

Assainissement de plus de 200 types de fichiers

200+ Options de conversion des fichiers

Analyse récursive des archives

Des politiques de sécurité sur mesure

Here’s Why Deep CDR™ Technology Matters

Protection insuffisante

Les solutions anti-programmes malveillants basées sur l'IA et l'heuristique ne désamorcent pas toutes les menaces basées sur les fichiers.

Menaces non détectées

Les menaces de type "jour zéro", les attaques ciblées et les logiciels malveillants évasifs peuvent ne pas être détectés par les moteurs antivirus.

Tactiques évasives des logiciels malveillants

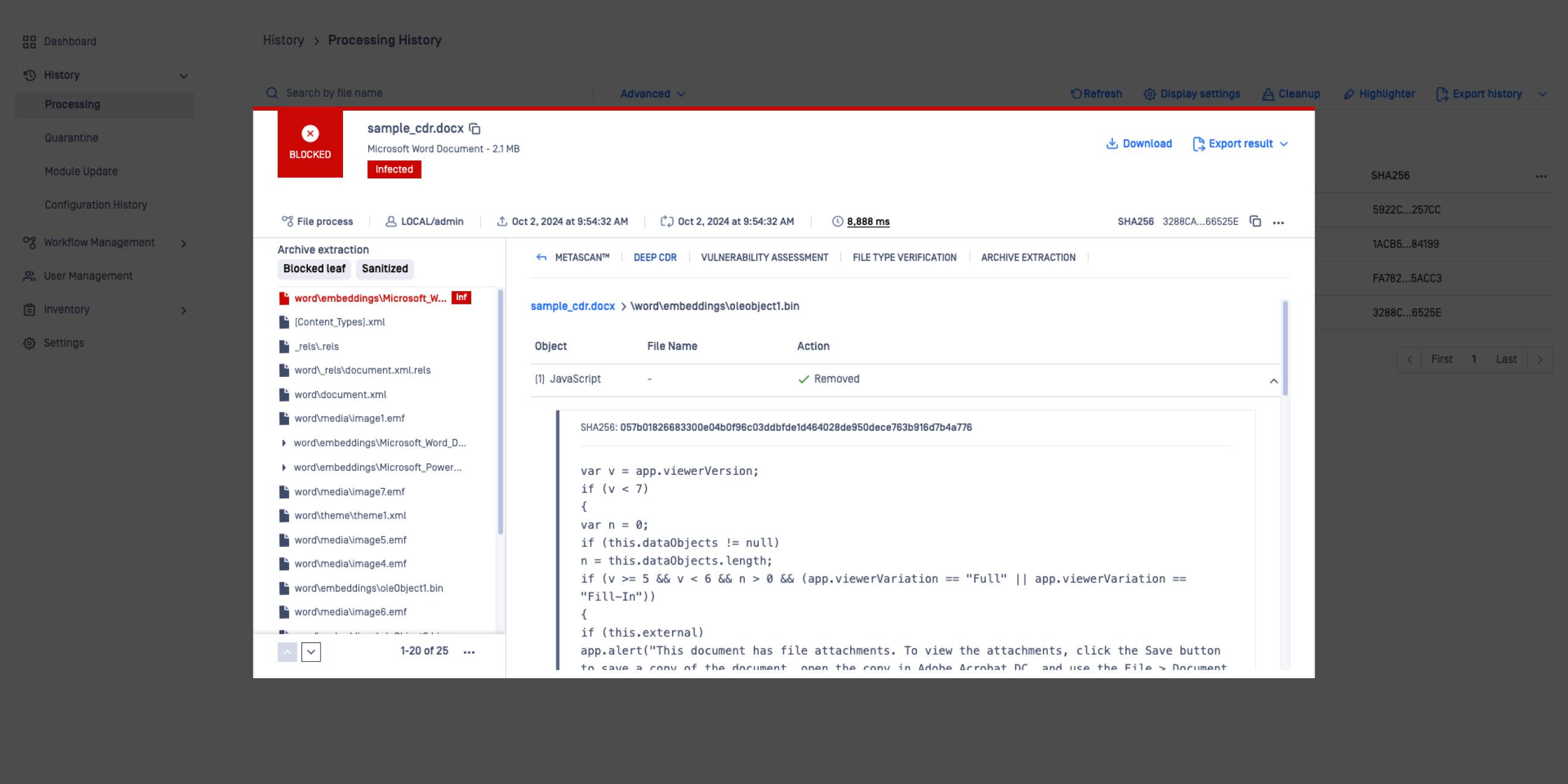

Les logiciels malveillants évasifs échappent à la détection en utilisant des techniques d'obscurcissement telles que la stéganographie pour fournir des charges utiles compressées, archivées ou cryptées.

Limitations des macros et des scripts

L'interdiction pure et simple des macros dans les documents Office et du JavaScript dans les PDF est difficile à appliquer et peut limiter des fonctionnalités essentielles.

Numérisation incomplète des archives

Les solutions CDR traditionnelles sont incapables d'analyser de manière récursive les archives et les fichiers zip.

Comment ça marche

By focusing on prevention rather than just detection, Deep CDR™ Technology enhances anti-malware defenses, protecting organizations from file-based attacks, including targeted threats. It neutralizes potentially harmful objects in files traversing network traffic, email, uploads, downloads, and portable media before they reach your network.

Core Avantages

Complet

Protection contre les codes hors politique ou potentiellement malveillants, avec prise en charge d'un large éventail d'objets au-delà des seules macros.

Puissant

Suffisamment pour déjouer les techniques d'obscurcissement, y compris la stéganographie, en supprimant les menaces potentielles.

Fiable

Suppression des menaces pour les fichiers complexes, tout en préservant la facilité d'utilisation des fichiers

Flexible

La configuration permet d'autoriser la mise sur liste, la suppression ou l'examen de contenus actifs tels que les macros ou les URL.

En profondeur

Rapport sur les composants assainis et les données médico-légales pour l'analyse des logiciels malveillants.

Efficace

Suffisamment pour désarmer et régénérer de nouveaux fichiers utilisables en quelques millisecondes.

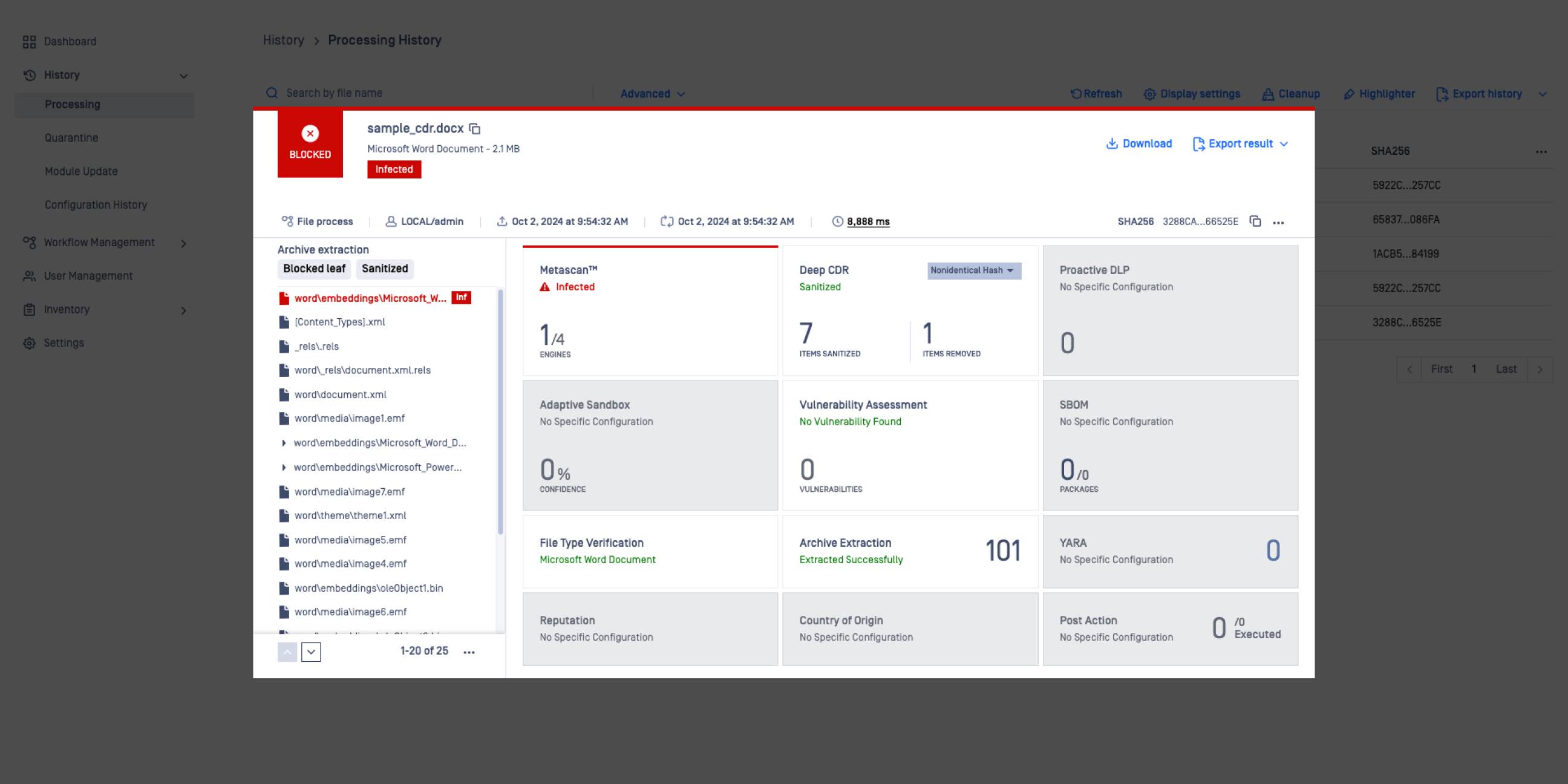

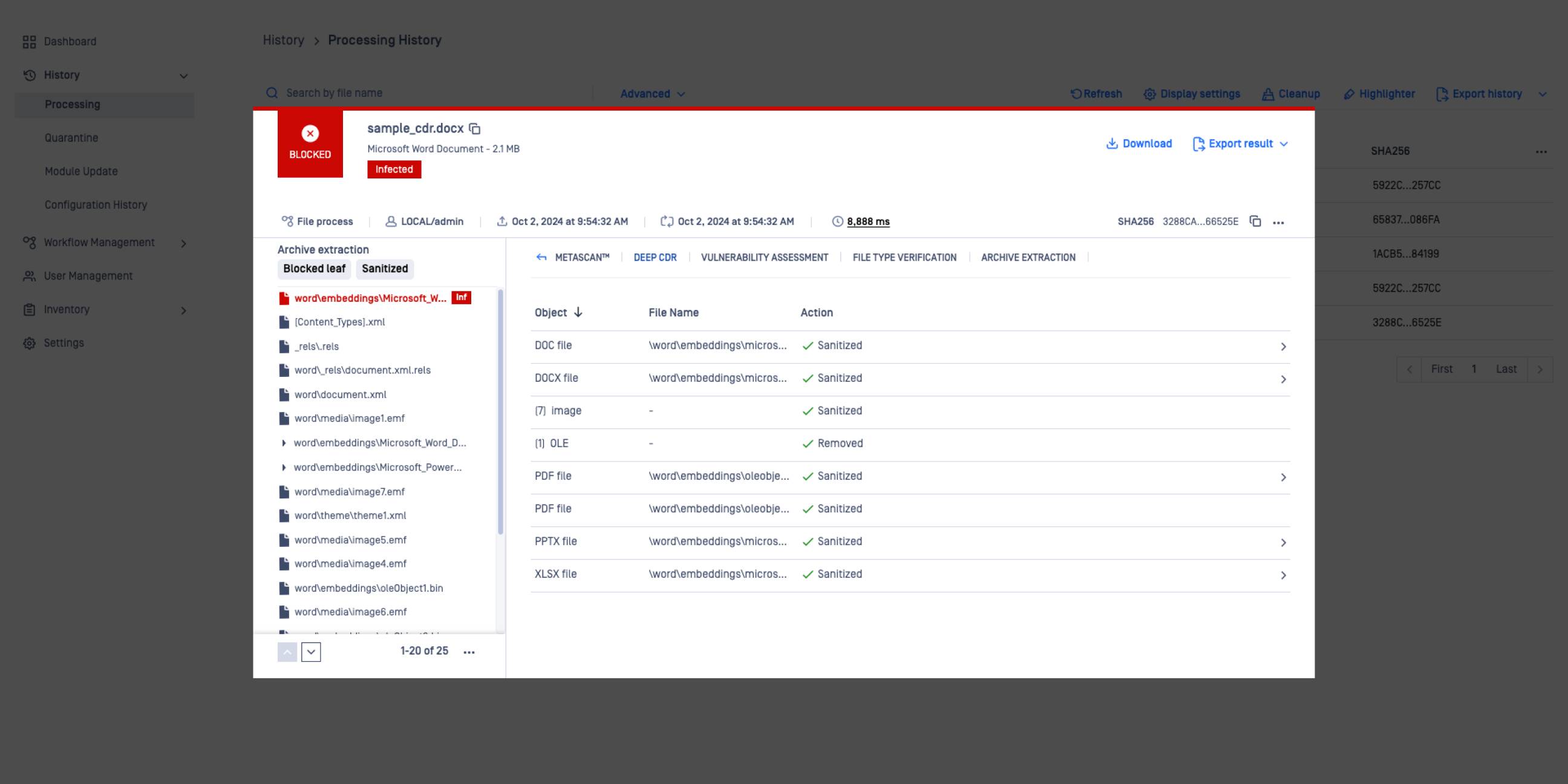

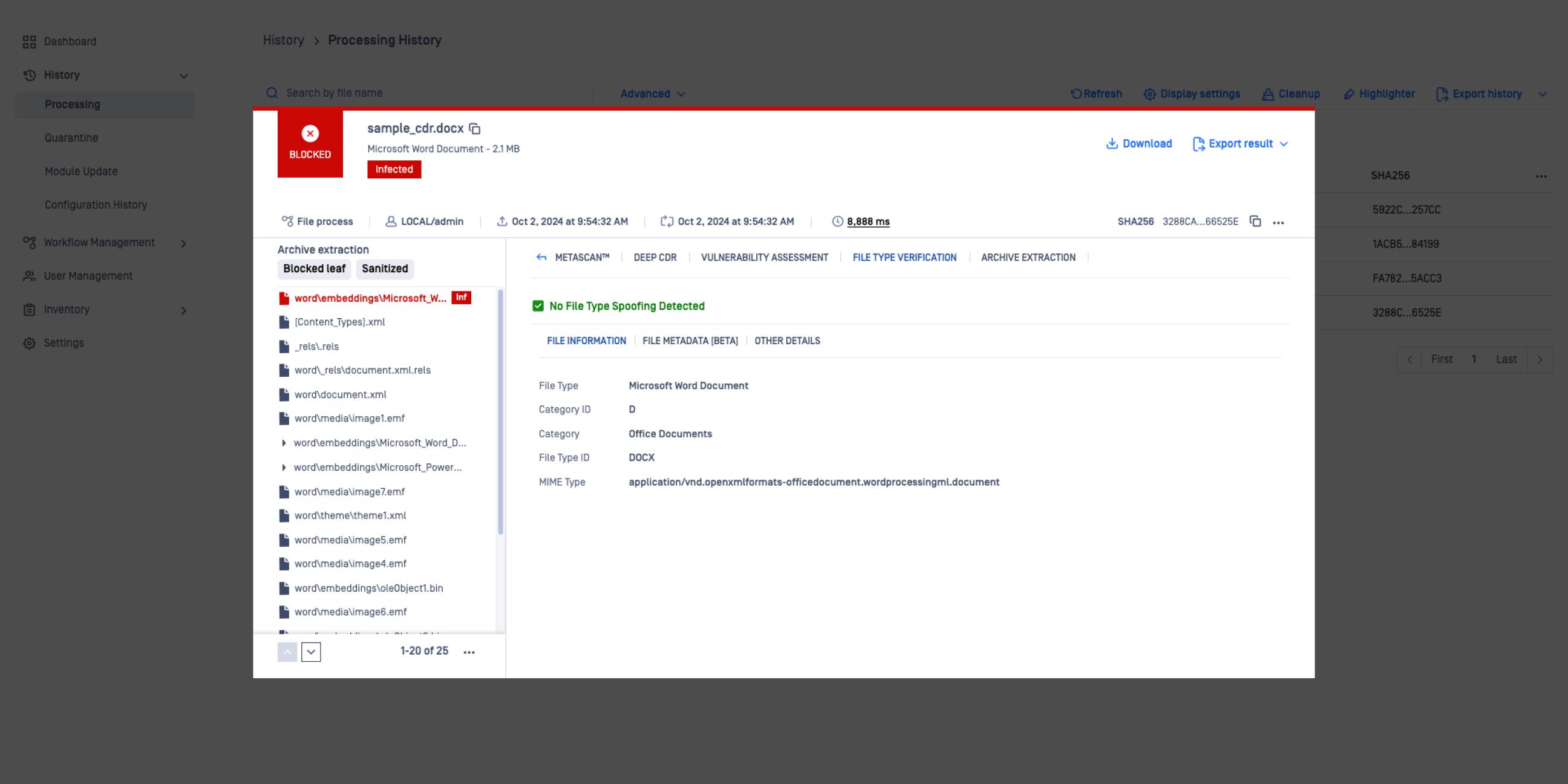

Voyez-le en action

Éliminer efficacement les attaques ciblées de type "zero-day" en s'appuyant sur la prévention plutôt que sur la détection.

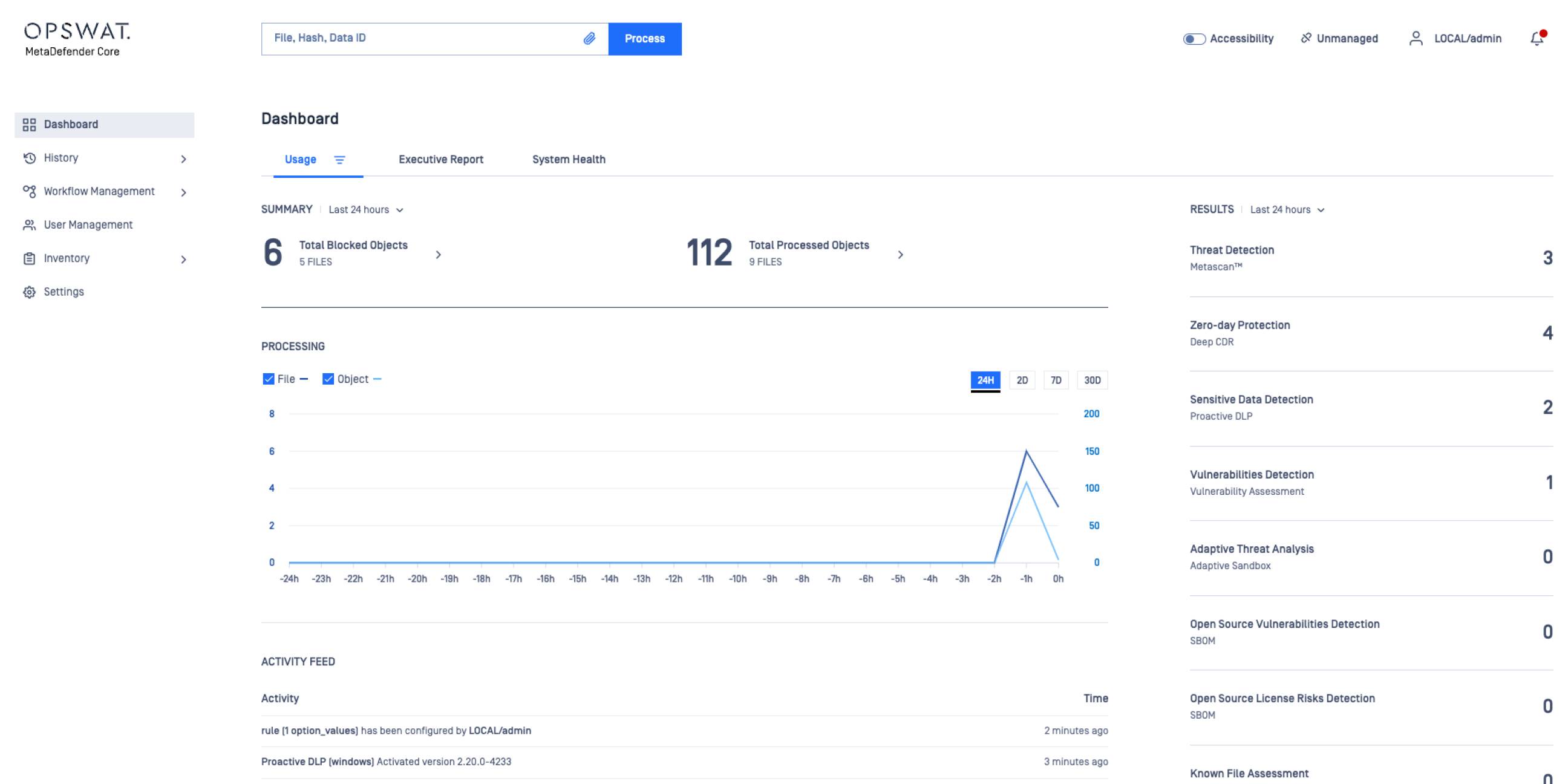

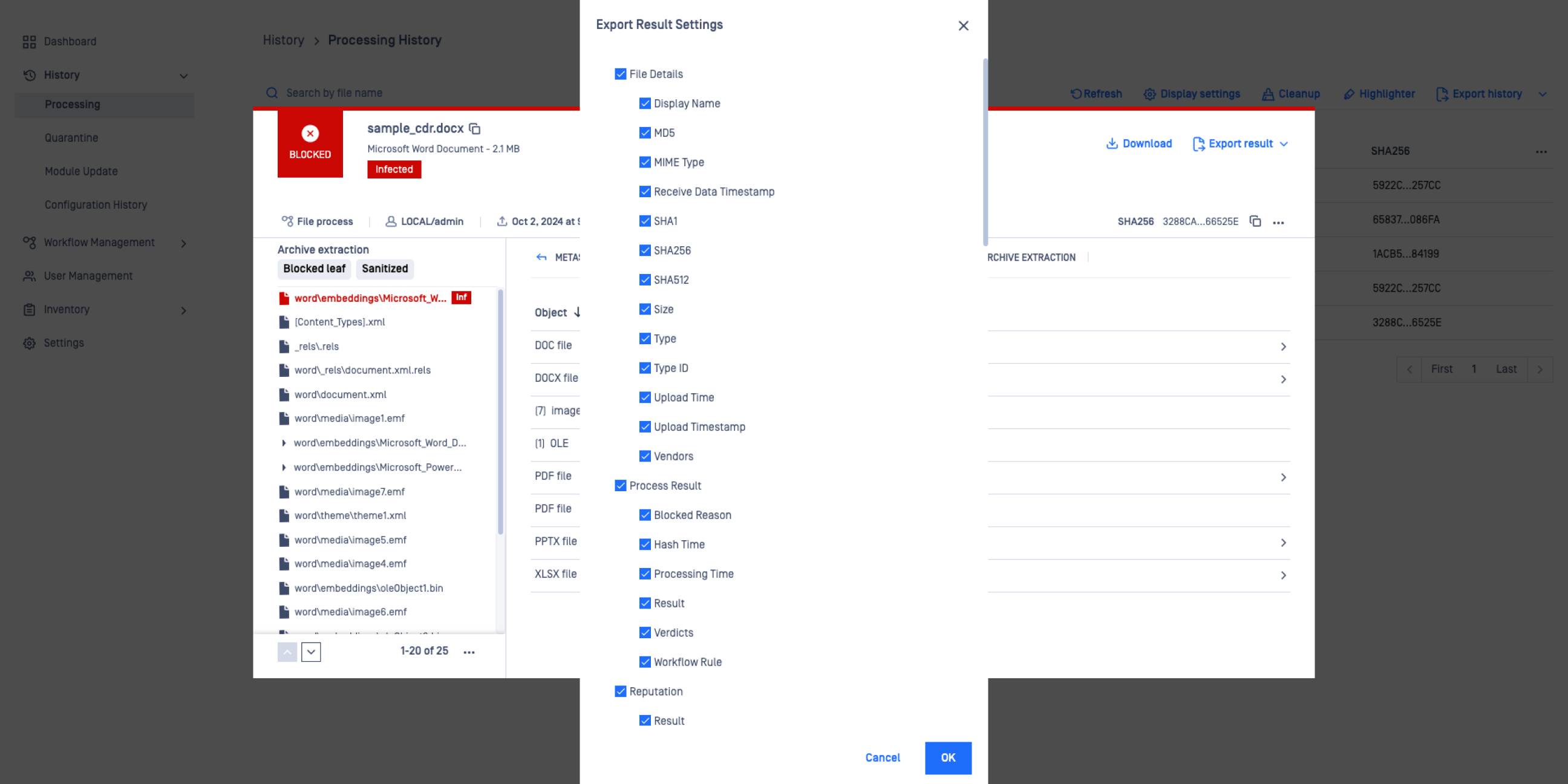

Les données en temps réel améliorent la visibilité et le contrôle.

La liste des objets améliore la visibilité de tous les objets traités dans un fichier assaini.

Personnalisez la manière dont les objets potentiellement dangereux sont manipulés en fonction de vos objectifs spécifiques.

La liste des objets améliore la visibilité de tous les objets traités dans un fichier assaini.

Deep CDR™ Technology returns detailed forensic info for the disarmed files.

Plus de 200 types de fichiers pris en charge

Explorez les types de fichiers ci-dessous et cliquez pour consulter les données de performance, les versions prises en charge et des exemples de fichiers.

Options de déploiement

Deep CDR™ Technology Reports & Diagnostics

OPSWAT Deep CDR™ Technology: First and Only to Achieve 100% Total Accuracy Rating from SE Labs

100% de réussite au test de désarmement et de reconstruction du contenu de SecureIQ Lab

Deep CDR™ Technology Performance Testing

Voir les vitesses de traitement détaillées de certains des types de fichiers les plus populaires dans différents environnements d'exploitation.

Données de diagnostic approfondi

Deep CDR™ Technology delivers forensic insights on disarmed files, providing SOC analysts with both summary data and detailed JSON responses for thorough analysis.

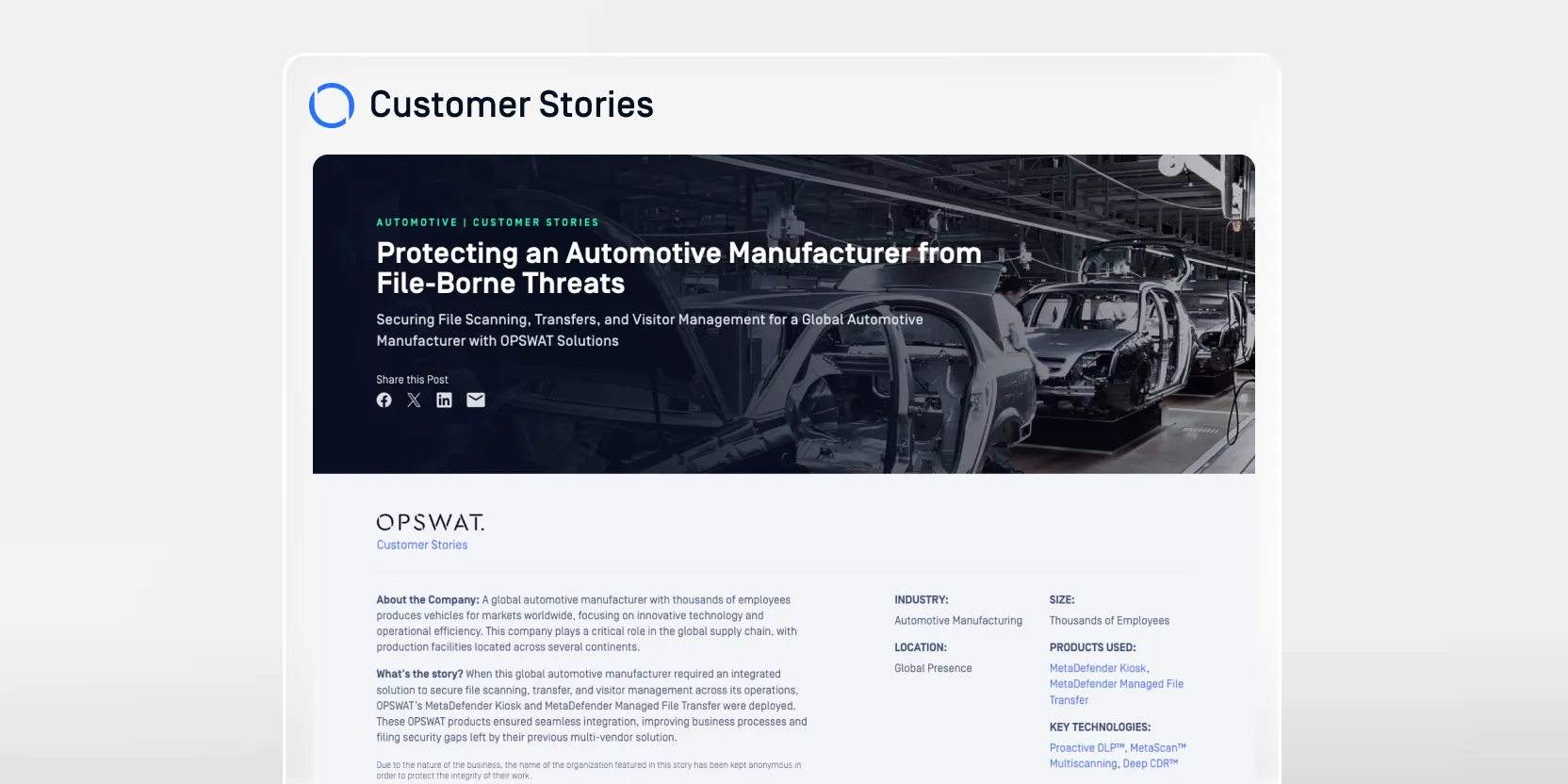

Customers Talk about Deep CDR™ Technology