Introduction

Depuis 2021, nous avons constaté une augmentation des cyberattaques de contrebande HTML ciblant les secteurs bancaire et financier en Amérique latine. Les auteurs de menace continuent d’utiliser cette technique d’évasion dans des campagnes de logiciels malveillants à grande échelle pour propager des chevaux de Troie tels que Mekotio, /style, Trickbot et QakBot. Les défis uniques liés à la détection de la contrebande HTML obfusquée en font un vecteur de menace persistant et omniprésent.

La contrebande HTML utilise diverses techniques de tromperie pour fournir des charges utiles malveillantes aux terminaux des victimes. Les auteurs de menace déguisent souvent des scripts malveillants dans des pièces jointes à des courriels ou partagent des documents infectés par des logiciels malveillants. Une approche particulièrement insaisissable consiste à utiliser l’encodage Base64 pour masquer le code malveillant dans le contenu HTML.

Cet article détaille l’encodage Base64 en tant que technique permettant d’obscurcir les charges utiles HTML de contrebande. Nous examinons les difficultés inhérentes à la détection des menaces codées en Base64 et comment les organisations peuvent mettre en œuvre des défenses robustes contre cette tactique en utilisant OPSWAT Solutions avancées de prévention des menaces.

La tromperie de l’encodage Base64

L’encodage Base64 est une méthode de conversion de données binaires en texte et est largement utilisé à diverses fins légitimes, notamment la transmission de fichiers et les pièces jointes aux e-mails. Cependant, il peut également être exploité à des fins malveillantes grâce à des techniques telles que l’obfuscation de la charge utile de contrebande, où les attaquants cachent des données malveillantes dans des fichiers apparemment inoffensifs.

Au lieu d’un obscurcissement complexe, cette approche intègre une charge utile codée en Base64 directement dans une balise HTML comme <img>

Les logiciels malveillants échappent aux filtres à la recherche de fichiers binaires malveillants en codant les fichiers exécutables sous forme de texte inoffensif. Le navigateur cible peut décoder le script et assembler la charge utile sur l’hôte. L’encodage Base64 permet des attaques puissantes, même lors de l’utilisation d’images courantes.

- Caché dans les données EXIF à l’aide de la stéganographie.

- Incrusté dans les pixels sous forme de bruit.

- Ajouté à la fin d’un fichier image.

Le flux d’attaque de la Base64

Défis liés à la détection des menaces codées

Les solutions antivirus traditionnelles qui s’appuient fortement sur la détection basée sur les signatures passent régulièrement à côté de nouvelles variantes de logiciels malveillants obscurcies par l’encodage Base64, et les tactiques d’ingénierie sociale sont souvent utilisées avec succès pour fournir des charges utiles codées en Base64 aux utilisateurs finaux peu méfiants.

Une tromperie plus avancée comme la stéganographie cache des logiciels malveillants dans des images et des fichiers multimédias inoffensifs . L’encodage Base64 peut déguiser un code malveillant en bruit imperceptible pour les humains. Bien que l’encodage Base64 ait des utilisations légitimes pour les transferts de données, il est important d’être prudent avec les images contenant des chaînes codées en Base64, en particulier si elles proviennent de sources inconnues.

Parmi les autres défis qui entravent la détection des menaces codées en Base64, citons :

- Encodage de la charge utile qui est divisée en plusieurs fichiers et réassemblée localement.

- Logiciels malveillants morphing qui contournent les bases de données de signatures statiques.

- Insertion d’espaces ou de caractères supplémentaires qui corrompent la signature.

- Insertion de types de fichiers inhabituels rarement vérifiés par les programmes antivirus traditionnels.

- Diffusion rapide des nouvelles variantes avant la mise à jour des signatures.

Découvrez des charges utiles de contrebande avec OPSWAT MetaDefender Core

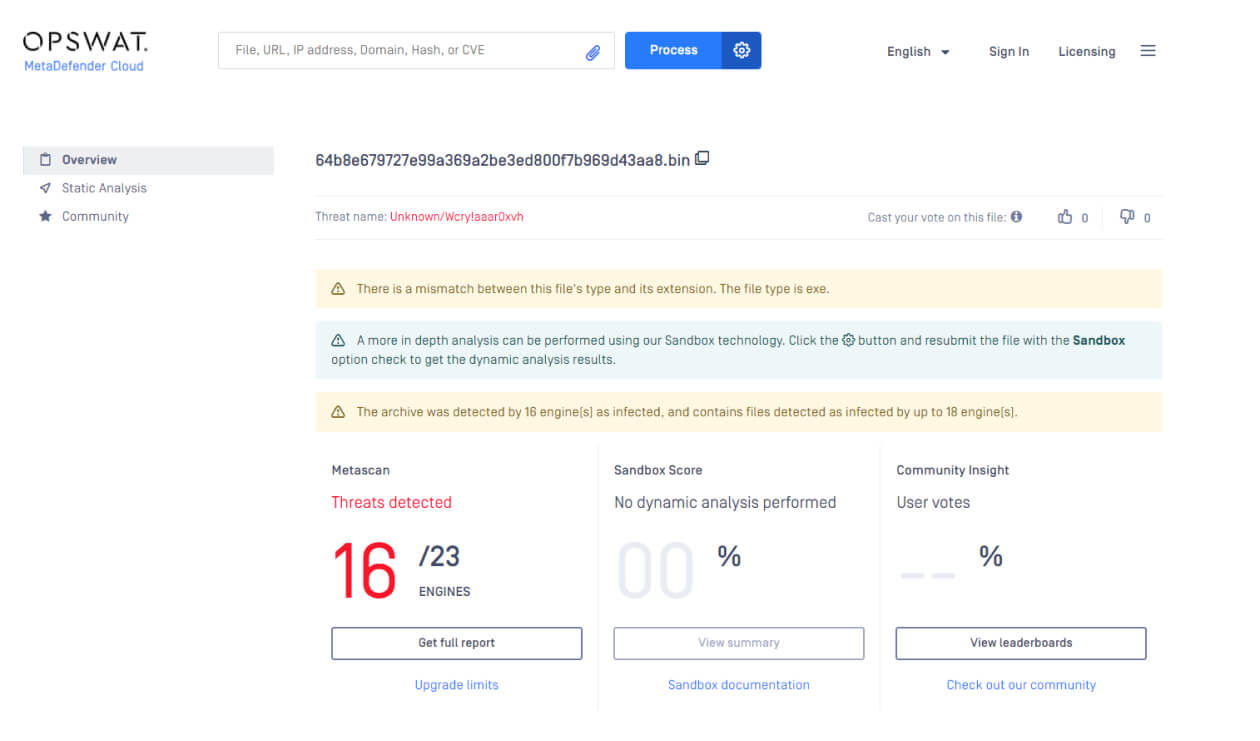

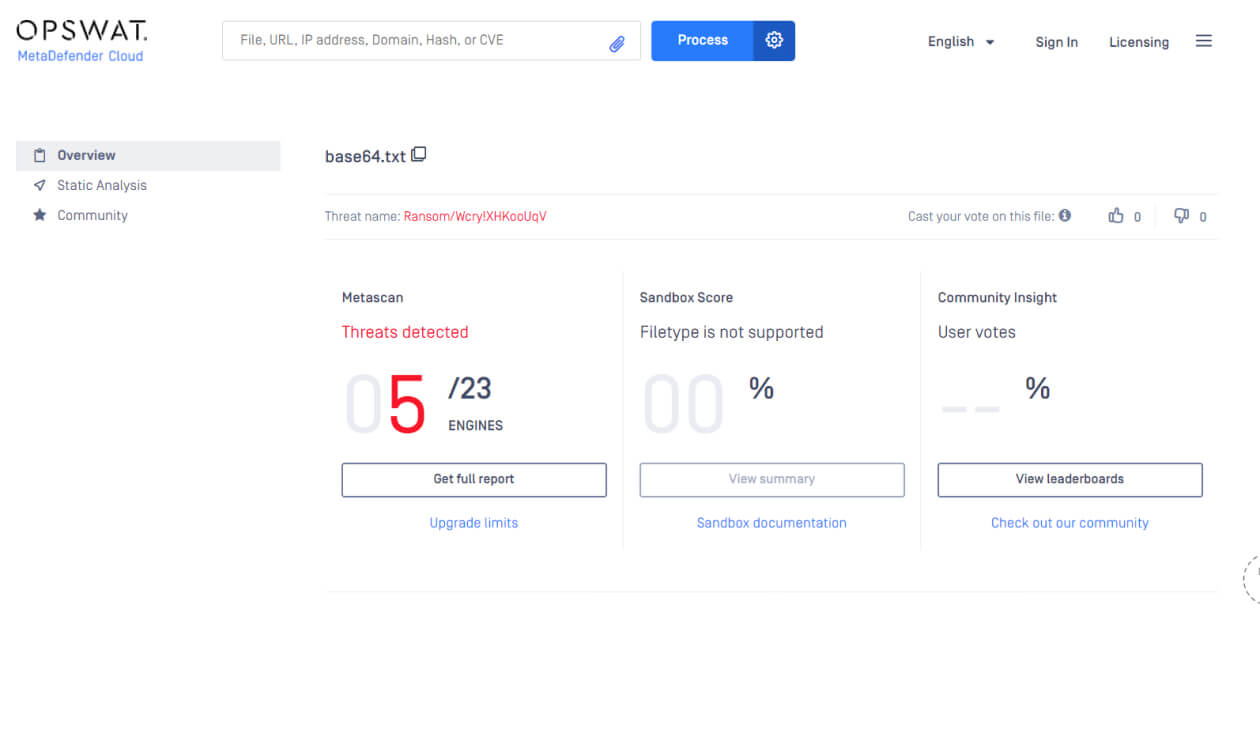

Alors que les moteurs antivirus uniques ont une efficacité limitée contre les menaces émergentes, la combinaison de plusieurs moteurs peut augmenter considérablement les taux de détection des logiciels malveillants. OPSWAT MetaDefender Core S’appuie sur plus de 30 moteurs anti-malware pour détecter jusqu’à 99,2 % des malwares connus et zero-day.

L'amélioration des bases de données de signatures statiques pour détecter les nouveaux logiciels malveillants est un bon début, mais il est toujours possible que des charges utiles de contrebande échappent aux logiciels antivirus. Les entreprises ont besoin d'une solide stratégie de défense en profondeur avec plusieurs couches de sécurité pour prévenir les attaques de type "zero-day". Cela inclut l'utilisation de technologies de protection dynamique telles que Multiscanningle Deep CDR (désarmement et reconstruction du contenu) et le Adaptive Sandbox. Ces technologies permettent de détecter et de bloquer rapidement les attaques de logiciels malveillants (en particulier ceux qui utilisent le langage HTML pour introduire clandestinement des liens et des pièces jointes) et de protéger les données sensibles.

Voir un exemple de résultat à l’adresse suivante : metadefender.opswat.com.

Détection proactive avec Deep CDR etSandbox Adaptive

Deep CDR empêche l'exécution des schémas de codage Base64 en déconstruisant et en régénérant les fichiers assainis exempts de tout code potentiellement malveillant. Pour les types de fichiers tels que les images intégrées dans les fichiers HTML, Deep CDR effectue le décodage, la suppression des menaces et la reconstruction pour s'assurer que l'image assainie est restaurée en toute sécurité.

Deep CDR préserve la fidélité de l'image lors de l'assainissement des tentatives d'injection Base64. Les utilisateurs peuvent visualiser des images sûres et décodées, les menaces potentielles étant neutralisées de manière transparente en arrière-plan. Cela permet d'assurer une protection solide sans perturber le flux de travail.

MetaDefender Sandbox est une technologie d’analyse des logiciels malveillants basée sur l’émulation qui analyse rapidement des milliers de fichiers à la recherche de logiciels malveillants et découvre simultanément toutes les couches d’obscurcissement afin d’identifier les indicateurs de compromission (IOC) précieux.

Lors de l’analyse de fichiers qui exploitent des techniques d’obfuscation telles que les charges utiles encodées en Base64 ou la contrebande HTML, MetaDefender Sandbox inspecte minutieusement les fichiers, extrait JavaScript et émule leur comportement pour surveiller de près toute activité suspecte. Cette capacité d’analyse adaptative permet MetaDefender Sandbox pour identifier les actions malveillantes, telles que les tentatives de décodage et d’exécution de logiciels malveillants codés en Base64 ou l’exécution de scripts cachés intégrés dans le contenu HTML.

Aller au-delà des défenses de périmètre

La menace cachée posée par les attaques Base64 souligne pourquoi les entreprises doivent étendre leurs défenses au-delà des protections contre les sources extérieures inconnues. Il est crucial d’anticiper que des fichiers malveillants pourraient pénétrer dans vos terminaux internes malgré une sécurité réseau renforcée. En tant que couche de défense supplémentaire, une protection robuste des terminaux est indispensable. OPSWAT MetaDefender Facilite la sécurité proactive des fichiers en analysant les fichiers entrants à l’aide de plusieurs moteurs anti-malware. Cela permet d’identifier les menaces zero-day obscurcies qui peuvent échapper aux défenses du périmètre.

Les technologies de remédiation telles que Deep CDR vont encore plus loin en désarmant, neutralisant et reconstruisant les fichiers potentiellement malveillants avant qu'ils ne compromettent les points finaux. La mise en œuvre de mesures de sécurité des fichiers aussi complètes limite les dommages causés par les menaces qui franchissent votre périmètre et réduit la dépendance à l'égard de la sécurité du périmètre en tant que seule ligne de défense.

OPSWAT Permet aux entreprises de déployer une sécurité des terminaux multicouche, servant de défense essentielle contre les menaces en constante évolution dans le paysage actuel.