s de détection zero-day pour MetaDefender Cloud

LeSandbox Adaptive Sandbox les logiciels malveillants évasifs dans un environnement cloud sécurisé et l'

transmet les résultats aux services de renseignements sur les menaces afin de réduire le délai d'analyse.

- Détection inégalée des vulnérabilités zero-day

- Analyse des menaces en temps réel

- Configuration instantanée

Détection unifiée des vulnérabilités zero-day

Couche 1 : Réputation des menaces

Exposez rapidement les menaces connues d'

Mettez fin à l'afflux de menaces connues.

Vérifie les URL, les adresses IP et les domaines en temps réel ou hors ligne afin de détecter les logiciels malveillants, le phishing et les botnets.

Bloque les infrastructures réutilisées et les logiciels malveillants courants, et oblige les pirates à alterner les indicateurs de base.

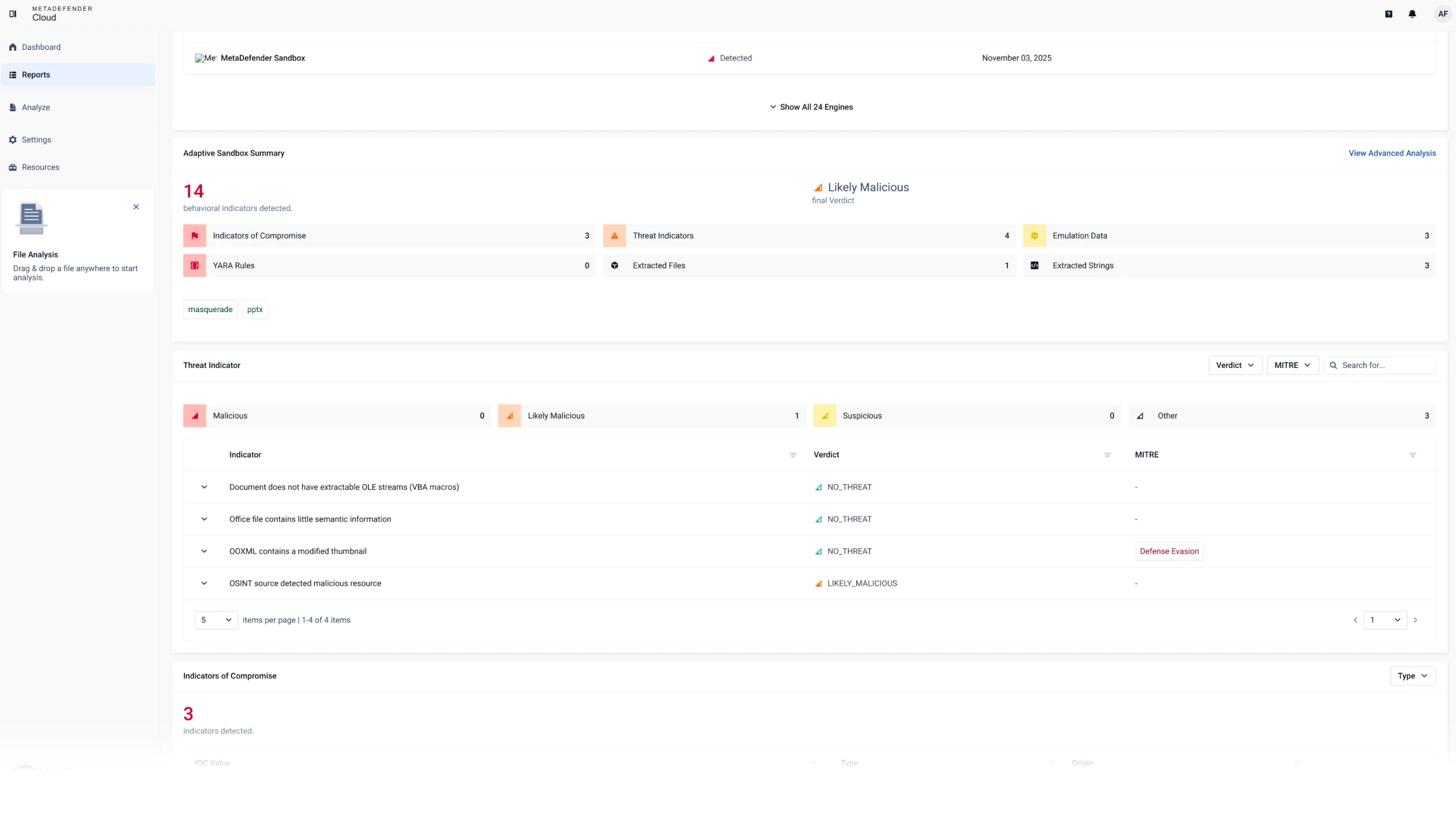

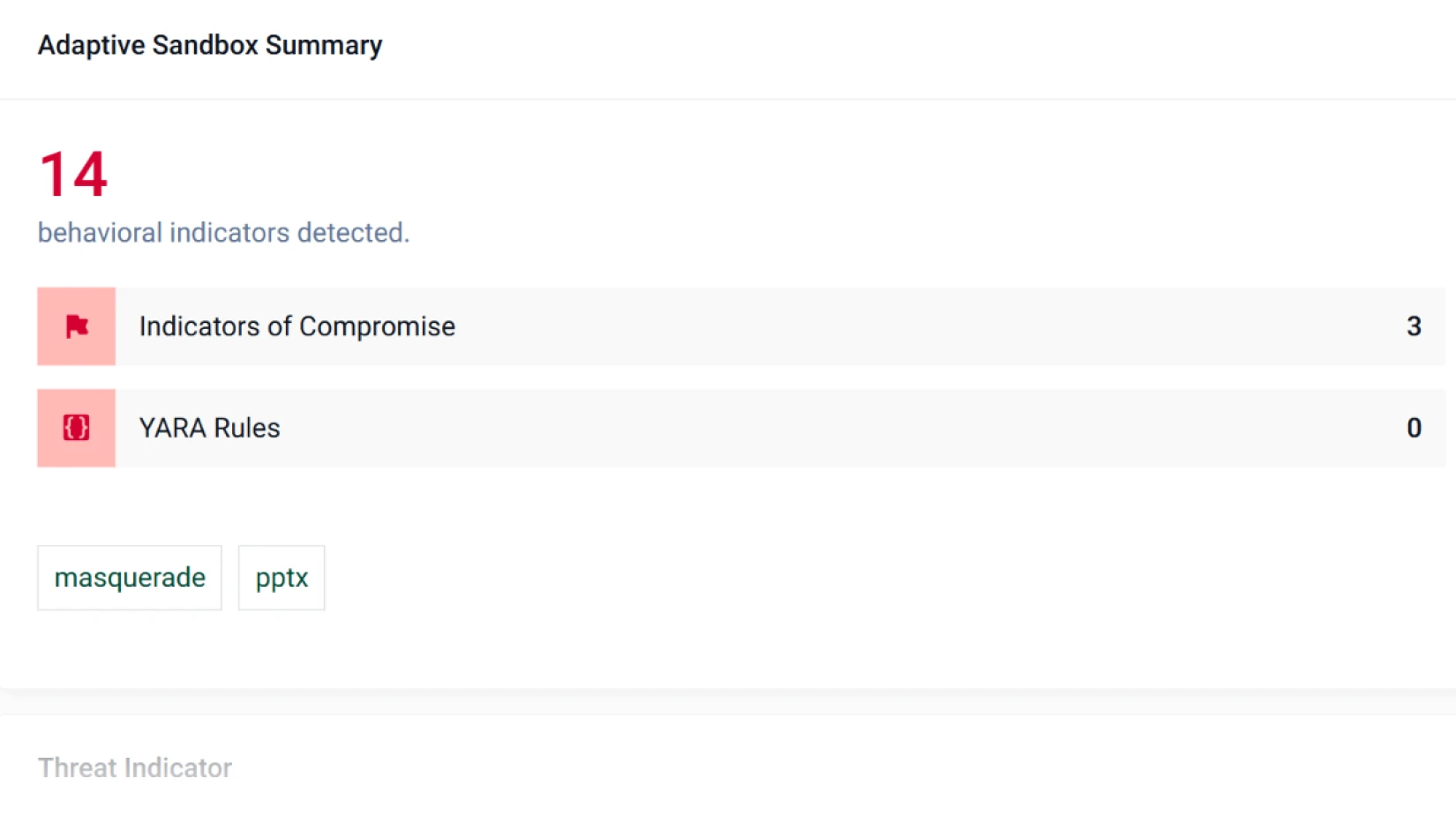

Couche 2 : Analyse dynamique

Découvrez les menaces inconnues d'

Détecte les logiciels malveillants furtifs qui se cachent dans les sandbox traditionnelles.

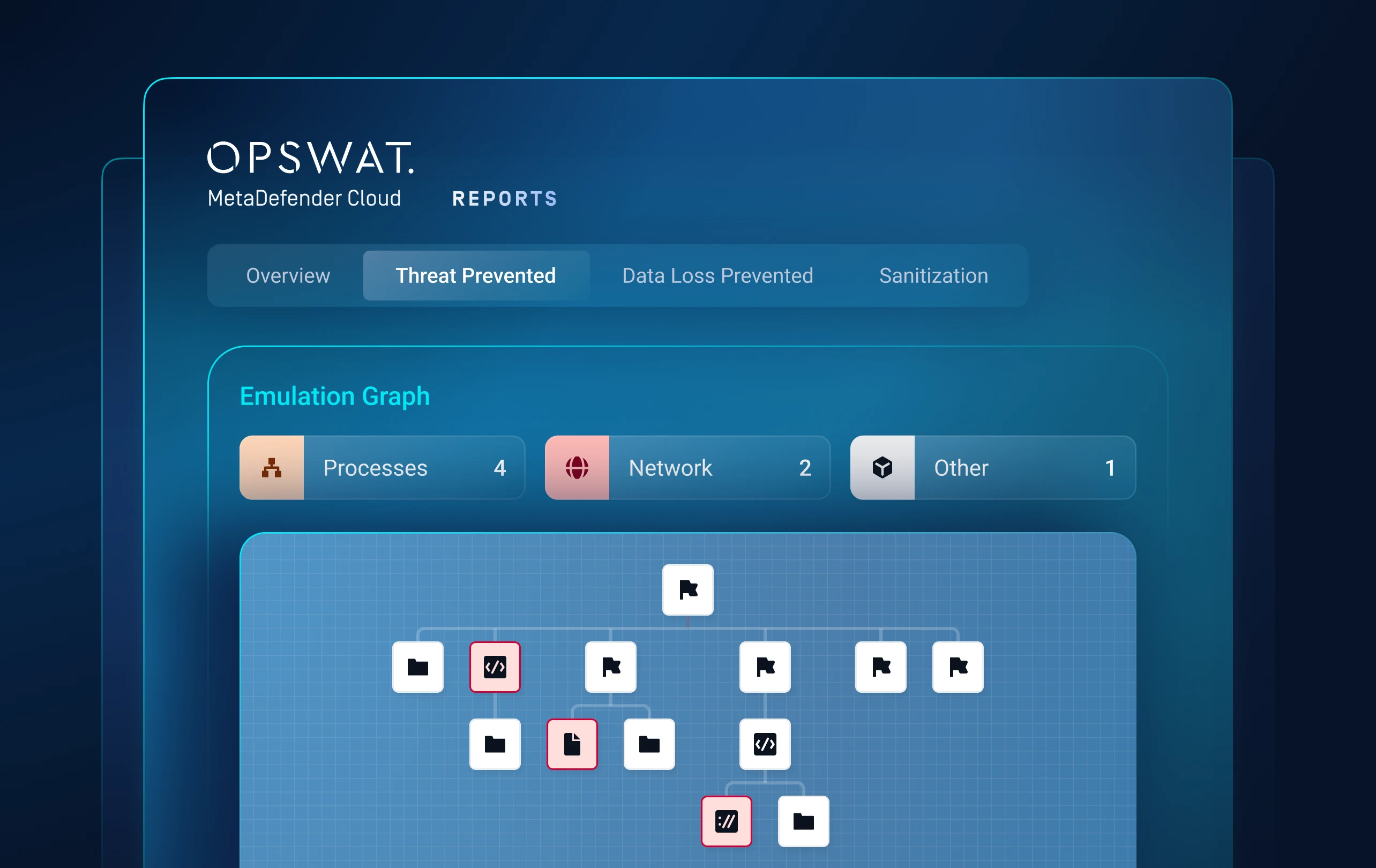

Un bac à sable basé sur l'émulation analyse les fichiers afin de détecter les menaces cachées telles que les ransomwares.

Expose les artefacts, les chaînes de chargement, la logique des scripts et les tactiques d'évasion.

Couche 3 : Évaluation des menaces

Hiérarchiser les menaces

Réduire la fatigue liée aux alertes.

Les niveaux de risque sont classés afin de mettre rapidement en évidence les menaces prioritaires en temps réel.

Couche 4 : Recherche des menaces

Identifier les campagnes d'

s malveillantes

Recherche de similitudes par apprentissage automatique

La corrélation des modèles de menaces permet de mettre en correspondance les menaces inconnues avec les logiciels malveillants, les tactiques, les infrastructures et autres éléments connus.

Détecte les familles de logiciels malveillants et les campagnes, obligeant les pirates à revoir leurs tactiques et leur infrastructure.

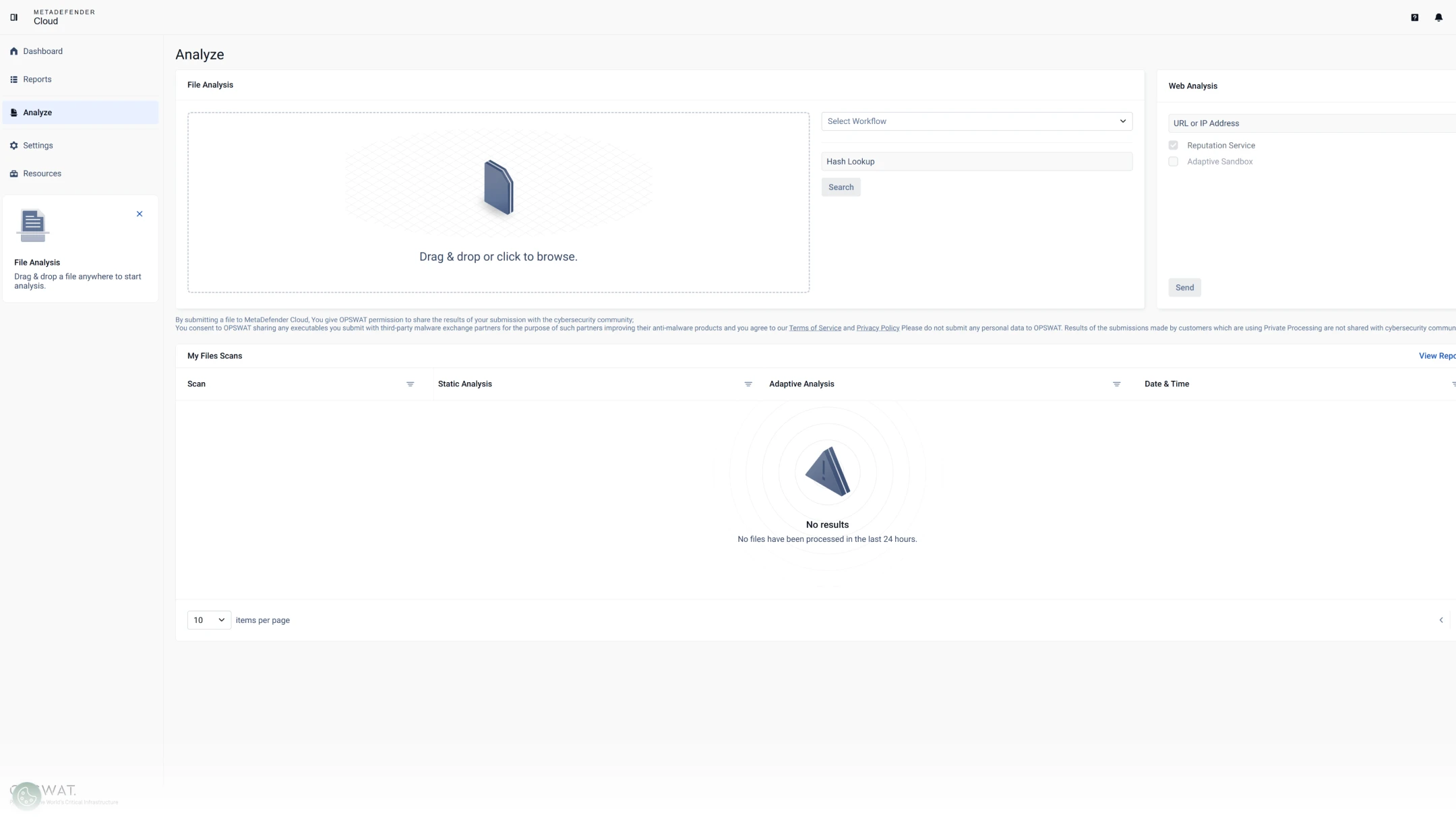

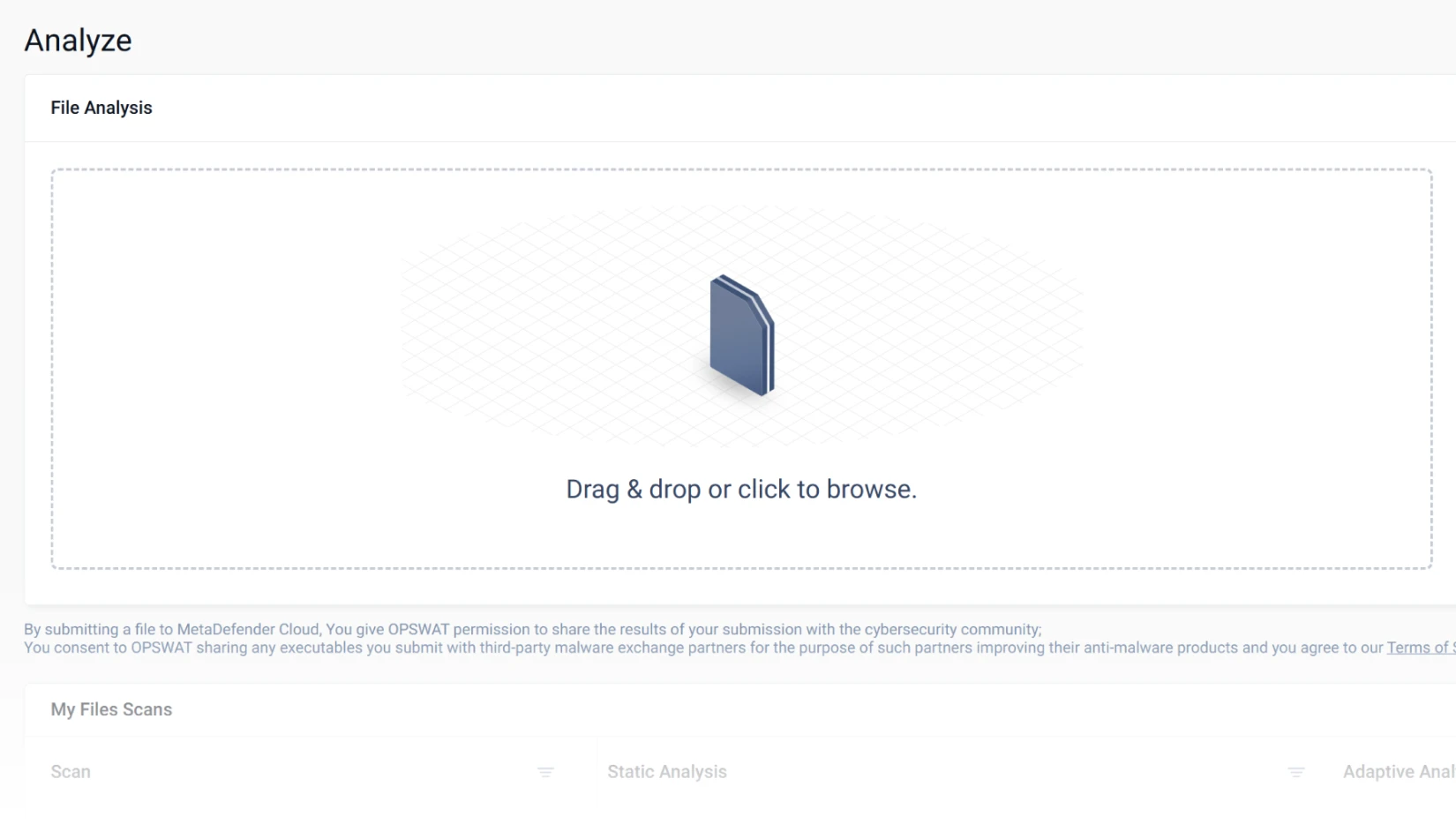

Commencez en 3 étapes simples

OPSWAT l'accès

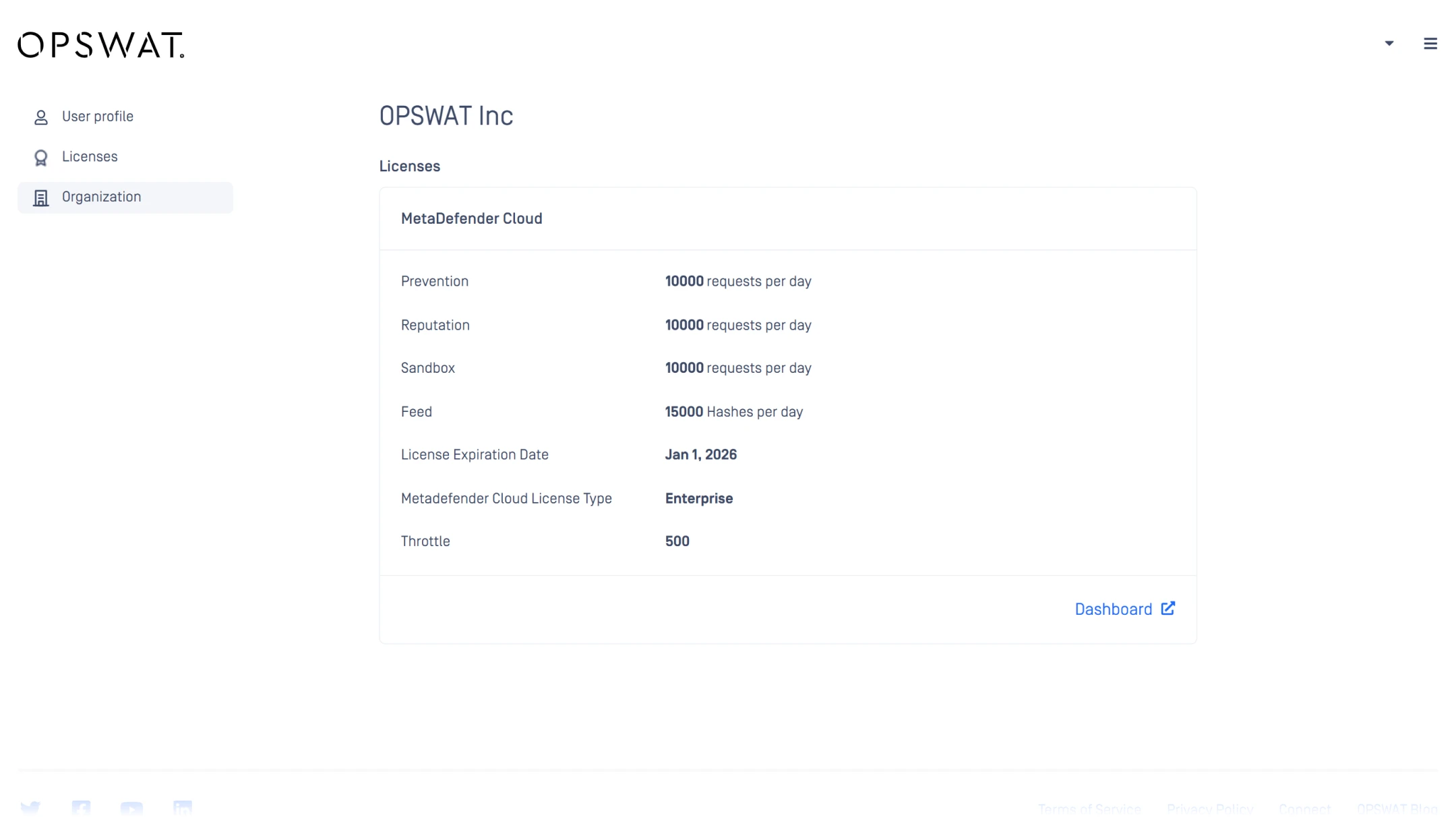

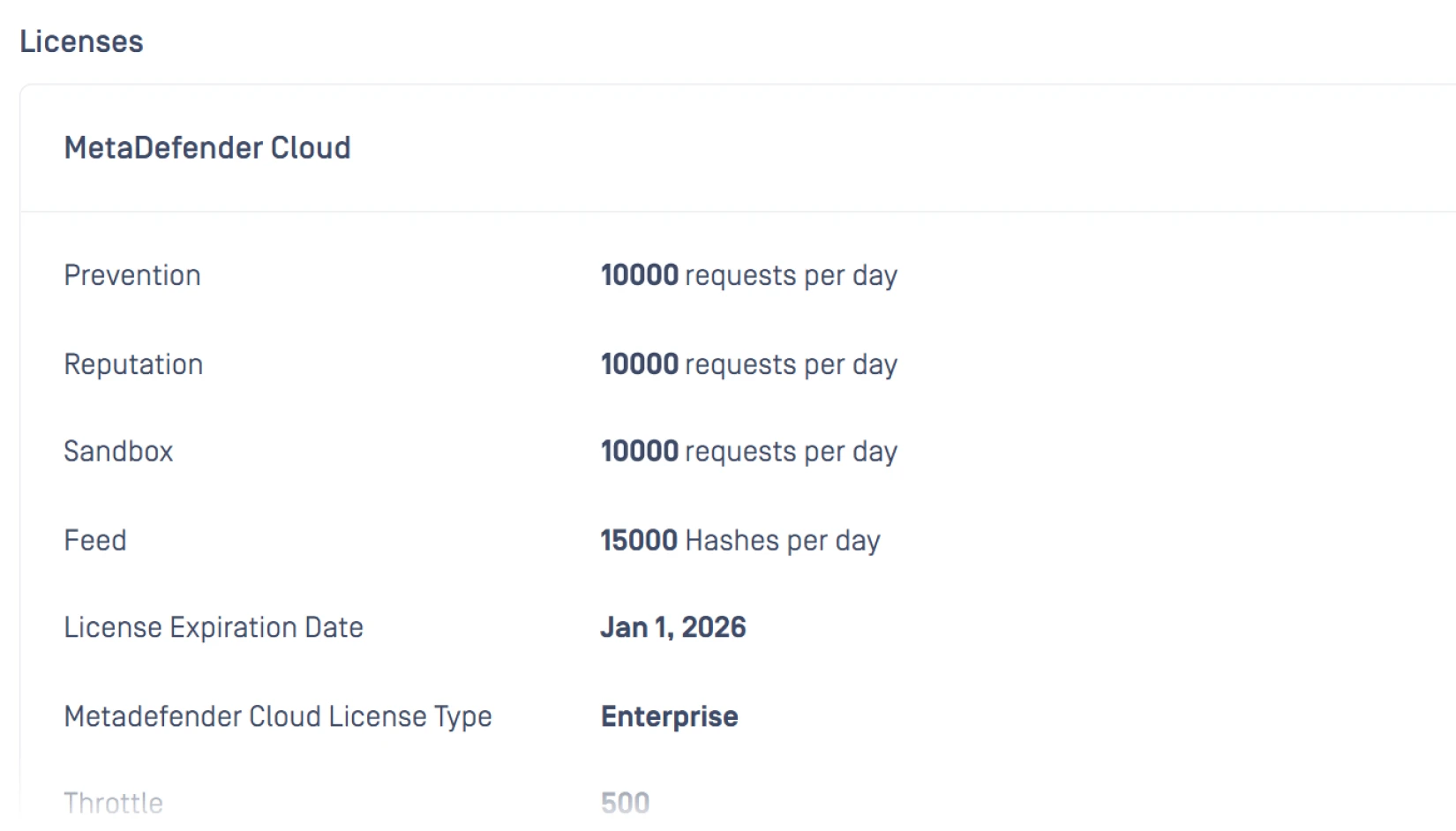

Votre forfait est activé par un OPSWAT .

Glisser-déposer des fichiers

Sélectionnez un fichier pour l'analyse dynamique.

Obtenir des résultats

Consultez les verdicts du bac à sable, les scores de menace et les IOC directement dans votre Cloud .

- MetaDefender Cloud

- MetaDefender Cloud

- MetaDefender Cloud

FonctionnalitésSandbox Adaptive Sandbox pour l'

s pour MetaDefender Cloud

Le tableau suivant présente les fonctionnalitésCloud Adaptive Sandbox MetaDefender Cloud . Il ne comprend pas les fonctionnalités de la plateforme, telles que la API , la liste de contrôle d'accès (ACL) configurable, l'intégration OAuth, le retour d'informations syslog au format CEF (Common Event Format), etc.

Veuillez nous contacter pour réserver une présentation technique et obtenir un aperçu de toutes les fonctionnalités et capacités de la plateforme.

Sandbox Adaptive

pour MetaDefender Cloud

Au cœur OPSWAT Écosystème SaaS

- APICloud MetaDefender Cloud (fichiers, hachages, URL, domaines)

- API de réputation et de renseignements sur les menaces (recherches d'URL, de domaines, d'adresses IP et de hachages)

- Autres modules et services OPSWAT

Intégrations externes / tierces

- API REST API les soumissions de fichiers, d'URL, d'adresses IP et de domaines avec résultats d'analyse en mode sandbox

- Plateformes SIEM / journalisation via API exportation d'événements

- Outils pour développeurs (pipelines CI/CD, référentiels, SDK, plugins)

- SOAR / plateformes d'orchestration via API

Multi-environnement / Hybride

- Options de traitement/numérisation des fichiers privés pour les environnements sensibles

- MetaDefender Core sur siteCore les services Cloud et de renseignements sur les menaces

Assistance à la conformité

avec les exigences réglementaires

À mesure que les cyberattaques et les acteurs malveillants qui les perpétuent deviennent plus sophistiqués, les instances dirigeantes du monde entier s'efforcent

de mettre en œuvre des réglementations visant à garantir que les infrastructures critiques prennent les mesures nécessaires pour assurer leur sécurité.

Ressources recommandées

MetaDefender pour Cloud

Enquête SANS 2025 sur la détection et la réponse

Rapport sur le paysage des menaces OPSWAT 2025

FAQ

Déclenchement à grande échelle et natif du cloud pour les fichiers et les URL, idéal pour la sécurité des e-mails/les OEM et les équipes qui ont besoin d'une capacité élastique sans avoir à gérer leur propre parc de sandbox.

Détection améliorée des menaces Web par apprentissage automatique (classification multi-étiquettes, analyse de structure/style), heuristique de phishing PDF, détection de marque et émulation JavaScript/presse-papiers pour mettre en évidence les « kits de modèles », le trafic illicite de QR et le phishing à faible complexité à grande échelle.

API simple API soumettre un fichier/une URL, obtenir un verdict/des IOC), plus exportations MISP/STIX, connecteurs Splunk SOAR/Cortex XSOAR et YARA généré automatiquement pour la recherche ultérieure.

L'auto-scaling avec émulation rapide maintient une faible latence tout en évitant la surcharge des machines virtuelles ; le routage par politique garantit que vous ne déclenchez que ce qui est nécessaire, ce qui vous permet de contrôler le volume et les dépenses.

Cloud Yes-mix pour l'analyse des pics/URL avec bac à sable sur site pour les données sensibles ou souveraines. Les politiques déterminent où chaque échantillon est exécuté.