Arrêtez les attaques et traquez les menaces

Vérification en temps réel de la réputation des menaces grâce à la recherche automatisée des menaces dans le cloud.

- Contrôles des menaces en temps réel

- Recherche automatisée des menaces

- Mise à jour continue

OPSWAT bénéficie de la confiance de

Contrôles des menaces en temps réel et recherche automatisée

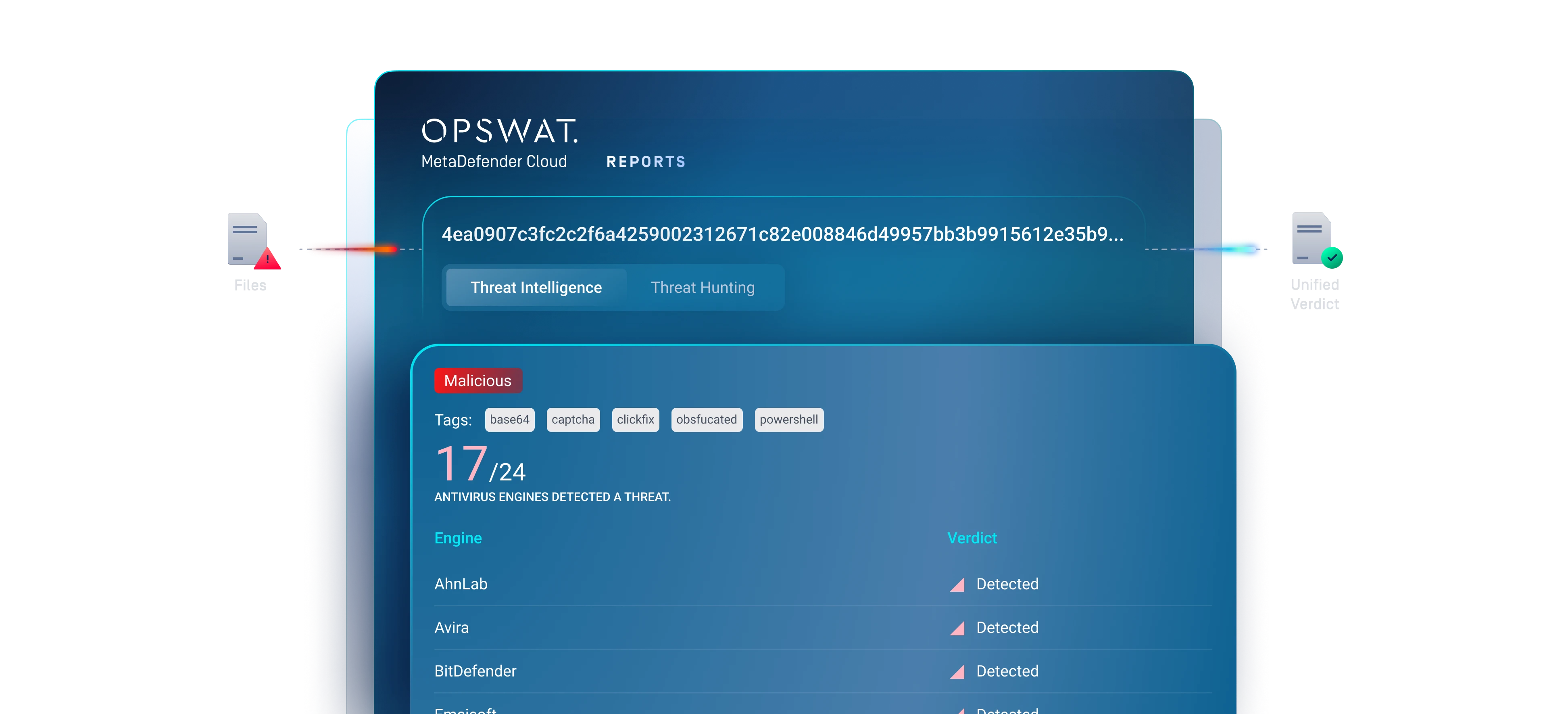

MMetaDefender Threat Intelligence en temps réel des informations sur la réputation des menaces et des données automatisées sur la recherche des menaces afin d'aider les équipes à détecter et à bloquer plus rapidement les menaces émergentes. La télémétrie globale du bac à sable met à jour les listes d'indicateurs de menaces, enrichissant chaque recherche avec des données d'

, un contexte plus approfondi, une détection plus rapide et des corrélations plus claires entre les menaces.

Visibilité approfondie des menaces pour une réponse rapide

Exploitez des milliards d'indicateurs de menaces et la correspondance de modèles alimentée par l'IA pour devancer les logiciels malveillants furtifs.

Reputation Service des menaces

- Accès à plus de 50 milliards de hachages, d'IP, d'URL et de domaines

- Prise en charge des recherches groupées et individuelles via une API REST

- Scanne les adresses IP, les URL et les domaines en utilisant jusqu'à 30 fournisseurs.

- Corrélation des hachages avec des millions d'applications et de CVE connus

- Mise à jour continue avec de nouveaux IOC et des informations sur les menaces

Corrélation des modèles de recherche de menaces

- Agrège les verdicts, les rapports et les IOC pour une enquête proactive.

- La chasse aux menaces identifie les similitudes entre les nouveaux logiciels malveillants et les logiciels malveillants connus

- Permet la corrélation entre les échantillons afin d'identifier les campagnes ou les familles de menaces associées.

- S'intègre à SIEM, SOAR et Central Management une visibilité unifiée et une réponse plus rapide.

Renforcez la recherche de menaces

grâce à Threat Intelligence basés sur les données

Assistance à la conformité

avec les exigences réglementaires

À mesure que les cyberattaques et les acteurs malveillants qui les perpétuent deviennent plus sophistiqués, les instances dirigeantes du monde entier s'efforcent

de mettre en œuvre des réglementations visant à garantir que les infrastructures critiques prennent les mesures nécessaires pour assurer leur sécurité.

Commencez en 3 étapes simples

Ressources recommandées

MetaDefender Threat Intelligence

Enquête SANS 2025 sur la détection et la réponse

Rapport sur le paysage des menaces OPSWAT 2025

FAQ

Un service TI enrichi en comportements qui fusionne d'énormes ensembles de données de réputation avec la télémétrie en direct dans un environnement sandbox afin que vos listes de blocage et vos détections soient basées sur ce que font réellement les logiciels malveillants, et non pas uniquement sur des indicateurs statiques.

IOC normalisés (hachages, adresses IP, domaines, URL, certificats, clés de registre), scores de menace, liens entre familles/clusters via la similarité ML et comportements cartographiés par MITRE, fournis via API exportation.

L'OSINT est souvent en retard et passe à côté des échantillons évasifs/nouveaux. MetaDefender Adaptive Threat Intelligence ajouteThreat Intelligence des données provenant de la technologie de sandbox adaptative OPSWATqui déclenche les menaces inconnues, puis renvoie les nouveaux indicateurs vers votre API.

API REST directe, cache sur site pour les sites à faible débit sortant et intégrations clés en main (SIEM/SOAR).

Des alertes plus claires, des recherches plus rapides (regroupement des campagnes) et moins de règles complexes grâce à une intelligence basée sur le comportement.