s de détection zero-day pour MetaDefender Core

Activez l'analyse dynamique des fichiers et la détection comportementale des menaces

directement dans votre Core , sans avoir besoin d'une nouvelle infrastructure.

- Installation en quelques minutes

- Aucune intégration supplémentaire nécessaire

- Utilise vos politiques existantes

Détection unifiée des vulnérabilités zero-day

Couche 1 : Réputation des menaces

Exposez rapidement les menaces connues d'

Mettez fin à l'afflux de menaces connues.

Vérifie les URL, les adresses IP et les domaines en temps réel ou hors ligne afin de détecter les logiciels malveillants, le phishing et les botnets.

Bloque les infrastructures réutilisées et les logiciels malveillants courants, et oblige les pirates à alterner les indicateurs de base.

Couche 2 : Analyse dynamique

Découvrez les menaces inconnues d'

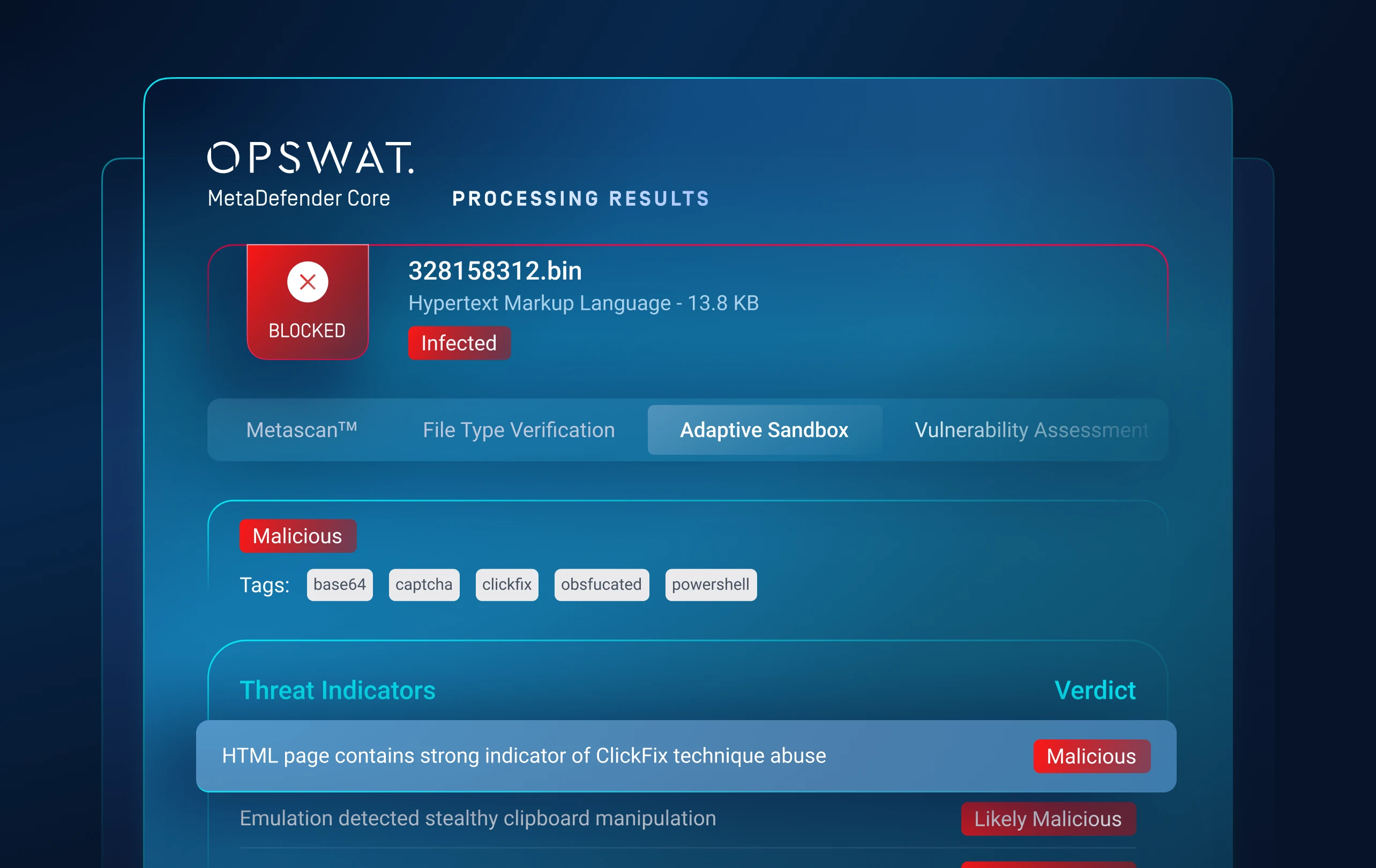

Détecte les logiciels malveillants furtifs qui se cachent dans les sandbox traditionnelles.

Un bac à sable basé sur l'émulation analyse les fichiers afin de détecter les menaces cachées telles que les ransomwares.

Expose les artefacts, les chaînes de chargement, la logique des scripts et les tactiques d'évasion.

Couche 3 : Évaluation des menaces

Hiérarchiser les menaces

Réduire la fatigue liée aux alertes.

Les niveaux de risque sont classés afin de mettre rapidement en évidence les menaces prioritaires en temps réel.

Couche 4 : Recherche des menaces

Identifier les campagnes d'

s malveillantes

Recherche de similitudes par apprentissage automatique

La corrélation des modèles de menaces permet de mettre en correspondance les menaces inconnues avec les logiciels malveillants, les tactiques, les infrastructures et autres éléments connus.

Détecte les familles de logiciels malveillants et les campagnes, obligeant les pirates à revoir leurs tactiques et leur infrastructure.

Commencez en 3 étapes simples

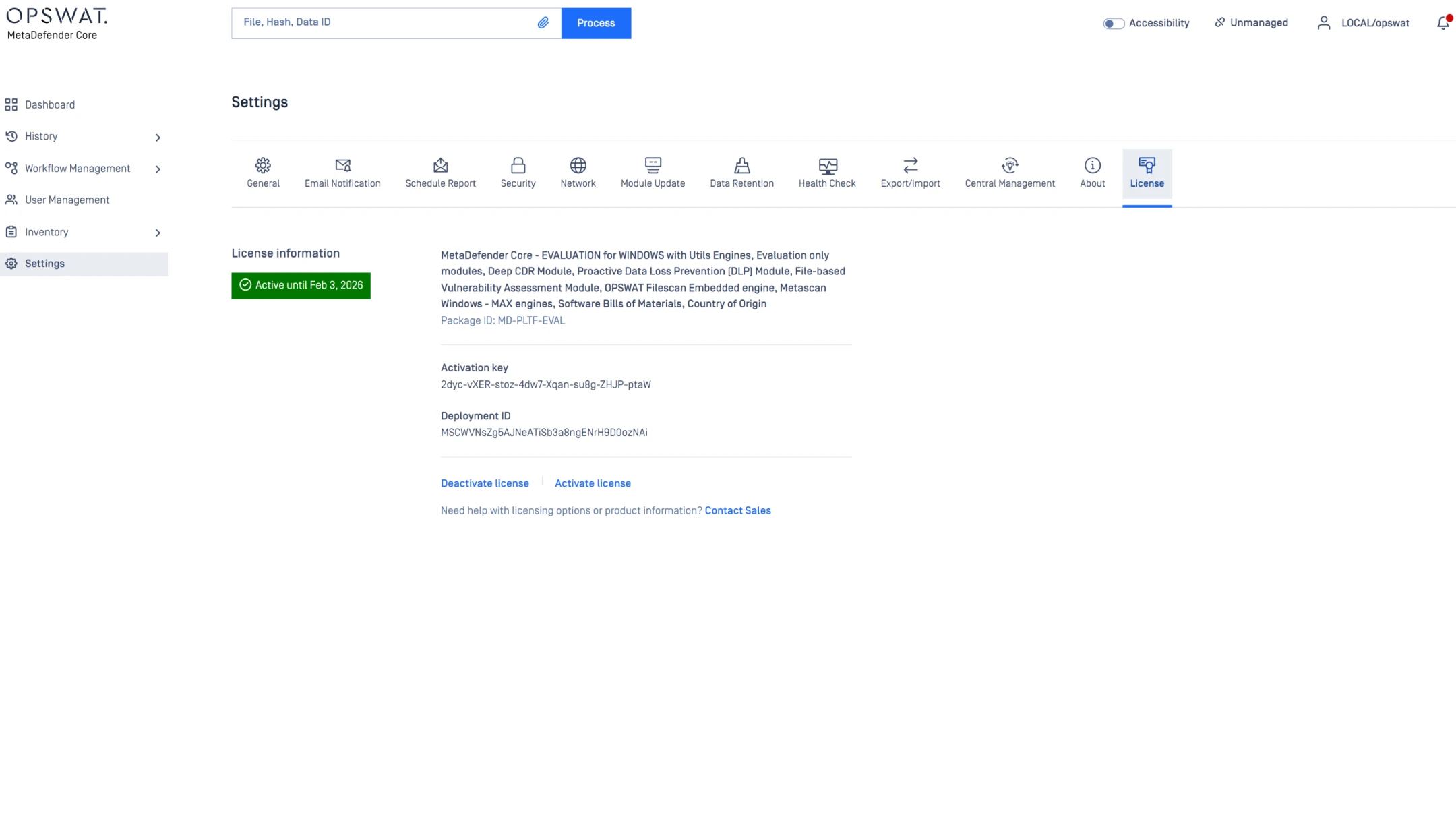

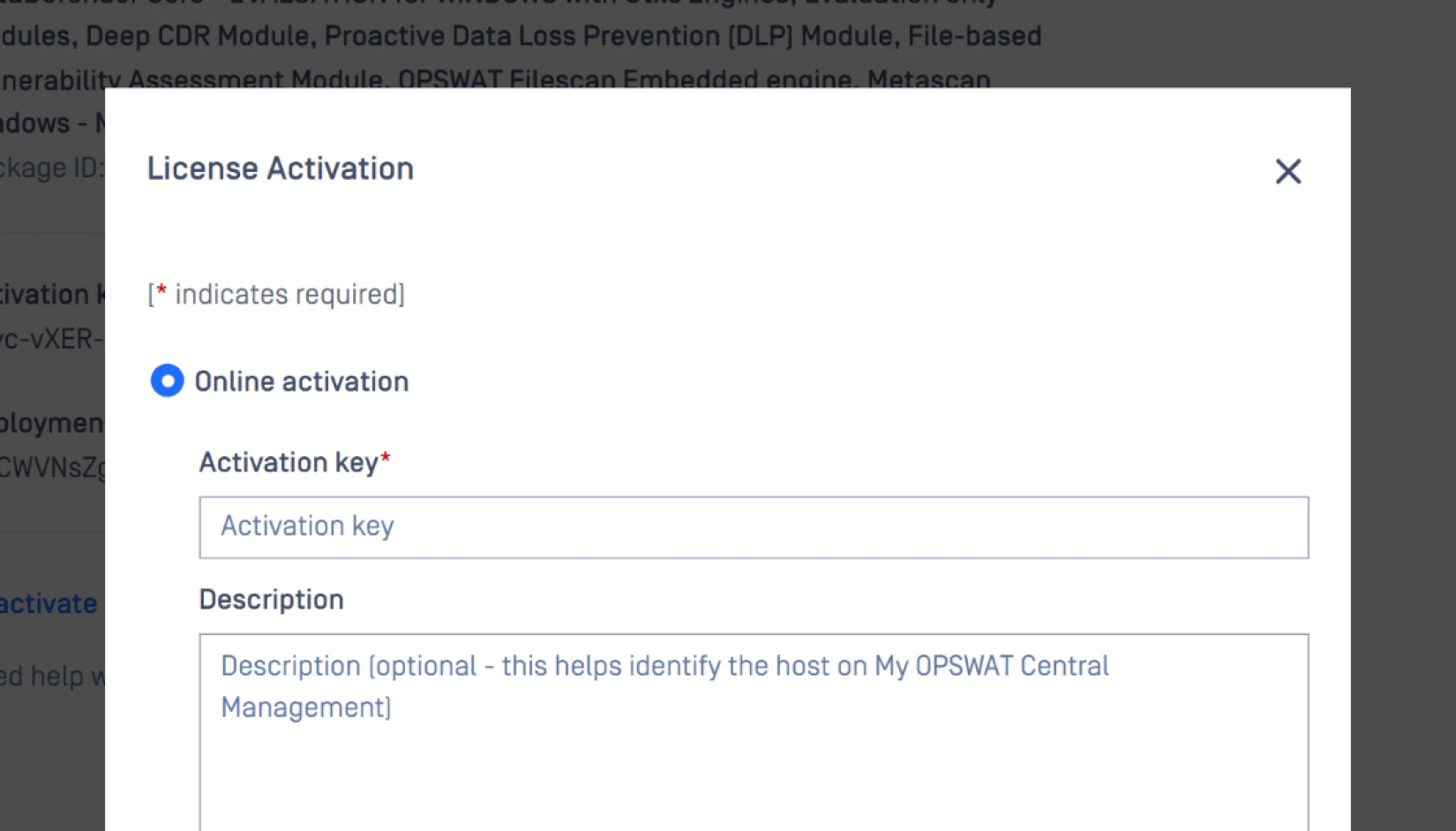

Activez votre intégration

Ajoutez votre API pour activer leSandbox Adaptive Sandbox Threat Intelligence intégrés Threat Intelligence.

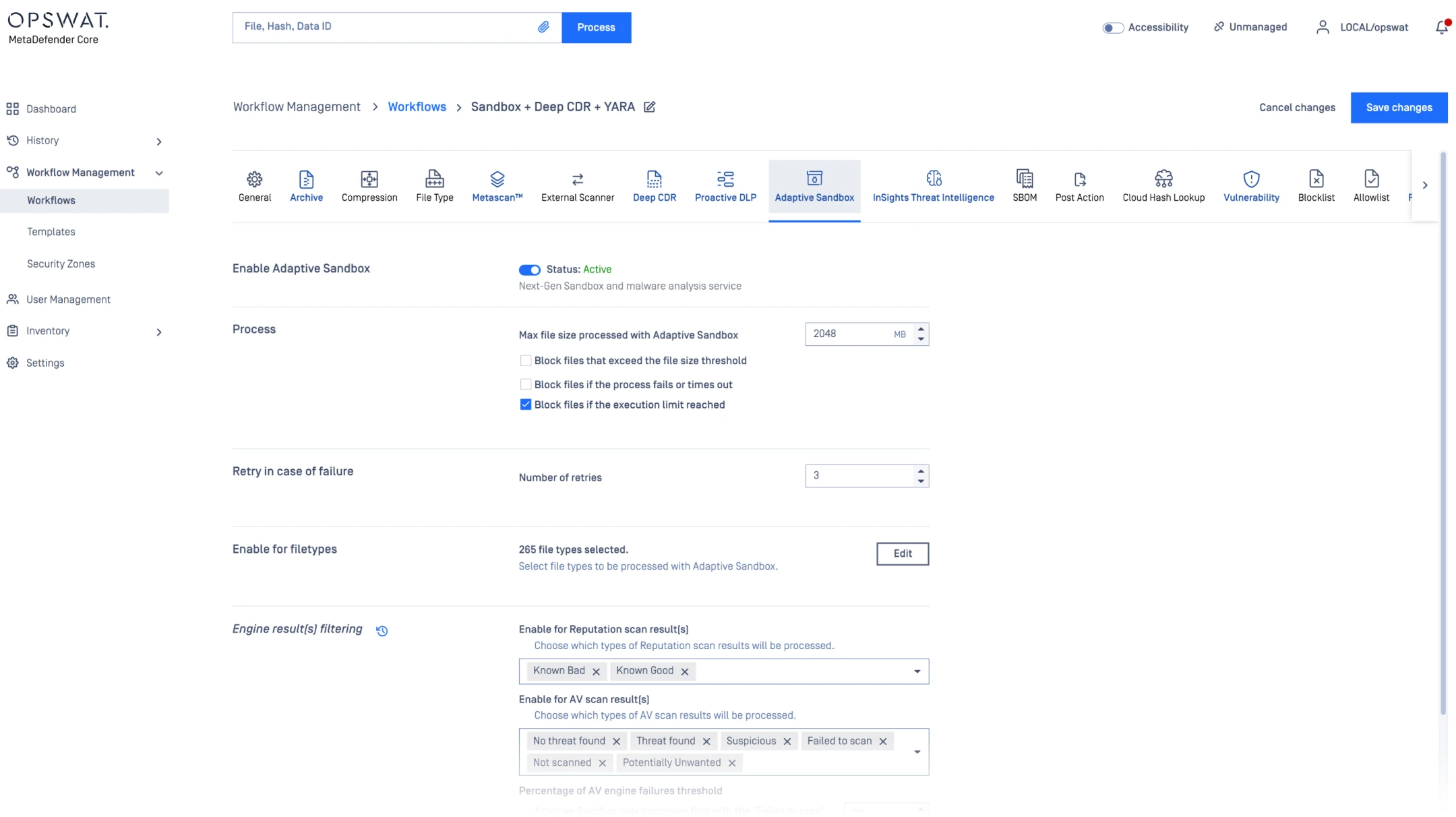

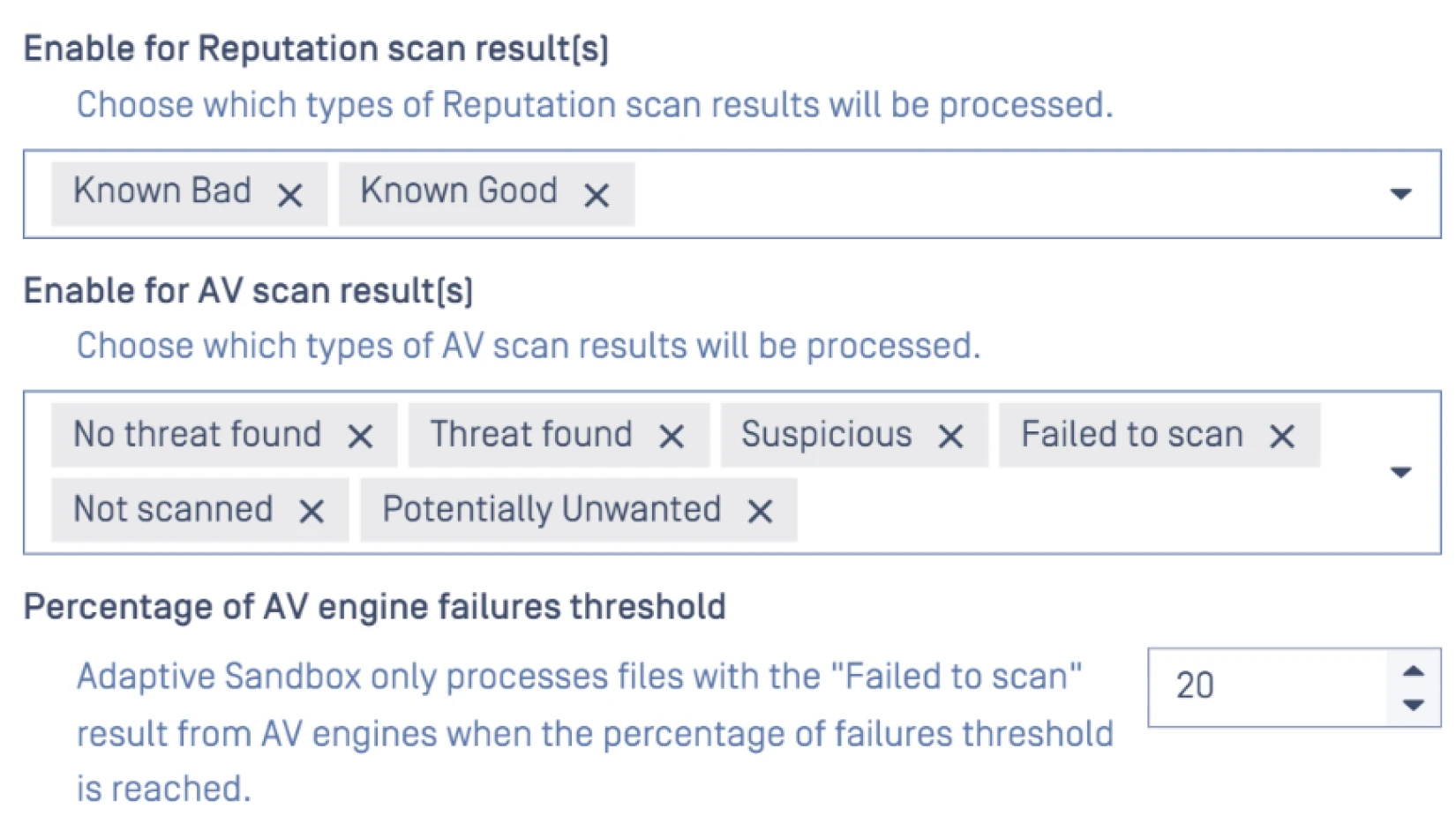

Configure Policies

Sélectionnez les types de fichiers ou les catégories de risques qui seront automatiquement envoyés pour une analyse dynamique.

Afficher les résultats

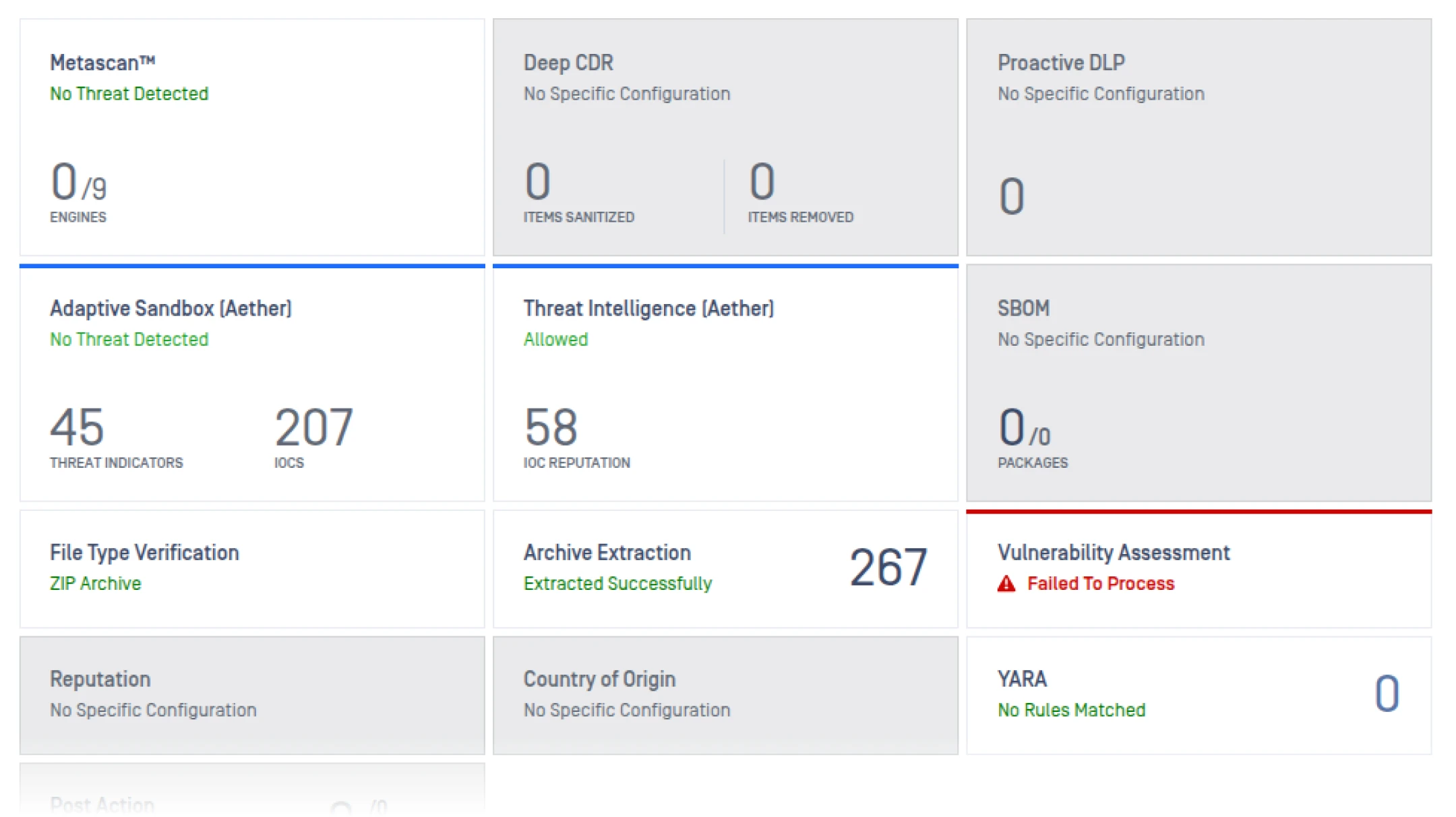

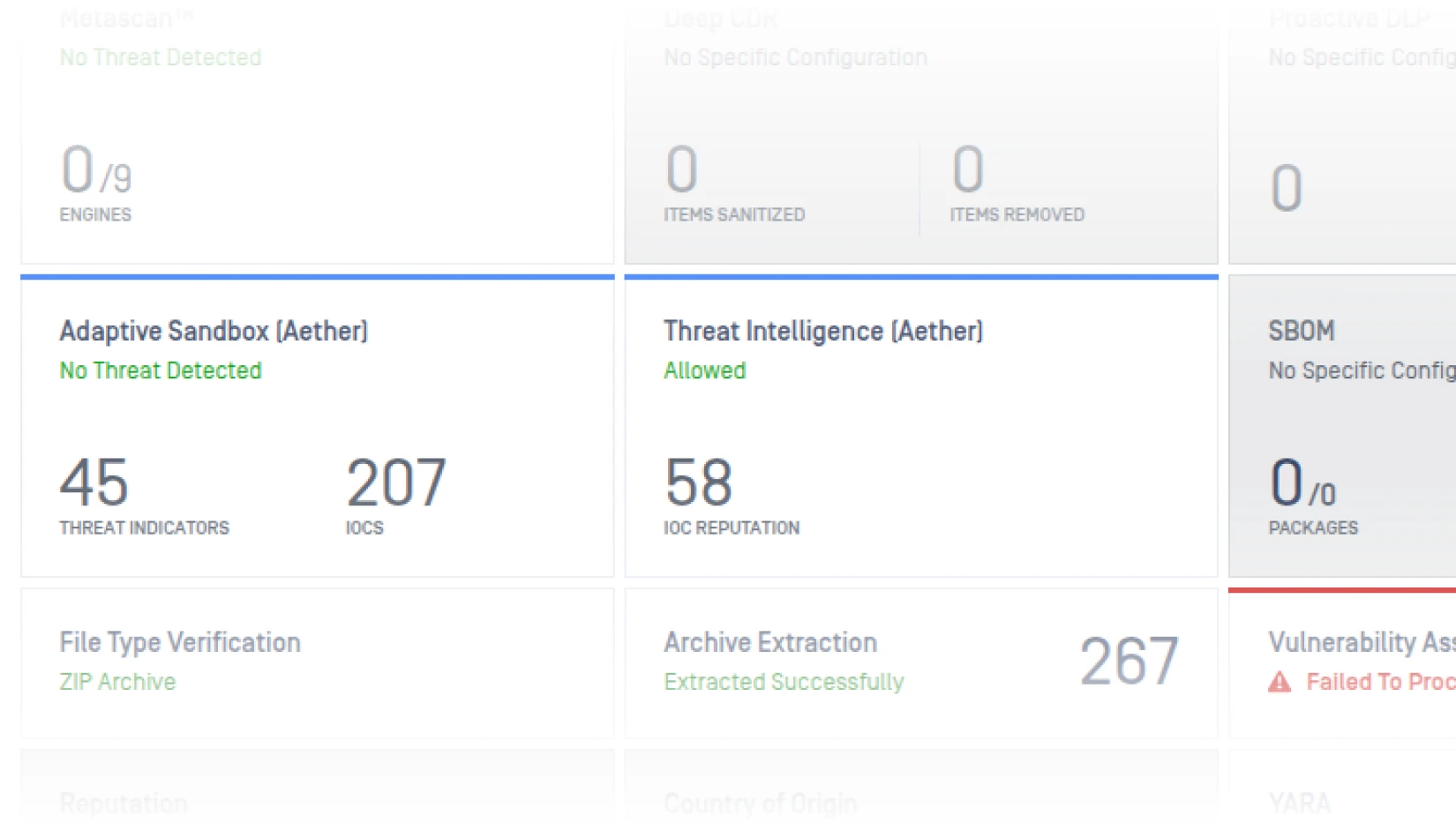

Consultez les verdicts du bac à sable, les scores de menace et les IOC directement dans votre Core .

- Étape 1

- Étape 2

- Étape 3

intégrées et à distance FonctionnalitésSandbox Adaptive

Le tableau suivant présente les fonctionnalités du moteurSandbox et intégré Adaptive Sandbox . Il ne comprend pas les fonctionnalités de la plateforme, telles que la API , la liste de contrôle d'accès (ACL) configurable, l'intégration OAuth, le retour d'informations syslog CEF (Common Event Format), etc.

Veuillez nous contacter pour réserver une présentation technique et obtenir un aperçu de toutes les fonctionnalités et capacités de la plateforme.

Assistance à la conformité

avec les exigences réglementaires

À mesure que les cyberattaques et les acteurs malveillants qui les perpétuent deviennent plus sophistiqués, les instances dirigeantes du monde entier s'efforcent

de mettre en œuvre des réglementations visant à garantir que les infrastructures critiques prennent les mesures nécessaires pour assurer leur sécurité.

Ressources recommandées

MetaDefender pour Cloud

Enquête SANS 2025 sur la détection et la réponse

Rapport sur le paysage des menaces OPSWAT 2025

FAQ

Il s'agit du module sandbox intégré à MetaDefender Core lorsque vous souhaitez une analyse zero-day étroitement couplée à vos Core existants (ICAP, kiosques, e-mails, MFT), en particulier sur les sites réglementés ou isolés. Choisissez Aether si vous souhaitez bénéficier d'une interface utilisateur d'analyse entièrement autonome et de workflows TI plus étendus.

Utilisez les déclencheurs Core (macros, scripts, objets intégrés, contenu actif) pour acheminer automatiquement uniquement les 2 à 3 % à risque afin de maintenir le débit de l'émulation sans manquer les vecteurs furtifs de première étape. Cette fonction peut également être utilisée manuellement pour analyser le comportement d'un fichier.

Mises à jour indépendantes de la logique de détection (couverture plus rapide), validation hors ligne des certificats pour les opérations hors réseau, couverture étendue des types de fichiers/installateurs et double décodage Base64 pour vous permettre de suivre le rythme des évasions sans avoir à effectuer de mises à niveau complètes.

Oui - Serveur Linux (RHEL/Rocky) sur site, aucune dépendance sortante en mode hors ligne, options de sortie minimales et connexion REST simple au Core existant. Conçu pour les réseaux OT/ICS et classifiés.

Un triage plus précis (moins d'escalades), une identification plus rapide des causes profondes (scripts décodés/chargeurs décompressés) et des IOC prêts à l'emploi qui enrichissent vos règles et vos playbooks SIEM.