Les techniques d'attaque basées sur l'image, telles que la stéganographie et le polyglottisme, ne sont pas nouvelles pour les équipes de sécurité. Malgré les solutions existantes pour réduire les risques, les acteurs de la menace conçoivent constamment de nouvelles méthodes pour cacher des logiciels malveillants dans des formats d'image fiables. Une technique d'attaque avancée basée sur l'image est connue sous le nom de charge utile polyglotte XSS (cross-site scripting). Ces charges utiles exploitent les images polyglottes, qui contiennent à la fois une image valide et du code ou des scripts dissimulés. Les charges utiles ciblent spécifiquement les vulnérabilités des navigateurs web pour effectuer des attaques XSS qui volent des données ou installent des logiciels malveillants, en échappant à la détection telle que les restrictions de la politique de sécurité du contenu (CSP).

Pour garder une longueur d'avance sur ces nouvelles menaces trompeuses, les entreprises ont besoin de solutions de sécurité à confiance zéro qui vont au-delà de la détection des risques connus et prennent des mesures préventives pour s'assurer que toute attaque future est déjouée, que le logiciel malveillant soit connu ou nouveau. OPSWAT Deep Content Disarm and Reconstruction (CDR) prévient les attaques furtives basées sur les images en assainissant les fichiers images, en supprimant tout code potentiellement malveillant et en les reconstruisant afin qu'ils puissent être utilisés en toute sécurité dans n'importe quel environnement numérique.

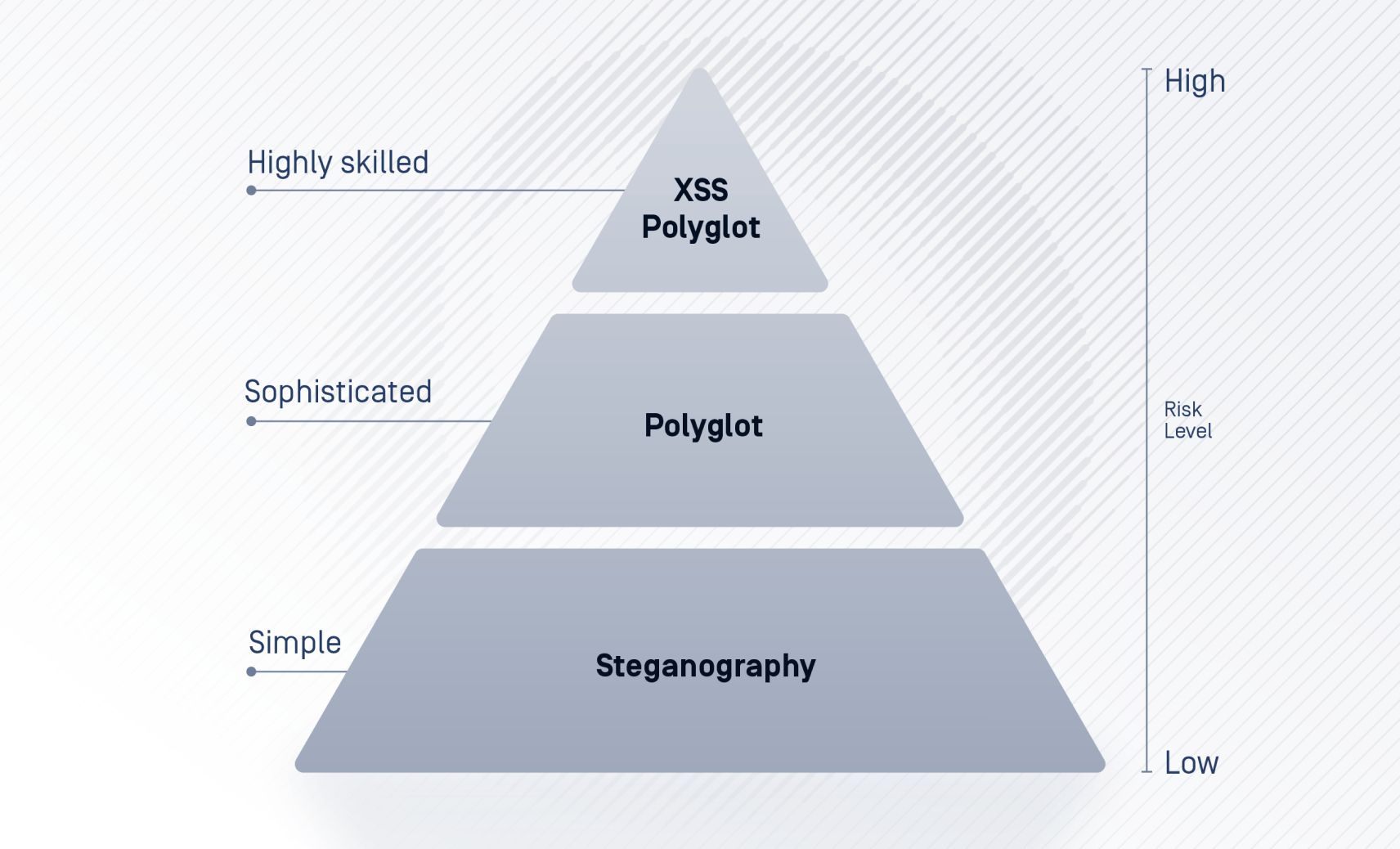

Niveau de risque des vecteurs d'attaque des logiciels malveillants basés sur l'image

Stéganographie

La stéganographie d'images a été observée pour la première fois lors d'une cyberattaque en 2011 avec le logiciel malveillant Duqu. Dans cette campagne, des informations ont été cryptées et dissimulées dans un simple fichier JPEG, dans le but d'extraire des données du système ciblé. La stéganographie est un moyen pour les acteurs malveillants de passer inaperçus. Elle permet d'intégrer des charges utiles de logiciels malveillants dans des fichiers d'images en modifiant les données des pixels, et reste totalement indétectée jusqu'à ce qu'elle soit décodée.

La stéganographie ne fonctionne toutefois que s'il existe un outil de décodage, ce qui en fait la méthode la moins sophistiquée de diffusion de logiciels malveillants à partir d'images.

Polyglotte

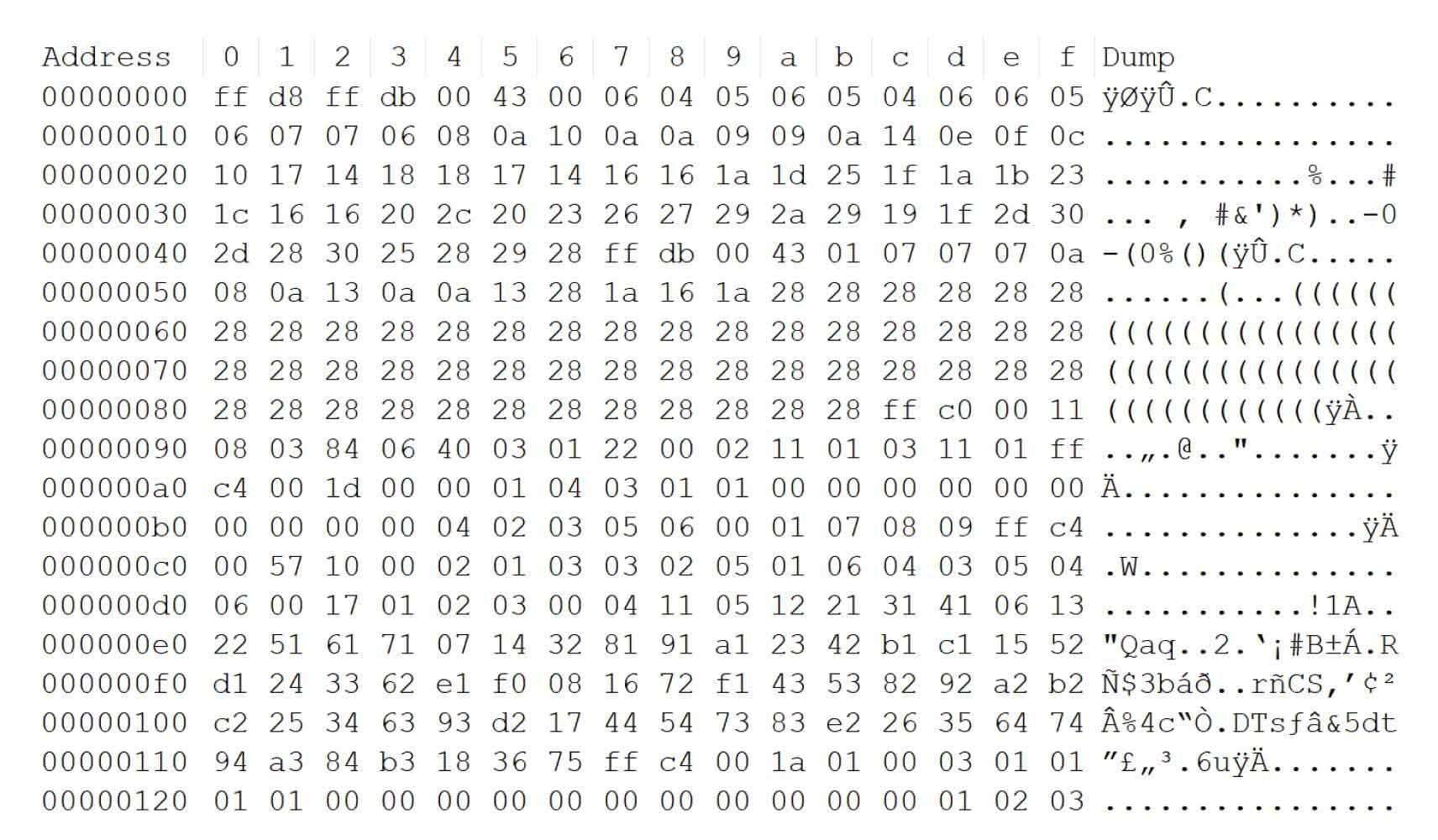

Considéré comme plus sophistiqué que la stéganographie, Polyglot nécessite une combinaison de deux types de fichiers différents. Par exemple, PHAR + JPEG (archives PHP et fichiers JPEG), GIFRAR (fichiers GIF et RAR), JS+ JPEG (fichiers JavaScript et JPEG), etc. Les images polyglottes fonctionnent parfaitement comme des fichiers images normaux.

Cependant, ils peuvent également être exploités pour introduire clandestinement des scripts malveillants ou des données utiles. Ces charges utiles contournent les défenses habituelles et exécutent leurs attaques intégrées lorsqu'elles sont ouvertes dans des environnements ciblés tels que les navigateurs web. Le danger du polyglot est qu'il ne nécessite pas de script pour extraire le code malveillant ; la fonction du navigateur l'exécute automatiquement.

Charges utiles polyglottes XSS

Les charges utiles polyglottes XSS représentent un risque élevé en combinant des techniques polyglottes avec des attaques XSS. Les charges utiles utilisent des images polyglottes pour dissimuler des scripts qui exploitent les vulnérabilités des navigateurs et contournent des protections essentielles telles que les CSP. Cela permet d'injecter des scripts beaucoup plus dangereux dans des sites et des applications de confiance.

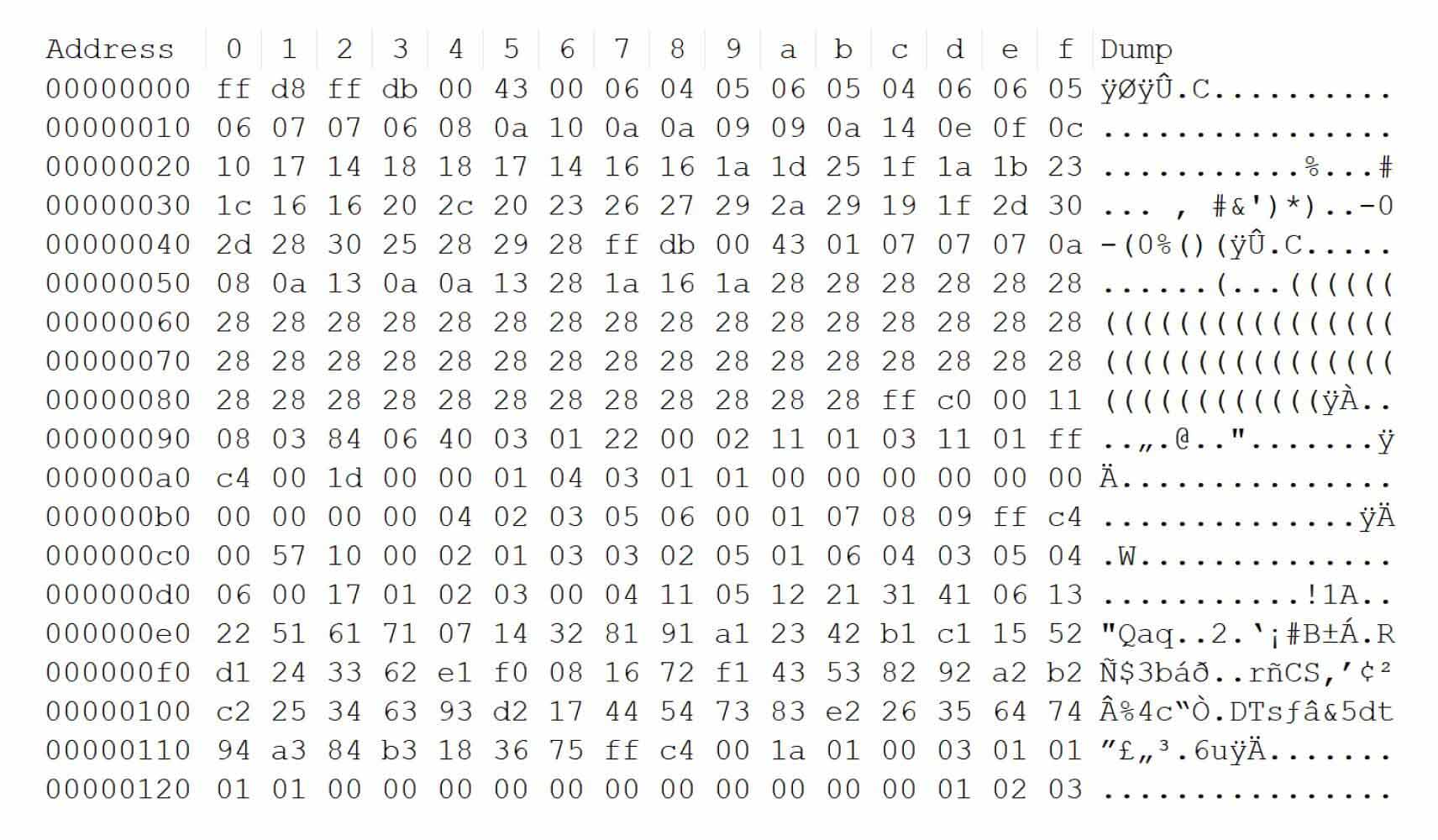

L'utilisation d'images polyglottes permet de contourner certains filtres de sites web qui bloquent l'hébergement de contenu externe. Pour ce faire, la structure HTML précédant l'injection doit être légitime et fonctionner comme une variable valide. Le processus s'appuie sur XSS pour interpréter le contenu injecté comme du JavaScript, ce qui permet de contourner les restrictions sur le téléchargement d'images, ainsi que la politique d'origine croisée et les restrictions de la liste blanche qui s'ensuivent. Le code JavaScript est ensuite hébergé sur le site spécifique en question, ce qui lui permet de s'exécuter dans le contexte prévu.

Prévention avancée des menaces avec Deep CDR

Deep CDR qui a obtenu un taux de protection de 100 % dans le rapport du laboratoire SE, est un leader du marché dans la prévention des menaces connues et inconnues basées sur les fichiers, la protection contre les logiciels malveillants et les attaques de type "zero-day". Offrant des fonctionnalités supérieures telles que l'assainissement récursif et la reconstruction précise des fichiers, Deep CDR fournit des fichiers sûrs et utilisables. En outre, il prend en charge des centaines de types de fichiers, y compris les PDF, les archives et les formats compatibles avec les archives.

De retour en 2018, OPSWAT a couvert deux articles de blog expliquant le risque de la stéganographie et des polyglottes et l'utilisation de Deep CDR pour prévenir ces techniques d'attaque. Dans ce guide, nous nous concentrerons davantage sur les charges utiles polyglottes XSS.

Exploitation d'un XSS utilisant Polyglot JPEG et JavaScript pour contourner les CSP

Une charge utile XSS polyglotte peut s'exécuter dans plusieurs contextes, y compris HTML, chaînes de script, JavaScript et URL.

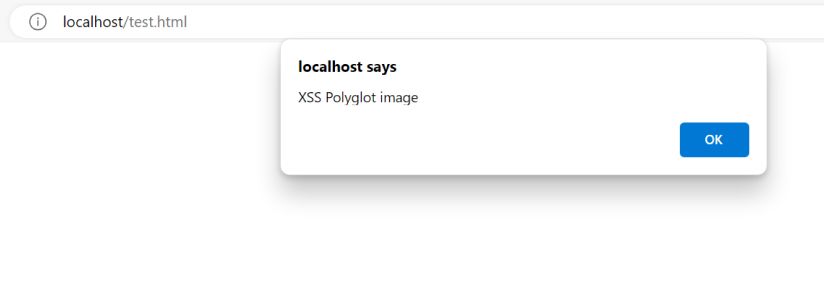

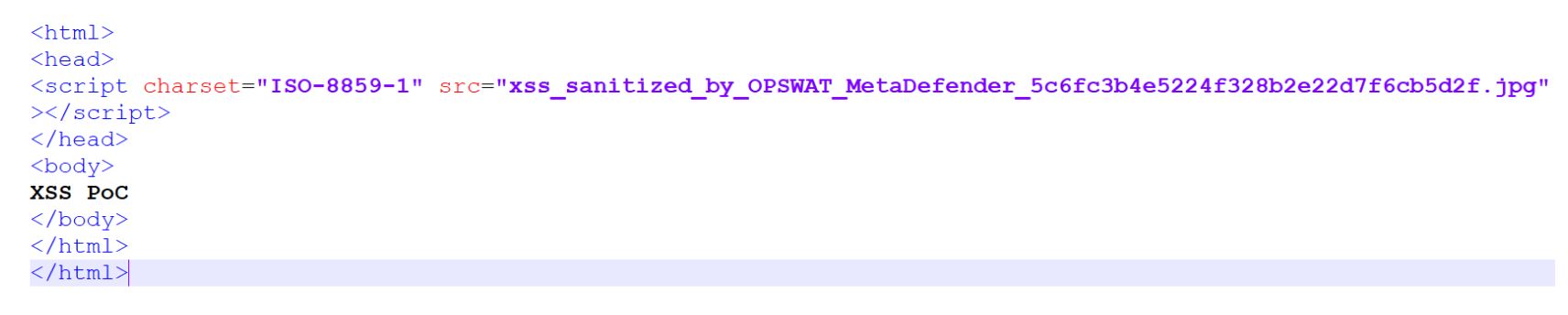

L'acteur de la menace modifiera alors src la valeur de l'attribut dans index.html dans le nom du fichier de sortie, lancez le serveur HTTP et ouvrez le fichier http://localhost:8000 dans le navigateur. Voir les exemples ci-dessous.

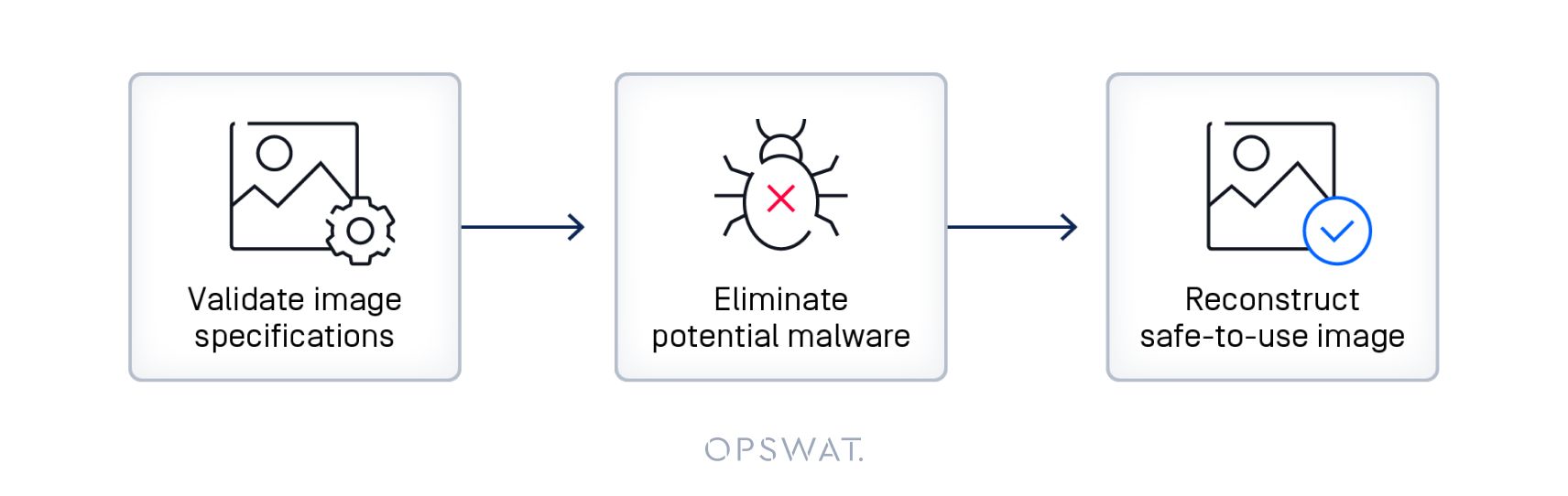

Prévenir les XSS Polyglotte étape par étape avec Deep CDR

- Analyse la structure de l'image pour la valider par rapport à des spécifications d'images fiables connues. Deep CDR optimise les données bitmap, supprime les données inutilisées, puis traite les métadonnées.

- Neutralise les logiciels malveillants potentiels grâce à l'extraction de la charge utile afin de supprimer en toute sécurité les scripts et les données cachés.

- Assainit les images en désarmant et en supprimant les vecteurs de menace tout en gardant l'image sûre à utiliser. Les utilisateurs ne verront que l'image telle qu'elle est prévue, sans aucun code étranger ou inconnu potentiellement malveillant.

Défense en profondeur avec OPSWAT MetaDefender Platform

Allant au-delà des images, la plateformeOPSWAT MetaDefender offre une protection multicouche contre les menaces basées sur les fichiers. OPSWAT MetaDefender lutte contre l'évolution constante des nouveaux types d'attaques en :

- Blocage immédiat de centaines de menaces connues.

- Application de l'analyse comportementale pour détecter les menaces de type "zero-day".

- Veiller à ce que chaque fichier suspect soit assaini ou bloqué en toute sécurité.

Cette approche écosystémique sécurise vos données et systèmes les plus sensibles, même contre des vecteurs d'attaque non conventionnels.

Réflexions finales

Les techniques des adversaires étant de plus en plus avancées, la technologie de sécurité doit évoluer encore plus rapidement. OPSWAT s'enorgueillit de plus de 20 ans d'expertise approfondie en matière de sécurité, intégrée dans des produits tels que la plateforme MetaDefender et la technologie Deep CDR . Cette expérience permet de réunir des informations sur les menaces constamment mises à jour, des algorithmes de détection avancés et des défenses en couches configurables afin d'arrêter les attaques avant qu'elles ne compromettent votre organisation.

Pour en savoir plus sur la neutralisation des menaces secrètes basées sur l'image et le renforcement des défenses de sécurité des entreprises avec OPSWAT MetaDefender , contactez notre équipe dès aujourd'hui. Pour déjouer les cyberattaques de demain, il est utile d'installer dès aujourd'hui les bonnes défenses de sécurité.