Arrêtez les attaques de demain

Détectez les menaces zero-day et les logiciels malveillants furtifs à l'aide d'une analyse dynamique intégrant des informations sur les menaces.

- Efficacité de 99,9 % dès le premier jour

- Analyse 20 fois plus rapide

- Analyser tous les fichiers au niveau du périmètre

OPSWAT bénéficie de la confiance de

Pourquoi les outils traditionnels ne suffisent pas

Les attaques zero-day et les logiciels malveillants furtifs contournent désormais facilement les outils de sécurité traditionnels, statiques ou lents.

Évasion des menaces

Les logiciels malveillants modernes sont conçus pour déjouer les défenses statiques, en utilisant des vérifications d'environnement, des délais et la détection de sandbox pour masquer leur comportement malveillant.

Ces menaces s'adaptent en temps réel, exploitant les angles morts des outils traditionnels pour passer inaperçues avant que les signatures ou les heuristiques ne puissent réagir.

Réponse lente aux incidents

Les équipes débordées sont confrontées à trop d'alertes et à trop peu de contexte.

Sans un triage rapide et une hiérarchisation claire des priorités, les analystes perdent un temps précieux à enquêter sur les faux positifs, tandis que les menaces réelles se propagent latéralement et exfiltrent des données sans être détectées.

Visibilité limitée

Les systèmes fragmentés créent des angles morts entre les couches réseau, terminaux et applications.

Lorsque la détection n'est pas unifiée, les menaces peuvent passer inaperçues, compromettant ainsi les efforts de prévention et de réponse dans l'ensemble de l'environnement.

Mauvaise évolutivité

Les outils traditionnels n'ont pas été conçus pour traiter les volumes de données actuels ni pour faire face à la rapidité des attaques modernes.

À mesure que les charges de fichiers et de trafic augmentent, les pipelines de détection s'enlisent, les files d'attente d'analyse s'allongent et les failles de sécurité s'élargissent, exposant ainsi les organisations à des risques.

127%

augmentation de la complexité des logiciels malveillants à

s multiples*

7.3%

des fichiers OSINT reclassés comme malveillants par

dans les 24 heures*

703%

augmentation des attaques par hameçonnage visant à obtenir des identifiants d'

s à la fin de l'année 2024*

*Selon les données issues de tests réalisés sur plus d'un million d'analyses de fichiers.

Détection unifiée des vulnérabilités zero-day

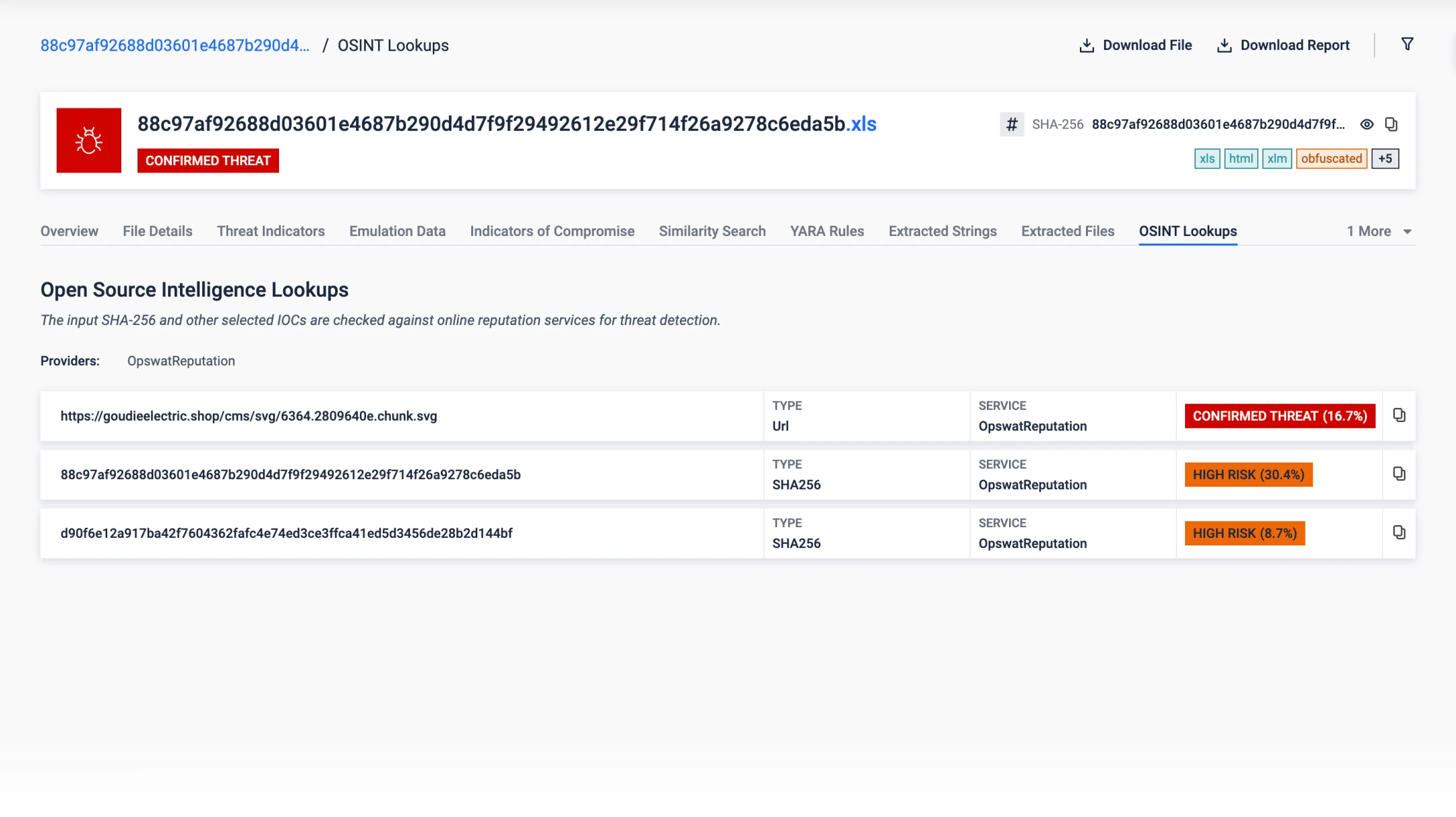

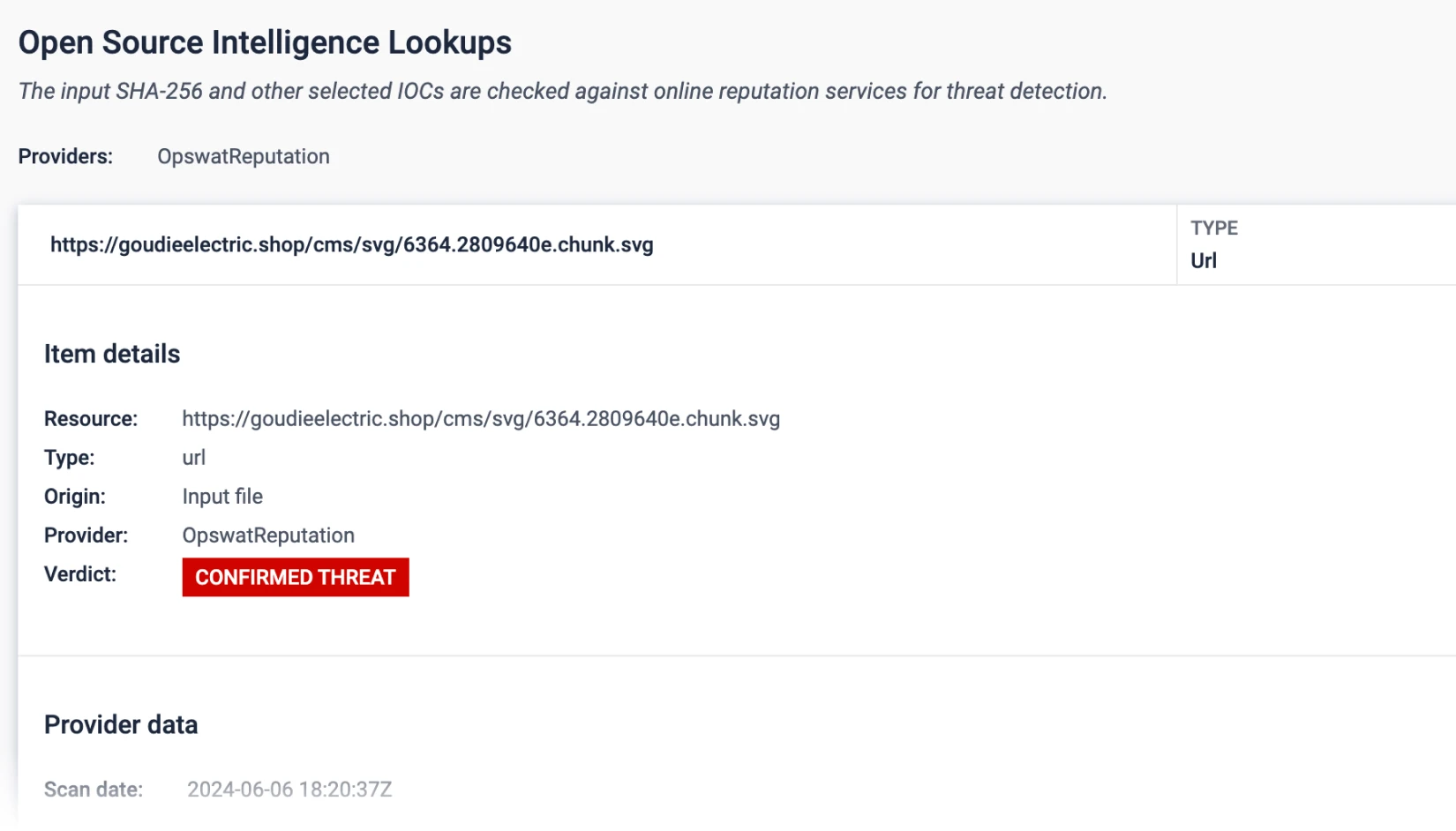

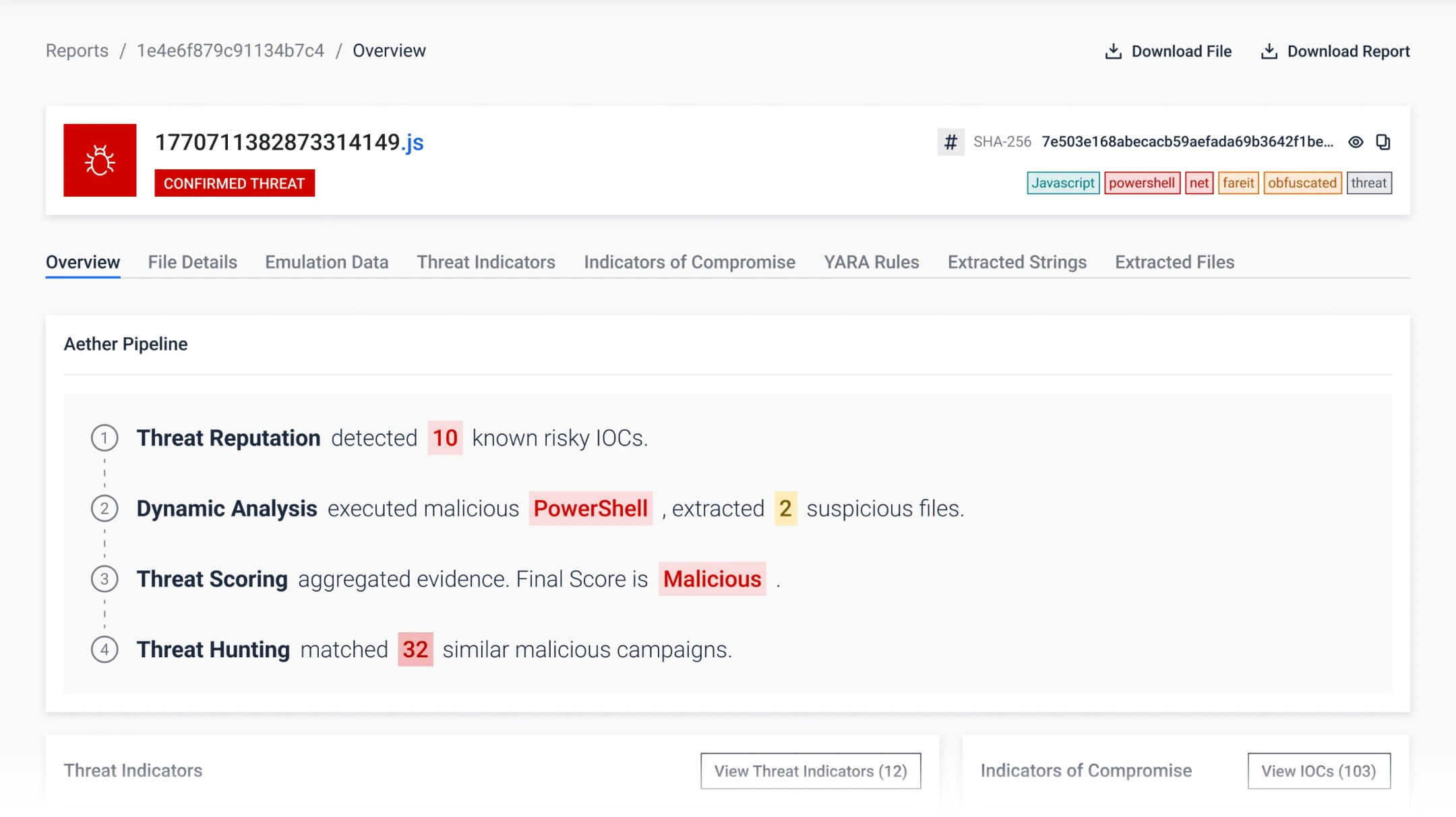

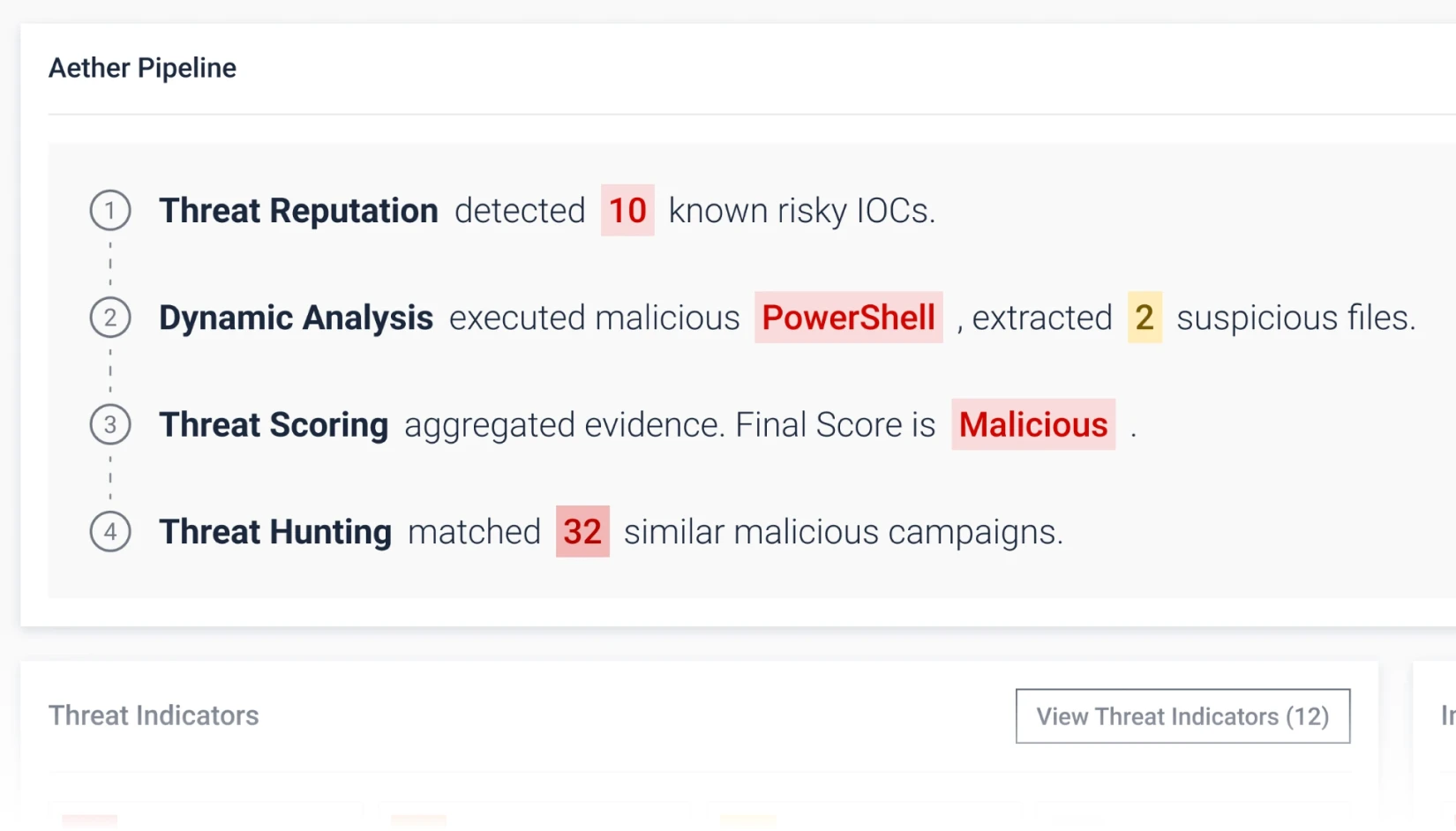

Couche 1 : Réputation des menaces

Exposez rapidement les menaces connues d'

Mettez fin à l'afflux de menaces connues.

Vérifie les URL, les adresses IP et les domaines en temps réel ou hors ligne afin de détecter les logiciels malveillants, le phishing et les botnets.

Bloque les infrastructures réutilisées et les logiciels malveillants courants, et oblige les pirates à alterner les indicateurs de base.

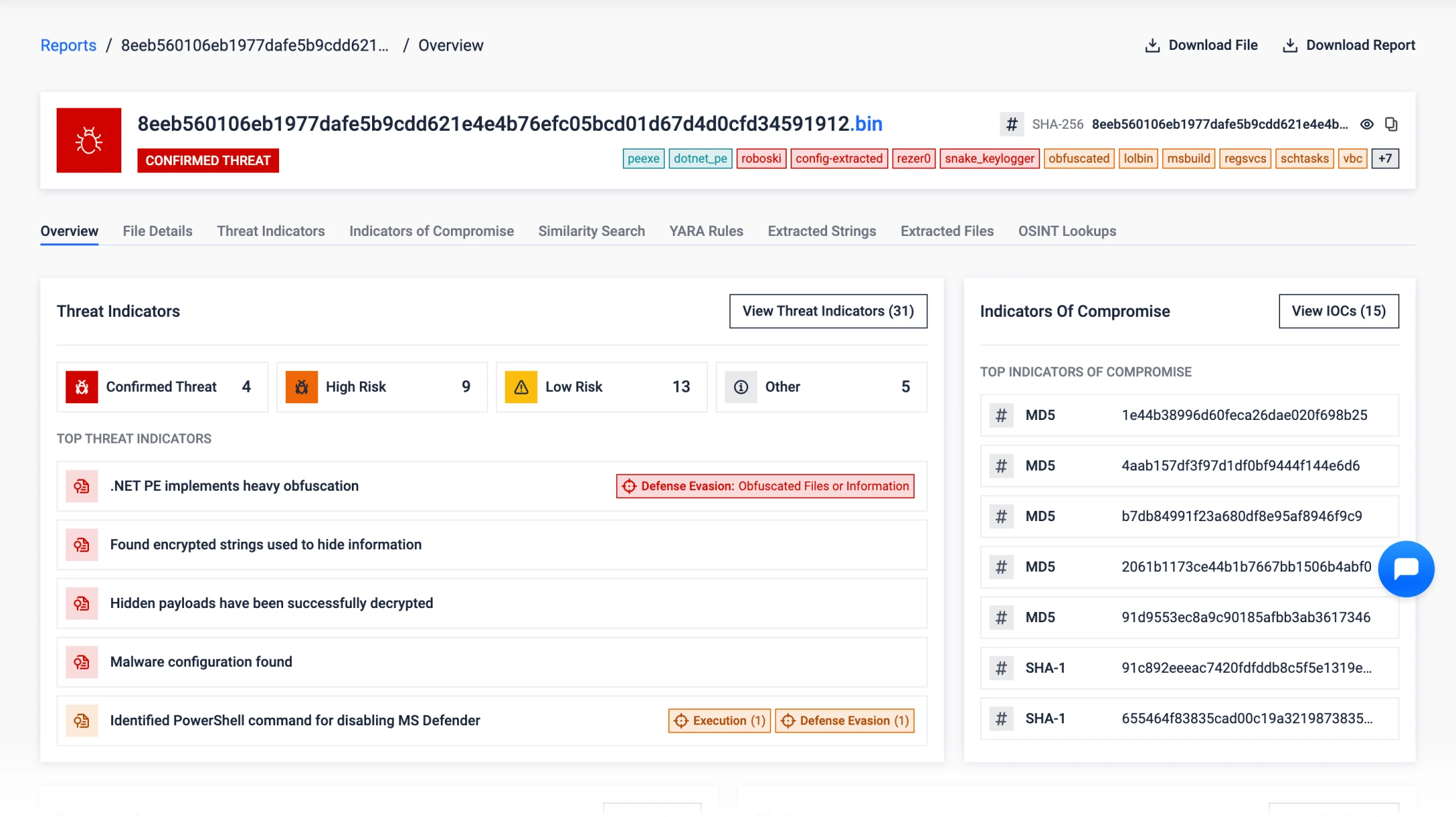

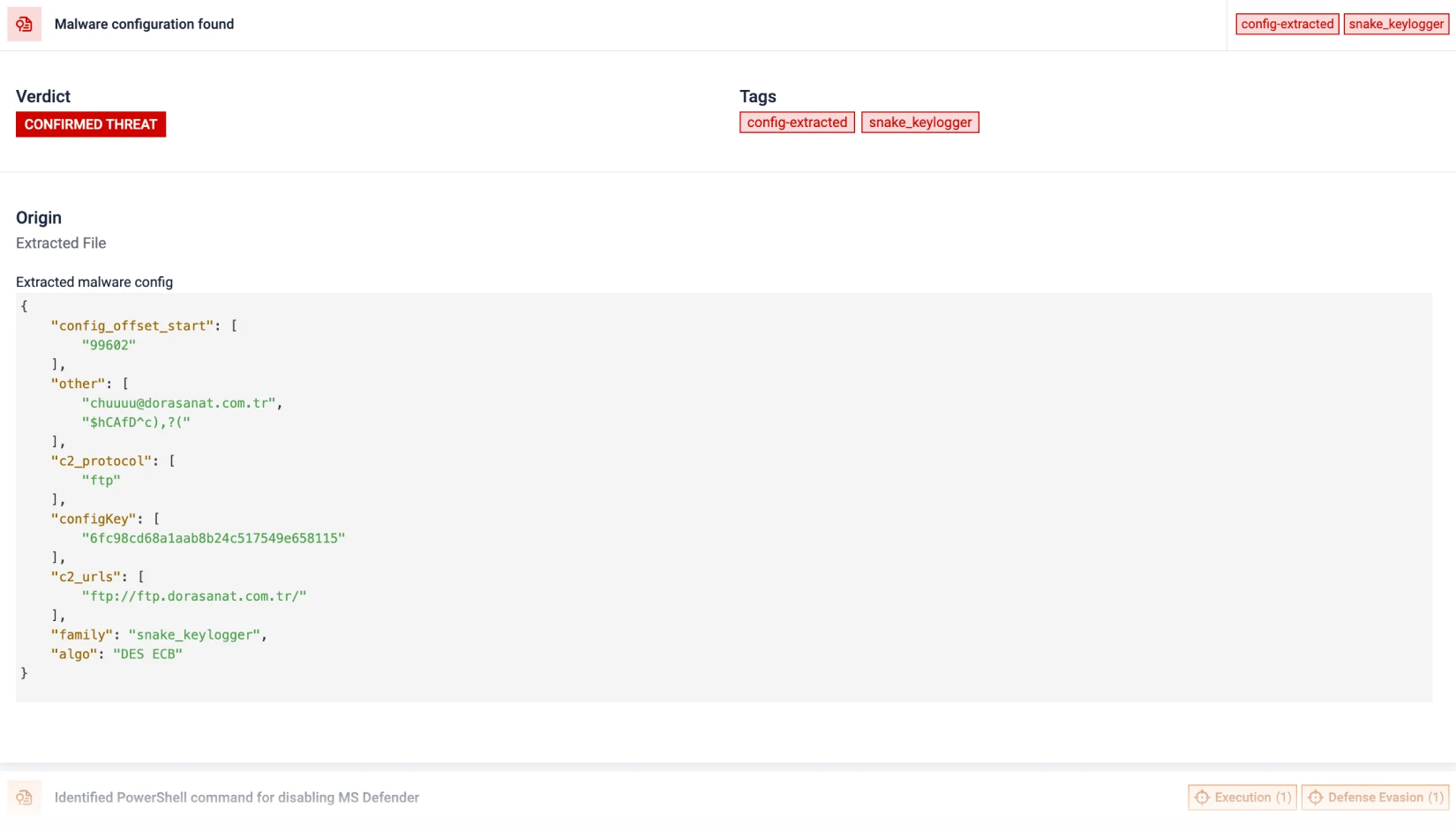

Couche 2 : Analyse dynamique

Découvrez les menaces inconnues d'

Détecte les logiciels malveillants furtifs qui se cachent des sandbox traditionnelles.

Un bac à sable basé sur l'émulation analyse les fichiers afin de détecter les menaces cachées telles que les ransomwares.

Expose les artefacts, les chaînes de chargement, la logique des scripts et les tactiques d'évasion.

Couche 3 : Évaluation des menaces

Hiérarchiser les menaces

Réduire la fatigue liée aux alertes.

Les niveaux de risque sont classés afin de mettre rapidement en évidence les menaces prioritaires en temps réel.

Couche 4 : Recherche des menaces

Identifier les campagnes d'

s malveillantes

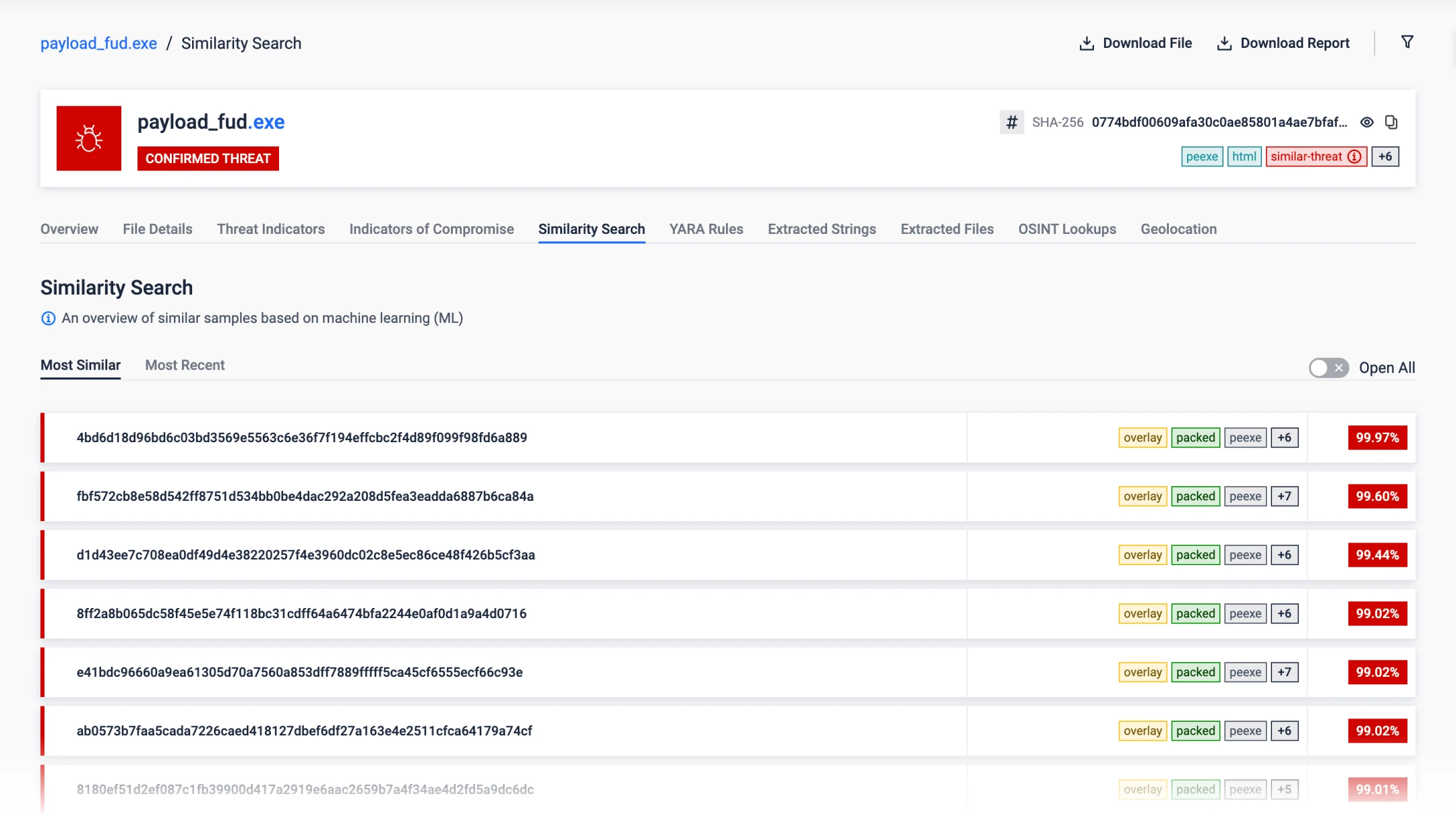

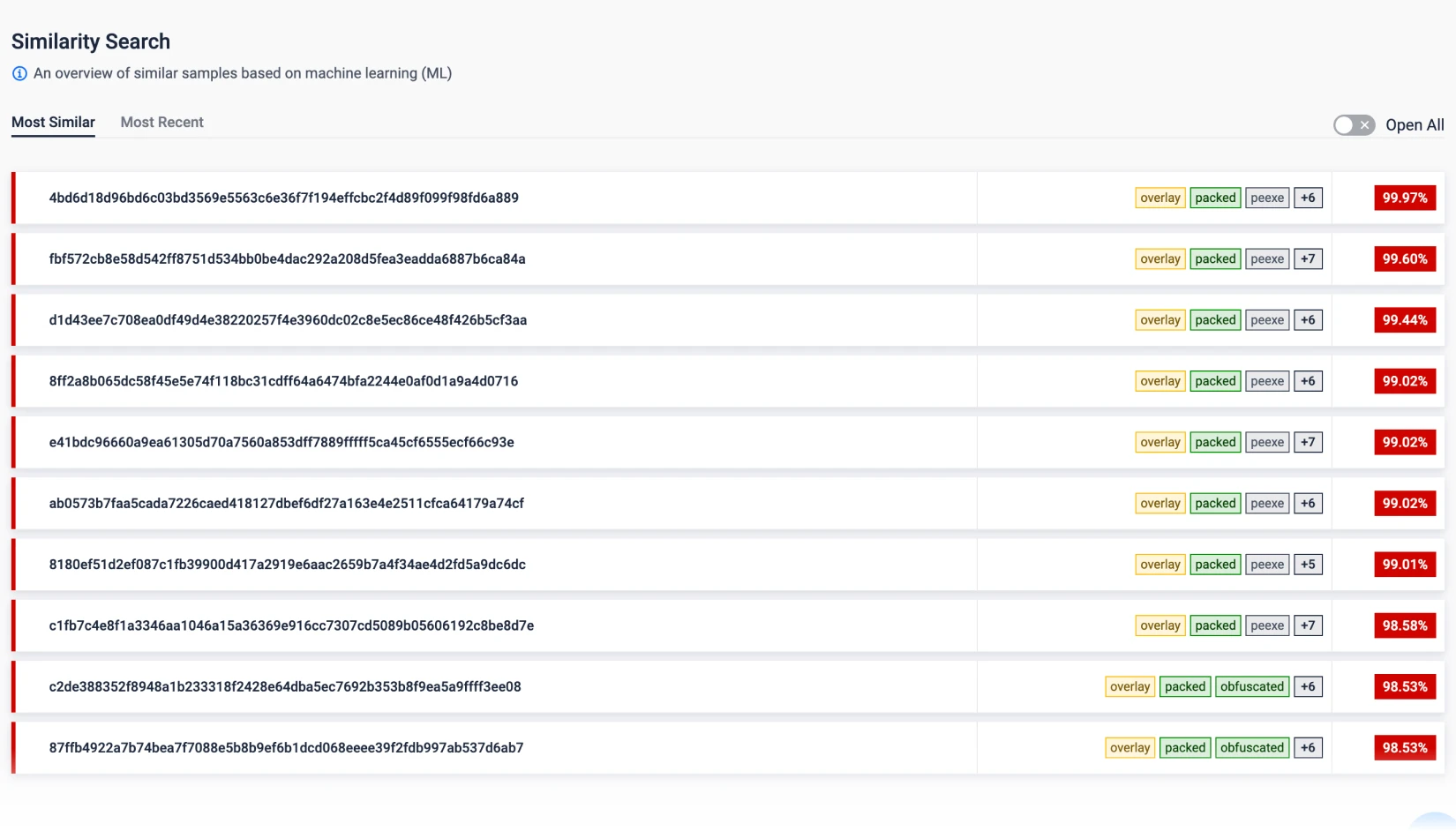

Recherche de similitudes par apprentissage automatique

La corrélation des modèles de menaces permet de mettre en correspondance les menaces inconnues avec les logiciels malveillants, les tactiques, les infrastructures et autres éléments connus.

Détecte les familles de logiciels malveillants et les campagnes, obligeant les pirates à revoir leurs tactiques et leur infrastructure.

« La vitesse la plus rapide que nous ayons jamais testée sur

. »

Sécurité Venak

330+

Marques détectables

pour la détection du phishing basée sur le ML

50+

Types de fichiers

Extraire des artefacts, des images d'

, etc.

>14

Extraction automatisée de la famille de logiciels malveillants

Intégrez facilement

Nous mettons fin aux attaques dont personne ne soupçonne l'existence

.

20x

Plus rapide que les solutions traditionnelles

Visibilité approfondie et réponse rapide

Exploitez des milliards de signaux de menace et effectuez des recherches de similitudes entre les menaces grâce à l'apprentissage automatique.

Analyse de la structure profonde

Analysez rapidement plus de 50 types de fichiers, y compris les fichiers LNK et MSI, afin d'extraire le contenu intégré, les artefacts et les images.

Le décodage automatisé, la décompilation et l'émulation de shellcode, associés au déballage Python, à l'extraction de macros et à la prise en charge AutoIT, offrent une visibilité approfondie sur les menaces cachées.

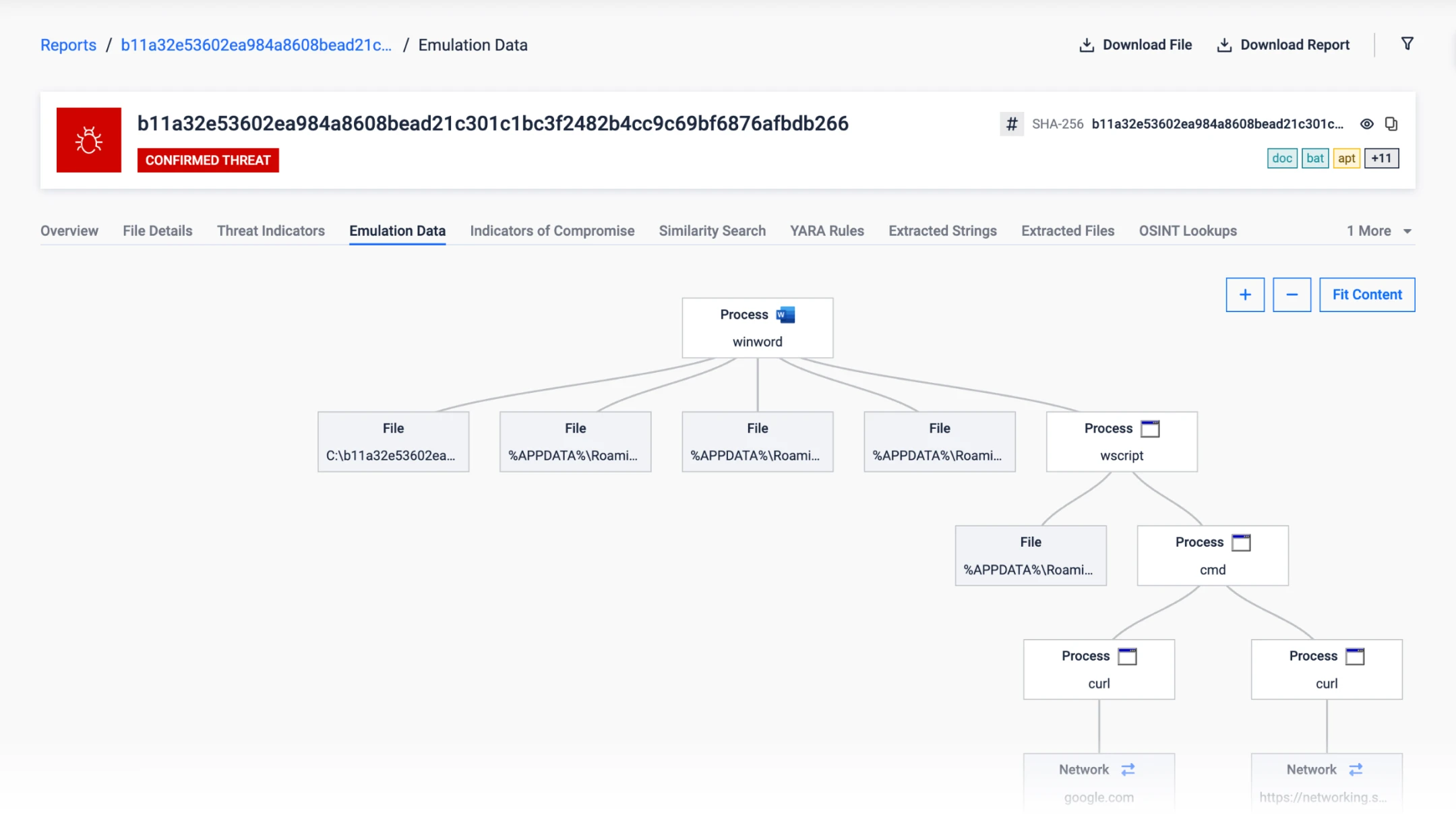

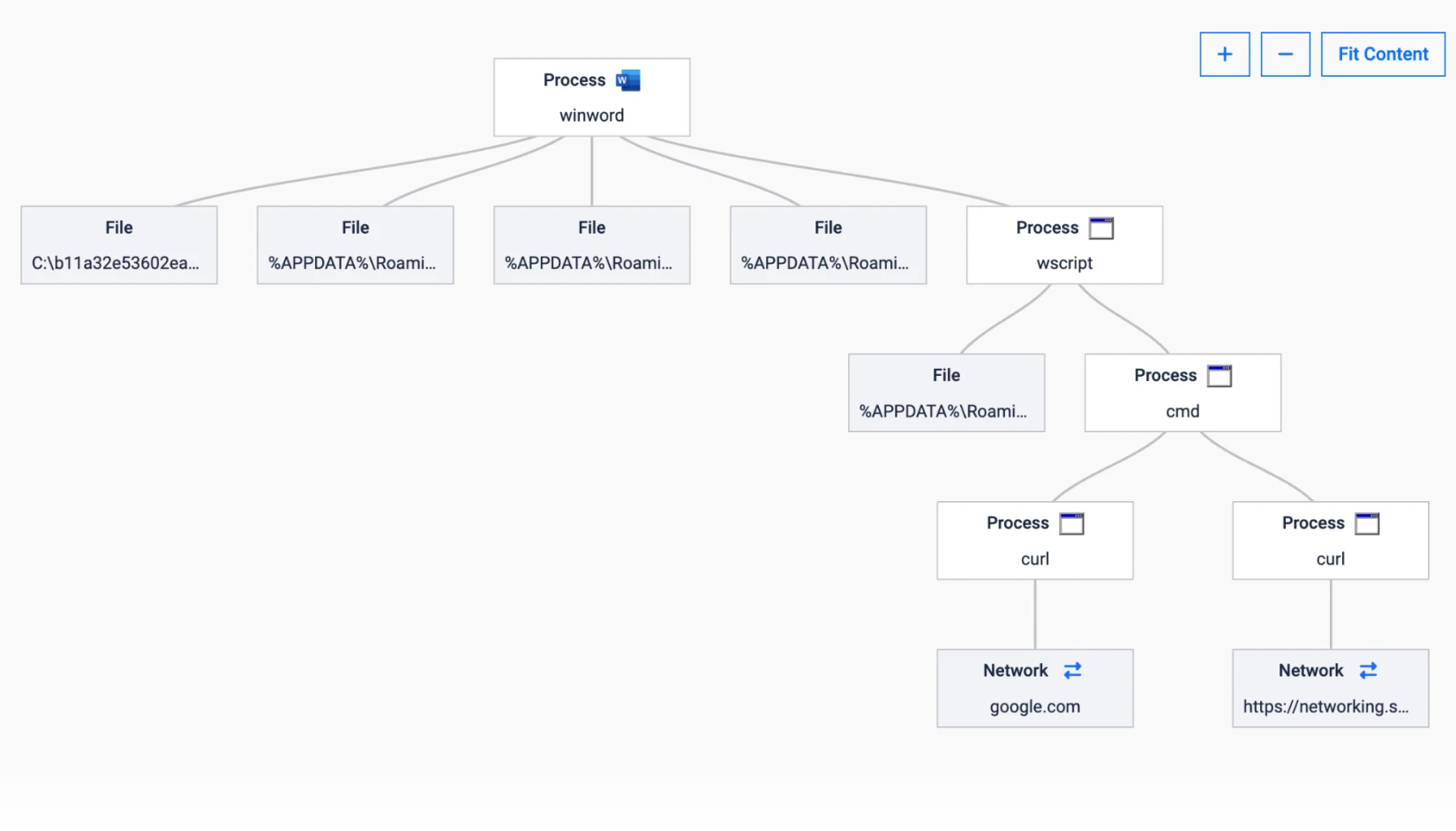

Analyse dynamique

Détectez et classez les menaces actives à l'aide de l'apprentissage automatique et de détonations ciblées dans des piles d'applications ou des environnements spécifiques.

Contournez les contrôles anti-évasion, émulez les scripts JavaScript, VBS et PowerShell, et adaptez dynamiquement les flux de contrôle pour détecter les menaces inconnues.

Détection et classification des menaces

Détectez plus de 330 marques de phishing, même hors ligne, grâce à l'analyse par apprentissage automatique (ML).

Corrélation des IOC, identification des intentions malveillantes à l'aide de plus de 900 indicateurs comportementaux, extraction des configurations de plus de 18 familles de logiciels malveillants et détection des menaces inconnues grâce au regroupement par similarité.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence intégration

La recherche automatisée des menaces et la détection en temps réel s'intègrent de manière transparente à toutes les sources de renseignements.

Le système exporte aux formats MISP et STIX, interroge leReputation Service MetaDefender Cloud Reputation Service, se connecte à des fournisseurs de renseignements open source et génère automatiquement des règles YARA pour chaque menace détectée.

Moteur anti-évasion nouvelle génération

Extrait les indicateurs de compromission à partir de logiciels malveillants hautement évasifs et déclenche des attaques ciblées afin que les analystes puissent se concentrer sur les résultats à forte valeur ajoutée.

Le bac à sable déjoue les techniques d'évasion avancées, notamment les longues périodes d'inactivité et les boucles, les vérifications d'utilisateur ou de domaine, le géorepérage, les vérifications de paramètres régionaux du système d'exploitation, le VBA stomping, les comportements d'exécution automatique avancés tels que les déclencheurs au survol de la souris et l'utilisation abusive du planificateur de tâches.

- MetaDefender

- MetaDefender

Rapport 2025 OPSWAT sur le paysage OPSWAT liées à l'

Les logiciels malveillants sont plus insaisissables que jamais

— consultez les données.

Détection des vulnérabilités zero-day

dans tous les environnements

La solution Zero-Day Detection OPSWATrepose sur une suite unifiée de technologies qui combinent le sandboxing, l'intelligence adaptative et l'analyse comportementale d'

s afin de détecter rapidement et à grande échelle les menaces inconnues, que ce soit sur site, dans le cloud ou entre les deux.

MetaDefender Aether™

Solution autonome de détection des vulnérabilités zero-day, combinant un sandboxing avancé et des informations intégrées sur les menaces. Découvrez les relations cachées grâce à l'apprentissage automatique des similitudes entre les menaces et aux données de réputation afin d'obtenir des informations exploitables pour une réponse plus rapide.

MetaDefender pour Core

Renforcez la sécurité de vos locaux grâce à Adaptive Sandbox Threat Intelligence MetaDefender Core. Bénéficiez d'une analyse dynamique des menaces, de politiques personnalisables et d'une visibilité granulaire pour détecter et prévenir les attaques zero-day avant qu'elles ne se propagent.

MetaDefender pour Cloud

Améliorez votre sécurité dans le cloud grâce à unSandbox Adaptive , doté d'une analyse dynamique et d'une détection comportementale. Bénéficiez d'une détection évolutive des logiciels malveillants zero-day grâce à des informations rapides et automatisées, sans infrastructure requise.

MetaDefender Threat Intelligence™

Identifiez les menaces liées aux vulnérabilités zero-day, évaluez la réputation des fichiers en temps réel et réagissez plus rapidement aux risques émergents grâce à la recherche de similitudes entre les menaces et à la vérification de leur réputation par apprentissage automatique. Les équipes de sécurité bénéficient ainsi d'informations enrichies sur les menaces afin de renforcer leurs défenses contre les logiciels malveillants en constante évolution et les attaques ciblées.

Débloquez la détection des vulnérabilités zero-day dans toutes les solutions

Découvrez comment la détection zero-day peut être intégrée à votre périmètre réseau,

garantissant ainsi à tous les fichiers une détection zero-day avancée sans ralentissement des performances.

Detonator - La quête sans fin

pour la détection des vulnérabilités zero-day

L'histoire derrière la technologie d'analyse dynamique de pointe OPSWAT

L'histoire derrière MetaDefender

Jan Miller – Directeur technique, Analyse des menaces chez OPSWAT

Jan Miller est un pionnier dans le domaine de l'analyse moderne des logiciels malveillants, connu pour avoir lancé des plateformes qui ont transformé la manière dont le secteur détecte les menaces furtives. Après avoir fondé Payload Security, puis dirigé Falcon X chez CrowdStrike, il a continué à innover avec Filescan.io, racheté par la suite par OPSWAT. En tant que membre du conseil d'administration de l'AMTSO, il défend la transparence tout en faisant progresser les techniques qui combinent l'analyse dynamique et les renseignements sur les menaces afin de détecter les logiciels malveillants furtifs.

L'analyse dynamique évolue grâce à des informations intégrées sur les menaces

MetaDefender combine l'émulation au niveau du processeur, l'analyse comportementale et les renseignements adaptatifs sur les menaces (réputation des menaces, notation, recherche de similitudes). Cela se traduit par des verdicts plus rapides sur les menaces zero-day et un contexte plus riche qui facilite la recherche des menaces et la réponse automatisée dans l'ensemble de votre infrastructure de sécurité.

s de vitesse et sécurité validées par l'AMTSO

Conforme aux normes de l'Anti-Malware Testing Standards Organization (AMTSO), le test Venak Security confirmeSandbox OPSWATdans le domaineSandbox Adaptive .

Une confiance mondiale pour défendre l'essentiel

Plus de 2 000 organisations à travers le monde OPSWAT confiance à OPSWAT pour protéger leurs données, leurs actifs et leurs réseaux critiques contre les menaces provenant d'

s, d'appareils et de fichiers.

Conçu pour chaque secteur

Assistance à la conformité

avec les exigences réglementaires

À mesure que les cyberattaques et les acteurs malveillants qui les perpétuent deviennent plus sophistiqués, les instances dirigeantes du monde entier s'efforcent

de mettre en œuvre des réglementations visant à garantir que les infrastructures critiques prennent les mesures nécessaires pour assurer leur sécurité.

Ressources recommandées

MetaDefender pour Cloud

Enquête SANS 2025 sur la détection et la réponse

Rapport sur le paysage des menaces OPSWAT 2025

Communauté FileScan.io

Découvrez les menaces cachées grâce à l'

d'analyse approfondie des logiciels malveillants optimisée par la technologie MetaDefender

OPSWAT. Essayez-la gratuitement.

FAQ

Il comble les lacunes en matière de menaces inconnues basées sur des fichiers en combinant des vérifications de réputation, une analyse dynamique basée sur l'émulation et des informations comportementales. Vous pouvez ainsi voir les charges utiles en mémoire, les chargeurs obscurcis et les kits de phishing que les signatures et les outils de point de terminaison ne détectent pas.

Il se connecte lors de l'ingestion (ICAP, e-mail, MFT, Web), enrichit votre SIEM/SOAR (MISP/STIX, Splunk SOAR, Cortex XSOAR) et renvoie des IOC haute fidélité et des comportements cartographiés par MITRE afin d'améliorer les détections sur l'ensemble de vos outils.

Non. Le « filtre puissant » basé sur la réputation élimine instantanément la plupart des nuisances ; les fichiers suspects sont détruits dans un bac à sable d'émulation 10 fois plus rapide et 100 fois plus économe en ressources que les bacs à sable VM traditionnels, ce qui permet de maintenir un flux de fichiers rapide tout en détectant les 0,1 % de menaces zero-day qui comptent.

Oui. Déployez une solution cloud, hybride ou entièrement sur site/isolée (RHEL/Rocky Linux pris en charge), avec mode hors ligne et liste blanche de certificats, accès basé sur les rôles, journaux d'audit et contrôles de conservation des données pour les environnements de type NIS2/IEC 62443/NIST.

Réduction du volume d'incidents/MTTR (moins de faux positifs, contexte plus riche), détection plus précoce des menaces silencieuses OSINT et réduction mesurable des risques pour les flux de fichiers (e-mails, MFT, portails). La plupart des clients commencent par un POC limité à leur trafic réel, puis élargissent leur champ d'action.