L'histoire de la principale solution d'analyse des logiciels malveillants d'OPSWAT

La nécessité de bacs à sable plus intelligents

Alors que les cybermenaces deviennent de plus en plus sophistiquées, les mesures de sécurité traditionnelles telles que les solutions antivirus ont de plus en plus de mal à suivre le rythme. Les auteurs de logiciels malveillants se sont adaptés en utilisant des techniques d'obscurcissement avancées, des mesures anti-sandboxing et des tactiques de logiciels malveillants sans fichier qui sont conçues pour échapper à la détection. Les premiers systèmes d'analyse des logiciels malveillants s'appuyaient sur le hooking API ou la surveillance du noyau pour capturer les comportements, mais ces approches étaient souvent détectables par les logiciels malveillants sophistiqués, ce qui leur permettait de dissimuler leur véritable nature.

Avec la montée en puissance des ransomwares, des exploits de type "zero-day" et des menaces persistantes avancées (APT), les entreprises ont besoin de solutions beaucoup plus complètes pour détecter, analyser et atténuer ces menaces avant qu'elles ne fassent des ravages dans leurs environnements. C'est là que le sandboxing, qui consiste à exécuter des fichiers ou des programmes suspects dans des environnements isolés afin d'observer leur comportement, joue un rôle essentiel dans l'analyse automatisée des logiciels malveillants.

Mais les technologies de sandboxing ont évolué en même temps que les menaces. Du simple crochet API à la virtualisation, à l'analyse hybride et maintenant à l'émulation, les bacs à sable sont devenus des outils essentiels pour la détection des logiciels malveillants modernes. Examinons les principales étapes de l'évolution des technologies de bac à sable et expliquons comment les bacs à sable modernes répondent aux menaces de plus en plus évasives d'aujourd'hui.

Qu'est-ce qu'un Sandbox?

Un bac à sable est un environnement sécurisé et isolé utilisé pour tester des fichiers suspects par le biais d'une analyse dynamique (observation du comportement des programmes en temps réel en les exécutant ou en les simulant) afin d'identifier les menaces potentielles. Cela permet aux professionnels de la sécurité de détecter toute action nuisible que le fichier pourrait tenter, comme l'accès non autorisé à des données, la propagation à d'autres parties du système ou l'exploitation de vulnérabilités.

En simulant divers scénarios réels dans le bac à sable, tels que des communications réseau ou des interactions utilisateur typiques, les équipes de sécurité peuvent se faire une idée de la manière dont les logiciels malveillants pourraient agir dans un environnement réel. Cet isolement garantit que même si le logiciel est malveillant, il reste confiné dans l'environnement du bac à sable, protégeant ainsi l'ensemble du système et du réseau d'une infection.

Les bacs à sable modernes utilisent une combinaison d'analyse dynamique et statique (examen de la structure du code sans exécution) pour mieux identifier les logiciels malveillants, y compris les menaces nouvelles ou inédites. Ils sont particulièrement efficaces pour identifier les logiciels malveillants polymorphes qui changent d'apparence pour éviter d'être détectés ou pour les menaces qui utilisent des tactiques d'exécution différée. Les bacs à sable sont généralement intégrés dans des solutions de cybersécurité avancées, telles que les pare-feu de nouvelle génération, les passerelles de messagerie sécurisées et les plateformes de protection des points d'extrémité, afin de fournir une couche de sécurité supplémentaire contre les menaces sophistiquées.

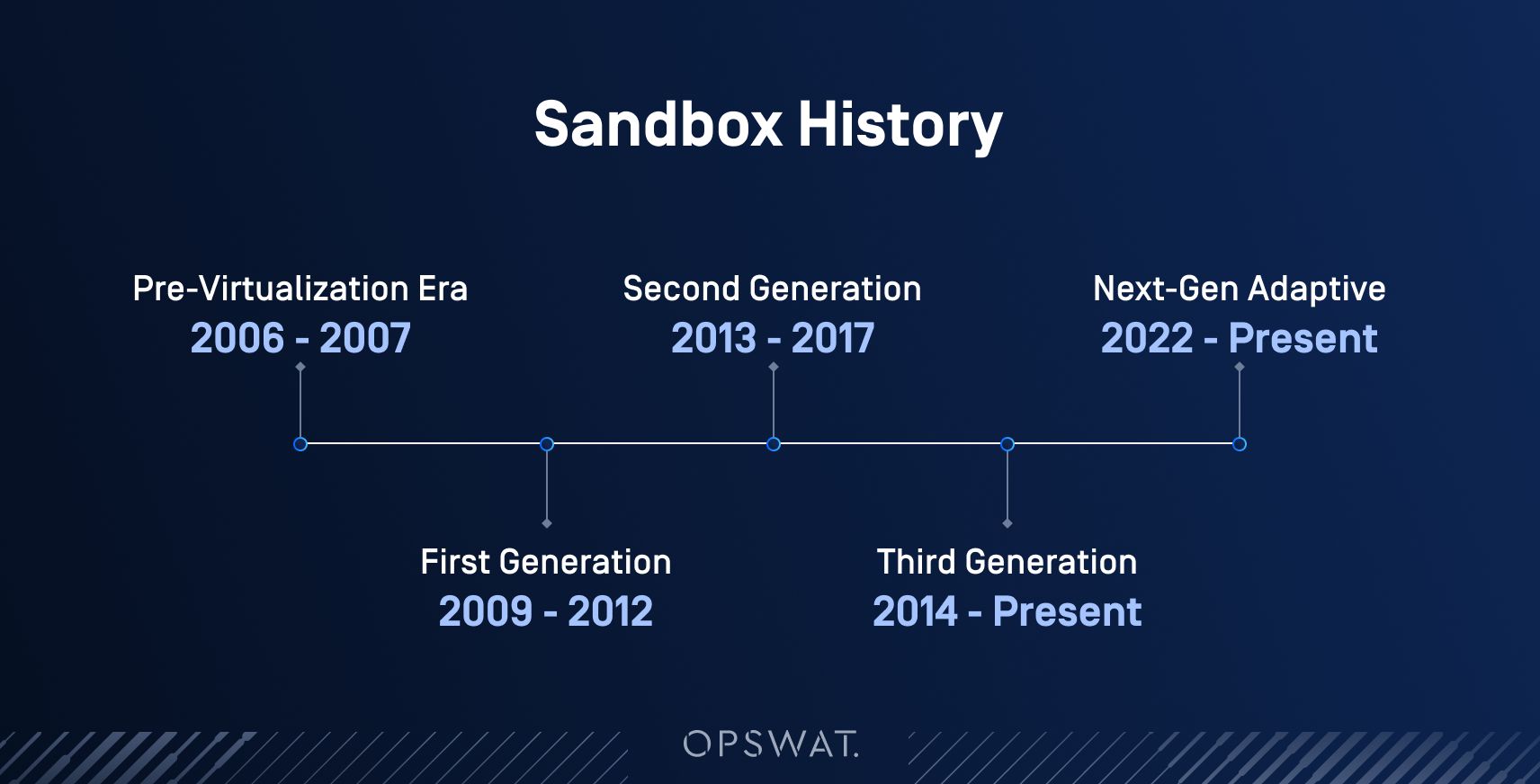

Comment le bac à sable a évolué au fil du temps

2006 : Premiers bacs à sable de crochetage API

- Technologie : Introduction du mode utilisateur API hooking pour capturer le comportement des logiciels malveillants directement sur le système hôte. Toutefois, ces bacs à sable n'étaient pas correctement isolés, ce qui rendait le point d'accès vulnérable.

2007 : Projets académiques précoces Sandbox

- Technologie : Semblables aux sandboxes de API, ces projets se concentrent sur la recherche universitaire mais manquent d'isolation, ce qui les rend susceptibles d'être contournés par des logiciels malveillants.

Fournisseurs remarquables :

Sunbelt Software, Projets académiques

2009 : Introduction des bacs à sable basés sur la virtualisation

- La technologie : Cette époque a introduit la virtualisation complète du système, permettant l'exécution de logiciels malveillants dans des machines virtuelles isolées. L'analyse est ainsi plus sûre, car les logiciels malveillants sont entièrement confinés.

2010 : Bacs à sable commerciaux basés sur la virtualisation

- Technologie : Introduction d'environnements d'exécution en plusieurs étapes utilisant la virtualisation pour détecter les menaces persistantes avancées (APT), allant au-delà des mécanismes de détection traditionnels.

Fournisseurs remarquables :

Fondation Cuckoo, FireEye

2012 : Les bacs à sable de virtualisation basés sur des appliances

- Technologie : Axée sur les bacs à sable sur site basés sur des appliances pour les environnements de haute sécurité, offrant une isolation totale et une analyse comportementale riche, idéale pour les réseaux à air comprimé.

2013 : Analyse hybride

- Technologie : Combinaison de l'analyse statique du code et de l'exécution dynamique, avec l'intégration de vidages de mémoire pour fournir des informations plus approfondies, en particulier pour les logiciels malveillants évasifs.

Fournisseurs remarquables :

FireEye, Joe Security, Payload Security (racheté par CrowdStrike)

2014 : Sandboxing basé sur l'hyperviseur

- Technologie : Ces bacs à sable analysent les logiciels malveillants au niveau de l'hyperviseur, évitant ainsi le crochetage de API et offrant une visibilité au niveau du noyau tout en améliorant la furtivité face aux techniques anti-bac à sable.

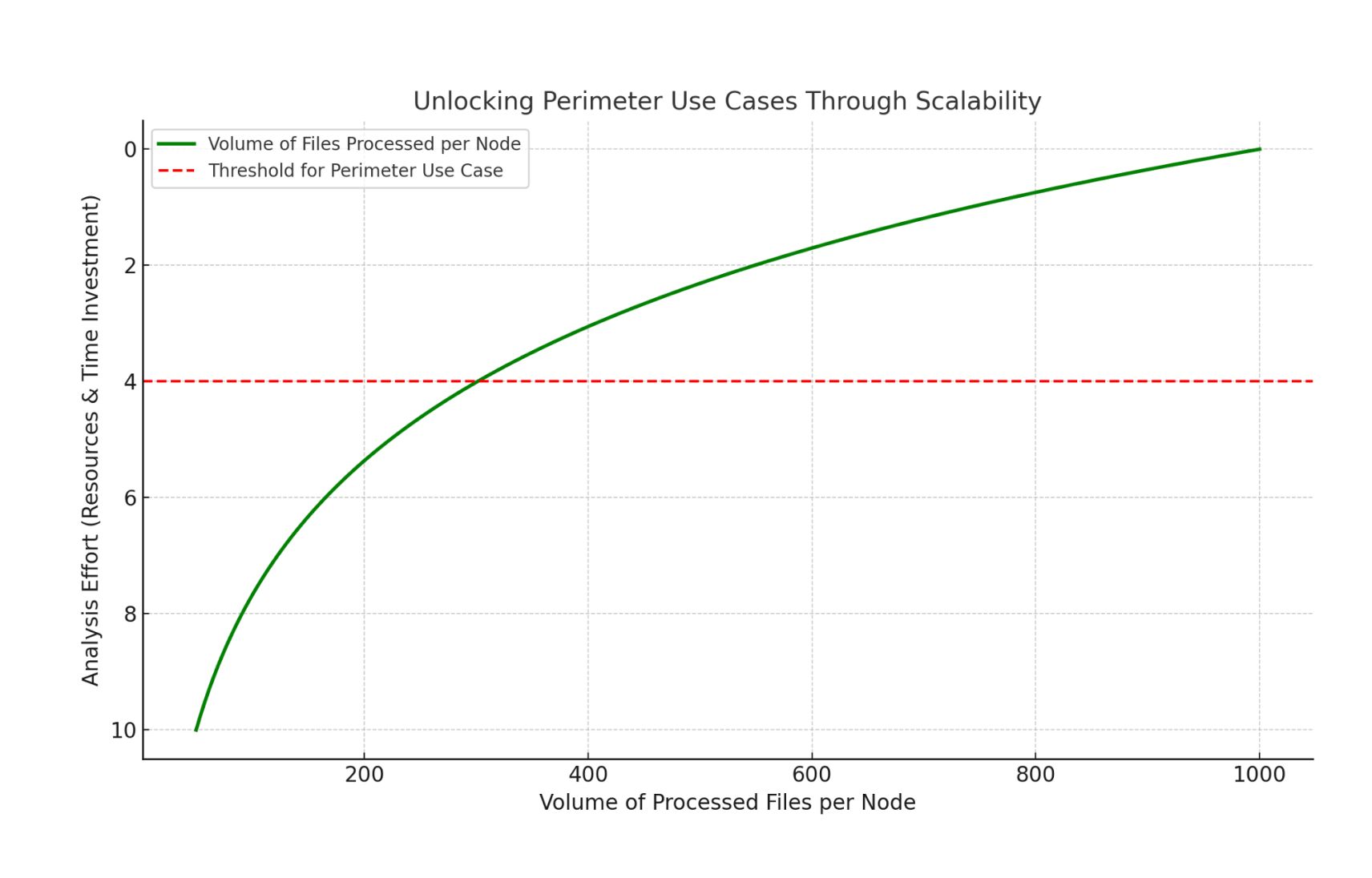

2017-2022 : Sandboxing multiplateforme et Cloud

- Technologie : Prise en charge multiplateforme (par exemple, Windows, macOS, Linux) et déploiements "cloud-native", intégration de flux de travail pilotés par API pour la détection de logiciels malveillants à grande échelle.

Fournisseurs remarquables :

VMRay, Joe Security, CrowdStrike

2022 : Le "sandboxing" Adaptive de la prochaine génération

- Technologie : Les bacs à sable émergents évoluent vers des plateformes complètes de détection des menaces qui fusionnent les connaissances basées sur l'IA, l'analyse statique et dynamique et les moteurs de réputation. Ces plateformes incluent leurs propres pipelines d'orchestration, offrant des capacités de détection et de réponse aux menaces de bout en bout.

- Capacités : Prenant en charge les déploiements multi-cloud, elles associent un débit élevé à la fonctionnalité SOAR (Security Orchestration, Automation, and Response) afin d'automatiser l'ensemble du cycle de vie de la détection.

Fournisseurs remarquables :

OPSWAT

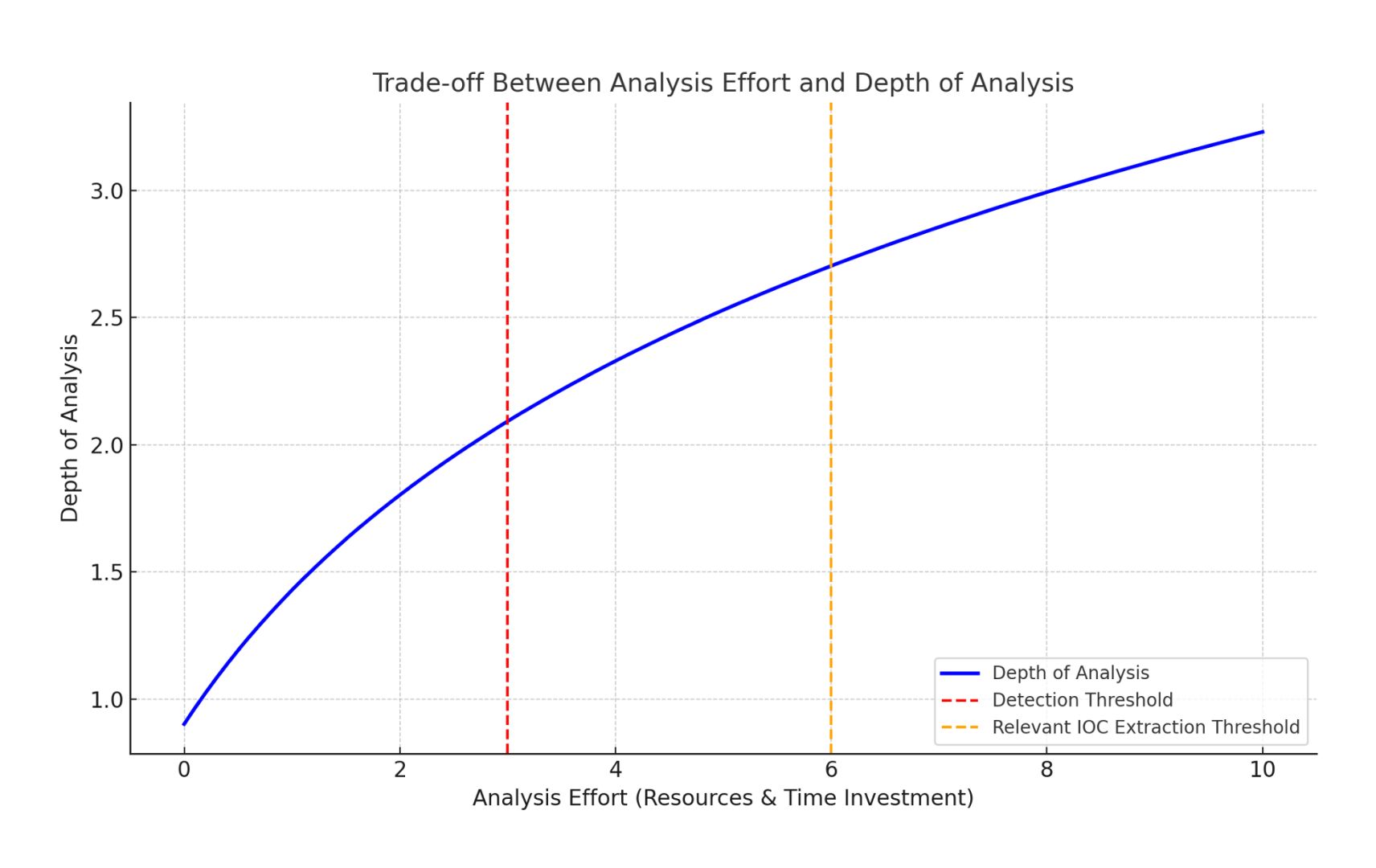

L'essor de l'analyse et de l'émulation hybrides

Les auteurs de logiciels malveillants ayant fait évoluer leurs techniques, il est devenu évident que l'analyse statique seule ne suffisait pas à détecter les menaces modernes. Les bacs à sable devaient s'adapter à ces tactiques en constante évolution, et l'introduction de l'analyse hybride a constitué une avancée significative.

VxStream Sandbox et Joe Sandbox ont ouvert la voie en combinant l'exécution dynamique et l'analyse statique de la mémoire. Cette approche hybride permet une analyse plus approfondie des logiciels malveillants qui tentent de dissimuler leur véritable comportement en utilisant des techniques telles que le cryptage ou l'obscurcissement. En examinant les vidages de mémoire, les équipes de sécurité ont pu découvrir des intentions malveillantes qui n'auraient pas été visibles lors d'une exécution normale.

La dernière tendance en matière de sandboxing est l'intégration de l'émulation, où les logiciels malveillants sont exécutés dans un environnement entièrement synthétique conçu pour refléter le plus fidèlement possible les systèmes du monde réel. LeSandboxAdaptive MetaDefender d'OPSWAT et d'autres plateformes avancées utilisent l'émulation parallèlement à l'analyse hybride pour traiter les logiciels malveillants sans fichier, les menaces résidant dans la mémoire et les logiciels malveillants qui ciblent spécifiquement les défenses des points d'extrémité.

Où en sommes-nous aujourd'hui ? Vue d'ensemble des solutions modernes de sandboxing

| Sandbox Type | Technologie | Déploiement | Caractéristiques principales | Cas d'utilisation idéal |

| Plate-forme de détection des menaces Cloud | Analyse hybride, IA et TI | Cloud | APIAnalyse hybride pilotée par l'utilisateur avec intégration dans les plates-formes existantes | Protection des points finaux de l'entreprise, détection à grande échelle |

| Basé sur des appareils Sandbox | Détection des APT en plusieurs étapes | Sur place | Isolation complète, analyse des logiciels malveillants en plusieurs étapes | Environnements climatisés ou de haute sécurité |

| Basé sur l'hyperviseur Sandbox | Surveillance au niveau de l'hyperviseur | Cloud | Surveillance furtive, résistant à l'évasion du bac à sable | Détection de logiciels malveillants évasifs, menaces ciblées ou avancées |

| Basé sur l'émulation Sandbox | Émulation | Cloud | Haut débit, prise en charge hors ligne/de l'espace aérien (par exemple, moteur de réputation d'URL) | Détection des entreprises à grande échelle, infrastructures critiques, haute sécurité |

Exemples de cas d'utilisation

| Cas d'utilisation | Description |

| Infrastructures critiques / Air-Gapped | Analyse hors ligne pour les environnements isolés et sécurisés dans les secteurs des services publics, de la santé et de la défense. |

| Analyse automatisée à grande échelle | Traitement des logiciels malveillants en grand volume et évolutif, avec des délais d'exécution rapides. |

| Advanced Threat Detection & Attaques ciblées | Identifier les menaces sophistiquées à long terme et les attaques personnalisées visant des cibles de grande valeur. |

| Protection des Endpoint entreprise | Surveillance continue et détection des logiciels malveillants sur les terminaux distribués. |

| Recherche légale sur les logiciels malveillants | Rétro-ingénierie détaillée et analyse approfondie des logiciels malveillants pour la recherche en matière de sécurité. |

| Détection des menaces Cloud | Intégration transparente dans le nuage pour une détection automatisée des menaces à grande échelle. |

Principaux enseignements

Pour les organisations qui cherchent à mettre en œuvre une analyse complète des logiciels malveillants, le choix du bac à sable dépendra de leurs besoins spécifiques, qu'il s'agisse de l'évolutivité des solutions "cloud-native", de la sécurité des outils basés sur des appliances ou de la furtivité de la détection basée sur l'hyperviseur. Quoi qu'il en soit, le sandboxing reste un outil essentiel pour la détection immédiate des logiciels malveillants et pour une analyse médico-légale plus approfondie. La course à l'intelligence des logiciels malveillants se poursuit, et les bacs à sable mènent la charge.

Le bac à sable a évolué pour lutter contre des logiciels malveillants de plus en plus évasifs.

Les premiers bacs à sable s'appuyaient sur le crochet de base API et la surveillance du noyau, ce qui s'est avéré inefficace contre les logiciels malveillants sophistiqués. Les bacs à sable modernes intègrent l'analyse hybride et l'émulation pour détecter même les menaces fortement obscurcies.

Les bacs à sable Adaptive et hybrides sont essentiels pour la détection des menaces avancées

En combinant l'analyse statique et dynamique, l'émulation et l'intelligence artificielle, les bacs à sable actuels peuvent analyser plus efficacement les menaces complexes telles que les ransomwares, les exploits de type "zero-day" et les menaces persistantes avancées.

Les solutions de sandboxing varient en fonction des besoins de déploiement

Qu'il s'agisse de bacs à sable basés sur des appliances sur site pour les environnements à air comprimé ou de plates-formes basées sur le cloud ( API) pour la détection des menaces à grande échelle, les entreprises doivent choisir des technologies de bac à sable qui correspondent à leurs besoins spécifiques en matière de sécurité.

L'avenir du bac à sable

Les technologies modernes de sandboxing ont évolué bien au-delà de leurs itérations initiales, combinant la virtualisation, l'analyse hybride et l'émulation pour gérer des menaces de plus en plus sophistiquées. Comme les auteurs de logiciels malveillants continuent d'affiner leurs tactiques, la prochaine étape de l'évolution des bacs à sable impliquera probablement des systèmes de détection et d'apprentissage adaptatif encore plus performants pour rester à la pointe de la technologie.

Faites l'expérience de cette technologie gratuitement sur son site communautaire : www.filescan.io

Jan Miller est un expert en cybersécurité qui possède plus de dix ans d'expérience dans l'analyse des logiciels malveillants, les technologies de sandboxing et les méthodes de détection des menaces hybrides. Il est le fondateur de Payload Security, la société à l'origine de VxStream Sandbox, qui a ensuite été rachetée par CrowdStrike et a évolué pour devenir Falcon Sandbox. Les travaux novateurs de Jan dans le domaine de l'analyse hybride ont établi la norme pour le sandboxing moderne, en combinant des approches statiques et dynamiques de la détection des logiciels malveillants.

Il travaille actuellement à l'adresse OPSWAT en tant que directeur de la technologie, où il se concentre sur l'avancement des technologies de sandboxing pour les infrastructures critiques et les environnements de haute sécurité.