- Qu'est-ce que le désarmement et la reconstruction de contenu (CDR) ?

- En quoi le CDR diffère-t-il de la détection traditionnelle des logiciels malveillants ?

- Principes Core du contenu Désarmement et reconstruction

- L'importance du CDR dans la cybersécurité moderne

- Pourquoi les organisations se tournent-elles vers le CDR pour la sécurité des fichiers ?

- Comment fonctionnent le désarmement et la reconstruction du contenu ?

- CDR vs. Antivirus et Sandboxing : Différences essentielles et rôles complémentaires

- Quels types de fichiers et de menaces le PCEM traite-t-il ?

- Comment le PCEM protège-t-il contre les vulnérabilités de type " jour zéro " et les menaces évasives basées sur les fichiers ?

- Bonnes pratiques pour l'évaluation et la mise en œuvre du PCEM

- FAQ

L'augmentation des attaques basées sur les fichiers et des menaces de type "zero-day" érode l'efficacité des solutions de sécurité traditionnelles telles que les antivirus et les bacs à sable. Les RSSI sont aujourd'hui soumis à une pression croissante pour mettre en place des défenses proactives contre les attaquants sophistiqués, en particulier dans les environnements où les documents, les pièces jointes et les transferts de fichiers sont essentiels aux opérations quotidiennes.

C'est là que le CDR (Content Disarm and Reconstruction) entre en jeu. Au lieu d'essayer de détecter les logiciels malveillants connus, le CDR assainit les fichiers de manière proactive en supprimant les composants potentiellement malveillants tout en préservant la convivialité.

Ce blog explore les caractéristiques technologiques du CDR, son fonctionnement, sa comparaison avec les outils existants et les raisons pour lesquelles les entreprises l'adoptent rapidement dans le cadre d'une stratégie de défense multicouche.

Qu'est-ce que le désarmement et la reconstruction de contenu (CDR) ?

Le CDR est une technologie proactive d'assainissement des fichiers qui neutralise les menaces potentielles en supprimant les artefacts malveillants des fichiers. Au lieu d'essayer d'identifier les logiciels malveillants, CDR désassemble un fichier, supprime les éléments dangereux tels que les macros ou le code intégré, et reconstruit une version sûre et utilisable pour les utilisateurs finaux.

Cette approche garantit que les fichiers entrant dans l'entreprise par le biais du courrier électronique, des téléchargements, des transferts de fichiers ou des outils de collaboration sont exempts de charges utiles malveillantes cachées, protégeant ainsi l'organisation sans perturber la productivité.

En quoi le CDR diffère-t-il de la détection traditionnelle des logiciels malveillants ?

- CDR : Supprime les éléments non approuvés sans s'appuyer sur des signatures ou des analyses comportementales.

- Antivirus : Détecte les menaces connues sur la base de signatures ou d'heuristiques.

- Sandboxing (bac à sable) : Déclenche des fichiers suspects dans un environnement isolé afin d'observer leur comportement.

Contrairement à la plupart des outils basés sur la détection, le CDR offre une protection sans signature, ce qui le rend très efficace contre les menaces du jour zéro et les logiciels malveillants polymorphes.

Principes Core du contenu Désarmement et reconstruction

- Supposer que tous les fichiers ne sont pas dignes de confiance

- Désarmer : Supprimer le contenu actif ou exécutable (macros, scripts, code intégré)

- Reconstruire : Régénérer le fichier dans un format sûr et normalisé

- Fournir : Fournir un fichier propre et utilisable qui préserve l'intégrité, la fonctionnalité et la continuité des activités.

L'importance du CDR dans la cybersécurité moderne

Plus de 90 % des logiciels malveillants pénètrent dans les entreprises par le biais de menaces basées sur des fichiers, telles que les pièces jointes aux courriels, les portails de téléchargement, les téléchargements et les supports amovibles. Les attaquants ciblant de plus en plus des types de fichiers fiables tels que les PDF, les documents Office et les images, le fait de s'appuyer uniquement sur la détection laisse des zones d'ombre. Le CDR comble cette lacune en neutralisant les menaces avant qu'elles ne s'exécutent.

Pourquoi les organisations se tournent-elles vers le CDR pour la sécurité des fichiers ?

Les facteurs d'adoption sont notamment les suivants

- Augmentation des menaces de type "zero-day" et APT (advanced persistent threats)

- Pression de conformité dans les secteurs de la finance, de la santé et du gouvernement

- Nécessité d'assurer la continuité de l'activité grâce à des fichiers sûrs et utilisables

- Réduire les faux positifs des outils de détection

- Renforcer les stratégies de défense en profondeur

Comment fonctionnent le désarmement et la reconstruction du contenu ?

Le CDR suit un flux de travail structuré conçu pour assainir les fichiers en temps réel sans nuire à la convivialité.

Flux de travail du CDR étape par étape : De l'ingestion des fichiers à la livraison

- Ingestion : Le fichier est chargé, téléchargé ou transféré.

- Analyse : Le fichier est décomposé en éléments pour être analysé.

- Désarmer : Les éléments malveillants ou inutiles (macros, exécutables intégrés, scripts) sont supprimés.

- Reconstruction : Une copie propre et fonctionnelle du fichier est reconstruite.

- Livraison : Le fichier sécurisé est transmis à l'utilisateur final ou au flux de travail.

Principales caractéristiques de la technologie CDR

- Large couverture des formats de fichiers (Office, PDF, images, archives, etc.)

- Traitement en temps réel pour les environnements à haut volume

- Contrôles basés sur des politiques (quarantaine, alerte, blocage ou autorisation)

- Configurations flexibles pour répondre à différents cas d'utilisation (passerelles de courrier électronique, téléchargements sur le web et plateformes de partage de fichiers)

- Préservation de l'intégrité des fichiers et de la facilité d'utilisation

Pourquoi le Deep CDR est-il important ?

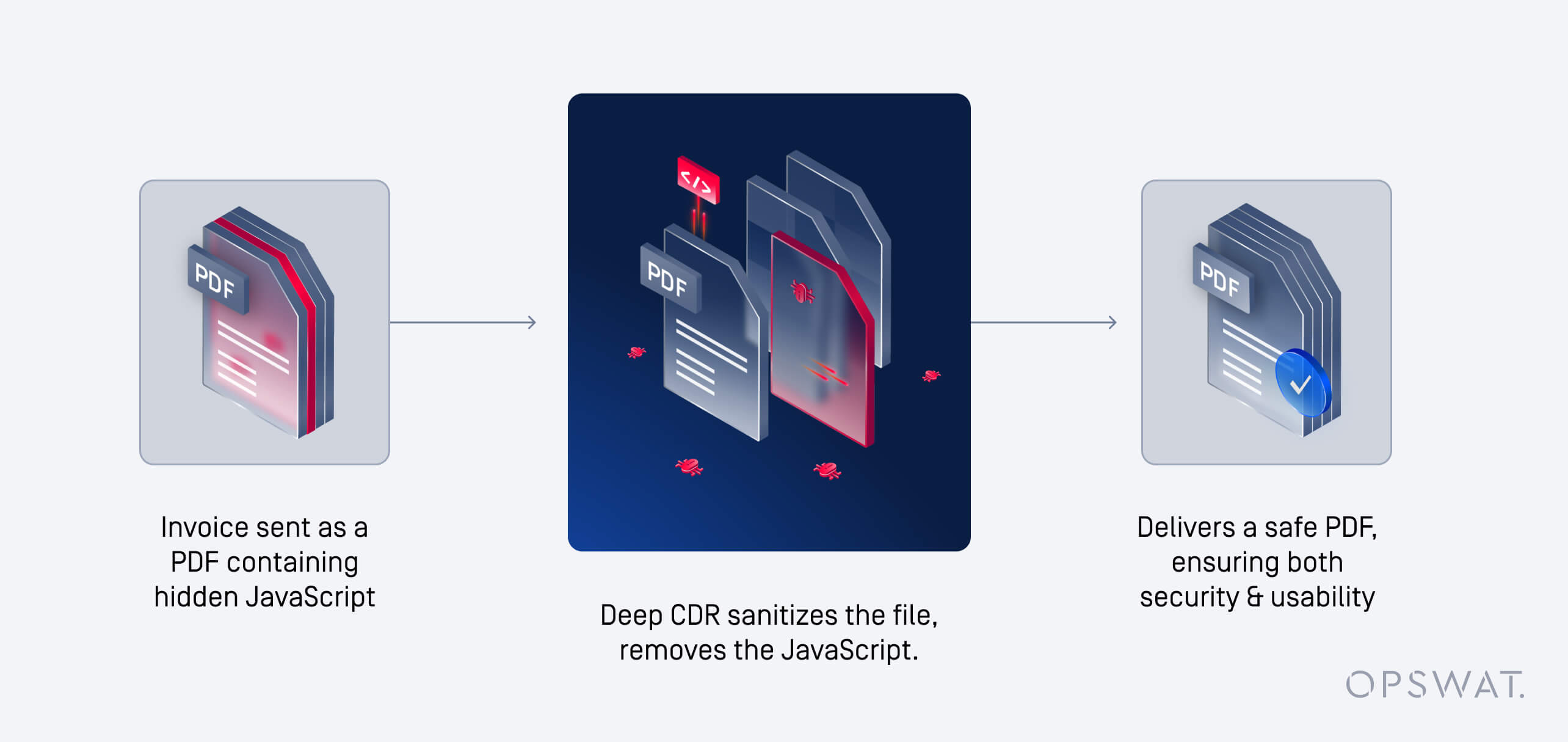

Le CDR de base supprime le contenu actif en surface. Deep CDR™ va plus loin, en analysant les structures de fichiers à un niveau granulaire pour s'assurer qu'aucun fragment malveillant ne reste caché dans les couches imbriquées.

CDR vs. Antivirus et Sandboxing : Différences essentielles et rôles complémentaires

Comment l'antivirus, le Sandboxing et le CDR répondent aux menaces basées sur les fichiers

| Cas d'utilisation | Antivirus | Bac à sable | CDR |

|---|---|---|---|

| Détection des menaces connues | Entièrement pris en charge | ||

| Protection Zero-Day | |||

| Logiciels malveillants générés par l'IA | Partiellement soutenu | ||

| Analyse comportementale | |||

| Assainissement des fichiers en temps réel | N/A | N/A | |

| Préservation de la facilité d'utilisation des fichiers | Partiellement soutenu | ||

| Alignement de la conformité | Partiellement soutenu | Partiellement soutenu | Partiellement soutenu |

| Évolutivité pour les gros volumes | Partiellement soutenu | ||

| Intégration avec les outils d'entreprise |

Le CDR remplace-t-il ou complète-t-il le Sandboxing et l'Antivirus ?

Le CDR n'est pas une solution de remplacement ou une solution holistique en soi. Il s'agit d'une couche complémentaire d'une stratégie de défense en profondeur :

- L'antivirus traite efficacement les menaces connues.

- Le "bac à sable" fournit des informations sur le comportement.

- Le CDR garantit que les fichiers sont débarrassés des menaces inconnues avant d'atteindre les utilisateurs.

Choisir la bonne combinaison : Quand déployer un CDR, un antivirus ou les deux ?

- Pièces jointes aux courriels : Utiliser le CDR pour un assainissement proactif

- Analyse avancée des menaces : Utiliser le sandboxing

- Défense desEndpoint : Utiliser un antivirus

- Résilience de l'entreprise : Combiner les trois

Quels types de fichiers et de menaces le PCEM traite-t-il ?

Types de fichiers courants pris en charge par le CDR

- Microsoft Office (Word, Excel, PowerPoint)

- PDF (EN ANGLAIS)

- Images (JPEG, PNG, BMP, ...)

- Archives (ZIP, RAR)

- Exécutables et installateurs

- CAD, DICOM et formats industriels spécialisés

Vecteurs de menaces neutralisés par le PCEM : macros, objets intégrés, etc.

- Macros dans les fichiers Office

- Actions JavaScript dans les PDF

- Stéganographie

- Objets exploitables déclenchant des vulnérabilités dans les lecteurs de fichiers

- Charges utiles obfusquées ou polymorphes

Comment le PCEM protège-t-il contre les vulnérabilités de type Zero-Day

et les menaces évasives basées sur des fichiers ?

Pourquoi le CDR est-il efficace contre les logiciels malveillants inconnus et de type Zero-Day ?

- Ne repose pas sur des signatures ou des modèles de comportement

- Neutralise les risques structurels en assainissant directement les fichiers

- Réduit la surface d'attaque avant l'exécution

Le CDR face aux techniques évasives des logiciels malveillants

Les tactiques d'évasion telles que :

- Logiciels malveillants polymorphes

- Charges utiles cryptées

- Déclencheurs d'exécution différée

Le CDR atténue ces problèmes en supprimant le contenu actif au niveau du fichier, de sorte que les attaquants n'ont rien à exploiter.

Bonnes pratiques pour l'évaluation et la mise en œuvre du PCEM

Principaux critères d'évaluation lors de la sélection d'un fournisseur de technologie CDR

- Large éventail de types de fichiers pris en charge

- Profondeur de l'assainissement ( Deep CDR base ou en Deep CDR)

- Capacités d'intégration avec les flux de travail existants

- Certifications de conformité et alignement

- Mesures de performance à grande échelle

Intégrer le CDR à l'infrastructure de sécurité existante

| Écueil | Atténuation |

|---|---|

| Déployer uniquement le CDR de base | Choisissez Deep CDR pour une protection avancée |

| Ignorer les fichiers cryptés | Utiliser un traitement basé sur une politique (quarantaine ou examen manuel) |

| Mauvaise intégration | Choisir un fournisseur dont les connecteurs d'entreprise ont fait leurs preuves |

Découvrez la suite de solutions de sécurité des fichiers d'OPSWATet comment Deep CDR peut aider votre entreprise à garder une longueur d'avance sur les menaces en constante évolution.

FAQ

La technologie CDR peut-elle avoir un impact sur la facilité d'utilisation ou le formatage des documents ?

OPSWAT Deep CDR est conçu pour préserver la convivialité et la lisibilité des documents après leur assainissement. Alors que le contenu actif, tel que les macros ou les scripts intégrés, est supprimé pour éliminer les menaces, la structure de base et le formatage du fichier restent intacts pour assurer la continuité de l'activité.

Le PCEM est-il adapté aux secteurs hautement réglementés tels que la santé ou la finance ?

Oui. OPSWAT Deep CDR s'aligne sur les exigences strictes de conformité de secteurs tels que la santé, la finance et le gouvernement. En éliminant les menaces de manière proactive sans s'appuyer sur la détection, il prend en charge les mandats réglementaires tels que HIPAA, PCI-DSS et GDPR, aidant les organisations à maintenir l'intégrité et la confidentialité des données.

Comment le PCEM traite-t-il les fichiers cryptés ou protégés par un mot de passe ?

Les fichiers cryptés ou protégés par un mot de passe ne peuvent être assainis que s'ils sont décryptés. OPSWAT Deep CDR signale ces fichiers en vue d'un traitement basé sur des règles, comme la mise en quarantaine ou l'examen manuel, afin de s'assurer que les menaces cachées ne contournent pas les contrôles de sécurité.

Quels sont les modèles de déploiement typiques pour le CDR (dans le nuage, sur site, hybride) ?

Deep CDR prend en charge plusieurs options de déploiement pour répondre aux divers besoins des entreprises. Pour les environnements sur site avec des exigences strictes en matière de résidence des données ou de réglementation, il est fourni par l'intermédiaire de MetaDefender Core. Pour les organisations à la recherche d'une solution évolutive et sans infrastructure, MetaDefender Cloud propose le CDR en tant que service SaaS. Une approche hybride est également disponible, combinant des déploiements sur site et dans le cloud pour prendre en charge une infrastructure distribuée ou gérer les pics de demande de traitement. Cette flexibilité garantit une intégration transparente dans l'architecture de sécurité existante sans compromettre les performances, la conformité ou l'évolutivité.

Le CDR nécessite-t-il des mises à jour fréquentes comme les logiciels antivirus ?

Non. Contrairement aux outils antivirus qui reposent sur des mises à jour de signatures, OPSWAT Deep CDR utilise une approche proactive, sans signature. Il supprime les contenus potentiellement malveillants en se basant sur la structure et le comportement des fichiers, réduisant ainsi le besoin de mises à jour constantes et minimisant la charge opérationnelle.

Quelle est la vitesse de traitement par le CDR de gros volumes de fichiers ?

OPSWAT Deep CDR est conçu pour les environnements à haute performance. Il peut traiter de grands volumes de fichiers en temps réel, ce qui le rend adapté à des cas d'utilisation tels que le filtrage des courriels, les téléchargements de fichiers et les transferts entre domaines sans introduire de latence. Voir les mesures de performance de Deep CDR .

Le CDR peut-il être intégré aux passerelles de messagerie et aux plateformes de partage de fichiers ?

Oui. OPSWAT Deep CDR s'intègre de manière transparente aux passerelles de messagerie sécurisée, aux plateformes de partage de fichiers et aux outils de collaboration de contenu. Cela permet aux organisations d'assainir les fichiers aux points d'entrée et de sortie clés, réduisant ainsi le risque de menaces basées sur les fichiers à travers les canaux de communication.

Quelles sont les conséquences sur la vie privée de l'utilisation du CDR sur des documents sensibles ?

OPSWAT Deep CDR a été conçu dans le respect de la vie privée. Il traite les fichiers en mémoire et ne conserve pas le contenu nettoyé, ce qui garantit que les données sensibles sont traitées en toute sécurité. Les entreprises peuvent configurer des politiques pour exclure des métadonnées ou des champs spécifiques du traitement afin de répondre aux exigences de confidentialité.

Comment la technologie CDR évolue-t-elle pour répondre aux nouveaux formats de fichiers et aux nouvelles menaces ?

OPSWAT met continuellement à jour Deep CDR pour prendre en charge les nouveaux formats de fichiers et les vecteurs de menaces en constante évolution. Son architecture agnostique lui permet de neutraliser les menaces même dans des structures de fichiers inconnues ou modifiées, ce qui le rend résistant aux futures techniques d'attaque.

La technologie CDR peut-elle protéger contre les logiciels malveillants générés ou alimentés par l'IA ?

Oui. OPSWAT Deep CDR neutralise les menaces quelle que soit la manière dont elles sont créées, y compris celles générées ou améliorées par l'IA. Contrairement aux outils de détection qui s'appuient sur des signatures ou des modèles comportementaux connus, Deep CDR supprime les éléments potentiellement malveillants des fichiers sur la base d'une analyse structurelle. Cela le rend très efficace contre les logiciels malveillants nouveaux, polymorphes ou conçus par l'IA qui peuvent échapper aux solutions de sécurité traditionnelles.