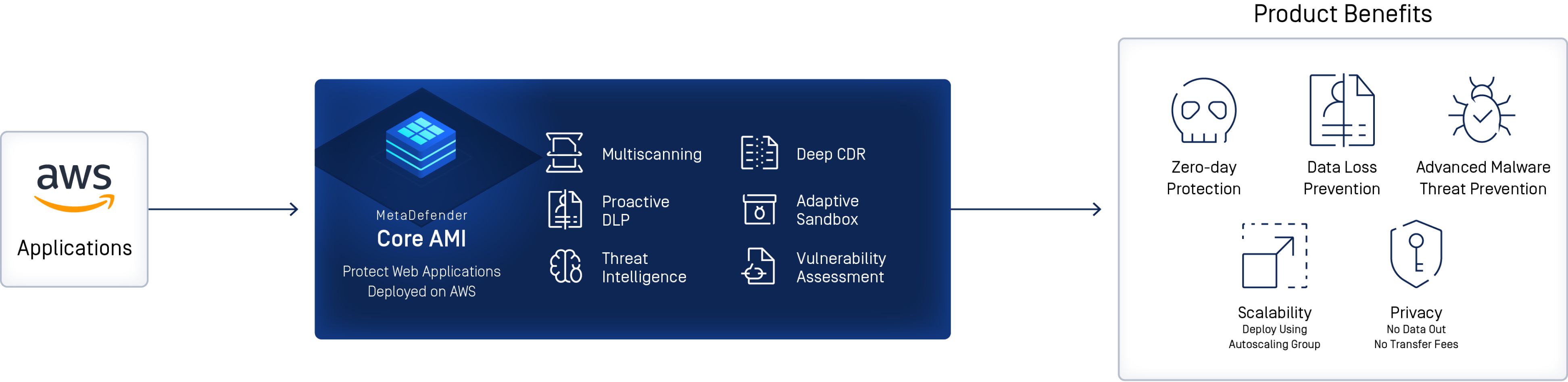

MetaDefender Core AMI™

Protéger les applications Web déployées sur AWS

MetaDefender Core AMI™ (Amazon Machine Image) offre une plateforme de sécurité multicouche avancée qui empêche le trafic malveillant d'infiltrer votre déploiement AWS Cloud et protège vos données stratégiques contre le vol délibéré, les fuites involontaires et la compromission.

Les données sensibles de Cloud sont à risque

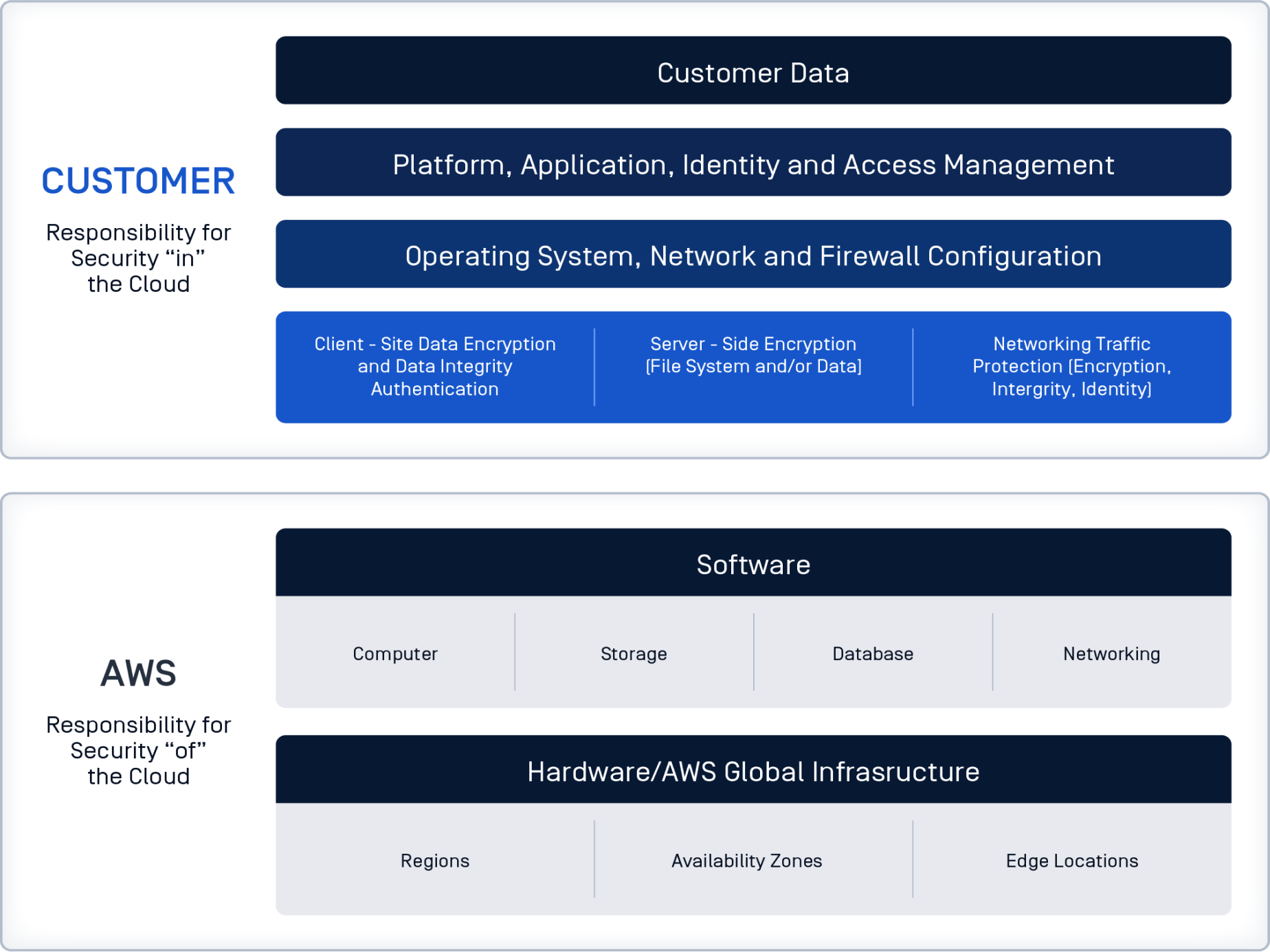

La cybersécurité est essentielle pour les entreprises qui construisent leur infrastructure en nuage sur Amazon Web Services (AWS). Dans le cadre du modèle de responsabilité partagée d'AWS, les clients sont responsables de la sécurisation de leur contenu, de leurs plateformes, de leurs applications, de leurs systèmes et de leurs réseaux déployés sur le cloud. Cette responsabilité s'aligne sur les pratiques de sécurité requises pour les systèmes sur site.

Prévenir. Détecter. Réagir

- Analysez les fichiers téléchargés vers vos applications web déployées sur AWS à l'aide de plus de 30 moteurs antivirus et bloquez plus de 99 % des logiciels malveillants connus.

- Assainissement grâce à la technologie de pointe Deep CDR et suppression de 100 % des menaces potentielles.

- Les données sensibles et confidentielles contenues dans les fichiers peuvent être bloquées, expurgées ou marquées d'un filigrane avant d'entrer dans vos applications ou d'en sortir.

- Identifier les vulnérabilités dans les programmes d'installation, les binaires ou les applications avant le déploiement, afin de ne laisser aucune faille de sécurité.

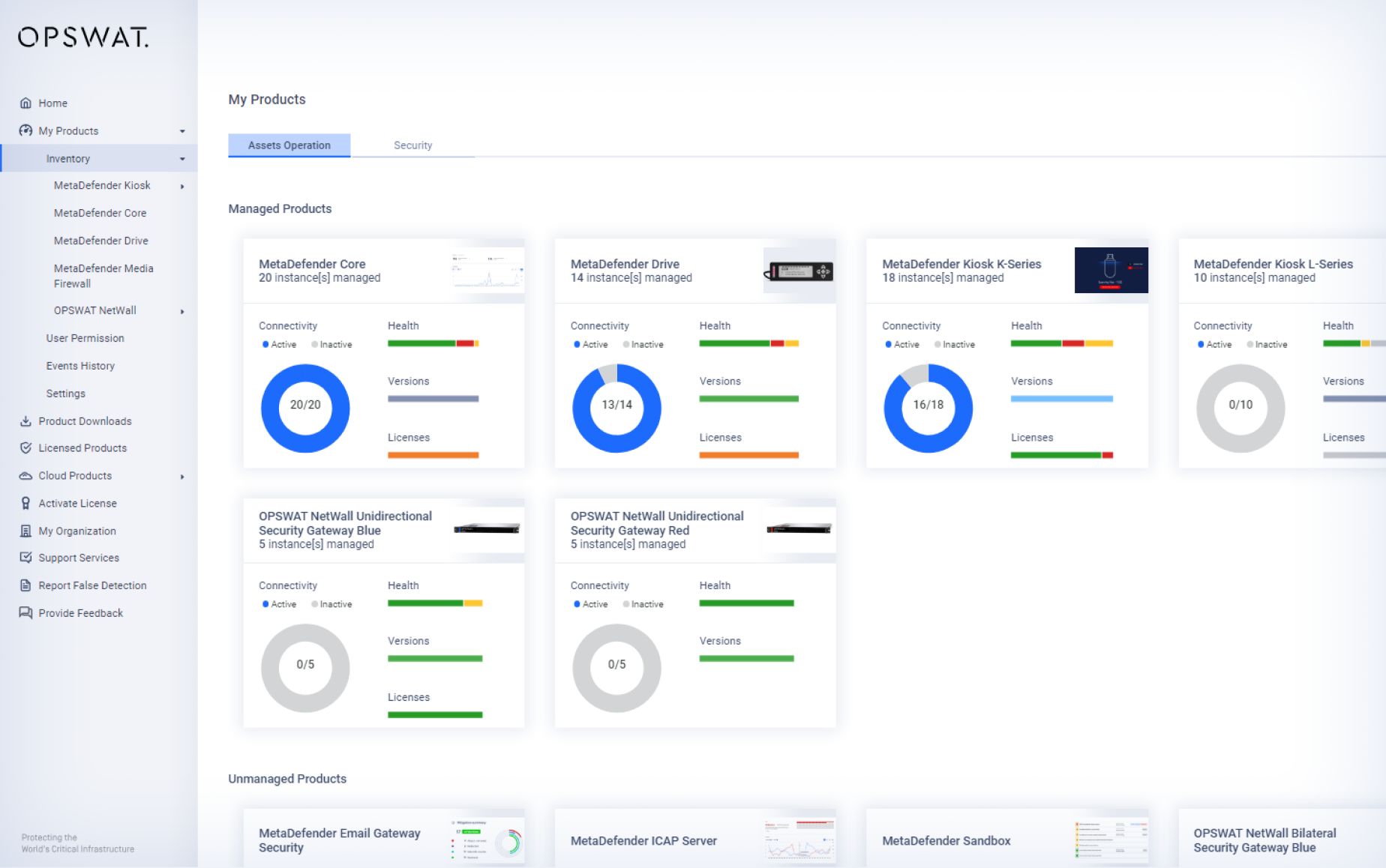

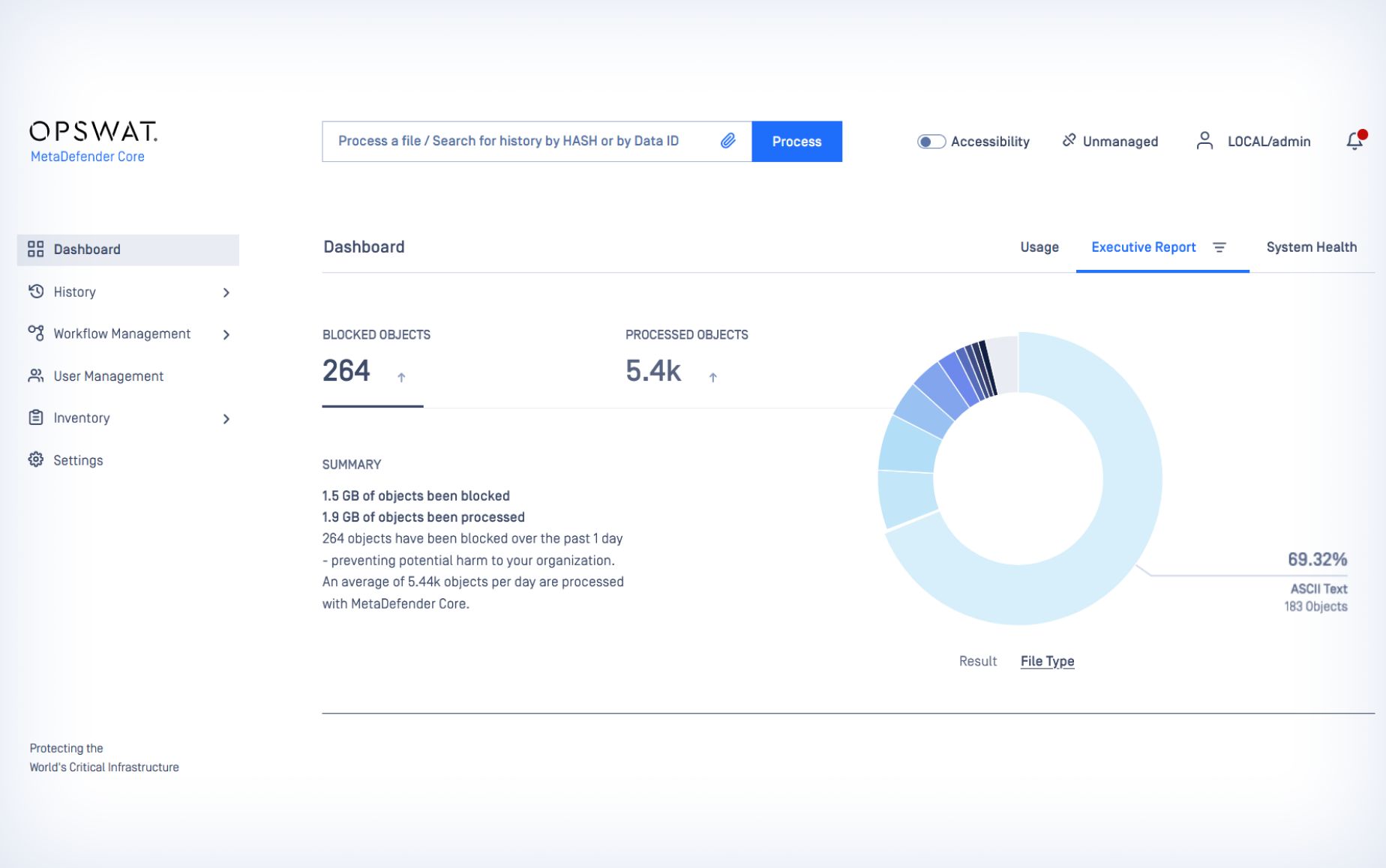

- Surveillez et sécurisez toutes les charges de travail en nuage en temps réel via une console Central Management et un tableau de bord interactif.

- Des rapports automatisés identifient et classent par ordre de priorité les risques liés aux utilisateurs et aux services, ce qui permet une remédiation rapide.

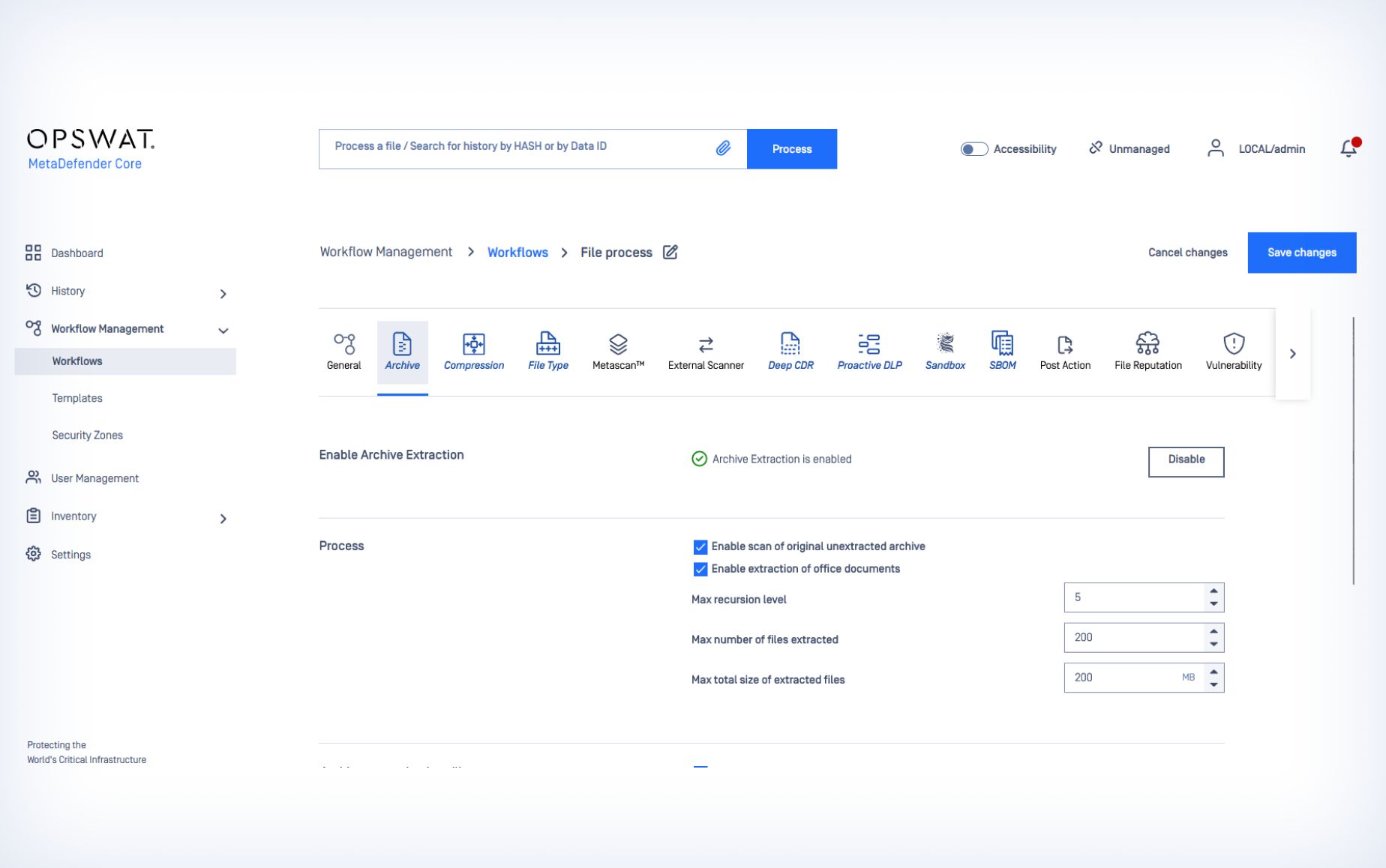

- Configurez le flux de travail et les règles d'analyse en fonction de l'utilisateur, de la source et du type de fichier afin de répondre à vos exigences spécifiques en matière de sécurité.

- Options de déploiement flexibles :téléchargez et installez MetaDefender Coresur votre déploiement AWS existant, ou choisissez un déploiement pré-installé sur Amazon Elastic Compute Cloud (EC2).

Pourquoi OPSWAT

Déploiement simple et évolutivité sans faille

Chaque déploiement de MetaDefender Core devient opérationnel dans les minutes qui suivent son activation. Le déploiement My OPSWAT rationalise encore le processus en mettant en cache les modules et les moteurs sous licence, ce qui réduit considérablement le temps de déploiement.

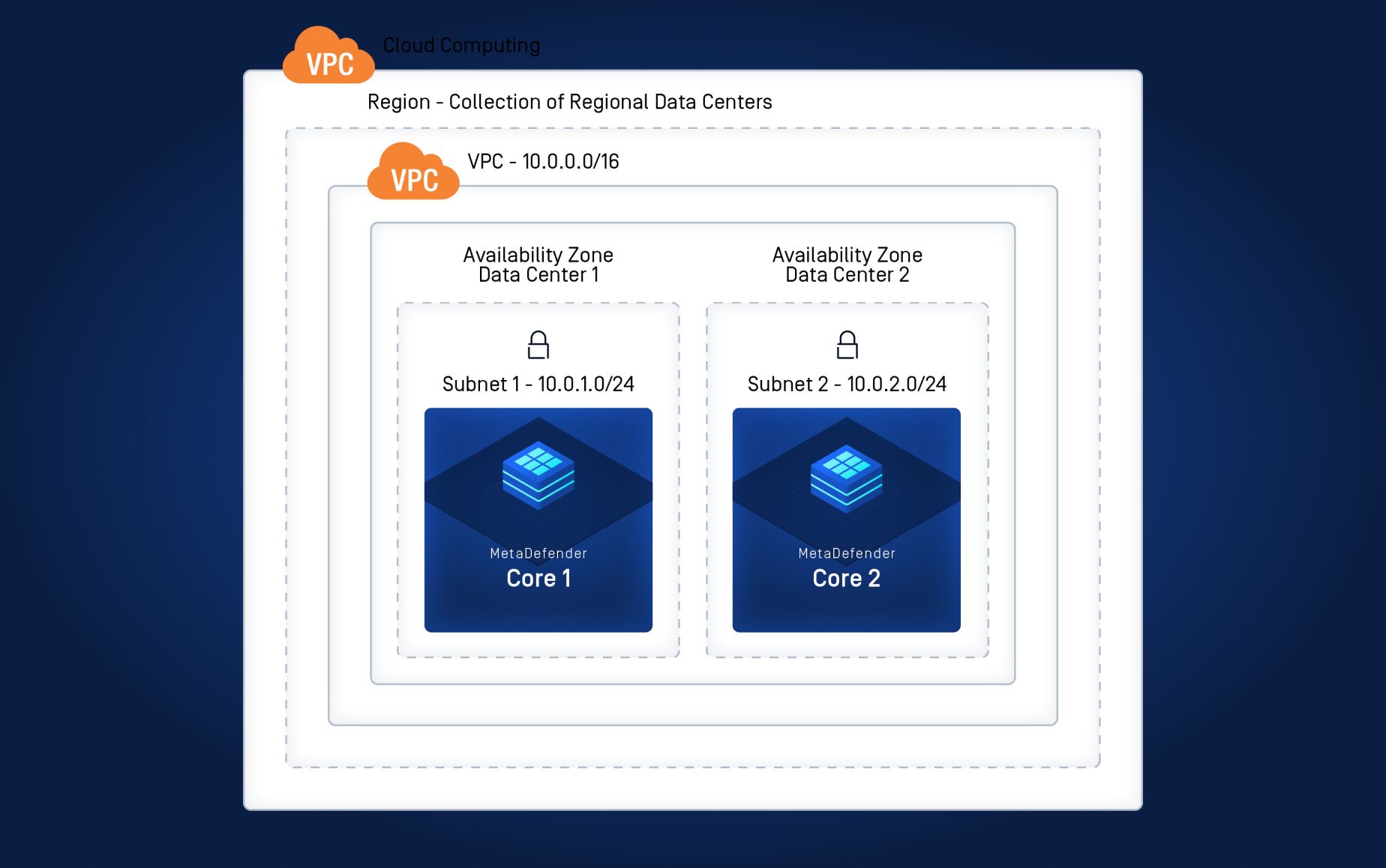

Haute performance et fiabilité

Déployez MetaDefender dans des zones de disponibilité avec un équilibreur de charge pour un basculement automatique, garantissant un fonctionnement continu. Pour plus de détails, voir le guide de déploiement AWS.

Politiques et flux de travail personnalisés

Créez des politiques personnalisées pour gérer les différents besoins en matière de sécurité. Définissez des flux de travail basés sur les utilisateurs, les sources de fichiers et les types de fichiers pour une protection complète.

Visibilité et contrôle permanents

Bénéficiez d'une visibilité complète en temps réel de vos actifs et recevez des alertes instantanées en cas de menaces potentielles.

Metadefender Core AMI fournit une protection complète pour vos ressources Cloud

Prévenir les attaques de type Zero-Day et les logiciels malveillants évasifs

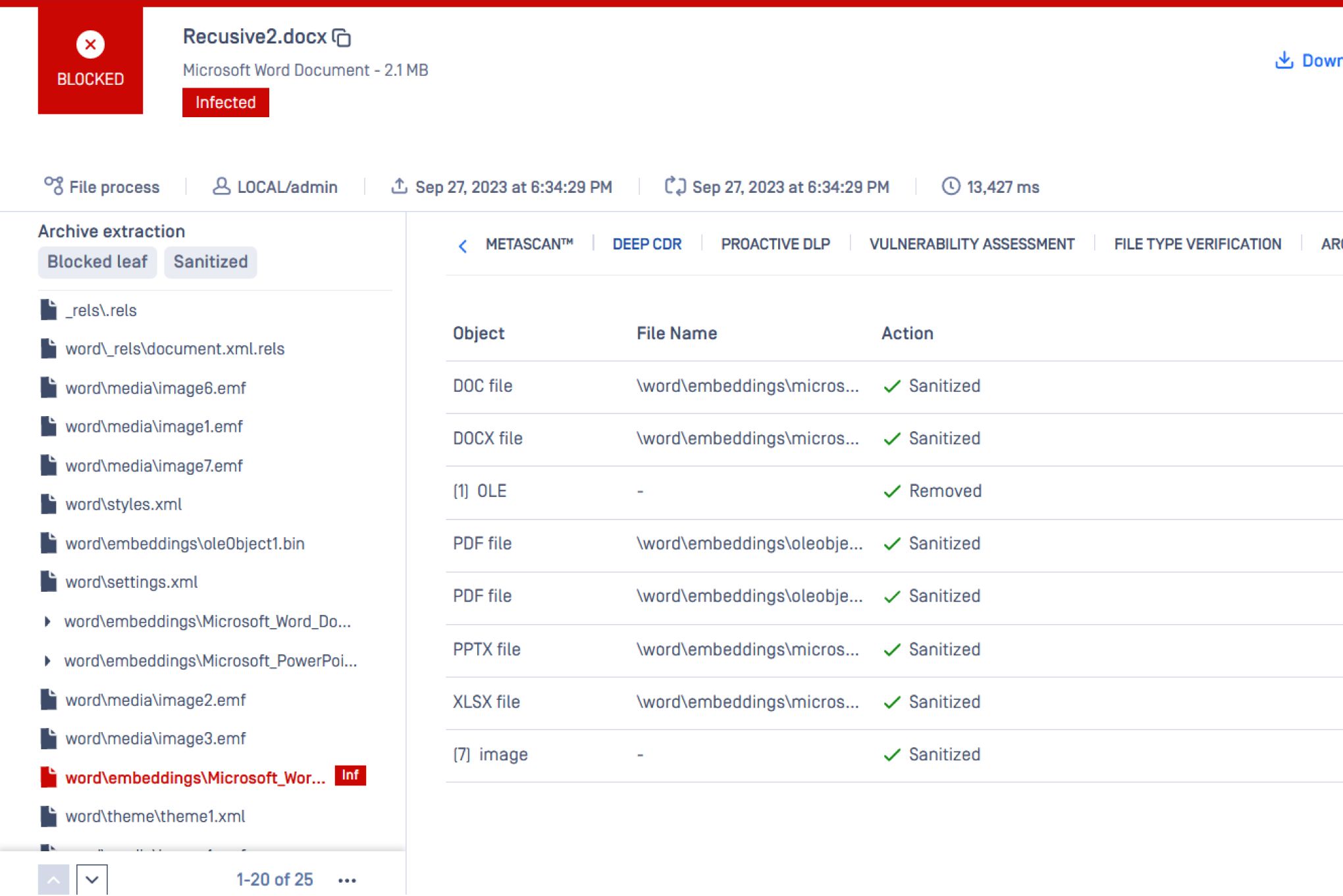

Analysez et désinfectez les fichiers entrant ou sortant de votre déploiement AWS à l'aide de Deep CDR.

Exploiter l'IA pour analyser et vérifier des milliers de types de fichiers afin de lutter contre les attaques de fichiers usurpés et de détecter les fichiers complexes déguisés en fichiers plus simples. Identifier et neutraliser les menaces intégrées, telles que les macros, les hyperliens et les objets OLE. Signaler aux organisations les contenus malveillants et les alerter afin de prévenir les cyberattaques potentielles.

Deep CDR prend en charge l'assainissement de plus de 200 types de fichiers courants, y compris les fichiers PDF, Microsoft Office, HTML et divers types d'images. Les formats spécialisés tels que JTD et HWP sont également pris en charge.

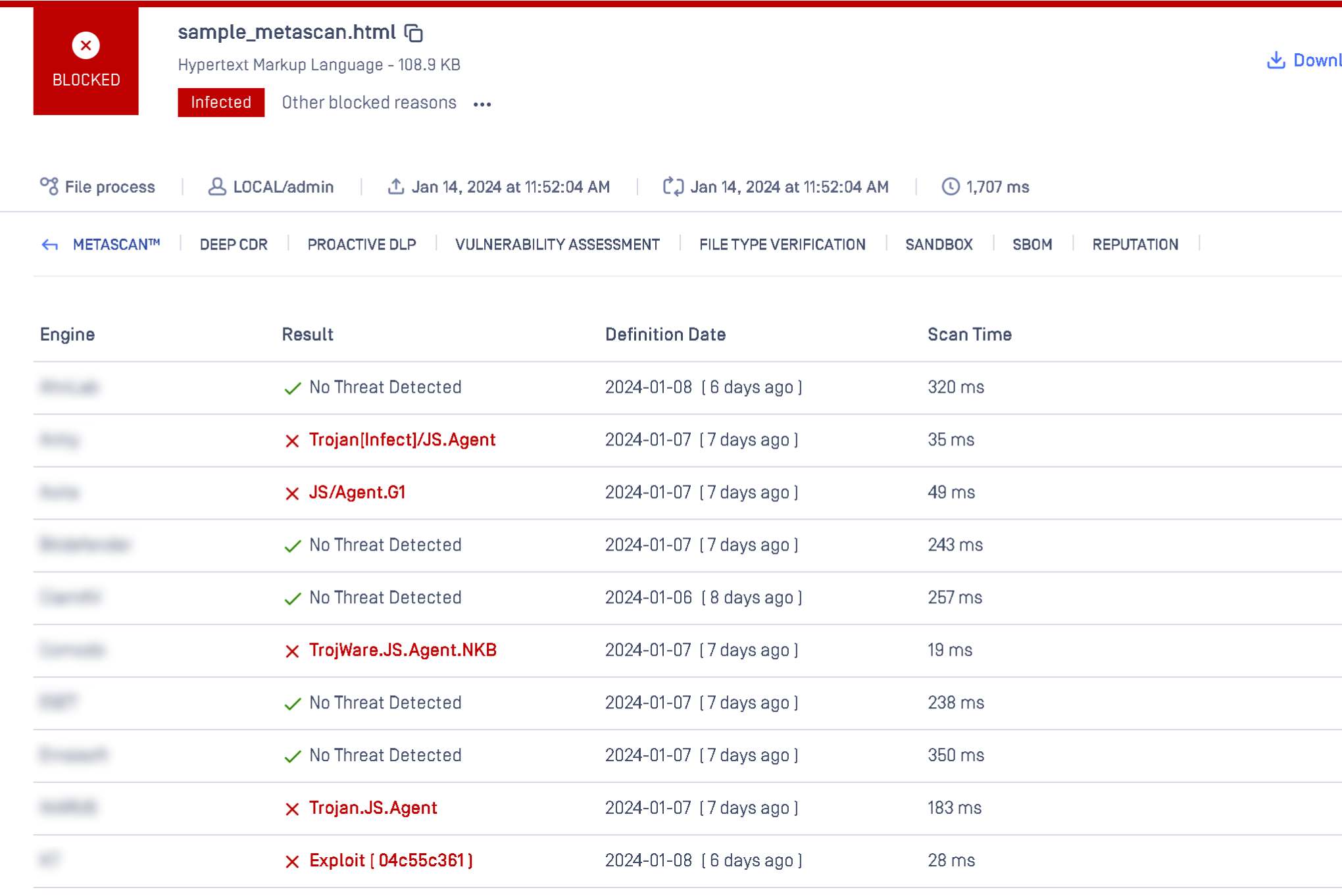

Détection maximale de logiciels malveillants connus

OPSWAT Multiscanning exploite plus de 30 moteurs anti-programmes malveillants, combinant des méthodes de détection basées sur les signatures, sur l'heuristique et sur l'apprentissage automatique. En combinant les résultats de plusieurs moteurs d'analyse, vous pouvez améliorer considérablement les taux de détection, réduire les temps d'exposition aux épidémies et parvenir à une exposition pratiquement nulle.

Comme le montre notre test Multiscanning portant sur plus de 10 000 des menaces les plus actives, nous avons obtenu une détection de plus de 95 % avec 12 moteurs combinés, de plus de 97 % avec 16 moteurs et de plus de 99 % avec 20 moteurs ou plus.

L'octroi d'une licence antivirus unique par l'intermédiaire de OPSWAT permet de réduire les frais généraux.

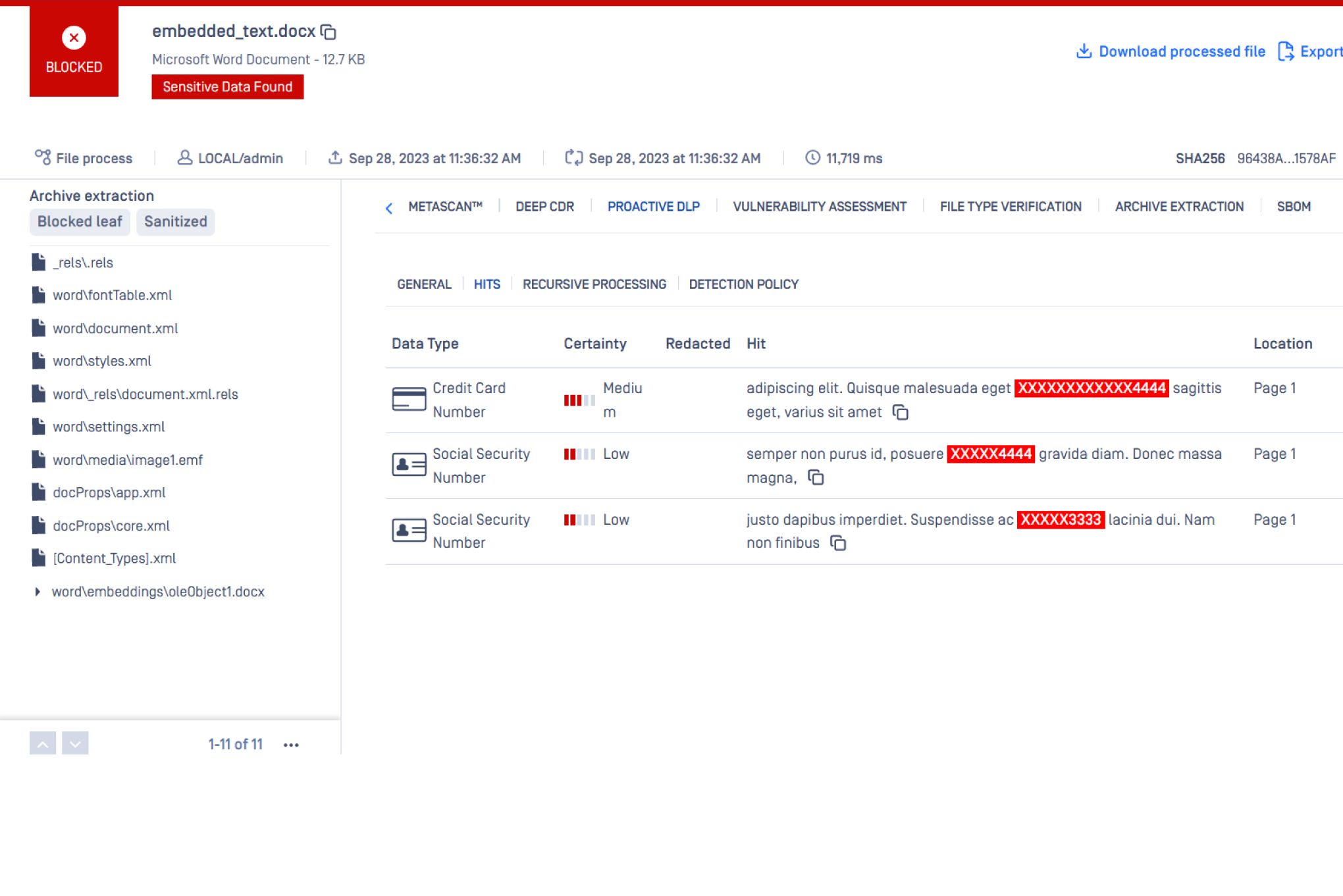

Détecter les données sensibles et secrètes dans les fichiers

Aidez à la conformité avec les réglementations sur les données et les exigences de sécurité standard de l'industrie pour PCI, HIPAA, Gramm-Leach-Bliley, FINRA, etc. en utilisant Proactive DLP. Expurgez, supprimez, mettez en filigrane ou bloquez les données sensibles et confidentielles dans les fichiers. MetaDefender Core AMI peut vérifier le contenu de plus de 110 types de fichiers à la recherche de contenu sensible, y compris :

- Numéros de sécurité sociale

- Numéros de cartes de crédit

- Adresses IPv4

- Routage inter-domaines sans classe (CIDR)

- Expressions régulières personnalisées (RegEx)

- Secrets dans des fichiers texte (AWS, Microsoft Azure et Google Cloud Platform)

- Informations de santé protégées (PHI) et PII dans les fichiers DICOM (Digital Imaging and Communications in Medicine)

- Contenu adulte dans les images et langage inapproprié dans le texte

- Documents d'identité personnels

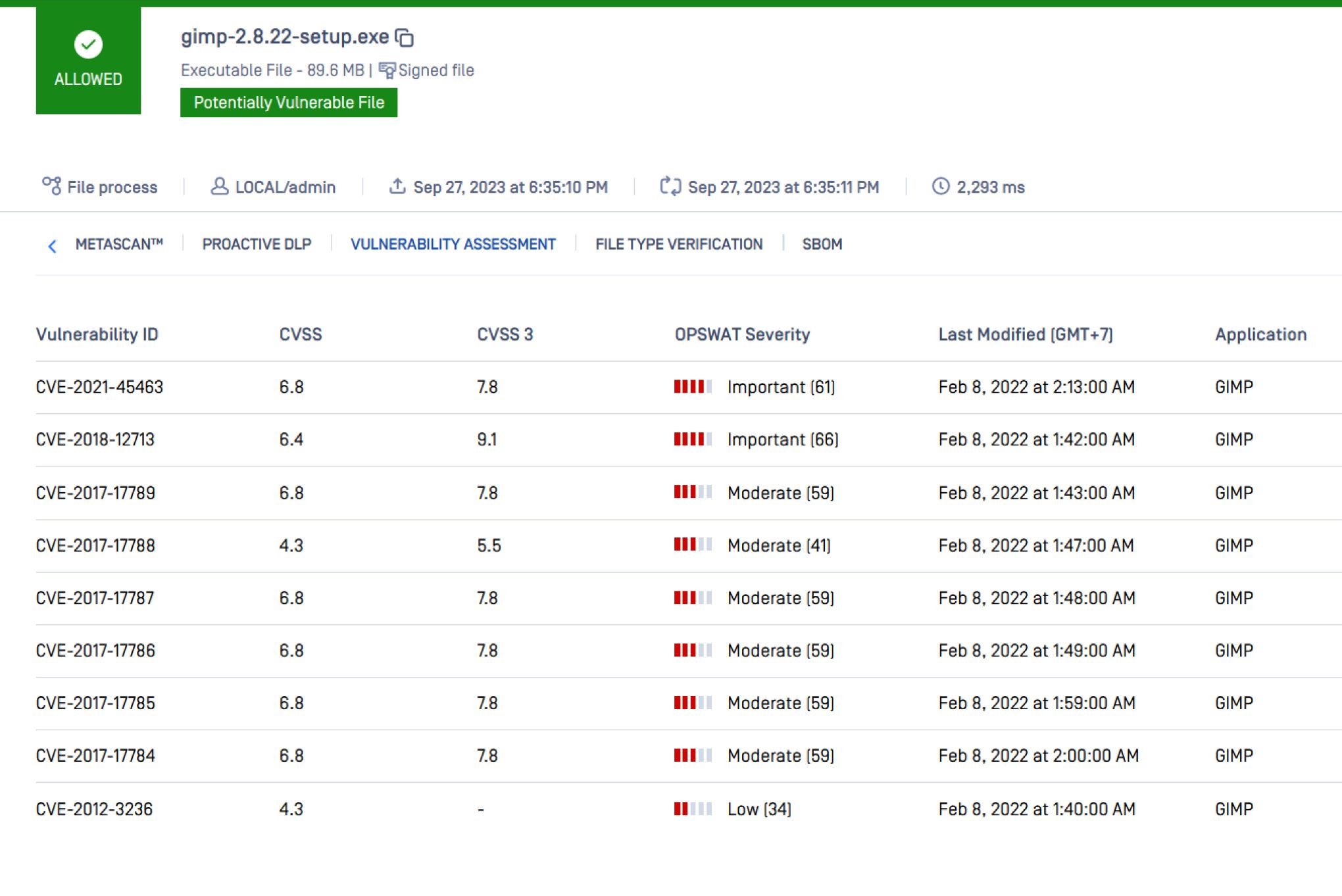

Évaluer les vulnérabilités avant qu'ils soient déployés

L'analyse traditionnelle des vulnérabilités peine souvent à identifier les vulnérabilités au sein de composants binaires spécifiques. Notre technologie brevetée (U.S. 9749349 B1) s'appuie sur une vaste base de données de plus d'un milliard de points de données de logiciels vulnérables (et en augmentation) collectés à partir d'appareils réels pour évaluer avec précision les vulnérabilités des composants logiciels. Cela permet aux administrateurs de IT de.. :

- Vérifier les vulnérabilités connues de certains types de logiciels avant de les déployer.

- Effectuer des analyses complètes des systèmes pour détecter les vulnérabilités connues lorsqu'ils sont inactifs.

- Identifier les vulnérabilités des applications en cours d'exécution et de leurs bibliothèques associées.