OPSWAT SBOM

Génération automatisée de SBOM pour le code et les conteneurs.

Restez conforme et sécurisé dans la chaîne d'approvisionnement des logiciels. Avec laBill of Materials (SBOM)Software Bill of Materials (SBOM) OPSWAT , les développeurs peuvent identifier les vulnérabilités connues, valider les licences et générer un inventaire des composants pour les logiciels libres, les dépendances tierces et les conteneurs.

Secure votreSupply Chain Software

10+

5M+

Menaces cachées, complexité accrue

Le suivi des dépendances dans une grande base de code est un défi. La surveillance des vulnérabilités dans les logiciels à code source ouvert (OSS) nécessite des efforts et des ressources constants. Les pirates informatiques exploitent les vulnérabilités des logiciels libres pour accéder au code source, diffuser des logiciels malveillants et voler des données. En outre, le fait de ne pas comprendre les licences des composants open-source peut entraîner des violations de la loi ou de la propriété intellectuelle.

Il n'est donc pas surprenant que les gouvernements et l'industrie exigent désormais des SBOM qu'ils garantissent la sécurité de la chaîne d'approvisionnement en logiciels. OPSWAT Le SBOM renforce la sécurité de la chaîne d'approvisionnement des logiciels, permettant aux équipes de sécuriser leurs applications et de rester en conformité.

Vous élaborez des solutions. Nous gérons les risques.

Identifier et suivre les Software libres

Identifier avec précision les composants open-source et surveiller les mises à jour logicielles critiques et les correctifs de vulnérabilité de 5 millions de bibliothèques.

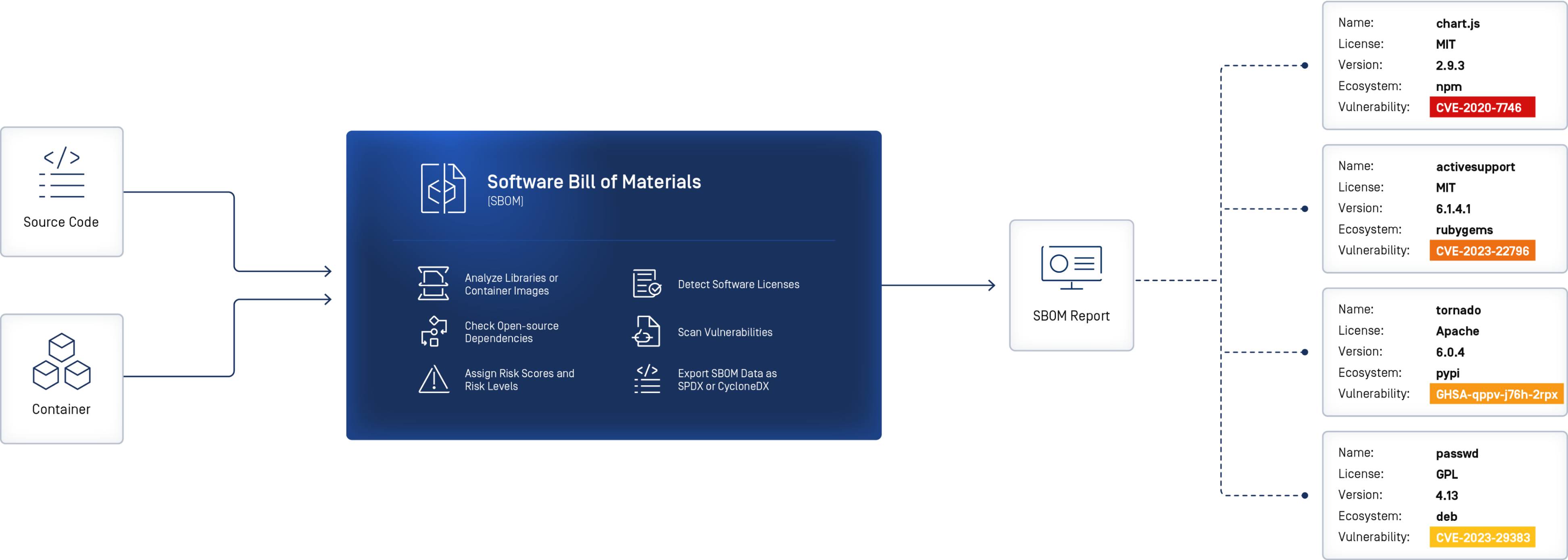

Structure SBOM normalisée pour l'interopérabilité des outils

Faire progresser la normalisation des SBOM grâce à des formats standard tels que SPDX et CycloneDX, afin de simplifier la génération, le partage et la consommation des SBOM.

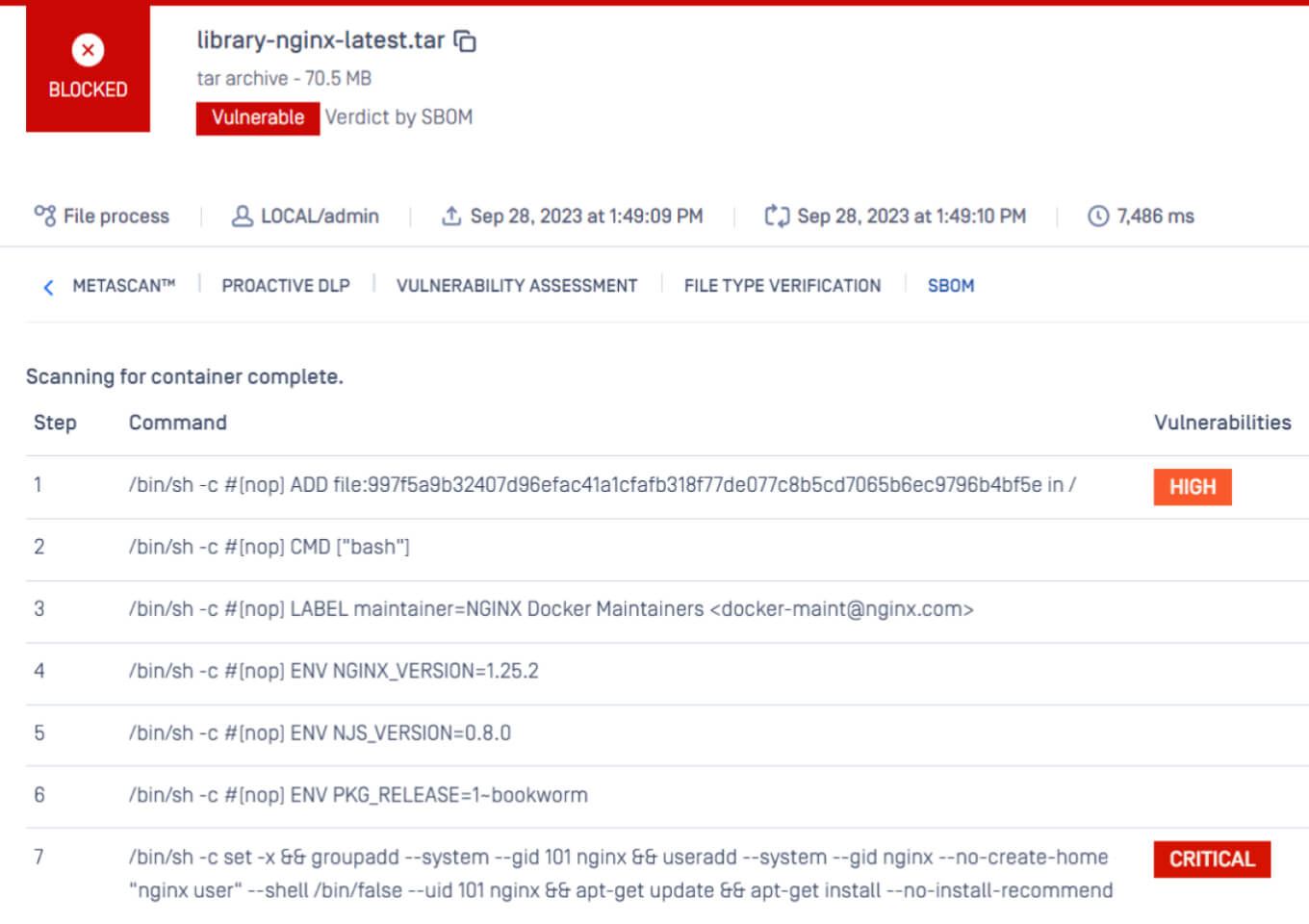

Réduire les vulnérabilités des Software et des conteneurs

Comparer les composants logiciels à une base de données de plus de 17 000 bibliothèques vulnérables afin de réduire l'exposition au risque dans le code source et les conteneurs.

Arrêtez les menaces qui s'infiltrent dans votreSupply Chain Software

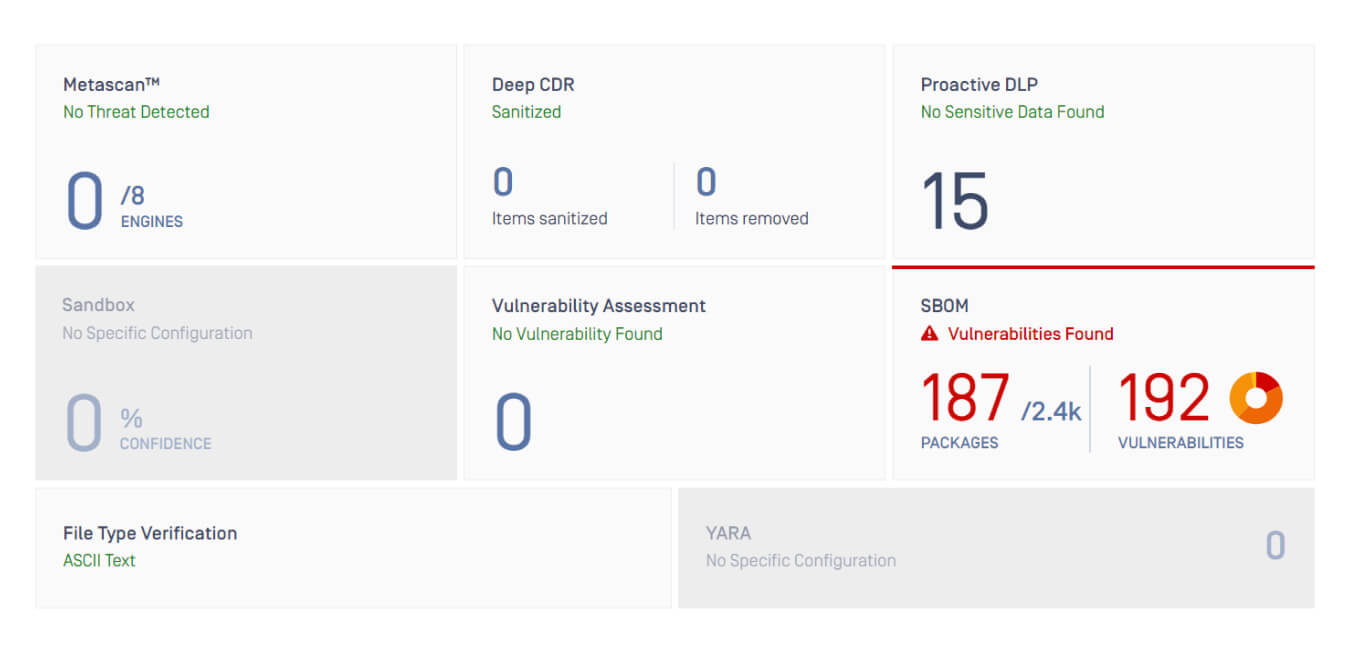

Analyse rapide des fichiers à l'aide de OPSWAT Multiscanning en s'appuyant sur plus de 30 moteurs anti-malware de premier plan pour détecter de manière proactive plus de 99 % des logiciels malveillants connus.

Détecter et Secure Secrets dans votre base de code

Détectez les secrets et les mots de passe dans votre base de code en intégrant Proactive DLP pour générer automatiquement des SBOM/SCA et protéger votre pipeline CI/CD.

Éviter les violations de licence coûteuses

Valider et utiliser des licences approuvées pour les logiciels libres et les dépendances de tiers. Identifier les licences à haut risque telles que GNU GPL, GNU LGPL, etc.

Numérisation flexible et automatisée

Évaluer en permanence les directives réglementaires et internes en matière de sécurité grâce à des rapports en temps réel conçus pour les ingénieurs en sécurité et les équipes chargées de la gouvernance, du risque et de la conformité (GRC).

Efficacité en termes de coûts et de ressources

Réduire les coûts en recherchant automatiquement les vulnérabilités dans les composants logiciels et les conteneurs.

Une solution unifiée pour sécuriser les Software

SBOM pour le code

Permettre aux développeurs d'identifier, de hiérarchiser et de traiter les vulnérabilités de sécurité et les problèmes de licence des dépendances open-source.

SBOM pour les conteneurs

Analyser les images de conteneurs et générer des SBOM pour le nom du paquet, les informations sur la version et les vulnérabilités potentielles.

SBOM pour la sécurité de Supply Chain

Secure la chaîne d'approvisionnement en logiciels à partir d'une plateforme unique afin d'accroître la sécurité, de réduire les risques et de fournir des logiciels sûrs.

Analyser, détecter, générer

1. Analyser le code source et les conteneurs

2. Détecter les composants et les vulnérabilités

3. Exporter le SBOM au format SPDX ou CycloneDX.

"L'un des plus grands risques contractuels dont je dois m'occuper est de veiller à ce que nous ne devenions pas nous-mêmes un risque pour la chaîne d'approvisionnement de nos clients ; nous utilisonsdonc MetaDefender Core pour nous aider dans cette entreprise."

En savoir plus sur OPSWAT

Explication de laBill of Materials (SBOM) Software Bill of Materials (SBOM)

Sécurité deSupply Chain Software : Qu'est-ce que c'est et pourquoi c'est essentiel ?