Les opérateurs du secteur de l'eau et des eaux usées gèrent les risques cybernétiques tout en assurant le fonctionnement ininterrompu des installations. Les adversaires ciblent à la fois les systèmes commerciaux et opérationnels, souvent par le biais d'échanges de fichiers courants et de services tiers. La dispersion des sites et l'activité des sous-traitants augmentent la variabilité dans la manière dont les supports sont traités. Des contrôles cohérents et vérifiables pour les supports amovibles sont une exigence pratique.

Paysage industriel

Selon le rapport Global Cybersecurity Outlook 2025 du Forum économique mondial, 72 % des organisations interrogées déclarent que les cyberrisques ont augmenté au cours de l'année écoulée. 54 % des grandes organisations citent les défis liés aux tiers et à la chaîne d'approvisionnement comme le principal obstacle à la résilience, ce qui complique les contrôles entre les fournisseurs et les partenaires sur le terrain. La préparation régionale varie en cas d'incidents majeurs visant des infrastructures critiques, ce qui souligne le risque systémique si les services d'approvisionnement en eau sont touchés.

La géopolitique influence la stratégie de près de 60 % des organisations, augmentant ainsi le risque d'attaques indirectes contre les infrastructures critiques. Les entités du secteur public, qui comprennent les services publics régionaux, font état de niveaux de confiance en matière de résilience différents de ceux de leurs homologues privés.

Menaces liées aux fichiers et pertinentes pour l'OT

Le rapport 2025 OPSWAT Landscape Report souligne la pression croissante exercée sur la cybersécurité OT et les infrastructures critiques, notamment les services publics. Les adversaires combinent motivations financières et espionnage, augmentant ainsi le risque de perturbation opérationnelle. Vous trouverez ci-dessous les principaux types de menaces véhiculées par les fichiers qui affectent aujourd'hui l'OT et les infrastructures critiques.

Vecteurs basés sur des fichiers

Les fichiers PDF, les archives et les fichiers HTML restent des vecteurs courants de logiciels malveillants, et le trafic de fichiers HTML est en augmentation.

Exemple : un fournisseur arrive avec une USB un fichier ZIP du projet et un document PDF. Un script caché se déclenche lorsque le fichier ZIP est décompressé sur un poste de travail technique, dans le but de s'introduire dans les systèmes de l'usine, à moins que le support ne soit analysé à la réception et validé à nouveau lors de son utilisation via des contrôles des terminaux.

Hameçonnage et ingénierie sociale

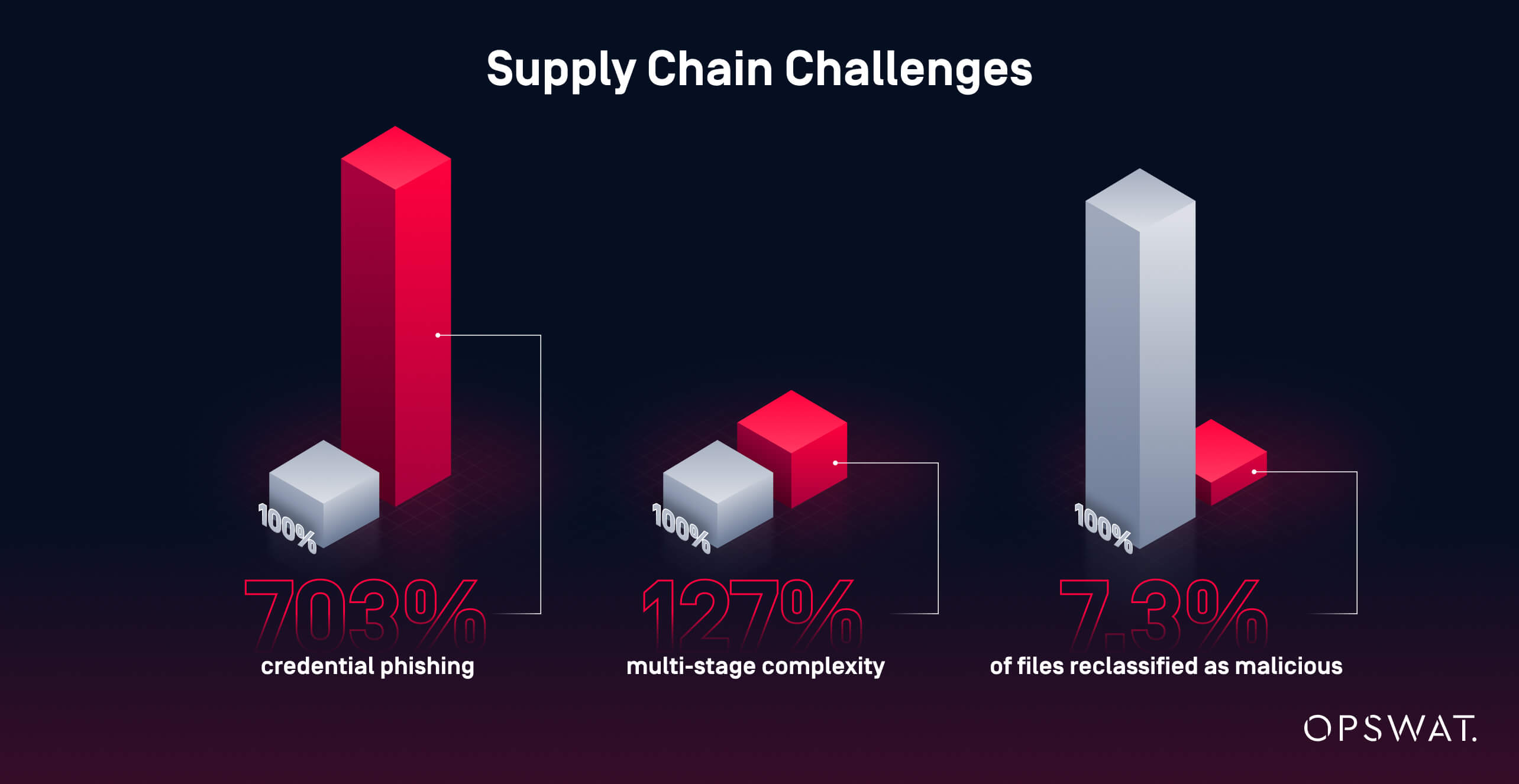

Les compromissions par e-mail commencent souvent par le vol d'identifiants ou par des scripts sans fichier qui mettent en place des charges utiles. Une étude mentionnée dans le OPSWAT a mesuré une augmentation de 703 % des campagnes d'hameçonnage d'identifiants.

Exemple : l'ordinateur portable d'un entrepreneur est piraté hors site, puis utilisé pour copier des rapports « propres » sur une USB une visite du site. La charge utile mise en place est transmise et s'exécute dès la première ouverture dans l'usine, sans analyse ni validation du terminal.

Chaînes d'attaque

Les logiciels malveillants multi-étapes sont de plus en plus complexes, et les analyses à moteur unique ou basées uniquement sur les signatures peuvent passer à côté de menaces qui sont ensuite détectées par des analyses plus approfondies. OPSWAT montrent une augmentation de 127 % de la complexité multi-étapes, et que 7,3 % des fichiers non détectés par les flux publics ont été reclassés comme malveillants.

Exemple : une archive contenant un fichier de configuration d'apparence inoffensive passe avec succès un premier scan antivirus, puis extrait un composant de deuxième niveau après avoir été ouverte sur un hôte relais. Sans scan antivirus multiple à l'entrée et validation à l'utilisation, l'activation différée peut se glisser dans l'environnement de contrôle.

Pourquoi cela était important pour notre client

L'organisation exploite des installations dispersées qui acceptent depuis toujours les données provenant de supports amovibles et d'appareils appartenant à des sous-traitants. Sans analyse obligatoire et vérifiable ni autorisation des utilisateurs aux points d'entrée, un seul fichier infecté pourrait interrompre les processus de traitement, entraîner des temps d'arrêt coûteux ou éroder la confiance du public. Le profil de risque correspond aux tendances du secteur, où les logiciels malveillants basés sur des fichiers, les intrusions par hameçonnage et les expositions de la chaîne d'approvisionnement se croisent avec des opérations permanentes desservant des millions de personnes.

Périmètre renforcé pour chaque site

OPSWAT standardisée contrôle désormais chaque support amovible avant qu'il n'entre en contact avec les systèmes de l'usine ou des bureaux du fournisseur de services publics. Dans la pratique, chaque site dispose d'un point d'entrée prévisible, de journaux cohérents indiquant qui scanne quoi et quand, et d'un moyen reproductible d'empêcher les supports non vérifiés d'entrer dans les réseaux contrôlés. La vérification à l'utilisation est assurée par MetaDefender Endpoint sur les terminaux.

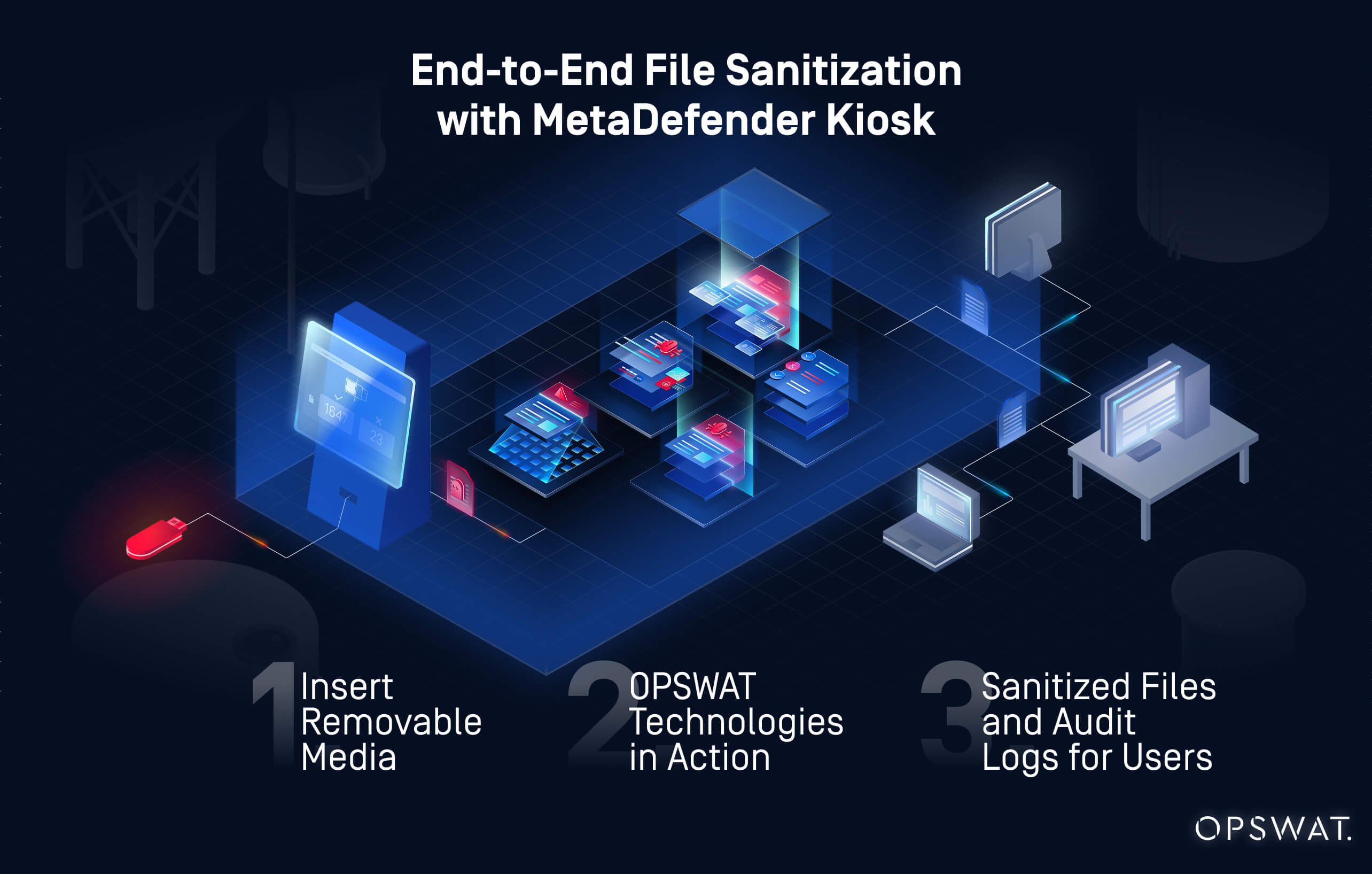

MetaDefender Kiosk & App

Les unités fixes MetaDefender Desktop sont désormais la première étape pour tous les périphériques amovibles tels que USB , les cartes SD ou les disques destinés aux systèmes d'exploitation. La gestion des visiteurs limite l'utilisation du kiosque au personnel authentifié. Le personnel et les sous-traitants doivent donc s'authentifier à l'aide des identifiants de l'entreprise pour scanner les supports et obtenir un résultat « autorisé » ou « bloqué ».

Kiosk ajoute désormais trois contrôles avancés au Multiscanning. La technologie Deep CDR™ décompose et régénère les fichiers afin de supprimer tout contenu actif, fournissant ainsi des copies sécurisées pour les types autorisés. Proactive DLP™ inspecte les fichiers à la recherche de données sensibles et, conformément à la politique, les bloque ou les expurge avant leur publication. File-based Vulnerability Assessment les programmes d'installation, les micrologiciels et les progiciels à la recherche de vulnérabilités connues et bloque les éléments qui ne respectent pas la politique.

Kiosk MetaDefender Kiosk étend le même flux de travail aux postes de travail autorisés dans les bureaux et les espaces d'ingénierie. Les sites dont la connectivité est limitée suivent des flux de travail identiques, y compris l'application hors ligne, de sorte que les sites isolés bénéficient des mêmes contrôles de scan, de nettoyage, de DLP et de vulnérabilité avant tout transfert.

MetaDefender Endpoint Validation

Une fois les fichiers analysés par MetaDefender Kiosk, MetaDefender Endpoint vérifie, au moment de leur utilisation, que les supports ont été analysés conformément aux politiques appliquées et que les fichiers n'ont pas été modifiés.

Si un changement survient, l'accès est bloqué jusqu'à ce que l'élément soit à nouveau scanné et validé. Cela permet de combler la faille courante qui rend les supports propres risqués après des modifications de contenu ou des ajouts de fichiers. Cela ajoute également une couche de sécurité aux points d'entrée qui ne se trouvent pas toujours à proximité d'une borne, notamment les réseaux isolés ou les sites à faible connectivité.

Metascan Multiscanning

Metascan™ Multiscanning la première étape d'inspection au kiosque. Pour ce déploiement, il est configuré avec 12 moteurs antivirus afin d'augmenter la couverture de détection et de réduire les angles morts des moteurs individuels. La politique applique des ensembles de moteurs par type de fichier et inspecte les archives et le contenu imbriqué avant toute décision de libération. Multiscanning de la même manière sur les sites connectés et isolés, et il transmet les résultats propres ou signalés à la technologie Deep CDR™, Proactive DLP et File-based Vulnerability Assessment du flux de travail du site.

Comment ça marche, de bout en bout

- L'utilisateur s'authentifie sur unKiosk MetaDefender Kiosk un poste de travail approuvé et insère le support. Les fichiers sont analysés à l'aide de Metascan Multiscanning d'autres contrôles de stratégie.

- Des mesures politiques sont appliquées selon les besoins, notamment la technologie Deep CDR™, Proactive DLP) et les contrôles de vulnérabilité basés sur les fichiers, avant la publication.

- Kiosk une signature de validation et enregistre les hachages des fichiers autorisés.

- MetaDefender Endpoint vérifie la signature du kiosque et les hachages des fichiers.

- Les journaux et rapports d'audit documentent qui analyse quoi et quand, ce qui facilite la mise en conformité.

Ce qui a changé sur le terrain

- Contrôle : Media à des points de contrôle spécifiques, et non pas sur des clés USB ou des disques ad hoc.

- Authentification : seul le personnel authentifié peut utiliser les bornes pour numériser et transférer des fichiers.

- Contrôle par analyse : les terminaux exécutant MetaDefender Endpoint n'autorisent l'accès qu'aux médias et fichiers vérifiés par les politiques appliquées.

- Revalidation : le contenu modifié est signalé et renvoyé pour être réanalysé jusqu'à ce qu'il soit validé.

- Cohérence : les sites isolés et connectés suivent le même flux de travail, ce qui améliore la cohérence entre les différents sites.

- Les fichiers désinfectés et conformes aux politiques sont publiés, tandis que les éléments vulnérables ou sensibles sont bloqués ou expurgés avant utilisation.

Mettre en place une défense prédictive

Une fois le programme de contrôle des médias mis en place, l'accent est mis sur l'échelle, la visibilité et l'amélioration continue. My Central Management OPSWAT Central Management les rapports et les journauxKiosk MetaDefender Kiosk et centralise les événements d'analyse, les journaux d'accès des utilisateurs, les actions liées aux politiques et les résultats de validation des terminaux sur tous les sites.

Les équipes chargées des opérations et de la sécurité examinent les tendances, affinent les politiques et planifient les capacités à partir d'une source unique et fiable. Le même ensemble de données sert à établir les rapports de conformité et à préparer les interventions en cas d'incident dans les installations d'approvisionnement en eau et de traitement des eaux usées.

Les prochaines étapes suggérées comprennent :

- Analyses centralisées pour mettre en évidence les tendances dans l'utilisation des médias et les menaces bloquées

- Ajustement des politiques en fonction des données tendancielles, y compris la configuration du moteur et les flux de travail

- Expansion progressive vers d'autres sites et sous-traitants pour des contrôles cohérents

Des plantes plus résistantes, une région plus sûre

L'organisation a remplacé la gestion ad hoc et non sécurisée des supports par un processus cohérent et appliqué dans toutes les usines et tous les bureaux. MetaDefender Kiosk, MetaDefender Endpoint et Metascan Multiscanning des contrôles de scan avant entrée (scan kiosque avant transfert) et des contrôles de vérification à l'utilisation (vérifications des terminaux qui n'autorisent que les fichiers non modifiés et approuvés par le kiosque). Il en résulte une réduction des risques opérationnels, une responsabilisation plus claire et une voie reproductible vers l'amélioration continue.

Vous souhaitez une démonstration directe ? Contactez-nous pour découvrir comment MetaDefender Kiosk fonctionner dans votre environnement.