Les fichiers de raccourcis Internet - communément appelés fichiers URL - peuvent sembler banals à première vue. Mais au fil des ans, ces simples artefacts Windows basés sur du texte se sont transformés en puissants outils pour des campagnes de logiciels malveillants en plusieurs étapes. Leur faible complexité, combinée à des comportements spécifiques du système d'exploitation et à des failles de sécurité négligées, a permis aux adversaires de les utiliser discrètement de façon nouvelle et dangereuse.

Cet article, le premier d'une série de trois, explore la résurgence des fichiers URL dans le paysage des menaces d'un point de vue théorique et de veille stratégique. Nous aborderons leur structure, les cas d'abus historiques et les raisons pour lesquelles les acteurs de la menace moderne s'appuient de plus en plus sur eux dans les chaînes d'attaques basées sur les fichiers. Les deuxième et troisième parties exploreront les perspectives d'analyse statique et dynamique - avec FileTAC d'OPSWAT et MetaDefender Sandboxd'OPSWAT, respectivement.

Raccourci vers Malice : Fichiers URL

Les fichiers de raccourcis Internet, ou fichiers URL, offrent une occasion intéressante de réfléchir à la manière dont les types de fichiers ordinaires présentent des risques pour la sécurité et deviennent une technologie propice aux activités criminelles lorsqu'ils sont associés aux bonnes vulnérabilités.

Chez OPSWAT, nous sommes spécialisés dans l'utilisation abusive par les adversaires de types de fichiers complexes et évasifs à des fins malveillantes, en aidant les clients avec des solutions optimisées pour fournir des contre-mesures résilientes contre les menaces de cybersécurité. Cependant, tous les fichiers armés n'ont pas besoin d'atteindre un niveau élevé de complexité ou de sophistication pour représenter un risque. À l'instar des gadgets d'une chaîne ROP, certains fichiers sont simples mais apportent une valeur ajoutée en tant qu'élément d'une séquence de menaces.

LOPSWAT note qu'un nombre croissant de groupes adverses exploitent de plus en plus fréquemment les techniques de fichiers complexes pour cibler des intérêts à l'échelle mondiale, comme le montrent les groupes cybercriminels et les groupes de menaces d'État-nation à vocation stratégique.

Dans ce billet, nous allons explorer les fichiers URL et la résurgence qu'ils ont eue dans l'espace des menaces, car diverses vulnérabilités et expositions ont conduit les adversaires à trouver une utilité à ce simple type de fichier.

Que sont les fichiers URL ?

Les fichiers URL sont un format de fichier texte qui offre une fonction similaire à d'autres fichiers de raccourcis, tels que les fichiers LNK (Shell Link), sauf qu'ils sont conçus pour pointer vers des ressources réseau, telles que des URL web. Le principal cas d'utilisation de ces fichiers dans Windows est l'enregistrement d'un raccourci cliquable sur le bureau de l'utilisateur, qui peut être ouvert pour l'amener à une URL cible ou à une application web.

Les fichiers URL ne sont généralement pas un format de fichier bien documenté, car il s'agit d'une fonctionnalité héritée du shell Windows et d'un type de fichier de raccourci pris en charge par Windows depuis longtemps. Le format de fichier URL a été documenté de manière non officielle dès 1998.

Les fichiers de raccourcis Internet portent l'extension .url, d'où le surnom de "fichiers URL". En réalité, il s'agit de simples fichiers texte au format INI, avec une structure simple qui peut être étendue grâce à des métadonnées et à un codage spécial des valeurs de données. Des API associées sont disponibles dans le système d'exploitation pour créer et lire les fichiers URL.

Le fichier le plus simple se compose d'un seul en-tête et de la propriété URL requise, par exemple :

[InternetShortcut]

OPSWAT

Comme le montre l'exemple, un fichier URL peut être très bref, et les seules sections et options requises sont [InternetShortcut] et URL. C'est en gardant ce format de base à l'esprit que nous pouvons commencer à explorer la façon dont l'espace de menace autour des fichiers URL s'est élargi au fil des ans.

L'importance des fichiers URL dans le Threat Intelligence

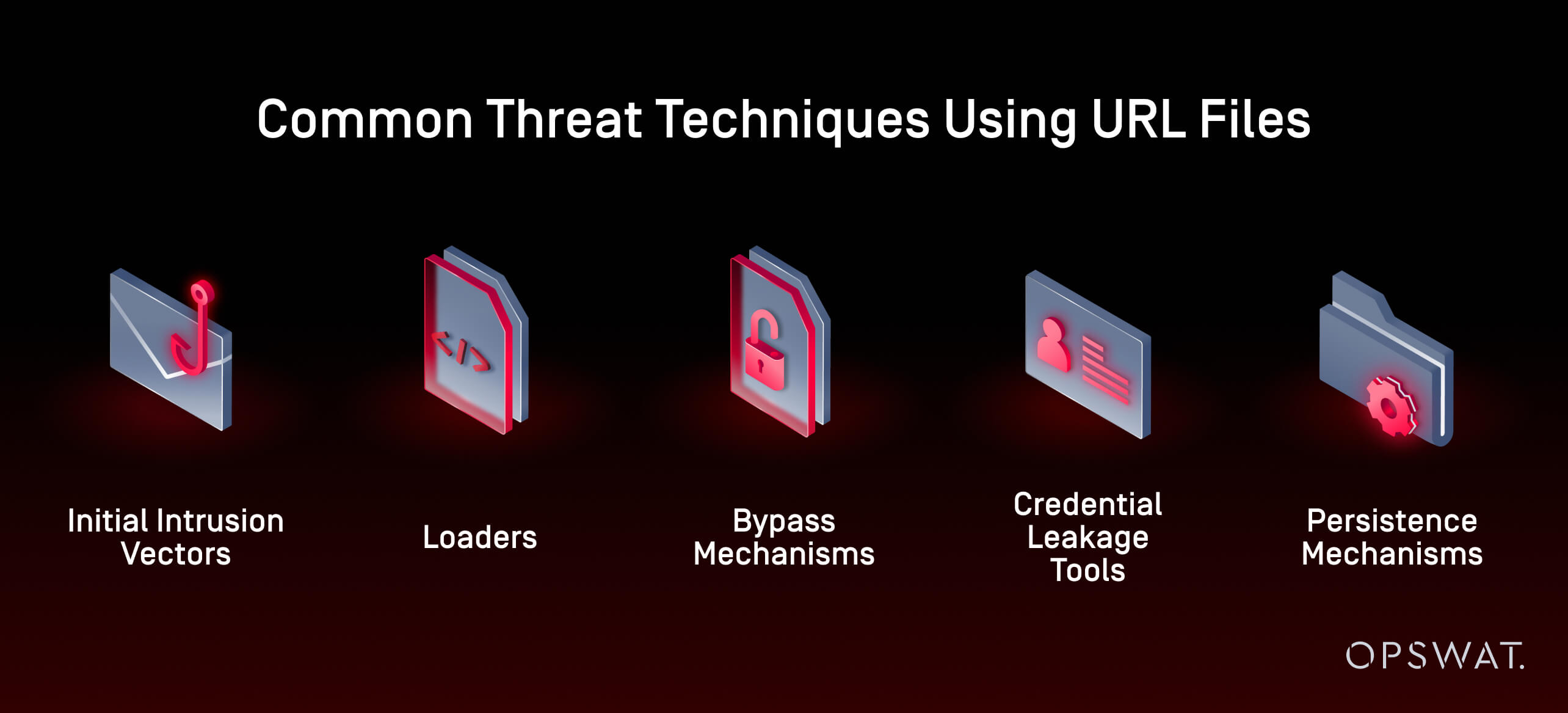

Bien que les fichiers URL aient été introduits comme une fonctionnalité pratique dans les premiers environnements Windows, ils occupent aujourd'hui une position unique dans les boîtes à outils des adversaires. Pour de nombreux attaquants, les fichiers URL servent de :

- Vecteurs d'intrusion initiaux dans les campagnes de phishing et de drive-by

- Chargeurs pour les charges utiles du deuxième étage comme les fichiers .hta, .js ou .cpl

- Mécanismes de contournement pour SmartScreen, MOTW et autres défenses

- Outils de fuite d'informations d'identification via le balisage SMB ou la récupération d'icônes

- Mécanismes de persistance via le placement de dossiers en démarrage automatique

En bref : ces fichiers ne sont plus des commodités inoffensives, mais des surfaces d'attaque en constante évolution.

Évolution stratégique du paysage des menaces

Le regain d'intérêt pour les fichiers URL met en évidence une tendance plus générale dans le comportement des adversaires :

- Exploitation de types de fichiers négligés : Les attaquants se tournent régulièrement vers des formats qui s'intègrent dans les environnements d'entreprise.

- La complexité par la simplicité : Plutôt que de créer des logiciels malveillants entièrement nouveaux, de nombreux acteurs de la menace combinent plusieurs formats de fichiers et fonctionnalités de systèmes d'exploitation pour atteindre leurs objectifs.

- L'adoption par les États-nations : Comme l'ont montré les analystes d'OPSWAT , même les groupes APT (advanced persistent threat) disposant de ressources techniques importantes ont commencé à utiliser des types de fichiers simples comme les fichiers URL pour lancer des attaques sophistiquées - souvent en tant qu'élément à faible niveau de signal dans le cadre de campagnes plus vastes.

Cela reflète la réalité du renseignement moderne sur les cybermenaces: il est tout aussi important de comprendre les composantes de l'attaque que de suivre les charges utiles ou l'infrastructure.

Un regard vers l'avenir : Pourquoi les fichiers URL méritent un examen plus approfondi

Cet article d'introduction a jeté les bases de la compréhension des fichiers URL en tant que catégorie d'artefacts permettant la mise en place de menaces. Bien qu'ils soient rarement la vedette d'une chaîne d'attaque, leur utilisation croissante dans les campagnes des cybercriminels et des États-nations fait qu'il est essentiel de les étudier.

Dans la deuxième partie, nous décomposerons les caractéristiques statiques des fichiers URL malveillants - y compris la structure, l'abus de métadonnées et les techniques d'évasion - et nous montrerons comment la plateforme FileTAC d'OPSWATexpose les menaces grâce à l'inspection approfondie des fichiers (DFI).

Dans la troisième partie, nous nous pencherons sur le comportement : nous examinerons comment ces fichiers se comportent au moment de l'exécution et comment MetaDefender Sandbox d'OPSWAT détecte dynamiquement les chemins d'exécution, les tentatives de persistance et les communications externes liées aux raccourcis d'URL malveillants.

Restez à l'écoute, nous continuerons à explorer comment les acteurs de la menace exploitent les formats de fichiers les plus anodins - et comment OPSWAT aide les organisations à garder une longueur d'avance sur eux.