Qu'est-ce qui définit une Managed File Transfer axée sur la sécurité dans le domaine de la cybersécurité moderne ?

Une solutionMFT transfert de fichiers géré) axée sur la sécurité est conçue dès le départ avec des capacités de prévention proactive des menaces, de visibilité continue et de conformité intégrée. Elle va au-delà du simple chiffrement des fichiers pendant leur transfert en traitant chaque fichier, utilisateur, flux de travail et environnement comme une surface d'attaque potentielle. MFT axé sur la sécurité MFT les menaces provenant d'adversaires modernes qui exploitent les attaques basées sur les fichiers, les identités compromises, l'infiltration de la chaîne d'approvisionnement et les flux de travail non surveillés pour accéder à des systèmes sensibles.

MFT traditionnel, en revanche, a été conçu à l'origine comme un outil opérationnel destiné à automatiser la livraison de fichiers, et non à assurer leur sécurité.MFT traditionnelles mettent l'accent sur la fiabilité, la planification, la création de scripts et la connectivité entre systèmes. La sécurité est généralement ajoutée ultérieurement grâce à des fonctionnalités supplémentaires telles que le chiffrement de base, l'analyse anti-malware en option ou les intégrations DLP externes.

Avec l'évolution des menaces basées sur l'IA et la complexité croissante des obligations de conformité, les entreprises ne peuvent plus se contenter des modèles traditionnels. Elles ont besoin de plateformes conçues pour se défendre contre les menaces véhiculées par les fichiers et répondre aux exigences réglementaires.

Principes clés qui distinguent MFT axé sur la sécurité du MFT traditionnel

MFT axé sur la sécurité MFT définit par un ensemble de principes fondamentaux qui le différencient des approches traditionnelles :

- Prévention proactive des menaces– Utilise simultanément plusieurs moteurs anti-malware (multiscanning), le sandboxing, la vérification du type de fichier et l'inspection du contenu avant la livraison.

- Architecture Zero Trust– Part du principe que tous les utilisateurs, appareils et fichiers peuvent être compromis et procède à une validation continue.

- Conformité dès la conception– Intègre les contrôles d'audit, l'application des politiques, le chiffrement et la gouvernance dans le flux de travail lui-même.

- Intégration de l'automatisation et de la sécurité– Les contrôles de sécurité s'appliquent automatiquement à tous les flux de travail sans intervention manuelle.

MFT traditionnelles intègrent généralement la sécurité des fichiers sous forme de module complémentaire. Si les plateformes traditionnelles peuvent offrir des fonctionnalités de chiffrement ou de contrôle d'accès, celles-ci sont souvent proposées sous forme de modules optionnels ou nécessitent des outils supplémentaires pour être efficaces.

Comment les normes de conformité ont façonné la transition vers MFT axé sur la sécurité

Les cadres réglementaires ont joué un rôle déterminant dans l'orientation des entreprises vers des solutions axées sur la sécurité. Des normes telles que NIST, ISO 27001, RGPD, HIPAA et PCI-DSS imposent des exigences strictes en matière de :

- Chiffrement au repos et en transit

- Contrôles d'accès vérifiés

- Journaux d'audit complets et immuables

- Preuve de l'application de la politique

- Garanties en matière de résidence et de conservation des données

- Signalement rapide des violations

- Vérification de l'intégrité et surveillance des risques

MFT traditionnelles ont souvent du mal à se conformer aux exigences réglementaires. Elles peuvent avoir des difficultés à satisfaire aux exigences en matière de gouvernance des données, d'intégrité des audits ou de surveillance continue. MFT axées sur la sécurité comblent ces lacunes grâce à des contrôles intégrés spécialement conçus pour les secteurs réglementés.

Vulnérabilités courantes dans MFT traditionnelles

MFT traditionnels et hérités exposent souvent les organisations à de graves risques de sécurité. Parmi les vulnérabilités courantes, on peut citer :

- Transferts non cryptés ou cryptés de manière incohérente, en particulier lors des flux de travail internes

- Mécanismes d'authentification faibles qui reposent uniquement sur des mots de passe ou des modèles de rôles obsolètes

- Surveillance en temps réel limitée ou inexistante, empêchant l'escalade des activités suspectes

- Corrections et mises à jour manuelles, laissant les systèmes exposés à des vulnérabilités zero-day ou à d'anciennes vulnérabilités CVE

- Contrôles d'accès insuffisants, permettant des privilèges excessifs

- Pas d'analyse des logiciels malveillants ni de nettoyage des fichiers, ce qui permet aux menaces véhiculées par les fichiers de passer sans être contrôlées.

- Journaux d'audit incomplets, obstruction aux enquêtes et échecs aux audits de conformité

Les violations réelles démontrent les risques liés à des contrôles de sécurité incomplets. Par exemple, selon les données de suivi des violations d'Emsisoft, la vulnérabilité MOVEit Transfer 2023 (CVE-2023-34362) a touché plus de 2 000 organisations et exposé 77 millions d'enregistrements. Ces incidents illustrent comment MFT traditionnelles peuvent permettre aux attaquants de s'introduire silencieusement dans des systèmes critiques.

Comparaison des capacités de sécurité : MFT MFT axées sur la sécurité MFT MFT traditionnelles

MFT traditionnelles et celles axées sur la sécurité semblent souvent similaires à première vue. Chacune facilite le transfert de fichiers entre des systèmes, des partenaires ou des utilisateurs. Mais sous la surface, les différences architecturales sont profondes.

Le tableau ci-dessous met en évidence la manière dont chaque approche gère la sécurité intégrée par rapport aux modules complémentaires optionnels.

Quelles sont les fonctionnalités de sécurité intégrées et celles qui sont ajoutées dans MFT ?

| Capacité | MFT axé sur la sécurité | MFT traditionnel |

|---|---|---|

| Analyse des logiciels malveillants | Multiscanning et nettoyage de fichiers intégrés (CDR) | Généralement ajouté ou absent |

| Commandes DLP | Intégré, automatisé, basé sur des politiques | Souvent externe ou manuel |

| Cryptage | Obligatoire et appliqué | Facultatif ou appliqué de manière incohérente |

| Accès zéro confiance | Vérification continue et privilège minimal | Accès de base basé sur le périmètre |

| Threat Intelligence | Natif, en temps réel | Rare et externe |

| Journalisation des audits | Immuable, granulaire, toujours actif | Partiel ou configuré manuellement |

| Application automatisée des politiques | Caractéristique Core | Nécessite des scripts ou une intervention administrative |

| Validation des fichiers | Vérification approfondie du type de fichier | Limité ou inexistant |

| Crochets de réponse aux incidents | Intégration native SIEM/SOC | Connecteurs optionnels |

MFT traditionnelles ne sont pas fondamentalement des plateformes de sécurité ; ce sont des outils d'automatisation qui nécessitent des produits supplémentaires pour assurer une protection de base.

En quoi les contrôles d'accès et la surveillance des utilisateurs diffèrent-ils entre MFT traditionnel et MFT axé sur la sécurité ?

MFT axé sur la sécurité MFT des contrôles d'accès granulaires alignés sur le modèle Zero Trust et une surveillance en temps réel afin de minimiser les risques internes et les menaces externes. Les utilisateurs ne disposent que des autorisations nécessaires et toutes les actions sont vérifiées en permanence.

MFT traditionnelles s'appuient sur des autorisations statiques, des modèles RBAC (contrôle d'accès basé sur les rôles) limités et une surveillance sporadique. Elles peuvent enregistrer les accès, mais détectent rarement les comportements anormaux des utilisateurs ou les modèles d'accès non autorisés.

Les contrôles axés sur la sécurité comprennent :

- RBAC basé sur des politiques

- Intégration MFA/identité

- Validation continue de la session

- Analyse comportementale

- Tableaux de bord de surveillance en temps réel

Ces capacités réduisent le risque que des comptes compromis entraînent un vol de données ou une perturbation opérationnelle.

Comment la sécurité avant tout dans MFT -elle une prévention proactive des menaces ?

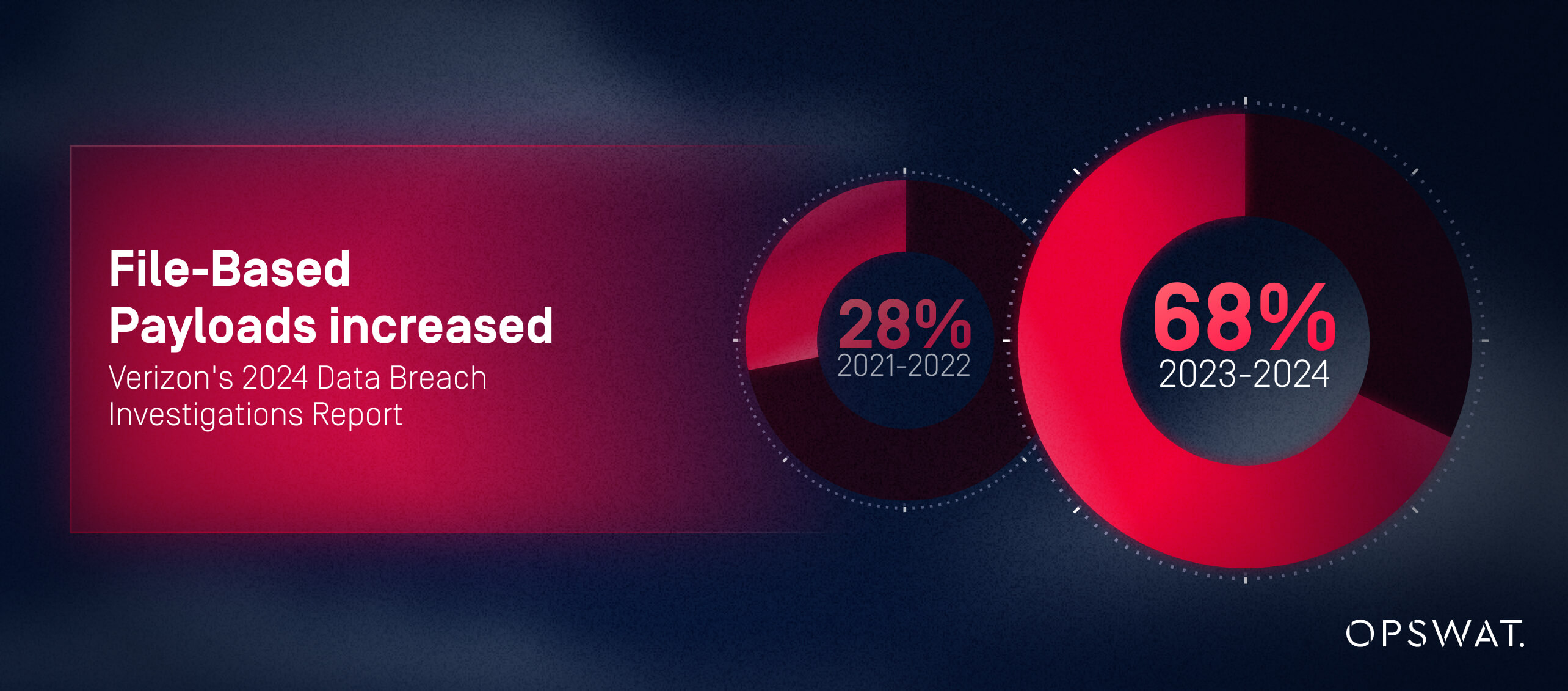

MFT axée sur la sécurité MFT les menaces avant que les fichiers n'atteignent leur destination. Selon le rapport 2024 Data Breach Investigations Report de Verizon, 68 % des attaques en 2023-2024 ont utilisé des charges utiles basées sur des fichiers intégrés dans des documents, des PDF, des images ou des fichiers compressés, soit une augmentation de 40 % par rapport à 2020-2021. Ces vecteurs d'attaque ciblent spécifiquement les systèmes de transfert de fichiers. MFT traditionnels n'inspectent pas ces fichiers, MFT axés sur la sécurité.

Voici quelques exemples de prévention proactive des menaces :

- Analyse multivecteur automatisée des logiciels malveillants

- CDR (Content Disarm and Reconstruction) – suppression du contenu actif malveillant

- Mise en sandbox des fichiers inconnus

- Évaluation des risques basée sur les renseignements sur les menaces

- Mise en quarantaine ou blocage basé sur des politiques

Comment la sécurité avant tout dans MFT la conformité réglementaire et la préparation aux audits

La complexité de la conformité est l'un des plus grands défis auxquels sont confrontées les entreprises modernes. MFT axé sur la sécurité MFT la conformité en intégrant la gouvernance, la validation et les contrôles vérifiables directement dans les workflows de transfert.

MFT traditionnel MFT la responsabilité de la conformité aux administrateurs, souvent par le biais d'une configuration manuelle, de correctifs, de scripts et d'une documentation fragmentaire.

Conformité aux normes GDPR, HIPAA, PCI-DSS et aux normes industrielles grâce à MFT axée sur la sécurité

MFT axée sur la sécurité répond aux principales exigences réglementaires dès sa conception :

- Chiffrement pendant le transfert et au repos (article 32 du RGPD, HIPAA §164.312(a)(2)(iv), exigence 4 de la norme PCI-DSS)

- Pistes d'audit immuables pour surveiller l'accès et le transfert des données (article 30 du RGPD, HIPAA §164.312(b), SOX section 404)

- Application des règles relatives à la résidence des données (article 44-50 du RGPD, diverses lois nationales sur la protection des données)

- Contrôles d'accès alignés sur le principe du moindre privilège (NIST SP 800-53 AC-6, ISO 27001 A.9.2.3)

- Alerte en temps réel en cas de violations potentielles (article 33 du RGPD - obligation de notification dans les 72 heures)

- Validation Secure pour préserver l'intégrité des données (HIPAA §164.312(c)(1), exigence PCI-DSS 11.5)

Ces contrôles intégrés réduisent les lacunes en matière de conformité et fournissent les preuves vérifiables exigées par les organismes de réglementation.

Réduire la charge de travail liée aux audits et rationaliser la collecte de preuves

MFT traditionnels peuvent prendre des semaines en raison d'une mauvaise journalisation, de contrôles incohérents ou de données manquantes. MFT axées sur la sécurité éliminent ce fardeau en offrant :

- Rapports d'audit générés automatiquement

- Journaux centralisés avec visibilité complète des transferts

- Modèles et mappages de conformité préconfigurés

- Métadonnées au niveau des événements pour la reconstruction judiciaire

Cela réduit la fatigue liée aux audits, accélère la collecte de preuves et améliore la confiance dans la réglementation.

Comment la sécurité avant tout dans MFT la conformité continue dans un contexte réglementaire en constante évolution

MFT axées sur la sécurité s'adaptent rapidement à l'évolution des normes réglementaires grâce à des contrôles basés sur des politiques, des mises à jour automatisées et des cadres de gouvernance configurables. Ces capacités garantissent la pérennité des efforts de conformité et permettent aux organisations de démontrer leur adhésion continue, ce que MFT traditionnelles MFT à maintenir.

Atténuation des risques et réponse aux incidents : pourquoi MFT axée sur la sécurité MFT l'exposition aux violations

Les programmes de sécurité modernes mesurent leur succès à leur capacité à atténuer rapidement et efficacement les violations. MFT axé sur la sécurité améliore MFT la détection et la réponse, réduisant ainsi l'impact des violations et renforçant les résultats d'expertise judiciaire.

MFT traditionnels manquent MFT de visibilité, d'intelligence et d'automatisation nécessaires pour réagir rapidement.

Comment MFT axé sur la sécurité MFT la détection des branches et la réponse aux menaces

Les plateformes axées sur la sécurité permettent :

- Alerte en temps réel en cas d'activité suspecte liée à des fichiers

- Déclencheurs automatisés qui mettent en quarantaine ou bloquent les fichiers malveillants

- Intégration avec les workflows SIEM et SOC pour une escalade rapide

- Détection des anomalies basée sur le comportement des utilisateurs et des fichiers

Selon le rapport 2024 Cost of Insider Threats Report du Ponemon Institute, MFT traditionnelles MFT sur une surveillance manuelle avec des délais de détection moyens de 24 à 72 heures. Cela augmente le temps d'exposition aux violations de 300 % par rapport aux solutions axées sur la sécurité qui détectent les menaces en temps réel (en moins de 5 minutes). Des délais de détection prolongés permettent aux mouvements latéraux et à l'exfiltration de données de se poursuivre sans contrôle.

Soutenir les enquêtes judiciaires grâce à des pistes d'audit avancées

La réponse aux incidents dépend d'une visibilité haute fidélité. MFT axé sur la sécurité MFT :

- Journaux immuables et horodatés

- Validation de l'intégrité des fichiers

- Historique complet des activités des utilisateurs

- Métadonnées au niveau du transfert (source, destination, politiques appliquées)

Ces capacités permettent une analyse rapide des causes profondes et la production de rapports réglementaires défendables.

Remédier aux failles de sécurité les plus courantes dans les solutions MFT traditionnelles

Les solutions MFT traditionnelles MFT les entreprises aux risques suivants :

- Bibliothèques cryptographiques obsolètes ou non mises à jour

Modèles d'identité ou d'accès faibles

- Angles morts dans les intégrations partenaires ou tierces

- Déplacement de fichiers non inspectés sur les réseaux

MFT axé sur la sécurité MFT toutes ces lacunes grâce à une prévention intégrée des menaces, une surveillance continue et des cadres de gouvernance intégrés.

Considérations opérationnelles et relatives aux ressources lors de la migration vers Managed File Transfer axé sur la sécurité

Le passage d'MFT traditionnelle à MFT axée sur la sécurité MFT une planification minutieuse, mais il en résulte une réduction des frais généraux, une diminution des risques de violation et une amélioration de l'efficacité en matière de conformité.

Quelles sont les étapes clés pour passer d'un MFT traditionnel à MFT axé sur la sécurité ?

Une feuille de route structurée pour la migration comprend :

- Évaluation– Flux de travail d'inventaire, partenaires, dépendances en matière de chiffrement et lacunes en matière de conformité.

- Conception– Définir les politiques Zero Trust, les contrôles de sécurité et les exigences architecturales.

- Pilote –Valider les flux de travail dans le cadre d'un déploiement contrôlé.

- Déploiement progressif –Étendez le déploiement à tous les services et aux charges de travail à forte valeur ajoutée.

- Alignement de la gouvernance– Mettre à jour les politiques, les rôles et la documentation relative à la conformité.

Intégration d'une solution MFT axée sur la sécurité MFT l'infrastructure informatique existante

MFT axé sur la sécurité MFT de manière transparente lorsque :

- La gouvernance des identités (IAM/MFA) est centralisée.

- Les plateformes SIEM utilisent MFT .

- Les outils DLP renforcent la gouvernance du contenu

- Synchronisation sécurisée des référentiels de fichiers Cloud sur site

- Les API et les cadres d'automatisation prennent en charge l'orchestration des flux de travail.

Les défis courants, tels que les systèmes cloisonnés ou les dépendances héritées, peuvent être atténués grâce à un déploiement progressif et à des intégrations basées sur des connecteurs.

Évaluation du coût total de possession et du retour sur investissement d'MFT axée sur la sécurité

Si MFT axé sur la sécurité MFT impliquer un investissement initial plus élevé, son retour sur investissement est motivé par :

- Réduction du risque de violation et des coûts associés

- Réduction de la charge de travail liée à l'audit

- Réduction des frais généraux opérationnels grâce à l'automatisation

- Moins de couches de sécurité manuelles

- Amélioration du temps de disponibilité et de la stabilité du flux de travail

Pour les industries réglementées, ces économies peuvent être substantielles, dépassant souvent l'investissement initial dès la première année.

Cadre décisionnel : quand et pourquoi passer à une MFT axée sur la sécurité

Les entreprises reconnaissent souvent la nécessité d'une mise à niveau après avoir connu des échecs lors d'audits, une complexité opérationnelle ou une augmentation des menaces. Un cadre décisionnel aide les dirigeants à déterminer le moment opportun et la justification stratégique.

Principaux facteurs indiquant la nécessité d'une solution MFT axée sur la sécurité

Les déclencheurs courants comprennent :

- Échec des audits de sécurité ou de conformité

- Augmentation des tentatives d'attaques par ransomware et logiciels malveillants transmis par des fichiers

- Manque de visibilité sur les mouvements des fichiers

- Dépendance excessive à l'égard des processus manuels ou basés sur des scripts

- Résidence des données ou défis liés à la conformité transfrontalière

- Initiatives de transformation numérique nécessitant une modernisation

Si plusieurs déclencheurs s'appliquent, l'organisation est un candidat idéal pour une solution MFT axée sur la sécurité.

Meilleures pratiques pour évaluer et sélectionner une MFT axée sur la sécurité

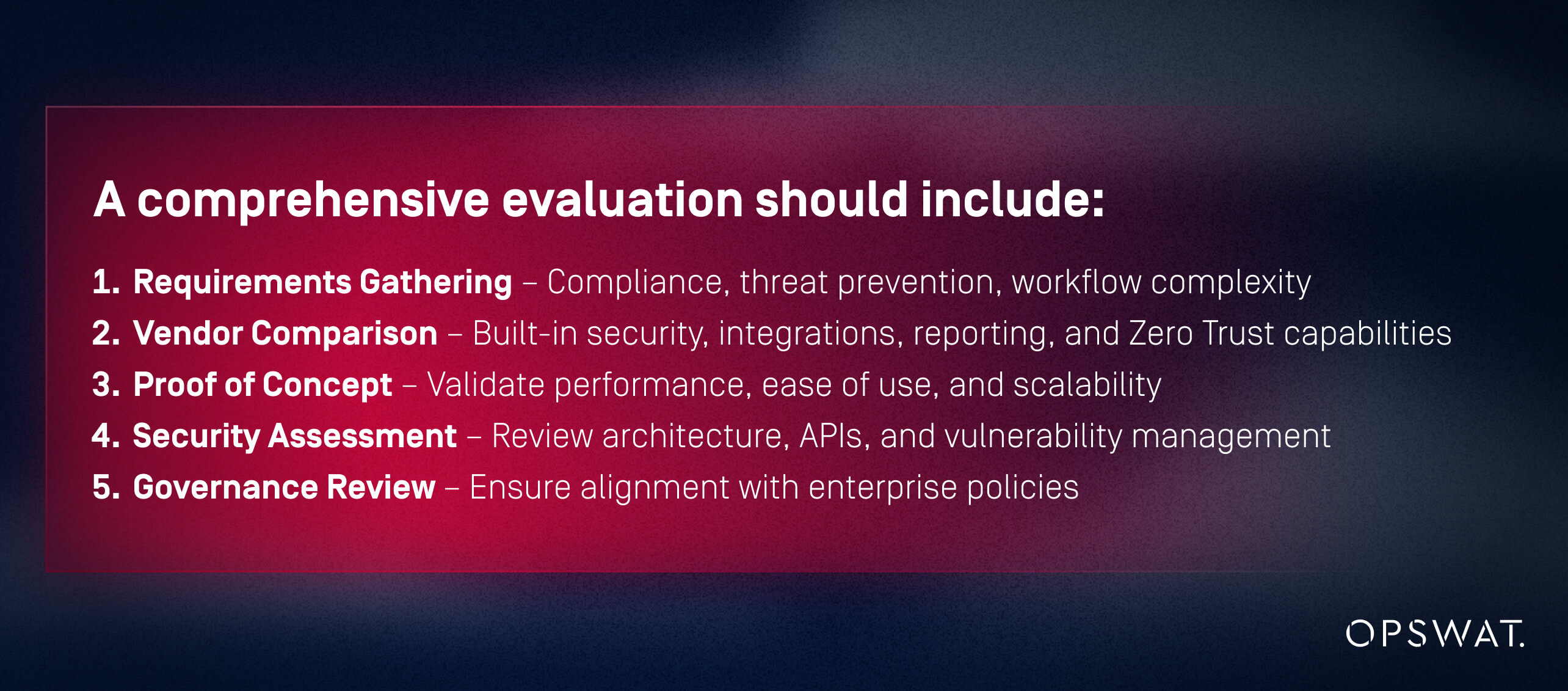

Une évaluation complète devrait inclure :

- Recueil des exigences– Conformité, prévention des menaces, complexité des flux de travail

- Comparaison des fournisseurs– Sécurité intégrée, intégrations, rapports et fonctionnalités Zero Trust

- Preuve de concept– Valider les performances, la facilité d'utilisation et l'évolutivité

- Évaluation de la sécurité– Examen de l'architecture, des API et de la gestion des vulnérabilités

- Examen de la gouvernance– Assurer la conformité avec les politiques de l'entreprise

Questions à poser aux fournisseurs :

- Les contrôles de sécurité sont-ils natifs ou s'agit-il de modules complémentaires ?

- Comment les menaces sont-elles détectées et neutralisées ?

- Pouvez-vous démontrer la conformité aux exigences réglementaires ?

- Comment soutenez-vous la mise en œuvre du modèle Zero Trust ?

Les signaux d'alerte comprennent le recours à des analyses anti-malware externes, des journaux incomplets, des architectures obsolètes ou des capacités d'intégration limitées.

Pourquoi OPSWAT dans le domaine Managed File Transfer axé sur la sécurité

OPSWAT la norme en matière de MFT axé sur la sécurité MFT :

- Multiscanning intégré, CDR, sandboxing et vérification du type de fichier

- Architecture Zero Trust avec privilèges minimaux et validation continue

- Contrôles de conformité dès la conception

- Journaux d'audit immuables et télémétrie compatible SIEM

- Modèles de déploiement haute performance, prêts pour l'hybride

- Résultats éprouvés dans les infrastructures critiques et les industries réglementées

Ces fonctionnalités comblent directement les lacunes des solutions MFT traditionnelles MFT permettent aux entreprises de se moderniser en toute sécurité.

Prochaines étapes : comment contacter OPSWAT une évaluation de sécurité ou une démonstration

Les RSSI et les responsables informatiques peuvent passer à l'étape suivante en :

- Demander une évaluation de sécurité personnalisée

- Téléchargement des listes de contrôle de conformité

- Planifier uneMFT deMetaDefender MFT

- Faire appel aux experts OPSWATpour évaluer l'état de préparation à la migration

La sécurité avant tout MFT une transformation stratégique. OPSWAT l'architecture approfondie et la sécurité éprouvée nécessaires à sa mise en œuvre.

FAQ

Quelles sont les fonctionnalités de sécurité qui différencient MFT axé sur la sécurité MFT MFT traditionnel ?

MFT axé sur la sécurité MFT du MFT traditionnel MFT quatre caractéristiques architecturales fondamentales : prévention intégrée des menaces (multiscanning, sandboxing, CDR), contrôles d'accès granulaires avec vérification continue, principes de conception Zero Trust et journaux d'audit complets et immuables. MFT traditionnel propose MFT ces fonctionnalités sous forme d'options supplémentaires plutôt que comme fonctionnalités de base.

Comment MFT axé sur la sécurité MFT -t-il plus efficacement les menaces ?

Grâce à la multiscanning intégrée, au sandboxing, au CDR et à la surveillance en temps réel.

Quels sont les défis à relever lors de la migration d'un système MFT traditionnel vers un système MFT axé sur la sécurité ?

Dépendances héritées, cartographie des flux de travail, intégration IAM et harmonisation des politiques.

Comment les renseignements automatisés sur les menaces réduisent-ils le risque de violation ?

En mettant à jour en permanence les politiques et en détectant instantanément les nouveaux modèles de menaces.

Quelles sont les différences en termes de retour sur investissement ?

MFT axé sur la sécurité MFT les frais généraux opérationnels, les risques liés à la conformité et les coûts liés aux incidents.

Comment une solution MFT axée sur la sécurité MFT -t-elle la réponse aux incidents ?

Avec des journaux immuables, des métadonnées granulaires et des alertes automatisées pour une investigation rapide.

Votre organisation est-elle protégée par une solution MFT axée sur la sécurité ?

À mesure que les cybermenaces évoluent et que les exigences réglementaires s'intensifient, l'écart entre MFT traditionnelles et celles axées sur la sécurité MFT . Les systèmes hérités ne peuvent pas protéger contre les menaces modernes véhiculées par les fichiers, les risques internes et la complexité de la conformité. MFT axées sur la sécurité MFT un modèle fondamentalement plus solide, conçu pour prévenir les violations, accélérer la conformité et fournir une visibilité opérationnelle approfondie.

Les entreprises modernes ne peuvent plus se permettre d'adopter des mesures de protection réactives ou partielles. En adoptant une approche axée sur la sécurité, les organisations réduisent les risques, renforcent la confiance et garantissent un transfert de fichiers sécurisé, conforme et résilient dans l'ensemble de leur écosystème.