- Comprendre les risques liés au transfert de fichiers propres au secteur de la santé et à la conformité HIPAA

- Principales fonctionnalités dont toute Managed File Transfer doit disposer pour être conforme à la norme HIPAA

- Comment Managed File Transfer permettent des audits HIPAA et des rapports de conformité efficaces

- Meilleures pratiques pour le transfert Secure dans les établissements de santé

- Comparaison Managed File Transfer : plateformes spécifiques au secteur de la santé vs plateformes génériques

- Étapes de mise en œuvre pour le déploiement Managed File Transfer conforme à la norme HIPAA Managed File Transfer le secteur de la santé

- Mesurer la valeur du Managed File Transfer la conformité des soins de santé et la protection des données des patients

- FAQ

Comprendre les risques liés au transfert de fichiers propres au secteur de la santé et à la conformité HIPAA

Les transferts de fichiers médicaux exposent les informations médicales protégées (PHI) à des violations de données, à des sanctions réglementaires et à des perturbations opérationnelles, car les fichiers circulent constamment entre les services, les cliniciens, les partenaires et les systèmes.

La loi HIPAA (Health Insurance Portability and Accountability Act) renforce les enjeux en exigeant une protection, une auditabilité et un contrôle cohérents pour chaque transfert de fichiers. Les outils génériques de partage de fichiers répondent rarement à ces attentes, car ils ne disposent pas de la gouvernance (politiques de chiffrement appliquées), de la validation (vérification automatisée des accès) et de la visibilité (pistes d'audit complètes) requises pour le traitement des informations médicales protégées.

La loi HIPAA impose des exigences spécifiques, notamment des pistes d'audit documentées (vérifiabilité), des normes de chiffrement (protection) et des restrictions d'accès (contrôle) pour chaque transfert de fichiers contenant des informations médicales protégées.

Quelles sont les menaces de sécurité les plus courantes dans les transferts de fichiers dans le secteur de la santé ?

Les transferts de fichiers médicaux (le transfert électronique d'informations médicales protégées entre systèmes, services et partenaires externes) sont le plus souvent la cible de ransomwares, de vols de données et de piratages de comptes, les pirates interceptant les informations médicales protégées en transit ou exploitant les failles des contrôles d'accès.Selon Healthcare IT News,l'attaque par ransomware contre Change Healthcareen 2024 a confirmé l'exposition des données d'environ 192,7 millions de personnes, démontrant ainsi comment un seul centre d'échange compromis peut devenir la plus grande violation de données de santé de l'histoire des États-Unis.

Les menaces courantes pour la sécurité dans le domaine des transferts de fichiers médicaux comprennent :

Interception de données: les transferts de fichiers non cryptés ou faiblement protégés par e-mail ou via des protocoles hérités restent des cibles privilégiées.

Accès non autorisé: les comptes partagés, les autorisations étendues ou les connexions partenaires non sécurisées exposent les informations médicales protégées en interne et en externe.

Abus interne: les envois accidentels, l'utilisation d'appareils personnels ou l'exfiltration intentionnelle sont souvent à l'origine des violations à signaler.

Compromission par des tiers: les données médicales protégées sont souvent transmises à des laboratoires, des sociétés de facturation et des prestataires spécialisés qui ne mettent pas nécessairement en œuvre des contrôles adéquats.

Pannes opérationnelles: les défaillances dans les flux de transfert ad hoc entraînent la perte de fichiers, des retards ou la disparition de documents.

Comment les règles HIPAA influencent-elles les exigences en matière de transfert électronique de fichiers ?

La règle de confidentialité HIPAA exige que toute information médicale protégée (PHI) partagée en interne ou en externe ne soit divulguée qu'aux parties autorisées ayant un objectif légitime, tandis que la règle de sécurité impose des mesures de protection administratives, physiques et techniques qui protègent les informations médicales protégées électroniques pendant leur transmission.

Ensemble, elles exigent des entités couvertes et des partenaires commerciaux qu'ils veillent à ce que chaque transfert de fichiers préserve la confidentialité (grâce au cryptage), vérifie l'autorisation de l'utilisateur (via une authentification multifactorielle) et maintienne l'intégrité (à l'aide de sommes de contrôle ou de signatures numériques) tout au long de l'échange.

La loi HIPAA exige des entités concernées qu'elles protègent les données PHI en transit par les moyens suivants :

- Contrôles de confidentialitéqui protègent les données contre l'interception

- Vérification d'accèsgarantissant que seuls les utilisateurs et les systèmes autorisés échangent des informations médicales protégées

- Protections d'intégritéconfirmant que les fichiers ne sont pas modifiés pendant leur transfert

- Auditabilité complètedocumentant qui a envoyé quoi, quand et à qui

- Politiques cohérentes et gestion des risquesrégissant tous les flux de travail liés au transfert de fichiers

Pourquoi les méthodes traditionnelles de partage de fichiers ne sont-elles pas adaptées à la conformité HIPAA ?

Les outils traditionnels ou grand public ne sont pas à la hauteur, car ils ne disposent pas de contrôles, de surveillance et de pistes d'audit applicables. Ces méthodes dépendent du comportement des utilisateurs plutôt que de mesures de protection obligatoires, ce qui entraîne des manquements prévisibles en matière de conformité et augmente le risque de violation.

Méthodes traditionnelles de partage de fichiers et exigences de conformité

| Méthode | Core | Lacune HIPAA |

|---|---|---|

| Courriel | Envoi erroné, cryptage incohérent | Pas de contrôle d'accès fiable ni de protection de bout en bout |

| FTP/SFTP | Identifiants statiques, visibilité limitée | Audit insuffisant et contrôle basé sur les rôles |

| Outils cloud grand public | Liens publics, autorisations gérées par l'utilisateur | Absence de gouvernance d'entreprise pour les données médicales personnelles |

| Méthodes manuelles/ad hoc | USB , applications non approuvées | Aucune visibilité ni application des politiques |

Basé sur les exigences de sécurité de transmission de la règle de sécurité HIPAA § 164.312(e) et les directives du HHS sur la protection des informations médicales protégées électroniques.

Principales fonctionnalités dont toute Managed File Transfer doit disposer pour être conforme à la norme HIPAA

La plateforme MFT transfert de fichiers géré) conforme à la norme HIPAA doit garantir une protection (cryptage), une vérification (authentification d'accès) et une visibilité (journalisation d'audit) cohérentes pour chaque transfert de données médicales protégées. Les fonctionnalités principales correspondent directement aux mesures de sécurité requises : cryptage, contrôle d'accès, validation de l'intégrité, journalisation d'audit, application des politiques et gouvernance des tiers.

MFT spécifiques au secteur de la santé renforcent ces contrôles grâce à des fonctionnalités adaptées aux échanges volumineux d'informations médicales protégées, aux flux de travail cliniques et aux écosystèmes complexes de fournisseurs, au-delà de ce que les systèmes génériques peuvent offrir de manière fiable.

Quelles normes de chiffrement sont requises pour les transferts de fichiers conformes à la norme HIPAA ?

La loi HIPAA exige que les informations médicales protégées en transit soient protégées par un cryptage puissant, conforme aux normes de l'industrie. En pratique, cela signifie :

- AES-256 pour le chiffrement au niveau des fichiers et au repos

- TLS 1.2 ou supérieur pour la protectiondes données en transit

- Modules cryptographiques conformes aux algorithmes recommandés par le NIST (National Institute of Standards and Technology)

- Application cohérente pour tous les transferts internes, externes, automatisés et ponctuels

Selon les directives de la règle de sécurité HIPAA du HHS relatives à la sécurité des transmissions (§ 164.312(e)), le chiffrement est considéré comme une mesure de protection essentielle pour empêcher tout accès non autorisé pendant la transmission. Une MFT doit garantir que les exigences en matière de chiffrement sont intégrées dans les contrôles de politique et les configurations basées sur les rôles, afin d'empêcher les utilisateurs d'envoyer des informations médicales protégées via des canaux non sécurisés.

Comment les contrôles d'accès et l'authentification des utilisateurs empêchent-ils l'accès non autorisé aux informations médicales protégées ?

L'accès aux informations médicales protégées doit être limité aux personnes et aux systèmes qui en ont besoin dans le cadre de leur travail (principe du minimum nécessaire en vertu de la règle de confidentialité HIPAA § 164.502(b)). Une MFT doit appliquer cette règle par le biais :

- RBAC (contrôle d'accès basé sur les rôles) granulairequi limite la visibilité et les droits de transfert

- Authentification multifactorielle (MFA)pour les utilisateurs internes et les partenaires externes

- Authentification forte de système à système, remplaçant les identifiants statiques par des certificats ou des jetons

- Restrictions basées sur des politiquesrégissant qui peut envoyer, recevoir, approuver ou récupérer des fichiers contenant des informations médicales protégées (PHI).

Ces mesures reflètent les principales exigences de la règle de sécurité HIPAA : vérifier l'identité, autoriser de manière appropriée et empêcher toute divulgation non autorisée.

Quelles sont les pistes d'audit et les capacités de reporting indispensables pour les audits HIPAA ?

Les auditeurs exigent une traçabilité complète pour chaque transfert de données médicales protégées. Sans cette visibilité, les organisations ne peuvent pas démontrer leur conformité à la loi HIPAA lors des audits et s'exposent à des sanctions, notamment des amendes civiles allant de 100 à 50 000 dollars par infraction.

MFT doit prendre en compte :

- Qui a consulté ou transmis les informations médicales protégées ?

- Quel fichier a été déplacé, vers qui et via quel flux de travail ?

- Événements horodatésindiquant les actions d'envoi, de réception, d'échec et de suppression

- Contrôles d'intégritéconfirmant que les fichiers n'ont pas été modifiés pendant le transfert

- Journaux d'activité administrativepour les modifications apportées aux paramètres, aux politiques et aux autorisations

De plus, les programmes de soins de santé bénéficient des avantages suivants :

- Surveillance en temps réel et alertesen cas de transferts anormaux ou de violations des politiques

- Politiques de conservationgarantissant que les journaux restent disponibles à des fins d'enquête ou d'audit

- Rapports exportables et prêts pour l'audit, adaptés aux demandes HIPAA

Comment MFT favorisent-elles Secure avec les fournisseurs tiers ?

«MFT favorisent une collaboration sécurisée avec des tiers en imposant une intégration contrôlée, des canaux de transfert isolés et une gouvernance basée sur des politiques pour chaque connexion fournisseur. Le secteur de la santé s'appuie sur un vaste réseau de laboratoires, de sociétés de facturation, de centres d'imagerie et de prestataires spécialisés. Une MFT conforme doit garantir la sécurité et la gouvernance des échanges de données externes.

Principales fonctionnalités du MFT

- Intégration contrôlée des utilisateurs externesavec des rôles prédéfinis, des approbations et des dates d'expiration

- Canaux de transfert isolés et soumis à des politiques pour chaque partenaire

- Secure qui éliminent les pièces jointes aux e-mails et les liens non gérés

- Application automatisée du chiffrement et des contrôles d'accès, quelle que soit la technologie utilisée par les partenaires

- Visibilité centralisée sur tous les transferts tiers, y compris les échecs ou les flux de travail non approuvés

La loi HIPAA exige également que tout fournisseur traitant des informations médicales protégées (PHI) opère dans le cadre d'un accord de partenariat commercial (BAA). Une MFT doit rationaliser l'intégration des partenaires grâce à l'alignement et à la documentation du BAA afin de garantir que les obligations contractuelles correspondent aux mesures de protection techniques.

Comment Managed File Transfer permettent des audits HIPAA et des rapports de conformité efficaces

MFT bien conçue centralise les preuves, applique les politiques et offre une visibilité continue sur les mouvements des informations médicales protégées. Ces fonctionnalités peuvent considérablement simplifier les audits HIPAA. Au lieu de collecter manuellement les journaux, les captures d'écran ou les enregistrements d'accès à partir de systèmes disparates, une MFT consolide toutes les activités de transfert de fichiers en une seule source fiable et consultable. Cela réduit le temps de préparation des audits, améliore la précision de la documentation et favorise des taux de réussite plus élevés aux audits.

MFT axés sur les soins de santé sont également conformes aux exigences HIPAA en matière de sécurité des transmissions, de contrôle d'accès et d'auditabilité, telles que décrites dans larègle de sécurité HIPAA. Leurs contrôles intégrés correspondent à ce que recherchent les auditeurs : des mesures de protection cohérentes, des enregistrements complets et la preuve que les transferts de données médicales protégées sont réglementés.

Quels documents et preuves les auditeurs exigent-ils des MFT ?

Les auditeurs HIPAA demandent généralement des preuves démontrant :

- Qui a consulté ou transmis les informations médicales protégées ?

- Quels fichiers ont été déplacés, vers qui et selon quelle politique ?

- Lorsque chaque transfert a eu lieu, y compris les réussites, les échecs et les nouvelles tentatives

- Comment l'intégrité et le chiffrement ont été mis en œuvre

- Modifications administratives, telles que les mises à jour des autorisations ou les modifications du flux de travail

MFT automatisent la collecte et la conservation de ces informations. Par exemple, les journaux d'audit détaillés et les capacités de reporting deMetaDefender File Transfer™ OPSWATpermettent de capturer l'activité des utilisateurs, les cycles de vie des fichiers, les événements système et l'exécution des tâches à partir d'une vue centralisée. Cela correspond directement à l'attente de la loi HIPAA, qui exige que les entités concernées conservent des pistes d'audit complètes pour tous les systèmes impliquant des informations médicales protégées.

Comment MFT peuvent-elles réduire le temps et les coûts liés à la préparation des audits HIPAA ?

MFT réduisent le temps et le coût de préparation des audits en centralisant les preuves, en automatisant les workflows de conformité et en fournissant des rapports prêts à l'emploi. La préparation manuelle des audits nécessite souvent plusieurs jours, voire plusieurs semaines, pour reconstituer l'historique des transferts, valider les paramètres de chiffrement et rechercher les preuves manquantes dans des systèmes cloisonnés.

MFT réduisent ces frais généraux grâce à :

- Rapports de conformité prédéfinis résumant les accès, les transferts, les échecs et l'application des politiques

- Tableaux de bord centralisésqui présentent l'activité de transmission des informations médicales protégées dans un seul et même écran.

- Automatisation des flux de travailgarantissant que les mesures de sécurité requises (cryptage, authentification, approbations) sont appliquées de manière cohérente et documentées.

- Journaux consultablesqui éliminent la récupération manuelle des données à travers plusieurs outils

MetaDefender Managed File Transfer l'automatisation basée sur des politiques, les flux d'approbation par la direction et l'orchestration visuelle, permettant ainsi aux équipes de normaliser le transfert des informations médicales protégées et l'enregistrement de la conformité. Ces gains d'efficacité se traduisent par une réduction mesurable du temps de préparation des audits et du nombre d'étapes de correction.

Quelles fonctionnalités permettent de surveiller en permanence la conformité et de réduire les risques ?

MFT garantissent la conformité HIPAA en surveillant en permanence l'activité des fichiers, en détectant les anomalies et en appliquant les contrôles de politique pour tous les transferts. La conformité HIPAA n'est pas seulement évaluée lors des audits, elle doit être maintenue en permanence.

MFT renforcent la conformité continue avec :

Alertes en temps réel : signalez les transferts inhabituels, les tentatives d'accès non autorisées ou les écarts par rapport aux workflows approuvés.

Détection des anomalies et contrôles d'intégrité: identifiez les comportements suspects des fichiers ou les changements inattendus qui pourraient indiquer une utilisation abusive ou une compromission.

Application des politiques à chaque transfert: garantissez que les exigences en matière de chiffrement, d'authentification et d'approbation sont appliquées de manière cohérente, en éliminant les erreurs manuelles et les solutions de contournement ad hoc.

Visibilité centralisée: surveillez les mouvements de fichiers entre les systèmes internes et les partenaires externes.MetaDefender Managed File Transfer une visibilité complète sur les transferts, les accès et les événements système.

Prévention avancée des menaces: les auditeurs du secteur de la santé vérifient de plus en plus souvent si les informations médicales protégées sont protégées contre les logiciels malveillants ou les altérations. MFT OPSWAT, telles que le multiscanning, le désarmement et la reconstruction de contenu, ainsi que l'évaluation des vulnérabilités, réduisent considérablement le risque de menaces liées aux fichiers.

Ensemble, ces capacités favorisent une conformité proactive : elles permettent de détecter les problèmes avant qu'ils ne deviennent des événements à signaler, réduisent le risque d'exposition des informations médicales protégées et fournissent aux auditeurs des preuves fiables d'une surveillance continue.

Meilleures pratiques pour le transfert Secure dans les établissements de santé

Pour les responsables de la conformité et des risques, sécuriser les transferts de données médicales protégées nécessite plus qu'une MFT performante. Cela nécessite des processus rigoureux, des politiques claires et un comportement cohérent de la part des utilisateurs. Les mesures de protection prévues par la loi HIPAA mettent l'accent autant sur les contrôles administratifs que sur les contrôles techniques, ce qui signifie que les organisations doivent associer la technologie à la gouvernance, à la formation et à la surveillance. L'objectif est de garantir que chaque transfert de données médicales protégées suive un parcours prévisible, applicable et vérifiable.

Quelles sont les étapes à suivre pour élaborer une politique de transfert de fichiers conforme à la norme HIPAA ?

Une politique de transfert de fichiers doit définir comment les informations médicales protégées sont transférées, qui est autorisé à les transférer et quels contrôles doivent être appliqués à chaque étape. Une politique claire et appliquée réduit le risque d'exposition des informations médicales protégées et aligne le comportement du personnel sur les attentes administratives de la loi HIPAA en matière de protection.

Une politique forte devrait :

1. Définir une utilisation acceptable

Précisez quand les informations médicales protégées peuvent être transférées, quelles méthodes sont approuvées et quels systèmes (y compris MFT) doivent être utilisés.

2. Établir des règles d'autorisation pour les utilisateurs et le système

Détailler les accès basés sur les rôles, les mécanismes d'authentification requis et les workflows d'approbation pour les transferts de fichiers.

3. Exiger des mesures de protection en matière de chiffrement et d'intégrité

Imposer l'utilisation de normes de cryptage approuvées et de mesures de vérification conformes aux mesures de sécurité de transmission HIPAA.

4. Exigences en matière de conservation et d'élimination des documents

Définissez des calendriers de conservation pour les journaux, les preuves et les fichiers transférés, conformément aux attentes de l'organisation et de la loi HIPAA.

5. Décrire les procédures d'escalade et d'incident

Définissez les étapes de signalement pour les transferts échoués, les violations présumées, les violations de politique et les problèmes liés aux partenaires.

6. Intégrer la gouvernance tierce

Exiger des accords de partenariat commercial et définir les étapes d'intégration/de départ pour les partenaires externes.

7. Réviser et mettre à jour régulièrement

Les politiques doivent être révisées au moins une fois par an, voire plus souvent si les processus, les systèmes ou les réglementations changent.

Comment former le personnel de santé aux protocoles de transfert Secure ?

La formation garantit que les mesures de protection techniques sont utilisées correctement et de manière cohérente.

Les programmes efficaces couvrent :

Thèmes Core

- Outils et flux de travail approuvés pour le transfert de fichiers

- Comment vérifier l'identité et l'autorisation du destinataire

- Éviter les méthodes non approuvées (pièces jointes aux courriels, outils cloud personnels, USB )

- Reconnaître et signaler les transferts échoués ou suspects

- Comprendre les principes relatifs aux renseignements médicaux protégés (RMP) et au minimum nécessaire

Fréquence

- Intégration initiale

- Remises à niveau annuelles

- Formation juste à temps lorsque les systèmes, les flux de travail ou les politiques changent

Méthodes d'évaluation

- Petits quiz ou exercices basés sur des scénarios

- Erreurs simulées (par exemple, virements mal adressés) pour renforcer les attentes

- Suivi ciblé pour les utilisateurs commettant des erreurs répétées

Erreurs courantes des utilisateurs à corriger

- Envoi au mauvais destinataire

- Utilisation de canaux non cryptés ou non approuvés

- Téléchargement du mauvais fichier

- Mauvaise gestion des fichiers sur des appareils personnels ou partagés

La formation doit mettre l'accent sur la précision, la vérification et l'utilisation cohérente de la MFT afin que le personnel évite les pratiques qui contournent les contrôles requis.

Quels sont les indicateurs clés à surveiller pour garantir la sécurité des transferts de fichiers en continu ?

Les organismes de santé doivent suivre des indicateurs spécifiques afin de contrôler les performances en matière de transfert sécurisé de fichiers. Une surveillance continue favorise la conformité proactive à la loi HIPAA et la stabilité opérationnelle. Les indicateurs clés de performance (KPI) sont les suivants :

Taux de transfert échoués ou incomplets: un volume élevé d'échecs peut indiquer des problèmes système, des lacunes dans les processus ou des problèmes avec les partenaires.

Anomalies d'accès: des utilisateurs inattendus, une activité en dehors des heures de bureau ou des échecs répétés d'authentification peuvent signaler des tentatives d'accès non autorisées.

Violations des politiques: les transferts qui contournent les exigences en matière de chiffrement, d'approbation ou de flux de travail doivent faire l'objet d'un suivi et d'une enquête.

Performances des tiers: surveillez les taux de réussite, les retards et les exceptions de sécurité de vos partenaires afin de garantir le respect des obligations contractuelles et HIPAA.

Résultats d'audit et durée du cycle de remédiation: suivez les problèmes récurrents et la rapidité avec laquelle ils sont résolus afin de maintenir la conformité.

Événements de détection des menaces: si les technologies avancées de prévention des menaces (par exemple, analyse des logiciels malveillants, CDR, évaluation des vulnérabilités) signalent des problèmes, des schémas récurrents peuvent indiquer un risque sous-jacent.

Ces indicateurs favorisent l'amélioration continue: identification des faiblesses des processus, validation de l'efficacité des politiques, hiérarchisation des besoins en formation et garantie d'une conformité constante avec les attentes de la loi HIPAA en matière de surveillance et de gestion des risques.

Comparaison Managed File Transfer : plateformes spécifiques au secteur de la santé vs plateformes génériques

Les responsables de la conformité et des risques qui évaluent MFT doivent faire la distinction entre les plateformes qui sont simplement « compatibles HIPAA » et celles qui sont conçues pour les flux de travail PHI à haut volume. La loi HIPAA exige des mesures de protection cohérentes pour la sécurité des transferts de fichiers, le contrôle d'accès et l'audit sur tous les systèmes qui traitent des informations PHI.

Les organismes de santé à la recherche de solutions évolutives, fiables et reconnues dans le secteur bénéficient de plateformes spécialement conçues pour les flux de travail liés aux informations médicales protégées. MFT spécifiques au secteur de la santé intègrent par défaut ces exigences, ainsi que des fonctionnalités avancées de prévention des menaces et d'intégration clinique.

Comment MFT principales MFT conformes à la norme HIPAA se comparent-elles en termes de fonctionnalités de sécurité et de conformité ?

MFT principales MFT conformes à la norme HIPAA diffèrent en termes de force d'application, de profondeur d'audit, d'automatisation et de capacités de prévention des menaces. Vous trouverez ci-dessous une comparaison simplifiée entre MFT génériques « compatibles HIPAA » et MFT spécifiques au secteur de la santé, telles queMetaDefender Managed File Transfer, qui exploite les technologies avancées de prévention des menaces deMetaDefender ™.

Contrairement MFT traditionnelles qui sécurisent uniquement le canal de transfert de fichiers,MetaDefender Managed File Transfer le fichier lui-même grâce à une prévention des menaces multicouche, un CDR, une évaluation des vulnérabilités et une analyse sandbox.

MFT conformes à la norme HIPAA ou spécifiques au secteur de la santé

| Capacité | MFT générique MFT « compatible HIPAA ») | MFT spécifiques au secteur de la santé (par exemple, MetaDefender MFT) |

|---|---|---|

| Chiffrement pendant le transfert et au repos | Chiffrement basé sur des normes, souvent configurable | Politiques de chiffrement strictes et appliquées à tous les flux de travail, avec un choix minimal pour l'utilisateur. |

| Contrôle d'accès et autorisations | RBAC de base, approbations facultatives | RBAC granulaire, flux d'approbation par la supervision et routage basé sur des politiques pour les informations médicales protégées (PHI) |

| Journalisation et rapports d'audit | Journaux d'activité standard | Pistes d'audit détaillées pour les utilisateurs, les fichiers, les tâches et les événements système, ainsi que des rapports exportables à des fins de conformité |

| Prévention des menaces | Antivirus ou aucun | Sécurité des fichiers à plusieurs niveaux : analyse multiple, nettoyage du contenu et évaluation des vulnérabilités |

| Intégration et automatisation | Connecteurs pour outils informatiques courants | Workflows basés sur des politiques, orchestration visuelle et intégrations |

| Options de déploiement | Souvent « cloud-first » | Déploiements flexibles sur site et hybrides pour les environnements réglementés et hors ligne |

Quels sont les avantages et les inconvénients du SFTP, du MFT et du partage de fichiers Cloud pour le secteur de la santé ?

Le SFTP, les outils de partage de fichiers dans le cloud et MFT offrent chacun des avantages et des limites distincts dans le contexte de la conformité HIPAA. Pour la plupart des hôpitaux et des systèmes de santé, une MFT axée sur la sécurité devrait être la norme pour les transferts de données PHI, tandis que le SFTP et les outils cloud devraient être réservés à des cas d'utilisation strictement délimités et à faible risque.

Avantages et inconvénients du SFTP, des outils cloud et MFT

| Approche | Pour | Inconvénients dans le contexte des soins de santé / HIPAA | Meilleur ajustement |

|---|---|---|---|

| SFTP | Largement pris en charge ; meilleur que le FTP ; peut crypter les données en transit | Visibilité et rapports limités ; identifiants statiques ; workflows manuels ; gouvernance faible pour les informations médicales protégées (PHI) | Intégrations de systèmes point à point où le volume est faible et la gouvernance est gérée ailleurs |

| Partage générique de fichiers dans le cloud | Facile à utiliser ; collaboration rapide ; mobile | Autorisations gérées par l'utilisateur, liens publics, résidence des données peu claire, gouvernance limitée des informations médicales protégées | Collaboration non liée aux données médicales protégées ; non recommandé comme principal mécanisme de transfert de données médicales protégées. |

| MFT transfert de fichiers géré] | Contrôle centralisé, automatisation basée sur des politiques, chiffrement intégré, audit et contrôle d'accès | Nécessite des efforts de mise en œuvre et d'alignement des processus | Principal moyen de transfert des informations médicales protégées, en particulier lorsque la préparation aux audits HIPAA et les flux de travail multipartites sont prioritaires. |

Quels Managed File Transfer offrent le meilleur soutien pour les audits de conformité dans le secteur de la santé ?

Les fournisseurs qui offrent des services de qualité dans le domaine de la santé proposent généralement :

- Modèles d'assistance adaptés au secteur de la santé: assistance 24 h/24, 7 j/7, accords de niveau de service (SLA) alignés sur les opérations cliniques et personnel familiarisé avec les exigences HIPAA.

- Contrats conformes aux accords BAA: accords BAA standard, délimitation claire des responsabilités et documentation établissant une correspondance entre les contrôles des produits et les mesures de protection HIPAA.

- Services de préparation aux audits: modèles de rapports de conformité prédéfinis, conseils sur la configuration des politiques et aide à la production de preuves lors des audits.

- Feuille de route axée sur la sécurité: investissements continus dans la prévention avancée des menaces, vulnerability detection et l'intégration avec les workflows SIEM et SOC.

OPSWAT se OPSWAT par un MFT axé sur la sécurité qui combine :

- Sécurité multicouche grâce à des technologies avancées de prévention des menaces telles que le multiscanning, la désinfection du contenu, l'évaluation des vulnérabilités et le sandboxing.

- Automatisation des transferts de fichiers basée sur des politiques, approbations hiérarchiques, visibilité et contrôle centralisésadaptés aux environnements réglementés

- Journalisation et rapports axés sur la conformitéqui simplifient les audits HIPAA en fournissant une traçabilité de bout en bout des mouvements et des accès aux fichiers.

Pour les responsables de la conformité et des risques, les fournisseurs qui offrent à la fois une sécurité approfondie, des preuves prêtes pour l'audit et une assistance adaptée au secteur de la santé sont les mieux placés pour réduire les frictions liées aux audits et renforcer la conformité HIPAA à long terme.

Étapes de mise en œuvre pour le déploiement Managed File Transfer conforme à la norme HIPAA Managed File Transfer le secteur de la santé

Le déploiement d'une MFT axée sur la sécurité dans un environnement de soins de santé nécessite une planification structurée, une mise en conformité avec les mesures de protection HIPAA et une coordination entre les équipes cliniques, informatiques, de conformité et les fournisseurs. L'objectif est de remplacer les pratiques de transfert de fichiers incohérentes et à haut risque par des workflows standardisés et vérifiables qui s'intègrent étroitement aux systèmes existants tout en minimisant les perturbations opérationnelles.

Quelles sont les étapes clés pour mettre en œuvre une Managed File Transfer dans un environnement hospitalier ?

Dans le cadre de la planification préliminaire, les équipes doivent procéder à une évaluation formelle des risques afin de recenser les vulnérabilités actuelles et de s'assurer que la MFT est conforme aux exigences administratives et techniques de la loi HIPAA en matière de protection des données.

Une séquence de mise en œuvre pratique et reproductible comprend :

1. Évaluer les exigences et les risques: identifier les flux de travail liés aux informations médicales protégées, les exigences réglementaires, les points d'intégration et les indicateurs de réussite.

2. Concevoir l'architecture de la solution et aligner les parties prenantes: choisir le modèle de déploiement, définir les rôles de gouvernance et coordonner les équipes chargées de la conformité, de l'informatique, de la sécurité et des aspects cliniques.

3. Configurer les politiques de sécurité et les intégrations: définir le routage, les approbations, les contrôles d'accès, les règles de conservation et intégrer MFT telles que Metascan™Multiscanning Deep CDR™.

4. Tester les flux de travail et former les utilisateurs: valider les transferts, les journaux, les alertes et la préparation aux audits ; former les administrateurs et les utilisateurs finaux aux flux de travail approuvés.

5. Lancer, surveiller et affiner: déployer par étapes, suivre les indicateurs de performance clés et effectuer des examens post-mise en œuvre.

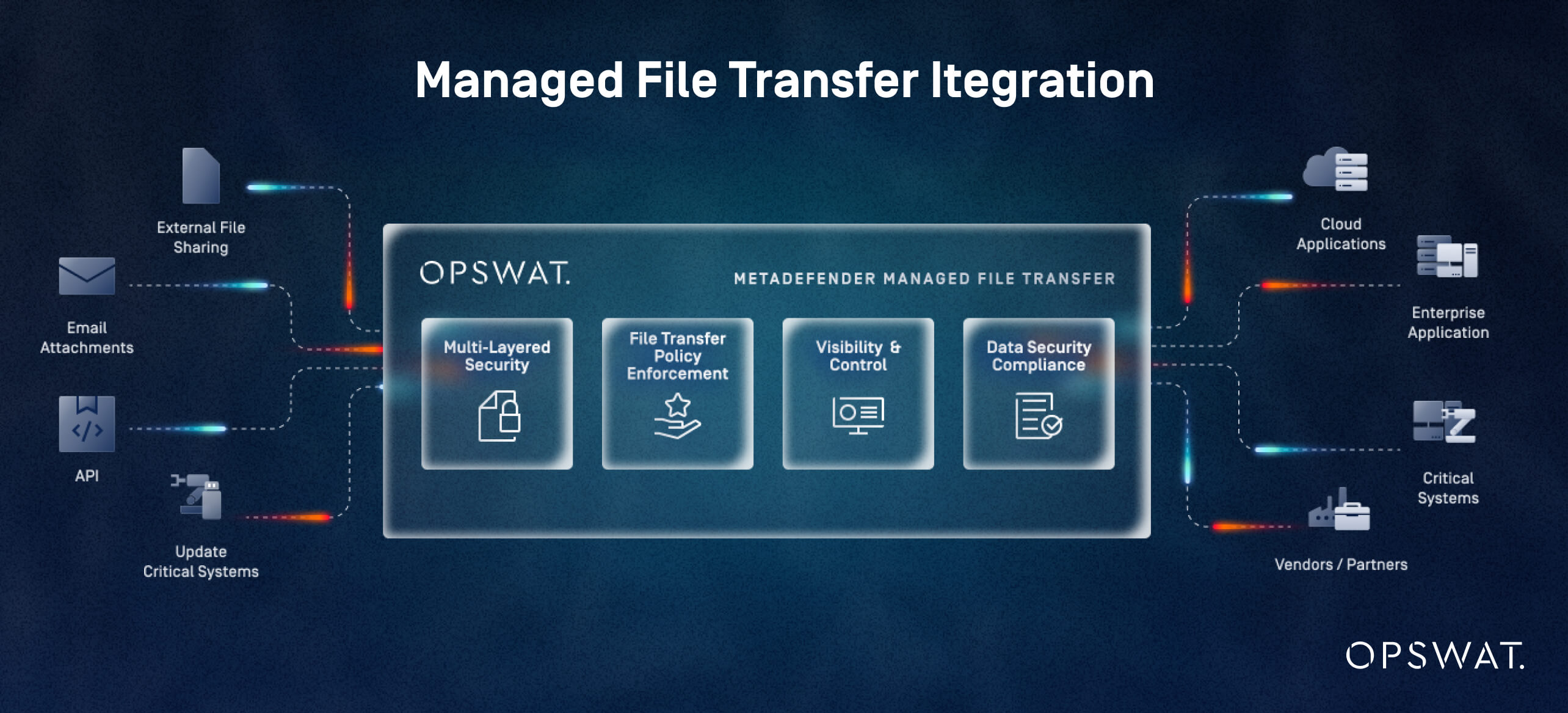

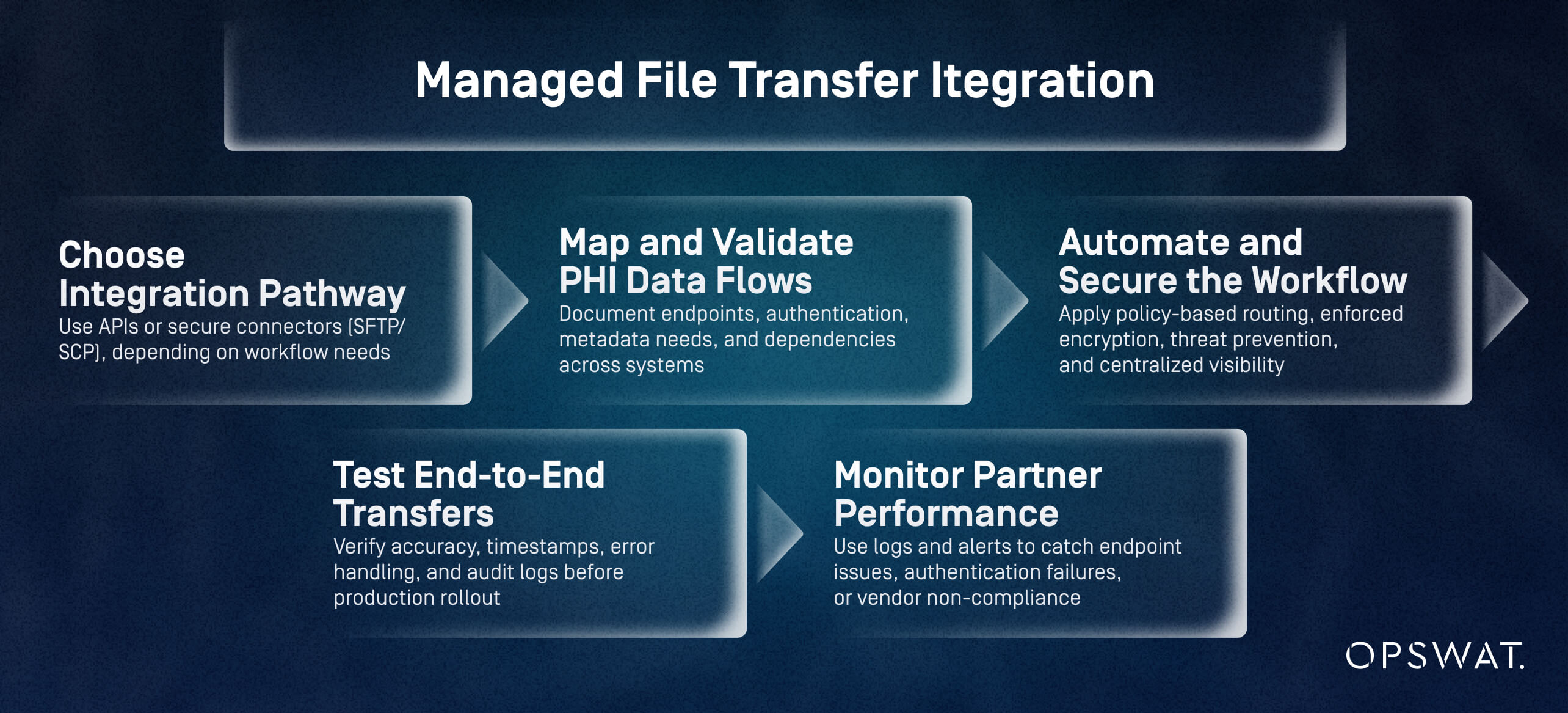

Comment les organismes de santé peuvent-ils intégrer MFT systèmes EHR et fournisseurs existants ?

Les organismes de santé intègrent MFT systèmes EHR et fournisseurs en sélectionnant des méthodes de connexion sécurisées, en cartographiant les flux de données PHI et en automatisant les politiques de transfert de fichiers. Les systèmes EHR et les systèmes fournisseurs adjacents échangent d'énormes quantités de données PHI, ce qui fait de l'intégration un facteur de réussite essentiel.

MFT efficaceMFT en 5 étapes :

- Choisissez le mode d'intégration: utilisez des API ou des connecteurs sécurisés (SFTP/SCP), en fonction des besoins du flux de travail.

- Cartographier et valider les flux de données PHI: documenter les points finaux, l'authentification, les besoins en métadonnées et les dépendances entre les systèmes.

- Automatisez et sécurisez le flux de travail: appliquez un routage basé sur des politiques, un chiffrement renforcé, une prévention des menaces et une visibilité centralisée.

- Tester les transferts de bout en bout: vérifier l'exactitude, les horodatages, la gestion des erreurs et les journaux d'audit avant le déploiement en production.

- Surveillez les performances des partenaires: utilisez les journaux et les alertes pour détecter les problèmes liés aux terminaux, les échecs d'authentification ou la non-conformité des fournisseurs.

Quelles sont les meilleures pratiques pour migrer des méthodes traditionnelles de transfert de fichiers vers MFT?

Les meilleures pratiques pour migrer vers MFT l'évaluation des risques liés au transfert, la cartographie des flux de travail, la validation des exécutions parallèles et l'amélioration de la gouvernance au fur et à mesure de la transition des processus. La plupart des organismes de santé migrent à partir d'une combinaison d'e-mails, de SFTP, de téléchargements manuels et de dossiers partagés.

Une migration structurée

- Analysez les risques et hiérarchisez les flux de travail: identifiez les voies de transfert riches en informations médicales protégées ou à haut risque (e-mails, téléchargements manuels, dossiers partagés) et migrez-les en priorité.

- Cartographier les données et préparer les nouveaux flux de travail: définir les itinéraires, les conventions de dénomination, les règles de conservation et les dépendances du système.

- Migrez par étapes avec validation parallèle: exécutez simultanément MFT hérités et MFT , en validant l'intégrité, le routage et les journaux d'audit.

- Optimiser et mettre à jour la gouvernance: appliquer des mesures de prévention des menaces, affiner les flux de travail, mettre à jour les politiques et former les utilisateurs en fonction des enseignements tirés.

Mesurer la valeur du Managed File Transfer la conformité des soins de santé et la protection des données des patients

MFT adaptée au secteur de la santé améliore la conformité HIPAA, réduit les risques de violation et rationalise les flux de travail liés aux informations médicales protégées. En mettant en œuvre le chiffrement, le contrôle d'accès, la prévention des menaces et des pistes d'audit complètes, les organisations bénéficient d'un retour sur investissement tant sur le plan réglementaire qu'opérationnel.

Comment MFT -elle le risque de violations de données et de sanctions pour non-conformité ?

MFT atténue MFT les principales causes d'exposition des informations médicales protégées : transferts non cryptés, accès non autorisés, erreurs des utilisateurs et journalisation insuffisante. Les plateformes spécifiques au secteur de la santé réduisent encore davantage les risques grâce à des technologies avancées de prévention des menaces.

Principaux résultats en matière de réduction des risques :

- Cryptage et contrôle d'accès renforcés

- Protection contre les logiciels malveillants et les menaces zero-day

- Pistes d'audit complètes à l'appui des enquêtes HIPAA

- Réduction du risque de sanctions réglementaires et des coûts de remise en état

Quels sont les résultats mesurables des processus optimisés de transfert de fichiers ?

Les organisations qui passent de l'e-mail, du SFTP et des workflows manuels au MFT constatent MFT des gains dans les domaines suivants :

Préparation à la conformité

- Récupération plus rapide des preuves

- Journaux complets et exportables

Efficacité opérationnelle

- Réduction des transferts échoués

- Moins d'interventions manuelles grâce à l'automatisation basée sur des politiques

Réduction des erreurs et des incidents

- Moins de fichiers mal envoyés

- Détection précoce des activités anormales grâce à des alertes en temps réel

Prévention des menaces

- Diminution significative du nombre de fichiers malveillants atteignant les systèmes cliniques

Comment les responsables de la conformité peuvent-ils démontrer la valeur des MFT aux parties prenantes ?

Les parties prenantes réagissent aux risques, aux coûts et à l'impact opérationnel. Les responsables de la conformité peuvent exprimer clairement la valeur ajoutée grâce à :

Messages clés

- Réduction de l'exposition réglementaire grâce à des mesures de protection renforcées

- Réduction du risque de violation et des coûts liés à la réponse

- Moins de constatations d'audit et cycles d'audit plus rapides

- Amélioration de la fiabilité opérationnelle et de la collaboration avec les fournisseurs

Lien vers les priorités organisationnelles

- Sécurité des patients : la fiabilité du transfert des données médicales confidentielles réduit les retards dans les soins

- Stabilité financière : l'absence de pénalités et de temps d'arrêt protège les marges

- Confiance organisationnelle : le renforcement de la protection des renseignements personnels sur la santé (RPS) renforce la réputation et la confiance des partenaires.

- Transformation numérique : MFT une base sécurisée pour la modernisation

Pour découvrir comment MetaDefender MFT ses technologies avancées de prévention des menaces peuvent renforcer la conformité HIPAA, réduire les risques d'exposition des informations médicales protégées et rationaliser la collaboration sécurisée au sein de votre écosystème de soins de santé, contactez un OPSWAT ou demandez une démonstration dès aujourd'hui.

FAQ

Quelles sont les meilleures solutions de transfert de fichiers gérées qui sont entièrement conformes à la norme HIPAA pour les organismes de santé ?

Les solutions qui imposent le chiffrement, les contrôles d'accès, l'automatisation des politiques et des pistes d'audit complètes répondent aux attentes de la loi HIPAA. Les plateformes axées sur les soins de santé, telles que MetaDefender Managed File Transfer, offrent des fonctionnalités supplémentaires de prévention des menaces et de reporting de conformité qui font souvent défaut aux outils génériques.

Quelles fonctionnalités dois-je rechercher dans une MFT pour garantir la conformité HIPAA dans le secteur de la santé ?

Chiffrement renforcé, RBAC granulaire, MFA, journalisation d'audit détaillée, automatisation basée sur des politiques, collaboration sécurisée avec des tiers et prévention avancée des menaces (par exemple, multiscanning, CDR, évaluation des vulnérabilités).

Comment se comparent les différents fournisseurs de transfert de fichiers géré en termes de conformité HIPAA et de fonctionnalités de sécurité ?

De nombreux fournisseurs proposent des services de chiffrement et de journalisation de base, mais les plateformes spécialisées dans le domaine de la santé ajoutent des approbations de supervision, une détection avancée des menaces, des rapports détaillés et des modèles de déploiement flexibles nécessaires aux environnements traitant un volume important de données médicales confidentielles.

Quels documents ou pistes d'audit MFT fournissent-elles pour démontrer leur conformité à la norme HIPAA lors d'un audit ?

Journaux d'audit indiquant l'activité des utilisateurs, les déplacements de fichiers, les événements système, les approbations, l'état du chiffrement et les résultats des transferts. MetaDefender Managed File Transfer des rapports centralisés et exportables pour les contrôles de conformité.

Comment mettre en œuvre des contrôles d'accès basés sur les rôles et le chiffrement dans un système de transfert de fichiers géré pour se conformer à la norme HIPAA ?

Configurez RBAC pour limiter l'accès aux informations médicales protégées (PHI) par rôle, exiger l'authentification multifactorielle (MFA) et appliquer un chiffrement obligatoire (par exemple AES-256, TLS 1.2+) à tous les flux de travail. Les mesures de protection des transmissions HIPAA exigent ces protections par défaut.

Les fournisseurs de services de transfert de fichiers géré proposent-ils des accords de partenariat commercial (BAA) et que doivent-ils inclure ?

Oui. Les accords de niveau de service (SLA) doivent définir les responsabilités en matière de protection des informations médicales protégées (PHI), les exigences en matière de notification des violations, les utilisations autorisées et les attentes en matière de sécurité conformément aux mesures de protection HIPAA pour la transmission et le contrôle d'accès.

Quels sont les coûts et les modèles de licence types pour MFT conformes à la norme HIPAA dans le secteur de la santé ?

Les tarifs varient en fonction du déploiement (cloud, sur site, hybride), du volume et des technologies complémentaires. La plupart des fournisseurs proposent des abonnements ou des licences perpétuelles ; le coût total comprend les rapports de conformité, l'automatisation des flux de travail et la prévention intégrée des menaces.

Quelles sont les meilleures pratiques pour migrer des méthodes de transfert de fichiers héritées vers une MFT conforme aux exigences HIPAA ?

Évaluez les risques actuels, cartographiez les flux de travail liés aux informations médicales protégées, procédez à une migration par étapes, effectuez une validation parallèle et intégrez une prévention avancée des menaces dès le premier jour. Mettez à jour les politiques et les formations à mesure que les flux de travail évoluent.