- Ce que vous devez savoir sur l'avenir du transfert Secure

- Comment l'intelligence artificielle transforme la détection des menaces dans Managed File Transfer

- Ce que l'informatique quantique signifie pour la sécurité des transferts de fichiers d'entreprise

- Comment le chiffrement quantique et la distribution quantique de clés façonnent la prochaine génération de sécurité des transferts de fichiers

- Pourquoi le modèle Zero Trust est essentiel pour Secure les transferts Secure à l'ère de l'IA et des menaces quantiques

- Comment les RSSI peuvent pérenniser Managed File Transfer aux menaces liées à l'IA et à l'informatique quantique

- Quelles sont les considérations réglementaires et de conformité à prendre en compte lors de l'adoption de solutions de transfert de fichiers sécurisées contre les attaques quantiques et basées sur l'IA ?

- FAQ

- Votre organisation est-elle prête pour l'avenir des transferts Secure ?

Ce que vous devez savoir sur l'avenir du transfert Secure

Le transfert Secure entre dans l'une des époques technologiques les plus disruptives depuis l'introduction de la cryptographie à clé publique. Alors que l'IA accélère la vitesse et la sophistication des cyberattaques et que l'informatique quantique s'apprête à briser les systèmes de chiffrement largement utilisés, les RSSI doivent repenser la manière dont ils protègent les données en mouvement.

Jusqu'au milieu des années 2010, les professionnels de la sécurité partaient du principe que les transferts de fichiers cryptés à l'aide des algorithmes RSA et AES étaient intrinsèquement sécurisés contre tous les vecteurs d'attaque connus. Cette hypothèse n'est plus valable à l'ère de l'informatique quantique et des menaces liées à l'intelligence artificielle.

Les pirates informatiques utilisent comme armes des logiciels malveillants basés sur l'IA, l'imitation comportementale et les attaques automatisées visant les identifiants. Parallèlement, les acteurs étatiques collectent déjà des données cryptées dans le but de les décrypter lorsque l'informatique quantique aura atteint sa maturité, une menace connue sous le nom de « collecter maintenant, décrypter plus tard ».

Cette convergence entre l'IA, l'informatique quantique et les architectures de plus en plus distribuées a fait du transfert sécurisé de fichiers une priorité stratégique pour les RSSI. Selon l'enquête 2024 CISO Survey de Gartner, 68 % des responsables de la sécurité ont identifié le transfert de fichiers résistant à l'informatique quantique comme l'une des trois principales priorités en matière d'infrastructure pour les 24 prochains mois. Ceux qui agissent dès maintenant peuvent pérenniser leurs environnements d'échange de données.

Pourquoi la sécurité traditionnelle des transferts de fichiers n'est plus suffisante

Depuis les années 1990, le transfert sécurisé de fichiers repose largement sur des algorithmes de chiffrement, notamment RSA (introduit en 1977) et ECC (cryptographie à courbe elliptique, normalisée au début des années 2000), l'authentification basée sur le périmètre et les modèles de confiance statiques.

Les algorithmes de chiffrement traditionnels, autrefois considérés comme inviolables, sont désormais vulnérables aux algorithmes quantiques tels que l'algorithme de Shor. Les méthodes d'authentification qui reposent sur des identifiants statiques peuvent être contournées par des attaques de type « credential stuffing » ou « synthetic identity » basées sur l'IA. Les modèles basés sur le périmètre, conçus pour les réseaux centralisés, n'offrent aucune protection significative dans les environnements multi-cloud et distants.

Alors que les acteurs malveillants continuent d'évoluer, les RSSI ne peuvent plus se fier aux MFT traditionnelles MFT . Ils doivent passer à des architectures qui partent du principe que les systèmes sont compromis, procèdent à des validations continues et restent résilientes même lorsque les normes de chiffrement changent.

Comment l'IA, la technologie quantique et le modèle Zero Trust transforment les transferts de fichiers

L'IA transforme à la fois les capacités d'attaque et de défense. Elle permet la détection en temps réel des anomalies, la classification du contenu et l'évaluation prédictive des menaces, améliorant ainsi considérablement l'inspection au niveau des fichiers. À l'inverse, les pirates utilisent l'IA pour dissimuler des logiciels malveillants, générer des charges utiles polymorphes et imiter le comportement des utilisateurs.

L'informatique quantique introduit un deuxième changement, plus important encore. Une fois que les ordinateurs quantiques auront atteint environ 4 000 qubits logiques stables (un seuil que les chercheurs estiment pouvoir atteindre d'ici 10 à 15 ans), ils seront capables de briser le cryptage RSA 2048 bits et ECC 256 bits à l'aide de l'algorithme de Shor. La cryptographie post-quantique (quantum-safe) et la QKD (distribution quantique de clés) représentent l'étape évolutive nécessaire.

Zero Trust relie ces éléments entre eux en imposant une vérification continue, un accès avec privilèges minimaux et une micro-segmentation dans tous les workflows de transfert de fichiers. Il s'agit de l'architecture fondamentale nécessaire pour résister aux menaces liées à l'IA et à l'informatique quantique.

Comment l'intelligence artificielle transforme la détection des menaces dans Managed File Transfer

L'intelligence artificielle révolutionne la détection des menaces dans MFT en offrant une visibilité accrue, des temps de réponse plus rapides et une détection beaucoup plus précise des attaques sophistiquées. Alors que les outils traditionnels s'appuient sur des signatures statiques, l'IA analyse le comportement, la structure du contenu et les modèles inter-environnements pour identifier les anomalies.

Pour les RSSI, l'IA offre des avantages opérationnels concrets :

- Identification en temps réel des comportements anormaux des fichiers

- Évaluation prédictive des menaces pour évaluer le risque lié au transfert de fichiers avant leur livraison

- Classification du contenu qui réduit l'exposition dans les flux de travail réglementés

- Actions de réponse automatisées qui isolent, mettent en quarantaine ou bloquent les transferts malveillants

- Visibilité dans les environnements hybrides et multicloud, où la surveillance périmétrique échoue

Quelles sont les dernières techniques d'IA permettant de détecter les menaces liées au transfert de fichiers ?

La détection des menaces basée sur l'IA dans MFT comprend désormais trois catégories principales :

- ML (apprentissage automatique) – Détecte les écarts par rapport aux références connues en matière de transfert de fichiers, en signalant les anomalies telles que les tailles de fichiers, les durées de transfert ou les destinations inhabituelles.

- Analyse comportementale – Surveille le comportement des utilisateurs, du système et des fichiers au fil du temps afin de détecter les menaces internes, les comptes compromis et les flux de travail suspects.

- Modèles d'apprentissage profond : identifiez les modèles de logiciels malveillants complexes dissimulés dans des documents, des fichiers multimédias, des archives compressées ou des charges utiles cryptées, y compris ceux conçus pour échapper aux moteurs antivirus.

Selon une étude réalisée en 2024 par le SANS Institute, les systèmes de détection basés sur l'IA ont amélioré la précision de 43 % lors de l'analyse de menaces inconnues ou polymorphes par rapport aux méthodes de détection basées sur les signatures, réduisant ainsi les faux négatifs de 28 % à 16 %.

Comment intégrer les outils de sécurité basés sur l'IA aux Managed File Transfer ?

Les RSSI qui évaluent les solutions de transfert de fichiers optimisées par l'IA doivent s'assurer que l'IA s'intègre à chaque étape du flux de travail :

- Analyse préalable au transfert à l'aide d'un système de notation des menaces basé sur le ML

- Surveillance comportementale en temps réel intégrée à SIEM/SOAR

- Validation post-transfert pour détecter les menaces latentes ou émergentes

- Automatisation des politiques qui s'adapte en fonction des signaux de risque

- Signaux d'identité Zero Trust pour améliorer les décisions en matière de contrôle d'accès

Les meilleures pratiques en matière d'intégration comprennent :

- Sélectionner MFT avec IA intégrée ou options d'intégration native

- Garantir la prise en charge par les API de l'automatisation, de la télémétrie comportementale et de la corrélation des événements de sécurité

- Alignement des outils d'IA avec les écosystèmes IAM, DLP et SIEM

Comment l'IA contribue-t-elle à Secure les transferts Secure dans les environnementsCloud hybrides ?

Cloud compliquent la surveillance traditionnelle, mais l'IA offre une solution évolutive. Analyses modernes basées sur l'IA :

- Détecter les mouvements de fichiers anormaux entre les locataires du cloud

- Identifier API ou les comptes de service compromis

- Surveiller les mouvements latéraux entre les ressources cloud

- Appliquez des politiques d'accès contextuelles basées sur le comportement des utilisateurs et l'identité des appareils.

- Améliorez la journalisation de conformité en fournissant des informations en temps réel sur l'ensemble des systèmes distribués.

MetaDefender File Transfer™ (MFT) prend en charge le transfert sécurisé et conforme des fichiers dans des architectures multicloud complexes en intégrant des contrôles intelligents et Zero Trust dans les workflows d'échange de fichiers.

Ce que l'informatique quantique signifie pour la sécurité des transferts de fichiers d'entreprise

L'informatique quantique représente la plus grande disruption cryptographique depuis des décennies. Bien qu'ils en soient encore à leurs balbutiements, les systèmes quantiques finiront par briser la cryptographie asymétrique qui sous-tend aujourd'hui le transfert sécurisé de fichiers.

Même si les attaques quantiques pratiques ne sont pas pour demain, les acteurs malveillants capturent déjà des données chiffrées en vue d'un déchiffrement futur. L'Agence nationale de sécurité américaine (NSA) et le Centre national de cybersécurité britannique (NCSC) ont tous deux publié des avertissements publics concernant des acteurs étatiques menant des campagnes de « collecte maintenant, déchiffrement plus tard » ciblant les communications chiffrées et les transferts de fichiers. Toutes les données sensibles transférées aujourd'hui à l'aide d'un système de chiffrement vulnérable sont exposées à un risque à long terme.

Les menaces quantiques rendent indispensable une préparation précoce.

Dans combien de temps l'informatique quantique aura-t-elle un impact sur la sécurité des transferts de fichiers d'entreprise ?

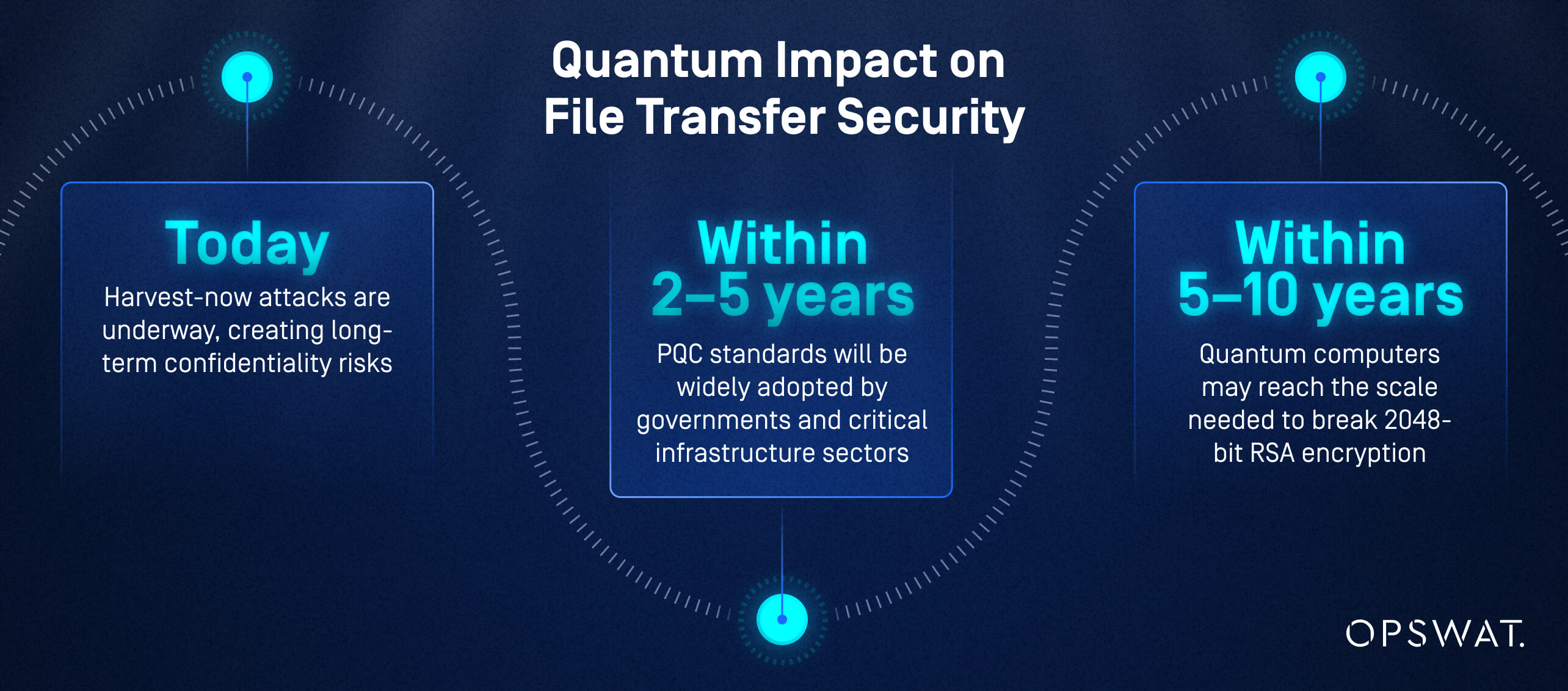

Bien que les estimations varient, le NIST, le Global Risk Institute et les principaux chercheurs en informatique quantique d'IBM et de Google s'accordent sur plusieurs étapes importantes :

- Aujourd'hui: des attaques de type « Harvest-now » sont en cours, créant des risques de confidentialité à long terme.

- D'ici deux à cinq ans: les normes PQC seront largement adoptées par les gouvernements et les secteurs des infrastructures critiques.

- D'ici 5 à 10 ans: les ordinateurs quantiques pourraient atteindre la puissance nécessaire pour déchiffrer le cryptage RSA 2048 bits.

Les RSSI ne peuvent pas se permettre d'attendre : la planification de la migration doit commencer dès maintenant.

Quelles sont les Core du chiffrement traditionnel des transferts de fichiers face aux attaques quantiques ?

Les algorithmes quantiques constituent une menace directe :

- Chiffrement RSA (vulnérabilité de factorisation)

- Cryptographie à courbe elliptique (ECC) (vulnérabilité du logarithme discret)

- Échange de clés Diffie-Hellman

- Protocoles TLS qui exploitent la négociation de clés basée sur RSA/ECC

Les fichiers cryptés transférés aujourd'hui à l'aide de ces algorithmes pourraient être décryptés rétroactivement, exposant potentiellement des informations réglementées, classifiées ou exclusives.

Comment les organisations peuvent-elles évaluer leur exposition aux menaces liées à l'informatique quantique ?

Une évaluation pratique menée par le RSSI comprend :

- Tenir un inventaire de tous les flux de travail de transfert de fichiers qui reposent sur RSA/ECC

- Identification des données à longue durée de vie, telles que les dossiers médicaux, financiers ou administratifs

- Évaluation des écosystèmes partenaires pour déterminer leur état de préparation quantique

- Évaluation des dépendances de chiffrement dans MFT , API et les points de terminaison TLS

- Modélisation du risque « récolter maintenant, déchiffrer plus tard » pour les charges de travail sensibles

Comment le chiffrement quantique et la distribution quantique de clés façonnent la prochaine génération de sécurité des transferts de fichiers

Le chiffrement quantique et le QKD constituent les technologies fondamentales pour garantir la sécurité des transferts de fichiers à long terme. Ils assurent la confidentialité à long terme, même en présence d'adversaires dotés de capacités quantiques.

Quelles sont les principales normes de cryptographie post-quantique pour Managed File Transfer?

Le NIST (Institut national américain des normes et technologies) et l'ETSI (Institut européen des normes de télécommunication) sont les moteurs de la normalisation mondiale en matière de cryptographie post-quantique.

Les principaux algorithmes comprennent :

- CRYSTALS-Kyber(établissement de clés)

- CRISTAUX - Dilithium(signatures numériques)

- SPHINCS+(signatures basées sur le hachage)

- Falcon(signatures basées sur des treillis)

Ces algorithmes sont conçus pour résister aux attaques quantiques tout en conservant des performances adaptées aux charges de travail liées au transfert de fichiers en entreprise.

Comment la distribution quantique de clés se compare-t-elle à la cryptographie post-quantique pour sécuriser les transferts de fichiers ?

QKD (distribution quantique de clés) :

- Utilise la physique quantique pour sécuriser les échanges de clés

- Détecte les écoutes clandestines en temps réel

- Nécessite un matériel spécialisé et une infrastructure à fibre optique.

PQC (cryptographie post-quantique) :

- Fonctionne sur le matériel existant

- Plus facile à déployer à grande échelle

- Deviendra la norme dominante pour MFT d'entreprise MFT de son caractère pratique.

Pour les organisations mondiales, l'adoption du PQC précédera probablement celle du QKD, bien que les deux puissent coexister dans des environnements hautement sécurisés.

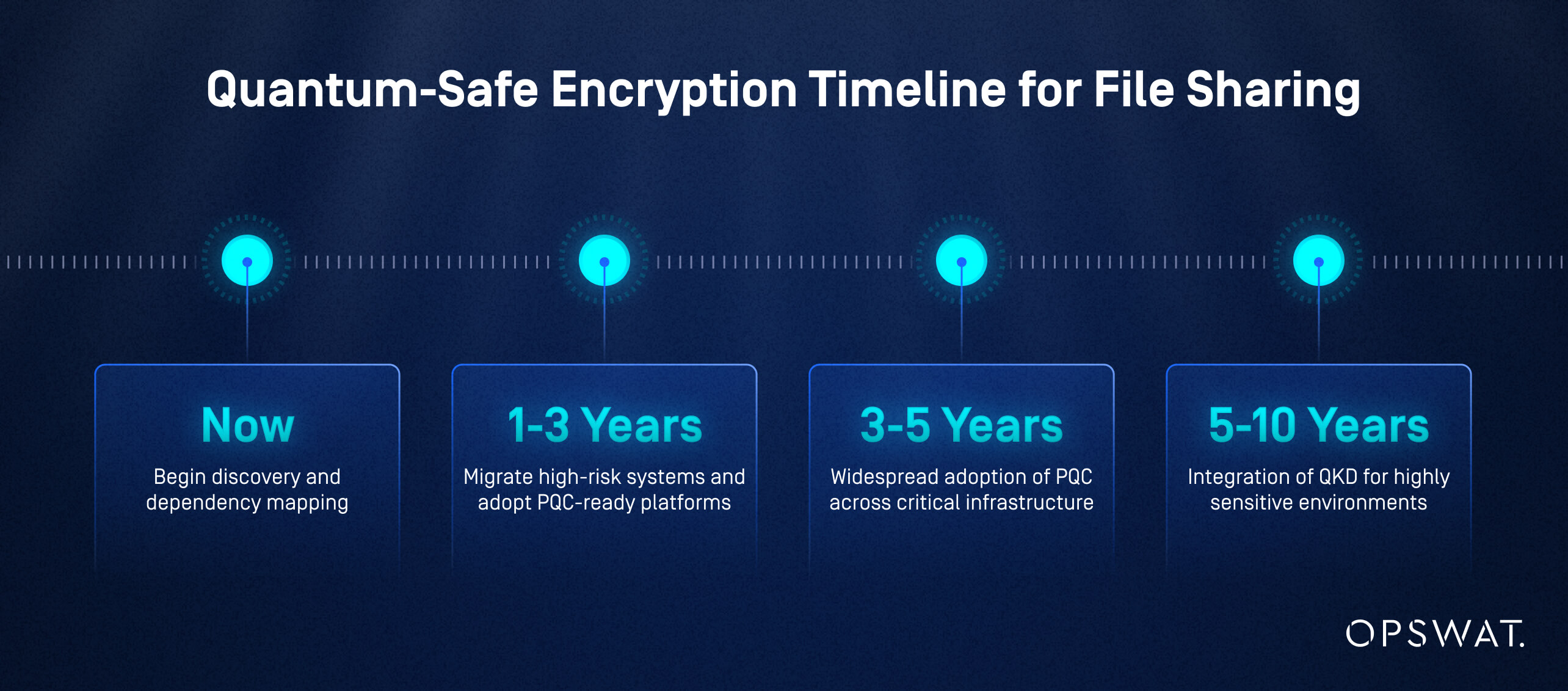

Quel est le calendrier prévu pour l'adoption du chiffrement quantique sécurisé dans le partage de fichiers en entreprise ?

Sur la base de la feuille de route du NIST en matière de cryptographie post-quantique et des modèles d'adoption observés dans l'industrie lors des précédentes transitions cryptographiques, un calendrier stratégique comprend :

- Maintenant : Commencez la découverte et la cartographie des dépendances.

- 1 à 3 ans : migrer les systèmes à haut risque et adopter des plateformes compatibles avec les cryptosystèmes post-quantum (PQC)

- 3 à 5 ans : adoption généralisée de la cryptographie post-quantique dans les infrastructures critiques

- 5 à 10 ans : intégration du QKD dans les environnements hautement sensibles

Pourquoi le modèle Zero Trust est essentiel pour Secure les transferts Secure à l'ère de l'IA et des menaces quantiques

Zero Trust est la seule architecture de sécurité suffisamment flexible et robuste pour résister aux menaces liées à l'intelligence artificielle, au décryptage quantique et à la distribution croissante des réseaux.

En éliminant la confiance implicite et en vérifiant chaque demande d'accès, Zero Trust garantit que même si le chiffrement est compromis ou les identifiants compromis, les attaquants ne peuvent pas se déplacer librement ni exfiltrer des données sensibles.

Comment le modèle Zero Trust évolue-t-il pour faire face aux menaces quantiques et liées à l'IA dans le domaine du transfert de fichiers ?

Les modèles Zero Trust intègrent désormais :

- Évaluation continue des risques grâce à l'IA

- Évaluations en temps réel de l'identité et de la fiabilité des appareils

- Agilité de chiffrement pour prendre en charge les protocoles post-quantiques

- Micro-segmentation dans les environnements de transfert de fichiers hybrides et multicloud

- Inspection au niveau des fichiers pour valider l'intégrité et détecter les menaces cachées

Ces améliorations garantissent la résilience même dans les scénarios où des logiciels malveillants basés sur l'IA contournent les contrôles traditionnels ou où des menaces quantiques compromettent la cryptographie existante.

Quelles sont les étapes pratiques pour mettre en œuvre le modèle Zero Trust dans Managed File Transfer ?

Les RSSI peuvent adopter le modèle Zero Trust pour MFT une approche progressive :

- Cartographiez tous les actifs liés au transfert de fichiers (utilisateurs, systèmes, flux de travail, partenaires).

- Appliquez des politiques d'accès avec privilèges minimaux et conditionnelles.

- Mettez en œuvre une vérification continue à l'aide de signaux au niveau de l'identité, de l'appareil et des fichiers.

- Segmenter les environnements de transfert de fichiers afin de limiter les mouvements latéraux.

- Intégrez une prévention avancée des menaces, notamment l'inspection basée sur l'IA et le CDR.

- Automatisez l'application des politiques et surveillez les comportements en continu.

La réussite nécessite le soutien de la direction, une intégration étroite de la gestion des identités et des accès (IAM) et une MFT moderne conçue pour le modèle Zero Trust.

Comment le modèle Zero Trust améliore-t-il la conformité et la résilience des opérations de transfert de fichiers ?

Le modèle Zero Trust renforce considérablement la conformité en garantissant :

- Pistes d'audit claires et immuables

- Contrôles renforcés en matière de gouvernance des données

- Restrictions d'accès documentées

- Authentification Adaptive

- Alignement strict sur les cadres réglementaires tels que le RGPD, HIPAA, PCI DSS, SOX

Grâce à une vérification continue et une visibilité approfondie, les organisations deviennent plus résilientes face aux violations, aux erreurs de configuration, aux menaces internes et aux défis liés aux audits.

Comment les RSSI peuvent pérenniser Managed File Transfer aux menaces liées à l'IA et à l'informatique quantique

Les RSSI doivent combiner planification stratégique et modernisation technologique pour garantir la sécurité de leurs environnements de transfert de fichiers face à l'évolution des menaces. Pour être paré pour l'avenir, il faut investir dans les informations basées sur l'IA, la cryptographie post-quantique et l'architecture Zero Trust.

Quelles sont les mesures concrètes à prendre pour migrer vers des architectures de transfert de fichiers résistantes à la cryptographie quantique ?

Une stratégie de migration pérenne comprend :

- Évaluation– Évaluer les dépendances en matière de chiffrement, la sensibilité des données à long terme et l'exposition quantique.

- Hiérarchisation– Identifiez les flux de travail liés aux fichiers à haut risque ou à longue conservation.

- Préparation PQC– Sélectionnez MFT qui prennent en charge la cryptographie agile.

- Pilotage– Tester les implémentations PQC dans des environnements à faible risque.

- Déploiement complet– Transition des flux de travail et des partenaires vers des protocoles sécurisés contre les ordinateurs quantiques.

- Validation continue– Surveiller les mises à jour des normes et maintenir la crypto-agilité.

Comment exploiter l'IA pour détecter et atténuer les menaces quantiques dans le transfert de fichiers ?

L'IA renforce la sécurité à l'ère quantique en :

- Surveillance des anomalies liées aux attaques quantiques

- Prévoir quels actifs sont exposés à un risque cryptographique à long terme

- Vérification de l'intégrité des fichiers après leur transfert

- Détection de modèles d'accès inhabituels indiquant des campagnes de collecte immédiate

- Automatisation des workflows de quarantaine et d'isolement

Les outils de détection des menaces basés sur l'IA OPSWATrenforcent ce modèle en intégrant directement les informations sur les menaces dans les workflows d'échange de fichiers.

Quelles sont les meilleures pratiques pour préparer Managed File Transfer aux cybermenaces quantiques et basées sur l'IA ?

Les RSSI doivent adopter les meilleures pratiques suivantes :

- Mettre en œuvre la crypto-agilité pour changer rapidement d'algorithme

- Appliquez les principes du « Zero Trust » à tous les workflows de transfert de fichiers.

- Déployez la détection des anomalies et la notation des risques basées sur l'IA

- Réduire la dépendance vis-à-vis des protocoles hérités vulnérables

- Valider les écosystèmes partenaires pour la préparation à la cryptographie post-quantique (PQC)

- Documenter la gouvernance en matière de quantum et de risques liés à l'IA pour les rapports de conformité

- Intégrez une prévention des menaces au niveau des fichiers, telle que le CDR et l'analyse anti-malware avec plusieurs moteurs.

Quelles sont les considérations réglementaires et de conformité à prendre en compte lors de l'adoption de solutions de transfert de fichiers sécurisées contre les attaques quantiques et basées sur l'IA ?

Les réglementations évoluent rapidement pour tenir compte des menaces quantiques, des risques liés à l'IA et des exigences avancées en matière de protection des données. Les RSSI doivent s'assurer que leurs efforts de modernisation du transfert de fichiers s'alignent sur ces attentes changeantes.

Quelles sont les principales normes de conformité pour le transfert de fichiers sécurisé quantique ?

Les principales normes et directives proviennent de :

- Directives PQC du NIST (Kyber, Dilithium, SPHINCS+)

- Normes ETSI pour QKD et PQC

- Mandats régionaux pour la crypto-agilité et les mises à jour des algorithmes

- Décrets présidentiels américains et directives fédérales sur la préparation quantique

Ces normes mettent l'accent sur les transitions algorithmiques, les mises à jour de gestion des clés, la documentation d'audit et les garanties de confidentialité à long terme.

Comment les organisations doivent-elles documenter et rendre compte de la sécurité des transferts de fichiers quantique-sécurisés et basés sur l'IA ?

Les meilleures pratiques sont les suivantes :

- Tenue des inventaires cryptographiques

- Documentation des transitions algorithmiques et gouvernance clé du cycle de vie

- Enregistrement des événements de détection et des mesures prises en réponse à ceux-ci, basés sur l'IA

- Capturer les décisions relatives au contrôle d'accès dans les workflows Zero Trust

- Génération de rapports de conformité conformes aux normes GDPR, CCPA, HIPAA et SOX

La journalisation et la création de rapports conformes aux normes OPSWATréduisent considérablement la charge de travail des équipes de sécurité.

Quelles sont les implications des technologies quantiques et de l'IA pour la confidentialité des données et les transferts transfrontaliers ?

La technologie quantique et l'IA soulèvent de nouvelles questions en matière de confidentialité :

- PQC garantit la confidentialité à long terme des exportations sensibles

- L'inspection par IA soulève des questions juridictionnelles concernant le traitement des données

- Les lois sur la souveraineté des données (RGPD, CCPA, réglementations APAC) exigent une transparence cryptographique.

- Les transferts transfrontaliers nécessitent l'assurance que les protections quantiques persistent après que les données ont quitté leur environnement d'origine.

Les RSSI doivent s'assurer que les systèmes de transfert de fichiers peuvent prouver la durabilité du chiffrement et appliquer l'IA de manière responsable dans les limites réglementaires.

FAQ

Quelles sont les principales normes de cryptographie post-quantique pour MFT?

Les algorithmes approuvés par le NIST, tels que Kyber et Dilithium, constituent la base de l'adoption future de la cryptographie post-quantique (PQC).

Comment les outils basés sur l'IA peuvent-ils s'intégrer aux MFT ?

Grâce à l'analyse comportementale, à la détection des anomalies et à l'évaluation automatisée des menaces avec intégration SIEM/IAM.

Quelle est la feuille de route pour l'adoption du PQC dans MFT d'entreprise ?

Commencer l'évaluation dès maintenant, tester le PQC pendant 1 à 3 ans, parvenir à une adoption complète dans 3 à 5 ans.

Quel est le risque lié aux attaques consistant à récolter les données maintenant et à les déchiffrer plus tard ?

Les pirates peuvent aujourd'hui capturer des fichiers cryptés et les décrypter une fois que les ordinateurs quantiques auront atteint leur maturité.

Comment le QKD se compare-t-il au PQC ?

Le QKD offre une sécurité inégalée, mais nécessite un matériel spécialisé ; le PQC est plus pratique pour une adoption à grande échelle.

Comment les entreprises doivent-elles se préparer aux menaces liées à l'IA et à l'informatique quantique ?

Mettez en œuvre le modèle Zero Trust, adoptez la crypto-agilité, déployez la détection basée sur l'IA et modernisez les protocoles hérités.