À 6 h 58, un patient télécharge un formulaire de recommandation sur le portail de votre hôpital. Il ressemble à n'importe quel autre fichier PDF parmi des milliers d'autres. À 7 h 15, ce fichier a déjà été répliqué sur trois niveaux de sauvegarde. Ce que personne ne réalise, c'est qu'il contient un exploit zero-day qu'aucun antivirus n'a encore détecté. À midi, un ransomware a crypté vos systèmes d'imagerie, le service de radiologie est hors service et les équipes soignantes sont dans tous leurs états.

Il ne s'agit pas d'une hypothèse dramatique. C'est la réalité actuelle de la cybersécurité dans le secteur moderne des soins de santé. Et cela illustre une dure réalité : la protection des terminaux ne suffit plus à elle seule à garantir la sécurité des données des patients ou des opérations hospitalières.

Le secteur de la santé est aujourd'hui confronté aux coûts liés aux violations de données les plus élevés de tous les secteurs, avec une moyenne de 7,42 millions de dollars par incident, dont près d'un tiers implique des ransomwares. Les fichiers circulent trop rapidement, trop largement et à travers trop de systèmes pour que les terminaux puissent constituer la seule ligne de défense.

Pourquoi Endpoint ne parvient pas à bloquer les menaces véhiculées par les fichiers dans le secteur de la santé

Les outils traditionnels pour terminaux ont été conçus pour les environnements de bureau, et non pour les écosystèmes hospitaliers tentaculaires où les fichiers transitent par des systèmes d'imagerie, des stockages cloud, des réseaux de fournisseurs et des pipelines d'IA sans jamais toucher un terminal protégé. Cela crée d'énormes angles morts que les pirates exploitent.

Comment les logiciels malveillants transmis par fichier contournent Endpoint

Les logiciels malveillants modernes sont conçus pour contourner les outils de protection des terminaux basés sur les signatures et même ceux basés sur le comportement. Les exploits zero-day se cachent dans les fichiers PDF et DICOM. Les logiciels malveillants polymorphes mutent constamment. Les sauvegardes et les référentiels cloud répliquent les fichiers malveillants avant que les agents de protection des terminaux ne puissent intervenir.

Dans de nombreux hôpitaux, le premier signe d'infection pourrait être un poste de travail radiologique verrouillé ou une archive d'images corrompue, plutôt qu'un fichier bloqué.

Les mythes qui exposent les hôpitaux

Malgré cela, plusieurs idées fausses dangereuses persistent dans l'ensemble du secteur. Les hôpitaux pensent souvent que :

- « LaEndpoint suffit. »

- « LesCloud assument la responsabilité de la sécurité. »

- « Stocker puis scanner permet de tout enregistrer. »

- « Le cryptage résout le problème. »

Mais les menaces pénètrent souvent par les réseaux de stockage ou d'imagerie, contournant complètement les terminaux, et les fournisseurs de services cloud ne sécurisent que l'infrastructure, et non le contenu téléchargé par les hôpitaux.

L'approche « stocker puis analyser » est particulièrement néfaste. Si un logiciel malveillant n'est détecté qu'après la réplication d'un fichier vers des sauvegardes ou des systèmes en aval, son confinement devient exponentiellement plus difficile. Les efforts de récupération s'étendent alors sur plusieurs jours, voire plusieurs semaines, au lieu de quelques heures.

Comment les ransomwares et les menaces véhiculées par les fichiers se propagent dans les systèmes hospitaliers

Le fonctionnement des hôpitaux repose sur des transferts constants de fichiers : téléchargements de dossiers patients, recommandations, scans, résultats d'analyses, demandes de remboursement, fichiers fournisseurs et désormais données d'entraînement pour l'IA. Chaque transfert représente une voie d'attaque potentielle.

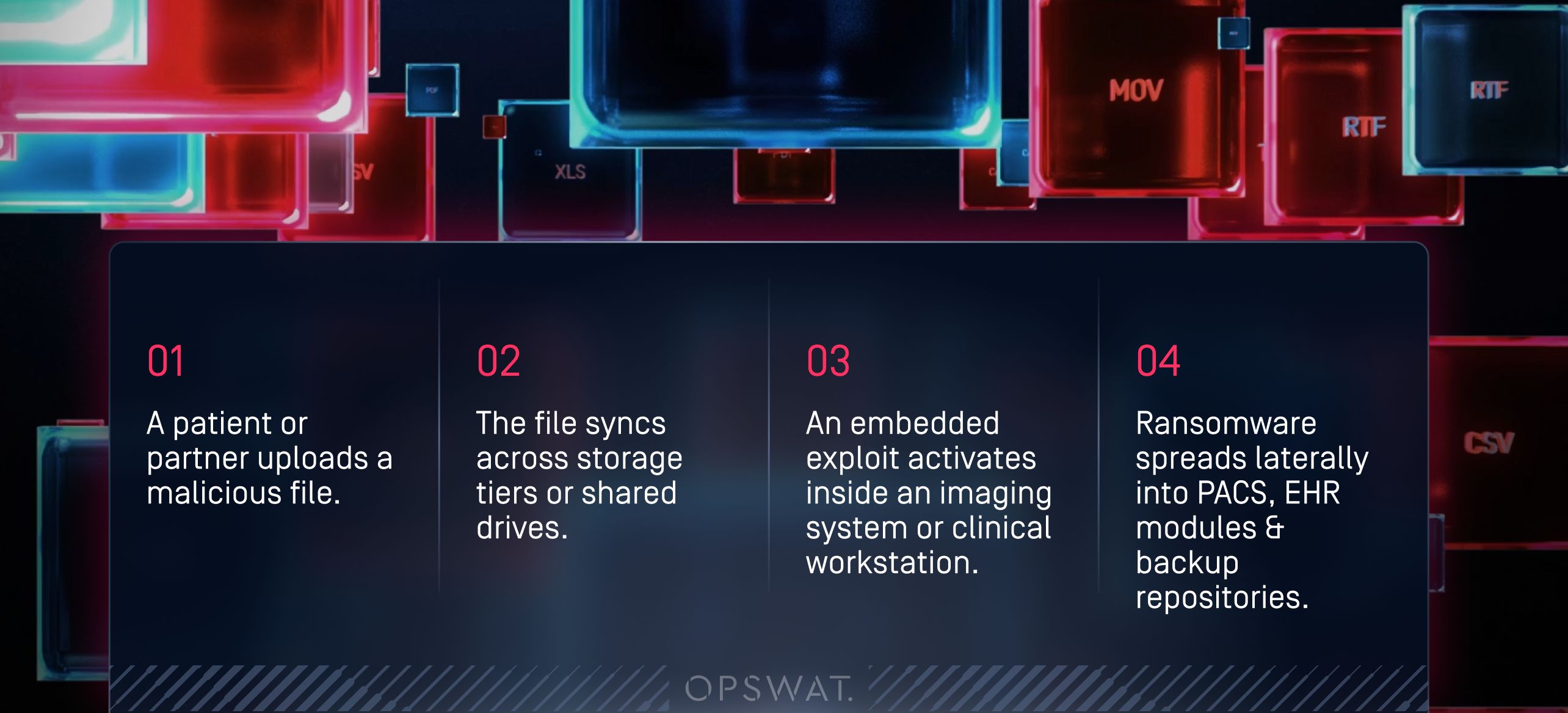

Chronologie type d'une attaque

Un seul fichier malveillant peut se propager d'un point d'entrée externe vers des systèmes critiques en quelques minutes. La séquence se déroule souvent comme suit :

- Un patient ou un partenaire télécharge un fichier malveillant.

- Le fichier se synchronise entre les niveaux de stockage ou les lecteurs partagés.

- Un exploit intégré s'active à l'intérieur d'un système d'imagerie ou d'un poste de travail clinique.

- Le ransomware se propage latéralement dans les modules PACS, EHR et les référentiels de sauvegarde.

Une fois les sauvegardes infectées, la récupération après incident devient une course contre la montre.

Imagerie, PACS et appareils connectés : des cibles de grande valeur

Les systèmes d'imagerie médicale présentent certaines des vulnérabilités les plus particulières et les plus dangereuses. Les fichiers DICOM peuvent contenir des scripts cachés ou des logiciels malveillants. Les appareils anciens et les systèmes d'exploitation obsolètes créent des points d'entrée faciles. Les flux de travail d'imagerie interconnectés constituent un terrain fertile pour les mouvements latéraux.

Si un pirate compromet un seul fichier d'imagerie, l'effet domino peut paralyser le service de radiologie pendant plusieurs jours.

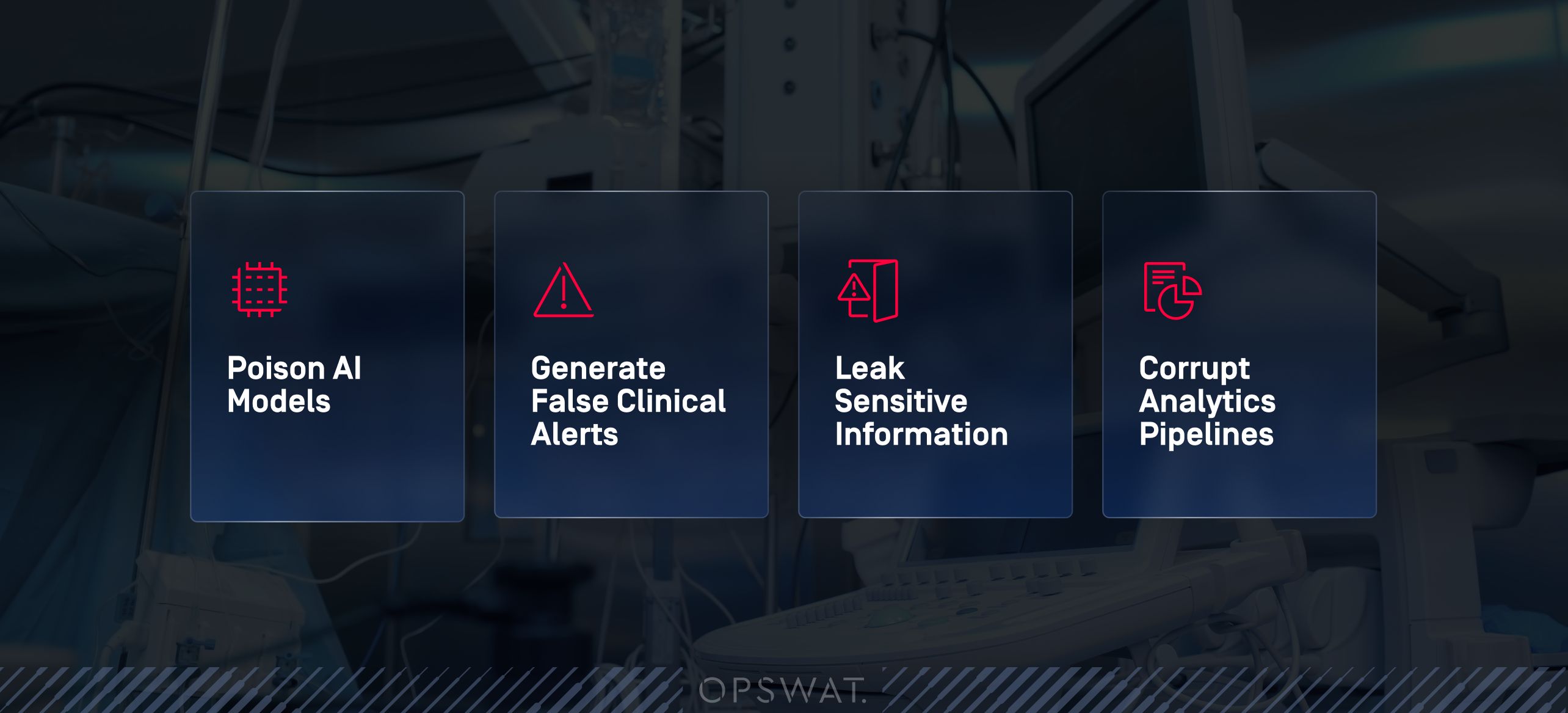

Pipelines IA : la nouvelle frontière des attaques par fichiers

Les modèles d'IA et d'apprentissage automatique ingèrent des volumes considérables de documents, de formulaires et d'images. Ces flux de travail sont puissants, mais ils élargissent aussi considérablement la surface d'attaque. Les fichiers malveillants ou manipulés peuvent :

- Modèles d'IA Poison

- Générer de fausses alertes cliniques

- Divulguer des informations sensibles

- Pipelines d'analyse corrompus

Les hôpitaux qui utilisent OPSWAT désinfectent et vérifient désormais chaque fichier avant qu'il n'entre dans un flux de travail d'IA, garantissant ainsi que l'IA clinique reste un atout et non un handicap.

Sécurité des fichiers : une obligation de conformité, pas une simple case à cocher

La sécurité des dossiers médicaux est souvent considérée à tort comme un simple cryptage ou contrôle d'accès. Mais des réglementations telles que HIPAA, GDPR et NIS2 exigent des organisations qu'elles aillent beaucoup plus loin, en garantissant l'intégrité, et pas seulement la confidentialité, des données des patients.

Comprendre les ePHI dans le contexte de la sécurité des fichiers

Les informations de santé protégées électroniquement se trouvent partout : dans les fichiers d'imagerie, les documents de référence, les listes de tâches, les ensembles de données d'IA, les rapports de laboratoire et même les métadonnées. Tout fichier contenant des identifiants ou un contexte clinique doit être protégé, surveillé et vérifiable.

Les exigences en matière de conformité se renforcent

Les autorités réglementaires attendent désormais des hôpitaux qu'ils démontrent :

- Visibilité de bout en bout du déplacement des fichiers

- Détection et signalement rapides des incidents

- Contrôles d'intégrité qui empêchent la falsification des données

- Journaux vérifiables des événements de scan et de nettoyage

Une sécurité des fichiers fragmentée ou réactive rend ces exigences pratiquement impossibles à satisfaire.

Sécurité des fichiers et sécurité des patients : directement liées

Lorsque des menaces véhiculées par des fichiers perturbent l'imagerie, les systèmes de laboratoire ou les flux de travail liés aux médicaments, la sécurité des patients est immédiatement compromise. Plus qu'un simple problème informatique, les ransomwares mettent en péril l'intégrité opérationnelle de l'ensemble de l'établissement de santé.

Stratégies avancées pour une sécurité multicouche des fichiers dans le secteur de la santé

Les organismes de santé avant-gardistes vont au-delà des terminaux pour adopter une architecture de sécurité des fichiers proactive et multicouche.

Multiscanning: la force du nombre

Au lieu de s'appuyer sur un seul moteur antivirus, Metascan™MultiscanningOPSWATexploite simultanément plus de 30 moteurs, détectant ainsi plus de 99 % des menaces connues et inconnues.

Cela réduit considérablement les fenêtres d'exposition et détecte les menaces que d'autres outils ne parviennent pas à repérer.

Désarmement et reconstruction du contenu : nettoyage des fichiers contenant des menaces intégrées

Deep CDR™ supprimele contenu actif, le code d'exploitation et les menaces intégrées, puis régénère une version sûre et fonctionnelle du fichier. Il est particulièrement efficace pour :

- PDF et documents Office

- Imagerie DICOM

- Formulaires téléchargés par les patients ou leurs partenaires

- Formats de fichiers avec archives imbriquées

Deep CDR, qui a obtenu unscore de protection et de précision de 100 % auprès de SE Labs, empêche les menaces connues et inconnues tout en préservant l'intégralité des fonctionnalités des fichiers en quelques millisecondes.

Adaptive et DLP basé sur l'IA

Lorsque les fichiers nécessitent un examen plus approfondi, l'analyse adaptative basée sur l'émulationOPSWATAdaptive Sandbox analyse leur comportement en temps réel. Le systèmeProactive DLP™, alimenté par l'IA, détecte et bloque ou expurge les ePHI et autres contenus sensibles, contribuant ainsi au respect des obligations HIPAA et RGPD.

Nettoyage des fichiers en ligne : protection de chaque point d'entrée

L'inspection en ligne signifie que les fichiers sont analysés et nettoyés avant d'entrer dans votre environnement, et non plusieurs heures plus tard. Elle permet :

- Suppression immédiate des menaces

- Enregistrement complet de la chaîne de contrôle

- Réponse rapide aux incidents

- Protection cohérente sur l'ensemble des portails, des e-mails, MFT, de l'imagerie et des flux de travail IA

Études de cas concrets : la preuve que la sécurité multicouche des fichiers fonctionne

Les organismes de santé du monde entier adoptent cette approche et constatent des résultats mesurables.

Clalit Health Services : gérer des millions de dossiers chaque jour

En tant que l'une des plus grandes organisations de santé au monde, Clalit a mis en œuvre MetascanMultiscanning Deep CDR pour inspecter quotidiennement des millions de fichiers. Résultat : blocage des menaces zero-day, renforcement de la conformité et nouvelle référence en matière de sécurité des fichiers à grande échelle.

Se remettre d'une attaque par ransomware sans fermer le système

Un important prestataire de soins de santé a utiliséMetaDefender File Transfer™ (MFT), une MFT sécurisée qui s'intègre parfaitement aux technologies de sécurité des fichiers OPSWAT, pour assainir les fichiers restaurés lors d'une récupération après une attaque par ransomware. Il a ainsi pu maintenir la continuité de ses activités et prouver sa conformité, évitant ainsi des sanctions juridiques importantes.

Luzerner Psychiatrie AG : bloquer les logiciels malveillants transmis par e-mail

Confrontée à de fréquentes attaques de phishing,Luzerner Psychiatrie AG a déployéAdaptive Sandbox MetaDefender Security™afin d'empêcher les pièces jointes contenant des logiciels malveillants d'atteindre le personnel clinique. Les données des patients sont restées protégées et les violations ont été réduites à zéro.

Mesures concrètes pour aller au-delà de Endpoint

Les responsables de la sécurité dans le secteur de la santé qui souhaitent renforcer la sécurité des fichiers doivent commencer par établir une feuille de route structurée.

1. Réaliser une évaluation des risques liés à la sécurité des fichiers

Cartographiez chaque flux de fichiers (portails patients, PACS, stockage cloud, pipelines IA) et identifiez les endroits où les fichiers entrent sans être scannés ou nettoyés.

2. Protéger les flux de travail d'imagerie et de transfert

Appliquez la numérisation et le CDR pour les fichiers DICOM, sécurisez les échanges avec les fournisseurs et garantissez l'auditabilité de chaque point de contact des fichiers.

3. Secure les pipelines Secure et d'analyse de données

Désinfectez et validez toutes les données avant leur intégration afin d'éviter toute contamination et fuite de données.

4. Construire une architecture prête pour l'avenir

Combinez le multiscanning, le CDR, le sandboxing, le DLP basé sur l'IA et la désinfection en ligne pour une protection complète et conforme.

Prêt à passer à l'étape suivante ?

Consultez le livre blanc complet pour découvrir comment les principaux hôpitaux utilisent une sécurité des fichiers multicouche pour neutraliser les menaces avant même qu'elles n'atteignent un poste de travail ou un patient.