- Le problème derrière le bruit

- Quand le sandboxing devient un goulot d'étranglement

- Sandboxing plus intelligent : émulation, pas émulation d'effort

- Les quatre niveaux de détection intelligente

- Réputation de menace - Le grand filtre

- Analyse dynamique - L'avantage de l'émulation

- Évaluation des menaces - Un contexte qui permet de faire le tri

- Recherche des menaces - De la détection à la compréhension

- Briser le cycle de la fatigue liée aux alertes

- Leçons tirées du terrain

- L'élément humain : responsabiliser les analystes, ne pas les remplacer

- Au-delà du SOC : évoluer sans perdre le contrôle

- Pourquoi est-ce important aujourd'hui ?

- À emporter

Si vous avez déjà passé une nuit au SOC, les yeux brûlés par les tableaux de bord qui clignotent sans arrêt, vous savez comment ça se passe. Des centaines d'alertes affluent. Vous en triez une, deux, une douzaine, puis une autre centaine les remplace. Vous faites taire celles que vous pouvez, vous escaladez celles que vous devez, et vous espérez qu'aucune de celles que vous avez ignorées n'était la bonne.

Bienvenue dans le goulot d'étranglement moderne du SOC : un écosystème noyé sous les données, mais en manque de clarté.

Le problème derrière le bruit

La plupart des équipes ne souffrent pas d'un manque de visibilité. Au contraire, nous sommes plutôt saturés. Les moteurs antivirus, les EDR, les SIEM, les passerelles de messagerie, tous réclament notre attention. Mais le problème ne réside pas uniquement dans la détection. Il s'agit plutôt d'une question de confiance. Les questions clés auxquelles il faut répondre sont les suivantes :

- Lesquelles de ces alertes sont des faux positifs ?

- Lesquelles sont réelles ?

- Et qui cachent discrètement quelque chose de nouveau, quelque chose que nos outils ne reconnaissent pas encore ?

Cette dernière catégorie, celle des logiciels malveillants évasifs et inédits, est celle qui empêche les analystes de dormir.

Lorsque les équipes d'intervention en cas d'incident effectuent des analyses post-intrusion, elles constatent souvent que le fichier malveillant avait déjà touché l'environnement plusieurs jours ou semaines auparavant. Il n'avait pas été signalé comme malveillant car, à ce moment-là, personne ne savait qu'il l'était. C'est ce qu'on appelle le « zero-day gap », l'écart entre ce qui est connu et ce qui est réellement dangereux.

Les sandbox traditionnelles étaient censées résoudre ce problème. Mais comme le savent tous ceux qui les ont gérées, la plupart de ces systèmes sont rapidement devenus eux-mêmes un goulot d'étranglement.

Quand le sandboxing devient un goulot d'étranglement

En théorie, le sandboxing est simple : faire exploser les fichiers suspects dans un environnement sécurisé, observer leur comportement et déterminer s'ils sont malveillants.

Dans la pratique, de nombreux SOC ont découvert une réalité différente :

- Perte de performances: les sandbox basées sur des machines virtuelles prennent plusieurs minutes par fichier et consomment énormément de ressources informatiques. Multipliez cela par des dizaines de milliers de soumissions quotidiennes, et le débit s'effondre.

- Tactiques d'évasion - Les logiciels malveillants modernes savent quand ils sont surveillés et vérifient les paramètres régionaux du système, les boucles de synchronisation et les artefacts CPU virtualisés pour rester inactifs.

- Frein opérationnel - La gestion de plusieurs images virtuelles, la mise à jour des environnements et la recherche des faux négatifs génèrent plus de travail administratif que de valeur ajoutée en matière de sécurité.

Comme l'a dit avec humour un analyste : « Le temps que mon bac à sable finisse de faire exploser un échantillon, l'attaquant est déjà sur LinkedIn en train de s'en vanter. »

C'est là que l'approche plus intelligente sous forme de sandboxing basé sur l'émulation commence à changer la donne.

Sandboxing plus intelligent : émulation, pas émulation d'effort

Au lieu de s'appuyer uniquement sur des machines virtuelles, l'émulation exécute des fichiers au niveau des instructions, imitant directement le processeur et le système d'exploitation.

Cette subtile différence change tout.

Comme il n'y a pas de machine virtuelle complète à démarrer, l'analyse est ultra-rapide, elle ne prend que quelques secondes, et non plusieurs minutes. Les logiciels malveillants ne pouvant pas identifier l'environnement, ils se comportent naturellement. Et comme le bac à sable s'adapte dynamiquement à ce qu'il observe, vous obtenez des informations comportementales réelles plutôt que de simples verdicts statiques.

Le plus intéressant ? Cette approche ne se limite pas à un seul niveau d'analyse. Elle alimente un pipeline de détection multicouche intelligent, un cadre qui fonctionne davantage comme le cerveau d'un analyste que comme le script d'une machine.

Les quatre niveaux de détection intelligente

1. Réputation de menace - Le grand filtre

Chaque SOC commence par un triage. Les services de réputation jouent le même rôle à grande échelle.

Au lieu de tout détruire, le système vérifie d'abord les URL, les adresses IP et les hachages de fichiers par rapport aux flux d'informations mondiaux. Des milliards d'indicateurs sont corrélés en temps réel, ce qui permet de filtrer instantanément 99 % des menaces courantes et connues.

C'est votre couche de réduction du bruit, l'équivalent numérique d'un analyste chevronné de niveau 1 qui dit : « Ne vous en faites pas, nous avons déjà vu ça auparavant. »

Seuls les cas suspects, inconnus ou limites font l'objet d'un examen plus approfondi.

2. Analyse dynamique - L'avantage de l'émulation

C'est ici que la magie opère.

Une fois filtrés, les fichiers entrent dans une phase d'analyse dynamique alimentée par une émulation au niveau des instructions, et non par une virtualisation. Le bac à sable peut simuler différents paramètres régionaux du système d'exploitation, contourner les contrôles de géolocalisation et forcer les logiciels malveillants à exécuter des comportements qu'ils dissimuleraient autrement.

Chaque instruction est observée : écritures dans le registre, lancement de processus, injections de mémoire, appels réseau. Le résultat n'est pas une supposition ou une correspondance de signature, mais une preuve comportementale directe.

C'est l'équivalent numérique de regarder les mains d'un suspect au lieu de simplement vérifier son identité.

Pour le SOC, cela signifie moins de menaces manquées et des verdicts plus rapides sans ralentissement des performances. Un seul serveur sandbox haute performance peut traiter des dizaines de milliers d'échantillons par jour, sans avoir besoin d'une ferme de serveurs.

3. Évaluation des menaces - Un contexte qui permet de faire le tri

Les détections brutes seules n'aident pas un analyste débordé. Ce qui compte, c'est la priorité.

Cette couche utilise une notation adaptative des menaces pour attribuer un niveau de gravité significatif en fonction du comportement et du contexte.

- Le fichier a-t-il déposé un script PowerShell ?

- Tenter une communication C2 ?

- Injecter dans explorer.exe ?

Chaque comportement ajuste le score de manière dynamique.

En combinant les résultats du bac à sable avec les données de réputation et de renseignement, les équipes SOC bénéficient d'une meilleure visibilité pour le triage. Vous pouvez désormais vous concentrer sur les quelques alertes à haut risque qui méritent vraiment d'être examinées, ce qui réduit la fatigue liée aux alertes sans sacrifier la visibilité.

La notation des menaces transforme « des milliers d'alertes » en une liste de tâches digestible. Le bruit devient narratif.

4. Recherche des menaces - De la détection à la compréhension

Une fois que vous savez ce qui est dangereux, la question devient : où cela vit-il ailleurs ?

C'est là que l'apprentissage automatique entre en jeu, grâce à la recherche de similitudes entre les menaces. Le système compare les nouveaux échantillons aux familles malveillantes connues, même si le code, la structure ou le conditionnement diffèrent. Il s'agit d'une reconnaissance de modèles à grande échelle : repérer les relations, les variantes et les TTP communes que les outils traditionnels ne détectent pas.

Pour les chasseurs de menaces, c'est une mine d'or. Une seule détection dans un bac à sable peut déclencher des recherches rétrospectives dans des téraoctets de données historiques, permettant de découvrir d'autres actifs infectés ou des campagnes connexes. Soudain, la détection se transforme en défense proactive.

Briser le cycle de la fatigue liée aux alertes

La plupart des SOC ne manquent pas de données, mais de corrélation.

Le modèle de sandbox plus intelligent intègre les quatre couches dans un flux continu, où chaque étape affine la suivante. La réputation réduit le volume, l'émulation révèle le comportement, la notation ajoute du contexte et la recherche transforme ce contexte en action.

Cette approche par couches ne se contente pas d'accélérer les temps de réponse, elle modifie le rythme quotidien du SOC.

Au lieu de se lancer à la poursuite de faux positifs, les analystes consacrent leur temps à comprendre les menaces réelles. Au lieu d'effectuer un triage sans fin, ils peuvent retracer les chaînes d'attaque, cartographier les techniques MITRE ATT&CK et réinjecter ces informations dans leurs plateformes SIEM ou SOAR.

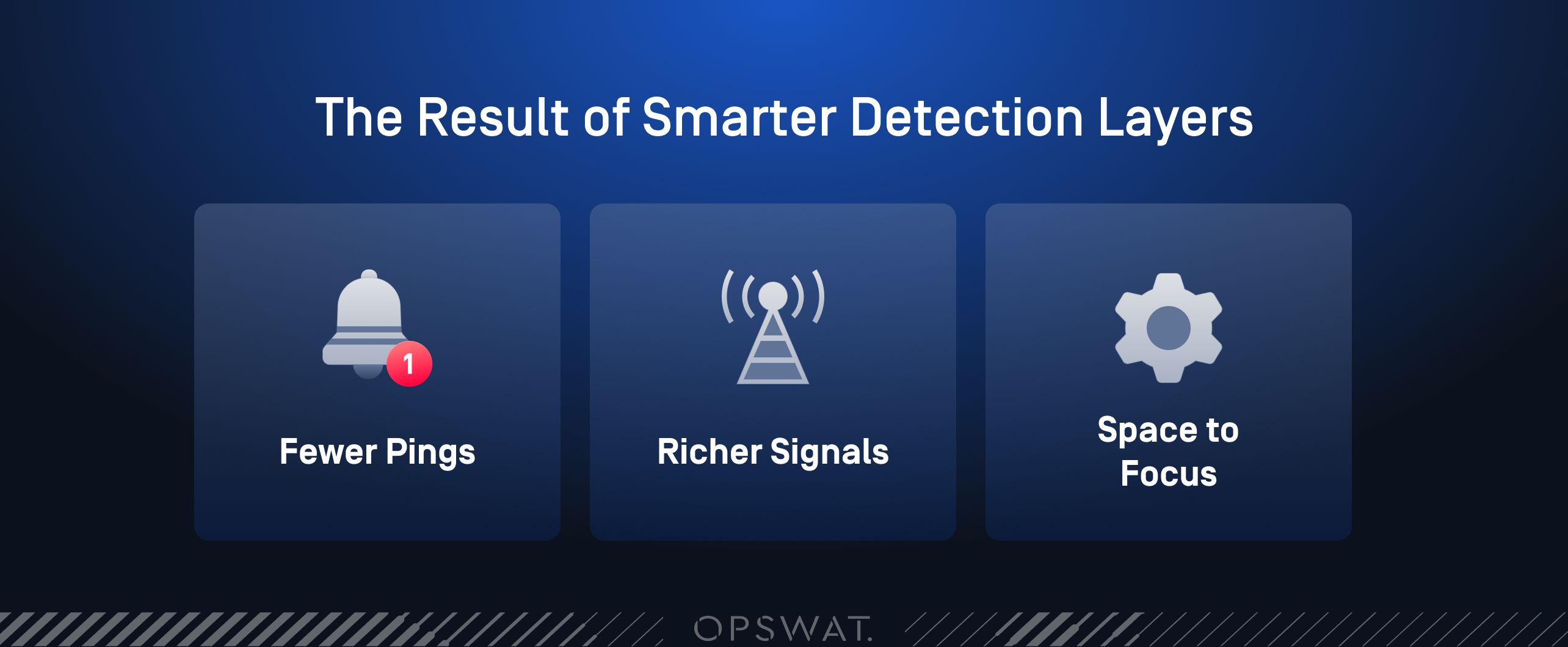

Résultat : moins de pings, des signaux plus riches et une équipe qui peut enfin respirer entre deux alertes.

Leçons tirées du terrain

Dans la pratique, j'ai observé trois résultats constants lorsque les SOC déploient ce modèle plus intelligent :

- La précision de la détection s'améliore. L'analyse comportementale détecte ce que les défenses statiques ne parviennent pas à repérer, en particulier les scripts obscurcis et les documents utilisés comme armes.

- Réduction du temps d'investigation. Le contexte et la notation automatisés réduisent le « délai de verdict » jusqu'à 10 fois par rapport aux sandbox VM traditionnelles.

- Réduction de la charge opérationnelle. Un seul nœud d'émulation peut traiter plus de 25 000 analyses par jour avec 100 fois moins de ressources, ce qui signifie moins de goulots d'étranglement et un coût par échantillon réduit.

Pour un établissement financier, l'intégration de ce modèle dans ses passerelles de messagerie électronique et de transfert de fichiers a permis de transformer un triage auparavant manuel en un processus automatisé et fiable. Les pièces jointes suspectes ont été détruites, évaluées et enregistrées avec des verdicts clairs en quelques minutes. Son centre d'opérations de sécurité (SOC) n'avait plus besoin de surveiller chaque file d'attente d'incidents, les données parlaient d'elles-mêmes.

L'élément humain : responsabiliser les analystes, ne pas les remplacer

La technologie seule ne résout pas la fatigue liée aux alertes, c'est le contexte qui le fait.

Lorsque votre système de sandboxing fournit des résultats explicables, « ce document lance une macro VBA cachée qui télécharge un exécutable à partir d'un C2 en Pologne », cela permet aux analystes de prendre des décisions plus rapides et plus éclairées.

Il ne s'agit pas d'automatisation pour l'automatisation. Il s'agit de donner au niveau 1 la puissance des informations du niveau 3.

Grâce à des rapports comportementaux détaillés, au mappage MITRE ATT&CK et aux IOC extractibles, chaque détection accélère l'enquête. Les analystes peuvent passer d'un incident à l'autre, enrichir les données SIEM ou exporter des indicateurs structurés vers MISP ou STIX. Le bac à sable s'intègre au flux de travail, sans former un silo supplémentaire.

Et c'est ainsi que vous pouvez réellement éliminer le goulot d'étranglement : non pas en ajoutant un nouvel outil, mais en rendant les outils existants plus intelligents lorsqu'ils sont utilisés ensemble.

Au-delà du SOC : évoluer sans perdre le contrôle

Les équipes de sécurité modernes opèrent dans des environnements hybrides, cloud et air-gapped. Le sandboxing intelligent s'adapte en conséquence.

Les déploiements sur site ou hors ligne permettent d'isoler les données critiques tout en bénéficiant de la même logique d'émulation et de notation.

Les déploiements Cloud s'adaptent de manière dynamique, traitant des milliers de soumissions par minute grâce à la corrélation des informations mondiales sur les menaces.

Les configurations hybrides synchronisent les résultats entre les deux, partageant les verdicts, les réputations et les IOC afin que les informations circulent plus rapidement que les menaces.

Quelle que soit l'architecture, l'objectif reste le même : une fidélité de détection constante pour chaque fichier, chaque flux de travail et chaque périmètre.

Pourquoi est-ce important aujourd'hui ?

Les logiciels malveillants évasifs ne ralentissent pas. Rien que l'année dernière, les données du rapport OPSWAT Landscape Report 2025, issues de plus d'un million d'analyses, ont montré une augmentation de 127 % de la complexité des logiciels malveillants, et 1 fichier sur 14 classé « sûr » par OSINT s'est avéré malveillant dans les 24 heures.

C'est la réalité du SOC moderne. Les menaces évoluent d'heure en heure ; les outils doivent évoluer encore plus rapidement.

Un sandboxing plus intelligent ferme cette fenêtre, faisant passer la détection des vulnérabilités zero-day d'une approche réactive à une prévention proactive.

C'est le pont entre la détection et le renseignement, entre l'avalanche d'alertes et les quelques-unes qui comptent vraiment.

À emporter

La fatigue liée aux alertes n'est pas un problème humain, mais un problème de processus.

En passant de moteurs de détection isolés à un pipeline d'analyse des menaces intégré à quatre niveaux, les SOC peuvent retrouver leur concentration, leur précision et gagner du temps.

La combinaison d'un filtrage rapide de la réputation, d'une émulation indétectable, d'une notation contextuelle et d'une recherche intelligente transforme le bac à sable, qui était auparavant un frein à la performance, en l'outil le plus performant du SOC.

Lorsque cela se produit, le tableau de bord clignotant cesse d'être perçu comme un bruit et commence à raconter une histoire qui mérite d'être écoutée.