L'impératif de la OT Security

Lorsque les systèmes technologiques opérationnels sont attaqués, les conséquences vont bien au-delà des organisations individuelles. Des incidents récents très médiatisés, tels que l'attaque par ransomware d'un oléoduc américain, ont illustré la fragilité des infrastructures critiques et leur dépendance à l'égard d'environnements OT sécurisés.

Cette violation particulière a donné lieu à un paiement de 4,4 millions de dollars et a interrompu la production de millions de barils de pétrole, provoquant des perturbations économiques et opérationnelles de grande ampleur. L'incident a mis en évidence une vulnérabilité essentielle : même les réseaux OT protégés par des gaines d'air ne sont pas à l'abri des cybermenaces, en particulier lorsqu'ils dépendent de supports physiques pour les mises à jour et la maintenance.

Cet article explore le rôle des solutions de transfert de fichiers sécurisés dans la protection des environnements industriels. En intégrant à leurs réseaux des outils de prévention des menaces basées sur les fichiers, les entreprises peuvent créer une défense solide et multicouche contre les cyberattaques en constante évolution, tout en assurant la continuité de leurs opérations commerciales.

4 grandes différences entre la cybersécurité informatique et la cybersécurité opérationnelle

La convergence des environnements IT (technologies de l'information) et OT (technologies opérationnelles) pose des défis complexes en matière de sécurité, en raison des différences entre les priorités opérationnelles et les exigences technologiques. Pour en savoir plus sur les 4 principaux défis liés à la convergence des environnements IT et OT , cliquez ici.

Les systèmes informatiques privilégient la flexibilité et l'efficacité, tandis que les systèmes OT exigent fiabilité et continuité, fonctionnant souvent sans interruption dans les secteurs à haute sécurité.Pour répondre à ces priorités, il faut des solutions conçues pour faciliter les flux de données transparents, sécurisés et conformes dans les deux domaines, tout en tenant compte des vulnérabilités distinctes inhérentes aux environnements OT.

Les tests de vulnérabilité et de pénétration de routine dans les technologies de l'information sont difficiles à reproduire dans les environnements OT en raison des systèmes obsolètes, des mises à jour peu fréquentes, des vulnérabilités de la chaîne d'approvisionnement et des architectures de réseau plates. En outre, les systèmes OT sont plus sensibles aux perturbations causées par les tests.

Les évaluations passives et les tests actifs limités sont donc des approches courantes, mais ces méthodes ne permettent pas toujours de découvrir les vulnérabilités des systèmes actifs ou de traiter les risques introduits par les données et les mises à jour externes. Si ces pratiques réduisent les risques opérationnels immédiats, elles n'offrent pas la sécurité globale nécessaire pour protéger les systèmes OT contre les menaces en constante évolution.

Les environnements informatiques imposent généralement le verrouillage des appareils afin d'empêcher tout accès non autorisé en cas d'inactivité. Dans les environnements professionnels, les interfaces homme-machine (IHM) sont souvent partagées entre plusieurs utilisateurs dans les halls de production et leur verrouillage n'est pas pratique pour des raisons de sécurité des personnes.

Les barrières physiques peuvent restreindre l'accès au personnel autorisé, mais elles ne suffisent pas à assurer le niveau de sécurité requis pour protéger les systèmes OT sensibles contre les menaces internes ou les utilisations non autorisées.

Dans les environnements OT, les composants sont souvent incapables de générer ou de transmettre des journaux aux destinations appropriées. Même lorsque les journaux sont disponibles, ils peuvent ne pas être interprétables dans des environnements informatiques standard. Par conséquent, les experts en OT s'appuient sur des contrôles manuels pour évaluer l'état des équipements.

Le fait de s'appuyer sur des contrôles manuels pour évaluer l'état des équipements introduit des inefficacités et des angles morts potentiels, ce qui rend difficile le maintien d'une surveillance complète et la prise en charge efficace des risques de sécurité.

Les systèmes informatiques définissent généralement des points de récupération pour revenir à un état cohérent après des perturbations. Les environnements OT, cependant, nécessitent des approches uniques en raison des contraintes du monde réel. Par exemple, une fonderie d'aluminium ne peut pas reprendre la production au point exact où elle a été interrompue sans tenir compte des changements, tels que la solidification de l'aluminium fondu.

Cette dépendance à l'égard d'approches manuelles et personnalisées peut accroître le risque de temps d'arrêt prolongé et rendre plus difficile le rétablissement harmonieux et sûr des opérations.

Renforcer la sécurité grâce à la Managed File Transfer

La stabilité opérationnelle exige des solutions robustes adaptées aux besoins distincts des environnements informatiques et informatiques. Les solutions Secure deManaged File Transfer (MFT) constituent un outil essentiel pour garantir la sécurité, la conformité et l'efficacité des échanges de fichiers entre les systèmes informatiques et les systèmes d'exploitation.

En s'attaquant aux principales vulnérabilités telles que les accès non autorisés, la falsification des données et les menaces liées aux fichiers, MFT jette les bases d'une cybersécurité résiliente à l'échelle de l'ensemble du système.

Authentification et autorisation

L'importance cruciale de l'authentification est mise en évidence par la violation de données de Finastra, où des étapes de sécurité incomplètes au cours d'un transfert de fichiers SFTP ont permis à des pirates de compromettre des informations sensibles sur les clients.

Ces risques peuvent être atténués grâce à des solutions de transfert de fichiers qui intègrent des mesures de sécurité essentielles telles que l'authentification multifactorielle (MFA) pour vérifier l'identité des utilisateurs, l'authentification unique (SSO) pour une gestion simplifiée des accès et des contrôles d'accès robustes basés sur les rôles pour limiter l'accès autorisé. En outre, les flux d'approbation de supervision garantissent que les transferts de fichiers sensibles sont examinés et autorisés par le personnel désigné, ce qui ajoute une couche supplémentaire de sécurité et de responsabilité.

Si de nombreuses MFT offrent ces fonctionnalités de base, MetaDefender Managed File Transfer MFT) OPSWATpropose des mesures d'authentification avancées adaptées aux environnements d'infrastructures critiques. Celles-ci incluent le contrôle d'accès basé sur les rôles (RBAC), l'authentification multifactorielle (MFA) et l'intégration avec des solutions d'authentification unique (SSO). Ces fonctionnalités garantissent que seules les personnes autorisées peuvent accéder aux données sensibles, tout en respectant les exigences réglementaires strictes.

Visibilité et contrôle

La brèche ouverte en 2024 par AT&T via un compte Snowflake a révélé d'importantes lacunes dans la surveillance et le contrôle d'accès aux plateformes cloud tierces. Les attaquants ont utilisé des identifiants volés pour exfiltrer de grandes quantités de données clients sensibles, affectant plus de 100 millions de personnes. Cet incident souligne l'importance de la surveillance en temps réel et de la gestion centralisée des processus de transfert de fichiers pour détecter rapidement les accès non autorisés et sécuriser les informations sensibles.

Pour éviter que de tels incidents ne se reproduisent, MetaDefender Managed File Transfer MFT) OPSWATfournit des journaux d'audit détaillés, offrant une visibilité complète sur les activités liées aux fichiers. Cela garantit la traçabilité et la conformité réglementaire tout en permettant aux organisations d'identifier et de traiter rapidement les risques potentiels. En consolidant la gestion des fichiers sur un seul système, les inefficacités sont minimisées et la supervision opérationnelle est améliorée.

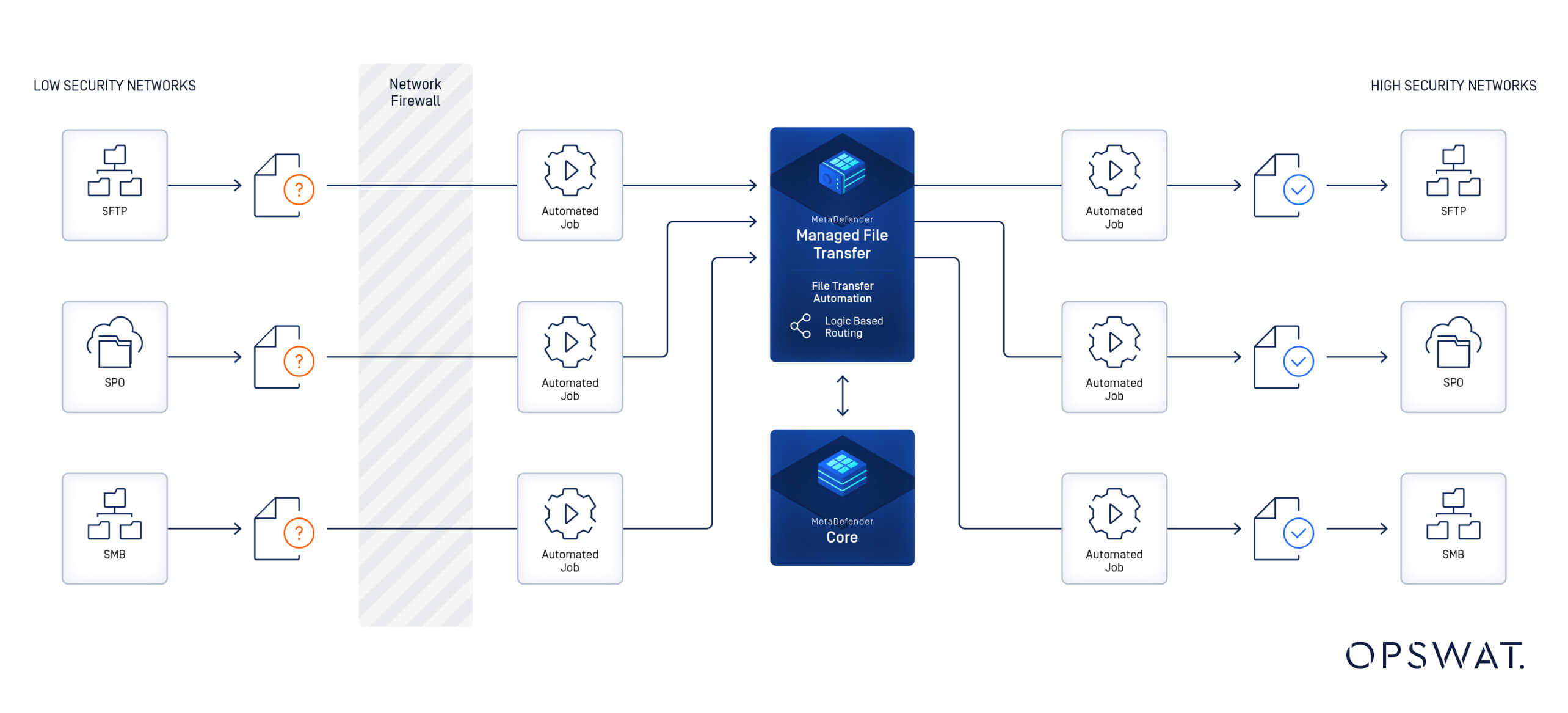

Solutions complémentaires inter-domaines

Dans les environnements combinés IT et OT, la sécurisation des transferts de fichiers exige plus que des solutions autonomes. Pour relever les différents défis liés à la sécurisation des échanges de données, il est essentiel d'adopter une approche globale. De la protection des supports physiques à la sécurisation des transferts de données entre réseaux, la combinaison de plusieurs outils et stratégies peut créer une cyberdéfense cohérente et multicouche.

La gamme de solutions d'OPSWATest spécifiquement adaptée aux besoins uniques des environnements de haute et de basse sécurité. En intégrant ces outils, les organisations peuvent mettre en place une stratégie globale et inter-domaines qui permet de relever efficacement les défis de la cybersécurité des technologies de l'information et des technologies de l'information, tout en préservant l'intégrité opérationnelle.

Un prestataire de soins de santé de premier plan a été victime d'une attaque par ransomware qui a ciblé ses systèmes informatiques et opérationnels, perturbant les transferts de fichiers et les flux de données. MetaDefender Managed File Transfer MFT) avec Multiscanning a fourni l'infrastructure nécessaire pour des transferts de fichiers sécurisés et conformes, permettant l'automatisation des flux de travail et le respect des réglementations.

Multiscanning technology leverages 30+ leading anti-malware engines to proactively detect over 99% of malware by using signatures, heuristics, and machine learning. Deep CDR™ Technology removes malicious content from files while preserving usability, providing zero-day protection for OT environments.

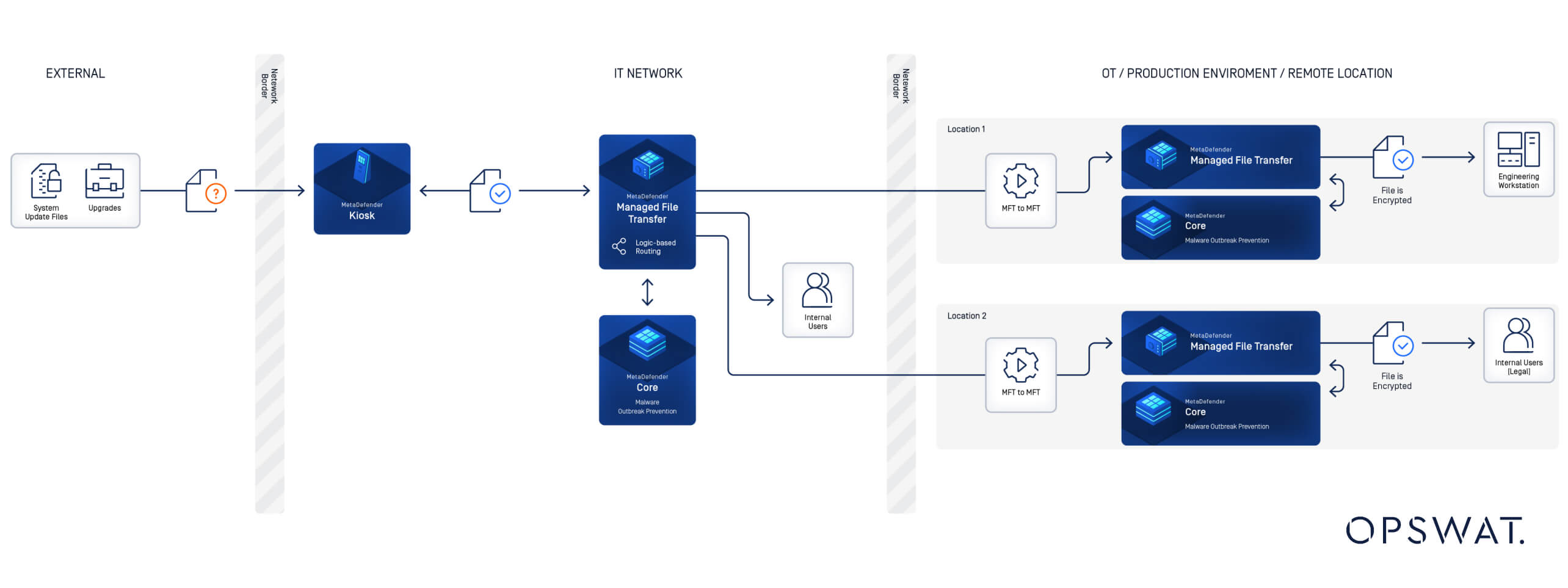

Une grande entreprise du secteur de l'énergie avait besoin de sécuriser ses systèmes OT contre les vulnérabilités introduites par les supports amovibles, fréquemment utilisés par les sous-traitants et les ingénieurs pour les mises à jour. MetaDefender Managed File Transfer MFT), associé à Kiosk, a joué un rôle central en permettant des transferts de fichiers sécurisés et en garantissant la conformité aux normes industrielles.

Dans les environnements OT, les supports amovibles restent une source majeure de vulnérabilités. MetaDefender Kiosk atténue ces risques en analysant et en assainissant les fichiers provenant de clés USB , de CD et d'autres périphériques avant qu'ils ne pénètrent dans les domaines sécurisés. Equipé de fonctions avancées de détection des malwares et d'assainissement des fichiers, il garantit que seuls des fichiers sûrs sont introduits dans le réseau.

Une stratégie de défense sans faille pour les systèmes convergents

Alors que les industries des infrastructures critiques sont confrontées à des défis croissants en matière de cybersécurité, la convergence des systèmes informatiques et opérationnels exige des solutions innovantes et complètes. MetaDefender Managed File Transfer MFT) s'impose comme la pierre angulaire de cette stratégie de défense, permettant des transferts de données sécurisés, conformes et efficaces dans des environnements complexes.

Lorsqu'il est intégré à MetaDefender complémentaires telles que Kiosk, NetWall Email Security, MetaDefender Managed File Transfer MFT) offre une approche robuste et multicouche de la cybersécurité. Cette synergie protège non seulement les actifs OT sensibles contre les cyberattaques en constante évolution, mais garantit également la continuité opérationnelle et la conformité réglementaire, deux facteurs indispensables dans les environnements hautement sécurisés.

Les enjeux sont trop importants pour s'appuyer sur des mesures de sécurité fragmentées ou obsolètes. En adoptant une stratégie de défense intégrée basée sur les solutions MetaDefender d'OPSWAT, les organisations peuvent construire des infrastructures résilientes capables de résister aux cyberattaques modernes tout en maintenant des opérations transparentes.

Pour les secteurs critiques, la voie à suivre est claire : adopter une approche proactive et unifiée de la sécurité OT, avec MetaDefender Managed File Transfer MFT) comme fondement d'un avenir sûr et résilient. Pour en savoir plus sur MetaDefender Managed File Transfer MFT), rendez-vous sur notre page produit.