- Qu'est-ce que le test de pénétration ?

- Pourquoi les tests de pénétration sont-ils importants ?

- Conformité réglementaire et gestion des risques

- Qui effectue les tests de pénétration ?

- Avantages et inconvénients des tests de pénétration

- Tests de pénétration pour les carrières en cybersécurité

- L'équipe d'OPSWATchargée des tests de pénétration : Unité 515

- FAQ

Qu'est-ce que le test de pénétration ?

Les tests de pénétration, communément appelés "pen testing" ou "ethical hacking", sont des mesures de sécurité proactives qui consistent à simuler des cyberattaques réelles sur vos systèmes et réseaux. Contrairement aux hackers malveillants, les testeurs de pénétration travaillent dans des limites autorisées pour identifier les faiblesses de sécurité avant qu'elles ne soient exploitées par de véritables acteurs de la menace.

Cette évaluation critique de la sécurité est la pierre angulaire de toute stratégie globale de cybersécurité. En menant des attaques simulées contrôlées, les organisations peuvent évaluer leur posture de sécurité et valider l'efficacité de leurs contrôles de sécurité existants. Ce processus permet de découvrir des vulnérabilités qui pourraient autrement rester cachées jusqu'à ce qu'une véritable atteinte à la sécurité se produise.

Les tests de pénétration s'inscrivent dans le contexte plus large des évaluations et des audits de sécurité, en complément des autres meilleures pratiques de sécurité, afin de créer une défense solide contre les cybermenaces. Ils fournissent aux organisations des informations exploitables sur leurs stratégies de détection des menaces et les aident à identifier les failles de sécurité potentielles dans les infrastructures critiques.

Tests de pénétration et évaluation de la vulnérabilité

Bien qu'il s'agisse de pratiques de sécurité essentielles, les tests de pénétration et les évaluations de vulnérabilité ont des objectifs différents :

- Les évaluations de vulnérabilité recherchent les vulnérabilités connues et fournissent une liste de problèmes classés par ordre de priorité.

- Les tests de pénétration exploitent activement les vulnérabilités afin d'évaluer l'impact d'une violation et l'efficacité des défenses actuelles.

Les organisations utilisent généralement les évaluations de vulnérabilité pour le contrôle régulier de la sécurité et les tests de pénétration pour une validation plus approfondie de leurs efforts de renforcement de la sécurité.

Pourquoi les tests de pénétration sont-ils importants ?

Les tests de pénétration permettent de découvrir les vulnérabilités avant que les attaquants ne puissent les exploiter. Ils valident l'efficacité des contrôles de sécurité par des cyberattaques simulées et soutiennent la conformité réglementaire tout en réduisant le risque d'atteinte à la protection des données. Cette approche proactive aide les organisations à maintenir la confiance de leurs clients et partenaires.

Les cybermenaces modernes sont de plus en plus sophistiquées et il est donc essentiel que les organisations adoptent des mesures de sécurité proactives. Les tests de pénétration permettent de découvrir les vulnérabilités sur l'ensemble de votre surface d'attaque, des applications web à l'infrastructure du réseau.

Principaux avantages du Pen Testing

La découverte précoce des vulnérabilités représente l'un des avantages les plus significatifs des tests de pénétration réguliers. En identifiant les failles de sécurité avant qu'elles ne soient exploitées, les organisations peuvent mettre en œuvre des stratégies de remédiation des vulnérabilités qui préviennent les failles de sécurité coûteuses.

L'amélioration de la posture de sécurité est un autre avantage crucial qui va au-delà des améliorations techniques. Lorsque les organisations effectuent régulièrement des tests de pénétration, elles acquièrent une meilleure compréhension de leur position de sécurité et peuvent prendre des décisions plus éclairées sur les investissements et les priorités en matière de sécurité.

Une meilleure préparation à la réponse aux incidents garantit que lorsque des incidents de sécurité se produisent, les équipes sont mieux équipées pour y répondre rapidement et efficacement. Les tests de pénétration révèlent les voies d'attaque potentielles et aident les équipes de sécurité à comprendre comment les menaces peuvent se propager dans leurs systèmes, ce qui permet d'élaborer des plans d'intervention plus complets.

Comment fonctionne le test de pénétration : Approches et méthodologies

Les tests de pénétration suivent des méthodologies structurées qui garantissent une couverture complète des vecteurs d'attaque potentiels. Les trois approches principales suivantes offrent chacune des perspectives différentes sur votre posture de sécurité et fournissent des informations uniques sur les vulnérabilités potentielles :

- Boîte noire : Aucune connaissance préalable du système.

- Boîte blanche : Accès complet au code source et à la documentation.

- Boîte grise : Connaissance partielle, simulant une menace interne.

Chaque phase s'appuie sur la précédente, créant ainsi une analyse complète des lacunes de sécurité qui révèle à la fois les vulnérabilités individuelles et les chaînes d'attaque potentielles.

Attaques simulées et tests des contrôles de sécurité

Les attaques simulées constituent le cœur d'un test de pénétration efficace. Elles fournissent des scénarios réalistes qui testent vos contrôles de sécurité dans des conditions qui reflètent les menaces réelles. Ces attaques contrôlées permettent de valider si vos mesures de sécurité peuvent résister aux techniques d'assaut du monde réel.

Les tests des contrôles de sécurité vont au-delà d'une simple analyse des vulnérabilités pour évaluer l'efficacité de vos mesures défensives. Ce processus permet d'examiner dans quelle mesure votre infrastructure de sécurité répond à divers scénarios d'attaque, notamment les tentatives de contournement de l'authentification, d'escalade des privilèges et de déplacement latéral au sein de votre réseau. En savoir plus sur les meilleures pratiques en matière de sécurité des applications.

Conformité réglementaire et gestion des risques

Les tests de pénétration jouent un rôle essentiel dans la démonstration de la conformité avec les normes de protection des données et de cybersécurité telles que :

- PCI DSS (Payment Card Industry Data Security Standard)

- ISO/IEC 27001

- Lignes directrices du NIST

L'évaluation et l'atténuation des risques sont des fonctions essentielles des tests de pénétration dans le cadre plus large de la gestion des risques. En identifiant les vulnérabilités et en démontrant leur impact potentiel, les tests de pénétration fournissent les données nécessaires pour prendre des décisions éclairées en matière de gestion des risques. La contribution à la prévention des violations de données ne peut être surestimée. Les organisations qui effectuent régulièrement des tests de pénétration réduisent considérablement leur risque de subir des incidents de sécurité coûteux.

Répondre aux exigences de conformité

Les tests de pénétration sont exigés par diverses normes de conformité, notamment PCI DSS, HIPAA et SOX. Chaque norme comporte des exigences spécifiques en matière de fréquence, de portée et de méthodologie des tests, ce qui fait qu'il est essentiel pour les organisations de comprendre leurs obligations en matière de conformité.

Pour démontrer aux régulateurs et aux parties prenantes que l'on fait preuve de diligence raisonnable, il ne suffit pas d'effectuer des tests. Les organisations doivent conserver une documentation appropriée, mettre en œuvre les mesures correctives recommandées et faire preuve d'une amélioration continue de leur posture de sécurité.

Qui effectue les tests de pénétration ?

Les organisations disposent de plusieurs options pour mener des tests de pénétration, chacune présentant des avantages et des considérations distincts. Les équipes de sécurité internes apportent une connaissance approfondie des systèmes et processus organisationnels, tandis que les fournisseurs tiers offrent une expertise spécialisée et des perspectives objectives.

Quelle que soit leur origine, les testeurs de pénétration hautement qualifiés combinent connaissances, expérience et certifications reconnues. Ces certifications attestent de leurs compétences en matière de piratage éthique, d'évaluation des vulnérabilités et de rédaction de rapports.

Choix d'un prestataire de services de Pen Testing

Lors de l'évaluation de partenaires potentiels pour les tests d'intrusion, il convient de prendre en compte les éléments suivants :

- Expérience et expertise : Recherchez un fournisseur ayant fait ses preuves dans votre secteur et avec des technologies similaires aux vôtres (par exemple, applications web, réseaux, cloud, IoT, OT). Son équipe doit faire preuve d'une connaissance approfondie des menaces actuelles et des méthodologies d'attaque.

- Méthodologie et approche : Un fournisseur réputé suit des méthodologies établies et transparentes (comme PTES ou OWASP Testing Guide) et combine des outils automatisés avec des tests manuels approfondis. Évitez les entreprises qui s'appuient uniquement sur des analyses automatisées, car elles passent souvent à côté de vulnérabilités complexes et de failles dans la logique d'entreprise.

- Rapports et soutien à la remédiation : Le rapport final doit être clair, concis et exploitable, détaillant les résultats, les niveaux de risque et les mesures correctives pratiques. Recherchez des fournisseurs qui proposent une assistance après les tests, y compris de nouveaux tests pour vérifier les correctifs.

- Références et réputation : Demandez des références à vos clients et vérifiez les avis en ligne ou les accréditations du secteur (par exemple, le CREST, s'il est applicable dans votre région). Une solide réputation est le signe d'une qualité constante et d'un comportement éthique.

- Communication et professionnalisme : Le prestataire doit communiquer efficacement tout au long de la mission, de la définition du champ d'application au rapport, et maintenir une stricte confidentialité concernant vos données sensibles.

La méthodologie et les pratiques de reporting du prestataire sont également des éléments importants à prendre en compte. Recherchez des fournisseurs qui suivent des cadres établis tels que le guide de test de l'OWASP ou les lignes directrices du NIST et qui fournissent des rapports complets avec des recommandations claires en matière de remédiation.

Avantages et inconvénients des tests de pénétration

Comprendre les avantages et les limites des tests de pénétration aide les organisations à prendre des décisions éclairées concernant leurs programmes de tests de sécurité et à fixer des attentes appropriées en matière de résultats.

| Avantages | Limites |

|---|---|

| Atténuation proactive des risques | Coût et délai |

| Validation des contrôles de sécurité | Champ d'application limité |

| Soutien à la conformité | Possible Perturbation des opérations normales |

Les tests d'intrusion dans le cadre d'une stratégie de sécurité globale

Compte tenu de leurs avantages uniques et de leurs limites inhérentes, les tests de pénétration ne doivent pas être considérés comme une solution autonome, mais plutôt comme un élément essentiel d'une stratégie de cybersécurité plus large et holistique. Pour en maximiser la valeur, il convient d'intégrer les tests d'intrusion avec :

- Évaluations régulières de la vulnérabilité

- Formation de sensibilisation à la sécurité

- Planification de la réponse aux incidents

Les organisations peuvent utiliser les dix principaux risques de sécurité des applications web de l'OWASP et les dix meilleures pratiques de protection des téléchargements de fichiers de l'OPSWAT pour évaluer leur niveau de sécurité et mettre en place les couches de défense les plus appropriées dans leur environnement d'applications web.

Tests de pénétration pour les carrières en cybersécurité

Que vous soyez analyste de sécurité, administrateur de réseau ou responsable de la sécurité, la connaissance des principes et des pratiques des tests de pénétration renforce votre capacité à protéger les actifs de l'organisation. De nombreuses organisations apprécient les professionnels qui comprennent les pratiques de sécurité offensives et défensives, ce qui rend l'expérience des tests de pénétration précieuse pour l'avancement de la carrière.

Compétences et certifications pour les testeurs de pénétration

Pour réussir dans ce domaine, les professionnels doivent se développer :

- Notions de base sur les réseaux : Une solide connaissance de TCP/IP, des protocoles de réseau, du routage et des services de réseau courants (DNS, HTTP, etc.) est indispensable.

- Programmation/scripting : Maîtrise d'au moins un langage de script (par exemple, Python, PowerShell, Ruby, Bash) pour l'automatisation des tâches, l'exploitation des vulnérabilités et le développement d'outils personnalisés.

- Évaluation de la vulnérabilité : Capacité à identifier, analyser et comprendre l'impact des faiblesses de sécurité dans les systèmes et les applications.

Pour les testeurs de pénétration actuels et en herbe, les certifications valident l'expertise et démontrent un engagement envers la profession. Parmi les certifications les plus reconnues et les plus appréciées, citons

- OSCP (Offensive Security Certified Professional) : Certification pratique et respectée des compétences en matière de tests de pénétration offensifs.

- CEH (Certified Ethical Hacker) : Couvre un large éventail de concepts et d'outils de piratage éthique.

- CompTIA PenTest+ : Se concentre sur les dernières compétences en matière de tests de pénétration, d'évaluation de la vulnérabilité et de gestion.

- eWPT (eLearnSecurity Web Application Penetration Tester) : Spécialisé dans les tests de sécurité des applications web.

- GPEN (GIAC Penetration Tester) : Certification complète couvrant diverses méthodologies.

L'équipe d'OPSWATchargée des tests de pénétration : Unité 515

L'unité 515 est l'initiative de l'équipe rouge d'OPSWAT, spécialisée dans la cybersécurité proactive par le biais de simulations adverses, de tests avancés et de découvertes approfondies. Notre équipe associe une expertise technique approfondie à une compréhension pratique des affaires pour développer un programme de test complet qui répond à vos besoins spécifiques et aux exigences réglementaires.

Prêt à renforcer votre posture de sécurité ? Contactez Unit 515 dès aujourd'hui pour découvrir comment nos services de test de pénétration peuvent vous aider à identifier les vulnérabilités de vos systèmes et à améliorer votre stratégie globale de cybersécurité.

Foire aux questions (FAQ)

Qu'est-ce qu'un test de pénétration (pen test) ?

Un test de pénétration est une cyberattaque simulée visant à identifier les vulnérabilités des systèmes, des réseaux ou des applications avant que des attaquants réels ne puissent les exploiter.

Pourquoi les tests de pénétration sont-ils importants ?

Les tests de pénétration permettent de découvrir les vulnérabilités avant que les attaquants ne puissent les exploiter. Ils valident les contrôles de sécurité, soutiennent la conformité réglementaire, réduisent le risque de violation des données et renforcent la confiance des parties prenantes.

Quels sont les avantages et les inconvénients des tests d'intrusion ?

Les avantages comprennent la réduction proactive des risques, la validation des contrôles de sécurité et l'aide à la mise en conformité. Les inconvénients sont le coût potentiel, la portée limitée et les perturbations temporaires.

Pourquoi avons-nous besoin de tests de pénétration ?

Pour garder une longueur d'avance sur les cybermenaces, respecter les obligations de conformité et s'assurer que les défenses sont solides et efficaces.

Qui effectue les tests d'intrusion ?

Les tests d'intrusion peuvent être effectués par des professionnels de la sécurité interne ou par des fournisseurs tiers possédant des certifications et une expérience spécialisées.

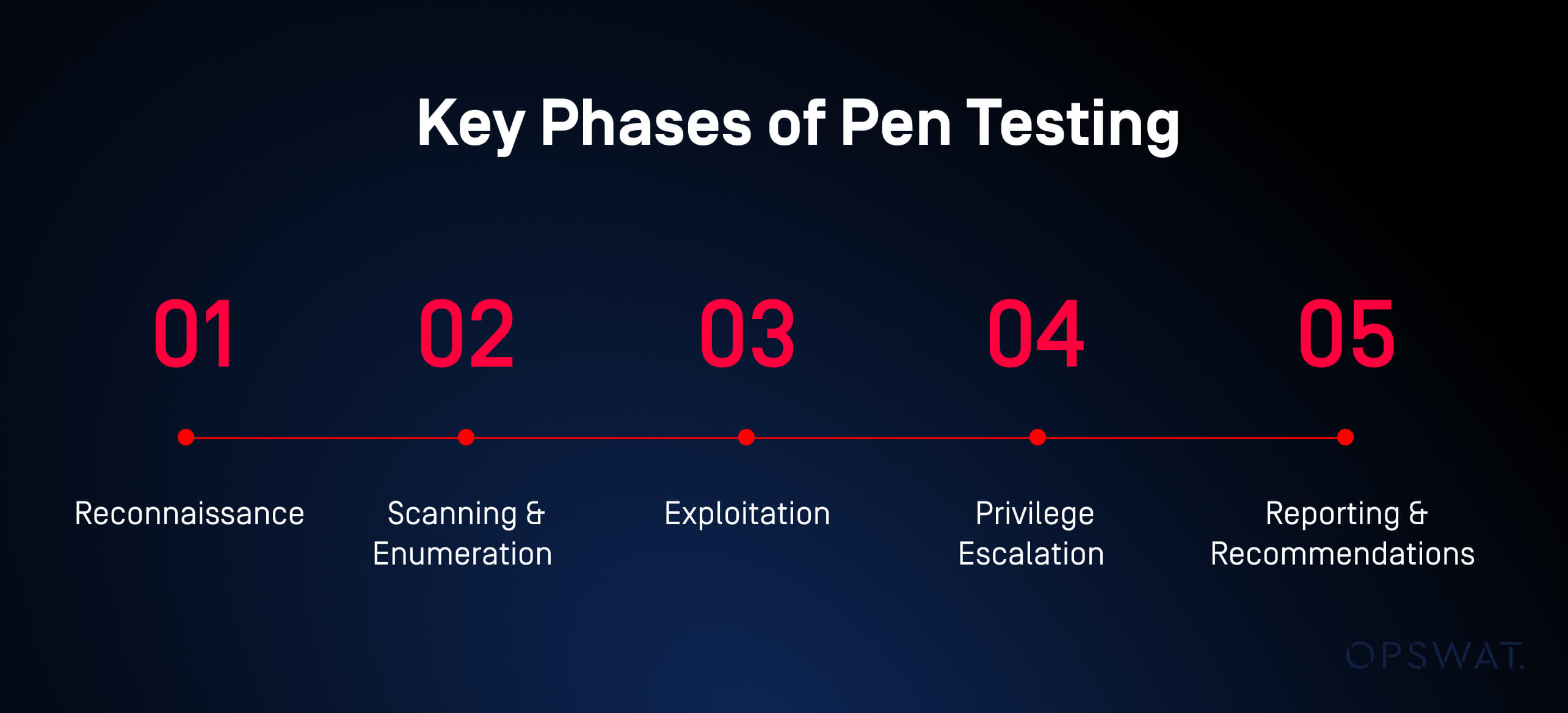

Quelles sont les 5 phases clés des tests d'intrusion ?

- Reconnaissance

- Numérisation et dénombrement

- Exploitation

- L'escalade des privilèges

- Rapports et recommandations