Nous entrons dans une nouvelle phase de la course aux armements virtuels. Les attaquants créent des logiciels malveillants adaptatifs très évasifs pour échapper aux logiciels de détection. Les cybercriminels travaillent sans relâche pour exploiter les vulnérabilités des applications et obtenir un accès non autorisé à des données précieuses. C'est pourquoi il est essentiel de comprendre et de respecter les meilleures pratiques en matière de sécurité des applications (AppSec).

Nous avons demandé à Vincent Lin et YiYi Miao, experts en sécurité logicielle, de nous conseiller sur les meilleures pratiques à mettre en œuvre pour assurer une sécurité applicative éprouvée. Avec leur aide, nous nous penchons sur les moyens les plus efficaces et les plus pratiques de sécuriser vos applications et de protéger votre organisation contre les cybermenaces.

Conseils pour la sécurité des applications :

1. Comprendre pourquoi la sécurité des applications est importante.

3. Mettre en place un cycle de développement logiciel (SDLC) sécurisé.

4. Suivre les meilleures pratiques en matière de sécurité des applications web définies par l'OWASP.

5. Créer une culture axée sur la sécurité.

6. Mettre en œuvre une authentification forte et des contrôles d'accès.

7. Mettez régulièrement à jour et corrigez vos applications.

8. Contrôler et auditer régulièrement votre application.

9. Mettre en œuvre le cryptage et d'autres mesures de protection des données.

10. Utiliser les technologies de prévention et de détection.

11. Suivre les meilleures pratiques en matière de sécurité des applications en nuage.

12. Secure le périmètre de votre réseau.

13. Effectuer régulièrement des tests de sécurité pour détecter les problèmes de sécurité.

1. Comprendre l'importance de la sécurité des applications (AppSec)

Le paysage des menaces croissantes

Les menaces liées à la cybersécurité ne cessent d'évoluer, les attaquants utilisant des méthodes de plus en plus sophistiquées pour compromettre les systèmes et voler des données. Le coût global de la cybercriminalité devrait atteindre 10 500 milliards de dollars par an d'ici à 2025, ce qui fait de la sécurité une préoccupation essentielle.

Vincent Lin, expert en création de logiciels sécurisés pour la protection des infrastructures critiques (PIC), explique : "Le paysage des menaces a radicalement changé ces dernières années. Il existe des acteurs dont la seule intention est de s'introduire dans les systèmes et réseaux informatiques pour les endommager, que ce soit pour le plaisir ou pour le profit. Les conséquences sont nombreuses, mais elles finissent par coûter de l'argent aux organisations et par créer des risques commerciaux."

Conformité avec les réglementations sectorielles

Différents secteurs disposent de réglementations et de normes en matière de sécurité des applications, telles que la loi HIPAA (Health Insurance Portability and Accountability Act) pour les soins de santé et la norme PCI DSS (Payment Card Industry Data Security Standard) pour le secteur financier. La mise en œuvre de pratiques de sécurité robustes favorise la conformité et permet d'éviter de lourdes amendes.

Selon Yiyi Miao, expert en sécurité logicielle, "l'application des règles de conformité technologique HIPAA à l'ensemble des employés et des sous-traitants peut constituer un défi pour toute organisation de soins de santé. Si l'on tient compte de l'utilisation croissante de Bring Your Own Device (BYOD) dans les organisations, la situation devient rapidement ingérable."

2. Créer un modèle de menace

Pour relever ces défis, il est essentiel de comprendre les risques auxquels vous êtes confrontés. La modélisation des menaces est une étape nécessaire pour sécuriser les applications. Elle implique que les équipes de sécurité identifient les menaces et les vulnérabilités potentielles de vos applications afin que vous puissiez hiérarchiser les exigences de sécurité et concevoir des applications en gardant la sécurité à l'esprit. Suivez les étapes suivantes pour créer un modèle de menaces pour la sécurité des applications :

- Identifier les actifs et leur valeur : La première étape de la modélisation des menaces consiste à identifier les actifs que votre application est censée protéger. Il peut s'agir de données, de matériel, de logiciels et d'autres ressources. Une fois que vous avez identifié ces actifs, vous devez déterminer leur valeur pour l'organisation et les classer par ordre de priorité.

- Identifier les menaces potentielles : L'étape suivante consiste à identifier les menaces potentielles pour votre application. Il peut s'agir d'attaques de pirates informatiques, de menaces internes et de risques liés à la sécurité physique. Considérez l'impact potentiel de chaque menace sur votre application et classez-les par ordre de priorité en fonction de leur probabilité et de leur gravité.

- Trouver les vulnérabilités : Une fois que vous avez trouvé les menaces potentielles, vous devez trouver les vulnérabilités de votre application. Il peut s'agir de vulnérabilités dans le code du logiciel, dans l'infrastructure du réseau, dans les bibliothèques de tiers et dans les interfaces utilisateur. Classez ces vulnérabilités par ordre de priorité en fonction de leur impact potentiel sur la sécurité de votre application.

- Évaluer la probabilité de chaque menace : Après avoir identifié les menaces et les vulnérabilités potentielles, évaluez la probabilité que chaque menace se produise. Cela peut vous aider à hiérarchiser vos exigences en matière de sécurité et à vous assurer que votre application est conçue pour se protéger contre les menaces les plus importantes.

- Stratégies d'atténuation : Enfin, élaborez des stratégies d'atténuation pour faire face aux menaces et vulnérabilités potentielles de votre application. Protégez-vous contre les attaques éventuelles en mettant en œuvre des contrôles d'accès, le cryptage et d'autres mesures de sécurité.

N'oubliez pas que la modélisation des menaces est un processus continu. Il est donc essentiel d'évaluer et d'améliorer en permanence les mesures de sécurité de vos applications en fonction des résultats de votre modélisation des menaces.

3. Établir un cycle de vie Secure le développement desSoftware (SSDLC)

Une fois que vous avez mis en place un modèle de menace pour votre organisation, les équipes de développement peuvent mettre en œuvre un cycle de développement logiciel sécurisé (SSDLC) pour votre processus de développement d'applications. Lin explique : "Le SSDLC est un processus qui consiste en une série d'activités planifiées pour développer des produits logiciels. Le SSDLC intègre la sécurité à chaque phase du cycle de vie du développement logiciel, y compris la collecte des besoins, la conception, le développement, les tests et l'exploitation/maintenance".

Intégrer la sécurité à chaque phase

L'intégration de mesures de sécurité tout au long du processus de développement est essentielle pour garantir l'efficacité du programme de sécurité des applications. Il s'agit notamment de

- Collecte des besoins : Définir clairement les exigences de sécurité pour l'application, telles que le cryptage des données, l'authentification de l'utilisateur et le contrôle d'accès.

- Conception : Développer une architecture d'application sécurisée qui réduit la surface d'attaque et intègre des contrôles de sécurité.

- Mise en œuvre : Utilisez des pratiques de codage sécurisées et suivez les lignes directrices standard de l'industrie, telles que le Top Ten de l'Open Worldwide Application Security Project (OWASP), afin de minimiser les vulnérabilités de votre code.

- Tests : Effectuer régulièrement des tests de sécurité des applications, notamment des tests de pénétration, des analyses de vulnérabilité et des examens de code, afin de trouver les failles de sécurité et d'y remédier.

- Déploiement : Mettre en œuvre des mesures de sécurité appropriées pour l'environnement de production de l'application, telles que des configurations de serveur sécurisées et des protections de réseau.

- Maintenance : Mettez régulièrement à jour et corrigez votre application, surveillez les incidents de sécurité et réagissez aux nouvelles menaces dès leur apparition.

4. Meilleures pratiques essentielles en matière de sécurité des applications Web de l'OWASP

Les applications web sont parmi les plus utilisées aujourd'hui. La sécurité des applications web est cruciale pour toute organisation qui souhaite protéger ses données et sa réputation. L'Open Web Application Security Project (OWASP) fournit des conseils aux équipes et aux professionnels de la sécurité. Malheureusement, de nombreuses organisations doivent encore mettre en œuvre ces meilleures pratiques.

L'OWASP propose des ressources libres pour améliorer la sécurité des applications web. Voici quelques-unes de leurs meilleures pratiques :

- Veillez à ce que toutes les données saisies par l'utilisateur soient validées avant d'être traitées. Il s'agit notamment de vérifier que les types de données, la longueur, le format et l'étendue des données sont corrects. En mettant en œuvre la validation des entrées, vous pouvez éviter toute une série de vulnérabilités, telles que l'injection SQL et les scripts intersites (XSS).

- Utilisez des mécanismes d'authentification et d'autorisation solides pour contrôler l'accès à votre application. Il s'agit notamment d'utiliser des mécanismes de stockage de mots de passe sécurisés, une authentification à deux facteurs et d'autres mesures de sécurité pour empêcher tout accès non autorisé.

- Suivre des pratiques de codage sécurisées pour minimiser le risque de vulnérabilités. Il s'agit notamment d'utiliser des techniques de codage sécurisées, d'éviter les fonctions non sécurisées et d'utiliser des cadres et des bibliothèques qui ont fait l'objet d'un examen de sécurité. Si vous vous assurez que votre code est sécurisé, vous pouvez éviter les débordements de mémoire tampon et les vulnérabilités liées aux chaînes de format.

- Veillez à ce que les messages d'erreur ne révèlent pas d'informations sensibles et enregistrez tous les événements liés à la sécurité. Cela inclut les tentatives de connexion qui échouent et les autres activités suspectes. En enregistrant les événements liés à la sécurité, vous pouvez rapidement détecter les incidents de sécurité et y répondre.

- Utilisez des techniques de gestion de sessions sécurisées pour empêcher le détournement de session et d'autres attaques. Il s'agit notamment d'utiliser des identifiants de session sécurisés, d'appliquer des délais d'attente pour les sessions et d'invalider les sessions lorsque les utilisateurs se déconnectent ou après une période d'inactivité. En mettant en œuvre une gestion sécurisée des sessions, vous pouvez empêcher les attaquants d'accéder à des informations sensibles ou d'entreprendre des actions non autorisées.

- Mettre en œuvre des techniques de cryptage et de décryptage solides pour protéger les données en transit et au repos. Il s'agit notamment d'utiliser des algorithmes et des longueurs de clés standard et de protéger correctement les clés de chiffrement. La mise en œuvre d'une cryptographie forte permet d'empêcher les pirates d'accéder aux données ou de les modifier.

- Utiliser des mécanismes de contrôle d'accès pour restreindre l'accès aux ressources et fonctionnalités sensibles. Il s'agit notamment de s'assurer que les utilisateurs ne disposent que des autorisations dont ils ont besoin pour effectuer leurs tâches et d'appliquer des contrôles d'accès à tous les niveaux de l'application. Vous pouvez empêcher l'accès non autorisé à des données ou à des fonctionnalités en mettant en place des contrôles d'accès.

- Effectuer régulièrement des tests de sécurité, notamment des tests de pénétration et des analyses de vulnérabilité, afin d'identifier et de corriger les faiblesses en matière de sécurité. Utilisez des outils automatisés et des techniques manuelles pour vous assurer que votre application est sécurisée.

- Respectez les pratiques de déploiement sécurisé pour éviter les risques de sécurité lors de l'installation et de la configuration. Il s'agit notamment d'utiliser des protocoles sécurisés, d'éviter les paramètres par défaut et de configurer les paramètres de sécurité conformément aux meilleures pratiques.

- Disposer d'un plan d'intervention en cas d'incident afin de réagir rapidement et efficacement aux incidents de sécurité. Il s'agit notamment de s'assurer que tous les membres du personnel connaissent le plan et le rôle qu'ils y jouent, et de mettre régulièrement le plan en pratique pour s'assurer de son efficacité.

Ces bonnes pratiques peuvent contribuer à sécuriser les applications web et à protéger les données et la réputation de votre organisation. Cependant, vous devrez mettre en place une culture de la sécurité au sein de votre organisation qui mette en œuvre les meilleures pratiques.

5. Adopter une culture de sensibilisation à la sécurité

Formation à la sécurité pour les développeurs

Les développeurs jouent un rôle crucial dans DevSecOps (développement, sécurité et opérations), car le code qu'ils écrivent peut créer ou prévenir des vulnérabilités. Il est important que votre équipe de développement reçoive une formation régulière en matière de sécurité, notamment en ce qui concerne les pratiques de codage sécurisé, la sensibilisation aux vecteurs d'attaque courants et les exigences de conformité spécifiques à l'industrie.

Mener des programmes de sensibilisation à la sécurité

Une forte culture de la sécurité s'étend au-delà de l'équipe de développement. Sensibilisez tous les employés à l'importance de la sécurité et à leur rôle dans son maintien. Organisez régulièrement des programmes de sensibilisation à la sécurité qui couvrent des sujets tels que la reconnaissance des attaques par hameçonnage, l'utilisation de mots de passe forts et le signalement d'activités suspectes.

6. Mettre en œuvre des mécanismes robustes d'authentification et de contrôle d'accès

Utiliser l'authentification multifactorielle (MFA)

L'AMF ajoute une couche supplémentaire de protection en demandant aux utilisateurs de fournir plusieurs formes d'identification avant d'accéder à une application. L'AMF est mise en œuvre en utilisant une combinaison de facteurs basés sur la connaissance (mots de passe), sur la possession (jetons) et sur l'inhérence (biométrie).

Appliquer le principe du moindre privilège

Le principe du moindre privilège restreint l'accès des utilisateurs aux ressources et autorisations minimales nécessaires. Mettre en œuvre un contrôle d'accès basé sur les rôles (RBAC) pour définir et appliquer des niveaux d'accès appropriés pour les utilisateurs.

7. Maintenez votre application à jour et corrigée

Rester informé sur les vulnérabilités et les correctifs

Surveillez régulièrement les sources industrielles, telles que les sites web des fournisseurs et les blogs sur la sécurité, pour obtenir des informations sur les nouvelles vulnérabilités et les correctifs. Inscrivez-vous à des listes de diffusion sur la sécurité et à des services de notification des vulnérabilités pour vous tenir au courant des dernières menaces.

Mise en œuvre d'un processus Patch Management

Développer une gestion des correctifs qui évalue, teste et déploie rapidement les correctifs. Ce processus doit inclure un plan de retour en arrière si un correctif introduit de nouveaux problèmes ou conflits.

Russ Miller, expert en gestion des correctifs, explique : "Rester au courant d'un flux incessant de correctifs pour les vulnérabilités est un défi, en particulier pour les grandes entreprises. Cependant, le temps est un facteur essentiel, et la plupart des organisations donnent à leurs adversaires potentiels suffisamment de temps pour attaquer".

8. Contrôler et auditer régulièrement votre application

Mise en place d'un contrôle continu

Surveillez en permanence vos applications pour détecter les incidents et les anomalies de sécurité, tels que les tentatives d'accès non autorisé, les violations de données et les activités suspectes. Utilisez des outils de sécurité tels que les systèmes de détection d'intrusion (IDS), les solutions de gestion des informations et des événements de sécurité (SIEM) et les outils de surveillance des performances des applications (APM) pour avoir une idée de l'état de sécurité de votre application.

Effectuer des audits de sécurité réguliers

Réalisez des audits de sécurité périodiques pour évaluer l'efficacité de vos mesures de sécurité. Ces audits doivent comprendre une combinaison d'évaluations internes et externes, telles que des tests de pénétration, des analyses de vulnérabilité et des examens de conformité.

9. Tirer parti du cryptage et du stockage des données sur le site Secure

Chiffrer les données

Utilisez le cryptage pour protéger les données, à la fois en transit et au repos. Mettez en œuvre des protocoles tels que Secure Sockets Layer (SSL) ou Transport Layer Security (TLS) pour sécuriser la transmission des données et utilisez des algorithmes de cryptage tels que Advanced Encryption Standard (AES) pour le stockage des données.

Suivre les meilleures pratiques de stockage des données

Adoptez les meilleures pratiques en matière de stockage sécurisé des données, par exemple en séparant les données sensibles des autres données, en utilisant des configurations de base de données sécurisées et en sauvegardant régulièrement vos données afin de les protéger contre la perte de données.

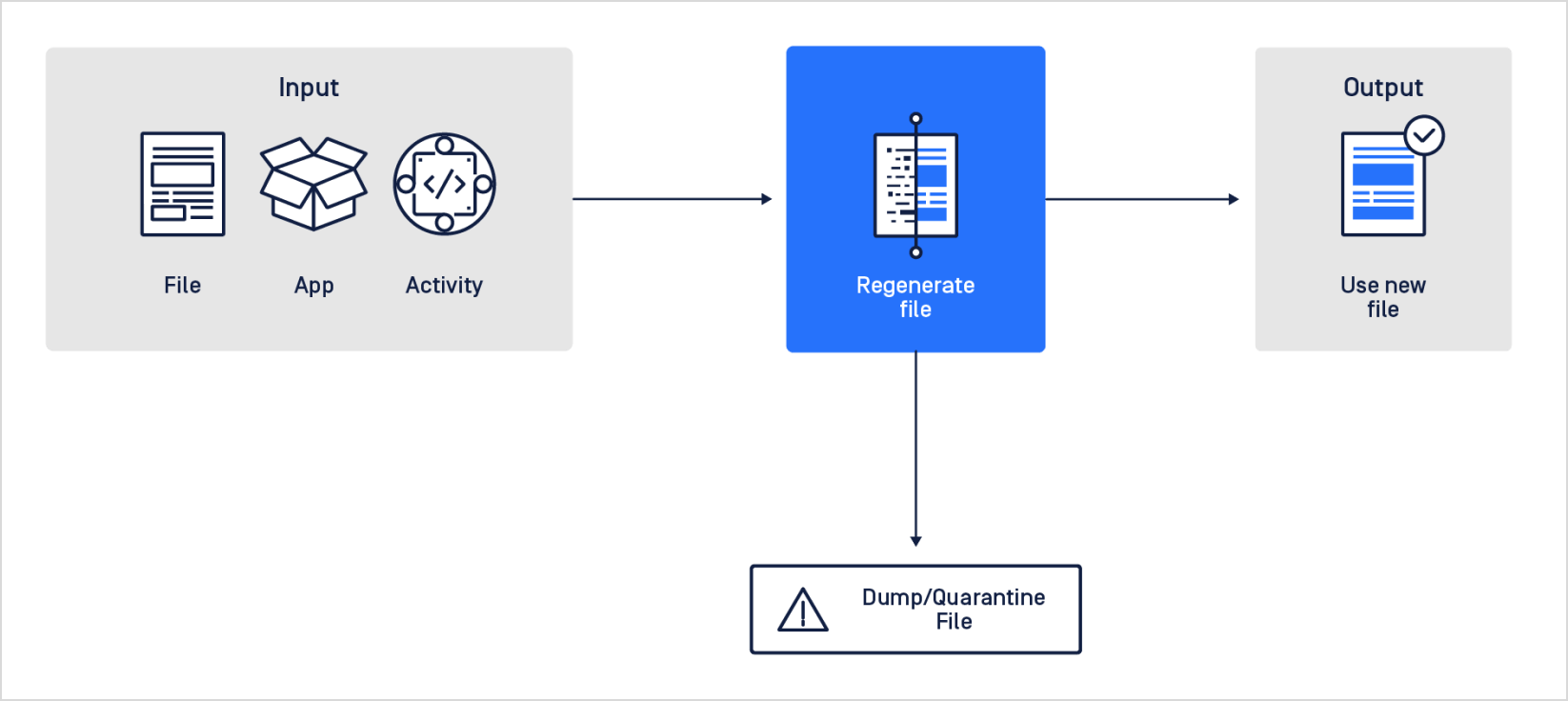

10. Utiliser les technologies de prévention et de détection

Les dernières technologies proactives offrent une approche plus efficace de la protection des organisations contre les menaces liées au téléchargement de fichiers.

Choisissez des technologies qui exploitent des fonctions d'automatisation avancées telles que le désarmement et la reconstruction du contenu, l'apprentissage automatique, le sandboxing et les moteurs d'analyse multiples pour fournir une défense complète contre les attaques basées sur les fichiers. Grâce à ces technologies, les entreprises peuvent automatiser l'analyse des fichiers téléchargés, y compris les courriels, les pièces jointes et les archives, afin de détecter et de prévenir les logiciels malveillants, les exploits de type "zero-day" et d'autres menaces.

Veiller à ce que ces technologies intègrent l'intelligence artificielle, l'analyse du comportement et l'analyse du comportement de l'utilisateur peut également renforcer la sécurité du téléchargement de fichiers. En utilisant ces technologies, les organisations peuvent obtenir une meilleure visibilité de leur réseau, détecter les comportements anormaux et prévenir de manière proactive les menaces potentielles avant qu'elles ne causent des dommages.

11. Meilleures pratiques en matière de sécurité des applications Cloud

Alors que de plus en plus d'entreprises transfèrent leurs applications web dans le nuage, la sécurité des applications en nuage est devenue une préoccupation majeure. Le secteur s'est empressé d'élaborer des pratiques exemplaires pour vous aider à protéger vos applications en nuage. En voici quelques exemples :

- Veillez à ce que vos applications en nuage soient configurées de manière sécurisée. Il s'agit notamment d'utiliser des mécanismes d'authentification et d'autorisation solides, de configurer des contrôles de sécurité du réseau et de veiller à ce que le chiffrement protège les données en transit et au repos.

- Utilisez des solutions de gestion des identités et des accès (IAM) pour gérer les identités des utilisateurs et l'accès à vos applications en nuage. Il s'agit notamment d'utiliser l'authentification multifactorielle, le contrôle d'accès basé sur les rôles et de surveiller l'activité des utilisateurs.

- Mettez en œuvre de solides mesures de sécurité des données pour protéger vos données basées sur l'informatique en nuage. Ces mesures comprennent le cryptage, les contrôles d'accès et la surveillance de l'accès aux données et de leur utilisation. Veillez à comprendre le modèle de responsabilité partagée pour sécuriser les applications web.

- Mettez en œuvre des pratiques de gestion des vulnérabilités afin d'identifier et de corriger les failles de sécurité de vos applications en nuage. Il s'agit notamment de rechercher régulièrement les vulnérabilités et de corriger les vulnérabilités connues dès que possible.

- Choisissez un fournisseur de services en nuage qui a mis en place des mesures de sécurité strictes. Il s'agit notamment de s'assurer que le fournisseur offre une sécurité physique, une sécurité du réseau et des contrôles d'accès solides.

- Mettez en place une surveillance continue de vos applications en nuage afin de détecter les incidents de sécurité et d'y répondre rapidement. Il s'agit notamment de surveiller les activités inhabituelles des utilisateurs, le trafic réseau et l'activité du système.

Le respect de ces bonnes pratiques en matière de sécurité dans le nuage peut contribuer à garantir que vos applications basées dans le nuage sont sécurisées et protégées contre les menaces potentielles. Il est essentiel de se tenir au courant des dernières menaces et tendances en matière de sécurité et d'évaluer et d'améliorer en permanence les mesures de sécurité de l'informatique en nuage.

12. Secure Contre les logiciels malveillants au niveau des paramètres du réseau

La sécurisation des paramètres réseau avec ICAP (Internet Content Adaptation Protocol) est une méthode puissante pour empêcher le téléchargement de fichiers malveillants. ICAP permet aux organisations de scanner et d'analyser le contenu en temps réel, ce qui leur permet d'identifier et de bloquer les fichiers malveillants avant qu'ils n'atteignent leur destination. En s'intégrant ICAP avec les dispositifs de réseau existants tels que les pare-feu d'application web, les proxies inversés et les inspecteurs SSL, les organisations peuvent ajouter une couche de protection à leur réseau de manière transparente.

En outre, les capacités d'adaptation et de transformation du contenu de ICAP permettent aux organisations d'appliquer des politiques et de modifier le contenu en transit, ce qui leur donne un contrôle granulaire sur le flux de données à travers leur réseau. En utilisant ICAP, les organisations peuvent sécuriser efficacement les paramètres de leur réseau et empêcher les téléchargements de fichiers malveillants, améliorant ainsi leur position globale en matière de cybersécurité.

13. Tests de sécurité des applications

Les tests sont un élément essentiel de tout programme de sécurité. Ils permettent de détecter et de traiter les risques de sécurité potentiels avant que les attaquants ne puissent les exploiter. Plusieurs types de tests de sécurité des applications peuvent être effectués, tels que l'analyse des vulnérabilités, les tests de pénétration et l'examen du code. Ces tests permettent d'identifier les vulnérabilités telles que les injections SQL, les scripts intersites et les débordements de mémoire tampon.

Il est important d'effectuer des tests de sécurité des applications à la fois manuels et automatisés pour s'assurer que toutes les vulnérabilités potentielles sont identifiées et traitées. Les outils automatisés de test de sécurité des applications web permettent de rationaliser le processus de test et d'identifier les vulnérabilités plus efficacement. Cependant, les outils automatisés peuvent ne pas détecter toutes les vulnérabilités potentielles, c'est pourquoi les tests manuels sont également nécessaires.

Les tests effectués par des tiers sont également bénéfiques, car ils fournissent une évaluation objective de votre posture de sécurité et identifient les vulnérabilités que les tests internes n'auraient pas permis d'identifier. En effectuant des tests réguliers, vous pouvez vous assurer que vos applications sont sécurisées et protégées contre les menaces potentielles.

Conclusion

Dans le paysage numérique actuel, la sécurité est cruciale pour les entreprises afin de protéger leurs données et de maintenir la confiance des clients. En adoptant les meilleures pratiques en matière de sécurité, vous pouvez réduire considérablement les risques de sécurité et les cybermenaces, et protéger les actifs précieux de votre organisation.

FAQ App Sec

Q : Qu'est-ce que l'app sec et pourquoi est-elle importante ?

R : La sécurité des applications fait référence aux mesures et pratiques employées pour protéger les applications contre les menaces externes, les logiciels malveillants, les violations de données et les vulnérabilités. Elle est essentielle pour protéger les informations personnelles identifiables (PII), maintenir la confiance des clients et garantir la conformité avec les réglementations sectorielles. Il s'agit d'une extension des meilleures pratiques en matière de sécurité des logiciels.

Q : Qu'est-ce que le cycle de développement Secure desSoftware (SSDLC) ?

R : Le cycle de vie du développement deSoftware Secure (SSDLC) est une approche qui intègre des mesures de sécurité tout au long du processus de développement de logiciels. Il comprend des activités axées sur la sécurité au cours des phases de collecte des besoins, de conception, de mise en œuvre, de test, de déploiement et de maintenance.

Q : Comment puis-je créer une culture de sensibilisation à la sécurité au sein de mon organisation ?

R : Cultiver une culture de la sécurité en offrant une formation régulière aux développeurs, en organisant des programmes de sensibilisation à la sécurité pour tous les employés et en encourageant le partage des responsabilités en matière de maintien de la sécurité.

Q : Qu'est-ce que l'authentification multifactorielle (AMF) et pourquoi est-elle essentielle pour la sécurité ?

R : L'authentification multifactorielle (MFA) est une méthode de sécurité qui exige des utilisateurs qu'ils fournissent plusieurs formes d'identification avant d'accéder à une application. Elle est essentielle pour la sécurité des applications car elle ajoute une couche supplémentaire de protection, ce qui rend plus difficile l'accès non autorisé des pirates.

Q : Quelles sont les meilleures pratiques en matière de stockage sécurisé des données ?

R : La sécurité du stockage des données est essentielle pour protéger les informations sensibles des cybermenaces. Pour ce faire, les organisations peuvent mettre en œuvre des pratiques exemplaires telles que le cryptage des données, la séparation des données, l'utilisation de configurations de bases de données sécurisées et la sauvegarde régulière de leurs données. En outre, la veille sur les menaces en temps réel et l'analyse des logiciels malveillants constituent une solution puissante pour prévenir les épidémies latentes et assurer une protection continue contre les cyber-attaques.

Q : À quelle fréquence dois-je procéder à des audits de sécurité pour mon application ?

R : La fréquence des audits de sécurité dépend de facteurs tels que la complexité de votre application, les exigences réglementaires, le serveur web, l'équipe de sécurité et le profil de risque de votre organisation. Il est toutefois recommandé de procéder à des audits réguliers et périodiques.

Q : Quelles sont les meilleures pratiques pour les applications web ?

R : Le respect des meilleures pratiques en matière de sécurité des applications web d'organisations telles que l'OWASP permet de limiter les problèmes de sécurité. Vous pouvez en savoir plus sur la façon dont l'OWASP aide à gérer votre plan de sécurité des applications web et à empêcher les attaquants de trouver des problèmes de sécurité avant votre équipe de sécurité.