- Qu'est-ce que la gestion de la sécurité des données ?

- Pourquoi la gestion de la sécurité des données est-elle importante ?

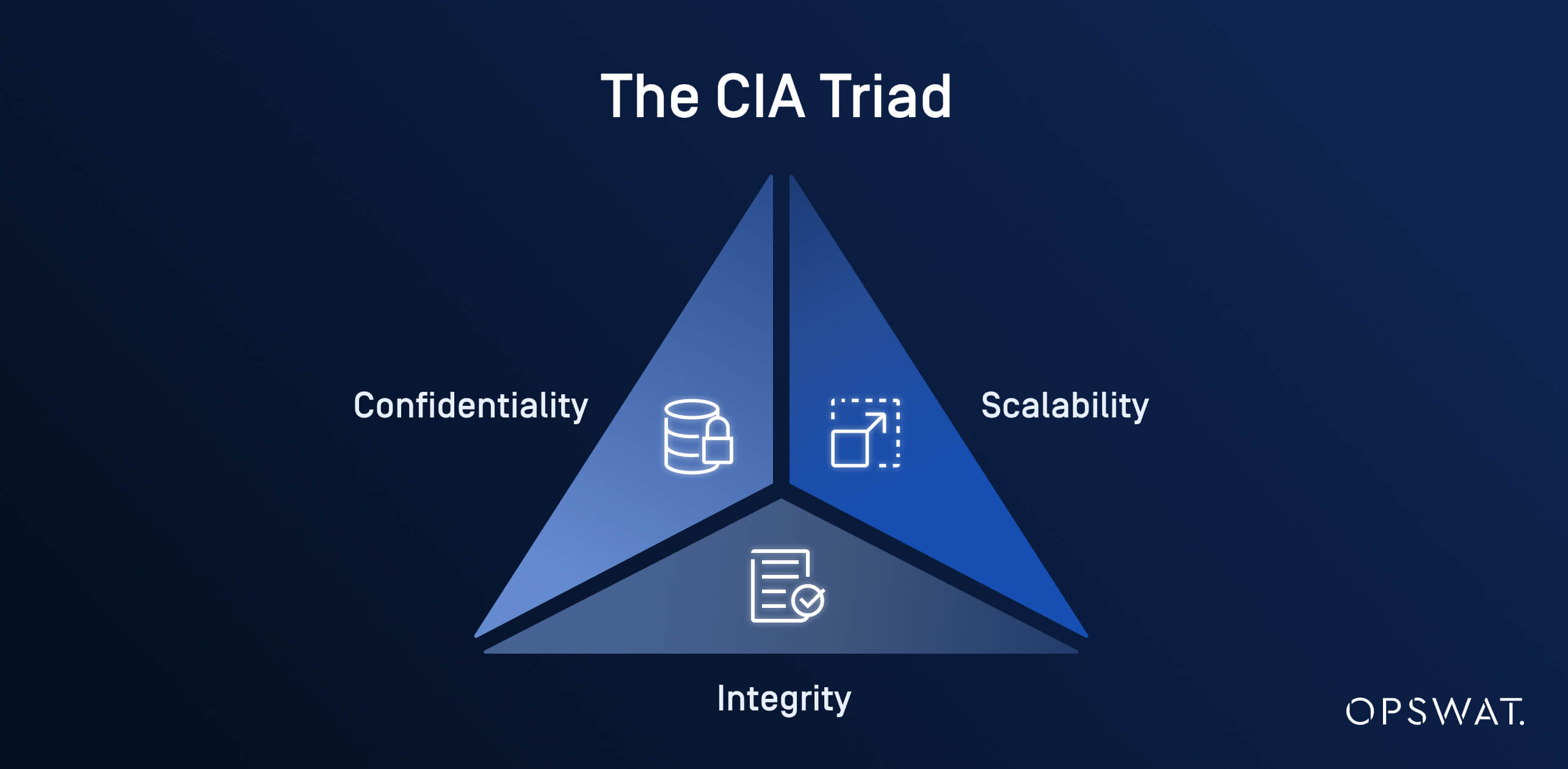

- Principes Core : La triade de la CIA

- Composants et technologies clés de la gestion de la sécurité des données

- Politiques de sécurité, gouvernance et formation

- Comment mettre en œuvre la gestion de la sécurité des données : Approche pas à pas

- La gestion de la sécurité des données en pratique : Cas d'utilisation et exemples industriels

- En savoir plus

- Foire aux questions (FAQ)

Qu'est-ce que la gestion de la sécurité des données ?

La gestion de la sécurité des données est le processus de protection des informations numériques tout au long de leur cycle de vie contre l'accès non autorisé, la corruption ou le vol. Elle implique la mise en œuvre de politiques, de technologies et de procédures visant à garantir la confidentialité, l'intégrité et la disponibilité des données (également connues sous le nom de "triade CIA").

Les organisations s'appuient sur la gestion de la sécurité des données pour assurer la conformité avec les réglementations en matière de confidentialité des données, réduire le risque de perte ou de violation des données et maintenir la confiance avec les parties prenantes. Elle intègre des stratégies telles que la prévention des pertes de données (DLP), le cryptage et le contrôle d'accès pour gérer et atténuer les risques dans un écosystème numérique.

Gestion de la sécurité des données vs. gestion de la sécurité de l'information vs. gestion de la cybersécurité

Bien qu'elles soient étroitement liées, la gestion de la sécurité des données, la gestion de la sécurité de l'information et la gestion de la cybersécurité ont des champs d'application différents :

- La gestion de la sécurité des données se concentre spécifiquement sur la protection des données contre les menaces.

- La gestion de la sécurité de l'information est plus large et englobe la protection de toutes les formes d'information, qu'elles soient numériques ou physiques.

- La gestion de la cybersécurité couvre la défense des systèmes, des réseaux et des programmes contre les attaques numériques.

En bref, la sécurité des données est un sous-ensemble de la sécurité de l'information, qui relève elle-même de la cybersécurité.

Pourquoi la gestion de la sécurité des données est-elle importante ?

Une mauvaise gestion de la sécurité des données peut entraîner des violations de données, des amendes réglementaires, des perturbations opérationnelles et des atteintes à la réputation. Face à l'augmentation des volumes de données et des cybermenaces, les organisations doivent gérer de manière proactive la manière dont les données sont stockées, consultées et protégées.

Une gestion efficace de la sécurité des données joue un rôle essentiel dans la résilience des données, permettant aux entreprises de se remettre des incidents et de maintenir la continuité. Elle est également essentielle pour répondre aux normes de conformité réglementaire telles que GDPR, HIPAA, CCPA et PCI DSS.

Conformité réglementaire et obligations légales

La gestion de la sécurité des données soutient directement la conformité réglementaire en établissant des contrôles qui s'alignent sur les lois relatives à la protection des données. La non-conformité peut entraîner des amendes et des pénalités élevées, une responsabilité juridique et une perte de confiance de la part des clients.

En mettant en œuvre des protocoles de DLP, de cryptage et de stockage sécurisé, les organisations peuvent faire preuve de diligence raisonnable dans la protection des informations sensibles.

Principes Core : La triade de la CIA

La triade CIA constitue le fondement de la gestion de la sécurité des données avec trois principes de base :

- La confidentialité garantit que seuls les utilisateurs autorisés peuvent accéder aux données sensibles.

- L'intégrité garantit que les données sont exactes, fiables et inaltérées.

- La disponibilité permet de s'assurer que les données sont accessibles en cas de besoin.

L'équilibre entre ces trois piliers permet aux organisations d'atteindre leurs objectifs de sécurité tout en soutenant l'efficacité opérationnelle.

Application de la triade CIA à la gestion de la sécurité des données

La triade CIA (confidentialité, intégrité et disponibilité) est fondamentale pour la sécurité des données. Chaque élément joue un rôle essentiel dans la protection des données tout au long de leur cycle de vie, et les scénarios du monde réel exigent souvent de donner la priorité à différents aspects en fonction du cas d'utilisation.

Confidentialité : Protéger les données sensibles

La confidentialité garantit que seules les personnes autorisées accèdent aux données sensibles. Les principales mises en œuvre sont les suivantes :

- RBAC (Role-Based Access Control - contrôle d'accès basé sur les rôles): Attribue l'accès en fonction des rôles des utilisateurs, limitant ainsi l'exposition aux données à ceux qui en ont besoin.

- Le cryptage : Sécurise les données au repos et en transit, les rendant illisibles sans la bonne clé de décryptage.

Dans le secteur des soins de santé, par exemple, les dossiers des patients sont cryptés pour préserver la confidentialité, ce qui garantit la conformité avec des réglementations telles que l'HIPAA.

Intégrité : Garantir l'exactitude des données

L'intégrité garantit que les données restent exactes et inchangées. Les techniques utilisées sont les suivantes

- Sommes de contrôle : Vérifier l'intégrité des données en comparant les sommes de contrôle pour s'assurer qu'il n'y a pas de modifications non autorisées.

- Contrôle de version : Suivi et gestion des modifications apportées aux données, permettant de récupérer les versions précédentes si nécessaire.

Dans le domaine financier, le contrôle des versions garantit que les données financières restent exactes et vérifiables, ce qui permet d'éviter les erreurs dans les rapports.

Disponibilité : Garantir l'accès en cas de besoin

La disponibilité garantit que les données sont accessibles aux utilisateurs autorisés. Les pratiques clés sont les suivantes :

- Systèmes redondants : Assurez un accès continu en disposant de systèmes de secours qui interviennent en cas de défaillance de l'un d'entre eux.

- Sauvegardes régulières : S'assurer que les données peuvent être restaurées en cas de perte accidentelle, de panne matérielle ou de cyberattaque.

Dans le secteur des soins de santé, les systèmes de sauvegarde sont essentiels pour garantir l'accès en temps réel aux données critiques des patients.

Composants et technologies clés de la gestion de la sécurité des données

La gestion moderne de la sécurité des données repose sur une combinaison de technologies et de contrôles stratégiques pour protéger les informations sensibles tout au long de leur cycle de vie. Chaque élément joue un rôle essentiel dans la constitution d'un système de défense complet et stratifié:

Contrôle d'accès et authentification

Ces mécanismes garantissent que seuls les utilisateurs autorisés peuvent accéder à des données spécifiques. Des techniques telles que RBAC, MFA (authentification multifactorielle) et les systèmes IAM (gestion des identités et des accès) centralisés restreignent l'accès et réduisent le risque d'exposition des données en raison de la compromission des informations d'identification.

Chiffrement et masquage des données

Le cryptage sécurise les données au repos et en transit en les convertissant dans des formats illisibles sans la clé de décryptage appropriée. Le masquage des données, quant à lui, protège les informations sensibles en les masquant, en particulier dans les environnements de non-production tels que les tests ou la formation, afin d'éviter les fuites accidentelles.

Prévention de la perte de données

Les outils DLP surveillent l'utilisation et le mouvement des données afin de détecter et d'empêcher le partage, les fuites ou les transferts non autorisés d'informations sensibles. Les solutions DLP peuvent bloquer automatiquement les comportements à risque ou alerter les administrateurs en cas de violation potentielle des règles.

Sauvegarde et récupération

Les sauvegardes sont essentielles pour la résilience des données. En créant et en stockant régulièrement des copies des données, les organisations peuvent restaurer rapidement les informations après une suppression accidentelle, une panne de matériel, une attaque de ransomware ou une catastrophe naturelle. Les plans de reprise après sinistre définissent la manière dont ce processus de restauration doit se dérouler efficacement.

Détection des menaces et réponse aux incidents

Les outils de surveillance proactive détectent les activités inhabituelles ou malveillantes en temps réel. Lorsque des menaces sont identifiées, un plan structuré de réponse aux incidents permet de contenir la violation, d'enquêter sur ses causes profondes et d'appliquer les enseignements tirés pour renforcer les défenses à l'avenir.

Ensemble, ces technologies et pratiques créent une architecture de défense en profondeur qui minimise les vulnérabilités et maximise la capacité à répondre efficacement aux menaces.

Contrôle d'accès et authentification

Une gestion efficace des accès est essentielle pour garantir que seules les personnes autorisées peuvent accéder aux données sensibles.

- Le système RBAC restreint l'accès en fonction du rôle de l'utilisateur, ce qui garantit que les employés ne voient que les données correspondant à leurs responsabilités.

- L'authentification multifactorielle (MFA ) ajoute une couche supplémentaire de protection, en exigeant des utilisateurs qu'ils vérifient leur identité par le biais de plusieurs méthodes.

- L'IAM (gestion des identités et des accès) centralise et simplifie la surveillance des accès, améliorant ainsi la visibilité et le contrôle de l'accès aux données dans l'ensemble de l'organisation.

Prévention de la perte de données (DLP) et masquage des données

Les outils de prévention des pertes de données (DLP) contrôlent et suivent les mouvements de données sensibles entre les systèmes, afin d'empêcher les partages ou les fuites non autorisés. En identifiant les modèles de comportement à risque, la prévention des pertes de données peut bloquer les menaces potentielles ou en alerter les administrateurs.

Le masquage des données, quant à lui, obscurcit les informations sensibles, garantissant qu'elles sont sécurisées même dans les environnements de non-production tels que les tests ou le développement. Cette technique permet aux équipes de travailler avec des données réalistes sans les exposer à des risques inutiles.

Chiffrement et stockage Secure

Le chiffrement garantit que les données restent illisibles pour les utilisateurs non autorisés, qu'elles soient stockées sur un serveur (chiffrement au repos) ou transmises sur des réseaux (chiffrement en transit). En utilisant le chiffrement, les entreprises peuvent protéger les données sensibles contre le vol, même si les données sont interceptées.

Les solutions de stockage Secure renforcent encore cette protection en sécurisant les référentiels de données contre les attaques, ce qui garantit que les fichiers sensibles sont protégés contre les accès non autorisés et les violations.

Détection des menaces et réponse aux incidents

Les systèmes de détection proactive des menaces permettent aux organisations d'identifier les menaces potentielles pour la sécurité et d'y répondre dès qu'elles se présentent.

- La surveillance en temps réel alerte les équipes de sécurité en cas d'activités inhabituelles, ce qui leur permet d'agir rapidement.

- La planification de la réponse aux incidents garantit que les organisations sont prêtes à prendre des mesures rapides et efficaces en cas de violation de la sécurité.

- L'analyse judiciaire post-incident permet aux équipes d'enquêter sur ce qui a mal tourné, de tirer les leçons de l'événement et de renforcer les défenses afin d'éviter de nouveaux incidents.

Sauvegarde et récupération des données

La mise en œuvre d'une stratégie de sauvegarde solide, telle que la règle 3-2-1 (trois copies des données, deux supports différents, une hors site), permet de s'assurer que les données critiques sont toujours récupérables, même en cas de défaillance du système ou de cyberattaque.

La planification de la reprise après sinistre décrit les mesures à prendre en cas de perte de données, afin d'assurer la continuité de l'activité et de réduire au minimum les temps d'arrêt. Ces mesures permettent à une organisation de se remettre rapidement de perturbations inattendues et de reprendre ses activités.

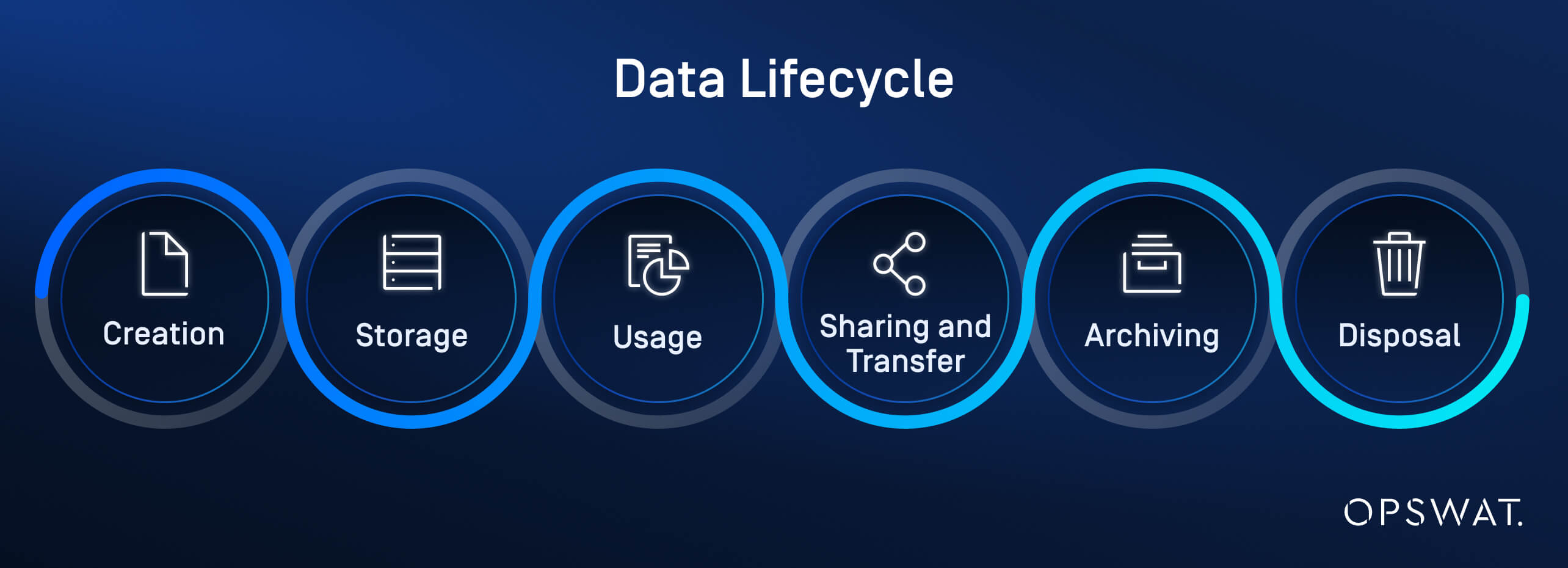

Procédures de gestion et de traitement du cycle de vie des données

Une sécurité des données efficace va au-delà de la protection pendant le stockage et la transmission - il est essentiel de gérer les données tout au long de leur cycle de vie, de la création à la suppression. Il est essentiel de gérer les données tout au long de leur cycle de vie, de leur création à leur suppression. Cela implique de sécuriser les données lors de leur création, de leur stockage et de leur utilisation, ainsi que de garantir la sécurité du partage et du transfert entre les parties.

L'archivage des données anciennes et l'élimination correcte des données obsolètes ou inutiles réduisent encore le risque de failles de sécurité, en garantissant que les informations sensibles ne sont jamais exposées une fois qu'elles ne sont plus nécessaires.

Bonnes pratiques pour le traitement des données

- Minimisation des données : Ne collecter et ne conserver que ce qui est nécessaire.

- Classification des données : Étiqueter les données en fonction de leur sensibilité.

- MigrationSecure : Utilisez des canaux cryptés et des contrôles d'accès pour les transferts de données.

L'adoption de bonnes pratiques en matière de traitement des données est essentielle pour sécuriser les informations sensibles. La minimisation des données consiste à ne collecter que les données absolument nécessaires et à ne les conserver que le temps nécessaire. La classification des données garantit que toutes les données sont étiquetées en fonction de leur sensibilité, afin que le niveau de sécurité approprié soit appliqué.

Les pratiques de migration Secure , telles que l'utilisation de canaux cryptés et de contrôles d'accès pour les transferts de données, réduisent encore le risque de perte ou d'exposition des données lors du passage d'un système à l'autre.

En savoir plus sur la sécurisation des données numériques relatives aux soins de santé.

Politiques de sécurité, gouvernance et formation

La sécurité des données n'est pas seulement une question de technologie, mais aussi de politiques, de gouvernance et de formation solides. Des politiques bien définies définissent les attentes en matière de protection des données, tandis que des cadres de gouvernance garantissent la mise en œuvre efficace de ces politiques. La formation continue permet aux employés d'être informés des dernières menaces et des meilleures pratiques en matière de sécurité.

Élaboration et mise en œuvre de la politique

Les politiques de sécurité doivent s'aligner sur les objectifs de l'organisation et définir les contrôles d'accès et les procédures de traitement des données. Les outils d'application, tels que le contrôle d'accès basé sur des politiques, garantissent la conformité, tandis que des audits réguliers évaluent l'efficacité de ces politiques.

Sensibilisation à la sécurité et gestion des menaces internes

Une formation régulière aide les employés à reconnaître les menaces telles que le phishing et à suivre des pratiques sûres. La surveillance du comportement des utilisateurs pour déceler toute activité suspecte permet également de détecter les menaces internes, ce qui garantit que les risques sont identifiés et atténués à un stade précoce.

Comment mettre en œuvre la gestion de la sécurité des données : Approche pas à pas

1. Évaluez votre position actuelle en matière de sécurité.

2. Identifier les données, les menaces et les vulnérabilités.

3. Sélectionner les technologies et les contrôles.

4. Déployer et intégrer les outils.

5. Contrôler en permanence.

6. Améliorer par des examens et des audits réguliers.

Cadres et normes de gestion de la sécurité des données

Ces cadres populaires fournissent des conseils détaillés qui peuvent aider les organisations à éviter les amendes réglementaires :

- ISO/IEC 27001: norme internationale de gestion de la sécurité de l'information

- Cadre de cybersécurité du NIST : Norme américaine pour la gestion des risques liés à la cybersécurité

- Contrôles CIS : Meilleures pratiques pour la cyberdéfense

La gestion de la sécurité des données en pratique : Cas d'utilisation et exemples industriels

La gestion de la sécurité des données est cruciale dans divers secteurs d'activité, chacun ayant des besoins et des défis uniques. Voici quelques cas d'utilisation qui montrent comment les organisations mettent en œuvre la sécurité des données dans la pratique :

Ces cas d'utilisation illustrent la manière dont différents secteurs mettent en œuvre une série de technologies et de bonnes pratiques pour garantir la sécurité des données et la conformité avec les réglementations sectorielles.

En savoir plus

Découvrez comment OPSWAT's MetaDefender Storage Security d'OPSWAT aide les organisations à analyser, sécuriser et gérer les fichiers sensibles à travers les référentiels de données.

Foire aux questions (FAQ)

Qu'est-ce que la gestion de la sécurité des données ?

La gestion de la sécurité des données est le processus de protection des informations numériques tout au long de leur cycle de vie contre l'accès non autorisé, la corruption ou le vol. Elle implique la mise en œuvre de politiques, de technologies et de procédures visant à garantir la confidentialité, l'intégrité et la disponibilité des données (également connues sous le nom de "triade CIA").

Pourquoi la gestion de la sécurité des données est-elle importante ?

Une mauvaise gestion de la sécurité des données peut entraîner des violations de données, des amendes réglementaires, des perturbations opérationnelles et des atteintes à la réputation.

Comment fonctionne la sécurité de la gestion des données ?

La sécurité de la gestion des données consiste à mettre en œuvre des contrôles par couches, tels que le contrôle d'accès, le cryptage, la protection des données et la surveillance, afin de protéger les données tout au long de leur cycle de vie contre les menaces et les accès non autorisés.

Comment mettre en œuvre la gestion de la sécurité des données ?

- Évaluez votre position actuelle en matière de sécurité.

- Identifier les données, les menaces et les vulnérabilités.

- Sélectionner les technologies et les contrôles.

- Déployer et intégrer des outils.

- Contrôler en permanence.

- S'améliorer grâce à des examens et des audits réguliers.

Qu'est-ce que la gestion de la sécurité des données, la gestion de la sécurité de l'information et la gestion de la cybersécurité ?

- La gestion de la sécurité des données se concentre spécifiquement sur la protection des données contre les menaces.

- La gestion de la sécurité de l'information est plus large et englobe la protection de toutes les formes d'information, qu'elles soient numériques ou physiques.

- La gestion de la cybersécurité couvre la défense des systèmes, des réseaux et des programmes contre les attaques numériques.

En bref, la sécurité des données est un sous-ensemble de la sécurité de l'information, qui relève elle-même de la cybersécurité.

Quelles sont les meilleures pratiques en matière de traitement des données ?

- Minimisation des données : Ne collecter et ne conserver que ce qui est nécessaire.

- Classification des données : Étiqueter les données en fonction de leur sensibilité.

- MigrationSecure : Utilisez des canaux cryptés et des contrôles d'accès pour les transferts de données.

Comment la triade de la CIA s'applique-t-elle à la gestion de la sécurité des données ?

La triade CIA - confidentialité, intégrité et disponibilité - est le fondement de la gestion de la sécurité des données. Elle garantit que les données ne sont accessibles qu'aux utilisateurs autorisés, qu'elles restent exactes et inaltérées et qu'elles sont disponibles en cas de besoin.

Qu'est-ce que la gestion du cycle de vie des données ?

La gestion du cycle de vie des données comprend la sécurisation des données lors de leur création, de leur stockage et de leur utilisation, ainsi que la garantie d'un partage et d'un transfert sûrs entre les parties.

Quels sont les éléments clés de la gestion de la sécurité des données ?

Les principaux éléments de la gestion de la sécurité des données sont le contrôle d'accès et l'authentification, le cryptage et le masquage des données, la prévention de la perte de données (DLP), la sauvegarde et la récupération, la détection des menaces et la réponse aux incidents, ainsi que la gestion du cycle de vie des données.

Quels sont les trois piliers de la sécurité et de la gestion des données ?

Les trois piliers sont la confidentialité, l'intégrité et la disponibilité, collectivement connus sous le nom de triade de la CIA. Ces principes guident toutes les stratégies de sécurité des données.

Quel est le plus grand risque pour la sécurité des données ?

Les risques les plus importants sont les menaces internes, les systèmes mal configuréset les cyberattaquessophistiquées. cyberattaques sophistiquées telles que les ransomwares.

Qui est responsable de la sécurité des données ?

La responsabilité est partagée entre les équipes informatiques, les propriétaires de données, les responsables de la conformité et les employés. Une culture de la sécurité et des rôles clairement définis contribuent à garantir la responsabilité.