Les cybercriminels modernes ont changé les règles de la protection des données. Les sauvegardes, autrefois considérées comme un simple filet de sécurité, sont aujourd'hui les cibles principales des ransomwares et des cyberattaques avancées.

Les attaquants savent que la compromission des systèmes de récupération peut porter un coup fatal aux entreprises. Il ne suffit plus d'avoir des sauvegardes ; vous devez sécuriser de manière proactive le cycle de vie de vos données de sauvegarde pour parvenir à une véritable cyber-résilience.

Pourquoi les vérifications traditionnelles des sauvegardes ne sont-elles pas suffisantes ?

Les contrôles de sauvegarde traditionnels donnent souvent un faux sentiment de sécurité, car ils ne détectent pas les menaces en constante évolution qui mettent les entreprises en danger. Alors que les méthodes conventionnelles se concentrent sur l'intégrité et la disponibilité de base, elles négligent des vulnérabilités critiques telles que :

- Menaces transmises par les fichiers, telles que les vulnérabilités basées sur les fichiers, les exploits du jour zéro ou les logiciels malveillants sophistiqués cachés dans les fichiers de sauvegarde, en particulier dans les archives, les bases de données et les images de machines.

- Un ransomware polymorphe qui contourne la détection basée sur les signatures

- Modifications subtiles mais malveillantes des fichiers causées par la dérive des fichiers ou des métadonnées

- La restauration des données infectées entraîne une réinfection immédiate, un échec de la récupération et un temps d'arrêt prolongé.

- Exigences réglementaires strictes (par exemple, GDPR, PCI DSS, SOX et Sheltered Harbor)

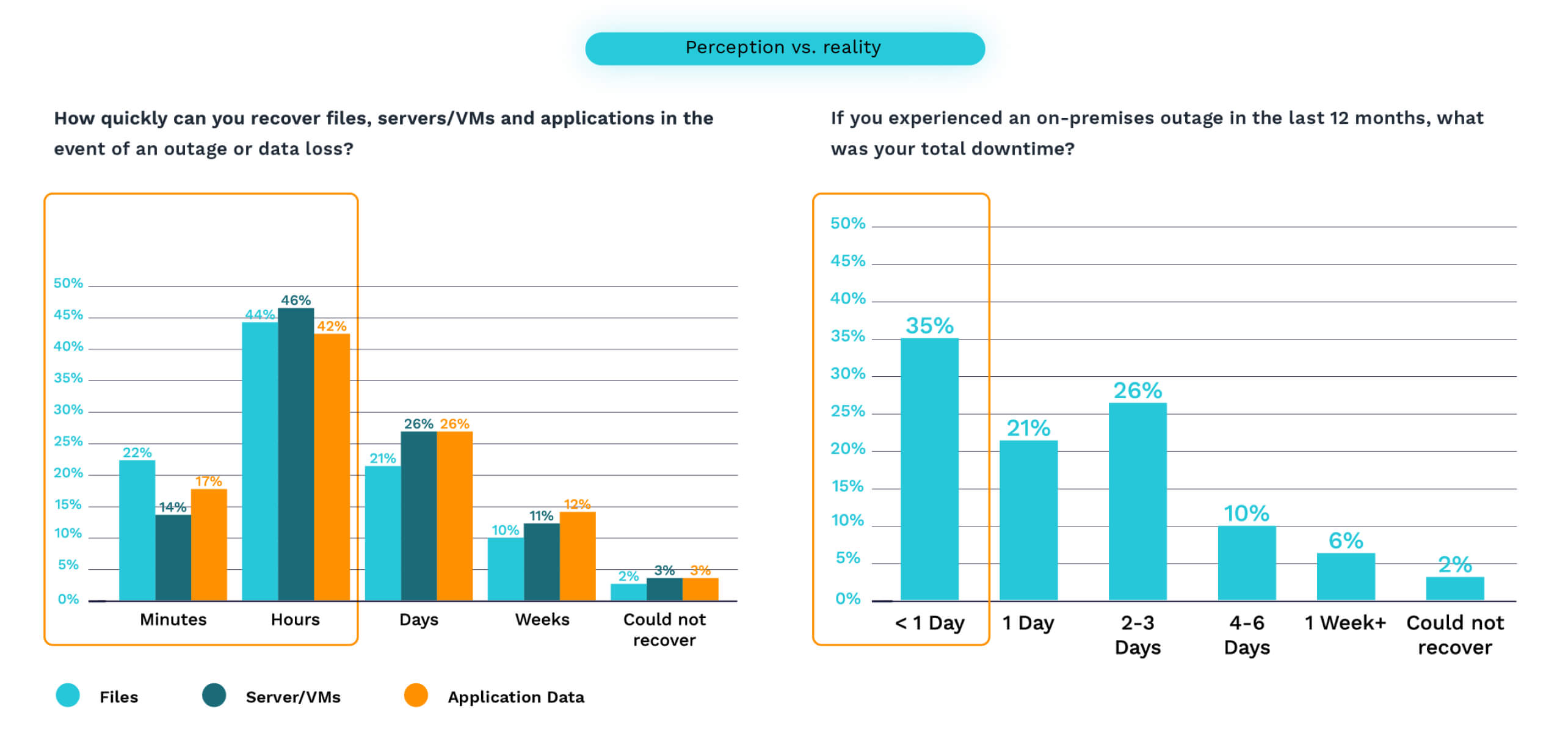

La réalité de la reprise n'est pas à la hauteur des attentes, ce qui révèle un écart important entre ce que les organisations pensent pouvoir réaliser et leurs performances réelles pendant les temps d'arrêt. Une étude récente montre que si plus de 60 % des personnes interrogées pensaient pouvoir reprendre leurs activités en moins d'une journée, seules 35 % d'entre elles y sont parvenues lorsqu'elles ont été confrontées à un événement réel.

Pour remédier à ces lacunes, les entreprises doivent modifier radicalement leur approche de la sécurité des sauvegardes, en passant d'une simple vérification à une détection et une prévention complètes des menaces. Sans cette évolution, les systèmes de sauvegarde restent dangereusement exposés à des attaques sophistiquées qui peuvent rendre vains les efforts de restauration au moment même où ils sont le plus nécessaires.

Les entreprises doivent mettre en œuvre des pratiques de sécurité multicouches qui ciblent spécifiquement ces angles morts, en combinant des technologies avancées avec des processus stratégiques pour garantir que les sauvegardes restent à la fois disponibles et non compromises. L'écart croissant entre les attentes en matière de récupération et la réalité constitue un avertissement brutal : les approches traditionnelles n'offrent plus une protection adéquate.

8 pratiques essentielles pour Secure vos sauvegardes

Les stratégies globales suivantes constituent la base d'un écosystème de sauvegarde véritablement sécurisé, qui ne se contente pas de préserver vos données, mais garantit leur intégrité et leur disponibilité lorsque la restauration devient nécessaire. En mettant en œuvre ces huit pratiques essentielles, les entreprises peuvent transformer des référentiels de sauvegarde vulnérables en actifs résilients qui maintiennent la continuité des activités, même face à des adversaires déterminés.

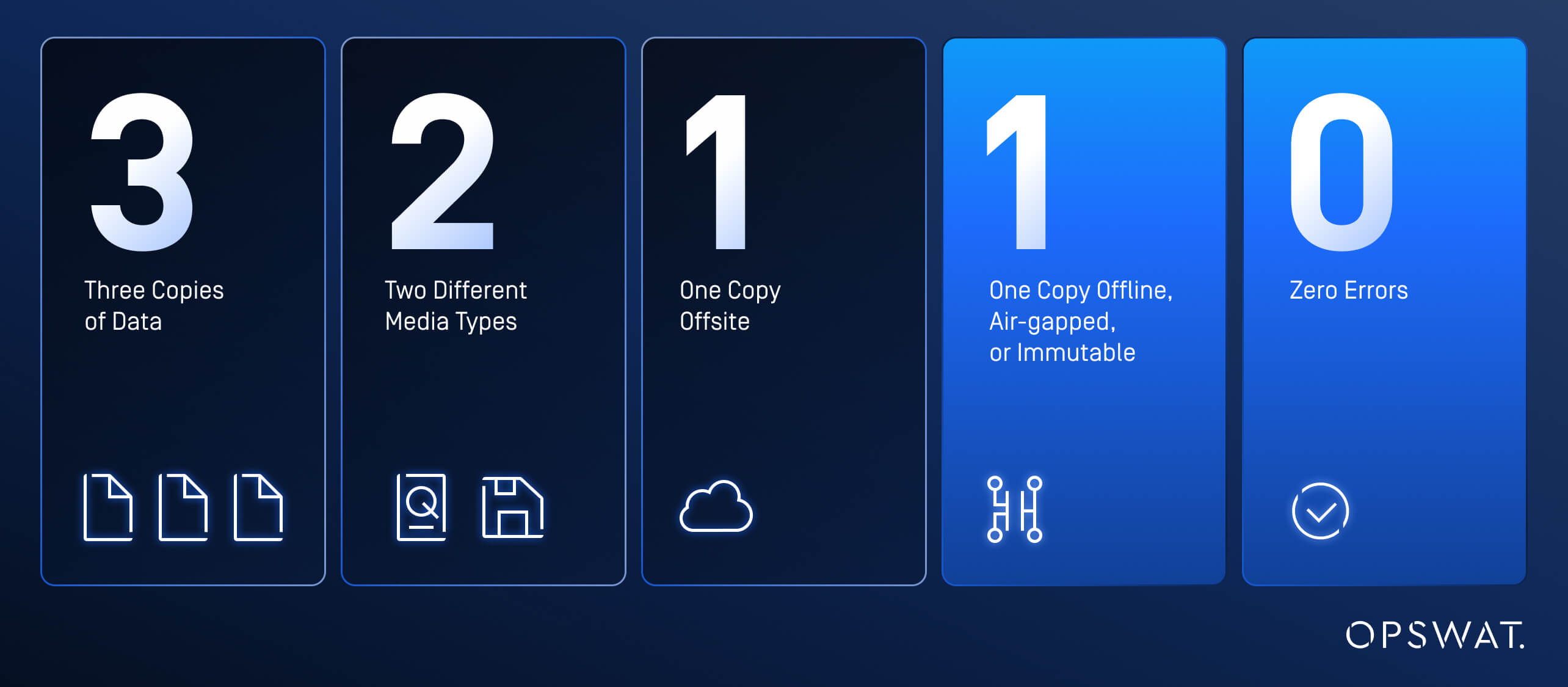

1. La règle des 3-2-1-1-0

La règle de sauvegarde 3-2-1-1-0 représente une évolution modernisée de l'approche traditionnelle 3-2-1, spécialement conçue pour renforcer la cyber-résilience et la sécurité dans le cadre de votre stratégie de reprise après sinistre :

- Trois copies des données : Conservez trois copies de vos données (une copie principale et deux copies de sauvegarde).

- Deux types de Media différents : Stockez vos sauvegardes sur deux types de supports distincts. Si, traditionnellement, il s'agissait de disques et de bandes, les approches modernes intègrent souvent le stockage en nuage ou les disques SSD.

- Une copie hors site : Conservez au moins une copie dans un autre endroit, ce qui est facilement réalisable avec les solutions de sauvegarde en nuage (dans une autre région ou avec un autre fournisseur de nuage).

- Une copie hors ligne, dans l'air ou immuable : Conservez une copie qui est soit complètement déconnectée des réseaux (hors ligne/à l'abri de l'air), soit non modifiable une fois écrite (immuable). Ce point est crucial pour la protection contre les ransomwares, car il offre une option de récupération propre que les attaquants ne peuvent pas compromettre.

- Zéro erreur : Vérifiez régulièrement vos sauvegardes pour vous assurer qu'elles ne contiennent pas d'erreurs et qu'elles sont utilisables en cas de besoin.

Disposer de plusieurs sauvegardes n'est que la moitié de l'équation. Les organisations doivent également se concentrer sur les objectifs de temps de récupération (RTO), qui définissent la rapidité et la sécurité avec lesquelles les services critiques peuvent être restaurés. En cas de catastrophe, qu'il s'agisse d'un ransomware, de menaces sophistiquées ou de cyberattaques ciblées, la capacité à récupérer en quelques minutes sans réintroduire de logiciels malveillants ou violer la conformité est ce qui distingue une organisation cyber-résiliente d'une organisation vulnérable.

L'étape suivante de la planification consiste à assurer la sécurité, la fiabilité et la préparation. C'est là qu'une solution de sécurité du stockage à plusieurs niveaux joue un rôle essentiel.

2. Balayage périodique

La mise en œuvre d'une analyse périodique représente une couche de défense critique au-delà de la vérification initiale des sauvegardes. Alors que les analyses ponctuelles fournissent un instantané de l'intégrité des sauvegardes, les analyses régulières programmées assurent une protection continue contre les menaces émergentes qui auraient pu être indétectables lorsque les sauvegardes ont été créées pour la première fois.

La détection des logiciels malveillants est un élément non négociable des tests de récupération périodiques. Sans une analyse robuste des logiciels malveillants intégrée à votre processus de vérification des sauvegardes, même la stratégie de sauvegarde la plus méticuleuse peut échouer lors de scénarios de récupération réels en réintroduisant les menaces mêmes dont les organisations tentent de se débarrasser.

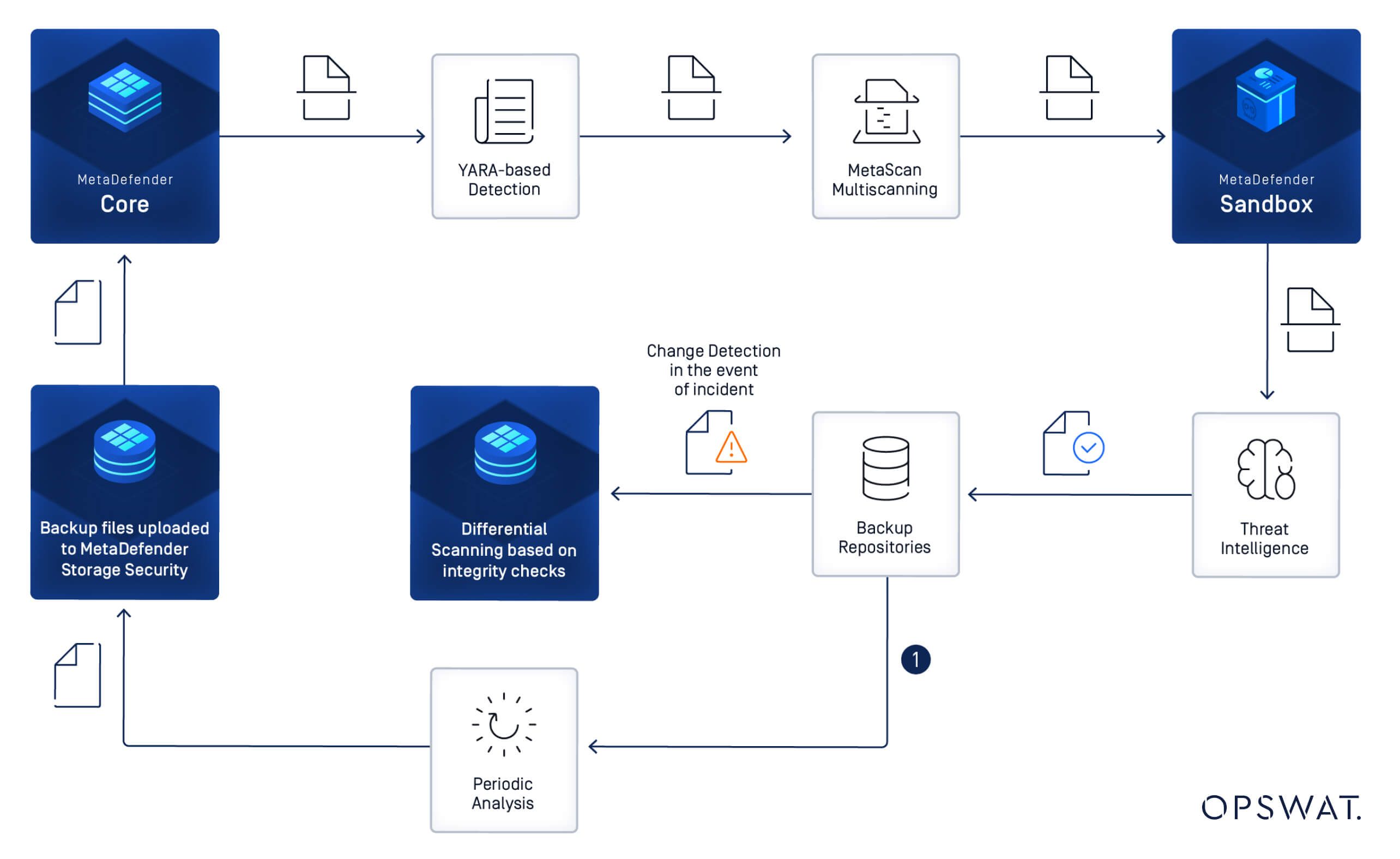

3. Approche Multiscanning

Tous les fichiers doivent être analysés à la recherche de logiciels malveillants avant d'être autorisés à pénétrer dans votre réseau ou dans votre espace de stockage de sauvegarde. Pour obtenir les taux de détection les plus élevés et la fenêtre d'exposition la plus courte aux épidémies de logiciels malveillants, analysez les fichiers à l'aide de plusieurs moteurs anti-programmes malveillants (en utilisant une combinaison de signatures, de méthodes heuristiques et de méthodes de détection par apprentissage automatique) à l'aide d'une solution de multiscanning.

4. Détection basée sur Yara

Les règles YARA permettent aux équipes de sécurité d'identifier les logiciels malveillants sophistiqués dans les référentiels de sauvegarde à l'aide de règles personnalisées basées sur des caractéristiques de fichiers spécifiques. En mettant en œuvre des chaînes définies avec précision et une logique conditionnelle, les entreprises peuvent détecter des menaces que les solutions basées sur les signatures risquent de manquer, y compris les attaques ciblées et émergentes.

Le cadre adaptable de YARA permet d'affiner en permanence les capacités de détection, créant ainsi une couche de défense dynamique qui améliore considérablement la précision des processus de vérification de sauvegarde.

5. Analyse Adaptive de la menace

La technologieSandbox permet aux entreprises de détecter et d'analyser les logiciels malveillants du jour zéro dans des environnements isolés et contrôlés avant qu'ils ne compromettent les opérations de récupération. En exploitant cette technologie avec des capacités d'analyse statique approfondie, l'intégration de renseignements avancés sur les menaces et des techniques d'émulation à grande vitesse, les équipes de sécurité peuvent identifier efficacement des variantes de logiciels malveillants sophistiqués ou des IOC (indicateurs de compromission) que l'analyse traditionnelle basée sur les signatures pourrait manquer.

6. Contenu Désarmement et reconstruction

Les fichiers tels que les fichiers Microsoft Office, PDF et images peuvent contenir des menaces intégrées dans des scripts et des macros cachés qui ne sont pas toujours détectés par les moteurs de lutte contre les logiciels malveillants. Pour éliminer les risques et s'assurer que les fichiers de sauvegarde ne contiennent pas de menaces cachées, la meilleure pratique consiste à supprimer tous les objets intégrés possibles à l'aide du CDR (désarmement et reconstruction du contenu).

7. Balayage différentiel

8. Prévention de la perte de données

Toutes les données sensibles telles que les numéros de sécurité sociale, les coordonnées bancaires ou les IPI (informations personnelles identifiables) doivent être expurgées, masquées ou bloquées à l'aide de la technologie DLP(prévention de la perte de données).

Faire passer la sécurité des sauvegardes du stade de la défense à celui de la résilience

Les entreprises qui protègent avec succès leur infrastructure de sauvegarde gagnent plus qu'une simple sécurité des données; elles obtiennent une véritable résilience commerciale, une conformité réglementaire et la certitude que les opérations de récupération réussiront lorsque le besoin s'en fera le plus sentir. L'investissement dans des sauvegardes correctement sécurisées est bien plus rentable que les ressources nécessaires à leur mise en œuvre, en particulier si on le compare aux coûts dévastateurs des attaques de ransomware, des violations de données ou des tentatives de récupération qui échouent.

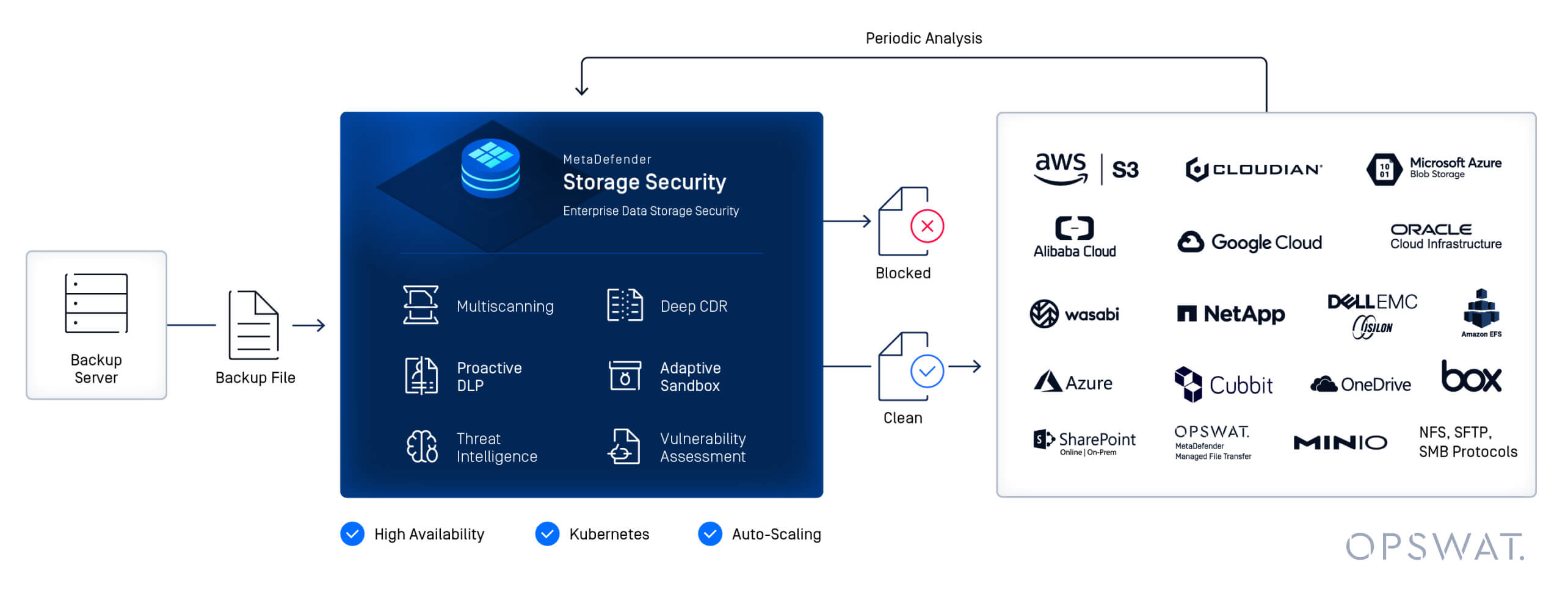

L'avantage OPSWAT

MetaDefender Storage Security™ unifie les pratiques critiques au sein d'une solution unique. Grâce aux technologies de pointe d'OPSWATtelles que Metascan™ Multiscanning, Deep CDR™, Proactive DLP™ et Adaptive Sandbox, vos données de sauvegarde restent propres et facilement accessibles lorsque chaque seconde compte.

L'une de nos principales capacités est la détection rapide des changements. MetaDefender Storage Security surveille en permanence les référentiels de sauvegarde par le biais d'analyses périodiques. Lorsqu'un incident de sécurité ou une attaque de ransomware se produit, l'administrateur peut activer l'analyse différentielle basée sur les contrôles d'intégrité des fichiers connus. Cette capacité de détection rapide des changements minimise considérablement le RTO (objectif de temps de récupération) en identifiant rapidement les jeux de sauvegarde qui restent intacts, ce qui permet aux organisations de restaurer les opérations à partir du point de sauvegarde propre le plus récent.

Conclusion

N'attendez pas qu'un incident de sécurité mette en évidence les vulnérabilités de votre stratégie de sauvegarde. Prenez des mesures proactives dès maintenant pour évaluer votre position actuelle en matière de sécurité des sauvegardes et identifier les possibilités d'amélioration. Nos experts en sécurité peuvent vous aider à évaluer votre infrastructure existante, à recommander des solutions sur mesure qui s'alignent sur ces meilleures pratiques et à vous guider dans la mise en œuvre d'un cadre complet de sécurité des sauvegardes.

Contactez nos experts dès aujourd'hui pour discuter de la manière dont vous pouvez renforcer votre posture de sécurité de sauvegarde et atteindre une véritable cyber-résilience dans un environnement numérique de plus en plus hostile.

Foire aux questions (FAQ)

Qu'est-ce que la sauvegarde et la récupération des données ?

La sauvegarde et la récupération des données consistent à créer des copies des données pour les protéger contre la perte ou la corruption et à les restaurer en cas de besoin, que ce soit à la suite d'une suppression accidentelle, d'une défaillance matérielle ou d'une cyberattaque telle qu'un ransomware.

Pourquoi la sauvegarde et la récupération des données sont-elles importantes ?

Elle assure la continuité des activités en permettant aux organisations de restaurer les systèmes et les données critiques après un incident, minimisant ainsi les temps d'arrêt, les pertes financières et les atteintes à la réputation. Dans le contexte actuel de menaces, elle favorise également la conformité réglementaire et la reprise après sinistre.

Qu'est-ce que la sécurité des sauvegardes de données ?

La sécurité des sauvegardes de données fait référence aux pratiques et aux technologies utilisées pour protéger les données de sauvegarde contre l'accès non autorisé, la corruption ou les cybermenaces, afin de garantir que les sauvegardes restent utilisables, non infectées et récupérables en cas de crise.

Quelle est la meilleure façon de sécuriser une sauvegarde ?

Il existe de nombreuses bonnes pratiques pour sécuriser les sauvegardes ; une approche multicouche est l'une des plus recommandées par les experts en cybersécurité. Mettez en œuvre la règle de sauvegarde 3-2-1-1-0, analysez régulièrement les sauvegardes à l'aide de plusieurs moteurs anti-malware, utilisez les technologies CDR, sandboxing et DLP pour éliminer les menaces intégrées et protéger les données sensibles.

Quels sont les trois types de sauvegarde des données ?

1. Sauvegarde complète : Copie complète de toutes les données.

2. Sauvegarde incrémentielle : Sauvegarde uniquement les données qui ont été modifiées depuis la dernière sauvegarde.

3. Sauvegarde différentielle : Sauvegarde de toutes les données modifiées depuis la dernière sauvegarde complète.

Qu'est-ce que la règle de sauvegarde 3-2-1 ?

Conservez trois copies de vos données, stockées sur deux types de supports différents, dont une copie hors site. Cela permet d'assurer la redondance et de se prémunir contre les défaillances localisées.

Qu'est-ce que la règle de sauvegarde 3-2-1-1-0 ?

Une évolution avancée du modèle traditionnel :

- 3 copies totales de vos données

- 2 types de supports différents

- 1 copie hors site

- 1 copie hors ligne, sur coussin d'air ou immuable

- 0 erreur dans la vérification des sauvegardes, ce qui garantit que les sauvegardes sont utilisables en cas de besoin