Les supports amovibles, tels que les clés USB , les disques durs externes et autres dispositifs portables, représentent une menace critique et souvent négligée pour les environnements OT (Operational Technology). Un rapport de DarkReading a révélé que les États-nations reviennent aux clés USB, les utilisant dans des cyberattaques BYOD pour compromettre des organisations gouvernementales hautement protégées, parlant de "la tendance la plus étrange en matière de cybersécurité".

Puisqu'ils contournent les défenses traditionnelles basées sur le réseau, les supports amovibles diffusent des logiciels malveillants directement dans les systèmes segmentés et protégés par un système aérien, exploitant ainsi le modèle de sécurité sur lequel reposent les environnements OT et les infrastructures critiques. En 2024, les supports amovibles représentaient 20,3 % des vecteurs initiaux des cyberattaques visant les ICS (systèmes de contrôle industriel), tandis que 15,2 % de toutes les compromissions OT provenaient de supports amovibles, selon le rapport SANS 2025 ICS/OT Cybersecurity Budget.

Comment les acteurs de la menace exploitent les Media amovibles

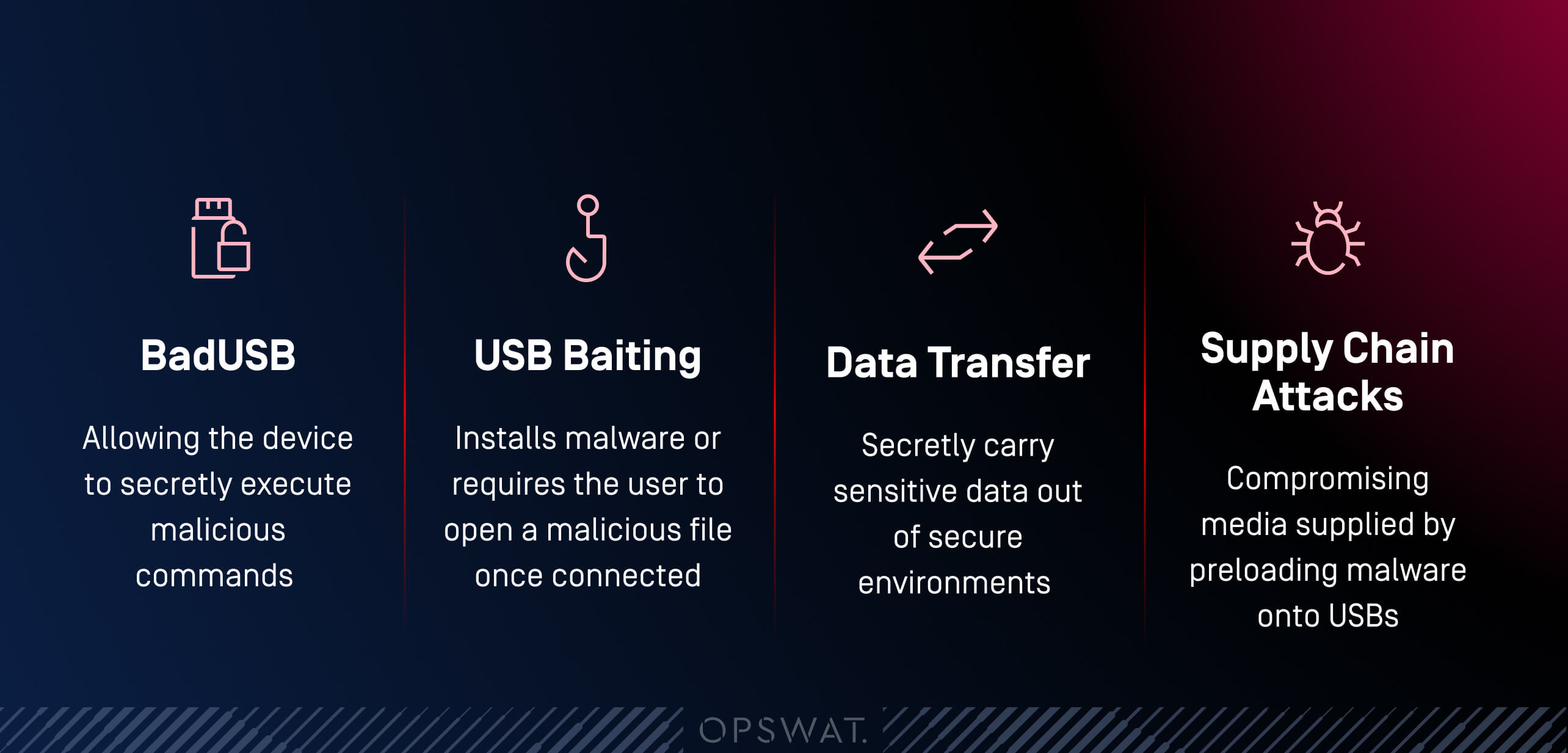

Les acteurs de la menace emploient diverses tactiques pour diffuser des logiciels malveillants ou extraire des données à partir d'environnements aériens, en utilisant des supports amovibles pour contourner les contrôles de sécurité traditionnels et échapper à la détection :

- BadUSB : Reprogramme le micrologiciel d'un dispositif USB pour imiter un dispositif légitime, tel qu'un clavier ou une carte réseau, ce qui permet au dispositif d'exécuter secrètement des commandes malveillantes.

- USB Baiting (appâtUSB ) : Laisser une clé USB infectée dans un lieu public avec une étiquette alléchante, comme "Confidentiel" ou "Plan Q4", qui installe un logiciel malveillant ou demande à l'utilisateur d'ouvrir un fichier malveillant une fois la clé connectée.

- Transfert de données : Utilisation du même support que celui utilisé pour transférer des logiciels malveillants vers des systèmes sous surveillance aérienne afin de transporter secrètement des données sensibles hors d'environnements sécurisés.

- Attaques deSupply Chain : Compromettre les supports fournis par les vendeurs et les sous-traitants en préchargeant des logiciels malveillants sur des clés USB au cours de la fabrication ou de la distribution.

Pourquoi les systèmes critiques sont plus vulnérables que jamais

Les antivirus traditionnels ne sont plus efficaces

Un moteur antivirus unique ne peut atteindre qu'un taux de détection moyen de 45,4 %. Comme les solutions antivirus uniques reposent sur une approche de détection basée sur les signatures et sur des bases de données limitées de logiciels malveillants connus, elles ne sont pas à la hauteur des logiciels malveillants modernes, évasifs et pilotés par l'IA.

Risques liés aux exploits de type Zero-Day

En l'absence de correctifs ou de signatures et d'informations permettant de détecter une attaque, les attaques de type "zero-day" ne sont souvent détectées qu'une fois les dégâts causés. Le fait de s'appuyer uniquement sur la détection plutôt que sur la prévention rend les infrastructures critiques très vulnérables.

Fichiers d'origine suspecte

Les supports amovibles contenant des fichiers d'origine étrangère suspecte peuvent présenter des risques plus importants que les logiciels malveillants d'adversaires parrainés par des États. Même si leur utilisation semble sûre, le traitement de fichiers ou l'utilisation de logiciels provenant d'endroits spécifiques expose les organisations au risque de ne pas respecter la conformité réglementaire et de se voir infliger de lourdes amendes.

Logiciels malveillants évasifs et pilotés par l'IA

Les adversaires continuent d'utiliser les technologies les plus récentes pour développer des logiciels malveillants difficiles à détecter, qu'il s'agisse de techniques d'évasion courantes, telles que les macros et l'éjection de la mémoire, ou de logiciels malveillants à comportement changeant, pilotés par l'intelligence artificielle. Ces niveaux de sophistication requièrent des solutions multicouches qui privilégient la prévention à la détection.

Erreurs humaines et violations de données

Les supports amovibles contenant des données sensibles, telles que des mots de passe, des données commerciales critiques et du contenu top secret, peuvent entraîner des fuites de données préjudiciables. Ces pratiques sont l'une des causes principales des violations de données et de conformité.

Arrêter les logiciels malveillants au point d'entrée

Avec 5 facteurs de forme qui répondent aux exigences de divers environnements opérationnels, même dans les conditions les plus difficiles, MetaDefender Kiosk™ agit comme un gardien physique pour s'assurer que tous les supports amovibles sont scannés et validés avant utilisation, en particulier dans les environnements critiques à air comprimé. Prenant en charge plus de 20 types de supports, MetaDefender kiosk scanne une large gamme de supports amovibles, notamment les clés USB , les cartes mémoire, les disques durs, les CD et les DVD.

Il est équipé de technologies éprouvées et mondialement reconnues pour assurer la protection des actifs informatiques contre les menaces les plus sophistiquées liées aux supports amovibles.

Advanced Threat Detection à l'aide de plusieurs moteurs

Avec des taux de détection qui atteignent jusqu'à 99,2 % avec plus de 30 moteurs de logiciels malveillants, Metascan™ Multiscanning offre une protection renforcée contre une variété de cybermenaces, réduit les temps d'exposition aux épidémies et diminue les risques de faux positifs.

Une technologie préventive pour se défendre contre les menaces non détectées

Alors que les solutions d'analyse traditionnelles ne parviennent pas à détecter les menaces inconnues, Deep CDR™ est une technologie qui se défend contre ces menaces en assainissant et en régénérant les fichiers tout en conservant leurs fonctionnalités. Elle permet de prévenir les menaces non détectées, notamment les exploits du jour zéro et les logiciels malveillants évasifs, avec plus de 200 types de fichiers pris en charge.

Détecter l'origine des fichiers pour éviter les violations de conformité

La technologie Country-of-Origin détecte la source géographique des fichiers en analysant les métadonnées et les empreintes digitales. La vérification de l'origine géographique d'un fichier aide les organisations à éviter les violations de la conformité.

Prévenir les fuites de données sensibles

Pour protéger les données sensibles, Proactive DLP™ vérifie les fichiers avant leur transfert vers et depuis les réseaux critiques à air comprimé et bloque les données sensibles et secrètes à l'aide d'expressions régulières personnalisées.

Détecter les vulnérabilités connues des fichiers

Avec plus de 3 000 000 de points de données collectés à partir d'appareils actifs et plus de 30 000 CVE associés avec des informations sur la gravité, MetaDefender Kiosk vérifie les fichiers et les logiciels pour détecter les vulnérabilités courantes avant de les laisser passer à travers les trous d'air.

Protection intégrée des périphériques et des Media amovibles et au-delà

MetaDefender Kiosk ses capacités avec celles d'autres solutions MetaDefender afin d'offrir une sécurité multicouche pour les supports amovibles et périphériques. Il s'intègre de manière transparente à MetaDefender Managed File Transfer MFT)™ afin d'assurer des transferts sécurisés pour des fichiers sûrs et nettoyés.

My OPSWAT™ Central Management permet de configurer les appliances, de définir et d'appliquer des politiques d'analyse, et de générer des journaux d'audit détaillés sur plusieurs kiosques, le tout à partir d'une seule vitre. Avec des journaux centralisés et auditables et une application cohérente des politiques, en plus de ses capacités d'analyse avancées, MetaDefender Kiosk facilite la conformité avec les normes réglementaires rigoureuses spécifiques à l'OT, notamment NIST, IEC 62443, ISO 27001 et NERC CIP. MetaDefender Netwall fournit un accès aux données OT en temps réel et permet un transfert sécurisé des données vers les environnements OT, tout en défendant l'environnement OT contre les menaces véhiculées par le réseau.

MetaDefender Media Firewall™ garantit que les secteurs d'amorçage et le contenu des fichiers des supports portables insérés sont inspectés, audités, assainis et approuvés par un MetaDefender KioskTM avant d'être utilisés. MetaDefender Endpoint Validation™ ou Media Validation peut également vérifier que les supports amovibles ont été analysés dans le cadre des politiques appliquées.

Protection de bout en bout des Media amovibles

Grâce à son expérience éprouvée auprès de plus de 1 900 organisations d'infrastructures critiques, OPSWAT continue d'offrir un avantage stratégique contre les menaces évolutives liées aux supports amovibles. MetaDefender Kiosk agit comme un point de contrôle des données sur les clés USB et autres supports pour analyser, contrôler et assainir les données numériques avant qu'elles n'entrent ou ne sortent d'un réseau sécurisé.

Pour en savoir plus et voir une démonstration en direct de la façon dont MetaDefender Kiosk peut protéger votre environnement OT contre les cybermenaces modernes, planifiez une démonstration avec l'un de nos experts dès aujourd'hui.

Ressources complémentaires

Vous voulez en savoir plus sur MetaDefender Kiosk? Visitez la page Page Hub deMetaDefender Kiosk