L'IA (intelligence artificielle) a un impact rapide sur la cybersécurité des deux côtés du champ de bataille. Alors que les défenseurs exploitent l'IA pour détecter plus rapidement les menaces, les attaquants déploient des outils intelligents pour pénétrer dans les systèmes, échapper à la détection et automatiser les activités malveillantes à grande échelle. Le résultat ? Un paysage de menaces en constante évolution où la compréhension des capacités des attaques alimentées par l'IA devient essentielle pour construire des défenses résilientes.

Qu'est-ce qu'une cyberattaque alimentée par l'IA ?

Les cyberattaques alimentées par l'IA utilisent l'intelligence artificielle et l'apprentissage automatique pour exécuter des attaques avec plus de rapidité, de précision et de tromperie. Ces opérations vont au-delà des cybermenaces conventionnelles, apprenant de chaque tentative et s'adaptant à leurs cibles. Contrairement aux méthodes traditionnelles qui suivent des règles statiques, ces attaques peuvent pivoter en temps réel, souvent avec un comportement humain.

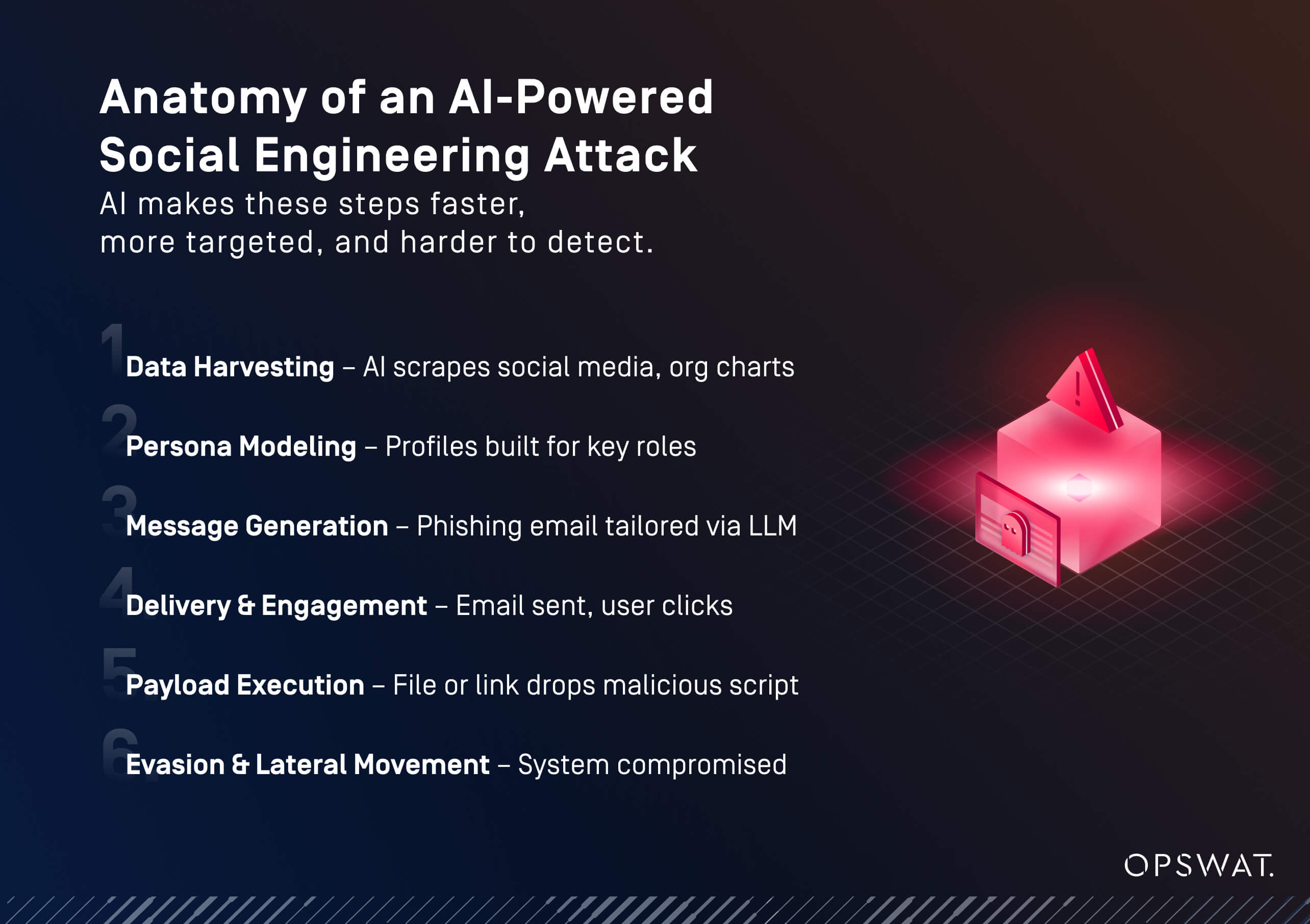

Pour illustrer ce propos, imaginez un courriel de phishing qui adapte son ton en fonction du titre de votre poste. Cet e-mail ressemble exactement à un message que votre directeur financier enverrait - urgent, poli et faisant référence à des questions budgétaires actuelles. En coulisses, l'IA a conçu le message en utilisant des données publiques sur votre fonction. Vous cliquez sur la pièce jointe, mais rien ne semble se passer. Ce que vous ne voyez pas, c'est que le logiciel malveillant essaie silencieusement de contourner les défenses de votre entreprise, changeant de tactique jusqu'à ce qu'il en trouve une qui fonctionne. Il ne s'agit plus d'un scénario hypothétique. Il se produit aujourd'hui.

Les cyberattaques basées sur l'IA englobent un large éventail de vecteurs de menace intelligents, depuis les exploits d'apprentissage profond qui manipulent les systèmes de manière inattendue jusqu'aux stratégies de piratage cognitif qui imitent la prise de décision humaine. Cette évolution marque le passage de simples exploits à des brèches pilotées par des algorithmes et conçues pour déjouer les défenses les plus avancées.

| Attaques traditionnelles | Attaques basées sur l'IA |

|---|---|

| Exécution manuelle | Logique automatisée |

| Charges utiles statiques | Code Adaptive |

| Exploits connus | Exploits du jour zéro |

| Modèles d'hameçonnage | Appât contextuel |

| Infiltration linéaire | Prise de décision dynamique |

La menace croissante de l'IA dans la cybersécurité

L'IA amplifie les capacités des attaquants, leur permettant de travailler plus rapidement et à plus grande échelle. Grâce à l'IA générative, un seul opérateur peut désormais générer des milliers de courriels d'hameçonnage, de vidéos "deepfake" ou d'exploits sur mesure en quelques minutes. Et comme ces outils s'améliorent en permanence, chaque tentative ratée peut servir de base à une nouvelle tentative plus efficace.

Selon IBM X-Force®, les attaques basées sur l'identité représentaient 30 % du total des intrusions en 2024, largement alimentées par la montée en puissance des emails de phishing délivrant des malwares voleurs d'informations et par l'utilisation de l'IA pour intensifier les efforts de collecte d'informations d'identification. Cette statistique souligne le danger croissant que représentent les informations d'identification compromises et met en évidence le besoin urgent de stratégies de défense proactives et sensibles à l'IA.

Les attaques basées sur l'IA intéressent les acteurs de la menace car elles permettent des techniques de piratage automatisées qui s'adaptent aux défenses en temps réel, ce qui rend les pare-feu statiques et les outils antivirus dépassés insuffisants. En particulier, les intrusions par réseaux neuronaux peuvent mettre en évidence des schémas que les humains pourraient négliger, et les opérations de logiciels malveillants intelligents permettent un accès persistant et furtif à travers des réseaux segmentés.

Types et exemples de cyberattaques basées sur l'IA

Voyons comment ces menaces se concrétisent dans le monde réel. Qu'il s'agisse d'escroqueries par usurpation d'identité ou de charges utiles profondément intégrées, les attaquants utilisent l'IA pour étendre et personnaliser les intrusions à des niveaux sans précédent. Ces tactiques combinent souvent l'ingénierie sociale et l'exécution automatisée de codes. Comprendre la structure de ces attaques permet d'élaborer des stratégies d'atténuation efficaces.

3 types courants d'attaques générées par l'IA

La polyvalence de l'IA permet de créer une série de formats d'attaque qui sont souvent conçus pour contourner à la fois les défenses techniques et l'intuition humaine.

L'hameçonnage avec l'IA

Les grands modèles de langage (LLM) peuvent rédiger des courriels sur mesure qui imitent les styles de communication interne, ce qui rend la détection plus difficile.

Ransomware piloté par l'IA

Les attaquants utilisent des algorithmes pour repérer les cibles de grande valeur et choisir le meilleur moment pour les attaquer.

Ingénierie sociale Deepfake

Des contenus audio ou vidéo synthétiques peuvent se faire passer pour des cadres afin d'approuver des transactions frauduleuses.

Comment l'IA améliore l'ingénierie sociale

L'IA peut générer des tactiques qui exploitent la confiance et la familiarité, rendant l'ingénierie sociale plus rapide, plus évolutive et plus difficile à repérer.

- Texte imitant le ton et le vocabulaire de l'entreprise

- Tutoriels et conseils à l'aide de modèles linguistiques vidéo

- Images ou références synthétiques pour soutenir la fraude à l'identité

Exploiter les systèmes d'apprentissage automatique

Certaines attaques par apprentissage automatique se concentrent sur les systèmes d'IA eux-mêmes. Elles passent souvent inaperçues car elles ne déclenchent pas les systèmes d'alerte traditionnels. En voici quelques exemples :

- Jeux de données de formation sur l'empoisonnement

- Création de données contradictoires pour brouiller les modèles

- Générer de fausses données télémétriques ou de faux journaux pour contourner les outils de surveillance

Études de cas et exemples concrets

La menace n'est pas théorique. Dans tous les secteurs, des entreprises réelles appliquent l'IA, tant sur le plan défensif qu'opérationnel, pour résoudre des problèmes de longue date. Ces cas d'utilisation mettent en évidence des mises en œuvre pratiques qui concilient cybersécurité, productivité et adaptabilité.

Tous les exemples suivants sont tirés de déploiements réels d'OPSWAT chez des clients. Bien que chaque exemple reflète un besoin commercial différent, le fil conducteur est l'utilisation de solutions intelligentes pour résoudre en toute sécurité des problèmes réels.

Leader mondial de l'automobile

Confrontée à la nécessité d'autoriser l'accès des fournisseurs via USB, cette entreprise a déployé les technologies MetaDefender Managed File Transfer MFT)™,Kiosk™ et Diode OPSWAT . Ces outils ont permis d'effectuer des analyses multicouches, tout en gérant l'accès et le transfert unidirectionnel vers l'OT. Cela a contribué à empêcher l'introduction de logiciels malveillants basés sur l'IA via des supports amovibles. Lisez l'histoire complète ici.

Société américaine d'énergie

Afin de protéger ses systèmes isolés et de se conformer à une réglementation en constante évolution, ce service public a déployé MetaDefender Managed File Transfer MFT) avec sandboxing intégré basé sur l'IA et prévention des pertes de données. Cette combinaison de solutions garantit des transferts de fichiers sécurisés et basés sur des politiques afin de se prémunir contre les logiciels malveillants et les menaces zero-day. Ces technologies basées sur l'IA assurent la continuité opérationnelle, même dans les environnements isolés de l'entreprise. Pour en savoir plus sur cette histoire, cliquez ici.

Reprise des soins de santé

Après qu'une attaque par ransomware ait crypté l'ensemble du réseau d'un prestataire de soins de santé, les experts en criminalistique ont utilisé MetaDefender Managed File Transfer MFT) pour migrer en toute sécurité les fichiers des systèmes compromis vers une infrastructure saine. La solution a isolé, filtré et contrôlé l'accès à toutes les données entrantes, garantissant ainsi qu'aucun fichier contaminé ne réintègre l'environnement restauré. Son déploiement s'est fait en toute transparence, avec une continuité totale des activités pendant la récupération. Découvrez comment cela s'est passé ici.

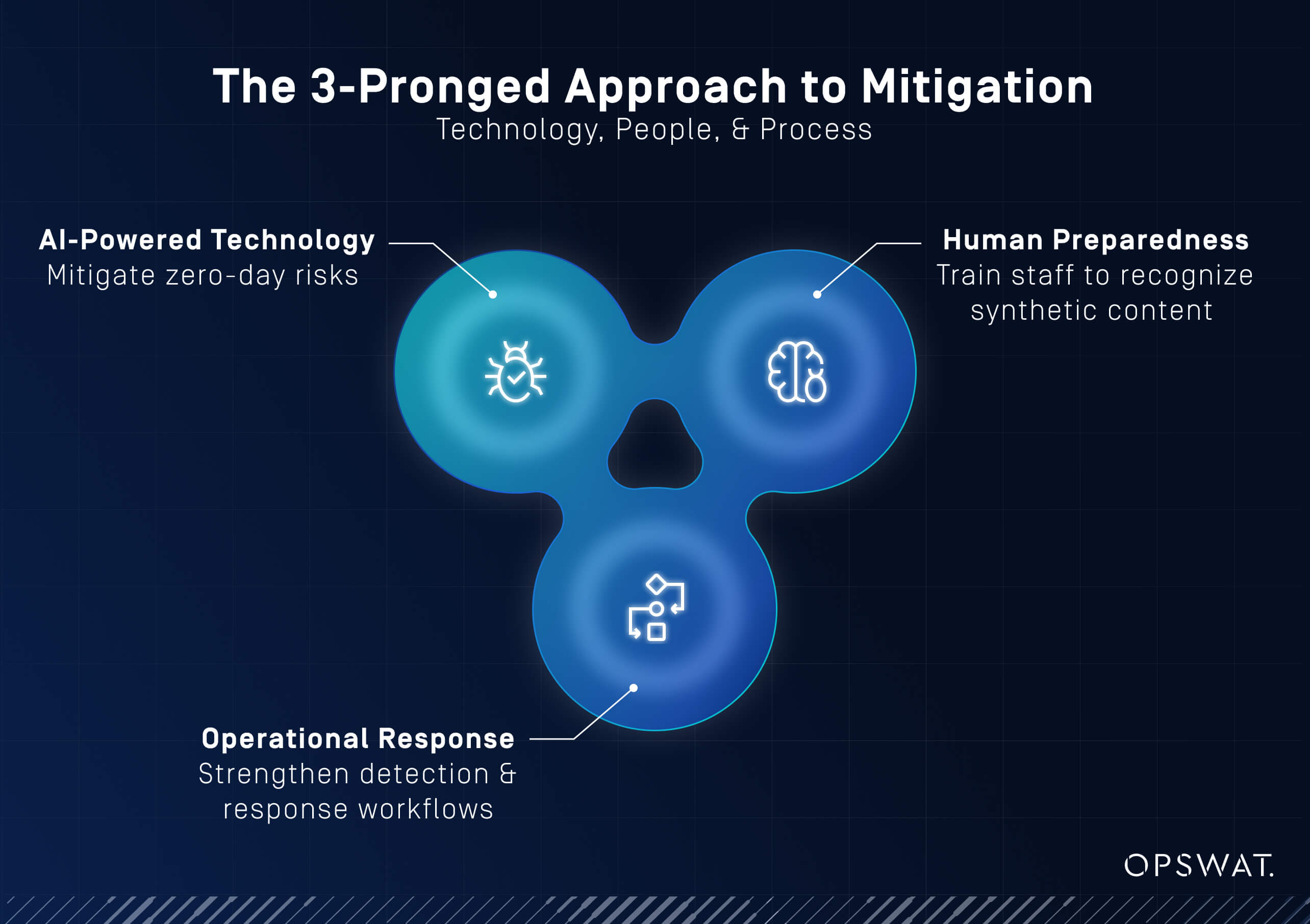

Stratégies d'atténuation des cyberattaques utilisant l'IA

Comment les organisations peuvent-elles se défendre contre des menaces aussi intelligentes et adaptatives ?

La bonne nouvelle, c'est que l'IA peut également servir de multiplicateur de force pour les défenseurs. De l'inspection automatisée des fichiers à l'application de politiques, les bons outils peuvent constituer une puissante contre-mesure. Mais pour réussir, il faut plus que de la technologie. Il faut une stratégie, une gouvernance et une coordination interfonctionnelle.

Exploiter les systèmes d'apprentissage automatique

La défense passe par l'adoption de l'IA, mais à vos conditions :

- Intégrer l'analyse multicouche (multiscanning, CDR, sandboxing) dans chaque échange de fichiers

- Utiliser des modèles d'IA spécifiques à un domaine, et non des LLM publics

- Construire des systèmes dont la sécurité est intégrée, et non ajoutée ultérieurement

Renforcer la culture et les compétences en matière de sécurité

Les menaces liées à l'IA ne sont pas seulement un défi technique, elles sont aussi humaines. Pour préparer votre personnel à des attaques inattendues, envisagez les mesures préventives suivantes :

- Former les employés à reconnaître les contenus générés par l'IA

- Développer la culture de l'IA au sein des équipes techniques et opérationnelles

- Capturer les connaissances des experts avant qu'ils ne quittent le marché du travail, puis les numériser pour les réutiliser

Création d'un plan moderne de réponse aux incidents

Les plans d'intervention doivent également évoluer. Les plans d'intervention traditionnels risquent d'être insuffisants face aux menaces adaptatives et pilotées par l'IA. Les équipes doivent prendre en compte des cycles de décision plus rapides et des comportements d'attaque plus complexes. Voici ce que vous pouvez faire :

- Inclure des signes d'anomalies générées par l'IA

- Tester les réponses contre des menaces intelligentes simulées

- Enregistrer et analyser les actions en vue d'une amélioration continue et d'une préparation à l'audit

L'avenir de l'IA dans la cybersécurité

Nous entrons dans une phase où les attaques peuvent être totalement autonomes. Les logiciels malveillants ne seront pas seulement écrits par l'IA, mais ils décideront également du moment, du lieu et de la manière dont ils seront lancés. Ces cyber-offensives autonomes exigent une nouvelle réflexion. Pour les contrer, les organisations doivent :

- Adopter des architectures modulaires qui s'adaptent aux menaces

- Privilégier l'IA explicable pour maintenir la confiance dans leurs outils

- Adapter les modèles aux flux de travail industriels et aux ensembles de données uniques

Le rôle d'unMFT Secure dans la cybersécurité résiliente à l'IA

Alors que les cyberattaques deviennent de plus en plus intelligentes, les transferts de fichiers restent un point d'entrée vulnérable, en particulier dans les environnements opérationnels. C'est là que le transfert de fichiers sécurisé Managed File TransferMFT) jouent un rôle essentiel. Contrairement aux méthodes de transfert ad hoc, les plateformes MFT offrent un contrôle basé sur des politiques, des pistes d'audit et une analyse par couches, qui sont tous essentiels pour résister aux menaces modernes renforcées par l'IA.

Jeremy Fong, vice-président chargé des produits chez OPSWAT, a souligné cette évolution : "Auparavant, leMFT était axé sur l'efficacité de l'entreprise. Aujourd'hui, il s'agit de visibilité, de contrôle et de conformité. Nous ne nous contentons plus de déplacer des fichiers, mais nous montrons comment ces fichiers ont été inspectés, sécurisés et suivis". Cette évolution reflète le besoin croissant de transparence et d'auditabilité face à des cybermenaces de plus en plus intelligentes et automatisées.

Le MetaDefender Managed File Transfer MFT) OPSWATcombine plusieurs niveaux de protection avec une gouvernance centralisée. Il peut appliquer des politiques basées sur les rôles des utilisateurs, les risques liés aux actifs ou même la source du fichier. Comme l'a souligné Jeremy Fong, «Nous avons conçu cette plateforme pour qu'elle fonctionne dans des environnements isolés et OT. Elle est non seulement sécurisée, mais elle s'adapte également au mode de fonctionnement réel des équipes. »

Renforcer votre stratégie de défense

L'IA est déjà en train de redéfinir les règles du cyberconflit. Des opérateurs d'infrastructures critiques aux équipes de sécurité des entreprises, la réponse doit être rapide et stratégique.

OPSWAT des outils axés sur la sécurité tels que MetaDefender Managed File Transfer MFT)™, Sandbox™ et Metascan™ Multiscanning. Ces solutions vous aident à détecter, prévenir et récupérer des menaces améliorées par l'IA sans perturber vos opérations.

Ces technologies sont conçues pour faire face aux menaces modernes :

- Deep CDR™ détecte les menaces cachées à travers les couches de fichiers et neutralise les risques intégrés sans s'appuyer uniquement sur la détection.

- Le sandboxing expose les comportements malveillants en temps réel, et la prévention des épidémies stoppe la propagation de nouvelles menaces dans les environnements.

- File-based vulnerability assessment et la vérification de la source garantissent la fiabilité des fichiers.

Avec OPSWAT, vous ne vous contentez pas de réagir aux menaces de l'IA, vous les devancez.

Commencez par des cas d'utilisation éprouvés. Secure vos flux de travail IT et OT à l'aide d'une défense adaptative à plusieurs niveaux.

FAQ sur les cyberattaques alimentées par l'IA

Quel est l'exemple d'une attaque de l'IA ?

Une fausse vidéo se faisant passer pour un directeur financier afin d'autoriser des paiements frauduleux.

Quel est l'exemple d'une violation de données en matière d'IA ?

Un outil d'IA qui extrait des informations sensibles de documents scannés dans un lecteur partagé.

Pourquoi l'IA est-elle dangereuse pour la cybersécurité ?

Elle permet aux attaquants d'évoluer, de personnaliser et de s'adapter plus rapidement que les méthodes traditionnelles.

Qu'est-ce que l'IA armée dans les cyberattaques ?

Outils d'IA conçus pour créer, déployer et adapter de manière autonome des charges utiles d'attaque.

Quelle est la tendance des cyberattaques alimentées par l'IA ?

Les attaques sont de plus en plus automatisées, plus difficiles à détecter et capables d'imiter à grande échelle le comportement d'un être humain ou d'un système.