Qu'est-ce que leManaged File Transfer Secure Managed File Transfer?

Managed File Transfer est une solution logicielle centralisée conçue pour automatiser, sécuriser et surveiller le mouvement des données au sein d'une organisation et sur les réseaux externes. Elle fournit une gestion centralisée du transfert de fichiers pour les données sensibles et utilise le cryptage, les contrôles d'accès, l'automatisation et l'enregistrement d'audit pour protéger ces données en transit et au repos. Les entreprises peuvent ainsi transférer en toute sécurité de gros volumes de fichiers sensibles sans avoir recours à des méthodes ad hoc.

- Qu'est-ce que leManaged File Transfer Secure Managed File Transfer?

- Pourquoi unMFT Secure est essentiel pour la cybersécurité

- Déploiement de MFT sur site, dans un Cloud hybride ou dans Cloud

- Quel type d'organisation a besoin d'unMFT Secure ?

- Cas d'utilisation courants de MFT

- Les 4 piliers d'une solutionMFT Secure

- Quand une organisation doit-elle mettre en place un système Secure MFT?

- 4 Avantages d'unMFT Secure

- Comment mettre en œuvre laManaged File Transfer Secure Managed File Transfer

- Renforcer votre stratégie de transfert Secure de fichiers

- FAQ

Pourquoi unMFT Secure est essentiel pour la cybersécurité

Selon le rapport 2025 Cyber Threat Report de SonicWall, les acteurs de la menace exploitent désormais les vulnérabilités nouvellement divulguées dans un délai de 48 heures, et les attaques basées sur les fichiers restent une méthode d'entrée courante. Les transferts de fichiers non gérés peuvent ouvrir la porte à des violations de données, à l'infiltration de logiciels malveillants, à des violations de la conformité et à des perturbations du flux de travail. Chaque fichier transféré sans surveillance adéquate augmente le risque que des données sensibles soient interceptées ou modifiées.

Une solution MFT sécurisée répond à ces risques :

- Sécurité renforcée: Elle applique des contrôles d'accès stricts, crypte les fichiers en transit et au repos, et recherche les logiciels malveillants ou les menaces cachées afin de protéger les données sensibles.

- Orchestration visuelle : Permet de visualiser chaque étape du flux de travail afin que les administrateurs puissent s'assurer que chaque transfert de fichier répond aux exigences organisationnelles et réglementaires.

- Efficacité opérationnelle : Automatise les transferts de routine, réduit les erreurs humaines et libère les équipes des processus manuels lents.

- Conformité réglementaire et gouvernance : Fournit des journaux d'audit détaillés, des contrôles d'accès basés sur les rôles et une prévention de la perte de données pour aider à respecter les normes GDPR, HIPAA, SOX et ISO 27001.

La MFT réduit également le risque d'informatique parallèle, où les employés utilisent des outils non approuvés pour le partage de fichiers. La centralisation et l'audit de tous les transferts de fichiers contribuent à maintenir la sécurité et la confiance opérationnelle. La plupart des plateformes MFT prennent en charge les déploiements sur site, dans le nuage et dans le nuage hybride, ce qui offre aux entreprises une certaine flexibilité tout en leur permettant de garder le contrôle des données sensibles.

Pour découvrir les fonctionnalités qui font des MFT modernes MFT essentiels pour des transferts de fichiers sécurisés et flexibles, téléchargez notre ebook ci-dessous.

Déploiement de MFT sur site, dans un Cloud hybride ou dans Cloud

Lorsque vous évaluez des solutions de transfert de fichiers gérées, comparez les trois principales approches de déploiement : dans le nuage, sur site et hybride. Chacune présente des avantages et des inconvénients, et le bon choix dépend de la sensibilité de vos données, des exigences réglementaires et de vos besoins opérationnels.

Les entreprises de toutes tailles échangent chaque jour d'importants volumes de fichiers avec des équipes internes, des partenaires externes et des systèmes connectés. Les solutions de Managed File Transfer MFT protègent les informations sensibles lors de ces transferts tout en favorisant l'efficacité opérationnelle et la conformité réglementaire.

1. Déploiement de MFT sur site

Un déploiement MFT sur site maintient toutes les opérations de transfert de fichiers au sein de l'infrastructure de votre entreprise. Cette option offre un contrôle maximal et est souvent privilégiée lorsque des données sensibles doivent rester sur des réseaux locaux ou lorsque l'accès à Internet est limité. Les déploiements sur site peuvent également être entièrement "air-gapped", c'est-à-dire que les transferts de fichiers sont isolés des réseaux externes pour répondre à des exigences de sécurité élevées (principalement dans les environnements OT et d'infrastructure critique).

2. Déploiement deMFT Cloud hybride

Le MFT en nuage hybride combine des ressources en nuage gérées par le client avec des composants locaux sur site. Cette approche offre une grande souplesse et favorise l'évolutivité du cloud tout en permettant aux transferts critiques de rester entièrement sous votre contrôle. Les déploiements en nuage hybride sont populaires auprès des organisations qui ont besoin à la fois d'agilité et d'une gouvernance stricte des données.

3. Déploiement de MFT CloudSoftware en tant que service)

Les solutions MFT Cloud sont fournies sous forme de service d'abonnement. Elles sont rapides à déployer et évoluent facilement sans qu'il soit nécessaire de maintenir une infrastructure locale. Toutefois, le stockage ou le traitement de fichiers sensibles dans un nuage contrôlé par un fournisseur peut poser des problèmes de réglementation et de résidence des données. Ce modèle n'est souvent pas adapté aux industries hautement réglementées ou aux environnements sous contrôle aérien et OT, tels que les industries d'infrastructure critique, où le maintien d'un contrôle strict sur les flux de fichiers est obligatoire.

De nombreuses organisations choisissent des déploiements cloud hybrides afin de combiner la commodité des services cloud et le contrôle de l'infrastructure locale. OPSWAT propose OPSWAT de solution MFT entièrement native dans le cloud ou SaaS MFT héberge les fichiers des clients. Au lieu de cela, les déploiements cloud hybrides sont gérés par les clients, ce qui vous permet d'exécuter la solution MetaDefender Managed File Transfer MFT) dans votre cloud privé ou public (AWS, Azure, GCP) tout en conservant un contrôle total sur les données sensibles.

Maintenant que vous connaissez les principales options de déploiement, il est temps de vous assurer que votre MFT peut protéger entièrement vos fichiers. Regardez ce webinaire pour découvrir les huit fonctions de sécurité que toute solution MFT sécurisée doit posséder.

Quel type d'organisation a besoin d'unMFT Secure ?

Toute entreprise confrontée à des problèmes de sécurité des données, de conformité ou de flux de travail dans le cadre de ses transferts de fichiers peut améliorer le contrôle et l'efficacité grâce à une approche gérée.

Les principaux secteurs d'activité sont les suivants

- Institutions financières: Protéger les données personnelles et transactionnelles dans les systèmes bancaires, de paiement et d'échange tout en garantissant la conformité avec des normes telles que SOX et PCI-DSS, ainsi qu'avec les cadres de surveillance financière locaux.

- Fournisseurs de soins de santé : Assurer des transferts de données patients conformes à la loi HIPAA entre les systèmes internes, les environnements cloud et les partenaires externes, tout en maintenant une confidentialité et une intégrité strictes des données.

- Organismes publics : Secure le mouvement des informations classifiées entre les départements, les bureaux distants et les sous-traitants externes et protégez-les contre les cyberattaques basées sur les fichiers.

- Sociétés d'énergie et de services publics : Secure flux de fichiers pour la production et la distribution d'énergie, répondre aux exigences NERC CIP et autres exigences réglementaires, et se défendre contre les attaques de type "zero-day" et "file-borne" ciblant les réseaux OT et IT.

- Services juridiques et professionnels : Protéger les dossiers sensibles des clients, empêcher les fuites de données et maintenir la confidentialité pour les affaires et les transactions juridiques de haut niveau.

- Fabrication automobile et industrielle : Protégez les environnements de production et d'exploitation contre les menaces véhiculées par les fichiers, sécurisez le traitement des fichiers des visiteurs et rationalisez les transferts de fichiers entre les différents sites.

- Opérations automobiles et industrielles à l'échelle mondiale : Secure flux de fichiers IT et OT, protéger les chaînes de production contre les menaces introduites par les sous-traitants et permettre le déplacement automatisé de fichiers à grande échelle avec une visibilité et un contrôle complets.

- Grandes entreprises : Faciliter l'échange de données en toute sécurité entre les services et les partenaires externes afin de réduire le risque opérationnel lié à l'informatique parallèle ou aux transferts ad hoc.

Cas d'utilisation courants de MFT

- Transferts internes : Déplacez des données en toute sécurité entre les services, les applications et les systèmes internes.

- Transferts externes : Échanger des fichiers avec des partenaires, des fournisseurs et des organismes de réglementation tout en respectant la conformité.

- Transferts inter-réseaux ou multi-sites : Envoi et réception de fichiers en toute sécurité entre succursales ou sites distribués

- Transferts automatisés de machine à machine : Éliminez les étapes manuelles, réduisez les partages ad hoc sujets aux erreurs et rationalisez les flux de travail récurrents.

Les 4 piliers d'une solutionMFT Secure

Une solution fiable Managed File Transfer MFT) ne se contente pas de déplacer des fichiers. Elle protège, vérifie et contrôle activement chaque transfert de fichiers. La solution MetaDefender Managed File Transfer MFT) OPSWATy parvient grâce à quatre piliers fondamentaux :

1. Sécurité multicouche

Chaque fichier doit être vérifié comme « sûr » avant d'atteindre votre environnement de travail. MetaDefender Managed File Transfer MFT) combine Metascan™ Multiscanning avec plus de 30 moteurs anti-malware, Deep CDR™ pour éliminer les menaces cachées, MetaDefender basé sur l'émulation pour la détection des menaces zero-day, et file-based vulnerability assessment pour détecter les exécutables et les programmes d'installation à risque.

Obtenir le livre électronique : 8 fonctions MFT indispensables pour Secure transferts de fichiers

2. Application de la politique de transfert de fichiers

Sécurité et efficacité vont de pair lorsque les transferts de fichiers suivent des règles strictes et automatisées. Les flux de travail basés sur des règles s'exécutent automatiquement, déplaçant les fichiers en fonction de leur type, de leur origine ou de leur niveau de sécurité. Les approbations des superviseurs et l'application des règles MFTMFT garantissent que seuls les fichiers vérifiés et aseptisés atteignent les environnements sensibles.

3. Visibilité et contrôle centralisés

Vous bénéficiez d'une visibilité complète sur vos flux de fichiers grâce à des tableaux de bord en temps réel, des journaux d'audit unifiés et l'intégration SIEM afin de maintenir la chaîne de contrôle et de simplifier la conformité. La fonction Visual Orchestration de MetaDefender Managed File Transfer MFT) offre une vue claire, de type glisser-déposer, des transfertsMFT inter-réseaux, indiquant l'état de la connexion, la direction et les politiques appliquées. Cette approche visuelle simplifie les workflows complexes et garantit une application cohérente des politiques sur SFTP, SMB et SharePoint Online.

4. Conformité de la sécurité des données

MetaDefender Managed File Transfer MFT d'OPSWAT applique des politiques d'accès strictes pour s'assurer que seuls les utilisateurs autorisés et les réseaux de confiance peuvent interagir avec vos fichiers. Le cryptage de bout en bout (TLS 1.3 en transit et AES-256 au repos), le RBAC (contrôle d'accès basé sur les rôles), le MFA, l'intégration SSO et les restrictions basées sur l'IP sont autant d'éléments qui permettent de maintenir une posture de confiance zéro.

Quand une organisation doit-elle mettre en place un système Secure MFT?

Si votre entreprise est confrontée à l'un de ces défis, envisagez de mettre en œuvre une solution MFT axée sur la sécurité :

Préoccupations en matière de sécurité des données

Si une organisation se préoccupe de la sécurité de ses données lors des transferts de fichiers, la mise en œuvre d'une solution MFT sécurisée peut fournir les mesures de défense nécessaires pour protéger les informations sensibles. Découvrez ici comment vous pouvez protéger vos données pendant le transit.

Augmentation du volume des transferts de fichiers

La croissance des entreprises s'accompagne d'une augmentation du volume des transferts de fichiers. La mise en œuvre d'une solution MFT garantit que ces transferts sont gérés de manière sûre et efficace, réduisant ainsi le risque de violation des données et les inefficacités opérationnelles.

Voir le webinaire : Secure ou à risque ? 8 capacités de sécurité que votre MFT doit posséder

Exigences en matière de conformité réglementaire

Les organisations qui doivent se conformer à des normes réglementaires telles que GDPR, HIPAA et SOX devraient mettre en œuvre une solution MFT pour garantir la conformité. Les solutions MFT fournissent les pistes d'audit, les contrôles de protection des données et les rapports de conformité nécessaires pour répondre à ces normes.

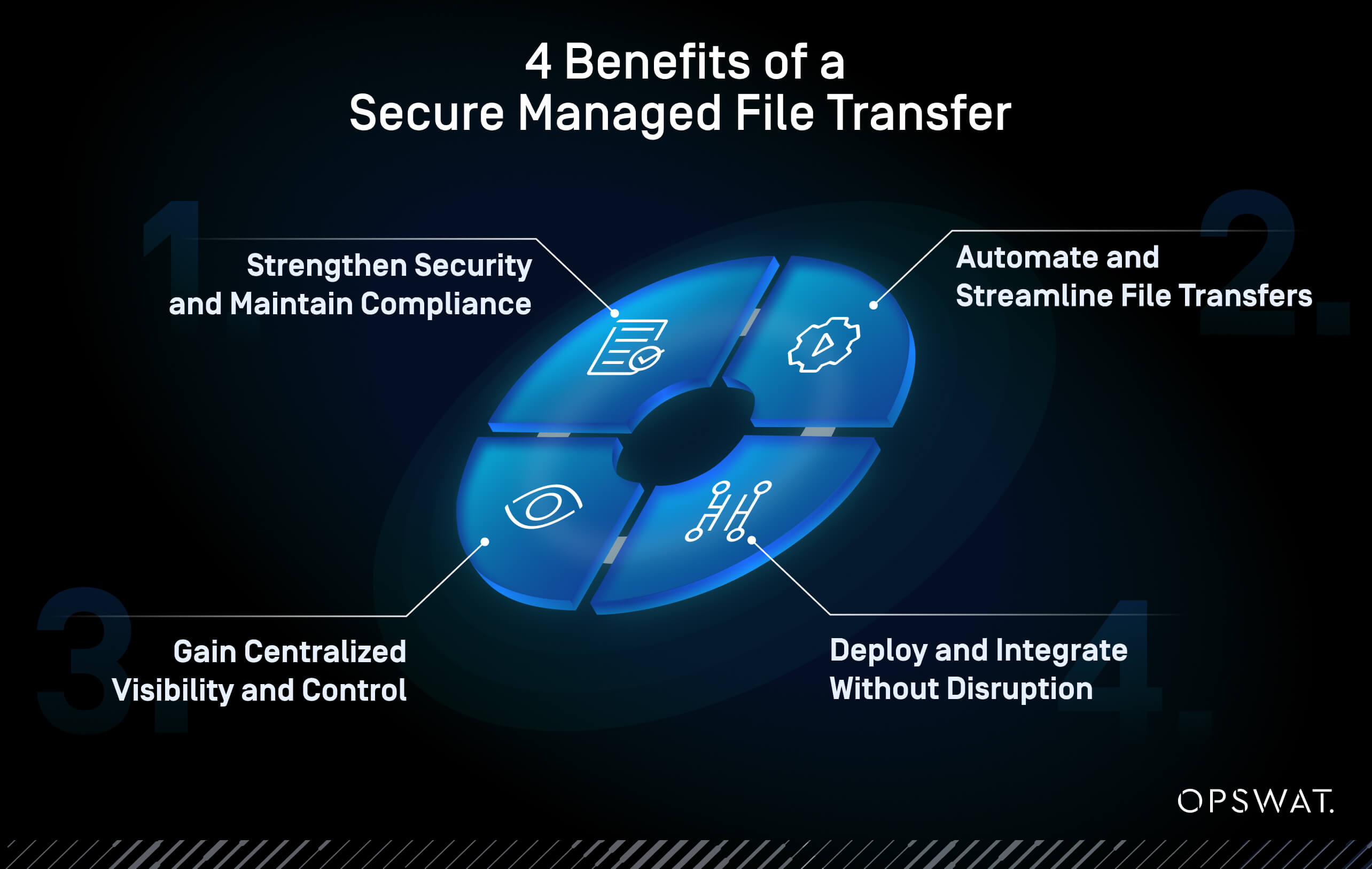

4 Avantages d'unMFT Secure

Si votre entreprise gère des transferts de fichiers sensibles ou volumineux, l'adoption d'une solution sécurisée de Managed File Transfer MFT peut renforcer sa position en matière de cybersécurité, simplifier ses opérations et garantir la conformité en toute confiance. Voici quatre domaines dans lesquels la bonne approche fait une réelle différence :

1. Renforcer la sécurité et maintenir la conformité

Protégez chaque transfert de fichiers avec une sécurité multicouche, notamment le chiffrement, l'analyse avancée des logiciels malveillants, le Deep CDR et la validation des sommes de contrôle. Ces mesures empêchent les menaces d'atteindre les systèmes critiques et simplifient la conformité aux réglementations grâce aux journaux d'audit et aux contrôles basés sur des règles.

2. Automatiser et rationaliser les transferts de fichiers

Remplacez les processus répétitifs et sujets aux erreurs par une automatisation basée sur des règles. Le routage logique, les tâches planifiées et l'orchestration visuelle des fichiers réduisent les efforts manuels, éliminent les retards et assurent la sécurité des fichiers sensibles sans intervention constante du service informatique.

3. Obtenir une visibilité et un contrôle centralisés

Une vue unique et claire de l'activité des fichiers vous donne confiance dans vos opérations. Les tableaux de bord unifiés et les journaux d'audit vous aident à surveiller les transferts, à détecter les problèmes et à appliquer les politiques d'accès. Cela permet d'accélérer la réponse aux incidents et de faciliter la création de rapports.

4. Déployer et intégrer sans interruption

MFT peut être mis en œuvre sur site, dans des environnements hybrides ou même dans des réseaux à air comprimé sans interrompre l'activité. L'intégration native avec SFTP, SMB et SharePoint Online garantit que les flux de fichiers sécurisés complètent votre infrastructure existante au lieu de la compliquer.

Renforcer votre Secure MFT

La Managed File Transfer est un moyen pratique de sécuriser et de rationaliser la manière dont votre entreprise transfère les données. En automatisant les transferts, en appliquant le cryptage et en conservant des pistes d'audit, MFT réduit les risques, favorise la conformité et améliore l'efficacité.

Pour élaborer une stratégie de transfert de fichiers véritablement résiliente, il faut combiner l'automatisation basée sur des règles avec une inspection multicouche des menaces et une visibilité centralisée. En déployant une solution MFT hybride dans le nuage ou sur site, vous gardez un contrôle total sur les fichiers sensibles tout en réduisant le risque introduit par les plateformes cloud hébergées par les fournisseurs.

Le choix de la bonne solution MFT est l'occasion d'améliorer considérablement la sécurité et l'efficacité. Pour faire le meilleur choix pour votre entreprise, commencez par explorer les huit fonctionnalités indispensables d'une solution MFT moderne et sécurisée.

- Obtenez le livre électronique : 8 fonctionnalités MFT indispensables pour Secure transferts de fichiers

- Voir le webinaire : Secure ou à risque ? 8 capacités de sécurité que votre MFT doit posséder

- Parlez à un expert : Découvrez comment la solution de transfert de fichiers géréMFT d'OPSWAT protège les flux de données critiques dans les environnements IT-OT.

En combinant ces quatre piliers, les entreprises sécurisent chaque étape du cycle de vie du transfert de fichiers. Cela permet de réduire le risque de violation des données, de soutenir la conformité réglementaire et de protéger les données qui permettent aux opérations critiques de fonctionner.

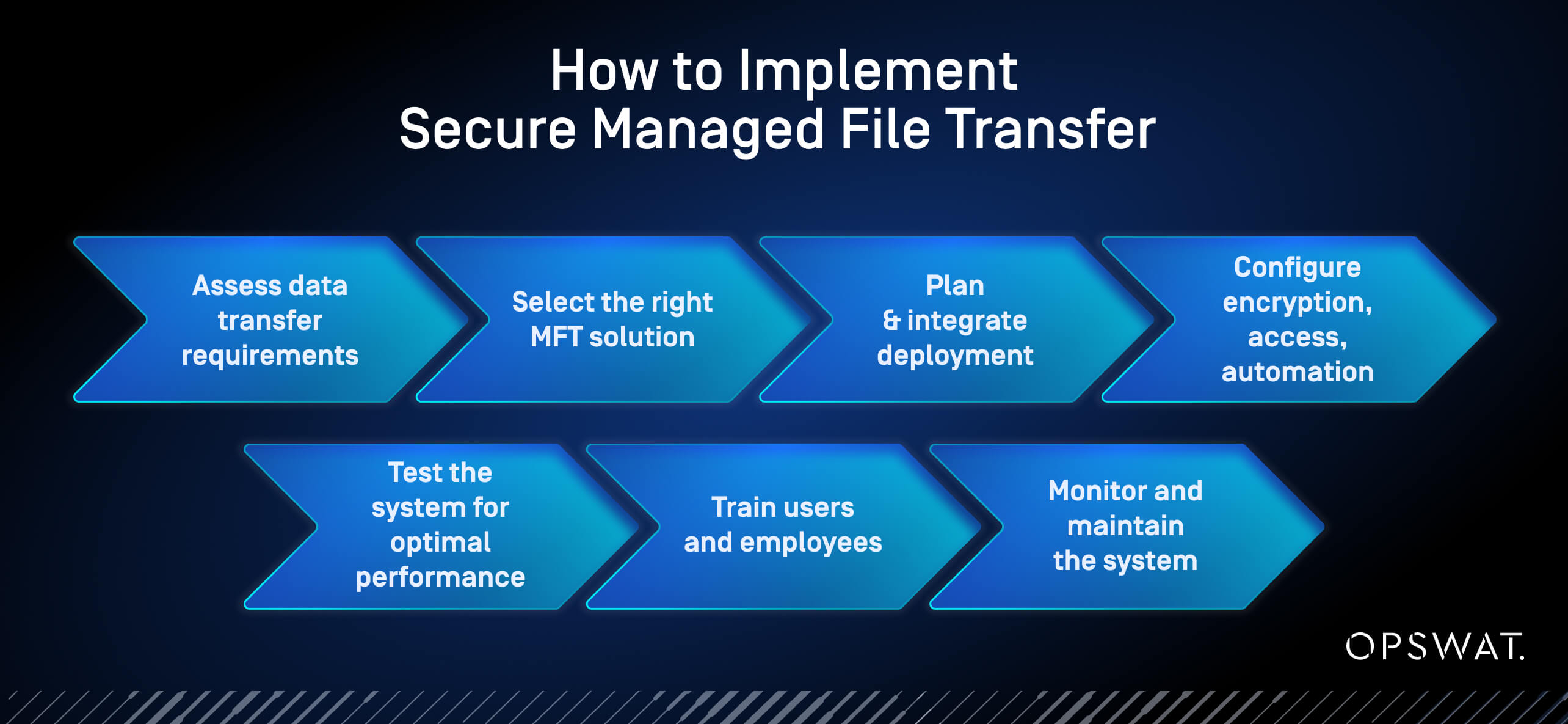

Comment mettre en œuvre unMFT Secure

FAQ

Qu'est-ce qu'un Managed File Transfer MFT?

Managed File Transferest une plateforme sécurisée et centralisée qui automatise et régit le mouvement des fichiers au sein et entre les organisations, les partenaires et les terminaux. Elle garantit un cryptage de bout en bout, l'application de politiques et la visibilité, contrairement aux outils FTP ou de partage dans le nuage traditionnels.

Qu'est-ce que MFT ou SFTP ?

- MFT est une solution sécurisée et centralisée qui automatise les transferts de fichiers, applique des politiques et prend en charge la conformité avec des réglementations telles que HIPAA et GDPR. Elle comprend des fonctionnalités avancées telles que le chiffrement de bout en bout, l'analyse des logiciels malveillants, la journalisation des audits, l'automatisation des flux de travail et la supervision centralisée.

- SFTP (Secure File Transfer Protocol), en revanche, est un protocole de base qui crypte les fichiers pendant le transfert, mais qui manque d'automatisation, d'évolutivité, de contrôle centralisé et d'aide à la mise en conformité. Si le SFTP peut convenir aux petites entreprises ayant des besoins simples, il présente des risques dans les environnements complexes et hautement sécurisés. Pour en savoir plus sur les risques liés à l'utilisation de SFTP, cliquez ici.

Contre quelles attaques basées sur les fichiers la MFT permet-elle de se protéger ?

MFT aide à prévenir les menaces telles que les logiciels malveillants dissimulés dans les PDF ou les feuilles de calcul, les ransomwares transmis par téléchargement de fichiers et les correctifs falsifiés en transit. Il se défend contre les attaques avancées en utilisant le Multiscanning, le CDR, le sandboxing et l'évaluation des vulnérabilités, en particulier dans les systèmes OT et les systèmes protégés par des gaines d'air.

Comment MFT protège-t-il les données en transit et au repos ?

Une solution MFT sécurisée garantit que les fichiers sont cryptés pendant le transfert et que leur intégrité est vérifiée au moyen d'une journalisation et d'une validation. Cela permet d'éviter les accès non autorisés, la falsification et la perte de la chaîne de traçabilité.

Comment la MFT contribue-t-elle à la conformité ?

Les plateformes MFT favorisent la conformité en fournissant des pistes d'audit, une journalisation immuable, des contrôles d'accès et l'application de politiques pour des cadres tels que GDPR, PCI-DSS, FISMA, HIPAA, NIST et NIS2. Elles centralisent la gouvernance, permettant un partage de fichiers traçable et conforme aux politiques entre les départements et les partenaires.

Quels sont les cas d'utilisation courants de la MFT?

- Transferts internes : Déplacer des fichiers en toute sécurité entre des services, des systèmes ou des applications.

- Transferts externes : Échange de fichiers avec des partenaires, des fournisseurs ou des organismes de réglementation tout en respectant la conformité.

- Transferts multi-sites ou inter-réseaux : Envoi et réception de fichiers en toute sécurité entre succursales ou sites distribués

- Transferts automatisés de machine à machine : Élimination des étapes manuelles pour réduire les erreurs et rationaliser les flux de travail récurrents

Qu'est-ce qui différencie MetaDefender Managed File Transfer MFT) ?

OPSWAT MetaDefender Managed File Transfer MFT)sécurise le fichier, alors que MFT autres MFT ou outils de transfert de fichiers traditionnels ne sécurisent que le transfert. MetaDefender Managed File Transfer MFT) inspecte et nettoie chaque fichier avant son accès, automatise les transferts sécurisés, permet des contrôles basés sur les rôles et offre une surveillance en temps réel sur tous les réseaux. Prenez le contrôle de vos transferts de fichiers sécurisés comme jamais auparavant grâce à notre dernière fonctionnalité, l'éditeur Visual Orchestration Editor. Offrez à vos équipes informatiques et opérationnelles une vue unique et intuitive pour gérer, automatiser et sécuriser chaque mouvement de fichiers sur tous les protocoles et toutes les destinations. Regardez cette démonstration pour en savoir plus. MetaDefender Managed File Transfer MFT) est conçu pour sécuriser les flux de fichiers critiques tout en simplifiant la conformité et en améliorant l'efficacité opérationnelle.