- Définition des réseaux à air libre

- Comment fonctionnent les réseaux à air libre ?

- Avantages des réseaux aériens en termes de sécurité

- Construction et entretien de réseaux à air libre

- Attaques et limites de l'espace aérien

- Réseaux à air comprimé et autres approches en matière de sécurité

- Passer à l'étape suivante

- Foire aux questions (FAQ)

Définition des réseaux à air libre

Un réseau à air comprimé est une architecture de sécurité dans laquelle les ordinateurs ou les réseaux sont physiquement ou logiquement isolés des systèmes non sécurisés, y compris l'internet public. Cette séparation, communément appelée "air gap", empêche tout accès non autorisé et garantit que les données et les systèmes sensibles restent protégés contre les cybermenaces extérieures.

Souvent utilisés dans des environnements exigeant une protection maximale, tels que les réseaux classifiés ou les systèmes OT (technologie opérationnelle) dans les infrastructures critiques, les systèmes à enveloppe aérienne offrent l'une des conceptions de réseau les plus sûres qui soient.

Air Gap vs. Isolation du réseau : Principales différences

Alors que l'isolation des réseaux peut impliquer la segmentation des réseaux par le biais de limites définies par logiciel telles que les VLAN ou les pare-feu, les réseaux air-gapped suppriment entièrement la connectivité. Cette déconnexion physique élimine les voies de circulation entrantes ou sortantes, ce qui rend les systèmes air-gapped plus résistants aux compromis externes.

Explication de la terminologie de l'industrie

Les réseaux aériens sont courants dans les environnements de haute sécurité tels que les systèmes gouvernementaux classifiés, les environnements OT et les ICS (systèmes de contrôle industriel). Ces réseaux prennent souvent en charge des infrastructures pour lesquelles un temps d'arrêt ou une violation des données pourrait avoir des conséquences catastrophiques.

Des termes tels que "high side/low side" font référence à la séparation entre les environnements fiables et non fiables, l'étanchéité à l'air garantissant qu'il n'y a pas de pont direct entre les deux.

Comment fonctionnent les réseaux à air libre ?

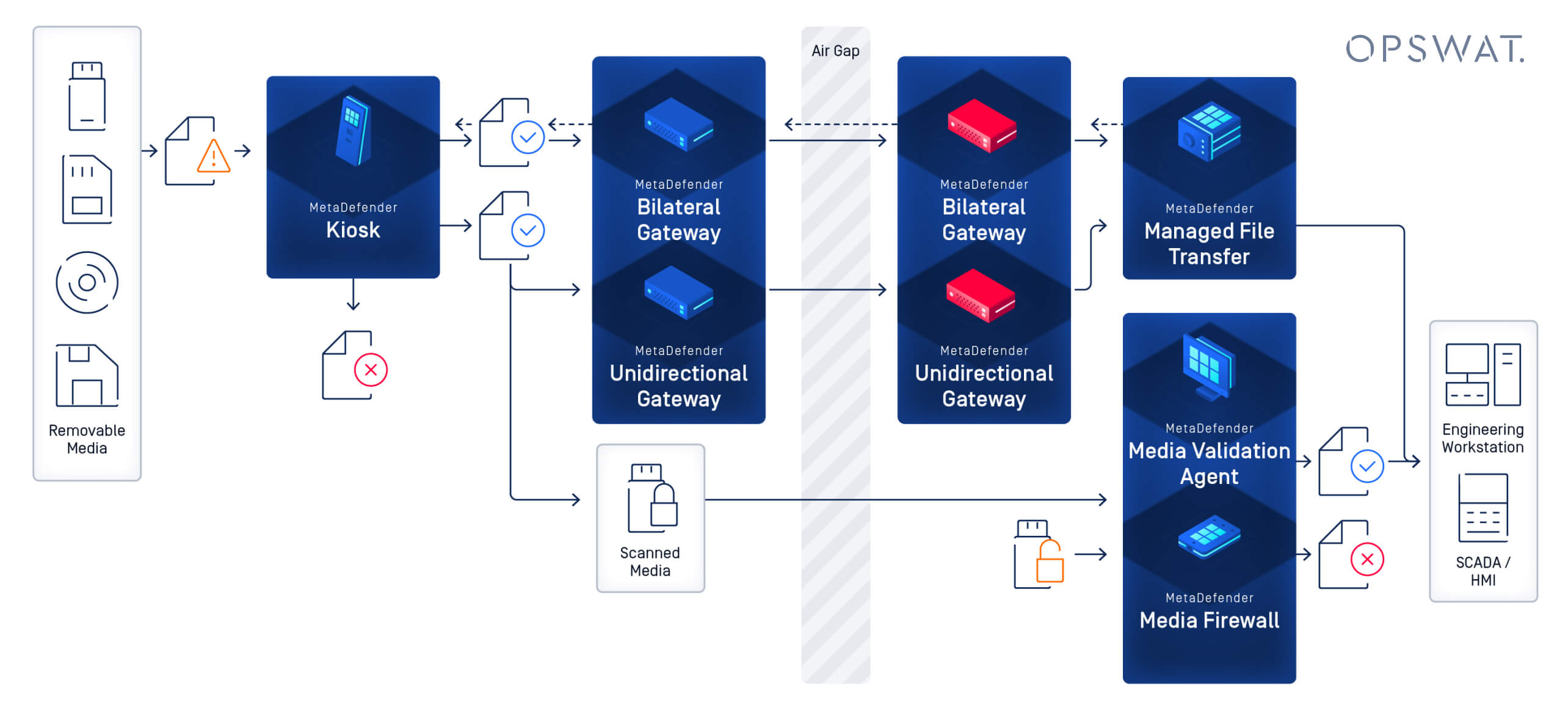

Les réseaux à air comprimé fonctionnent en imposant une séparation physique ou logique avec les systèmes non sécurisés. Ces mesures garantissent qu'aucune communication directe - câblée ou sans fil - n'existe entre le système isolé et les réseaux externes.

Une architecture courante consiste à utiliser des passerelles unidirectionnelles renforcées par le matériel, telles que des diodes de données, afin de permettre aux informations de sortir de l'environnement à air comprimé sans autoriser aucun flux de données entrant.

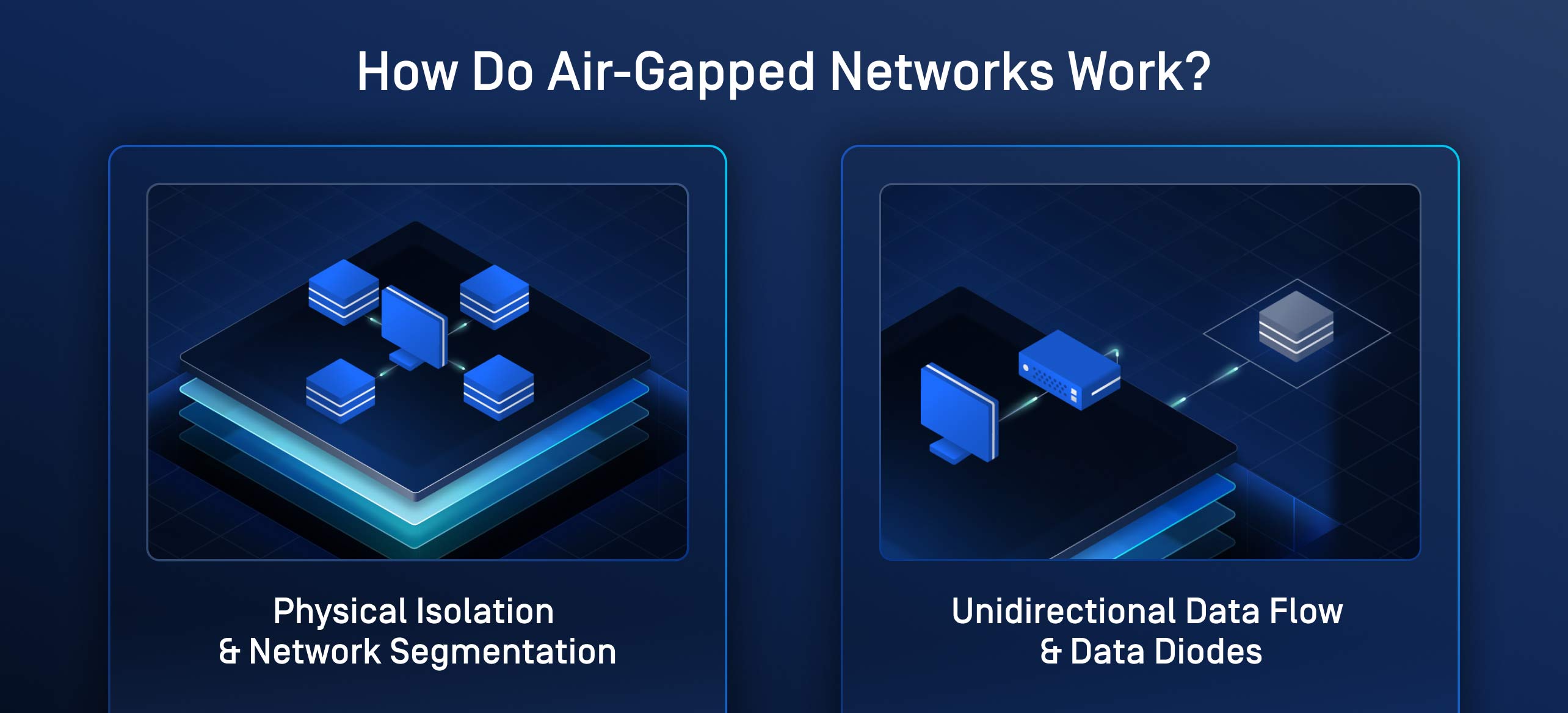

Isolation physique et segmentation du réseau

L'isolation physique consiste à déconnecter complètement les systèmes de tout réseau susceptible de présenter un risque. Il peut s'agir de placer les systèmes dans des pièces blindées ou de supprimer entièrement les interfaces sans fil ou Ethernet.

La segmentation du réseau peut compléter l'isolation physique en créant des frontières internes strictes entre les systèmes en fonction de leur sensibilité et de leur fonction.

Flux de données unidirectionnel et diodes de données

Le flux de données unidirectionnel, souvent assuré par des diodes de données, permet le transfert unidirectionnel d'informations d'un environnement plus sensible vers une zone de moindre sécurité, sans voie de retour. Les diodes de données, en particulier, utilisent l'application au niveau du matériel pour empêcher le trafic de retour, éliminant ainsi le risque de communication à contre-courant.

Ces dispositifs sont essentiels dans des environnements tels que les réseaux électriques, où les opérateurs ont besoin d'accéder à la télémétrie en temps réel sans introduire de menaces extérieures.

Pour en savoir plus sur la comparaison entre les diodes de données et les autres outils de sécurité, voir Diodes de données et pare-feu.

Avantages des réseaux aériens en termes de sécurité

Les réseaux aériens ne sont pas parfaits, mais ils offrent généralement une protection contre les cybermenaces externes. Parce qu'ils sont déconnectés des systèmes externes, ils réduisent les risques liés aux menaces qui dépendent de l'accès à l'internet, notamment de nombreux types de logiciels malveillants, de ransomwares et d'outils d'exploitation à distance.

Les systèmes à enveloppe aérienne constituent souvent la dernière ligne de défense pour les opérations les plus critiques, qu'il s'agisse de centres de commandement militaires ou de contrôles d'installations nucléaires.

OT Security infrastructures critiques et des OT Security

Les réseaux aériens jouent un rôle essentiel dans la sécurisation des environnements OT tels que les centrales énergétiques, les installations de traitement de l'eau et les systèmes de transport. En fait, bon nombre des systèmes d'infrastructures critiques dont nous dépendons le plus ont été construits avant l'avènement de l'internet.

Les systèmes qui dépendaient autrefois de camions qui se déplaçaient d'une sous-station à l'autre pour collecter des données nous servent encore aujourd'hui, même si l'internet a continué d'évoluer et de numériser les flux de travail.

Ces industries dépendent de performances prévisibles et ininterrompues. En isolant les systèmes clés, les opérateurs garantissent la sécurité et la fiabilité, même lorsque des menaces ciblent activement les composants connectés aux technologies de l'information.

Pour en savoir plus, lisez Sécuriser les environnements aériens contre les attaques ciblées.

Construction et entretien de réseaux à air libre

Le déploiement et la gestion d'un réseau à air comprimé nécessitent une planification minutieuse et une discipline opérationnelle stricte. Les organisations doivent décider d'utiliser des brèches physiques ou logiques et de gérer l'importation et l'exportation de données de manière sécurisée.

Les stratégies de sauvegarde, connues sous le nom de "air gap backups", sont également essentielles. Ces sauvegardes sont stockées hors ligne ou dans des environnements isolés afin d'empêcher les ransomwares de les chiffrer ou de les supprimer.

Lacunes d'air physiques et logiques

Un "air gap" physique signifie qu'il n'y a pas de câbles de réseau, de connexions Wi-Fi ou d'autres ponts numériques entre le système sécurisé et les réseaux extérieurs. Un sas logique utilise des contrôles logiciels tels que des règles de pare-feu ou des restrictions de routage, qui peuvent être pratiques mais qui sont moins sûrs et vulnérables aux erreurs de configuration ou à l'exploitation.

Media amovibles et transfert de données Secure

Les réseaux à air comprimé s'appuient souvent sur des clés USB , des CD ou d'autres supports amovibles pour transférer des données à l'intérieur et à l'extérieur. Ce processus présente des risques. Pour le gérer en toute sécurité, les entreprises doivent

- Rechercher des logiciels malveillants sur tous les supports et appareils transitoires avant de les utiliser.

- Utilisez du matériel de confiance comme MetaDefender Kiosk et MetaDefender Drive

- Appliquer des contrôles d'accès et des pistes d'audit pour suivre les transferts

Les supports périphériques et amovibles restent l'un des rares moyens pratiques de mettre à jour ou d'extraire des données d'un système sous protection aérienne, mais ils doivent être gérés de manière stricte pour limiter les risques.

Attaques et limites de l'espace aérien

Malgré leur force, les réseaux à couverture aérienne ne sont tout simplement pas pratiques. Il doit y avoir un moyen d'accéder aux données en temps réel, ce qui signifie que la communication entre les réseaux de haute et de basse sécurité doit être mise en œuvre, idéalementsous la forme de diodes de données unidirectionnelles, renforcées par le matériel.

En outre, les réseaux à couverture aérienne ne sont pas invincibles. Des attaques spécialisées ont réussi à percer des systèmes protégés par un système aérien en utilisant des vecteurs non conventionnels tels que des dispositifs USB compromis, des signaux électromagnétiques ou des menaces internes.

La maintenance de ces systèmes peut également nécessiter des ressources importantes et s'avérer complexe sur le plan opérationnel.

Exemples notables d'attaques par trou d'air

L'attaque la plus connue est Stuxnet, un ver sophistiqué conçu pour cibler les installations d'enrichissement de l'uranium en Iran. Il s'est propagé par l'intermédiaire de dispositifs USB infectés et a été spécialement conçu pour modifier les opérations des automates programmables sans accès au réseau.

D'autres recherches ont démontré qu'il était possible d'exfiltrer des données en utilisant des LED clignotantes, des signaux ultrasoniques ou des fluctuations de puissance, ce qui montre que même les systèmes isolés peuvent être sondés dans les bonnes conditions.

Limites et défis en matière de maintenance

Les réseaux aériens introduisent de la complexité. Les mises à jour, les correctifs et la surveillance des systèmes nécessitent des processus manuels. Les erreurs humaines, une mauvaise hygiène des médias ou l'absence de protocoles de sécurité clairs peuvent créer des vulnérabilités inattendues.

Les organisations doivent trouver un équilibre entre les avantages de l'isolation et les exigences opérationnelles en matière de maintenance et d'expérience utilisateur.

Réseaux à air comprimé et autres approches en matière de sécurité

Les réseaux aériens sont souvent comparés à des environnements protégés par un pare-feu, à des stratégies de segmentation du réseau et à des déploiements de diodes de données. Chacun a sa place dans un dispositif de sécurité solide, mais ils diffèrent considérablement en termes de coût, de complexité et d'efficacité.

Air Gap vs. Segmentation du réseau vs. Diode de données

Fonctionnalité | Réseau à trous d'air | Segmentation du réseau | Sécurité basée sur les diodes de données |

|---|---|---|---|

Connectivité | Pas de connectivité | Accès interne contrôlé | Flux externe unidirectionnel |

Niveau d'isolement | Élevé (physique/logique) | Moyen (logique uniquement) | Élevée (matériel imposé) |

Cas d'utilisation | Classifié, OT, critique | Informatique d'entreprise, départementale | Surveillance OT, criminalistique |

Coût | Haut | Moyen | Moyen à élevé |

Complexité de la maintenance | Haut | Faible à moyen | Moyen |

Résilience face aux cyberattaques | Très élevé | Moyen | Haut |

Pour en savoir plus, consultez les sections Combler le fossé et Les pare-feux ne suffisent pas.

Passer à l'étape suivante

Qu'il s'agisse de protéger un système de contrôle nucléaire ou simplement d'assurer la sécurité des transferts de fichiers dans un laboratoire isolé, OPSWAT propose des technologies éprouvées pour les environnements à air comprimé. Notre MetaDefender Optical Diode et MetaDefender Kiosk fonctionnent ensemble avec MetaDefender Drive et d'autres couches de la plateformeMetaDefender pour assurer un flux de données unidirectionnel et l'importation/exportation sécurisée de médias à travers les réseaux critiques.

OPSWAT est reconnu mondialement pour protéger ce qui est critique - découvrez comment nous pouvons vous aider à sécuriser votre espace aérien.

Foire aux questions (FAQ)

Q : Qu'est-ce qu'un entrefer ?

Un "air gap" est un concept de sécurité dans lequel les systèmes sont isolés des réseaux non fiables afin d'éviter les accès non autorisés ou les fuites de données.

Q : Comment fonctionnent les entrefers ?

Les "air gaps" fonctionnent en déconnectant physiquement ou logiquement les systèmes des réseaux externes, souvent à l'aide de contrôles matériels tels que des diodes de données.

Q : Quels sont les avantages des réseaux à couverture aérienne en termes de sécurité ?

Les réseaux à couverture aérienne offrent une protection supérieure contre les cybermenaces externes, réduisent le risque d'infiltration de logiciels malveillants et sont idéaux pour les infrastructures critiques.

Q : Les réseaux à couverture aérienne sont-ils meilleurs que d'autres approches en matière de sécurité ?

Ils sont plus sûrs dans les environnements à haut risque, mais ils s'accompagnent de coûts de maintenance plus élevés et d'une flexibilité limitée par rapport à la segmentation ou aux pare-feux.

Q : Qu'est-ce qu'un raccord à lame d'air ?

Techniquement, il n'y a pas de "connexion par intervalle d'air" puisque les systèmes à air comprimé sont déconnectés de par leur conception. Toutefois, les transferts contrôlés peuvent utiliser des supports amovibles ou des passerelles unidirectionnelles.

Q : Qu'est-ce que la technique de l'air gapping ?

L'air gapping est la méthode d'isolation d'un système en supprimant toutes les connexions réseau, utilisée dans les environnements sensibles en termes de sécurité.

Q : Pourquoi la purge d'air est-elle importante ?

L'air-gapping est essentiel pour les systèmes où l'intégrité et la confidentialité des données sont primordiales, comme dans les secteurs de la défense, de l'énergie et de la fabrication.

Q : Qu'est-ce qu'un réseau à air comprimé ?

Un réseau à air comprimé est un réseau sécurisé qui est physiquement ou logiquement isolé des systèmes non fiables afin d'empêcher l'échange de données non autorisées.