Les pare-feu traditionnels font partie des couches de défense les plus couramment déployées - et les plus fiables - dans les stratégies de cybersécurité des réseaux OT. Cependant, il est faux de croire que le simple fait de disposer d'un pare-feu garantit la sécurité. Les pare-feu, bien que conçus pour être des gardiens, ne sont pas à l'abri des vulnérabilités. Dans ce blog, nous abordons sept cas spécifiques où la présence d'un pare-feu, bien que perçue comme le pivot d'une stratégie de sécurité, est devenue par inadvertance un moyen pour les acteurs de la menace d'obtenir un accès non autorisé à un réseau.

Qu'est-ce qu'un CVE ?

Un CVE (Common Vulnerability and Exposure) est un identifiant normalisé pour une vulnérabilité ou une faiblesse de sécurité dans un logiciel, un matériel ou un microprogramme. Les CVE sont utilisés pour identifier et suivre ces vulnérabilités de manière unique, ce qui permet aux organisations, aux chercheurs en sécurité et aux fournisseurs de partager plus facilement des informations sur les problèmes de sécurité et de coordonner leurs efforts pour les atténuer.

7 CVE notables qui ont eu un impact sur les pare-feux

3580

Description : Une vulnérabilité a été identifiée dans l'interface des services web des Software Cisco Adaptive Security Appliance (ASA) et Cisco Firepower Threat Defense (FTD).

Dommages potentiels : Cette vulnérabilité pourrait permettre à un attaquant distant non authentifié d'effectuer des attaques de traversée de répertoire, lui permettant de lire des fichiers sensibles sur un système ciblé.

Lien : CVE-2020-3580

1579

Description : Une faille a été découverte dans Palo Alto Networks PAN-OS avant 8.1.10. et 9.0.0.

Dommages potentiels : Des attaquants distants pourraient tirer parti de cette vulnérabilité pour exécuter des commandes arbitraires du système d'exploitation, et potentiellement prendre le contrôle total du système affecté.

Lien : CVE-2019-1579

6721

Description : Une vulnérabilité a été découverte dans SonicOS de SonicWall.

Dommages potentiels : Des attaquants distants pourraient exploiter cette vulnérabilité pour provoquer un déni de service (DoS) via des paquets fragmentés spécialement élaborés, ce qui aurait un impact sur la disponibilité du système.

Lien : CVE-2018-6721

5638

Description : Une vulnérabilité dans les versions d'Apache Struts 2 antérieures à 2.3.32 et 2.5.x antérieures à 2.5.10.1.

Dommages potentiels : Cette vulnérabilité permet à des attaquants d'exécuter des attaques par exécution de commande à distance via une valeur de type de contenu (Content-Type), ce qui peut conduire à des violations de données ou à une exploitation plus poussée du réseau.

Lien : CVE-2017-5638

0801

Description : Une vulnérabilité identifiée dans le Software Cisco ASA fonctionnant sur certains produits Cisco ASA.

Dommages potentiels : Des attaquants distants pourraient exploiter cette vulnérabilité pour exécuter un code arbitraire ou pour provoquer le rechargement d'un système, ce qui pourrait compromettre le système ou entraîner des temps d'arrêt.

Lien : CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Description : Une grave vulnérabilité dans l'extension TLS Heartbeat d'OpenSSL.

Dommages potentiels : Le bogue Heartbleed permet aux attaquants de lire la mémoire des systèmes protégés par des versions vulnérables d'OpenSSL, ce qui peut entraîner la fuite d'informations sensibles telles que des mots de passe, des clés privées, etc.

Lien : CVE-2014-0160

4681

Description : Une vulnérabilité affectant Oracle Java 7 avant la mise à jour 7.

Dommages potentiels : Permet aux attaquants d'exécuter du code arbitraire à distance via des vecteurs liés à Reflection API, ce qui peut compromettre le système.

Lien : CVE-2012-4681

Une sécurité sans compromis pour les réseaux de télécommunications

Les pare-feux traditionnels continuent de jouer un rôle déterminant dans l'élaboration du cadre de sécurité OT des organisations, et il reste essentiel de comprendre et de traiter les vulnérabilités inhérentes à ces pare-feux. Mais il est évident que, même si les pare-feu sont loin d'être obsolètes, le fait de s'appuyer uniquement sur leur protection ne permet pas d'assurer une protection adéquate contre les menaces émergentes. L'élaboration d'une véritable stratégie de défense en profondeur centrée sur une Unidirectional Security Gateway ou une diode de données dans votre zone démilitarisée (DMZ) garantit que les données ne peuvent circuler que dans une seule direction. Cette application physique signifie que les données peuvent être envoyées sans risque de données ou de commandes malveillantes en retour. Dans ce cas, même s'il existe une vulnérabilité logicielle, la nature physique de ces passerelles de sécurité crée un périmètre de défense contre la menace, isolant ainsi votre réseau de toute exposition.

Plongez dans le vif du sujet : Diodes de données contre pare-feu : Comparaison de la sécurité du réseau, du flux de données et de la conformité

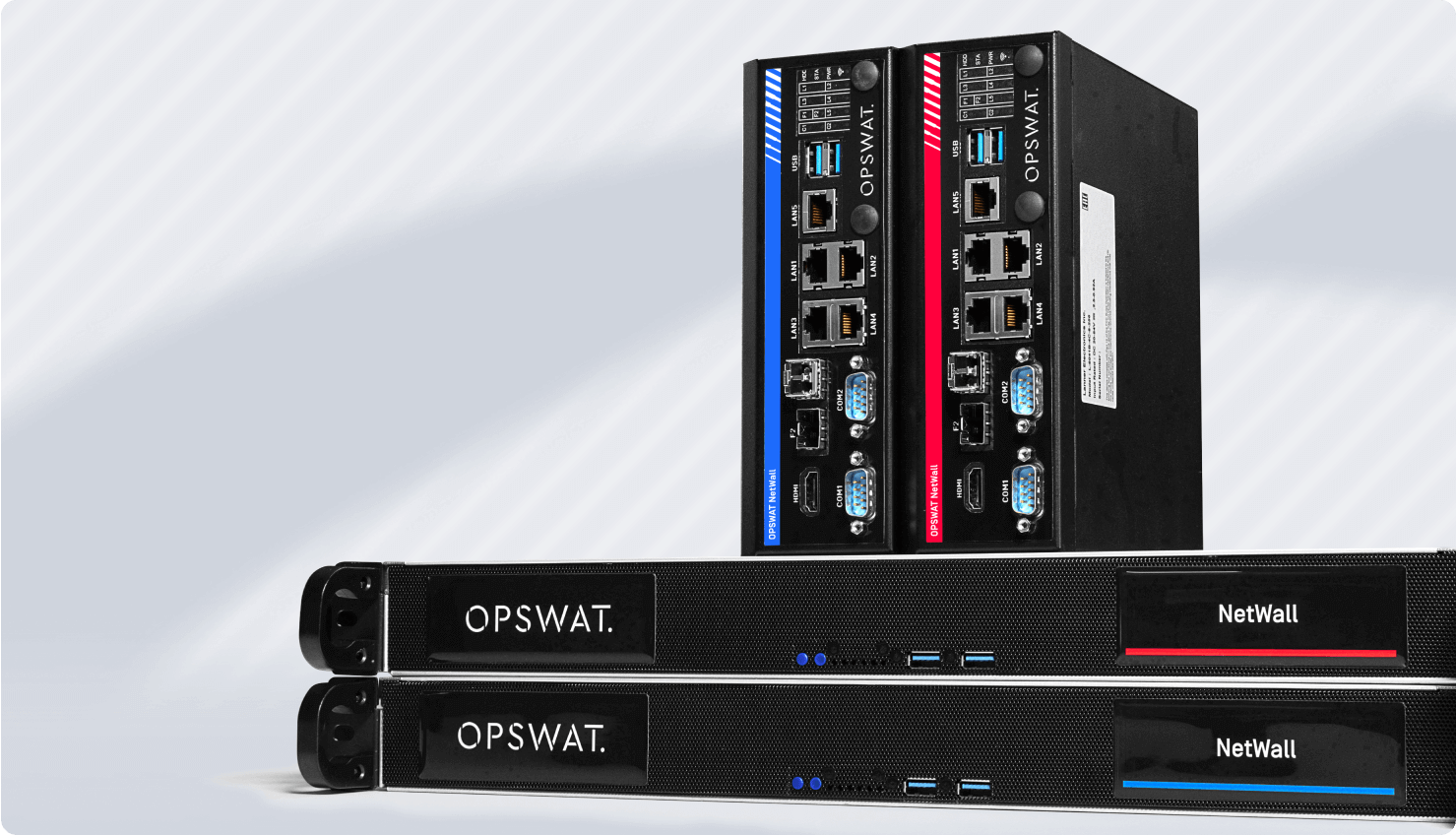

MetaDefender NetWall: Passerelle de sécurité de niveau supérieur et Optical Diode

C'est en tenant compte de ce type de vulnérabilités qu'OPSWAT a développé NetWallnotre série de passerelles de sécurité et de diodes optiques avancées, afin de protéger les environnements OT critiques contre l'évolution du paysage des menaces. Disponible dans une variété de configurations et de facteurs de forme, NetWall est conçu pour simplifier les complexités de la sécurité du réseau en tant que solution facile à utiliser, évolutive et sécurisée.

Découvrez pourquoi NetWall jouit d'une confiance mondiale pour défendre certains des environnements les plus critiques du monde.