- Qu'est-ce que le transfert Secure de fichiers ?

- Menaces, vulnérabilités et atténuation des risques

- 5 Protocoles et méthodes de transfert de fichiers Secure

- 4 éléments de sécurité essentiels pour le transfert Secure de fichiers

- Approches de déploiement : Sur site, Cloud et hybride

- Conformité et exigences réglementaires

- Choisir la bonne solution de transfert Secure de fichiers

- Foire aux questions (FAQ)

Qu'est-ce que le transfert Secure de fichiers ?

Le transfertSecure de fichiers est le processus d'envoi de données à travers des réseaux en utilisant le cryptage, l'authentification et le contrôle d'accès pour les protéger pendant la transmission et le stockage. Il garantit que les fichiers sont échangés en toute sécurité entre les utilisateurs, les systèmes ou les applications, en empêchant les accès non autorisés ou les fuites de données.

Le cryptage sécurise le contenu des fichiers en transit et au repos. L'authentification et les autorisations des utilisateurs permettent de vérifier qui peut envoyer ou recevoir des fichiers. Ensemble, ces mécanismes constituent la base d'un échange de données sécurisé, en particulier lorsqu'il s'agit de documents commerciaux sensibles, de propriété intellectuelle ou de données réglementées telles que les IPI (informations personnelles identifiables), les IPS (informations de santé protégées) et les dossiers financiers.

Le transfert Secure de fichiers joue un rôle essentiel dans le respect des exigences de conformité. Les réglementations telles que GDPR, HIPAA et PCI DSS imposent l'utilisation de méthodes sécurisées pour l'échange de données. En l'absence de chiffrement et de contrôles d'accès appropriés, les activités de transfert de fichiers peuvent exposer les organisations à des violations, à des pénalités et à une atteinte à leur réputation.

Les solutions de transfert de fichiers Secure reposent sur des protocoles tels que SFTP, FTPS, HTTPS et AS2 pour protéger les données en mouvement. Ces protocoles sont souvent accompagnés de fonctionnalités supplémentaires, notamment l'enregistrement des audits, les contrôles d'accès et l'application de la conformité.

Comment fonctionne le transfert Secure de fichiers

Le transfert Secure de fichiers repose sur une combinaison de cryptage, d'authentification et de vérification de l'intégrité pour protéger les données tout au long du processus de transfert. Ces mécanismes garantissent que les fichiers ne sont pas interceptés, modifiés ou consultés par des parties non autorisées.

- Chiffrement : appliqué aux données en transit et au repos. Les algorithmes courants comprennent l'AES-256 et le RSA, qui rendent le contenu illisible sans les clés de décryptage appropriées. Cela permet d'éviter l'exposition d'informations sensibles pendant la transmission ou le stockage.

- Mécanismes d'authentification et de contrôle d'accès : vérification de l'identité des utilisateurs ou des systèmes qui initient ou reçoivent le transfert. Il s'agit généralement d'informations d'identification, de certificats numériques ou d'authentification multifactorielle. Les politiques de contrôle d'accès, telles que les autorisations basées sur les rôles, limitent davantage les personnes autorisées à envoyer, recevoir ou consulter des fichiers spécifiques.

- Contrôles d'intégrité et pistes d'audit : les solutions de transfert de fichiers sécurisés incluent souvent la validation de la somme de contrôle ou des fonctions de hachage cryptographique afin de détecter toute modification non autorisée du fichier pendant le transit. Les pistes d'audit et la journalisation offrent une visibilité sur l'activité de transfert de fichiers, ce qui favorise la conformité et la réponse aux incidents.

Ensemble, ces couches forment l'épine dorsale d'un processus de transfert de fichiers sécurisé qui protège les données sensibles et favorise la conformité.

Menaces, vulnérabilités et atténuation des risques

Malgré un cryptage et une authentification solides, les systèmes de transfert de fichiers sécurisés restent des cibles potentielles pour les cyberattaques. Il est essentiel de comprendre les menaces courantes et de mettre en œuvre des stratégies proactives d'atténuation des risques pour maintenir l'intégrité des données et la conformité aux réglementations.

Menaces courantes dans le transfert de fichiers

Les environnements de transfert de fichiers Secure peuvent être exposés à une série de vecteurs d'attaque, notamment :

- Attaques MitM (Man-in-the-Middle) :Interception des données pendant la transmission pour voler ou modifier des informations sensibles.

- Le vol de données d'identification :Exploitation de mots de passe faibles ou réutilisés pour obtenir un accès non autorisé.

- Injection de logiciels malveillants :Intégration d'un code malveillant dans les fichiers transférés afin de compromettre les points d'accès.

- Phishing et ingénierie sociale :Inciter les utilisateurs à effectuer des transferts non autorisés ou à révéler des informations d'identification.

Exemple : Un fabricant utilisant l'ancien protocole FTP sans cryptage est victime d'une violation par interception MitM. Après avoir adopté une solution de transfert de fichiers sécurisée avec TLS et un accès basé sur les rôles, l'entreprise peut établir une piste d'audit et retrouver la conformité en matière de transfert de fichiers.

Évaluation des risques et réponse aux incidents

Les évaluations des risques identifient les faiblesses de vos flux de travail de transfert de fichiers avant que les attaquants ne le fassent. Elles évaluent l'utilisation du cryptage, les contrôles d'accès, les scripts d'automatisation et la journalisation afin de s'assurer que des pratiques de transfert de fichiers sécurisées sont en place. Les étapes clés sont les suivantes :

- Cartographie de tous les flux de données impliquant des transferts de fichiers

- Examen des configurations du système, de l'authentification et du cryptage

- Tester les procédures de réponse aux incidents pour en améliorer la rapidité et la clarté

En cas d'incident, un plan documenté garantit un confinement et un rétablissement rapides. Une piste d'audit solide facilite les enquêtes et montre aux autorités de réglementation que des mesures de conformité en matière de transfert de fichiers sont en place.

Exemple : Une entreprise du secteur de l'énergie a détecté une activité anormale de transfert de fichiers entre des systèmes internes. Comme sa plateforme de transfert de fichiers comprenait des alertes automatisées et une piste d'audit, elle a rapidement isolé la violation, identifié les systèmes affectés et signalé l'événement comme l'exige le GDPR.

5 Protocoles et méthodes de transfert de fichiers Secure

Les protocoles de transfert de fichiers Secure définissent la manière dont les données sont cryptées, authentifiées et transmises entre les systèmes. Chaque protocole offre des avantages spécifiques en fonction de votre infrastructure, de vos besoins en matière de conformité et de votre tolérance au risque. Les protocoles de transfert de fichiers sécurisés les plus utilisés sont les suivants :

- SFTP (Secure File Transfer Protocol) :Basé sur SSH, avec un cryptage et une authentification forts.

- FTPS (FTP Secure) :FTP étendu avec TLS/SSL pour un transfert de fichiers crypté

- HTTPS :transferts par navigateur avec protection SSL/TLS

- AS2 (Applicability Statement 2) :Utilisé pour l'échange sécurisé de données dans le cadre de transactions B2B et EDI.

- SCP (Secure Copy Protocol) :Protocole simple, basé sur SSH, pour la copie sécurisée de fichiers.

Chaque protocole prend en charge le transfert sécurisé de fichiers de différentes manières, offrant divers niveaux de conformité, d'automatisation et d'aide à l'audit. Par exemple, SFTP et AS2 sont courants dans les secteurs réglementés, tandis que HTTPS est idéal pour le transfert de fichiers en nuage convivial et les portails web sécurisés. Le choix du bon protocole de transfert de fichiers dépend de plusieurs facteurs :

- Besoins en matière de sécurité et de transfert de fichiers cryptés

- Exigences de conformité et attentes en matière de piste d'audit

- Intégration avec les systèmes d'entreprise ou les services en nuage

- Facilité d'utilisation et soutien à l'automatisation des transferts de fichiers

1. SFTPSecure protocole de transfert de fichiersSecure )

SFTP est un protocole de transfert de fichiers sécurisé basé sur SSHSecure Shell). Il crypte à la fois les données et les informations d'authentification, protégeant ainsi les fichiers en transit sur des réseaux non fiables. Ses principales caractéristiques sont les suivantes

- Cryptage de bout en bout :Pour toutes les commandes et le contenu des fichiers

- Authentification forte :Prise en charge du mot de passe, de la clé publique ou de l'authentification à deux facteurs

- Contrôle d'accès :Permissions granulaires au niveau de l'utilisateur ou du répertoire

- Intégrité des données :Contrôles intégrés de l'intégrité des fichiers pour éviter les manipulations.

SFTP est particulièrement bien adapté :

- Transferts automatisés de fichiersentre systèmes ou applications

- Flux de travail d'entreprisenécessitant une mise en conformité avec des réglementations telles que HIPAA ou PCI DSS

- ÉchangeSecure de donnéesavec des partenaires ou des vendeurs externes

Exemple : Un prestataire de soins de santé utilise SFTP pour transmettre les dossiers des patients entre ses systèmes internes et un laboratoire de diagnostic externe. Le canal crypté garantit la conformité avec les réglementations HIPAA, tandis que les scripts automatisés réduisent au minimum la manipulation manuelle des données sensibles.

2. FTPS (FTP Secure)

FTPS étend le protocole FTP traditionnel en y ajoutant le cryptage TLS ou SSL. Il sécurise à la fois les informations d'authentification et le contenu des fichiers, ce qui permet le transfert crypté de fichiers sur des réseaux ouverts. Les principales caractéristiques sont les suivantes :

- Cryptage TLS/SSL :Protège les informations d'authentification et le contenu des fichiers en transit.

- Authentification par certificat :Prise en charge des certificats du serveur et du client

- OptionsFirewall:Fonctionneen mode explicite ou implicite pour une plus grande flexibilité du réseau

- Compatibilité avec les systèmes existants :Lorsque le protocole FTP est en place et doit être sécurisé

FTPS est couramment utilisé dans :

- Services financierset autres secteurs dotés d'une infrastructure existante

- Échanges de fichiers B2Bnécessitant des modèles de confiance basés sur des certificats

- Environnements avec des mandats de conformité strictsqui spécifient le cryptage TLS

Exemple : Une société de logistique internationale continue d'utiliser FTPS pour échanger des manifestes d'expédition avec des partenaires de longue date qui s'appuient sur d'anciens systèmes. En activant le cryptage TLS et la validation du certificat client, elle maintient la compatibilité tout en sécurisant les données d'expédition sensibles contre l'interception.

3. HTTPS et transfert Secure de fichiers sur le web

HTTPS est une extension sécurisée du protocole HTTP, largement utilisé pour les transferts de fichiers par navigateur. Il s'appuie sur le protocole SSL/TLS pour crypter les données en transit, ce qui en fait une option pratique pour le partage sécurisé de fichiers dans les environnements web. Les caractéristiques communes sont les suivantes

- Cryptage SSL/TLS :Pour un transfert de fichiers sécurisé en transit

- ÉchangeSecure de fichiers : Via des navigateurs standard, sans logiciel client

- PortailsSecure :De nombreuses solutions MFT (managed file transfer) proposent des portails basés sur HTTPS.

- Intégration avec les services en nuage :PartageSecure de fichiers dans des environnements SaaS et hybrides

HTTPS est souvent utilisé dans :

- Partage ponctuel de fichiersentre les équipes internes ou les partenaires externes

- Applications en contact avec la clientèlenécessitant des téléchargements de documents sécurisés

- Des plates-formes MFT basées sur le webqui donnent la priorité à la convivialité et à l'accessibilité

Exemple : Un cabinet juridique utilise un portail de transfert de fichiers sécurisé basé sur HTTPS pour recevoir des documents de ses clients. Les clients peuvent télécharger des contrats et des dossiers directement via le navigateur, tandis que le système applique des restrictions d'accès et expire automatiquement les liens de téléchargement après 7 jours.

4. AS2 et autres protocoles d'entreprise

AS2 (Applicability Statement 2) est un protocole de transfert de fichiers sécurisé conçu pour transmettre des données commerciales structurées, telles que l'EDI (Electronic Data Interchange), sur l'internet. Il transmet les fichiers via HTTPS et ajoute des signatures numériques, un cryptage et des confirmations de réception pour garantir l'intégrité et la traçabilité des données.

L'AS2 s'apparente à un courrier certifié pour les documents numériques : il est crypté, signé et renvoyé avec un reçu prouvant la livraison. Il est largement utilisé dans des secteurs tels que le commerce de détail, la logistique et les soins de santé pour des formats de données structurés tels que l'EDI.

Les principales caractéristiques sont les suivantes :

- Cryptage de bout en bout et signatures numériques :Assure la confidentialité, l'intégrité et la traçabilité

- MDNs (Message Disposition Notifications) :Confirme la réception et le traitement

- Architecture prête pour la conformité :Prise en charge des exigences réglementaires en matière de protection des données et d'auditabilité

- Firewall:Fonctionne sur des ports HTTP/S standard, ce qui simplifie le déploiement.

AS2 est communément adopté dans :

- Intégrations B2B d'entreprise nécessitant l'échange de données structurées

- Flux de travail EDI dans les domaines de la logistique, des soins de santé et de la finance

- Industries réglementées où les pistes d'audit et la validation des messages sont obligatoires

D'autres protocoles d'entreprise, tels que OFTP2 et PeSIT, sont également utilisés dans des régions ou des secteurs spécifiques. Ces protocoles offrent des capacités de sécurité et de conformité similaires, adaptées à des exigences de niche ou à des systèmes existants.

Exemple : Un détaillant multinational utilise AS2 pour échanger des données de commande et d'inventaire avec ses fournisseurs. Les accusés de réception du protocole permettent aux deux parties de vérifier la livraison, tandis que le cryptage et les signatures numériques garantissent la conformité avec les réglementations en matière de protection des données dans les différentes régions.

5. SCPSecure Copy Protocol)

SCP est une méthode de transfert de fichiers sécurisée qui s'exécute via SSHSecure Shell) et permet de copier des fichiers chiffrés entre systèmes. Contrairement à SFTP, SCP est conçu pour des transferts de fichiers simples et ponctuels plutôt que pour des flux de travail complexes ou des sessions interactives. Ses principales caractéristiques sont les suivantes

- Transport crypté :Toutes les données et les informations d'identification sont cryptées via SSH.

- Performance rapide :Idéal pour les transferts rapides de fichiers ou de répertoires uniques

- Configuration minimale :Simple à configurer sur les systèmes où SSH est activé

- Interface de ligne de commande :Efficace pour l'écriture de scripts et l'administration à distance

Le programme SCP est particulièrement bien adapté :

- Transferts ponctuels de fichiers entre systèmes de confiance

- Tâches d'administration du système, telles que la copie de journaux ou de fichiers de configuration

- Les environnements où la simplicité et la rapidité sont prioritaires par rapport à l'auditabilité

Exemple : Un administrateur système utilise SCP pour copier un fichier de configuration d'un serveur de développement vers un serveur de production via une connexion SSH sécurisée. Le processus s'effectue en quelques secondes à l'aide d'une seule commande, sans qu'il soit nécessaire d'établir une session interactive ou de gérer des services supplémentaires.

Tableau de comparaison : SFTP vs FTPS vs HTTPS vs AS2 vs SCP

| Fonctionnalité | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| Cryptage | SSH | TLS | TLS | TLS + chiffrement des messages | SSH |

| Authentification | Nom d'utilisateur/mot de passe ou clé SSH | Nom d'utilisateur/mot de passe, certificats du client | Connexion facultative, souvent basée sur un lien | Certificats X.509 | Nom d'utilisateur/mot de passe ou clé SSH |

| Méthode de transfert | Ligne de commande ou scripts | Clients/serveurs FTP traditionnels | Basé sur le navigateur ou l'API | D'une application à l'autre | Ligne de commande ou scripts |

| Cas d'utilisation | Flux de travail internes, automatisation | Systèmes hérités ayant des besoins en FTP | Partage ad hoc, téléchargement par le client | Transactions B2B/EDI | Copie simple et rapide d'un serveur à l'autre |

| Appui à la conformité | Forte (avec journalisation) | Fort (avec configuration TLS) | Modérée à forte (basée sur le portail) | Élevé (MDN, pistes d'audit) | Limité (pas de journaux d'audit intégrés) |

| Facilité d'utilisation | Technique | Modéré | Haut | Technique | Technique |

| Gestion des fichiers | Complet (renommer, supprimer, reprendre) | Complet (en fonction du client) | Limité (téléchargement uniquement) | Dépend de la mise en œuvre | Minimal (copie de base uniquement) |

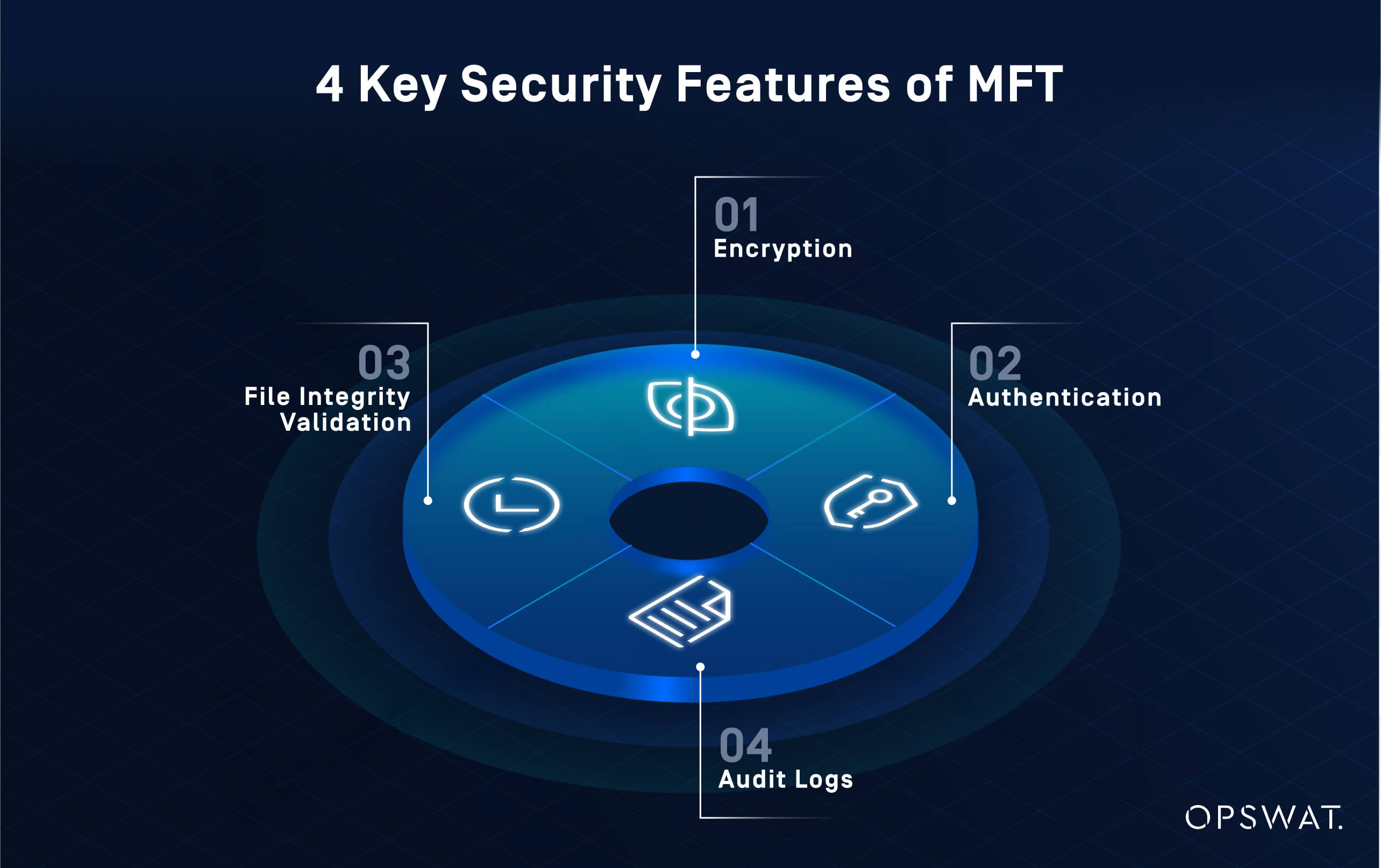

4 éléments de sécurité essentiels pour le transfert Secure de fichiers

Les solutions de transfert Secure de fichiers intègrent plusieurs niveaux de protection. Les systèmes les plus efficaces combinent le cryptage au repos et en transit, une authentification forte, des contrôles d'accès granulaires et des journaux d'audit détaillés. Ces fonctionnalités se combinent pour empêcher les accès non autorisés, détecter les utilisations abusives et démontrer la conformité aux réglementations. Les Core fonctions de sécurité sont les suivantes

- Cryptage : Protège la confidentialité des données

- MFA et autorisations d'accès : Bloquer les accès non autorisés

- Validation de l'intégrité des fichiers et détection des manipulations : Détection des modifications non autorisées

- Pistes d'audit : Enregistrer les activités des utilisateurs et les événements de transfert pour savoir qui a fait quoi et quand.

Les entreprises doivent tenir compte de tous ces aspects lorsqu'elles évaluent ou configurent une solution de transfert de fichiers sécurisée, en particulier lorsqu'elles traitent des données réglementées ou à haut risque.

1. Le cryptage : Protéger les données au repos et en transit

Le cryptage est la base d'un transfert de fichiers sécurisé. Il garantit que même si des fichiers sont interceptés ou consultés sans autorisation, leur contenu reste illisible. Le cryptage des transferts de fichiers utilise des protocoles tels que TLS ou SSH pour protéger les données en transit, et des normes telles que AES-256 pour sécuriser les fichiers au repos. Ces technologies protègent les informations en transit et au repos.

Le chiffrement, c'est comme sceller une lettre dans un coffre-fort fermé à clé : même si quelqu'un l'intercepte, il ne peut pas lire ce qu'elle contient sans la clé. C'est essentiel pour protéger les dossiers financiers, les données médicales ou tout autre dossier sensible.

Pour répondre aux exigences de conformité, le transfert de fichiers cryptés doit être cohérent dans tous les environnements, qu'ils soient sur site, dans le nuage ou dans des flux de travail hybrides.

2. Authentification et contrôle d'accès

Les mécanismes d'authentification vérifient l'identité des utilisateurs, tandis que les contrôles d'accès définissent ce que chaque utilisateur ou système est autorisé à faire. Ensemble, ils sont essentiels à la conformité des transferts de fichiers, car ils garantissent que les fichiers sensibles ne sont accessibles qu'aux bonnes personnes, dans les bonnes conditions.

- MFA (authentification multifactorielle) : Ajoute une couche supplémentaire de sécurité en exigeant une deuxième forme de vérification en plus du mot de passe.

- RBAC (contrôle d'accès basé sur les rôles) : Limite l'accès aux fichiers et aux systèmes en fonction des rôles et des responsabilités des utilisateurs.

3. Validation de l'intégrité des fichiers et détection des manipulations

La validation de l'intégrité des fichiers garantit que les fichiers n'ont pas été modifiés - accidentellement ou par malveillance - entre le moment où ils sont envoyés et celui où ils sont reçus. Les mécanismes de détection des altérations utilisent des sommes de contrôle cryptographiques ou des hachages (tels que SHA-256) pour vérifier qu'un fichier reste exactement comme prévu.

Lorsqu'un fichier est transféré, le système émetteur génère un hachage de son contenu. Le système récepteur recalcule le hachage après le transfert et le compare à l'original. Si les valeurs ne correspondent pas, le fichier a été corrompu ou altéré pendant le transfert.

Cette capacité est essentielle pour :

- Vérification de l'authenticité lors de l'échange de données sensibles ou réglementées

- Prévention de la corruption silencieuse dans les flux de travail automatisés

- Garantir la confiance lors du partage de fichiers à travers les zones de sécurité ou avec des parties externes

4. Pistes d'audit et enregistrement de la conformité

Les pistes d'audit enregistrent toutes les activités de transfert de fichiers - qui a envoyé quoi, quand et à qui. Cette visibilité est essentielle pour détecter les abus, enquêter sur les incidents et maintenir la conformité.

Une solution de transfert de fichiers sécurisée doit consigner chaque étape du processus : tentatives d'authentification, chargements et téléchargements de fichiers et modifications des autorisations. Ces journaux soutiennent la conformité du transfert de fichiers et aident les organisations à respecter les obligations de reporting réglementaire dans des cadres tels que HIPAA, GDPR et SOX.

Une piste d'audit précise permet également de réagir plus rapidement en cas d'incident et de faciliter les enquêtes judiciaires. Les journaux doivent être inviolables, consultables et conservés conformément aux politiques de gouvernance des données de votre organisation.

Approches de déploiement : Sur site, en Cloud et hybride

Les solutions de transfert Secure de fichiers peuvent être déployées dans différents environnements en fonction des besoins de l'organisation, de la maturité de l'infrastructure et des obligations réglementaires. Chaque modèle offre des avantages distincts en termes de contrôle, d'évolutivité et d'intégration.

Transfert de fichiersSecure Cloud

Les plateformes de transfert de fichiers Cloud sont souvent proposées sous forme de SaaS et intègrent le cryptage, le contrôle d'accès et l'enregistrement des audits. Elles sont idéales pour les organisations qui ont besoin d'évoluer rapidement ou de prendre en charge des équipes distribuées. Avantages du déploiement dans le nuage :

- Installation rapide sans matériel sur site

- Intégration facile avec les systèmes de stockage en nuage, de gestion de la relation client (CRM) et de planification des ressources (ERP)

- Prise en charge native de l'automatisation des transferts de fichiers via des API

- Accessibilité mondiale pour les partenaires et les équipes

Cependant, les déploiements dans le nuage peuvent soulever des inquiétudes concernant la résidence des données, le verrouillage des fournisseurs et les risques liés aux tiers, en particulier dans les secteurs très réglementés. Les organisations peuvent s'inquiéter de savoir où leurs données sont stockées et si elles sont conformes aux lois locales. Le changement de fournisseur ou le maintien du contrôle sur les données sensibles gérées par des fournisseurs externes peut également soulever des problèmes de sécurité.

Solutions sur site et hybrides

Les déploiements sur site offrent un contrôle maximal sur l'infrastructure, les données et les politiques de sécurité. Ils sont souvent préférés par les organisations qui ont des exigences strictes en matière de conformité ou des systèmes existants qui ne peuvent pas être migrés vers l'informatique dématérialisée. Les principaux avantages des modèles sur site et hybrides sont les suivants :

- Contrôle total : Gestion directe des serveurs, du stockage et des configurations de sécurité

- Intégration personnalisée : Adaptée aux environnements informatiques et aux flux de travail existants.

- Alignement réglementaire : Prise en charge des politiques de résidence et de conservation des données exigées par certaines juridictions

Les déploiements hybrides combinent les forces des deux modèles, permettant aux organisations de conserver les données sensibles sur site tout en tirant parti des capacités de l'informatique en nuage pour l'évolutivité et la collaboration externe. Quelques cas d'utilisation pour les déploiements hybrides :

- Les entreprises mondiales équilibrent la conformité locale avec les opérations centralisées

- Organisations en transition des systèmes hérités vers des architectures cloud-natives.

- Flux de travail nécessitant à la fois un contrôle interne et une accessibilité externe

Conformité et exigences réglementaires

Les entreprises doivent considérer la conformité des transferts de fichiers comme une fonction intégrée. Sans cela, elles s'exposent à des sanctions réglementaires, à des échecs d'audit et à une perte de réputation. Les cadres de conformité tels que GDPR, HIPAA, PCI DSS et SOX exigent des contrôles stricts sur la façon dont les données sensibles sont transmises, stockées et consultées.

Chaque règlement impose des exigences spécifiques auxquelles les solutions de transfert de fichiers sécurisés sont conçues pour répondre :

- GDPR (General Data Protection Regulation - Règlement général sur la protection des données) :Exige un traitement sécurisé des données à caractère personnel au-delà des frontières

- HIPAA (Health Insurance Portability and Accountability Act) :Oblige au cryptage et à l'audit des informations sur la santé des patients.

- PCI DSS (Payment Card Industry Data Security Standard) :impose le cryptage et la surveillance des transferts de données des titulaires de cartes.

- SOX (loi Sarbanes-Oxley) :Exige l'intégrité vérifiable et la conservation des données financières.

Répondre aux normes de l'industrie

Les solutions de transfert Secure de fichiers favorisent la conformité en appliquant des politiques de cryptage, en limitant l'accès et en conservant une piste d'audit complète de l'activité des fichiers. Ces fonctionnalités simplifient également l'établissement de rapports réglementaires lors d'audits ou d'enquêtes sur des violations.

Exemple : Une banque régionale utilise une solution de transfert de fichiers gérée pour transmettre des rapports financiers aux autorités de régulation et aux institutions partenaires. Grâce au cryptage, aux pistes d'audit du transfert de fichiers et aux politiques d'accès strictes mises en place, la banque répond aux exigences SOX et PCI DSS tout en conservant son efficacité opérationnelle.

Choisir la bonne solution de transfert Secure de fichiers

Pour choisir la bonne solution de transfert sécurisé de fichiers, il faut trouver un équilibre entre la sécurité, la conformité, la convivialité et les capacités d'intégration. La plateforme idéale doit s'aligner sur les flux de travail de l'organisation, les obligations réglementaires et la tolérance au risque.

Critères d'évaluation clés

Lors de l'évaluation des options de transfert sécurisé de fichiers, il convient de prendre en compte les éléments suivants :

- La sécurité : Offre-t-il un transfert de fichiers crypté, un contrôle d'accès et une piste d'audit détaillée ?

- Conformité : Peut-il prendre en charge la conformité des transferts de fichiers pour HIPAA, GDPR, PCI DSS ou SOX ?

- Convivialité : Fournit-il un portail de transfert de fichiers sécurisé et convivial pour les utilisateurs internes et externes ?

- Intégration : Peut-il se connecter à votre système de stockage en nuage, à votre ERP ou à d'autres systèmes pour automatiser le transfert de fichiers d'entreprise ?

Liste de contrôle pour l'évaluation

Une liste de contrôle structurée peut rationaliser le processus de sélection :

| La solution prend-elle en charge le cryptage au repos et en transit ? | |

| Les mécanismes d'authentification et de contrôle d'accès sont-ils configurables ? | |

| Existe-t-il un support pour les pistes d'audit et les rapports de conformité ? | |

| Peut-il s'intégrer aux systèmes informatiques et aux flux de travail existants ? | |

| Offre-t-il des options de déploiement qui répondent aux besoins en matière d'infrastructure et de résidence des données ? | |

| La plateforme est-elle évolutive et fiable dans le cadre de charges de travail d'entreprise ? | |

| Les interfaces utilisateurs et les portails sont-ils sûrs et faciles à utiliser ? |

Vous recherchez une plateforme de transfert de fichiers conçue pour les environnements où la sécurité est primordiale ? MetaDefender Managed File Transfer MFT) offre une automatisation basée sur des politiques, une prévention multicouche des menaces et une auditabilité complète des workflows informatiques et opérationnels. Découvrez comment nous pouvons vous aider à protéger vos fichiers sensibles et à répondre aux exigences de conformité en constante évolution.

Foire aux questions (FAQ)

Q : Qu'est-ce que le transfert sécurisé de fichiers ?

R : Le transfertSecure de fichiers est le processus d'envoi de données à travers des réseaux en utilisant le cryptage, l'authentification et le contrôle d'accès pour les protéger pendant la transmission et le stockage.

Q : Comment fonctionne le transfert sécurisé de fichiers ?

R : Le transfert Secure de fichiers repose sur une combinaison de cryptage, d'authentification et de vérification de l'intégrité pour protéger les données tout au long du processus de transfert. Ces mécanismes garantissent que les fichiers ne sont pas interceptés, modifiés ou consultés par des parties non autorisées.

Q : Qu'est-ce que le transfert de fichiers géréMFT?

A : Le transfert de fichiers géréMFT) est une plateforme sécurisée et centralisée qui automatise et régit le mouvement des fichiers au sein et entre les organisations, les partenaires et les terminaux. Elle garantit un cryptage de bout en bout, l'application de politiques et la visibilité, contrairement aux outils FTP traditionnels ou aux outils de partage dans le nuage.

Q : Quel est le mode de transfert de fichiers le plus sûr ?

R : La méthode de transfert de fichiers la plus sûre dépend du contexte, mais SFTP, FTPS et AS2 sont considérés comme hautement sécurisés en raison de leurs capacités de cryptage, d'authentification et d'audit. Les plateformes de transfert de fichiers gérées ajoutent un contrôle centralisé, une automatisation et des rapports de conformité.

Q : Quelle est la différence entre SFTP et MFT?

R : SFTP est un protocole sécurisé pour le transfert de fichiers. MFT est une solution complète qui peut utiliser SFTP, mais qui ajoute des fonctionnalités telles que l'automatisation, le contrôle d'accès, l'application de règles et l'enregistrement d'audits, afin de garantir un transfert de fichiers sécurisé de niveau professionnel.

Q : OneDrive permet-il de transférer des fichiers en toute sécurité ?

R : OneDrive inclut le chiffrement et les contrôles d'accès, mais il s'agit avant tout d'un outil de stockage et de partage de fichiers dans le nuage. Pour un véritable transfert de fichiers sécurisé, en particulier dans les environnements réglementés, il convient d'utiliser des solutions dotées de fonctions de conformité en matière de transfert de fichiers, telles que des pistes d'audit, des contrôles de politiques et le chiffrement en transit et au repos.

Q : Quel est le meilleur service de transfert de fichiers sécurisé pour vous ?

R : Si vous avez besoin de simplicité pour les petits fichiers, des services en nuage comme Dropbox Transfer peuvent faire l'affaire. Pour le transfert de fichiers d'entreprise impliquant des données sensibles, choisissez un portail de transfert de fichiers sécurisé ou une plateforme MFT offrant des fonctions de cryptage, d'automatisation et de conformité.