Lorsque l'on pense aux cyberattaques contre les infrastructures critiques, on pense souvent aux campagnes de ransomware ou aux exploits parrainés par des États et visant les systèmes de contrôle industriel. Mais certaines des intrusions les plus efficaces ne commencent pas par un exploit sophistiqué. Elles commencent par un fichier.

Qu'est-ce qu'une attaque de type "File-Bourne" dans un environnement IT-OT ?

Les attaques par transfert de fichiers sont un vecteur de menace croissant qui exploite les mouvements de fichiers entre les réseaux informatiques et les réseaux de technologie opérationnelle pour introduire des logiciels malveillants dans l'infrastructure critique. Dans les environnements IT-OT convergents modernes, une attaque par transfert de fichiers se produit lorsqu'un fichier malveillant passe d'un réseau IT d'entreprise à un environnement OT (technologie opérationnelle). Une fois à l'intérieur, il peut perturber la production, provoquer des temps d'arrêt ou compromettre des processus sensibles.

Avec l'intégration IT-OT et la connectivité à distance qui élargissent la surface d'attaque, la sécurisation des mouvements de fichiers est devenue une priorité de premier plan pour les défenseurs des infrastructures critiques.

La menace qui pèse sur les infrastructures critiques

Les opérations critiques dépendent des transferts de fichiers pour les mises à jour de logiciels, les livraisons des fournisseurs, les dessins techniques et les données des capteurs. Malheureusement, ces échanges de fichiers fiables sont de plus en plus utilisés comme vecteurs de logiciels malveillants.

Les attaquants exploitent les voies de transfert de fichiers les plus courantes :

- Les clés USB et les ordinateurs portables transportés par les contractants ou les employés

- Stockage en nuage partagé synchronisant les fichiers dans les environnements OT

- Les pièces jointes aux courriels qui échappent aux filtres traditionnels

- Flux de transfert de fichiers non gérés entre les domaines commerciaux et opérationnels

Selon SANS, 27 % des professionnels de la sécurité ICS ont identifié les dispositifs transitoires tels que les USB comme le principal vecteur d'infection par des logiciels malveillants dans le domaine OT, tandis que 33 % des incidents ICS proviennent de dispositifs accessibles par l'internet et de services à distance. La preuve est faite : les flux de fichiers IT-OT sont parmi les voies les plus exposées dans l'infrastructure moderne.

Comment fonctionne une attaque par fichier

Une attaque typique par fichier se déplace pas à pas de l'informatique vers l'informatique de terrain :

- Charge utile intégrée : le logiciel malveillant est caché dans un fichier d'apparence légitime, tel qu'un PDF, un paquet de mises à jour ou un fichier de projet d'ingénierie.

- Le fichier provient de l'informatique : il entre dans l'organisation par le biais du courrier électronique, d'un portail de fournisseurs ou d'un outil de collaboration en nuage.

- Transfert de l'informatique vers l'informatique de terrain : le fichier passe dans l'informatique de terrain par un pont de réseau, un support amovible ou même une diode de données s'il n'est pas correctement inspecté.

- Exécution en OT : une fois ouvert ou exécuté, le logiciel malveillant explose, perturbant les opérations ou permettant le vol de données.

Parallèles avec le monde réel :

- Stuxnet s'est propagé par le biais de clés USB infectées qui ont contourné les trous d'air.

- TRITON a été diffusé par le biais de fichiers d'ingénierie malveillants.

- L'exploitation de MOVEit a montré comment les systèmes de transfert de fichiers eux-mêmes peuvent devenir une cible directe.

Dans chaque cas, un processus de transfert de fichiers sécurisé à plusieurs niveaux aurait pu neutraliser la charge utile malveillante, appliquer des politiques de confiance zéro et garantir que les fichiers soient nettoyés avant d'entrer dans les systèmes critiques.

Impact sur les infrastructures critiques

Lorsque des fichiers malveillants passent de l'informatique à l'informatique de terrain, les conséquences vont bien au-delà des dommages numériques :

- Temps d'arrêt opérationnel : Chaînes de production arrêtées, services interrompus, pannes.

- Dommages physiques et risques pour la sécurité : Des contrôles manipulés ou des mises à jour corrompues peuvent mettre des vies humaines en danger.

- Violations de la conformité : Le non-respect des normes NIST, NIS2, HIPAA ou PCI peut entraîner des amendes et des problèmes de licence.

- Atteinte à la réputation : perte de confiance des clients et des partenaires après un incident public.

Avec 76 % des organisations industrielles qui signalent des cyberattaques dans les environnements OT (ABI/Palo Alto, 2024), il est urgent de mettre en place des défenses résilientes.

Stratégies de défense pour les flux de fichiers IT-OT

Pour stopper les attaques de fichiers, il faut plus qu'un simple transport crypté. Une couche de résilience doit être intégrée directement dans chaque transfert. Les stratégies clés sont les suivantes :

- Inspection multicouche : Les technologies OPSWAT telles que Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox et File-Based Vulnerability Assessment détectent, désarment ou font exploser les fichiers malveillants avant qu'ils ne pénètrent dans l'OT.

- Application de la confiance zéro : Les contrôles d'accès basés sur les rôles (RBAC), les approbations des superviseurs et les flux de travail basés sur les politiques empêchent les transferts non autorisés ou non sanctionnés.

- Gouvernance et visibilité : Des pistes d'audit immuables et des tableaux de bord centralisés assurent la surveillance et la conformité.

Comment OPSWAT s'acquitte de cette tâche :

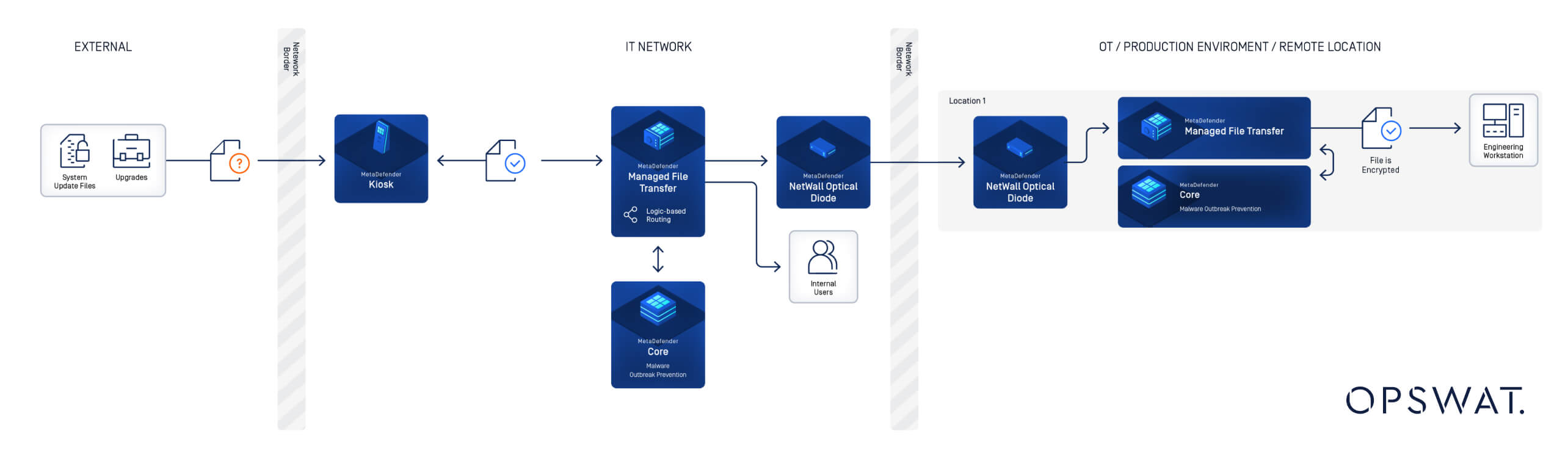

- MetaDefender Managed File Transfer MFT)™ automatise les flux de fichiers sécurisés et contrôlés entre les environnements informatiques, opérationnels et cloud.

- MetaDefender Kiosk™ assainit les fichiers des USB, des ordinateurs portables et des entrepreneurs avant qu'ils n'atteignent les réseaux sensibles.

- MetaDefender NetWall® Data Diode applique des transferts unidirectionnels contrôlés par des règles afin de protéger OT contre les menaces entrantes.

Ensemble, ces solutions créent une voie de transfert sécurisée qui garantit que chaque fichier est vérifié, assaini et contrôlé avant de franchir les limites du domaine.

Leçons tirées des attaques de fichiers dans le monde réel

- Les clés USB infectées peuvent être bloquées par MetaDefender Kiosk grâce à l'assainissement et à l'application de politiques avant d'atteindre les actifs informatiques.

- Les fichiers provenant de sources moins fiables sont inspectés par MetaDefender Managed File Transfer MFT) et soumis à l'application de politiques visant à bloquer les contenus malveillants ou non conformes avant qu'ils n'atteignent les systèmes de sécurité.

- L'exploitation des plates-formes MFT démontre que l'inspection multicouche, l'application de politiques et la gouvernance vérifiable doivent être intégrées dans les solutions de transfert de fichiers.

Chaque cas souligne le même point : la résilience des transferts de fichiers n'est pas facultative, elle est essentielle.

Prochaines étapes : Renforcer la résilience au niveau des fichiers

Les attaques par fichiers continueront d'évoluer à mesure que les réseaux informatiques et électroniques convergeront. La défense la plus efficace consiste à sécuriser chaque fichier, quel que soit le vecteur, qu'il se déplace sur le réseau, qu'il franchisse les limites d'un domaine ou qu'il passe par des dispositifs transitoires.

Télécharger l'eBook Redéfinir la résilience avec Secure MFT

Découvrez des études de cas, des informations techniques approfondies et la liste de contrôle complète de la sécurité pour un transfert de fichiers résilient.

Prêt à intégrer la solutionMetaDefender Managed File Transfer MFT)OPSWAT, leader du marché, avec des solutions sur mesure pour votre infrastructure existante ?