Toutes les organisations dépendent des fichiers. Ils contiennent des contrats, des données sensibles, des informations sur les clients, de la propriété intellectuelle, et ils restent l'un des vecteurs les plus courants des cyberattaques. Selon les dernières recherches de l'Institut Ponemon, 61 % des entreprises ont subi une violation de données liées à des fichiers au cours des deux dernières années, chaque incident coûtant en moyenne 2,7 millions de dollars.

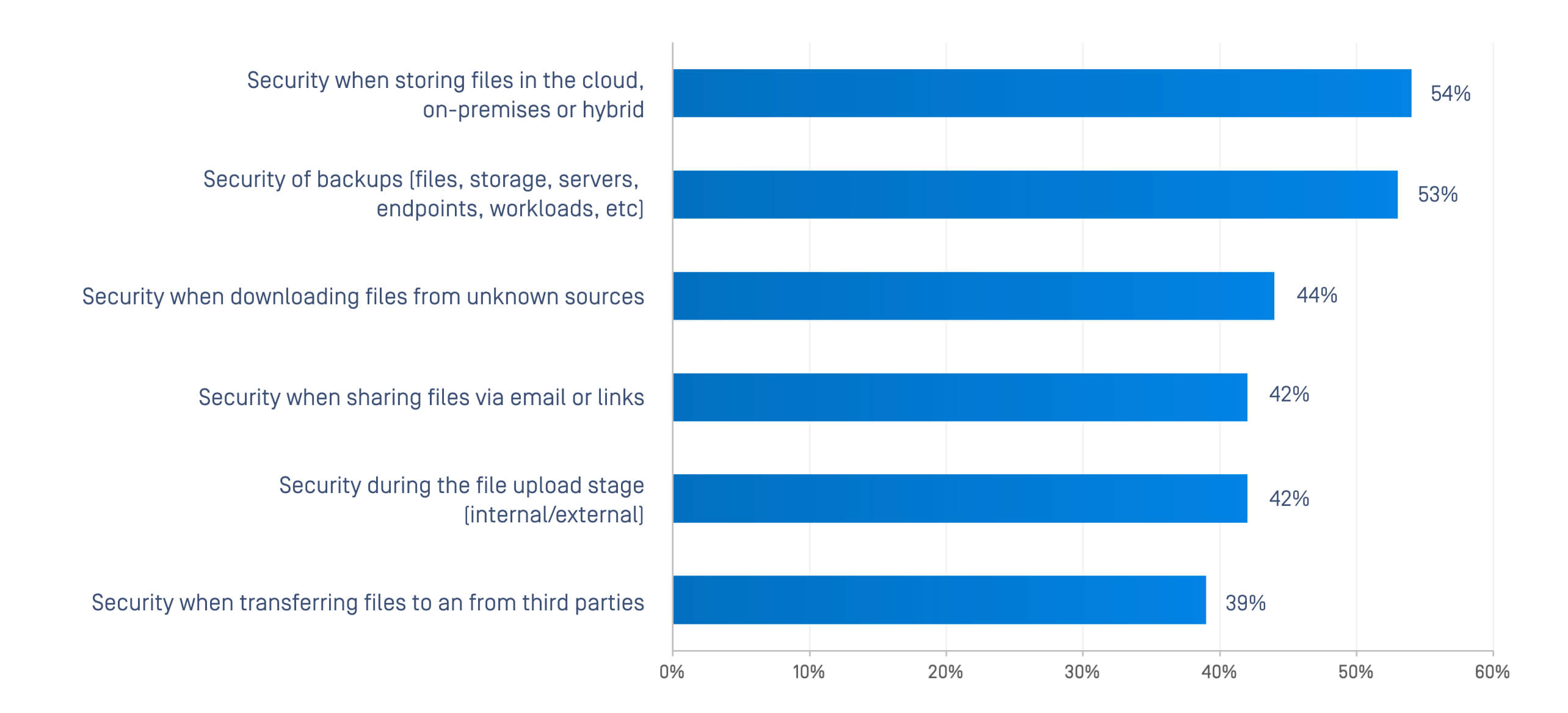

Le manque de confiance dans la protection des fichiers ne fait qu'aggraver le problème. Par exemple, moins de la moitié des organisations se disent très confiantes dans la sécurisation des fichiers dans les flux de travail courants : chargements, transferts, téléchargements et partage avec des tiers.

Les anciennes solutions ponctuelles telles que les moteurs antivirus uniques, les outils isolés de prévention de la perte de données et les passerelles de base n'ont pas été conçues pour faire face à la complexité des menaces modernes. Les attaquants utilisent aujourd'hui des fichiers quotidiens comme armes, avec des logiciels malveillants cachés, des scripts intégrés et des bibliothèques exploitables. Les risques liés aux initiés, qu'ils soient négligents ou malveillants, aggravent le problème, tout comme les exigences réglementaires croissantes en matière de confidentialité et de gouvernance des données.

C'est là qu'intervient la plate-forme de sécurité des fichiers multicouches : une approche intégrée qui applique une stratégie de défense en profondeur à chaque fichier tout au long de son cycle de vie. Contrairement aux outils fragmentés, les plateformes combinent plusieurs contrôles complémentaires, de la détection des logiciels malveillants au CDR (désarmement et reconstruction du contenu), ce qui renforce la résilience, la préparation à l'audit et la réduction de la complexité opérationnelle.

Cet article explique ce qu'est une plateforme de sécurité des fichiers multicouche, pourquoi les entreprises l'adoptent et comment elle permet d'obtenir des résultats mesurables en matière de sécurité et d'activité.

Qu'est-ce qu'une plateforme de sécurité des fichiers multicouche ?

Une plateforme de sécurité des fichiers multicouche est un système unifié qui intègre plusieurs technologies de détection, d'analyse et de prévention pour protéger les fichiers sensibles dans les environnements hybrides IT et OT.

Principes Core de la sécurité multicouche des fichiers

Au fond, cette approche reflète le principe de la défense en profondeur pour la sécurité des fichiers: aucun outil ne peut à lui seul arrêter toutes les menaces, mais des couches multiples, travaillant ensemble, réduisent considérablement les risques.

- Les fichiers sont scannés, assainis et analysés à chaque point d'entrée.

- Les couches de sécurité sont orchestrées de manière centralisée, et non pas ajoutées au coup par coup.

- Les plateformes étendent leur couverture aux environnements de cloud computing, de points d'extrémité et d'infrastructures critiques.

Couches de sécurité essentielles dans une plateforme moderne

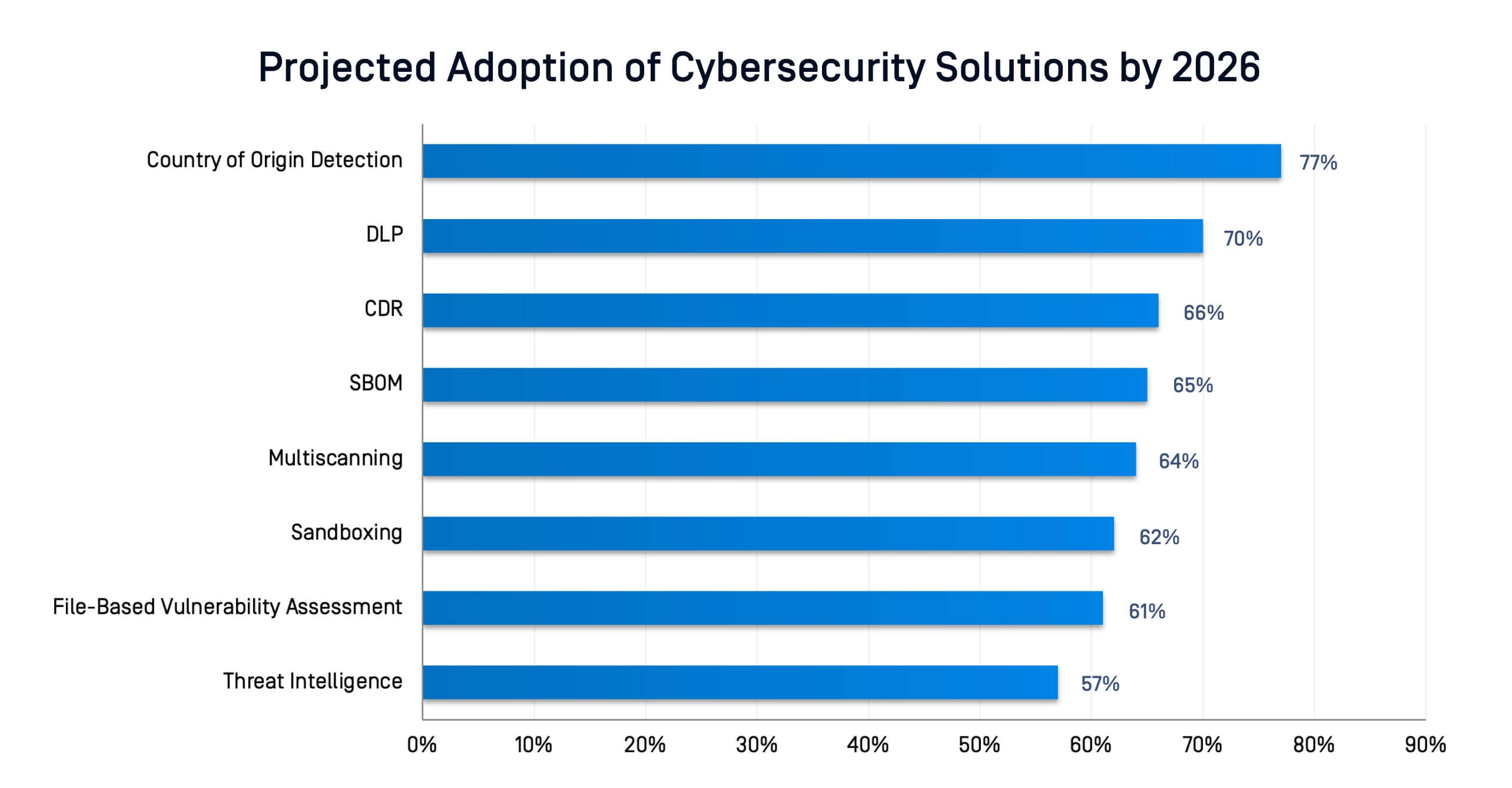

Les principales plates-formes consolident des technologies telles que

- Multiscanning avec des dizaines de moteurs anti-malware

- CDR pour supprimer les macros cachées ou les objets malveillants

- Sandboxing pour l'analyse dynamique des fichiers suspects

- File-based vulnerability assessment pour bloquer les fichiers contenant des bibliothèques obsolètes ou à risque.

- Analyse SBOM (Software Bill of Materials) pour découvrir les dépendances cachées (par exemple, Log4j)

- DLP (prévention de la perte de données) pour empêcher les exfiltrations accidentelles ou malveillantes

- Corrélation des renseignements sur les menaces pour les risques émergents

- L'analyse du pays d'origine permet de repérer les fichiers à haut risque provenant de régions spécifiques.

Comment la sécurité multicouche des fichiers protège les données sensibles

En superposant ces contrôles, les plates-formes se protègent contre :

- Les logiciels malveillants et les rançongiciels dissimulés dans des formats ordinaires

- Fuites accidentelles de données sensibles (PII, PHI, PCI)

- Exploitation des vulnérabilités des composants intégrés

- Menaces d'initiés exploitant la faible visibilité des fichiers

- non-conformité réglementaire, en générant des journaux de sécurité des fichiers prêts à être audités

Pourquoi les solutions de sécurité des fichiers à point unique ne sont pas à la hauteur

Les produits à point unique ont été conçus pour une époque plus simple. Aujourd'hui, les adversaires exploitent les failles qui les séparent.

Évolution des menaces véhiculées par les fichiers qui échappent aux solutions ponctuelles

- Des macros malveillantes lancent un ransomware à partir de documents Office

- Les logiciels malveillants obfusqués contournent les moteurs antivirus simples

- Formats de fichiers exploitables tels que les images CAD, ISO et ZIP

- Fuites de métadonnées que les outils d'IA peuvent exposer par inadvertance

Inefficacités opérationnelles et coûts cachés

Les outils fragmentés augmentent le coût total de possession. Les consoles multiples, les politiques dupliquées et le manque d'intégration des flux de travail font perdre du temps et du budget. Les produits ponctuels ne parviennent pas non plus à s'adapter aux environnements hybrides, laissant des zones d'ombre dans le stockage en nuage, les points d'extrémité distants ou les réseaux OT.

Lacunes en matière de réglementation et de conformité

Les cadres de conformité tels que GDPR, HIPAA et les directives de cybersécurité RBI exigent un contrôle démontrable des données sensibles. Les outils ponctuels fournissent rarement les pistes d'audit, les rapports et la gouvernance centralisée dont les entreprises ont besoin pour prouver leur conformité.

Aperçu de la recherche : Adoption et efficacité des entreprises

Les données sont claires : les entreprises adoptent des solutions de défense multicouches dans le cadre de plates-formes de sécurité unifiées qui combinent plusieurs technologies pour détecter, désarmer et analyser les fichiers à grande échelle.

Tendances en matière d'investissement et de retour sur investissement des entreprises

Les DSI et les RSSI font état d'un retour sur investissement mesurable grâce à :

- Réduction ou évitement des coûts liés aux violations (Ponemon cite un coût moyen de 2,7 millions de dollars par incident).

- Réduire la complexité opérationnelle en consolidant les outils au sein d'une plateforme unique

- Amélioration de la conformité, réduction du risque d'amendes et de sanctions réglementaires

En savoir plus sur la façon dont les industries mondiales réagissent aux cybermenaces modernes.

Facteurs de menace : Risques d'initiés, attaques véhiculées par les fichiers et pression réglementaire

Menaces internes dans les environnements hybrides

L'étude de Ponemon montre que 45 % des violations de fichiers sont dues à des fuites de données de l'intérieur, tandis que 39 % sont dues à une visibilité et un contrôle insuffisants. Les environnements hybrides ne font qu'aggraver la situation, car les fichiers se déplacent désormais de manière fluide entre les plateformes cloud, les terminaux et les systèmes tiers, ce qui multiplie les possibilités d'utilisation abusive.

Logiciels malveillants véhiculés par des fichiers, logiciels rançonneurs et attaques terroristes (APT)

Les attaquants continuent d'utiliser les fichiers comme mécanismes de diffusion des ransomwares et des menaces persistantes avancées. Les exploits dans les formats de fichiers courants permettent aux charges utiles malveillantes de contourner les défenses existantes et de s'implanter dans les réseaux d'entreprise.

Conformité, souveraineté des données et réglementation

Les mandats réglementaires, du GDPR et HIPAA aux directives indiennes CERT-In SBOM, font des contrôles au niveau des fichiers une nécessité. Les exigences en matière de souveraineté des données signifient également que les organisations doivent savoir exactement où les fichiers sensibles sont stockés, accédés et transférés.

Comment la sécurité des fichiers au niveau de la plate-forme réduit les risques, les coûts et la complexité

Gestion et visibilité centralisées

Les plateformes unifient les politiques de sécurité à travers les flux de travail - téléchargements, transferts, téléchargements et collaboration. Les DSI disposent d'un seul et même écran pour surveiller la sécurité des fichiers, avec des journaux d'audit complets pour assurer la conformité.

Contrôles de sécurité intégrés

Au lieu de jongler avec des outils distincts, les plateformes orchestrent des contrôles en couches dans un flux de travail unique. Les fichiers sont scannés, nettoyés et analysés automatiquement, qu'ils transitent par le stockage en nuage, le courrier électronique ou un réseau OT.

Réduction du coût total de possession et amélioration du retour sur investissement

En consolidant plusieurs produits ponctuels en une seule plateforme multicouche, les entreprises réduisent les coûts de licence, d'intégration et de gestion. Les conclusions de Ponemon montrent que les organisations qui adoptent des plates-formes réalisent des économies significatives en termes de coût total de possession (TCO), tout en améliorant leur résilience.

Obtenez les dernières informations sur la manière de faire passer votre organisation à la vitesse supérieure.

Caractéristiques principales, critères d'évaluation et meilleures pratiques

Caractéristiques indispensables

- Multiscanning avec plusieurs moteurs anti-malware

- CDR pour éliminer les menaces intégrées et les attaques de type "zero-day

- Sandboxing avec analyse dynamique rapide

- Analyse de la vulnérabilité et du SBOM à partir d'un fichier

- DLP et classification des données sensibles

- Intégration des renseignements sur les menaces

- Contrôles du pays d'origine

- Application centralisée des politiques

Critères d'évaluation : Ce qu'il faut rechercher

- Compatibilité multiplateforme (cloud, endpoint, OT)

- Console de gestion centralisée

- Flux de travail personnalisables et automatisation

- De solides capacités en matière d'établissement de rapports et d'audit

- Expérience des vendeurs dans les secteurs réglementés

Meilleures pratiques de mise en œuvre

- Commencer par les flux de travail à haut risque (par exemple, les téléchargements par des tiers, les transferts entre domaines).

- S'intégrer aux pipelines CI/CD existants et aux systèmes de transfert de fichiers sécurisés.

- Former les équipes aux politiques de traitement des fichiers de confiance zéro

- Mettre régulièrement à jour les politiques en fonction des mandats réglementaires et des informations sur les menaces.

Renforcer la résilience contre les menaces véhiculées par les fichiers

Les fichiers sont l'un des vecteurs d'attaque les plus courants pour les acteurs de la menace, et les solutions traditionnelles ne peuvent plus suivre.

Les entreprises doivent adopter une plateforme de sécurité des fichiers multicouche qui offre une défense en profondeur pour chaque fichier, à chaque étape de son parcours.

MetaDefender Platform d'OPSWATconsolide Metascan™ Multiscanning, Deep CDR, Adaptive Sandbox, Proactive DLP™, la génération de SBOM, et plus encore, dans un cadre unique et unifié - aidant les entreprises à réduire les coûts, à renforcer la conformité et à protéger les fichiers sensibles dans les environnements IT et OT.

Découvrez comment OPSWAT peut aider votre entreprise à atteindre une résilience de bout en bout en matière de sécurité des fichiers grâce aux conseils d'experts du secteur et à une session de questions-réponses en direct.