La sécurité des fichiers est un défi de cybersécurité complexe qui touche les entreprises de tous les secteurs. Alors que les entreprises du monde entier passent à l'infrastructure numérique et dépendent de plus en plus d'outils et de services tiers pour héberger et gérer leurs actifs numériques, la surface d'attaque pour des logiciels malveillants de plus en plus sophistiqués ne cesse de s'étendre.

Pour comprendre la protection des fichiers, il faut d'abord comprendre ce qu'est la sécurité des fichiers. Nous devons comprendre non seulement ce que signifie la sécurité des fichiers, mais aussi pourquoi elle est un élément indispensable de la stratégie de cybersécurité de toute organisation, avant de pouvoir explorer les meilleures pratiques en matière de sécurité des fichiers.

Qu'est-ce que la sécurité des fichiers ?

La sécurité des fichiers se définit par un accès, une distribution et un stockage sûrs des fichiers numériques. Il s'agit notamment de documents, de secrets d'entreprise et d'informations critiques, de fichiers journaux et de codes sources. Les mesures de sécurité des fichiers empêchent la suppression, la falsification ou l'accès à ces actifs par des parties non autorisées.

Les fichiers doivent souvent être transférés à l'intérieur et à l'extérieur des organisations, partagés avec de multiples parties prenantes et distribués à des partenaires travaillant sur de nombreux projets. Les fichiers qui transitent d'un point sécurisé à un autre sont inévitablement exposés, et donc vulnérables aux attaques. Des acteurs malveillants peuvent exploiter ces points de vulnérabilité critiques pour pénétrer les défenses de l'organisation et introduire des logiciels malveillants cachés qui peuvent facilement passer inaperçus.

Rien qu'en 2024, plusieurs violations de données très médiatisées ont eu un impact sur de grandes organisations, qu'il s'agisse d'entreprises technologiques comme Microsoft ou d'institutions financières comme JP Morgan. Aucune entreprise, quelle que soit sa taille, n'est à l'abri des risques potentiels liés à la sécurité des fichiers.

Comprendre la sécurité des fichiers

Définir le concept de sécurité des fichiers et en acquérir une véritable compréhension sont deux exercices différents ; outre la définition, la sécurité des fichiers peut être divisée en cinq piliers distincts :

Pour empêcher le téléchargement de fichiers malveillants ou sensibles vers des réseaux protégés, il faut empêcher les menaces d'être téléchargées au niveau du périmètre. Les fichiers doivent être analysés à la recherche de logiciels malveillants, de vulnérabilités et de données sensibles avant d'être téléchargés vers des applications web sur des plateformes telles que AWS et Microsoft Azure, ou lorsqu'ils passent par des équilibreurs de charge et des WAF.

Il est essentiel de sécuriser les réseaux contre les menaces basées sur le web en filtrant le trafic Internet, en particulier lorsqu'il s'agit de protéger les passerelles web et les navigateurs d'entreprise contre les fichiers téléchargés à partir de sites web inconnus.

Tout au long du processus de transfert de fichiers, ceux-ci doivent être transférés de manière sécurisée, en interne ou en externe, via des solutions de transfert de fichiers géré ( MFT ) . Cela empêche l'interception, l'altération ou le vol de données propriétaires pour les fichiers en transit.

Des services tels que Google Drive, Microsoft 365 ou Box permettent aux organisations de partager et de synchroniser des fichiers de manière transparente. Protégez l'intégrité et la confidentialité de ces fichiers collaboratifs afin d'atténuer le risque de fuite de données et de rester en conformité avec les lois sur la protection des données.

Prévenir les violations de données, les temps d'arrêt et les violations de la conformité en sécurisant les solutions de stockage de données dans les environnements de stockage en nuage et sur site tels que AWS S3, NetApp, Wasabi et/ou Dell EMC.

Principales menaces pour la sécurité des fichiers

Pour mieux comprendre les mesures préventives et assurer la sécurité de vos fichiers, il est important de connaître les nouvelles menaces qui pourraient compromettre les actifs numériques de votre organisation :

Les fichiers malveillants, qui peuvent être des fichiers de productivité courants tels que des documents bureautiques et des PDF, peuvent s'infiltrer dans votre système de fichiers par le biais de courriels, de sites web et de toute plateforme permettant le partage de fichiers et de liens. Les ransomwares sont des logiciels malveillants de plus en plus courants et perturbateurs, qui obligent les organisations à payer des sommes considérables en échange de données sensibles détenues à titre de rançon.

Les attaquants peuvent souvent infiltrer des fichiers en transit vers des fournisseurs tiers de confiance avant qu'ils n'atteignent leurs destinataires. Leur surface d'attaque peut inclure des logiciels ou du matériel obsolètes, ou des politiques de cybersécurité incohérentes entre les différentes organisations.

Les vulnérabilités de vos partenaires sont les vôtres, en particulier s'ils interagissent avec vos données ou vos systèmes. Même si votre maison est en ordre, des faiblesses dans les bibliothèques ou les API de tiers peuvent permettre à des attaquants de pénétrer dans votre système de fichiers et d'accéder à des informations sensibles.

Les attaquants peuvent exploiter les faiblesses du réseau d'une organisation lorsque celle-ci se connecte à des applications basées sur le cloud, souvent par le biais d'API ou de simples erreurs de configuration. Bien que des fournisseurs comme Salesforce puissent appliquer leurs propres politiques de sécurité, la cybersécurité est une responsabilité partagée entre les fournisseurs et les utilisateurs.

Les attaquants manipulent souvent les membres d'une organisation pour obtenir l'accès à des informations sensibles. Le phishing est le type d'attaque d'ingénierie sociale le plus courant. Il utilise des messages apparemment authentiques pour tromper les employés et les amener à divulguer des informations de connexion ou à installer involontairement des logiciels malveillants.

Meilleures pratiques en matière de sécurité des fichiers

Pour protéger les fichiers, les organisations doivent adopter une approche multicouche comprenant des mesures physiques, logicielles et procédurales :

La mise en place de mots de passe forts et d'une authentification multifactorielle à l'échelle de l'entreprise permet de s'assurer qu'aucune personne extérieure ne peut utiliser des identifiants de connexion volés pour accéder à des données sensibles.

Le principe de moindre privilège (POLP) consiste à n'accorder que les autorisations minimales nécessaires à l'exécution d'une tâche. Ainsi, en cas de violation de la sécurité, les comptes des employés seront limités aux seules ressources absolument nécessaires, au lieu de donner aux pirates un accès à l'ensemble des actifs de l'organisation.

Il est recommandé d'établir des ACL pour les fichiers et les dossiers en fonction des rôles des utilisateurs et de leurs besoins spécifiques. Tout le monde n'a pas besoin d'accéder à tous les fichiers. Cela permet de centraliser et de maintenir les privilèges et l'accès dans l'ensemble de l'organisation.

Analysez et gérez régulièrement vos référentiels de fichiers. Sachez où sont stockés les fichiers critiques au sein de votre organisation. Examinez et supprimez en permanence les fichiers périmés ou inutilisés afin d'éviter toute utilisation abusive des autorisations. Révoquez l'accès aux fichiers appartenant à d'anciens employés.

L'utilisation d'outils tels que Deep CDR (Content Disarm and Reconstruction) vous permet d'assainir les fichiers avant qu'ils n'entrent dans votre système de fichiers, empêchant ainsi tout code potentiellement malveillant de pénétrer les défenses de votre organisation. Cela permet d'éviter les attaques de type "zero-day" en supprimant tout code non essentiel ou non conforme à la politique de plus de 150 types de fichiers pris en charge.

L'utilisation de plusieurs moteurs antivirus pour analyser les fichiers de votre entreprise peut vous aider à éliminer jusqu'à 99 % des menaces connues. Avec des outils comme Multiscanningvous pouvez rapidement et efficacement traiter les fichiers avec plus de 30 moteurs AV afin de garantir une détection maximale.

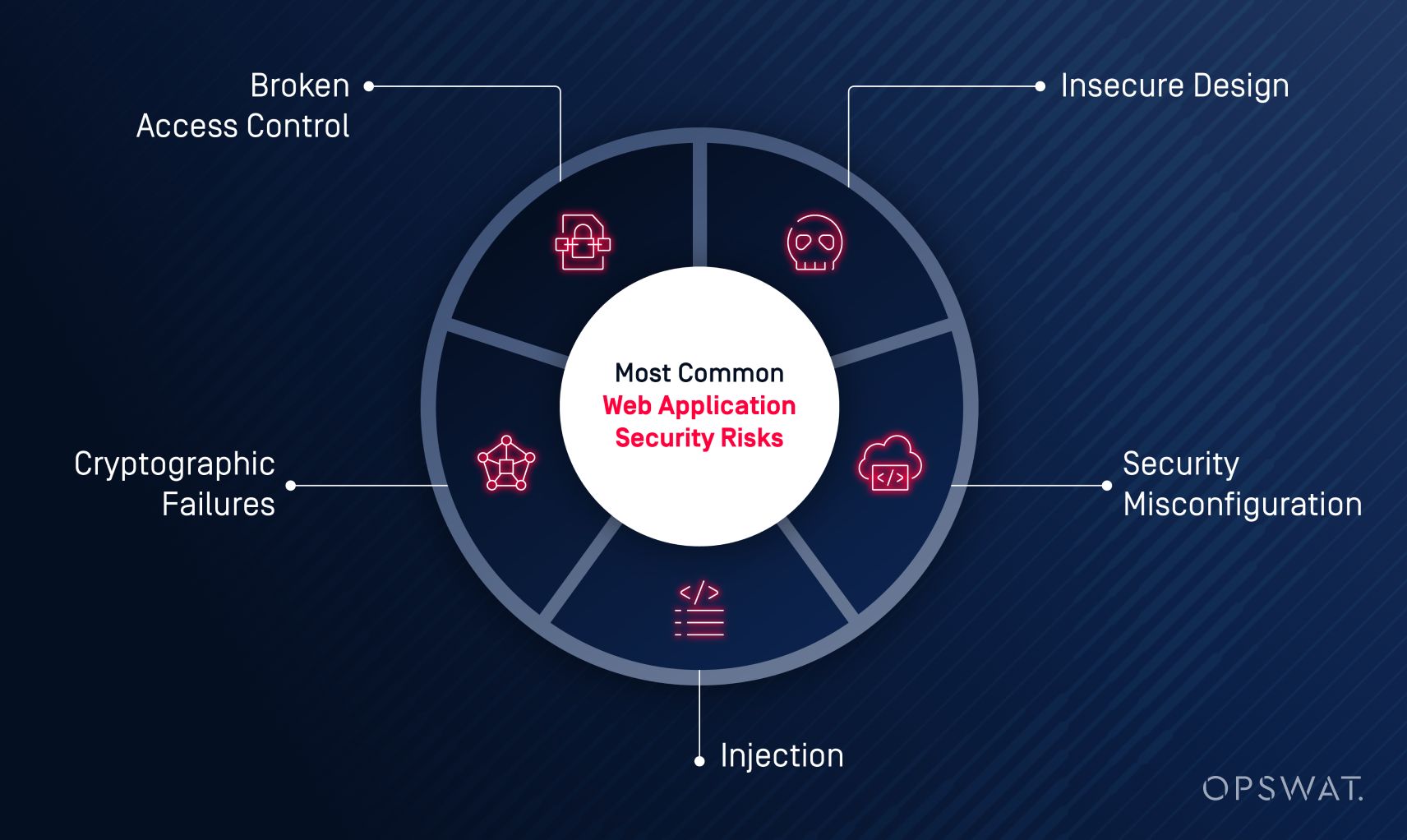

Top 10 de l'OWASP

Le Top 10 de l'Open Web Application Security Project (OWASP) est une liste des risques les plus courants en matière de sécurité des applications web, basée sur des recherches et des enquêtes approfondies. Cette liste est régulièrement mise à jour et est largement considérée comme une norme industrielle pour le développement d'applications web sécurisées. Voici quelques-uns de ces risques :

Une mauvaise mise en œuvre de l'authentification et des restrictions d'accès permet aux attaquants d'accéder facilement aux ressources souhaitées. Les utilisateurs non autorisés peuvent être en mesure d'accéder à des fichiers sensibles, à des systèmes ou même à des paramètres de privilèges d'utilisateur.

Les attaques par injection exploitent les vulnérabilités des applications web qui acceptent des données facilement compromises, qui peuvent prendre la forme d'une injection SQL, d'une injection de commande OS et d'un Cross Site Scripting (XSS). En insérant un code malveillant dans les champs de saisie, les attaquants peuvent exécuter des commandes non autorisées, accéder à des bases de données sensibles et même contrôler des systèmes.

Les serveurs d'applications, les frameworks et les infrastructures en nuage hautement configurables peuvent présenter des erreurs de configuration en matière de sécurité, telles que des autorisations trop larges, des valeurs par défaut non sécurisées inchangées ou des messages d'erreur trop révélateurs, offrant ainsi aux attaquants des moyens faciles de compromettre les applications.

L'impact de la conformité

Les réglementations strictes en matière de protection des données, telles que GDPR et HIPAA, font de la conformité un élément clé dans l'élaboration des stratégies de sécurité des fichiers. La non-conformité expose non seulement les organisations à des responsabilités juridiques, mais ternit également leur réputation et érode la confiance des clients.

Il est particulièrement important de mettre en place des mesures de sécurité pour empêcher l'exposition d'informations sensibles et réduire la responsabilité de votre organisation en cas de violation de données. Des outils tels que Proactive DLP (Data Loss Prevention) peuvent analyser, détecter et expurger les secrets et autres informations sensibles contenus dans les fichiers afin d'aider votre organisation à respecter les normes de conformité.

Pour en savoir plus : Qu'est-ce que la prévention des pertes de données (DLP) ?

Conclusion : Secure Fichiers et prévention des violations de données

La sécurité des fichiers est un élément indispensable pour sauvegarder les actifs de l'organisation et préserver l'intégrité des données. En adoptant des mesures de sécurité robustes, les organisations peuvent atténuer le risque d'exposition à des logiciels malveillants ou d'attaques par ransomware, renforcer la confiance et naviguer en toute confiance dans un paysage de menaces en constante évolution. La mise en œuvre d'une stratégie de sécurité multicouche et la priorité accordée aux mesures proactives visant à atténuer les risques et à protéger les informations sensibles aujourd'hui peuvent empêcher des violations de données coûteuses demain.