Vous avez probablement lu l'annonce récente de la mise à jour de sécurité critique pour macOS Monterey qui inclut des vulnérabilités de code arbitraire, les deux zero-days, qui ont déjà été exploitées(CVE-2022-32894 et CVE-2022-32893).

Qu'est-ce que cela signifie pour vos utilisateurs ? Ont-ils appliqué des correctifs ?

Rester au fait d'un flux incessant de correctifs pour les vulnérabilités est un défi, en particulier pour les grandes entreprises. Or, le temps est un facteur essentiel, et la plupart des entreprises donnent à leurs adversaires potentiels suffisamment de temps pour attaquer : selon une étude de l'institut Ponemon, il faut en moyenne 16 jours pour corriger une vulnérabilité critique après sa détection.

Patch Management est un défi à toutes les échelles

Une étude de l'institut Ponemon montre que 60 % des organisations ont subi une violation due à une vulnérabilité connue mais non corrigée. Il existe des moyens de rendre la gestion des correctifs moins difficile, de réduire le temps de réponse moyen et d'éviter de faire partie des statistiques.

Les cinq défis de la Patch Management

1. Il existe une grande variété de systèmes et d'applications. Chaque organisation dispose aujourd'hui d'un mélange de systèmes d'exploitation et d'applications tierces. Il s'agit probablement de macOS, Windows, Linux, etc., ainsi que d'applications provenant de centaines d'éditeurs différents.

2. Les travailleurs hybrides dont les systèmes ne sont qu'occasionnellement connectés à un domaine. Il est déjà difficile de garder le contrôle sur les appareils que vous gérez directement, mais il est encore plus difficile et peut-être même plus critique de s'assurer que les appareils BYOD ou ceux des sous-traitants sont patchés avant d'accéder aux ressources de votre organisation.

3. Même les correctifs de sécurité critiques et urgents doivent faire l'objet de tests et de précautions lors de leur déploiement afin de s'assurer qu'ils n'ont pas d'impact sur la disponibilité. Pour ce faire, il faut des processus et une automatisation qui permettent de diffuser progressivement un correctif à des groupes d'appareils plus importants.

4. La visibilité et la surveillance permanentes des systèmes vulnérables sont indispensables. Même après avoir étudié les compromis en matière de risques, testé et corrigé la dernière vulnérabilité critique, le travail n'est pas terminé. Il est toujours vital d'exercer une surveillance active pour s'assurer qu'un appareil qui n'était peut-être pas connecté lorsque vous réagissiez à la menace est corrigé lorsqu'il se connecte à nouveau aux ressources. Il faut à la fois avoir une visibilité sur les appareils qui n'ont pas été corrigés et assurer une protection permanente contre les appareils vulnérables.

5. Il y a une pénurie de personnel de sécurité et de IT . L'un des défis communs aux organisations de sécurité ou IT de toute taille est le manque de ressources pour le travail quotidien, sans parler des exercices d'évacuation que chaque vulnérabilité très médiatisée déclenche.

MetaDefender Accès : Une solution essentielle

Les défis peuvent sembler insurmontables, mais la bonne nouvelle, c'est qu'il existe des solutions. Comme détaillé ici, OPSWAT MetaDefender Access fournit une solution complète qui vous aidera à appliquer des correctifs plus rapidement et à rester protégé.

1. MetaDefender Access permet de s'assurer que tous vos systèmes et applications sont patchés par :

- Visibilité grâce à la détection des vulnérabilités et des logiciels obsolètes et à la présentation d'un résumé exploitable dans le tableau de bord MetaDefender Access et dans les rapports quotidiens. Ces derniers vous permettent d'obtenir plus de détails, comme illustré ici :

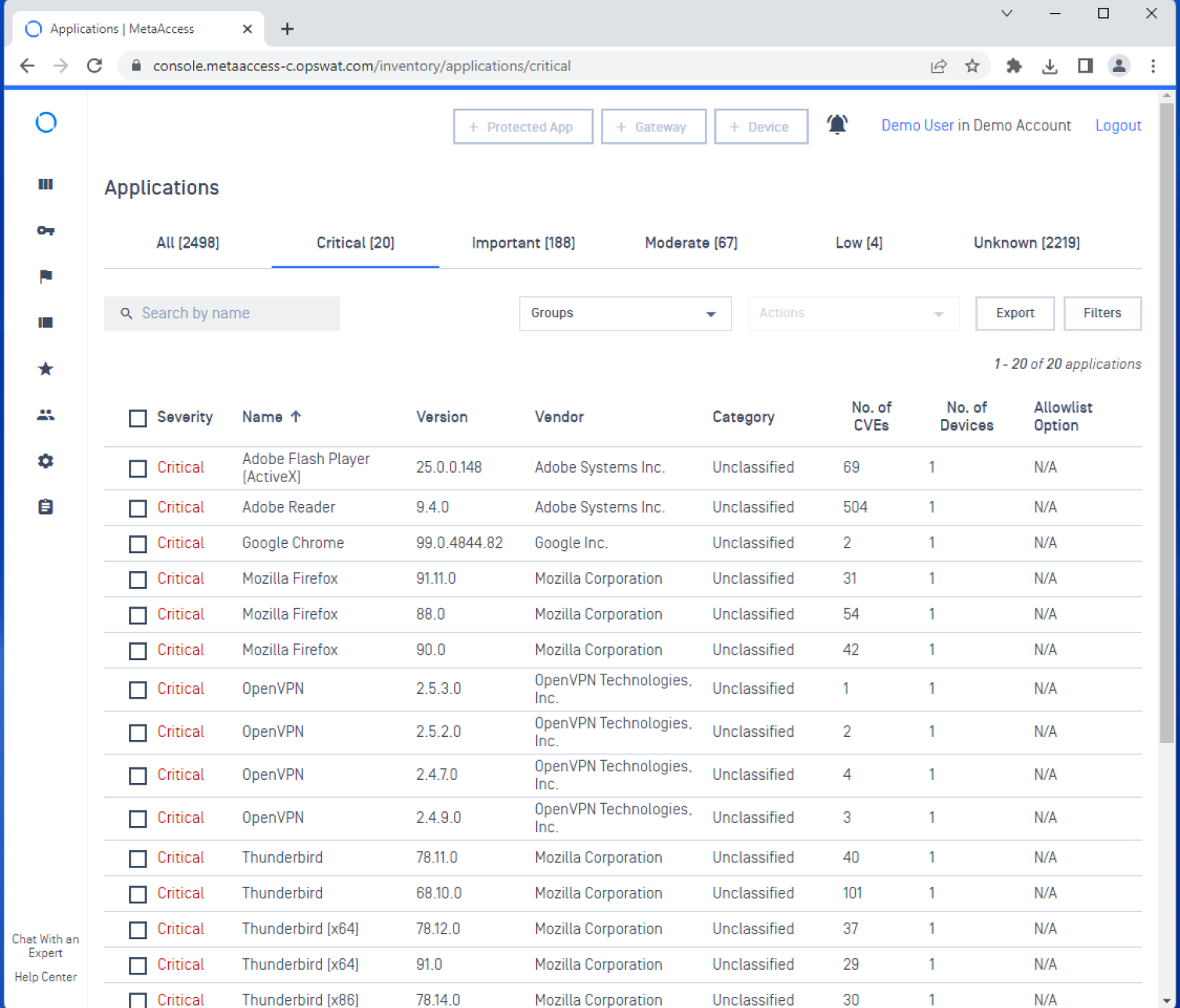

- Fournir une visibilité des vulnérabilités du point de vue de l'application :

- Veiller à ce que la solution de gestion des correctifs choisie soit correctement configurée sur le point final, qu'elle vous alerte et qu'elle bloque éventuellement l'appareil de l'utilisateur si la solution de gestion des correctifs n'est pas configurée correctement :

- Bloquer potentiellement l'accès de l'appareil à vos applications et autres ressources, y compris lorsqu'un système d'exploitation ou une application tierce n'est pas corrigé, comme le correctif Monterey 12.5.1. L'utilisateur peut être averti pendant un nombre de jours configurable, et si le correctif n'est toujours pas appliqué, il peut être bloqué pour lui donner une chance de gérer le risque et l'impact sur le flux de travail.

2. Avec la normalisation du travail hybride, il est essentiel que la solution que vous utilisez pour patcher les appareils fonctionne pour les utilisateurs sur site ou à distance. MetaDefender Access étant hébergé dans le cloud, MetaDefender Endpoint garantit que les appareils sont sécurisés quel que soit l'endroit où ils se trouvent lorsqu'ils accèdent aux ressources de l'entreprise.

3. Il est essentiel de déployer progressivement les correctifs afin d'atténuer le risque d'un impact généralisé s'il comporte des surprises cachées. MetaDefender Access vous permet d'appliquer différentes politiques par groupes d'appareils prenant en charge le déploiement automatique des correctifs, d'exclure des correctifs spécifiques et même d'exempter des appareils spécifiques. Outre l'exemption de dispositifs, il est également possible d'exempter des correctifs et des CVE spécifiques, ce qui permet à un dispositif de continuer à être considéré comme conforme si vous décidez que l'impact est trop important pour l'appliquer.

4. MetaDefender Les capacités d'accès sécurisé d'Access protègent vos organisations contre l'accès à partir d'appareils à risque ou non conformes. Un aspect essentiel de cette protection consiste à garantir qu'un appareil qui ne s'est pas connecté récemment, mais qui présente une vulnérabilité critique plus ancienne, sera bloqué jusqu'à ce qu'il soit corrigé, quel que soit le temps écoulé depuis que la vulnérabilité initiale a été corrigée sur d'autres systèmes.

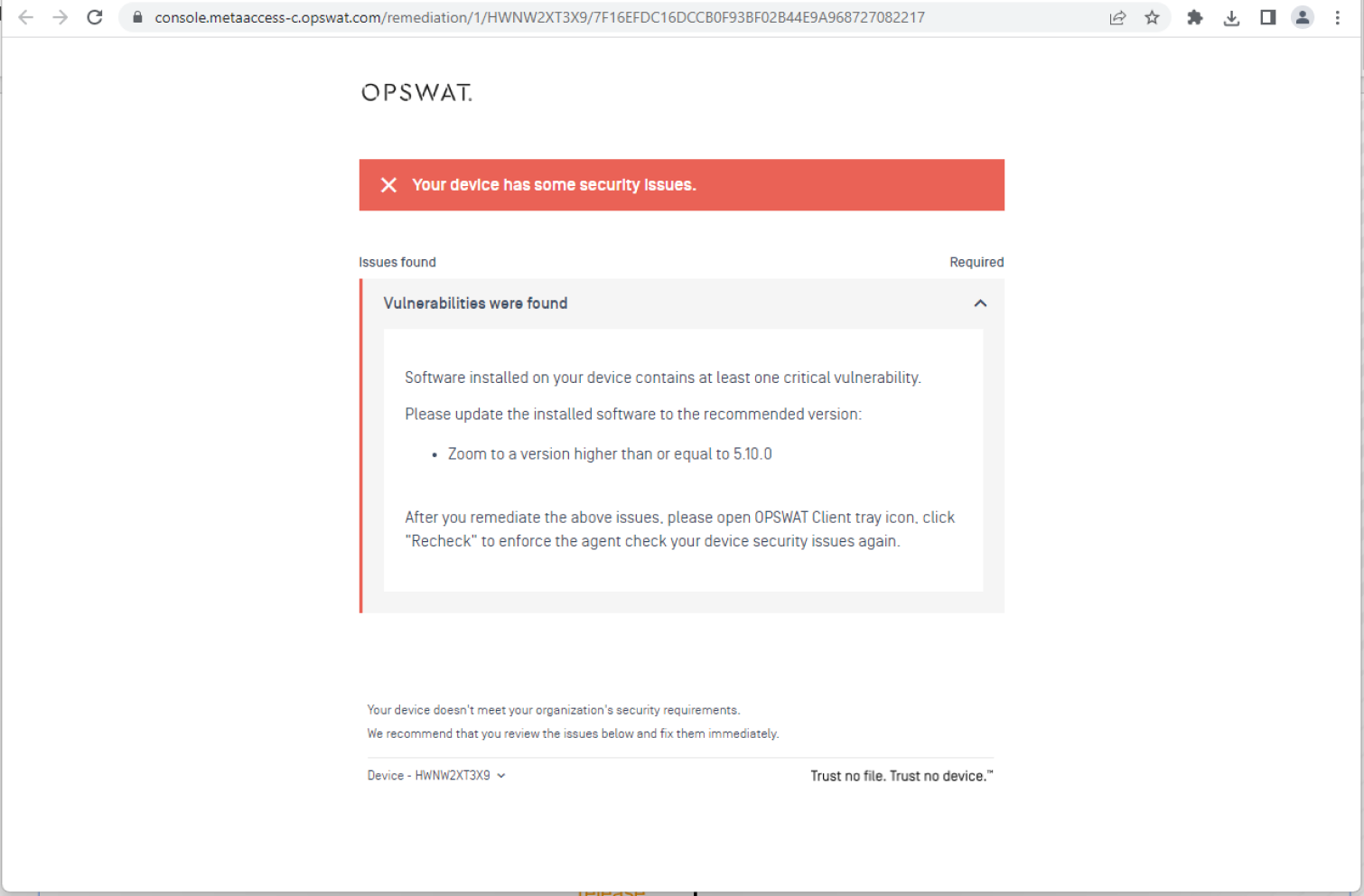

5. MetaDefender Access présente à l'utilisateur un message de remédiation détaillé contenant des informations sur la vulnérabilité. Le fait d'alerter les utilisateurs les incite à corriger leurs propres appareils plus rapidement. S'ils n'agissent pas, MetaDefender Access peut continuer à les avertir chaque fois qu'ils tentent d'accéder à une ressource de l'organisation, et s'ils attendent trop longtemps, vous pouvez configurer la politique d'accès MetaDefender pour exiger qu'ils appliquent les correctifs afin d'accéder aux ressources de l'entreprise. Cela permet un déploiement rapide des correctifs critiques, même pour les équipes IT les plus chargées, quel que soit le moment, et tout cela de manière automatique.

MetaDefender Access relève tous ces défis, en aidant le personnel surchargé de votre organisation à répondre plus rapidement et plus efficacement aux vulnérabilités critiques, sans charge de travail supplémentaire. Essayez MetaDefender Access gratuitement !

Contactez l'un de nos experts dès aujourd'hui pour en savoir plus.