La fréquence et la sophistication croissantes des cyberattaques contre les réseaux ICSIndustrial Control Systems) et OT (Operational Technology) suscitent de vives inquiétudes dans les industries du monde entier. Ces attaques ont mis en évidence les vulnérabilités inhérentes aux infrastructures critiques, entraînant de graves perturbations opérationnelles et des pertes financières. Cet article met en lumière certains des cyberincidents ICS/OT les plus marquants, en examinant leurs vecteurs d'attaque et en découvrant des corrélations qui peuvent contribuer à l'amélioration des pratiques de cybersécurité.

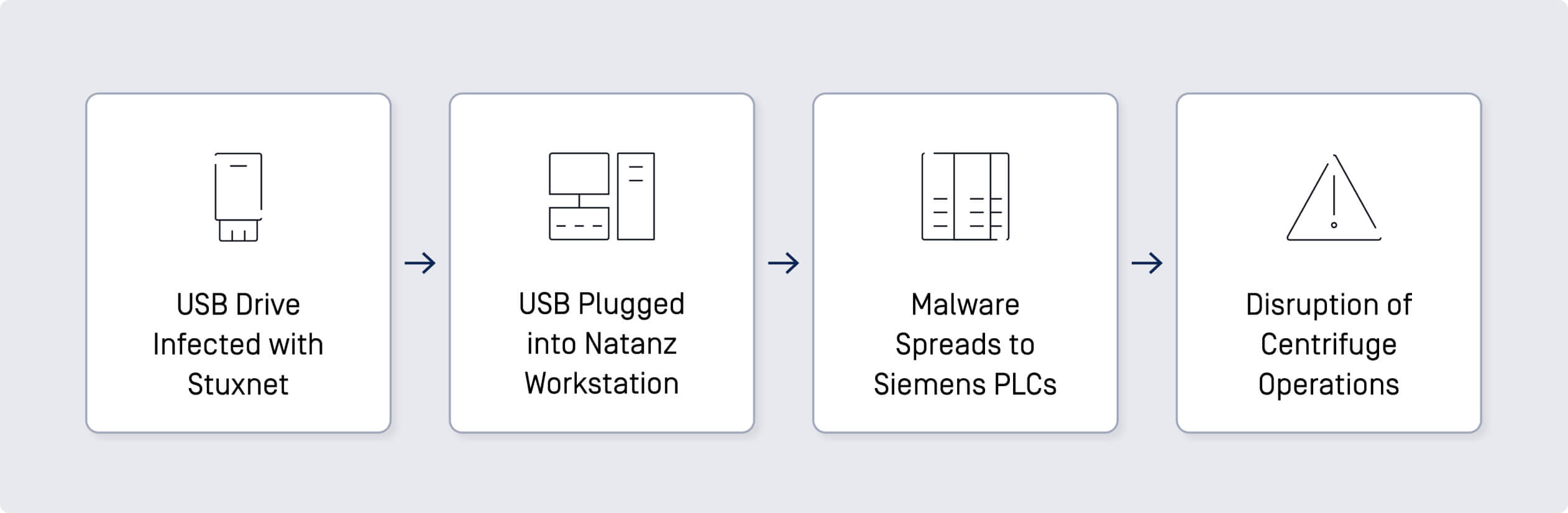

Attaque Stuxnet

Découvert en 2010, Stuxnet est l'une des cyberattaques les plus connues et les plus sophistiquées visant les ICS. Elle a ciblé en particulier l'installation nucléaire iranienne de Natanz, en utilisant des vulnérabilités de type "zero-day" et en se propageant par le biais de lecteurs USB infectés.

- Dispositifs malveillants USB : Le logiciel malveillant a été introduit dans l'installation par l'intermédiaire de lecteurs USB infectés. Une fois à l'intérieur, il s'est propagé au logiciel Step7 de Siemens, qui est utilisé pour programmer les systèmes de contrôle industriel.

- Propagation : Stuxnet a exploité de multiples vulnérabilités de type "zero-day" et a utilisé un rootkit pour dissimuler sa présence sur les systèmes infectés. Il a ciblé les automates programmables Siemens pour modifier la vitesse des centrifugeuses, provoquant leur dysfonctionnement et leur dégradation physique.

L'attaque a considérablement perturbé les capacités d'enrichissement nucléaire de l'Iran, retardant son programme en endommageant environ 1 000 centrifugeuses. Cet incident a mis en évidence les risques associés aux supports physiques dans des environnements sécurisés.

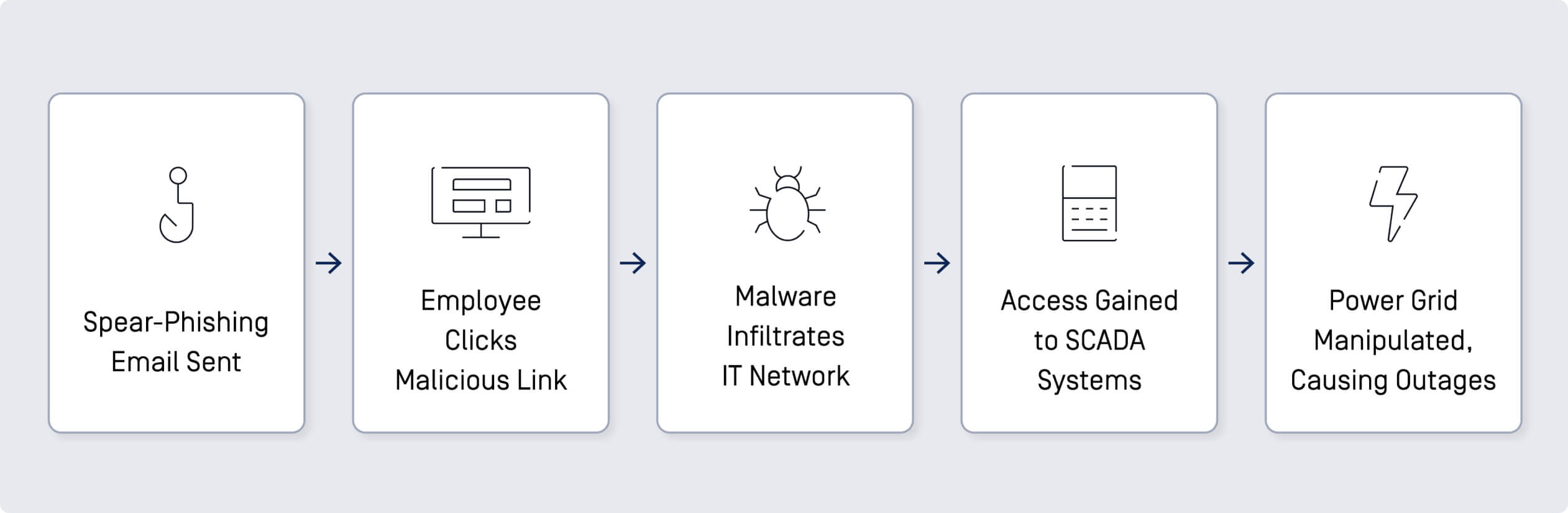

Attaque du réseau électrique ukrainien

Les attaques du réseau électrique ukrainien en décembre 2015 et décembre 2016 sont des exemples notables d'attaques cyber-physiques. Ces incidents ont impliqué des groupes de menaces persistantes avancées (APT) qui ont utilisé des méthodes sophistiquées pour perturber l'approvisionnement en électricité.

- Courriels de spear-phishing : Les attaquants ont envoyé des courriels de spear-phishing aux employés des compagnies d'électricité ukrainiennes. Ces courriels contenaient des pièces jointes malveillantes qui, une fois ouvertes, installaient le logiciel malveillant BlackEnergy sur les systèmes cibles.

- IT Compromission du réseau : une fois dans le réseau IT , les attaquants ont utilisé des informations d'identification volées pour accéder aux systèmes SCADA (Supervisory Control and Data Acquisition), qui contrôlent le réseau électrique.

- Interférence manuelle : Les attaquants ont actionné manuellement les disjoncteurs, provoquant des coupures de courant dans plusieurs régions.

Ces attaques ont provoqué des pannes d'électricité qui ont touché des centaines de milliers de personnes, montrant ainsi l'impact dévastateur des cyberattaques sur les infrastructures critiques.

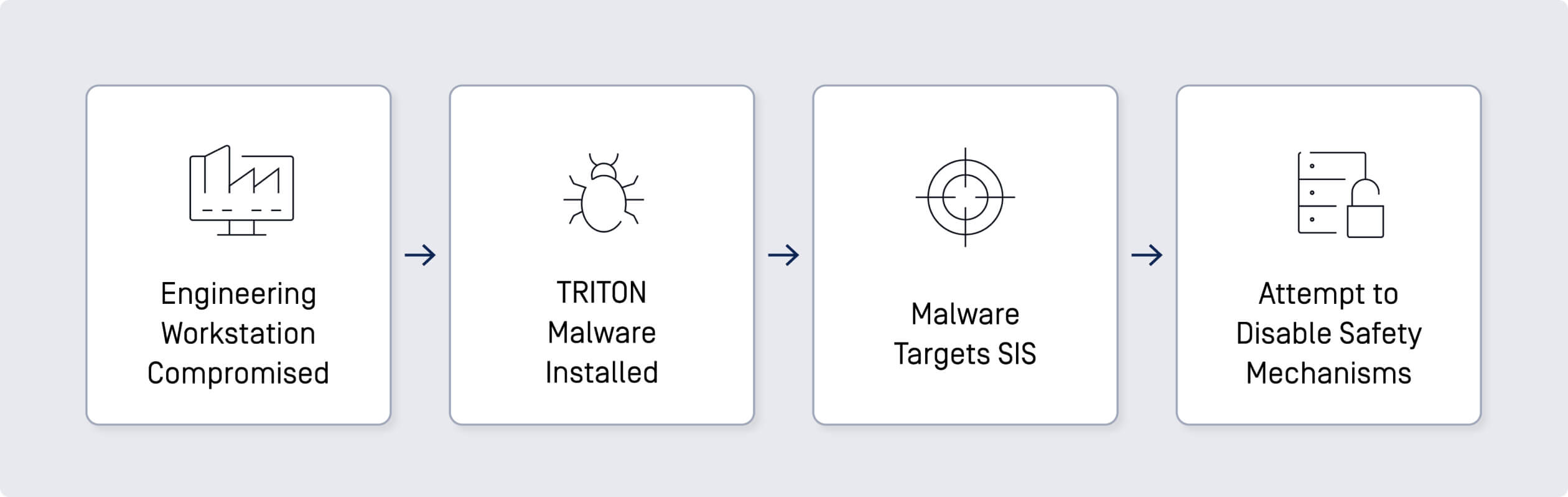

Attaque du TRITON

Le malware TRITON, également connu sous le nom de TRISIS, a ciblé les SIS (systèmes instrumentés de sécurité) d'une usine pétrochimique en Arabie saoudite en 2017. Ce malware a été conçu pour manipuler les contrôleurs SIS, qui sont essentiels au fonctionnement sûr des processus industriels.

- Poste de travail d'ingénierie compromis : Les attaquants ont accédé à un poste de travail d'ingénieur connecté au SIS à l'aide d'un VPN.

- Installation du logiciel malveillant : Le logiciel malveillant a été installé sur les contrôleurs SIS de Triconex, tentant de les reprogrammer pour arrêter l'usine ou causer des dommages physiques.

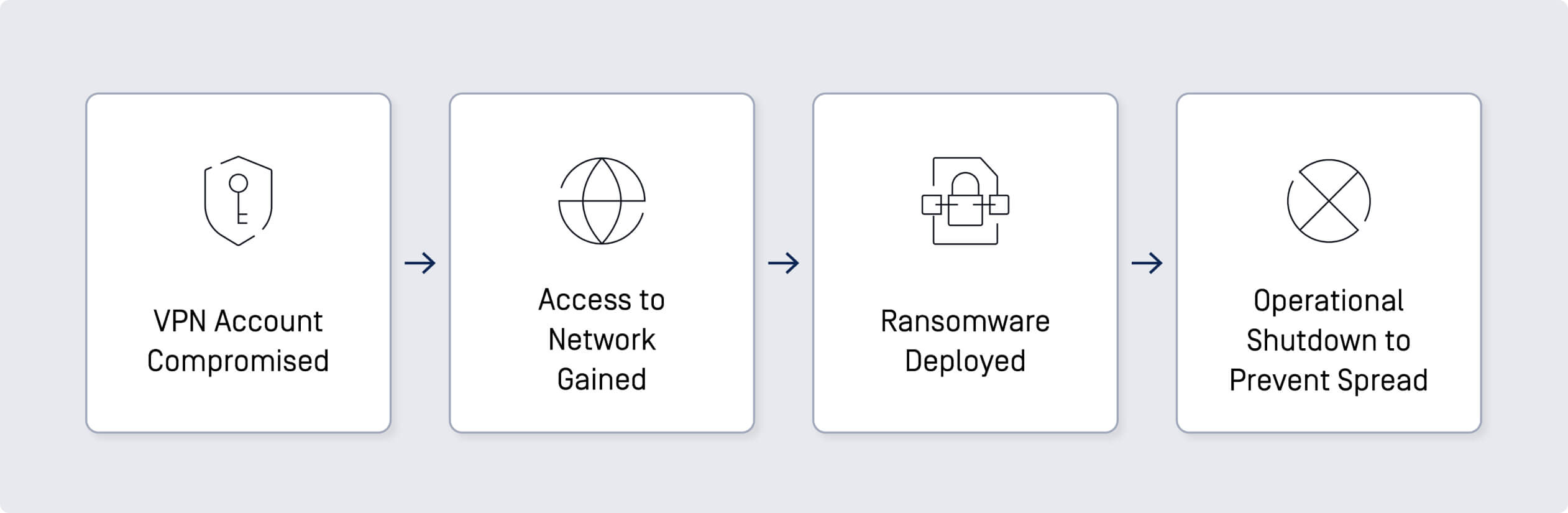

Attaque de ransomware contre Colonial Pipeline

En mai 2021, Colonial Pipeline, un important pipeline de carburant aux États-Unis, a été touché par une attaque de ransomware attribuée au groupe DarkSide ransomware. Cette attaque a perturbé l'approvisionnement en carburant dans l'est des États-Unis.

- Compte VPN compromis : Les attaquants ont accédé au réseau par l'intermédiaire d'un compte VPN compromis qui n'était plus utilisé mais toujours actif.

- Déploiement d'un ransomware : Une fois à l'intérieur, le ransomware a crypté les données sur le réseau, perturbant les opérations du pipeline.

L'attaque a entraîné une fermeture temporaire de l'oléoduc, provoquant une pénurie généralisée de carburant et mettant en évidence les vulnérabilités des infrastructures critiques.

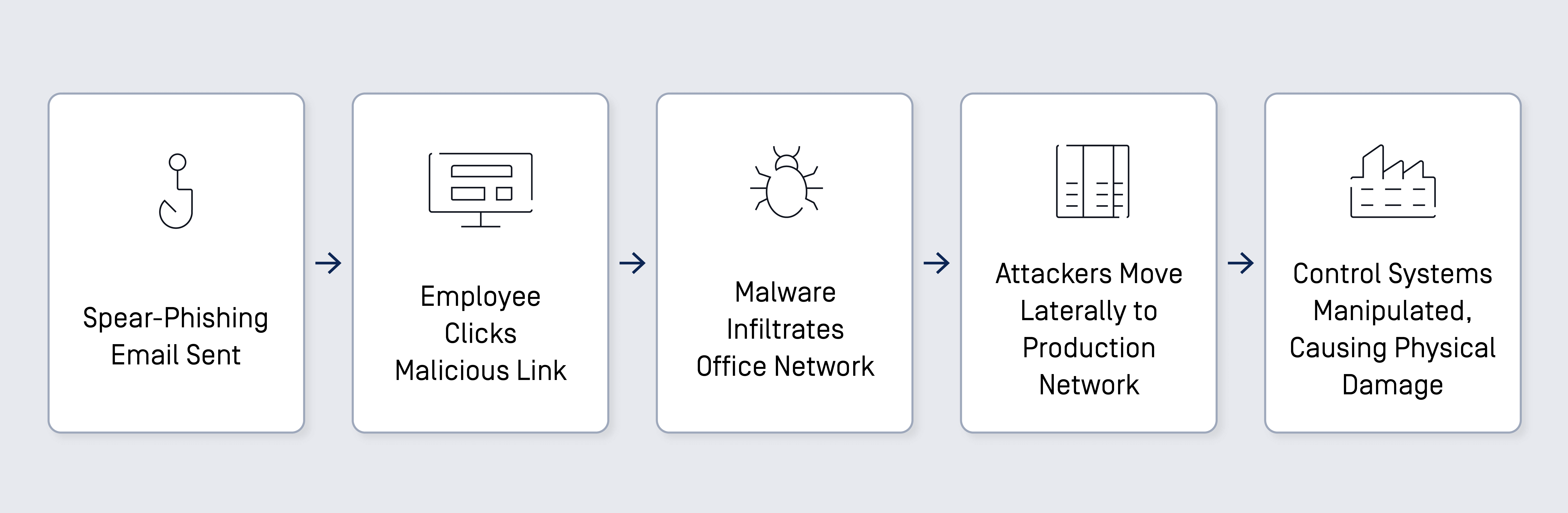

Attaque d'une aciérie allemande

En 2014, une aciérie allemande a subi d'importants dommages à la suite d'une cyberattaque qui a perturbé ses systèmes de contrôle. Les attaquants ont utilisé des courriels de spear-phishing pour accéder au réseau de bureau de l'usine, puis se sont infiltrés dans le réseau de production.

- Courriels de spear-phishing : Les attaquants ont envoyé des courriels de spear-phishing aux employés, ce qui a conduit à l'installation de logiciels malveillants sur le réseau de l'entreprise.

- IT Compromission du réseau : les attaquants se sont déplacés latéralement du réseau de bureau au réseau de production.

- Manipulation des systèmes de contrôle : Une fois entrés dans le réseau de production, les attaquants ont accédé aux systèmes de contrôle, causant des dommages massifs à un haut fourneau.

L'attaque a causé d'importants dégâts matériels à l'aciérie, mettant en évidence le potentiel dévastateur des cyberattaques sur les systèmes de contrôle industriels et le besoin critique de mesures de cybersécurité robustes.

Aperçu des vecteurs d'attaque :

Principaux enseignements et implications pour la cybersécurité Industrial

Les vecteurs d'attaque communs à ces incidents notables impliquent souvent une erreur humaine, comme le fait de se laisser piéger par des courriels d'hameçonnage ou de laisser des outils d'accès à distance non sécurisés. Les supports physiques, tels que les lecteurs USB infectés et les comptes VPN compromis, jouent également un rôle important dans ces violations. Ces points d'entrée soulignent l'importance cruciale de la mise en œuvre d'une plateforme de cybersécurité complète qui protège contre un large éventail de menaces. En outre, le rôle des facteurs humains dans ces attaques souligne la nécessité d'une éducation et d'une formation continues des employés pour qu'ils puissent reconnaître les cybermenaces potentielles et y répondre efficacement. En combinant des solutions technologiques avancées avec des programmes solides de développement du personnel, les organisations peuvent améliorer leur résilience face à l'évolution du paysage des cybermenaces ciblant les environnements ICS/OT.

Irfan Shakeel est un leader d'opinion, un entrepreneur et un formateur dans le domaine de la cybersécurité. Il occupe actuellement le poste de vice-président des services de formation et de certification à l'adresse OPSWAT. Irfan a permis à une communauté de plus de 150 000 étudiants de se lancer dans la cybersécurité et a précédemment fondé une plateforme de formation pionnière appelée eHacking.