Le secteur des services bancaires et financiers évolue dans un environnement cybernétique de plus en plus hostile. Alors que les institutions ont passé des années à renforcer leurs défenses périmétriques en mettant en œuvre des protocoles de sécurité réseau, des acteurs sophistiqués continuent d'exploiter une vulnérabilité critique : les vecteurs d'attaque basés sur les fichiers.

Les institutions financières traitent quotidiennement des millions de documents, qu'il s'agisse de demandes de prêt ou de déclarations réglementaires. Il est donc essentiel de comprendre et d'atténuer les menaces liées aux fichiers pour maintenir l'intégrité opérationnelle et la conformité aux réglementations.

Les 10 défis de la cybersécurité qui empêchent les RSSI de dormir

1. Les logiciels malveillants véhiculés par les fichiers

Les cybercriminels intègrent des codes malveillants dans des documents apparemment légitimes - PDF, feuilles de calcul et présentations - qui contournent les systèmes de détection traditionnels basés sur les signatures.

2. Exigences en matière de confidentialité des données et de conformité

Les cadres de conformité, notamment GDPR, PCI-DSS, SOX, FFIEC, KYC et AML, imposent des normes strictes de protection des données tout en maintenant l'efficacité opérationnelle.

3. Menace persistante avancée

Les APT (Advanced Persistent Threats) utilisent des points d'entrée basés sur des fichiers pour établir une présence à long terme sur le réseau, se déplaçant latéralement à travers les systèmes pour accéder à des données financières de grande valeur.

4. Phishing et attaques d'ingénierie sociale

Les acteurs malveillants intègrent des menaces dans des documents légitimes pour inciter les utilisateurs à ouvrir des fichiers compromis, ce qui entraîne le vol d'informations d'identification et l'infiltration du réseau.

5. Menaces d'initiés

Les utilisateurs privilégiés qui manipulent des documents financiers sensibles peuvent introduire par inadvertance des fichiers compromis ou être victimes de campagnes d'ingénierie sociale ciblées.

6. Volume élevé et variété des fichiers

Les institutions financières traitent divers types de fichiers à travers de multiples canaux, des portails destinés aux clients aux systèmes de négociation internes. Cela crée de nombreux points d'entrée pour les contenus malveillants.

7. Risques liés aux tiers et à la Supply Chain

Les fournisseurs et partenaires tiers introduisent des fichiers qui peuvent contenir des menaces intégrées, étendant ainsi votre surface d'attaque au-delà des frontières de l'organisation.

8. Infrastructure de sécurité complexe

Les outils de sécurité disparates et les infrastructures existantes créent des lacunes dans la couverture de l'inspection des fichiers, en particulier au niveau des points d'intégration des systèmes.

9. Délais de détection des menaces et de réaction

Des outils obsolètes et des ressources SOC limitées peuvent empêcher une détection rapide. Les attaquants exploitent cette lacune pour rester cachés tout en exfiltrant des données sensibles ou en exécutant des transactions frauduleuses.

10. Objectifs en matière de délai de rétablissement

Les systèmes existants et les plans de reprise après sinistre inadéquats prolongent souvent les temps d'arrêt après les cyberincidents, ce qui entraîne des pertes financières et des sanctions réglementaires.

Démystifier les idées reçues sur la sécurité des fichiers

Avant de nous pencher sur les solutions, nous allons nous pencher sur quelques idées reçues qui pourraient mettre votre institution en danger.

"Nous disposons déjà d'un moteur antivirus unique offrant une protection à 100 %.

Même les meilleures solutions antivirus ont leurs limites. De nouvelles menaces apparaissent constamment et le fait de se fier uniquement à un moteur antivirus vous rend vulnérable aux menaces qu'il n'a pas été mis à jour pour détecter. À l'inverse, la superposition de plusieurs moteurs AV améliore la couverture des menaces et la résilience.

"Nous utilisons déjà des solutions de sécurité réseau telles que WAF, IPS et proxies pour protéger nos systèmes.

Si ces outils sont essentiels pour bloquer le trafic malveillant et les attaques de la couche applicative telles que DDoS ou CSRF, ils ne sont pas conçus pour inspecter le contenu des fichiers. Les menaces cachées dans les documents, les images ou les archives peuvent facilement se faufiler. Pour bloquer les attaques basées sur les fichiers, vous avez besoin d'une inspection approfondie du contenu, au-delà de ce que proposent les dispositifs de sécurité réseau traditionnels.

"La sécurité des tiers est l'affaire du fournisseur, pas la nôtre".

La sécurité des tiers est une extension du périmètre de sécurité de votre organisation. Une vulnérabilité dans le système d'un partenaire peut servir de point d'entrée direct aux attaquants pour se frayer un chemin jusqu'à votre infrastructure. Surveillez en permanence l'accès des tiers, mettez en place des contrôles d'accès stricts et appliquez les principes de la confiance zéro pour minimiser l'exposition.

Le "bac à sable" traditionnel suffit

Bien qu'utiles, les bacs à sable traditionnels peuvent être lents, coûteux et facilement contournés par les menaces avancées. Le fait de s'appuyer uniquement sur eux laisse des lacunes. Une approche stratifiée combinant Adaptive Sandbox, DLP (prévention des pertes de données) et CDR (désarmement et reconstruction du contenu) offre une protection plus solide et plus fiable contre les menaces connues et inconnues.

Construire une architecture efficace de sécurité des fichiers

Quelle est donc la solution ? Il ne s'agit pas de trouver un outil de sécurité parfait, mais de mettre en place un système de défense complet.

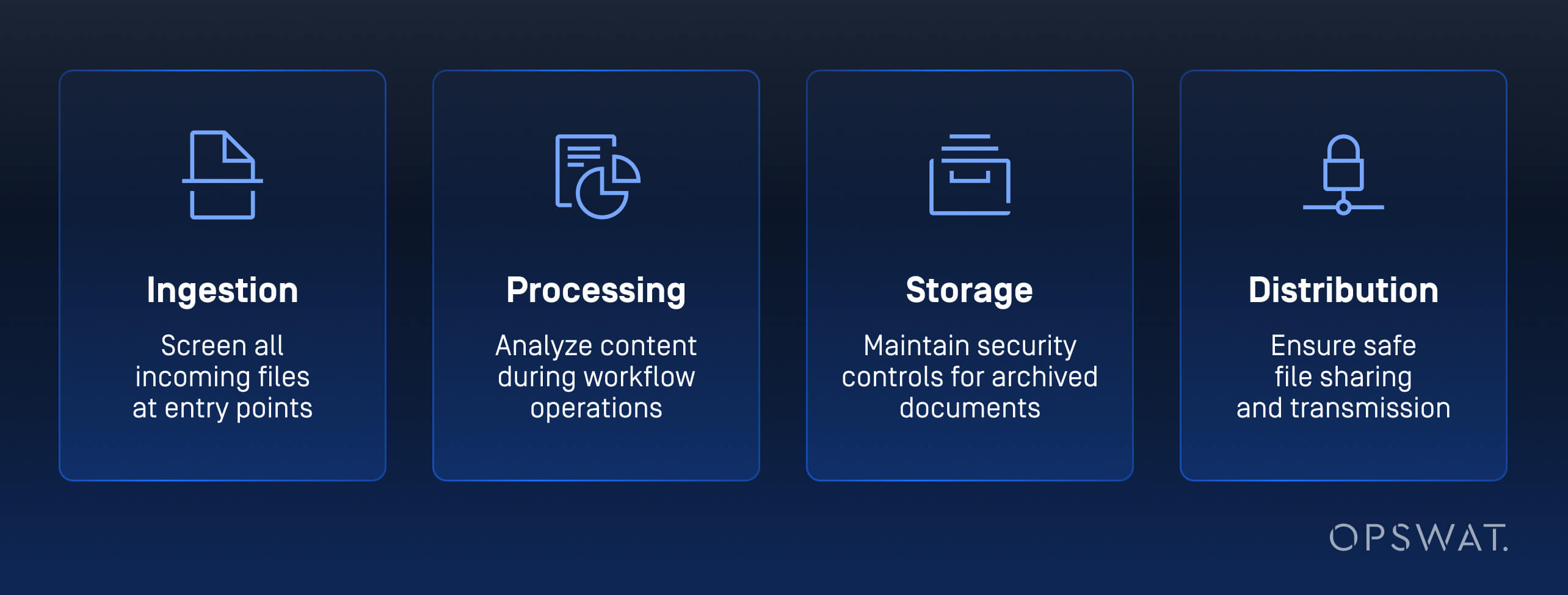

Une sécurité efficace des fichiers dans les services financiers nécessite une approche de défense en profondeur qui couvre un large éventail de surfaces d'attaque. Votre solution de sécurité doit également protéger les données sensibles tout au long de leur cycle de vie :

- Ingestion : Filtrer tous les fichiers entrants aux points d'entrée

- Traitement : Analyser le contenu pendant les opérations de flux de travail

- Stockage : Maintenir des contrôles de sécurité pour les documents archivés

- Distribution : Assurer la sécurité du partage et de la transmission des fichiers

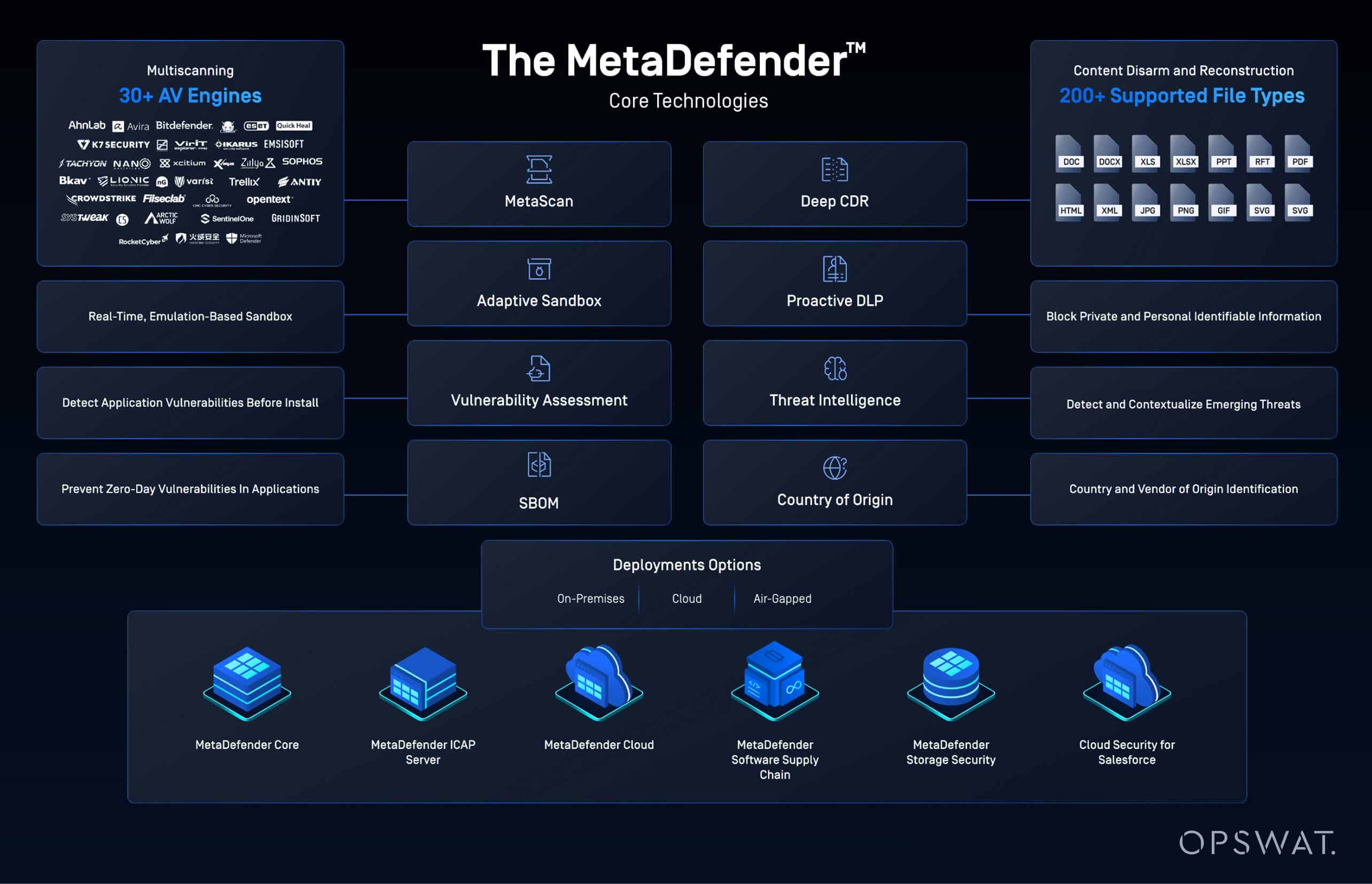

Les organisations qui y parviennent mettent en œuvre des modèles de confiance zéro et une architecture de sécurité complète qui combine des capacités avancées de prévention des menaces, d'analyse adaptative des menaces, de prévention des pertes de données et de vulnerability detection . Cela permet de créer des cadres de sécurité des fichiers résilients qui s'adaptent à votre entreprise tout en maintenant les performances et la fiabilité exigées par les opérations financières.

Comment les principales organisations financières gagnent la bataille de la sécurité des fichiers

Les solutions d'OPSWAT sont reconnues dans le monde entier pour résoudre les problèmes de sécurité des fichiers, qu'il s'agisse d'entreprises de premier plan ou d'acteurs majeurs du secteur bancaire et financier dans les régions EMEA, APAC et Amérique du Nord.

Le livre File Security Proven Deployments in Banking and Financial Services (Déploiements éprouvés en matière de sécurité des fichiers dans les services bancaires et financiers) révèle :

- L'écart entre la perception et la réalité en matière de sécurité des fichiers peut faire la différence entre une défense en profondeur et une violation catastrophique.

- Stratégie et produits/solutions sur mesure pour une protection complète de vos données critiques

- Des exemples de déploiement dans le monde réel, avec des défis, des solutions et des résultats provenant d'organisations de différentes tailles.

Votre prochaine étape

La sécurité des fichiers n'est pas seulement un problème informatique, c'est un impératif commercial. Les institutions financières qui reconnaissent cette réalité et agissent en conséquence seront celles qui resteront debout lorsque la prochaine cyber-attaque majeure fera la une des journaux.

La question n'est pas de savoir si votre institution sera confrontée à une attaque par fichier. La question est la suivante : serez-vous prêt lorsque cela se produira ?

Parlez à un expert dès aujourd'hui et découvrez comment, avec OPSWAT à vos côtés, vous pouvez garantir la sécurité de vos données et réseaux critiques.