Le point de basculement s'est produit lorsque des groupes de menace comme Scattered Spider ont commencé à cibler activement le secteur de l'assurance. Connus pour combiner l'ingénierie sociale et les intrusions avancées dans les fichiers, ces acteurs ont exploité les flux de travail quotidiens pour infiltrer les systèmes et voler les informations d'identification. Plusieurs brèches très médiatisées dans le secteur ont servi de signal d'alarme : le transfert sécurisé de fichiers ne suffisait pas à lui seul. L'entreprise avait besoin d'une solution capable d'inspecter, d'assainir et de contrôler chaque fichier entrant dans son environnement avant qu'il ne soit endommagé.

Les risques liés aux transferts de fichiers de routine

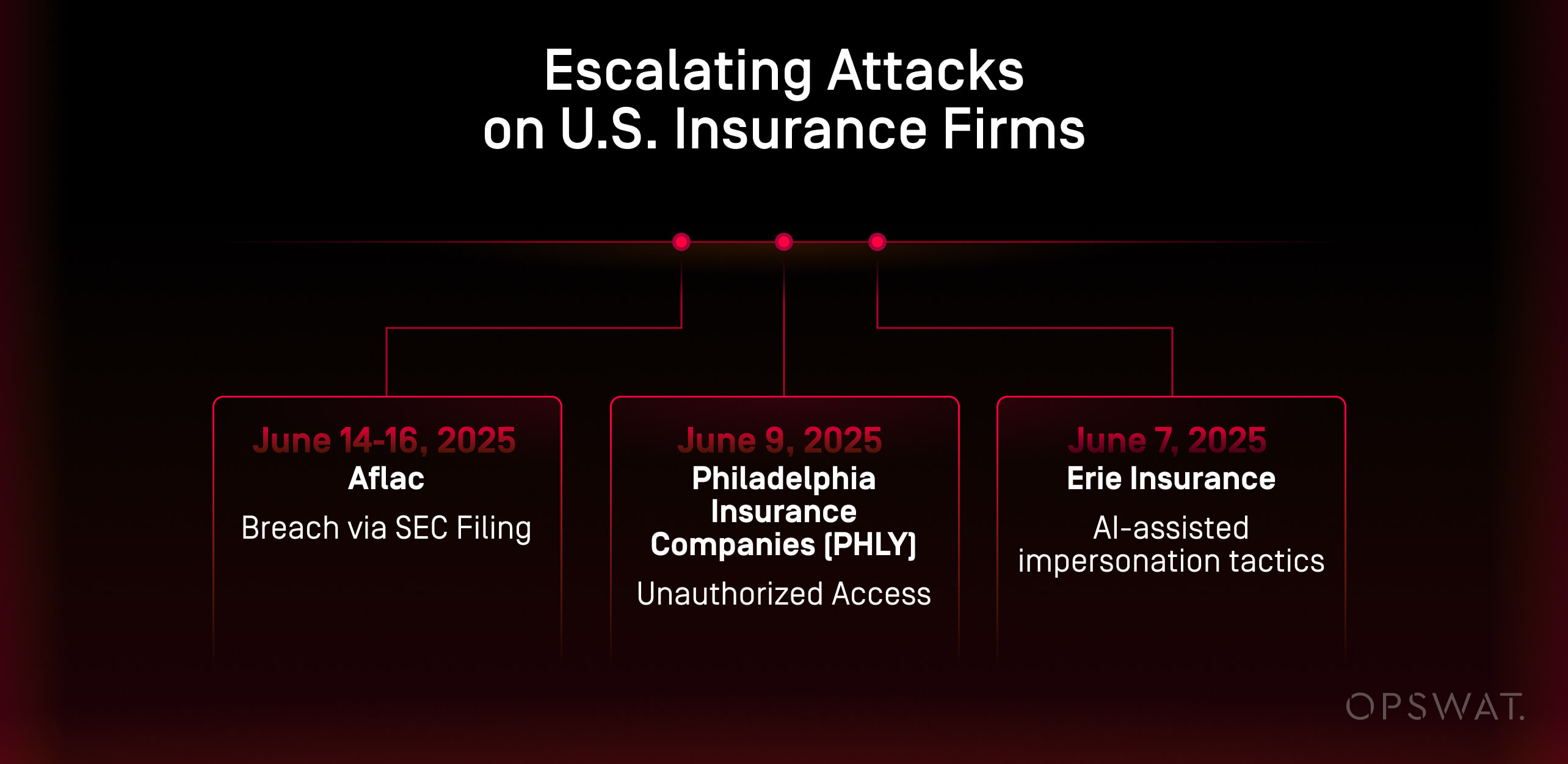

De multiples cyberattaques aux États-Unis ont été identifiées comme ayant toutes les caractéristiques de l'activité de Scattered Spider, ce qui a incité le secteur de l'assurance à se mettre en état d'alerte. Au cours du seul mois de juin 2025, plusieurs compagnies d'assurance américaines, dont Aflac, Erie Insurance et Philadelphia Insurance Companies, ont révélé des violations liées à des tactiques sophistiquées d'ingénierie sociale et d'utilisation de fichiers liées à Scattered Spider, comme l'a rapporté CNN. Ces incidents ont entraîné des accès non autorisés, des pannes informatiques et l'exposition potentielle de numéros de sécurité sociale, de données de santé et de demandes d'indemnisation.

7 juin 2025

Incident : Erie Insurance

- Type d'attaque : Activité inhabituelle du réseau → Perturbation des activités

- Impact : Panne du système informatique et impact sur les opérations

- Détails : Erie a signalé une "activité inhabituelle sur le réseau", a déclenché des mesures de protection et a ensuite révélé une violation par le biais d'une déclaration à la SEC.

- Attribution : Cohérent avec la tactique de l'araignée dispersée

9 juin 2025

Incident : Compagnies d'assurance de Philadelphie (PHLY)

- Type d'attaque : Accès non autorisé → Déconnexion du système

- Impact : Interruption permanente du service et du portail client

- Détails : PHLY a découvert un accès non autorisé et a mis ses systèmes hors ligne pour empêcher la propagation.

- Attribution : Les techniques s'alignent sur le cahier des charges de Scattered Spider.

14-16 juin 2025

Incident : Aflac

- Type d'attaque : Violation par ingénierie sociale → Vol de données

- Impact : Exposition potentielle des numéros de sécurité sociale, des informations sur la santé et des données relatives aux demandes de remboursement.

- Détails : Des tactiques d'usurpation d'identité assistées par l'IA ont été utilisées pour s'infiltrer ; l'intrusion a été maîtrisée en quelques heures.

- Attribution : Indicateurs forts de l'implication de l'araignée dispersée

L'infrastructure de transfert de fichiers existante de cette compagnie d'assurance n'a pas été conçue pour se défendre contre les menaces avancées actuelles basées sur les fichiers. Même si le chiffrement de bout en bout était mis en œuvre dans le flux de transfert de fichiers, le système ne disposait pas d'une inspection proactive approfondie au niveau des fichiers. Cet angle mort rendait l'entreprise vulnérable aux logiciels malveillants générés par l'IA, aux charges utiles polymorphes et aux documents militarisés, dont beaucoup peuvent contourner entièrement les outils antivirus traditionnels.

Chaque jour, l'entreprise échange des fichiers avec des hôpitaux, des agents indépendants, des partenaires juridiques et des administrateurs tiers. Bon nombre de ces processus de transfert s'effectuaient par le biais de canaux non gérés, tels que les pièces jointes aux courriels, les dossiers SFTP ou les outils ad hoc de partage dans le nuage. Ces flux de travail fragmentés rendaient difficile l'application de politiques cohérentes, la journalisation des activités ou la remontée des contenus malveillants jusqu'à leur source.

Dans le même temps, la pression réglementaire croissante exercée par des cadres tels que HIPAA et GLBA exigeait une auditabilité totale et de solides mesures de protection des données pour les informations sensibles des clients. Mais en l'absence de surveillance centralisée et d'inspection minimale des menaces, les flux de travail de transfert de fichiers de routine ont fini par devenir une responsabilité. Pire encore, ces canaux offraient un mécanisme de livraison idéal pour les attaquants utilisant l'IA pour créer des charges utiles évasives qui semblaient sûres en surface.

En fait, la vague d'attaques s'est poursuivie en juillet. Allianz Life, un grand assureur américain, a récemment révélé que des acteurs menaçants avaient exfiltré les données personnelles d'une majorité de ses 1,4 million de clients nord-américains après s'être introduits dans un système de gestion de la relation client (CRM) tiers basé sur l'informatique dématérialisée. Les attaquants auraient utilisé des tactiques d'ingénierie sociale pour se faire passer pour des entités de confiance, s'introduisant ainsi dans l'environnement sans pénétrer dans l'infrastructure centrale d'Allianz.

Cet incident met en évidence le fait que les attaquants ciblent de plus en plus les liens les plus faibles dans les flux de travail distribués - systèmes externes, plateformes de partenaires et confiance humaine - ce qui rend l'inspection approfondie des fichiers et l'application stricte des politiques essentielles dans l'écosystème de l'assurance.

4 faiblesses critiques du transfert de fichiers

Lacunes dans la détection des menaces

L'absence d'inspection des fichiers en temps réel permet aux menaces cachées, telles que les logiciels malveillants générés par l'IA et les " zero-days ", de passer inaperçues.

Méthodes de transfert non contrôlées

L'utilisation de protocoles et de plateformes non gérés, tels que SFTP, SMB et des plateformes de stockage en nuage non approuvées, empêche l'application cohérente des politiques de sécurité.

Manque de visibilité

Des pistes d'audit insuffisantes et une mauvaise surveillance des mouvements de fichiers rendent difficile le suivi du contenu ou la détection d'anomalies.

Pratiques non conformes

En l'absence de contrôles centralisés, les transferts de fichiers sont souvent contraires aux normes HIPAA, GLBA et aux exigences de sécurité interne.

Les outils d'analyse traditionnels, même lorsqu'ils étaient présents, étaient peu intégrés et fonctionnaient en dehors des flux de travail principaux. Ils n'offraient aucune garantie de détection en temps réel ou de protection préventive. En conséquence, les fichiers étaient souvent considérés comme sûrs jusqu'à preuve du contraire, ce qui est une hypothèse de plus en plus dangereuse dans un paysage de menaces façonné par l'automatisation, la tromperie et la rapidité.

Une défense en couches conçue pour les nouvelles menaces liées aux fichiers

Pour réduire les risques et reprendre le contrôle de ses opérations de transfert de fichiers, la société a déployé MetaDefender Managed File Transfer MFT avec le moteur avancé de prévention des menaces d'OPSWAT: MetaDefender Core. Cette combinaison a permis à l'assureur de disposer d'une plateforme centralisée, pilotée par des règles, qui non seulement transfère les fichiers en toute sécurité, mais aussi inspecte et nettoie activement leur contenu avant leur livraison.

MetaDefender Managed File Transfer MFT) a remplacé les workflows de transfert de fichiers fragmentés, tels que le SFTP non géré, les pièces jointes aux e-mails et le partage de fichiers dans le cloud, par un outil unique et contrôlé. MetaDefender Managed File Transfer MFT) connecte les systèmes internes, les partenaires et les utilisateurs distants sans recourir aux pièces jointes aux e-mails ou aux partages SFTP non gérés. Chaque fichier, quelle que soit sa source, était automatiquement analysé, nettoyé et enregistré avant d'atteindre sa destination.

Au cœur de la solution se trouve la pile de prévention des menaces multicouches d'OPSWAT, composée de quatre technologies de Core . Celles-ci sont renforcées par des capacités supplémentaires telles que la prévention des épidémies, qui réanalyse automatiquement les fichiers précédemment approuvés pour détecter les menaces de type "zero-day".

4 Technologies clés

Emulation Adaptive

MetaDefender Sandbox™ émule le comportement des fichiers dans un environnement contrôlé pour détecter les malwares évasifs, zero-day et polymorphes.

Metascan™ Multiscanning

Analyse chaque fichier à l'aide de plus de 30 moteurs antivirus, améliorant ainsi la détection au-delà de ce que peut faire un seul fournisseur.

Deep CDR™

Supprime le code intégré et reconstruit des versions sûres et fonctionnelles des types de fichiers à risque.

File-Based Vulnerability Assessment

Identifie les CVE connus intégrés dans les composants des fichiers avant qu'ils ne puissent être exploités.

Une protection réelle avec des résultats tangibles

En déployant MetaDefender Managed File Transfer MFT), l'assureur a comblé une lacune critique dans sa stratégie de cybersécurité : le mouvement incontrôlé de fichiers potentiellement dangereux. La nouvelle plateforme a donné aux équipes de sécurité l'assurance que chaque fichier, entrant ou sortant, était entièrement inspecté, nettoyé et traçable.

Grâce à la mise en place de contrôles basés sur des politiques et de flux de travail automatisés, l'organisation a rationalisé la manière dont les fichiers circulent entre les services, les partenaires et les clients. Cela a permis de réduire les efforts manuels et d'éliminer le recours à des solutions de contournement risquées telles que le SFTP non sécurisé ou les outils de partage basés sur le cloud.

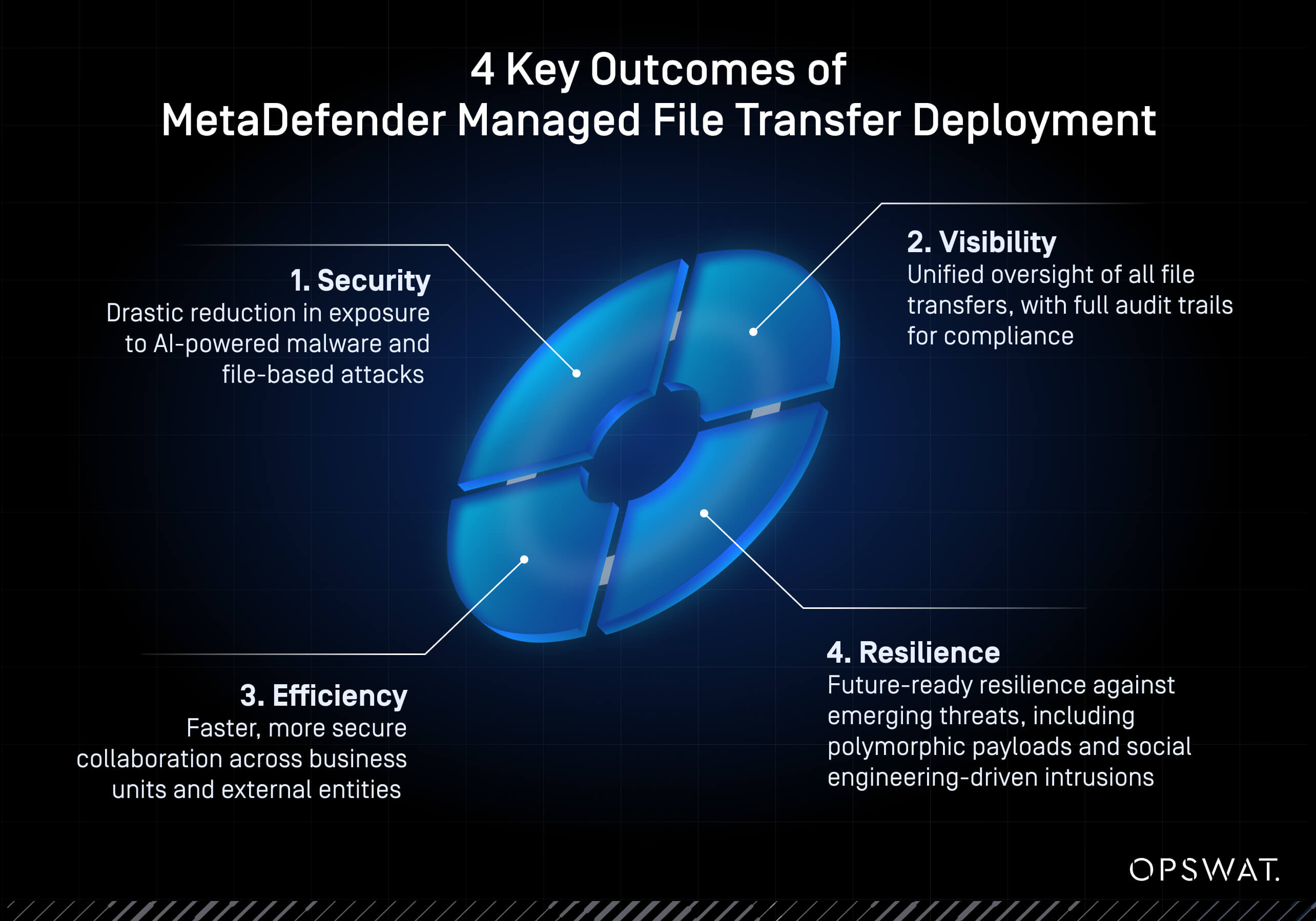

4 résultats clés

- Sécurité : Réduction drastique de l'exposition aux logiciels malveillants alimentés par l'IA et aux attaques basées sur les fichiers.

- Visibilité : Supervision unifiée de tous les transferts de fichiers, avec des pistes d'audit complètes pour assurer la conformité

- Efficacité : Collaboration plus rapide et plus sûre entre les unités opérationnelles et les entités externes

- Résilience : Résilience prête pour l'avenir contre les menaces émergentes, y compris les charges utiles polymorphes et les intrusions basées sur l'ingénierie sociale.

Pour une entreprise soumise à une pression constante pour protéger les données sensibles, respecter les exigences réglementaires et maintenir la continuité opérationnelle, MetaDefender Managed File Transfer MFT) offrait bien plus qu'une simple livraison sécurisée : il assurait protection, visibilité et contrôle.

Garder une longueur d'avance sur la courbe des menaces

Alors que les cybermenaces continuent d'évoluer, alimentées par l'IA, l'automatisation et des adversaires de plus en plus coordonnés, la compagnie d'assurance est désormais mieux placée pour s'adapter. Avec MetaDefender Managed File Transfer MFT) dans le cadre de sa stratégie à long terme, la société prévoit d'étendre les contrôles basés sur des politiques à davantage d'unités commerciales, d'intégrer plus profondément les outils de reporting réglementaire et cloud, et d'étendre les protections à d'autres workflows de partage de données. L'objectif n'est pas seulement de garder une longueur d'avance sur les menaces, mais aussi de renforcer en permanence la résilience de l'organisation face à tout ce qui pourrait survenir à l'avenir.

Transformer les transferts de routine en défenses fiables

Pour cet assureur de premier plan, la sécurisation des transferts de fichiers n'était qu'un début. En intégrant la prévention des menaces à plusieurs niveaux dans le tissu de ses opérations, l'entreprise a transformé les transferts de fichiers de routine en processus vérifiables, conformes et sécurisés.

Découvrez comment MFT leader OPSWAT,MetaDefender Managed File Transfer MFT), peut aider votre organisation à protéger ses données critiques, à réduire la complexité et à se préparer à la prochaine génération de cybermenaces. Visitez notre page produit et discutez dès aujourd'hui avec un OPSWAT .