- Qu'est-ce que la OT Security? Vue d'ensemble et concepts clés

- Principes et pratiques d'excellenceOT Security

- Cadres, normes et conformité réglementaire en matière OT Security

- Mise en œuvre de la OT Security: Liste de contrôle étape par étape

- Architecture de OT Security et tendances émergentes

- Comparaison des outils et des capacités de OT Security

- Foire aux questions (FAQ)

Qu'est-ce que la OT Security? Vue d'ensemble et concepts clés

La sécurité OT (Operational Technology) fait référence aux stratégies et technologies utilisées pour protéger les systèmes industriels et les réseaux de contrôle tels que les systèmes SCADA, HMIS, PLC et autres matériels/logiciels qui détectent ou provoquent des changements par le biais d'une surveillance et d'un contrôle directs des dispositifs physiques.

Contrairement aux systèmes informatiques traditionnels, les environnements OT gèrent des processus physiques dans les usines de fabrication, les réseaux électriques, les installations de traitement de l'eau et d'autres infrastructures critiques. Pour comprendre les concepts fondamentaux de la sécurité des technologies de l'information, consultez notre guide complet sur la sécurité des technologies de l'information. L'importance de la sécurité OT s'est considérablement accrue à mesure que les installations industrielles augmentent leur connectivité. Les environnements de fabrication modernes intègrent des appareils IoT (Internet des objets), des systèmes cloud et des capacités de surveillance à distance. Cette connectivité crée de nouveaux vecteurs d'attaque que les cybercriminels exploitent activement, à l'instar des défis liés à la sécurité des applications dans les environnements informatiques traditionnels.

L'un des principaux défis de la sécurisation des environnements OT réside dans le fait que nombre de ces systèmes ont été construits il y a plusieurs décennies, à l'aide d'appareils et d'instruments anciens qui n'ont jamais été conçus dans une optique de cybersécurité. Ils sont souvent dépourvus de protections de base telles que le cryptage, l'authentification ou les protocoles de communication sécurisés. Pour ne rien arranger, ces systèmes manquent souvent de visibilité, avec une télémétrie limitée et aucun enregistrement centralisé, ce qui rend la détection et la réponse aux menaces extrêmement difficiles. Cette situation est d'autant plus préoccupante que les systèmes OT sont à la base de nombreux aspects de notre vie quotidienne et que les cyberattaques qui les visent peuvent avoir de graves conséquences physiques, telles que des pannes d'électricité, des chaînes d'approvisionnement perturbées, une contamination de l'eau ou une sécurité publique compromise.

Les environnements OT courants couvrent de nombreux secteurs d'activité. Les entreprises du secteur de l'énergie s'appuient sur la technologie OT pour la production et la distribution d'électricité. Les services publics gèrent le traitement et la distribution de l'eau à l'aide de systèmes OT. Les usines de fabrication utilisent des systèmes OT pour contrôler les lignes de production et les processus d'assurance qualité. Les réseaux de transport dépendent de l'OT pour la gestion du trafic et les systèmes de sécurité.

OT Security vs. sécurité IT : Principales différences

Alors que la sécurité informatique concerne principalement le traitement des données, la communication et les opérations commerciales, la sécurité OT se concentre sur la protection des systèmes et processus physiques, tels que les vannes, les moteurs et les lignes d'assemblage qui alimentent les infrastructures critiques et les environnements industriels.

Bien qu'ils visent tous deux à protéger les systèmes et les données, les environnements OT présentent un ensemble distinct de défis façonnés par leurs réalités opérationnelles :

- Les opérations en temps réel nécessitent une disponibilité continue sans interruption. Les correctifs de sécurité qui nécessitent l'arrêt du système peuvent interrompre la production pendant des heures, ce qui rend les approches informatiques traditionnelles, comme les redémarrages fréquents, impraticables.

- Les systèmes patrimoniaux installés il y a plusieurs dizaines d'années utilisent des systèmes d'exploitation obsolètes qui ne bénéficient plus de l'assistance des fournisseurs ni de correctifs de sécurité, ce qui les rend très vulnérables aux exploits connus.

- La mise à niveau nécessite des investissements importants et des perturbations opérationnelles.

- De nombreux protocoles propriétaires n'ont pas été conçus dans un souci de sécurité, ce qui les rend vulnérables aux attaques. Les outils de sécurité informatique standard ne prennent souvent pas en charge ces protocoles de communication industrielle spécialisés.

- Les préoccupations en matière de sécurité signifient que les contrôles de sécurité ne doivent jamais compromettre la sécurité opérationnelle ou créer des conditions dangereuses pour les travailleurs et le public.

Principes et pratiques d'excellenceOT Security

La mise en œuvre d'une sécurité OT efficace nécessite de comprendre à la fois les principes fondamentaux et les méthodes de mise en œuvre pratiques. Ces deux éléments s'associent pour créer des programmes de cybersécurité OT robustes.

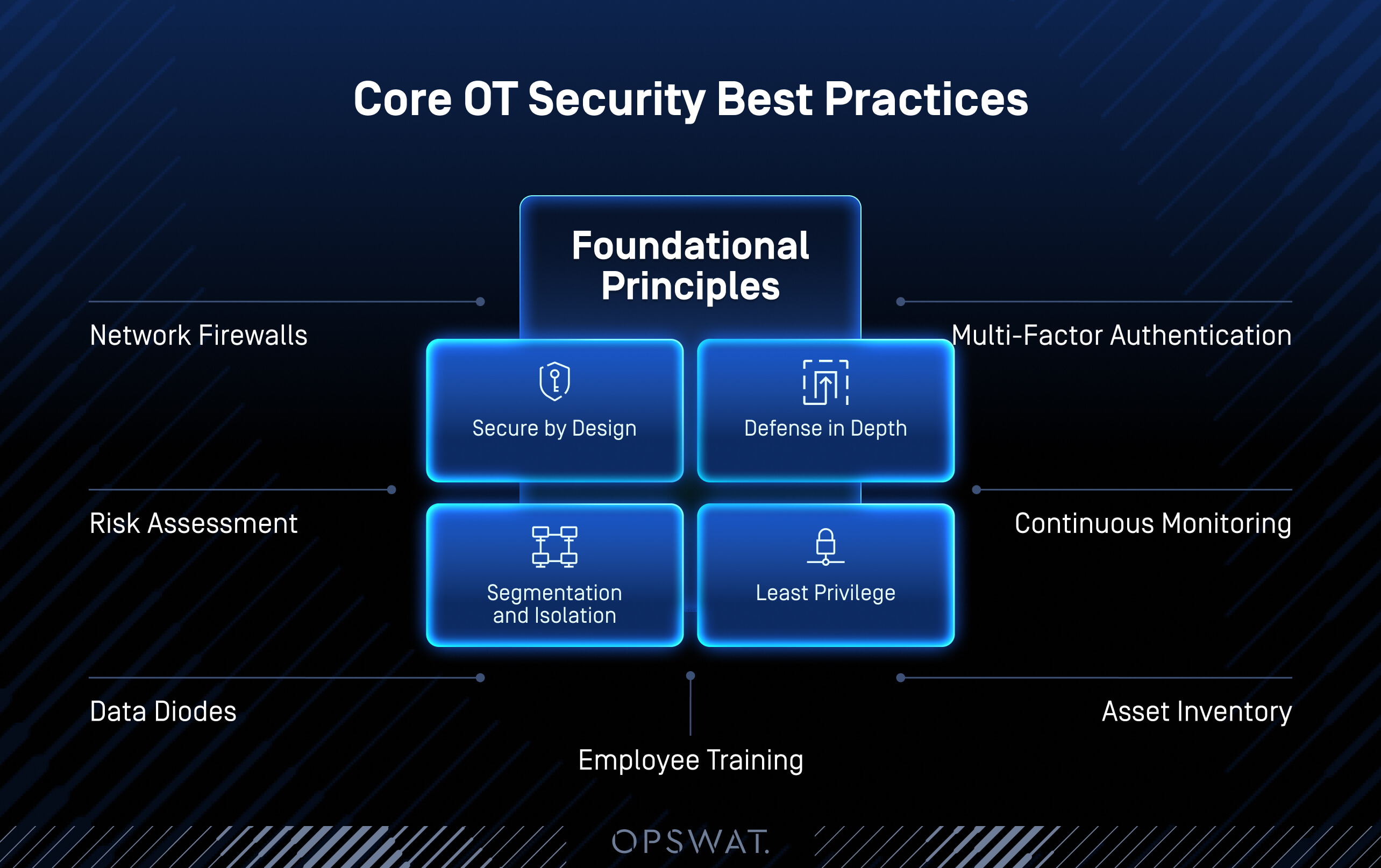

Principes fondamentaux

- Défense en profondeur : Plusieurs couches de contrôles de sécurité pour se protéger contre les différents vecteurs d'attaque.

- Segmentation et isolation : Séparer les réseaux OT des réseaux informatiques et isoler les systèmes critiques.

- Secure dès la conception : Intégrer la sécurité dans les systèmes OT dès le départ plutôt que de l'ajouter ultérieurement.

- Least Privilege (le moins de privilèges possible) : Accorder aux utilisateurs et aux systèmes uniquement l'accès minimum nécessaire à leurs fonctions.

Meilleures pratiques

- Pare-feu de réseau : Déployer des pare-feu entre les zones IT et OT pour contrôler le flux de trafic.

- Évaluation des risques : Évaluer régulièrement les vulnérabilités et les menaces pesant sur les environnements OT.

- Diodes de données : Utilisez des passerelles unidirectionnelles pour des communications unidirectionnelles sécurisées.

- Authentification multifactorielle : Des contrôles d'accès solides permettent de maintenir les autorisations appropriées et de prévenir les violations massives de données qui peuvent résulter de la compromission d'informations d'identification.

- Surveillance continue : Détection des menaces en temps réel et capacités de réaction.

- Inventaire des actifs : Maintenir une visibilité complète de tous les dispositifs et systèmes OT.

- Formation des employés : Aborder l'élément humain par le biais de programmes de sensibilisation à la sécurité.

Segmentation du réseau et modèle de référence Purdue

La segmentation du réseau divise les systèmes en zones afin d'empêcher les mouvements latéraux des attaquants. Le modèle Purdue est un cadre bien établi qui décrit cinq niveaux de réseaux OT, depuis les processus physiques au niveau 0 jusqu'aux systèmes d'entreprise au niveau 5. Il renforce l'isolation entre les couches OT et IT.

Le modèle Purdue recommande de mettre en œuvre des contrôles de sécurité entre chaque niveau. Les pare-feu, les systèmes de détection des intrusions et les contrôles d'accès à ces frontières créent une protection en profondeur.

Principes de la confiance zéro dans les environnements OT

L'architecture de confiance zéro part du principe que les menaces peuvent provenir de n'importe où, y compris à l'intérieur du périmètre du réseau. Cette approche nécessite une vérification continue de chaque utilisateur et de chaque appareil qui tente d'accéder aux systèmes OT.

- L'accès à moindre privilège garantit que les utilisateurs et les systèmes ne reçoivent que les autorisations minimales nécessaires à leurs fonctions.

- La vérification continue surveille le comportement de l'utilisateur et du système tout au long de la session. Les activités inhabituelles déclenchent des exigences d'authentification supplémentaires telles que l'AMF (authentification multifactorielle) ou des restrictions d'accès.

Surveillance continue et détection des menaces

La surveillance continue offre une visibilité en temps réel des activités du réseau OT et du comportement du système. Cette capacité permet une détection précoce des menaces et une réponse rapide aux incidents de sécurité.

Les systèmes SIEM (Security Information and Event Management) collectent et analysent les données de sécurité provenant de sources multiples. Ces plateformes mettent en corrélation les événements afin d'identifier les menaces potentielles et d'automatiser les actions de réponse initiale.

Les systèmes de détection et de prévention des intrusions (IDPS) surveillent le trafic réseau à la recherche d'activités suspectes. Ces systèmes peuvent détecter des schémas d'attaque connus et bloquer automatiquement le trafic malveillant.

Le CTEM (Continuous Threat Exposure Management) permet d'évaluer en permanence le paysage des menaces d'une organisation. Cette approche permet de hiérarchiser les efforts de sécurité en fonction des niveaux de risque actuels et des informations sur les menaces.

Sensibilisation et formation des employés

L'erreur humaine est l'une des principales causes des atteintes à la sécurité des OT. Les meilleures pratiques sont les suivantes :

- Organiser régulièrement des formations à la cyberhygiène.

- Simulation de tentatives d'hameçonnage.

- Créer des exercices de réponse aux incidents spécifiques à l'OT.

Cadres, normes et conformité réglementaire en matière OT Security

Des cadres établis tels que la norme IEC 62443, le cadre de cybersécurité du NIST et des normes réglementaires telles que le NERC CIP fournissent des approches structurées pour sécuriser les environnements OT. Ces lignes directrices aident les organisations à élaborer des programmes de sécurité complets qui répondent aux exigences de l'industrie et aux obligations de conformité réglementaire.

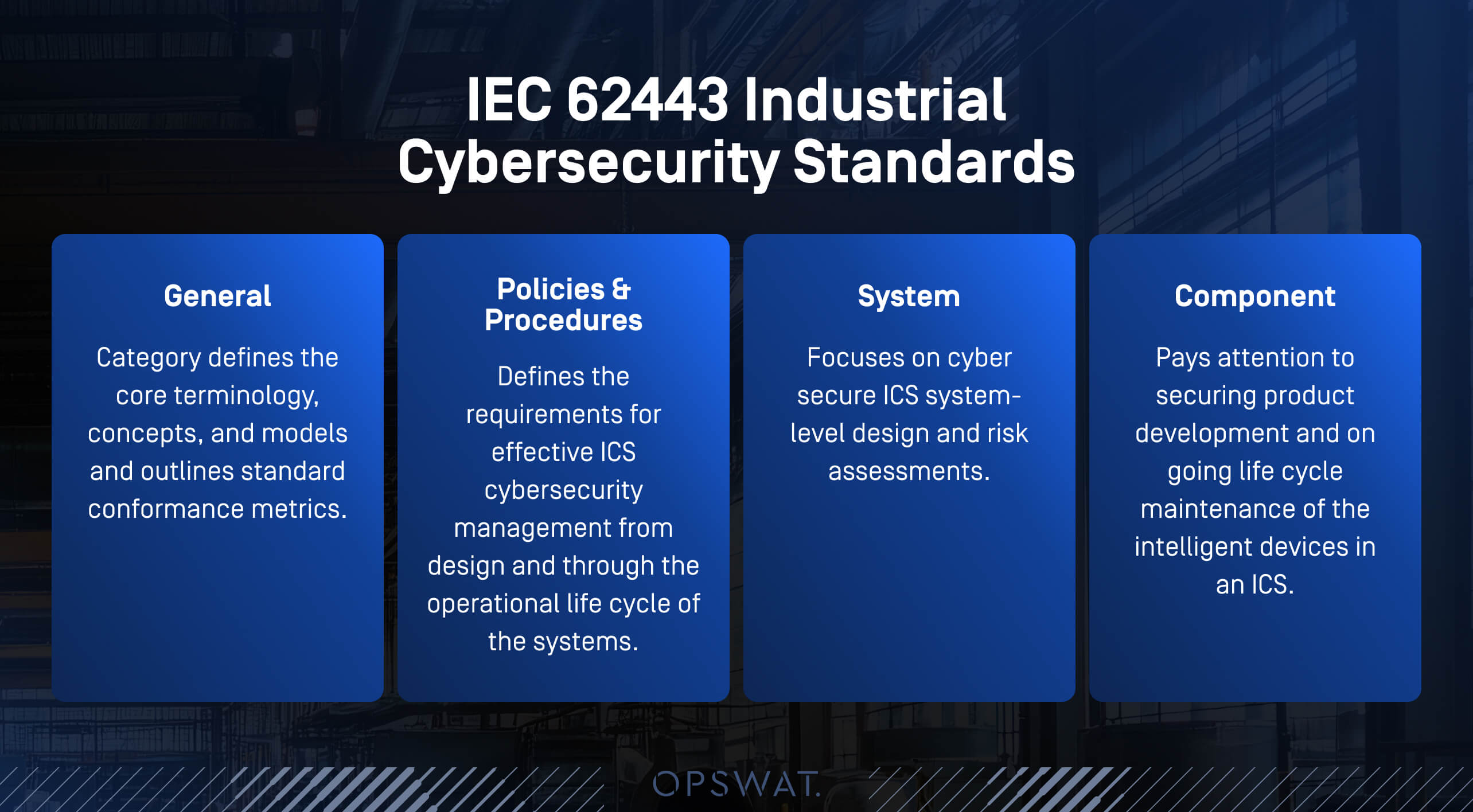

CEI 62443 : La norme mondiale de OT Security

La norme CEI 62443 est la norme internationale la plus complète en matière de sécurité des technologies de l'information. Elle traite de la sécurité tout au long du cycle de vie des systèmes d'automatisation et de contrôle industriels.

- Évaluer systématiquement les risques.

- Appliquer des niveaux de sécurité aux composants OT.

- Garantir la sécurité tout au long du cycle de vie des actifs.

Les documents généraux présentent les concepts fondamentaux et la terminologie. Les documents relatifs aux politiques et procédures traitent de la gestion de la sécurité au niveau de l'organisation. Les documents relatifs aux systèmes couvrent les exigences techniques en matière de sécurité. Les documents relatifs aux composants précisent les exigences de sécurité pour les différents composants du système.

Cadre de cybersécurité du NIST pour l'OT

Le cadre de cybersécurité du NIST propose une approche de la cybersécurité basée sur les risques qui s'intègre efficacement dans les environnements OT, en fournissant un langage commun pour discuter des risques de cybersécurité et des stratégies d'atténuation.

- Des niveaux de mise en œuvre personnalisés pour OT/ICS.

- Intégration à l'évaluation des risques et à la planification de la continuité des activités.

- Alignement sur les objectifs nationaux de protection des infrastructures critiques.

NERC CIP : Norme réglementaire pour le secteur de l'électricité en Amérique du Nord

Les normes de protection des infrastructures critiques de la North American Electric Reliability Corporation (NERC CIP) sont obligatoires pour les entités qui exploitent le réseau électrique en vrac en Amérique du Nord. Ces normes se concentrent spécifiquement sur la sécurisation des actifs cybernétiques essentiels à la fiabilité de la fourniture d'électricité.

Mise en œuvre de la OT Security: Liste de contrôle étape par étape

Une mise en œuvre réussie de la sécurité des OT nécessite une planification et une exécution systématiques. Cette liste de contrôle complète guide les organisations à travers les étapes essentielles de la mise en œuvre de la sécurité.

Pour être efficaces, les programmes de sécurité OT doivent commencer par un inventaire approfondi des actifs et une évaluation des risques. Les organisations doivent comprendre quels sont les systèmes qu'elles doivent protéger avant de mettre en œuvre des contrôles de sécurité.

Le durcissement du système consiste à supprimer les services et les configurations inutiles qui pourraient constituer des vecteurs d'attaque. Ce processus comprend la désactivation des ports inutilisés, l'application de correctifs de sécurité et la configuration de protocoles de communication sécurisés.

La gestion des correctifs permet de maintenir la sécurité du système grâce à des mises à jour régulières tout en minimisant les perturbations opérationnelles. Ce processus nécessite une planification minutieuse afin d'équilibrer les besoins en matière de sécurité et les exigences opérationnelles.

La planification de la réponse aux incidents prépare les organisations à répondre efficacement aux incidents de sécurité. Des plans bien conçus permettent de minimiser les dommages et de réduire le temps de rétablissement en cas d'incident.

Liste de contrôle de la OT Security : Étapes essentielles

- Identifier et inventorier tous les actifs et dispositifs OT.

- Évaluer les risques en fonction de la criticité des actifs et du paysage des menaces.

- Durcir les systèmes en désactivant les ports, les services et les protocoles inutiles.

- Mettre en place un contrôle d'accès avec des autorisations et une authentification basées sur les rôles.

- Mettre en œuvre la Patch Management et maintenir les systèmes de suivi des vulnérabilités.

- Surveiller et détecter les menaces grâce à une surveillance continue du réseau.

- Contrôler le flux de données entre les réseaux IT et OT grâce à une segmentation adéquate.

- Élaborer et tester des procédures complètes de réponse aux incidents.

- Assurer la continuité des activités grâce à des stratégies de sauvegarde avec un stockage sécurisé des données de l'entreprise.

- Former et sensibiliser le personnel aux pratiques de sécurité des technologies de l'information.

- Procéder à des audits réguliers et à des examens de la sécurité en vue d'une amélioration continue.

Renforcement des systèmes dans les environnements OT

Le durcissement des systèmes réduit la surface d'attaque des systèmes OT en supprimant les fonctions et les services inutiles.

Désactivation des anciens protocoles sauf en cas de nécessité absolue

De nombreux systèmes OT prennent encore en charge des protocoles de communication obsolètes tels que Telnet, FTP ou SMBv1, qui ne sont pas cryptés et sont vulnérables à des exploits connus. À moins que ces protocoles ne soient essentiels au fonctionnement des équipements existants, ils doivent être désactivés ou remplacés par des alternatives sécurisées telles que SSH ou SFTP.

Application de microprogrammes et de correctifs de sécurité validés par le fournisseur

Élaborer un processus de gestion des correctifs en coordination avec les fournisseurs d'équipements afin de tester et de déployer les mises à jour pendant les fenêtres de maintenance prévues.

Configuration des paramètres de Secure

Les administrateurs d'OT devraient changer les mots de passe par défaut, désactiver les services et les ports inutilisés et mettre en place une authentification forte. Les configurations Secure doivent également s'aligner sur des critères reconnus, tels que ceux du CIS (Center for Internet Security).

Sécurité physique

Les organisations qui utilisent des supports amovibles ou des kiosques doivent mettre en œuvre les meilleures pratiques en matière de sécurité des supports afin d'empêcher l'introduction de logiciels malveillants par le biais de dispositifs physiques.

Architecture de OT Security et tendances émergentes

Les architectures modernes de sécurité des technologies de l'information mettent l'accent sur des stratégies de défense en profondeur qui offrent plusieurs niveaux de protection. Ces architectures prennent en compte les exigences de cybersécurité et de sécurité tout au long du processus de conception.

Des défis d'intégration se posent lorsque les organisations connectent les systèmes OT à l'IIoT et aux services cloud. Ces connexions offrent des avantages opérationnels, mais créent de nouveaux risques de sécurité qui nécessitent une gestion minutieuse. Les organisations qui mettent en œuvre la connectivité au cloud doivent suivre les meilleures pratiques en matière de sécurité des applications cloud pour protéger leurs données et systèmes OT.

Les tendances futures en matière de sécurité OT comprennent la convergence IT-OT, la détection des menaces par l'IA et les améliorations axées sur la conformité. L'automatisation rationalisera les tâches routinières, tandis que les efforts de sécurité s'orienteront vers la protection du cloud, de la périphérie et des CPS.

Sécuriser l'IdO Industrial dans les environnements OT

Les dispositifs IIoTIndustrial InternetIndustrial des objets) apportent connectivité et intelligence aux environnements OT traditionnels. Ces appareils collectent des données opérationnelles, permettent une surveillance à distance et soutiennent les programmes de maintenance prédictive.

Les risques uniques de l'IIoT découlent de la combinaison de l'accès physique, de la connectivité réseau et des capacités de sécurité souvent limitées. De nombreux dispositifs IIoT sont dépourvus de fonctions de sécurité robustes en raison de contraintes de coûts et de priorités de conception axées sur la fonctionnalité.

Meilleures pratiques :

- Isolez les appareils IIoT à l'aide de pare-feu et de réseaux locaux virtuels.

- Utiliser l'authentification et le cryptage des appareils.

- Surveiller l'activité de l'IIoT pour détecter les anomalies.

Les organisations devraient également mettre en œuvre des mesures de sécurité des fichiers pour protéger les données opérationnelles sensibles au repos et en transit.

Architecture de OT Security : Principes de conception

Une architecture de sécurité OT efficace suit des principes de conception établis qui répondent aux exigences uniques des environnements technologiques opérationnels. Les stratégies de défense en couches fournissent des contrôles de sécurité multiples à différents niveaux de l'architecture, garantissant que si un contrôle est défaillant, les autres continuent à assurer la protection. La résilience et la redondance garantissent que les contrôles de sécurité ne compromettent pas la disponibilité opérationnelle et continuent de fonctionner même lorsque des composants individuels tombent en panne ou sont attaqués.

Comparaison des outils et des capacités de OT Security

Pour choisir les outils de sécurité OT appropriés, il faut comprendre qu'aucune solution unique ne peut répondre efficacement à tous les besoins en matière de sécurité des technologies opérationnelles. Une protection complète des technologies de l'information exige des capacités spécialisées multiples fonctionnant ensemble comme une plateforme intégrée.

Trois capacités Core d'un outil de OT Security

La découverte et l'inventaire des actifs offrent une visibilité sur tous les systèmes et appareils OT. Cette fonctionnalité permet d'identifier automatiquement les appareils connectés, de cataloguer leurs caractéristiques et de maintenir un inventaire précis des actifs. En offrant des fonctionnalités complètes de découverte des actifs, de surveillance du réseau, d'inventaire et de gestion des correctifs, MetaDefender OT Security d'OPSWAToffre une visibilité et un contrôle inégalés.

La détection et la réponse actives aux menaces identifient les incidents de sécurité potentiels et permettent une réponse rapide. MetaDefender Industrial Firewall et MetaDefender OT Security travaillent en tandem pour surveiller le trafic réseau, le comportement du système et l'activité des utilisateurs, et pour protéger les opérations et les réseaux de contrôle des processus.

L'accès à distance Secure et les permissions granulaires garantissent que seuls les utilisateurs autorisés peuvent accéder aux systèmes OT critiques via des canaux contrôlés et sécurisés. Contrairement aux VPN traditionnels, MetaDefender OT Access protège les terminaux OT en mettant en œuvre l'authentification AD Server et des connexions de pare-feu uniquement sortantes. Associé à MetaDefender Endpoint Gateway, le système isole les actifs OT et IT pour garantir un accès contrôlé aux infrastructures critiques.

Protéger les systèmes OT et cyber-physiques critiques

Pour les organisations qui recherchent une couverture complète de la sécurité OT, MetaDefender for OT & CPS Protection d'OPSWAT peut assurer une défense proactive contre les menaces persistantes avancées et les vulnérabilités du jour zéro, tout en maintenant des performances et une sécurité optimales. En tirant parti d'une solution cohérente et modulaire qui intègre la visibilité des actifs, la protection du réseau, l'accès à distance sécurisé et le transfert sécurisé des données, vous obtenez les outils nécessaires pour sécuriser les environnements OT et CPS et répondre en toute confiance aux défis évolutifs du paysage actuel des menaces.

Foire aux questions (FAQ)

Q : Qu'est-ce que la sécurité des OT ? | La sécurité OT protège les systèmes technologiques opérationnels qui contrôlent les processus physiques dans les environnements industriels. Il s'agit notamment des automates programmables (PLC), des systèmes de contrôle de surveillance et d'acquisition de données (SCADA) et des systèmes de contrôle distribués (DCS) utilisés dans les secteurs de la fabrication, de l'énergie, des services publics et des transports. |

Q : Quelles sont les meilleures pratiques en matière de sécurité de la technologie de l'information ? | Les meilleures pratiques clés comprennent la segmentation du réseau, les principes de confiance zéro, les contrôles d'accès, la surveillance en temps réel et la formation des employés. |

Q : Quelles sont les principales normes de sécurité en matière d'OT ? | Les principales normes de sécurité OT comprennent la norme IEC 62443 (norme mondiale pour la sécurité de l'automatisation industrielle), le cadre de cybersécurité du NIST (approche basée sur le risque) et la norme ISO 27001 (gestion de la sécurité de l'information). |

Q : Quelles sont les trois principales fonctionnalités d'un outil de sécurité OT ? | Les trois capacités essentielles sont la découverte et l'inventaire des actifs (identification et catalogage de tous les systèmes OT), la détection et la réponse aux menaces (surveillance des incidents de sécurité et réponse rapide), et l'application des politiques et la conformité (garantie que les systèmes fonctionnent conformément aux politiques de sécurité et aux réglementations). |

Q : Quelles sont les politiques de sécurité en matière d'OT ? | Politiques définissant les modalités d'accès, de contrôle et de maintenance des systèmes OT afin de minimiser les risques. |

Q : Quelle est la norme en matière de sécurité des OT ? | La norme CEI 62443 est largement reconnue comme la norme mondiale en matière de sécurité des systèmes d'automatisation et de contrôle industriels. Elle traite de la sécurité tout au long du cycle de vie des systèmes d'automatisation et de contrôle industriels, en fournissant des exigences détaillées pour les différents niveaux de sécurité et les composants du système. |

Q : Quelles sont les exigences en matière de renforcement des systèmes dans un environnement OT ? | Désactiver les services inutilisés, appliquer des protocoles sécurisés et appliquer régulièrement des correctifs. |

Q : Comment assurer la sécurité des OT ? | En suivant une stratégie à plusieurs niveaux comprenant l'inventaire des actifs, l'évaluation des risques, le renforcement des systèmes et la surveillance des menaces en temps réel. |