Historique du NERC CIP et raisons de sa création

Les normes CIP du NERC (North American Electric Reliability Corporation Critical Infrastructure Protection) ont été établies en réponse à la reconnaissance croissante des vulnérabilités du BES (North American Bulk Electric System). Au début des années 2000, le nombre de pannes d'électricité et de cyberattaques a considérablement augmenté, ce qui a mis en évidence la nécessité d'une réglementation normalisée en matière de protection du réseau. L'objectif premier était de protéger les réseaux électriques contre les menaces pesant sur les infrastructures physiques et numériques, afin d'assurer la continuité de la fourniture d'électricité, qui est vitale pour la sécurité et la stabilité nationales.

Évolution de la réglementation NERC CIP pour la cybersécurité Industrial

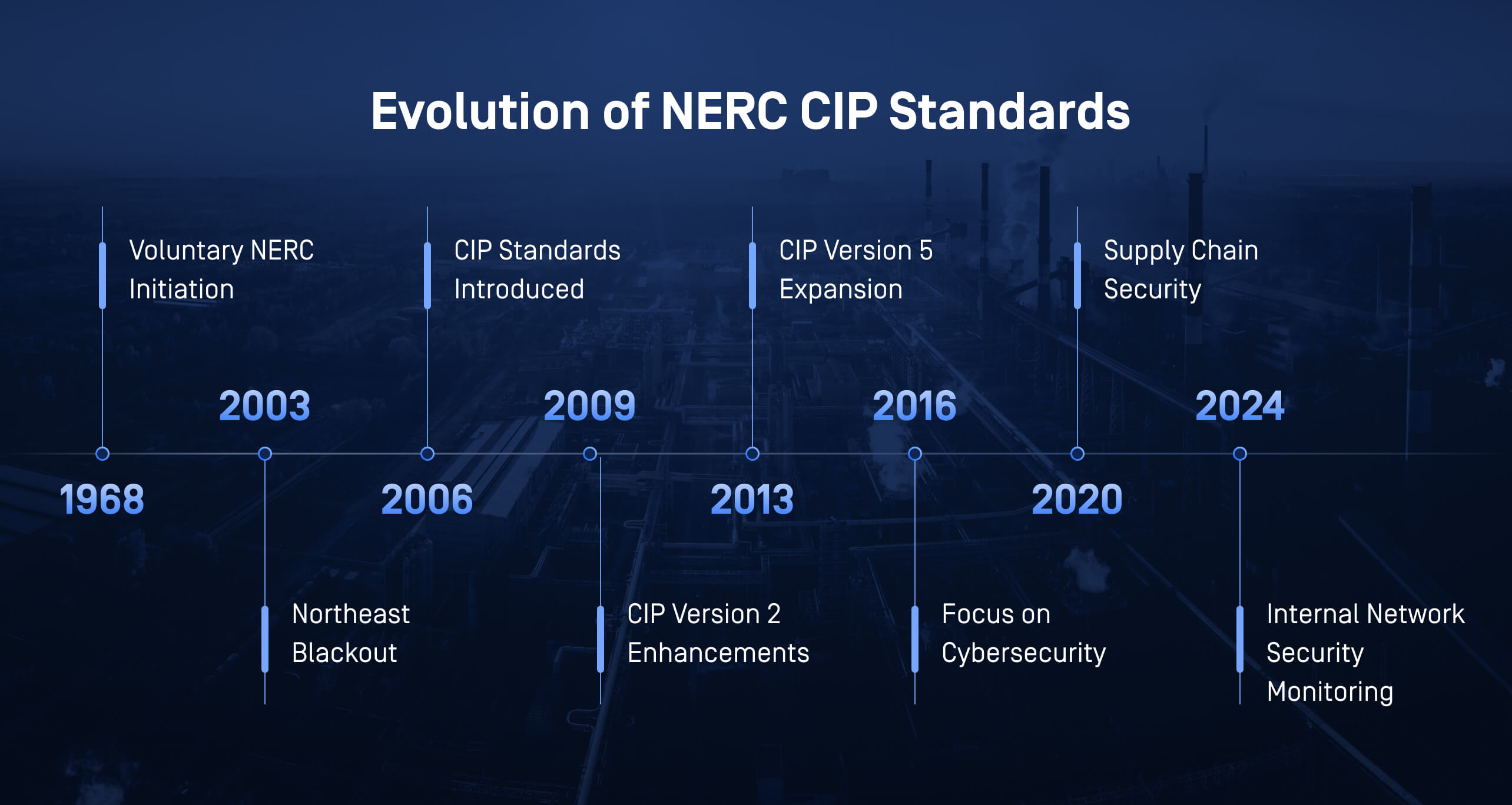

Depuis sa création en 1968, le NERC CIP a fait l'objet de multiples révisions pour s'adapter à l'évolution du paysage des menaces. Initialement axées sur la sécurité physique, les normes se sont étendues aux mesures de cybersécurité au fur et à mesure que les cybermenaces devenaient plus sophistiquées. L'objectif du NERC CIP s'est progressivement étendu à des mesures de protection du réseau plus complètes, telles que la gestion de l'accès, l'intégrité du système et la réponse aux incidents. Cette évolution reflète le passage d'une simple protection à la garantie de la résilience, de la sécurité et de la disponibilité des opérations.

Visibilité des actifs, surveillance du réseau et détection des menaces

Dans les environnements industriels critiques, en particulier ceux qui utilisent des systèmes anciens, il est essentiel de prendre en compte et de surveiller tous les actifs afin d'éviter les perturbations dues à des communications, des comportements ou des configurations anormales. Les normes CIP du NERC, de CIP-002 à CIP-011, soulignent les exigences en matière d'identification des actifs critiques, de garantie de leur sécurité et de surveillance des signes de compromission.

En ce qui concerne la surveillance du réseau, le NERC CIP exige des systèmes qui suivent en permanence le trafic et les activités du réseau, afin de détecter toute anomalie susceptible de signaler une violation de la sécurité. La détection et la prévention des menaces sont également au cœur des normes NERC CIP, car les environnements industriels ont besoin d'outils capables d'identifier les menaces potentielles avant qu'elles ne se matérialisent en attaques réelles. Il s'agit de méthodes basées sur les signatures et sur le comportement afin de couvrir un large éventail de vecteurs d'attaque potentiels.

Les outils : Les systèmes de détection d'intrusion (IDS) et la gestion des informations et des événements de sécurité (SIEM) sont essentiels pour obtenir des informations en temps réel sur la sécurité.

Quoi de neuf et qu'attendre de la norme CIP-015-01 ?

Les environnements d'infrastructures critiques sont confrontés à des vulnérabilités qui peuvent contourner la protection traditionnelle du périmètre, qui se concentre souvent sur les phases initiales des attaques. La norme CIP-015-01 apporte des améliorations pour faire face aux menaces émergentes et intègre les meilleures pratiques les plus récentes en matière de cybersécurité. Les principales mises à jour de la CIP-015-01 portent sur la gestion de la chaîne d'approvisionnement, l'évaluation des vulnérabilités et la surveillance renforcée des périmètres de sécurité électronique et des systèmes associés pour les BES Cyber Systems à impact élevé et moyen.

Historiquement, les normes CIP se sont principalement concentrées sur la protection des périmètres de sécurité électronique. Toutefois, en 2023, la FERC (Federal Energy Regulatory Commission) a exigé des améliorations de l'INSM (surveillance de la sécurité des réseaux internes) afin de remédier aux vulnérabilités des réseaux internes. La NERC a répondu en janvier 2024 par un rapport sur la mise en œuvre de l'INSM, en mettant l'accent sur les réseaux avec des "BES à impact faible et moyen sans connectivité routable externe". La direction suivie est celle d'une mise en œuvre robuste de l'INSM, d'une surveillance continue du réseau et de l'établissement d'une base solide pour des stratégies INSM améliorées.

Principales mises à jour de la norme CIP-015-01 :

Surveillance renforcée de la sécurité du réseau interne

Des exigences plus rigoureuses en matière de surveillance du trafic sur le réseau interne, axées sur la détection et la prévention des accès ou des mouvements non autorisés au sein du réseau.

Approche améliorée de la réponse aux incidents

Renforcement des protocoles de réponse aux menaces potentielles au sein des réseaux internes, y compris une meilleure documentation et une différenciation entre les activités de base et les activités inhabituelles.

Se concentrer sur les informations exploitables fondées sur l'analyse

Exigences accrues en matière de documentation pour la conservation et le partage des données relatives aux événements, des configurations de systèmes et des communications de réseaux, ce qui permet d'améliorer l'analyse et la connaissance des menaces.

L'importance de la norme NERC CIP-015-01 et ses avantages pour l'INSM

La norme NERC CIP-015-01 représente une avancée significative dans le développement de pratiques INSM complètes au sein des infrastructures critiques. Avec l'évolution des cybermenaces, la capacité à surveiller l'activité des réseaux internes et à y répondre devient de plus en plus essentielle.

MetaDefender OT Security™: Une solution unique pour vos besoins en matière de NERC

MetaDefender OT Security est conçu pour s'aligner sur les exigences de conformité du NERC CIP, offrant des solutions qui répondent aux besoins de visibilité des actifs, de surveillance du réseau et de détection des menaces. Notre produit est développé avec une compréhension approfondie de ces réglementations, garantissant que votre organisation peut répondre aux normes strictes établies par le NERC CIP, y compris les dernières mises à jour CIP-015-01 pour l'INSM. En choisissant MetaDefender OT Security , vous ne vous contentez pas de sécuriser votre infrastructure critique, vous assurez également votre conformité réglementaire, réduisez les risques et améliorez votre résilience opérationnelle.

Prêt à renforcer votre conformité au NERC CIP ? Contactez-nous dès aujourd'hui pour savoir comment MetaDefender OT Security peut soutenir vos efforts en matière de cybersécurité et de conformité.