L'exploit Cleo : Un signal d'alarme pour la sécurité du transfert de fichiers

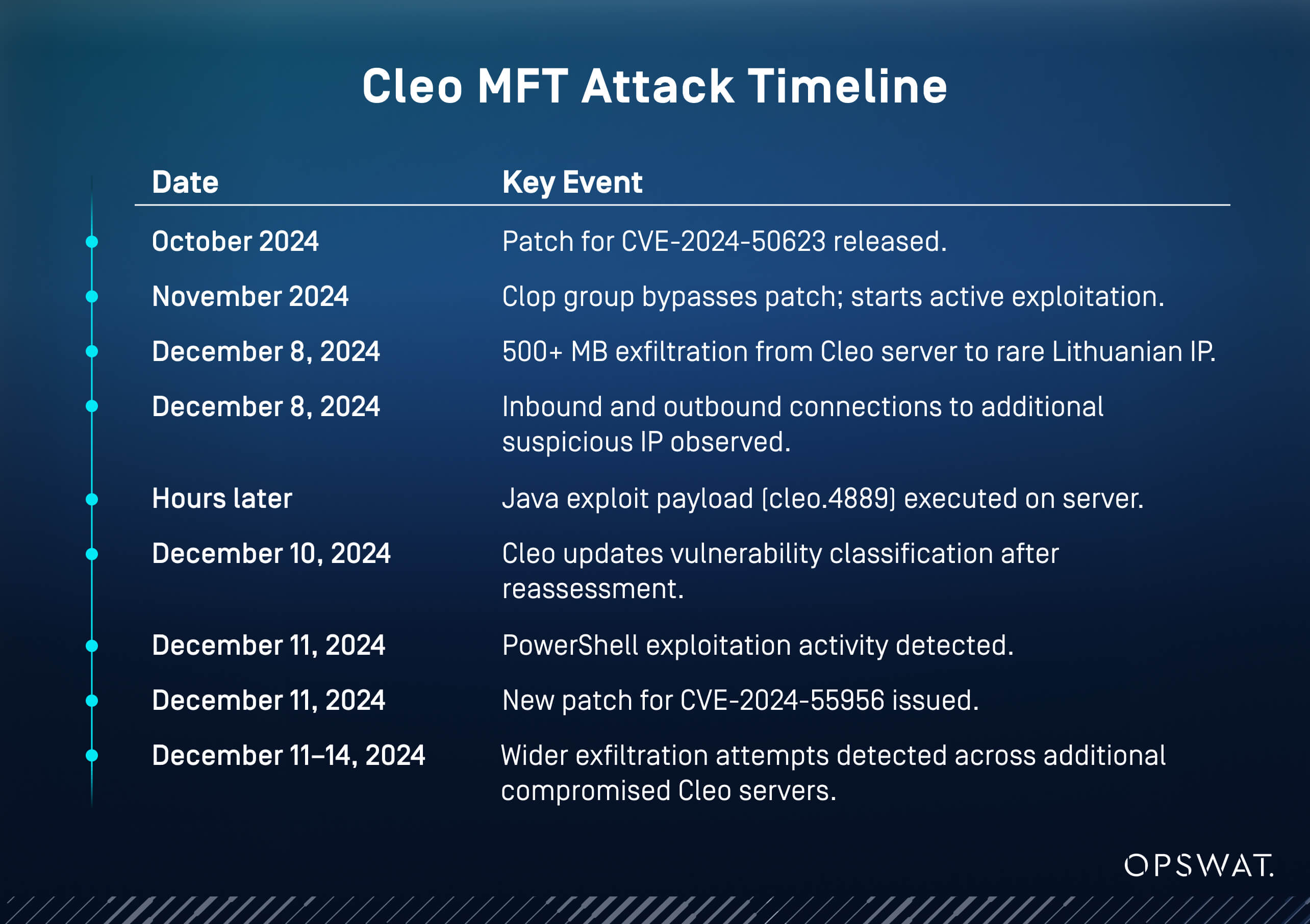

En décembre 2024, des chercheurs en cybersécurité ont découvert une vulnérabilité alarmante de type exécution de code à distance (RCE) dans les produits de transfert de fichiers gérés par Cleo, comme l'a d'abord rapporté CSO Online.

Les attaquants ont activement exploité cette faille dans la nature, en contournant même les correctifs récemment publiés. Malgré les mises à jour de sécurité initiales de Cleo, les acteurs de la menace ont pu continuer à compromettre des systèmes à jour, révélant des faiblesses profondément enracinées dans le traitement des fichiers de base, la validation des entrées et la résilience de la plate-forme.

Ce dernier incident s'inscrit dans une tendance inquiétante : les solutions de transfert de fichiers gérées sont devenues des cibles de choix pour les cyberattaques sophistiquées. Ces plateformes, responsables du transfert sécurisé de données hautement sensibles à travers des canaux de confiance, représentent un point d'entrée attrayant pour les attaquants.

Une violation dans un environnement MFT (Managed File Transfer) peut avoir des conséquences catastrophiques, depuis la fuite systémique de données et les violations de la réglementation jusqu'à l'interruption des opérations dans des secteurs d'infrastructure critiques, ce qui peut nuire gravement à la réputation.

LeMFT Secure n'est plus optionnel dans les environnements d'infrastructures critiques. Les entreprises doivent aller au-delà des correctifs réactifs et des solutions antivirus uniques. Elles doivent au contraire adopter des architectures de sécurité avancées, proactives et multicouches, conçues spécifiquement pour défendre les opérations MFT contre les menaces modernes.

Aujourd'hui, les éléments suivants ne sont plus des bonnes pratiques, mais des nécessités opérationnelles :

Renforcer la résilience

Les organisations doivent mettre en œuvre des mesures de sécurité pour se remettre rapidement des violations ou des perturbations, en minimisant l'impact et les temps d'arrêt.

Maintien d'une gouvernance centralisée

Le contrôle central des transferts de fichiers, de l'accès des utilisateurs et des pistes d'audit est essentiel pour la visibilité et la conformité.

Mise en œuvre de transferts et de règles de sécurité fondés sur des politiques

Les transferts de fichiers doivent suivre des règles automatisées et prédéfinies afin d'éviter les erreurs humaines et de garantir la cohérence.

Appliquer des mesures de prévention des menaces multicouches

Les moteurs antivirus uniques ne sont plus une option sûre ; les moteurs AV multiples ont de bien meilleures chances de détecter et de neutraliser les cybermenaces.

Au cœur de la brèche de Cleo : Comment les attaquants ont exploité les faiblesses du MFT

Fin 2024, des chercheurs en sécurité ont identifié l'exploitation active d'une vulnérabilité critique d'exécution de code à distance de type "zero-day" dans les produits de transfert de fichiers gérés par Cleo. Les solutions concernées comprennent Cleo LexiCom, Cleo VLTrader et Cleo Harmony, largement utilisées dans les environnements d'entreprise.

Cleo LexiCom est un client MFT basé sur le bureau qui permet de se connecter aux principaux réseaux commerciaux. Cleo VLTrader offre des capacités MFT au niveau du serveur pour les entreprises de taille moyenne, tandis que Cleo Harmony vise à répondre aux besoins d'intégration et de transfert de fichiers sécurisé des grandes entreprises.

Même après la publication d'un premier correctif de sécurité en octobre 2024, les attaquants ont continué à cibler avec succès les systèmes Cleo, en exploitant les faiblesses qui n'avaient pas été entièrement corrigées, comme l'a rapporté Darktrace en décembre 2024.

Les équipes de sécurité ont exhorté les organisations à déconnecter immédiatement les serveurs concernés de l'internet et à mettre en œuvre des mesures d'atténuation temporaires dans l'attente d'un correctif plus complet.

Les trois éléments techniques clés de l'attaque sont les suivants :

- Exploitation d'une vulnérabilité de téléchargement de fichiers pour écrire des fichiers sans autorisation

- Déposer des fichiers malveillants dans le dossier "Autorun", déclenchant une exécution automatique.

- Exploitation de la fonction d'exécution automatique pour déployer une chaîne de charges utiles comprenant des archives ZIP, des fichiers de configuration XML et des commandes PowerShell malveillantes.

Les enquêtes de suivi ont révélé des signes de tactiques avancées de la part des attaquants, telles que la reconnaissance de l'Active Directory, la suppression furtive de fichiers et le déploiement d'une porte dérobée Java personnalisée connue sous le nom de Cleopatra.

Des impacts immédiats ont été observés :

- Exécution de code à distance sur des serveurs vulnérables

- Accès non autorisé aux données sensibles des entreprises et des clients

- Compromission de l'ensemble du système permettant des mouvements latéraux dans les environnements de réseau

Cette violation a montré comment le fait de ne pas éliminer complètement les vulnérabilités des fichiers malgré l'application continue de correctifs peut entraîner l'exploitation persistante de systèmes d'entreprise critiques.

Pourquoi les plates-formes MFT sont-elles désormais des cibles de choix pour les cyberattaques ?

La faille de Cleo n'est pas un incident isolé. Au cours des dernières années, les systèmes de transfert de fichiers gérés sont devenus des cibles privilégiées pour les acteurs de menaces sophistiquées. Les fichiers sensibles échangés par l'intermédiaire de ces plateformes sont souvent étroitement liés aux opérations commerciales, aux données des clients ou aux informations réglementées, ce qui rend la récompense d'une compromission réussie extrêmement élevée.

Des cas antérieurs très médiatisés tels que les violations de MOVEit Transfer, Accellion File Transfer Appliance et Fortra GoAnywhere montrent une tendance constante : les acteurs de la menace se concentrent sur les technologies de transfert de fichiers en tant que point d'entrée stratégique dans les réseaux d'entreprise.

L'incident de Cleo confirme que même les organisations dont les systèmes sont patchés et mis à jour courent un risque si les solutions MFT ne sont pas conçues avec des principes de sécurité multicouches intégrés.

Pourquoi les plates-formes MFT sont des cibles de grande valeur :

- Les données sensibles en mouvement comprennent souvent des informations d'identification, des informations confidentielles, des dossiers financiers et de la propriété intellectuelle.

- Les relations de confiance avec les parties prenantes internes et externes amplifient l'impact potentiel des violations.

- La violation d'un nœud de transfert de fichiers de confiance peut fournir des points d'entrée pour l'exploitation d'un réseau plus large.

Pour se défendre contre les cybermenaces, la sécurité de l'MFT doit passer d'un modèle réactif à une architecture résiliente et proactive. La prévention, la détection et la réponse ne doivent pas être traitées comme des étapes distinctes. Au contraire, elles doivent être intégrées dans la conception même de la solution de gestion du transfert de fichiers.

Les violations récentes, y compris celles impliquant le logiciel Cleo, reflètent une tendance plus large des attaquants à cibler des outils de confiance. L'incident de Hertz a exposé les identités des clients et démontré les risques liés aux vulnérabilités des transferts de fichiers par des tiers. Il montre ce qui peut se produire lorsque les organisations s'appuient sur des solutions externes sans une sécurité continue et stratifiée. Une telle négligence peut exposer les entreprises à de graves violations de données et à des risques pour leur réputation.

Mettre en place des défenses résilientes pour le transfert de fichiers avec MetaDefender Managed File Transfer MFT)

L'exploit Cleo met en évidence le besoin de solutions MFT qui ne reposent pas simplement sur des correctifs, mais qui sont conçues dès le départ avec des contrôles de sécurité multicouches. MetaDefender Managed File Transfer MFT est conçu pour les environnements où la sécurité prime et où le contrôle des transferts basé sur des règles, la prévention des menaces à plusieurs niveaux, la gouvernance centralisée et l'isolation stricte des zones sont essentiels.

Plusieurs fonctionnalités de MetaDefender Managed File Transfer MFT) répondent directement aux faiblesses mises en évidence lors de la violation de Cleo :

1. Prévenir l'exploitation initiale

Il est essentiel de sécuriser les premiers points de contact. MetaDefender Managed File Transfer MFT) renforce les contrôles d'accès afin de bloquer toute intrusion non autorisée avant que les pirates ne puissent télécharger des fichiers malveillants ou s'introduire dans le réseau.

- ContrôleSecure : limite l'accès à MetaDefender Managed File Transfer MFT) aux réseaux internes fiables ou sécurisés par VPN. Cela empêche toute exposition directe à des attaquants externes qui tenteraient de télécharger des charges utiles malveillantes.

- Authentification multifactorielle (MFA) : Elle impose une couche supplémentaire de vérification de l'utilisateur. Même si les informations d'identification sont volées, les attaquants ne peuvent pas facilement obtenir un accès non autorisé.

- Contrôles d'accès basés sur les rôles avec approbation du superviseur : Applique des autorisations granulaires aux utilisateurs et aux flux de travail. Même les utilisateurs authentifiés doivent recevoir l'approbation d'un superviseur pour les actions critiques de chargement et de téléchargement.

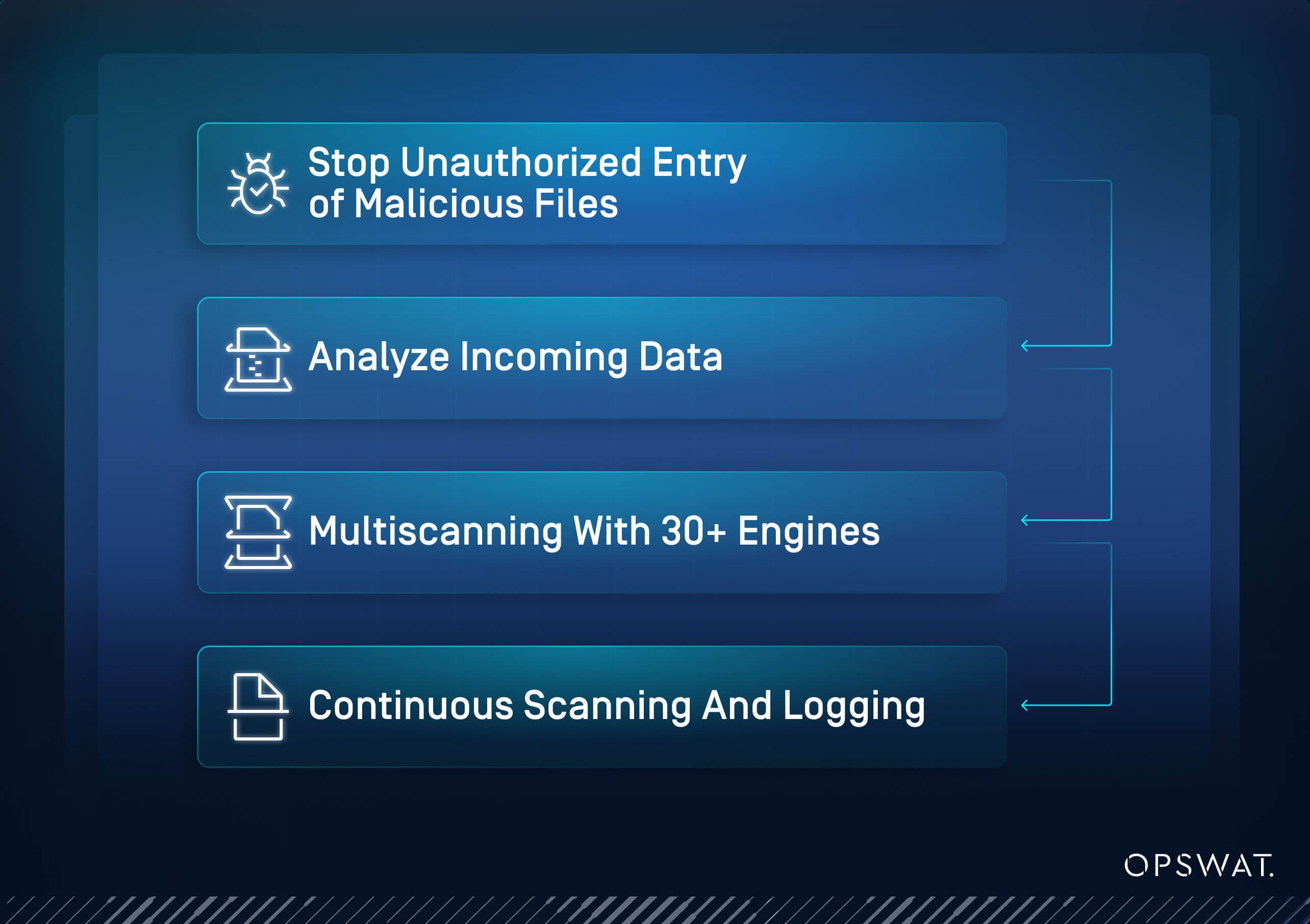

2. Détection de l'usurpation de fichier et des éléments cachés

Le blocage des fichiers malveillants au niveau de la passerelle empêche les attaques de progresser à l'intérieur du système. MetaDefender Managed File Transfer MFT) analyse minutieusement les données entrantes avant que tout contenu malveillant ne puisse être activé.

- Pipeline d'inspection approfondie des fichiers : Identifie et bloque les fichiers dissimulés sous de fausses extensions. Les archives ZIP ou les fichiers XML malveillants sont détectés au moment du téléchargement.

- Détection du pays d'origine : Filtre les fichiers entrants en fonction de leur géolocalisation. Les fichiers provenant de régions à accès restreint ou à haut risque peuvent être automatiquement bloqués.

- Extraction d'archives et numérisation du contenu : Décompresse entièrement les fichiers compressés avant de les transférer. Cela permet d'exposer les logiciels malveillants cachés dans les archives imbriquées, tels que les exploits PowerShell. Pour en savoir plus sur les fichiers archivés et la menace qu'ils représentent , cliquez ici.

3. Prévention des menaces avancées

Il est nécessaire d'aller au-delà de l'analyse statique pour se défendre contre les menaces avancées et inconnues. MetaDefender Managed File Transfer MFT) applique une analyse multi-moteurs et neutralise les risques au niveau du contenu.

- Metascan™ Multiscanning avec plus de 30 moteurs : Analyse simultanément chaque fichier avec plusieurs moteurs antivirus et de détection des menaces. Les logiciels malveillants et les fichiers de type webshell sont bloqués avant leur exécution. Pour en savoir plus sur le Multiscanning , cliquez ici.

- Deep CDR™ (Content Disarm & Reconstruction) : Reconstruit les fichiers en supprimant les éléments actifs ou exécutables. Des versions propres et sûres des fichiers sont livrées tandis que les menaces cachées sont neutralisées. Découvrez comment Deep CDR régénère les fichiers ici.

- File-Based Vulnerability Assessment: Analyse les fichiers pour y déceler les vulnérabilités connues qui pourraient être exploitées ultérieurement. Cette méthode permet d'identifier les types de documents qui peuvent être utilisés à des fins militaires avant leur exécution.

4. Résilience et détection précoce

Une surveillance constante et une détection rapide garantissent que toute tentative d'intrusion est détectée rapidement, minimisant ainsi son impact. MetaDefender Managed File Transfer MFT) valide en permanence l'intégrité du système et enregistre chaque événement critique.

- Analyse Adaptive des menaces et Sandboxing : Exécute et analyse le comportement des fichiers dans un environnement contrôlé. Les actions suspectes telles que l'exécution automatique ou les connexions sortantes non autorisées sont signalées rapidement. Pour en savoir plus sur cette analyse pilotée par l'IA, cliquez ici.

- Validation de la somme de contrôle : Contrôle en continu l'intégrité des fichiers système et des répertoires d'application. Des alertes sont déclenchées en cas de modifications non autorisées.

Prévention des épidémies : Metascan™ Multiscanning analyse en permanence les fichiers stockés à l'aide de la dernière base de données de renseignements sur les menaces afin de détecter les logiciels malveillants du jour zéro et de prévenir les épidémies émergentes. - Enregistrement des audits et intégration SIEM : Enregistre toutes les activités des fichiers de manière exhaustive. Permet de retracer rapidement les violations, de mener des enquêtes judiciaires et d'établir des rapports réglementaires.

En intégrant la prévention, la détection et la résilience à chaque niveau, MetaDefender Managed File Transfer MFT) aurait pu bloquer l'exploitation Cleo à plusieurs étapes, avant même que les charges utiles malveillantes n'atteignent le stade de l'exécution.

Secure MFT n'est plus optionnel

L'incident de Cleo nous rappelle brutalement que les plateformes de transfert de fichiers gérées sont au cœur du flux de données des entreprises et doivent être considérées comme faisant partie du périmètre de sécurité. Une faille à ce niveau peut exposer de vastes volumes de données sensibles, perturber les opérations critiques et porter atteinte à la confiance dans l'ensemble de la chaîne d'approvisionnement.

Les entreprises ne peuvent pas se permettre de considérer la sécurité MFT comme une question secondaire. L'époque où l'on s'en remettait uniquement aux correctifs est révolue. Les acteurs de la menace démontrent aujourd'hui leur capacité à exploiter des faiblesses mineures dans le traitement des fichiers, les autorisations de téléchargement et le traitement du contenu, avec un effet dévastateur.

MetaDefender Managed File Transfer MFT) offre une architecture zéro confiance, une inspection approfondie du contenu et une prévention multicouche des menaces qui auraient pu perturber l'exploitation de Cleo à plusieurs étapes.

En résumé, MetaDefender Managed File Transfer MFT) offrirait :

- Blocage des premières tentatives de téléchargement non autorisé

- Empêche l'exécution automatique de charges utiles malveillantes via des déclencheurs d'exécution automatique.

- Alerte précoce des administrateurs grâce à une surveillance et une journalisation proactives

En combinant un contrôle des transferts de fichiers basé sur des politiques, une prévention multicouche des menaces, une gouvernance centralisée et une isolation stricte des zones, MetaDefender Managed File Transfer MFT) établit un environnement renforcé pour un échange de fichiers sécurisé. Ce niveau de résilience n'est plus facultatif pour les entreprises et les fournisseurs d'infrastructures critiques. Il est fondamental pour protéger les données organisationnelles contre l'évolution des menaces.