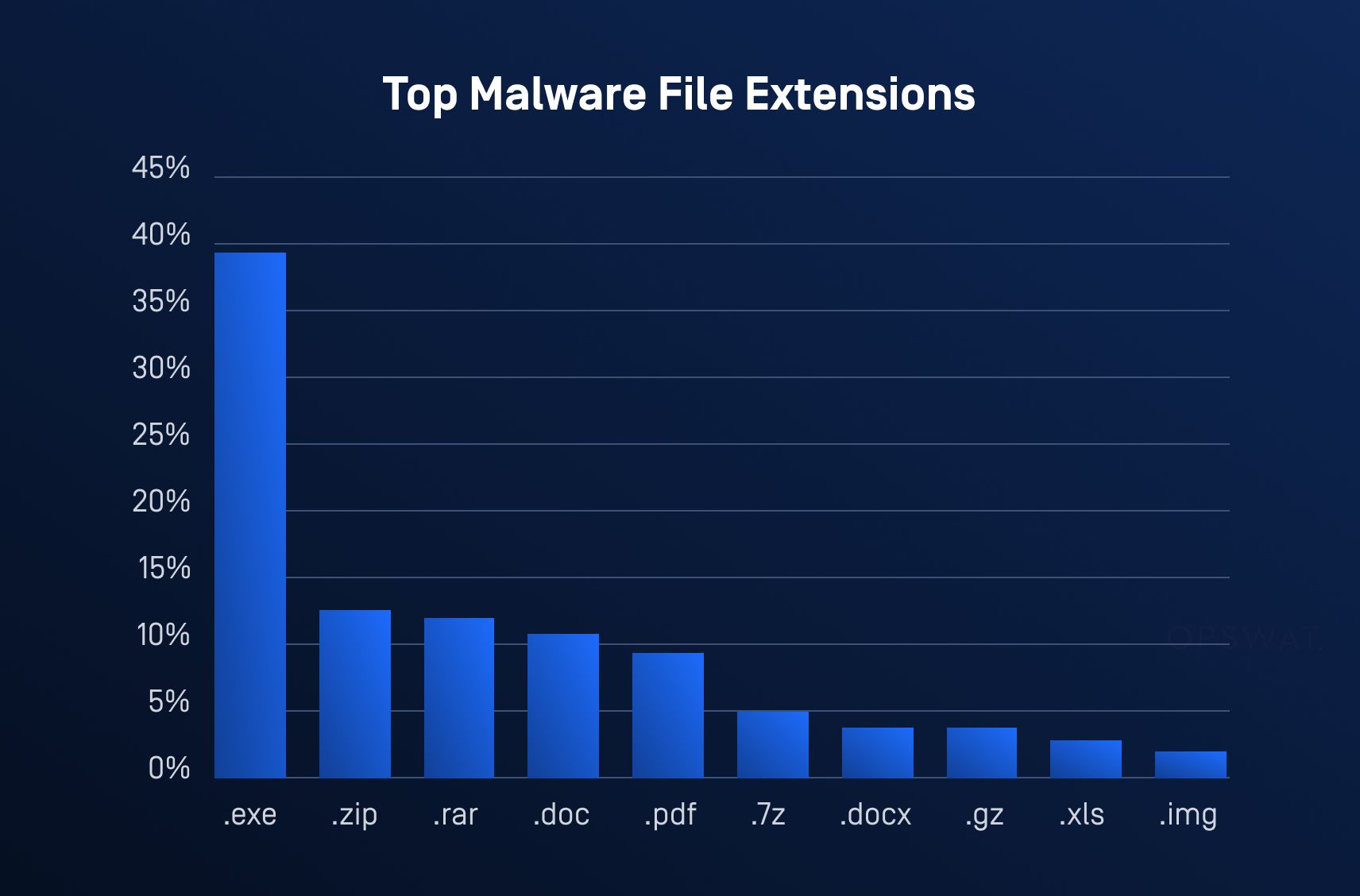

Les formats de fichiers d'archive tels que ZIP et RAR sont devenus l'un des outils les plus répandus pour la diffusion de logiciels malveillants, offrant aux cybercriminels un moyen fiable et efficace de distribuer des charges utiles malveillantes. Selon une étude sur les menaces menée par HP Wolf Security, au cours du seul deuxième trimestre 2024, les fichiers d'archive représentaient 39 % de toutes les méthodes de diffusion de logiciels malveillants, ce qui en fait le premier choix des attaquants. En intégrant des scripts nuisibles, des exécutables ou des contenus de phishing dans des archives apparemment inoffensives, les pirates exploitent la confiance et la familiarité associées à ces formats.

Des techniques sophistiquées telles que l'exploitation de l'architecture modulaire du format ZIP, la manipulation des en-têtes de fichiers et la concaténation des fichiers d'archives permettent aux attaquants de contourner les systèmes de détection et d'exécuter leurs charges utiles sans être repérés. L'adoption généralisée de ces formats, associée à leur capacité à échapper aux mesures de sécurité traditionnelles, souligne leur rôle en tant que menace importante et évolutive. Dans ce blog, nous examinerons les mécanismes techniques qui sous-tendent ces techniques d'attaque, nous analyserons leur efficacité et nous proposerons des mesures pratiques pour détecter et prévenir ces menaces basées sur les archives.

Scénario 1 - Concaténation de fichiers d'archives

L'ingéniosité de la concaténation évasive de fichiers d'archives réside dans sa capacité à combiner astucieusement plusieurs fichiers d'archives de manière à contourner les méthodes de détection ou les restrictions traditionnelles, tout en préservant la fonctionnalité et l'accessibilité des données. Cette technique est souvent utilisée dans des scénarios créatifs ou non conventionnels, tels que le contournement des limites de taille des fichiers, l'obscurcissement du contenu ou l'optimisation du stockage des données de manière unique.

L'efficacité de cette tactique d'évasion découle des comportements variables des différents outils d'analyse ZIP lorsqu'ils traitent des fichiers concaténés :

- 7-Zip : N'analyse que la première archive ZIP, qui peut être bénigne, et risque d'ignorer la charge utile malveillante contenue dans les archives suivantes.

- WinRAR : traite et affiche uniquement la dernière partie des structures ZIP.

- Explorateur de fichiers Windows : Il se peut que le fichier concaténé ne s'ouvre pas entièrement. Toutefois, si le fichier est renommé avec une extension .RAR, il se peut qu'il ne rende que la deuxième archive ZIP, en omettant la première.

Cette incohérence dans le traitement des fichiers ZIP concaténés permet aux attaquants d'échapper aux mécanismes de détection en intégrant des charges utiles malveillantes dans des segments de l'archive auxquels certains analyseurs ZIP ne peuvent pas accéder ou ne sont pas conçus pour le faire.

Scénario 2 - Fichiers d'archive trompeurs

MS Office en tant qu'archive

Lorsque la plupart des gens pensent aux archives, ils pensent immédiatement aux fichiers ZIP, RAR ou peut-être TAR. Bien qu'il s'agisse de formats d'archives courants, ils ne représentent qu'une fraction des possibilités. De nombreux formats de fichiers modernes exploitent les structures d'archives dans leurs implémentations sous-jacentes, souvent d'une manière qui n'est pas immédiatement apparente.

Par exemple, les fichiers de Microsoft Office 2007 (.docx, .xlsx, .pptx) utilisent des structures d'archives. Les attaquants exploitent cette possibilité en créant des fichiers .pptx qui semblent être des présentations PowerPoint standard, mais qui sont des archives ZIP internes (commençant par la signature 50 4B 03 04). L'attaquant intègre une charge utile malveillante déguisée en fichier XML légitime ou en image intégrée dans l'archive.

Les outils de sécurité passent souvent à côté de cette menace car ils traitent le fichier comme un .pptx sur la base de son extension et de sa structure, au lieu d'analyser l'archive ZIP sous-jacente. Alors que des outils tels que WinRAR ou 7-Zip peuvent révéler le contenu du fichier, les scanners automatisés se concentrent sur le type de fichier, négligeant ainsi la charge utile cachée.

Les attaquants peuvent également échapper à la détection en modifiant la structure interne de l'archive ZIP, par exemple en utilisant des noms de fichiers non standard ou en cachant la charge utile dans des endroits obscurs. Cette tactique tire parti de la flexibilité de ZIP, qui lui permet de définir des types de fichiers personnalisés tels que .pptx tout en conservant la même signature.

DWF en tant que fichier ZIP

La structure de fichier ZIP est un format largement utilisé que certains types de fichiers exploitent pour créer des formats uniques, en incorporant une partie de l'en-tête du fichier ZIP dans leur conception. Par exemple, un fichier DWF standard comporte un en-tête (28 44 57 46 20 56 30 36 2e 30 30 29) suivi de la signature du fichier ZIP [50 4B 03 04] qui combine les deux dans une structure de fichier unique. Les outils de sécurité tels que 7-Zip extraient généralement les fichiers ZIP en reconnaissant l'en-tête du fichier comme étant [50 4B 03 04). Toutefois, dans le cas d'un fichier DWF, ces outils le traitent comme un fichier non archivé et n'essaient pas d'en extraire le contenu.

Les attaquants exploitent ce comportement en créant des fichiers malveillants qui commencent par un en-tête non ZIP (comme l'en-tête DWF) suivi de la signature ZIP et d'une charge utile cachée. Lorsqu'un tel fichier est ouvert dans une visionneuse DWF, le logiciel le traite comme un document légitime, en ignorant les données ZIP annexées et en laissant la charge utile inactive. Toutefois, si le même fichier est traité par un outil d'extraction d'archives, celui-ci reconnaît la signature ZIP, extrait la charge utile et l'exécute. De nombreux scanners de sécurité et outils d'extraction ne parviennent pas à détecter ces archives déguisées car ils s'appuient sur l'en-tête initial du fichier pour en déterminer le format.

Cette technique est très efficace car elle exploite une limitation inhérente à la manière dont de nombreux outils traitent les en-têtes de fichiers. Les outils de sécurité qui n'effectuent pas d'inspections approfondies ou qui ne scannent pas au-delà de l'en-tête initial peuvent permettre à l'archive malveillante de passer à travers les défenses sans être détectée.

Extraction récursive et analyse des archives avec OPSWAT MetaDefender Platform

Les environnements d'entreprise modernes dépendent d'une variété d'outils tels que les logiciels antivirus, les pare-feu et les systèmes EDR (endpoint detection and response) pour détecter et empêcher les logiciels malveillants de compromettre leur infrastructure critique. Toutefois, ces mesures de protection présentent souvent des faiblesses que les acteurs de la menace exploitent régulièrement. Pour identifier et contrer efficacement ces tactiques d'évasion, examinons de plus près comment OPSWAT MetaDefender Platform peut configurer de manière flexible ses moteurs principaux, notamment Metascan™ Multiscanning, Archive Extraction et Deep CDR™, pour sécuriser vos systèmes.

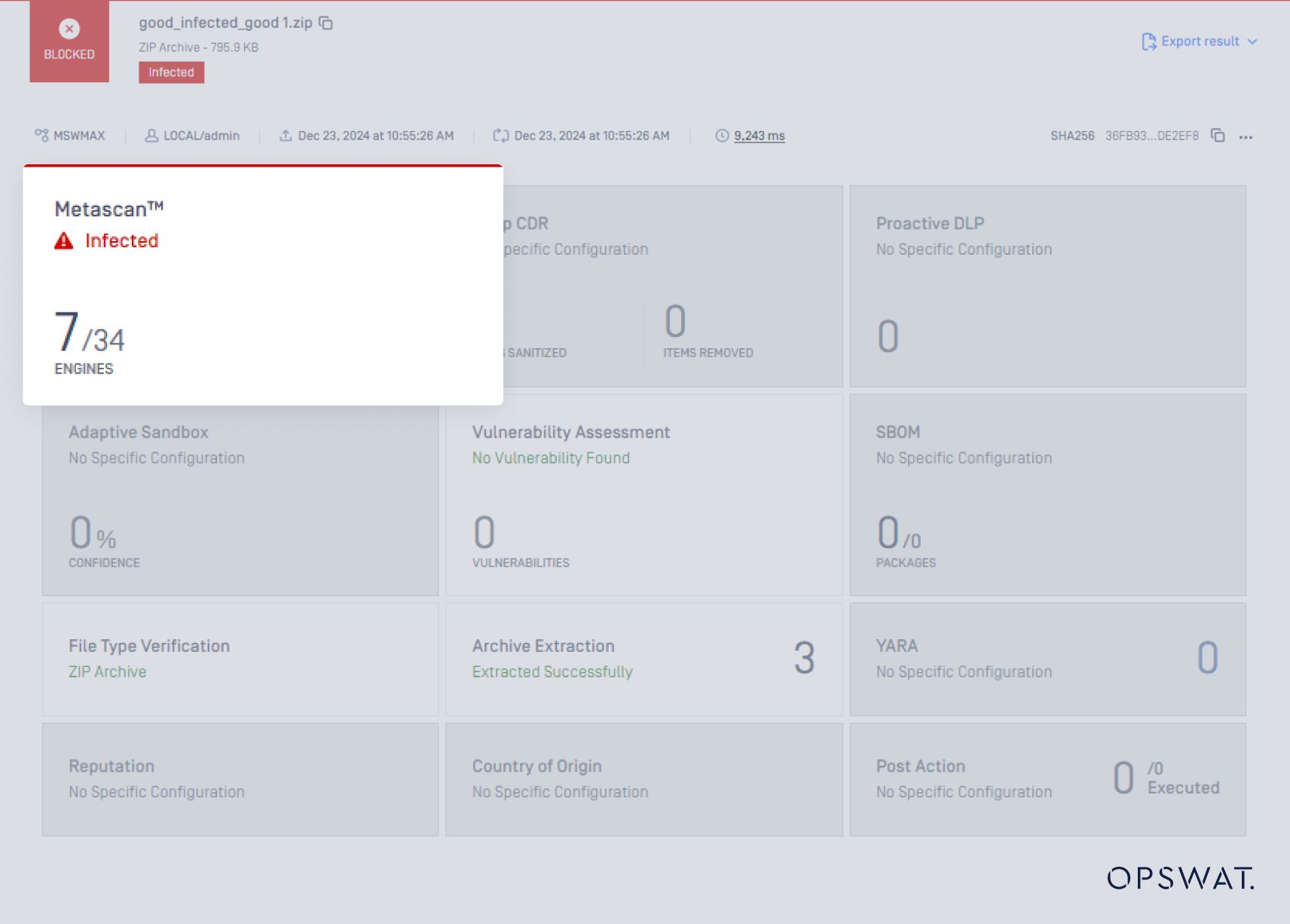

Détection des menaces dans le scénario 1 avec l'extraction standard des archives

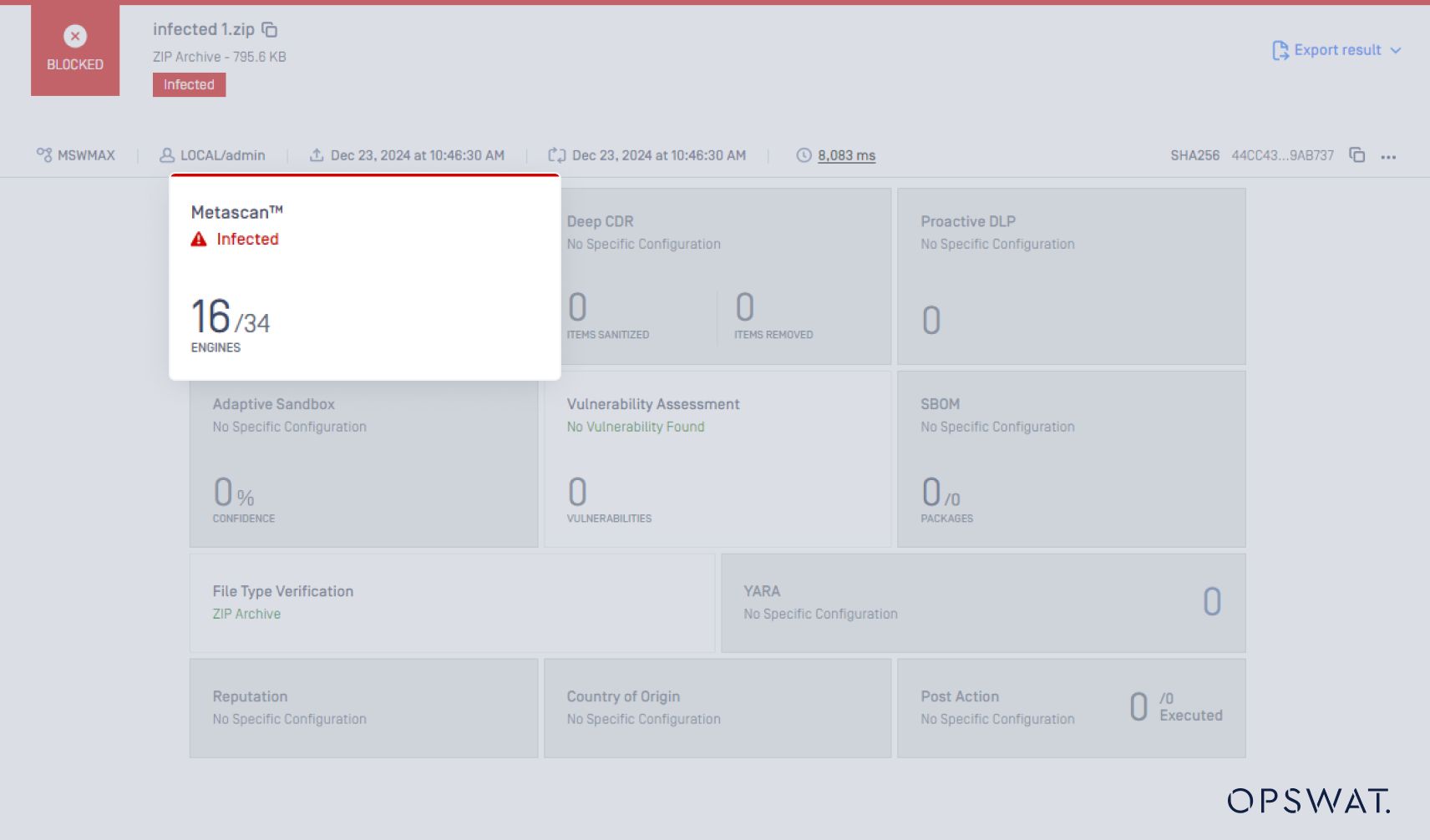

Pour démontrer la technique d'attaque par concaténation d'archives, nous soumettons d'abord le fichier ZIP comme une archive normale et laissons les moteurs AV (antivirus) se charger de l'extraction du ZIP et de l'analyse des logiciels malveillants. Seuls 16 des 34 moteurs AV sont en mesure de détecter les logiciels malveillants.

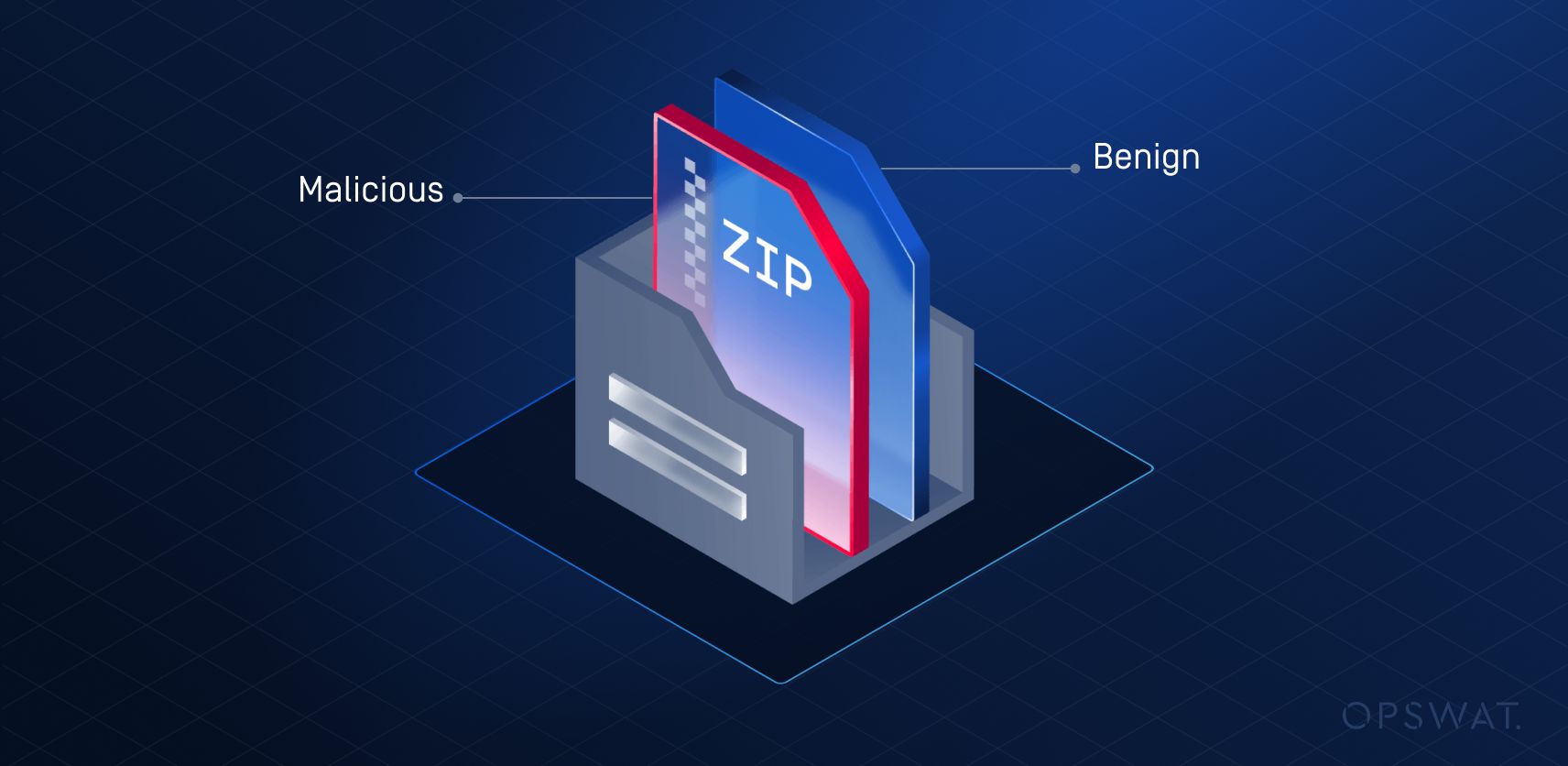

Ensuite, nous ajoutons une couche de complexité au fichier d'archive classique.

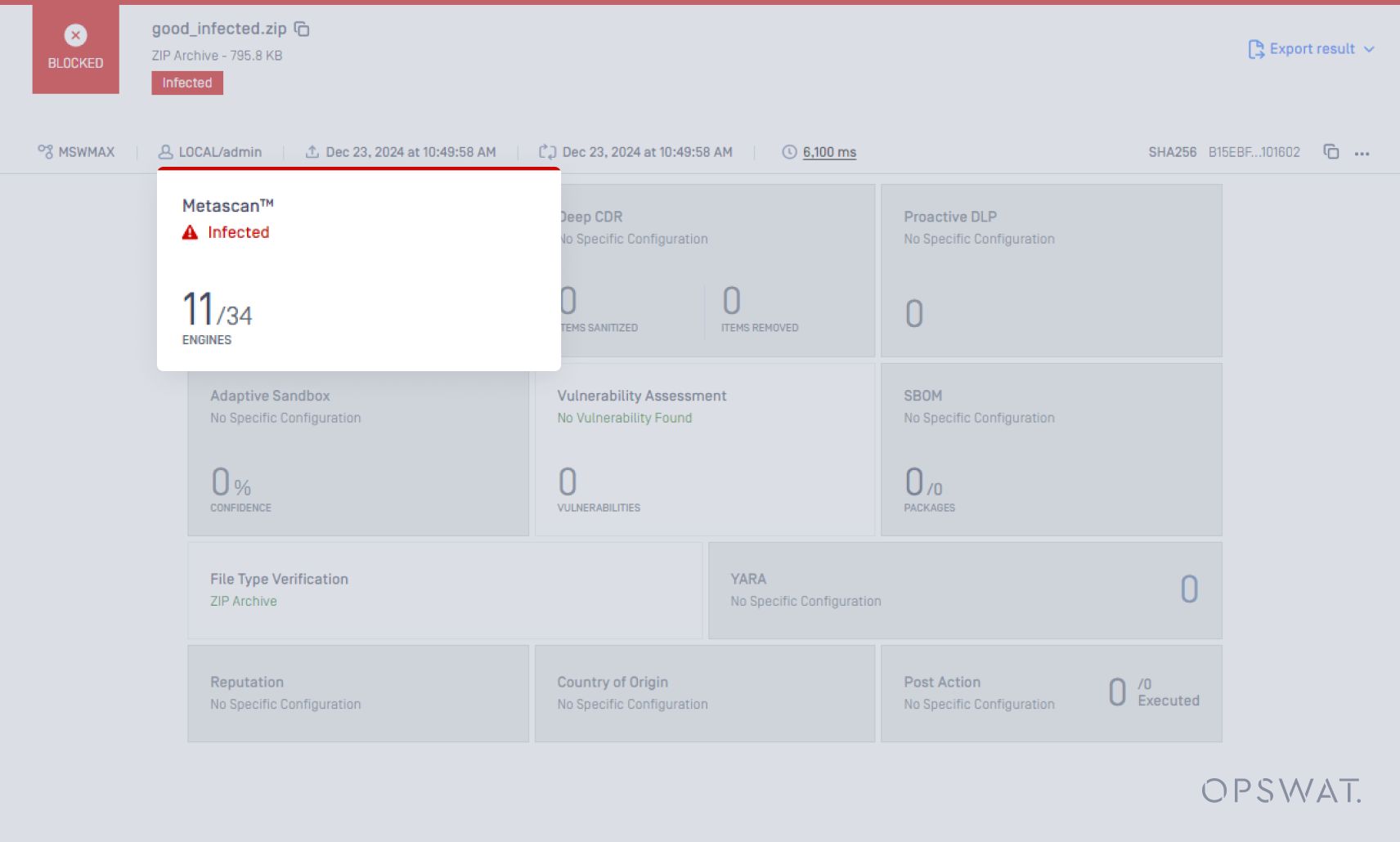

Seuls 11 des 34 moteurs AV détectent le logiciel malveillant. Metascan traite ce cas de manière efficace.

Enfin, nous ajoutons une autre couche au fichier ZIP normal.

Cette fois-ci, seuls 7 moteurs AV sur 34 détectent le logiciel malveillant, et les quatre moteurs AV qui l'avaient précédemment détecté n'ont pas réussi à le faire.

Nous l'avons également testé à l'aide d'un outil externe d'extraction d'archives. Cependant, l'outil ne vérifie que la première et la dernière partie du fichier d'archive, sans tenir compte de la partie centrale où est stocké le fichier malveillant.

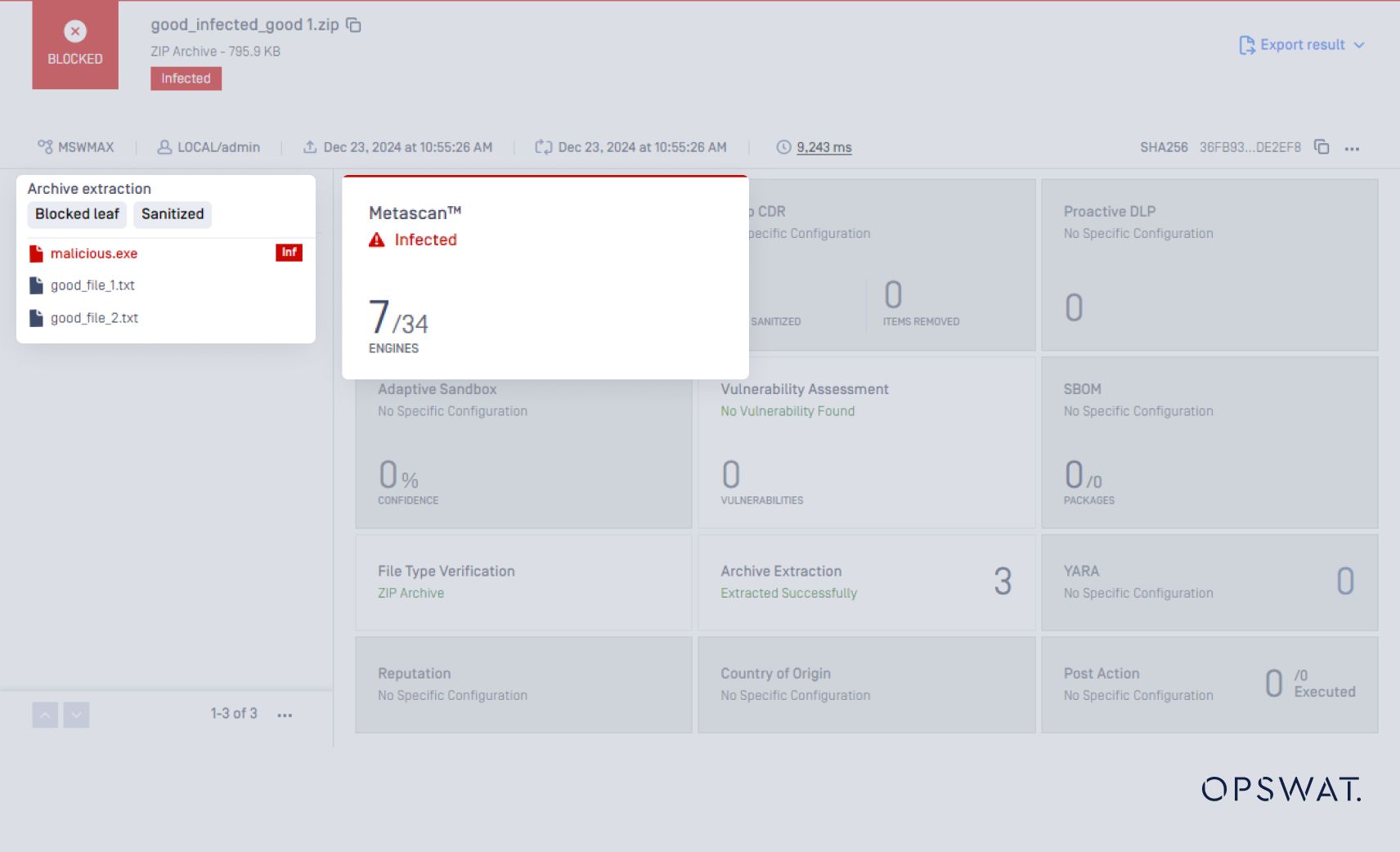

Détection des menaces du scénario 1 avec le moteur d'extraction d'archives OPSWAT

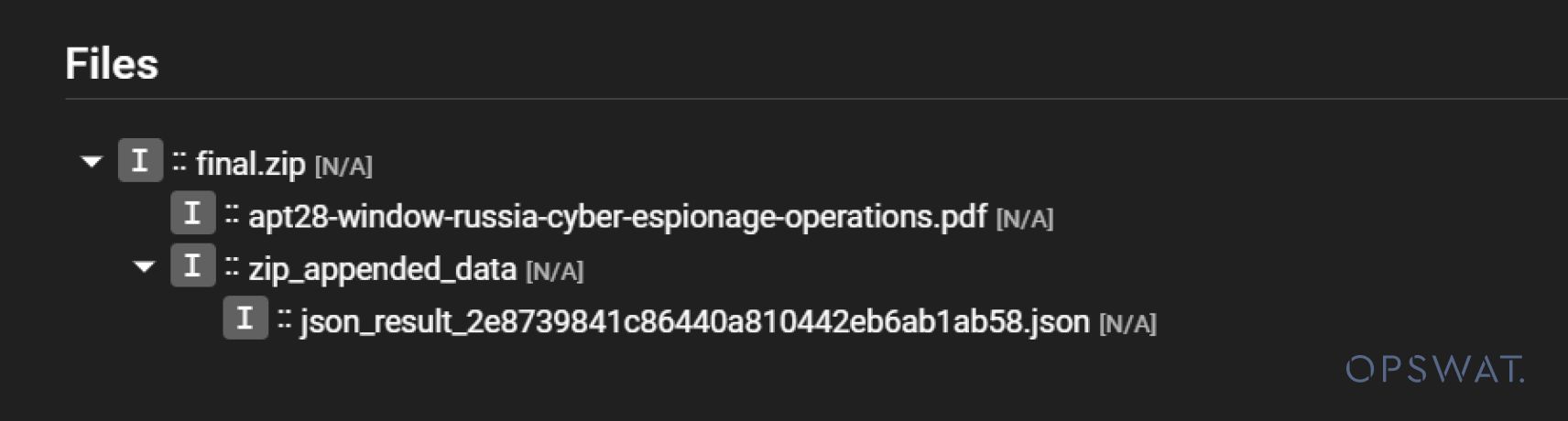

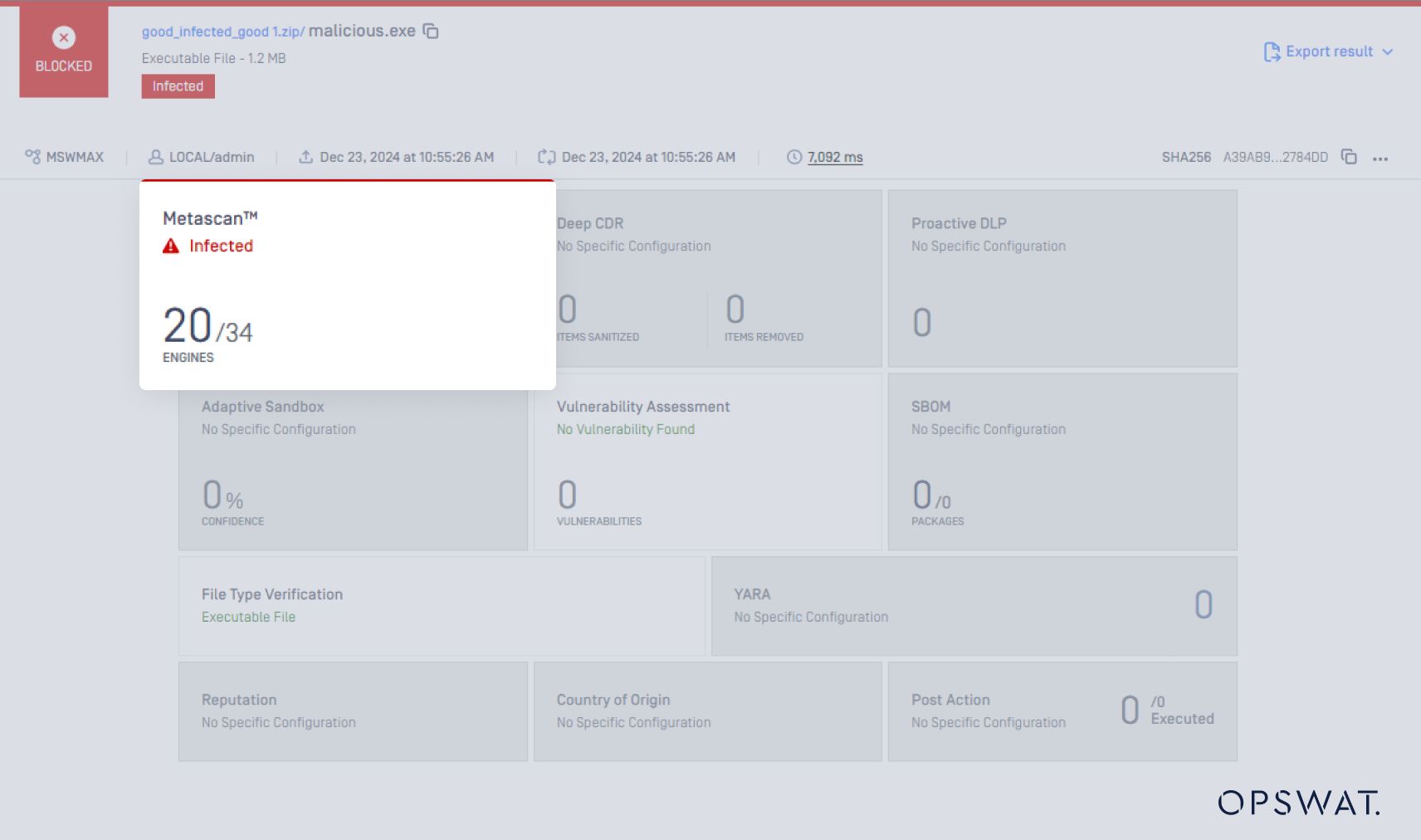

Le moteur d'extraction d'archives extrait entièrement le fichier ZIP, ce qui permet aux moteurs AV d'analyser les fichiers imbriqués.

Le résultat de l'analyse de ces fichiers imbriqués est présenté ci-dessous :

En outre, lorsque l'option Deep CDR est activée, elle génère un nouveau fichier sans le contenu malveillant, comme le montre la figure ci-dessous :

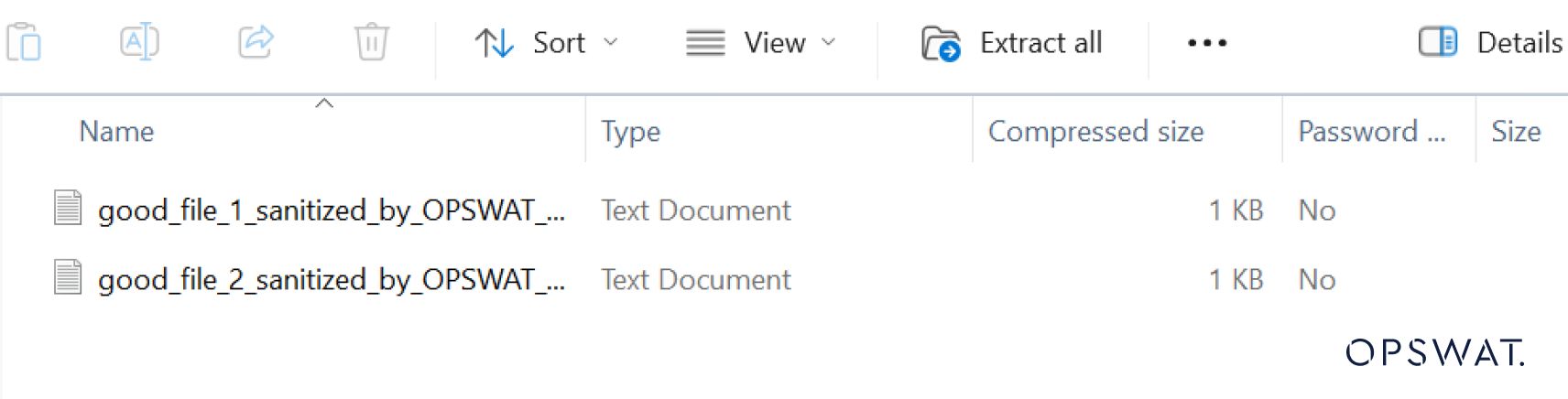

Détection des menaces du scénario 2 sans moteur d'extraction d'archives

Nous commençons par télécharger dans MetaDefender Core un fichier qui exploite les techniques utilisées dans le scénario 2. Le fichier est analysé avec Metascan à la recherche de malwares potentiels. Les résultats sont les suivants :

Seuls 2 des 12 moteurs AV les plus populaires de Metascan peuvent détecter le logiciel malveillant. Cela signifie qu'un nombre important d'organisations peuvent être vulnérables aux attaques qui exploitent les subtilités de ces formats d'archives.

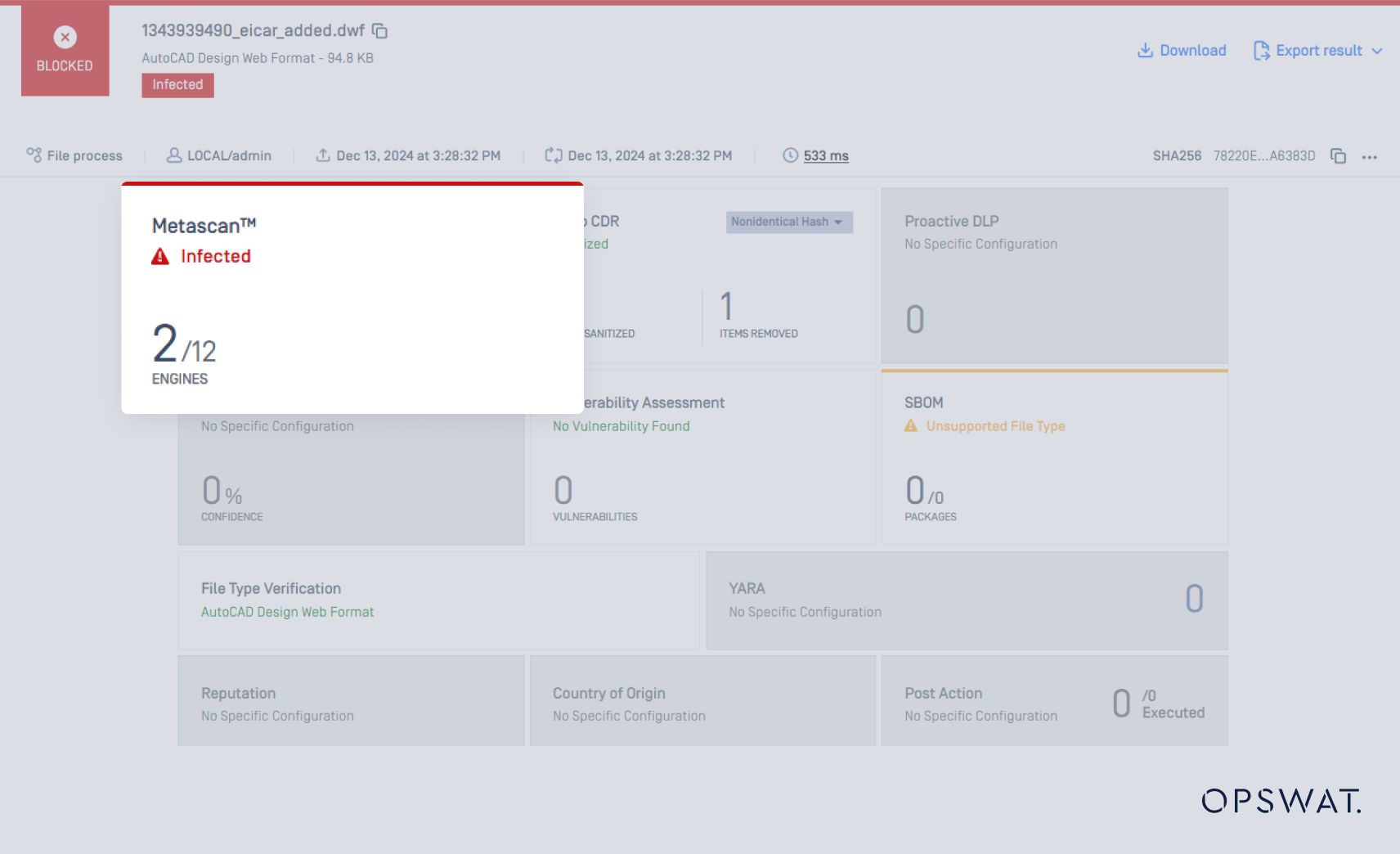

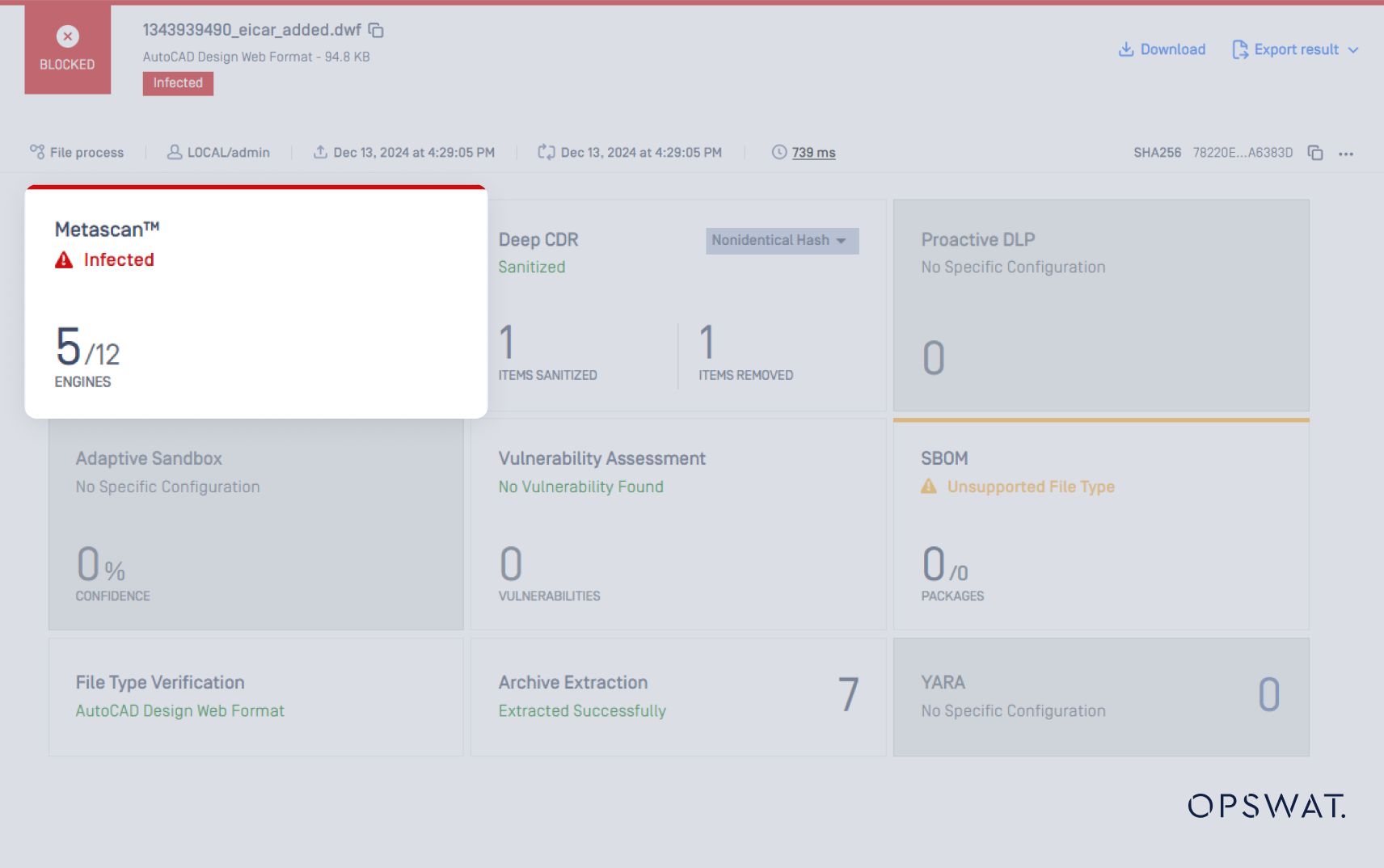

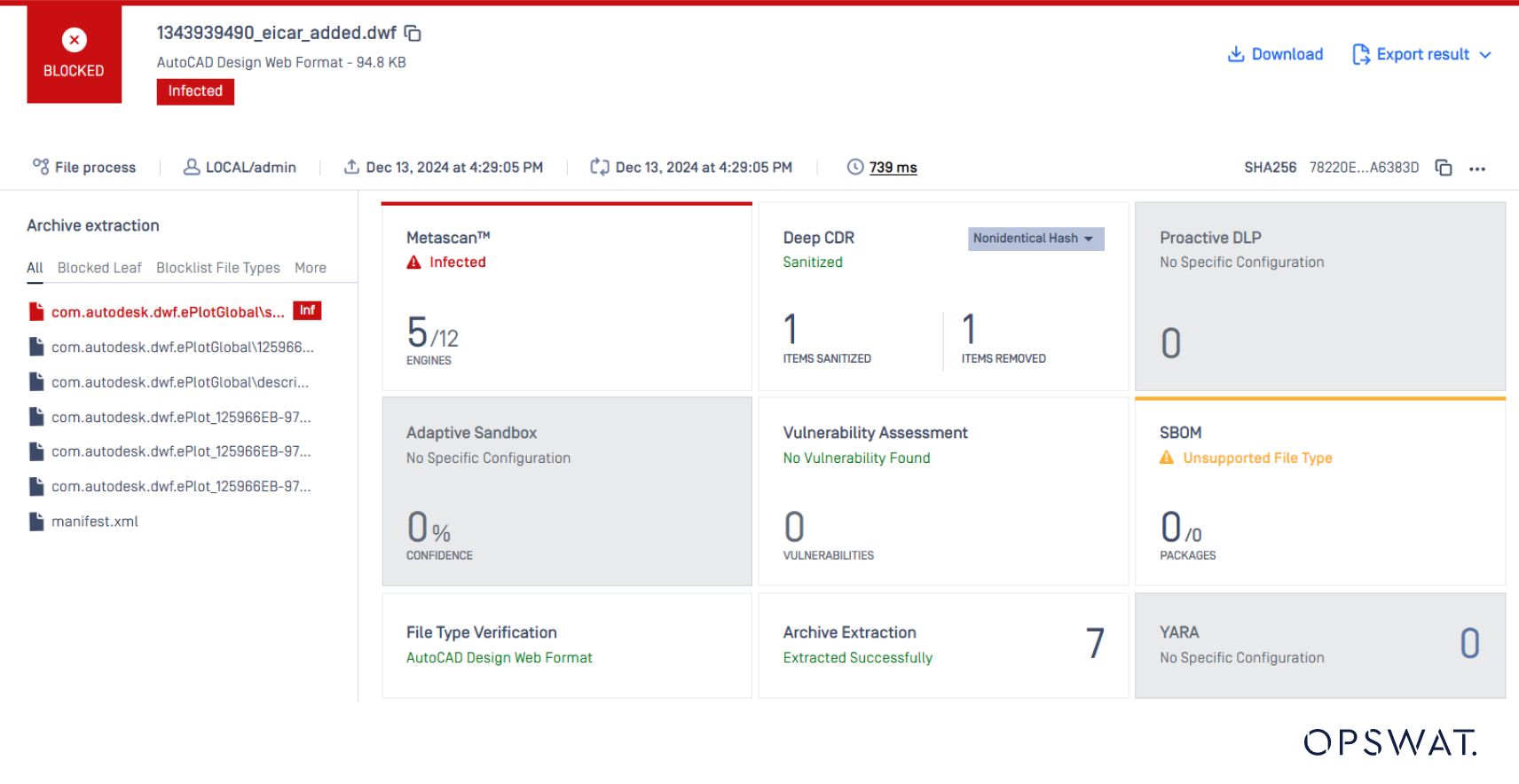

Détection des menaces du scénario 2 à l'aide du moteur d'extraction d'archives OPSWAT

5 des 12 moteurs AV les plus populaires détectent la menace dans le fichier .dwf.

Le moteur d'extraction d'archives poursuit l'extraction du fichier et analyse les fichiers imbriqués.

Tous les fichiers imbriqués extraits sont à nouveau analysés avec Metascan, où 9 des 12 moteurs AV détectent la menace.

À propos d'OPSWAT Core Technologies

Metascan™ Multiscanning

Metascan Multiscanning est une technologie avancée de détection et de prévention des menaces qui permet d'augmenter les taux de détection, de réduire les délais de détection des épidémies et d'assurer la résilience des solutions anti-programmes malveillants d'un seul fournisseur. Un seul moteur antivirus peut détecter 40 à 80 % des logiciels malveillants. OPSWAT Multiscanning vous permet d'analyser des fichiers avec plus de 30 moteurs anti-malware sur site et dans le cloud pour atteindre des taux de détection supérieurs à 99%.

Extraction d'archives

La détection des menaces dans les fichiers compressés, tels que .ZIP ou .RAR, peut s'avérer difficile en raison de la taille importante des fichiers et de la capacité à masquer les menaces cachées dans les archives. MetaDefender offre un traitement rapide des archives en permettant aux administrateurs d'effectuer le traitement des archives une seule fois pour chaque type de fichier, au lieu de demander à chaque moteur anti-malware d'utiliser ses propres méthodes de traitement des archives. En outre, les administrateurs peuvent personnaliser la manière dont l'analyse des archives est effectuée pour éviter les menaces telles que les zip bombs.

Deep CDR™

Les solutions antivirus traditionnelles passent à côté des menaces inconnues. Deep CDR les élimine entièrement. Chaque fichier est désarmé et régénéré, ce qui garantit que seul un contenu sûr, propre et utilisable atteint vos systèmes. En mettant l'accent sur la prévention plutôt que sur la simple détection, Deep CDR renforce les défenses anti-programmes malveillants, protégeant ainsi les entreprises contre les attaques basées sur les fichiers, y compris les menaces ciblées. Il neutralise les objets potentiellement dangereux dans les fichiers qui traversent le trafic réseau, le courrier électronique, les téléchargements et les supports portables avant qu'ils n'atteignent votre réseau.

Détecter les menaces évasives grâce à l'extraction d'archives OPSWAT

Les acteurs de la menace sont de plus en plus agiles dans leurs méthodes d'infiltration des systèmes et d'exfiltration des informations sensibles. En utilisant les bons outils pour détecter et limiter les brèches, les organisations peuvent empêcher ces adversaires d'accéder aux données critiques et de se déplacer latéralement au sein du réseau. En utilisant le puissant moteur d'extraction d'archives de MetaDefender Core, vous pouvez renforcer vos défenses contre les malwares intégrés qui peuvent échapper aux outils d'extraction des moteurs AV individuels.

Ressources

- Visitez le site web d'OPSWAT

- Lisez les principaux sujets de notre blog technique :

Deep CDR Sanitizes Hidden Threats in an archive file

05 Signs of Malicious Behavior and Embedded Threats in PDFs

How emerging image-based malware attacks threaten enterprise defenses

How Base64 Encoding Opens The Door for Malware