Les fichiers PDF sont largement utilisés pour le partage de documents sur de multiples plateformes de collaboration, offrant un format fiable pour tout ce qui concerne les rapports d'entreprise et la productivité de l'utilisateur final. Cependant, leur omniprésence en fait également une cible de choix pour les cybercriminels. Les PDF malveillants peuvent exploiter des utilisateurs peu méfiants en intégrant des contenus nuisibles ou en exploitant les fonctionnalités des PDF de manière dangereuse.

La menace croissante des logiciels malveillants véhiculés par les PDF

Les fichiers PDF font partie des types de fichiers les plus couramment exploités pour les cyberattaques, les acteurs malveillants les utilisant pour distribuer des logiciels malveillants dangereux tels que WikiLoader, Ursnif et DarkGate. Des statistiques et des rapports récents indiquent une augmentation significative des attaques de logiciels malveillants véhiculés par les fichiers PDF, d'où l'importance de comprendre les risques de sécurité associés aux fichiers PDF.

Selon un rapport de Palo Alto Networks, 76 % des campagnes de logiciels malveillants par courrier électronique utilisent des pièces jointes en format PDF comme vecteur d'infection initial. Les attaquants ont privilégié les PDF en raison de leur utilisation répandue et de la possibilité d'intégrer des codes malveillants qui contournent les logiciels antivirus traditionnels.

Les attaques de phishing utilisant des PDF malveillants ont augmenté de 13 % entre 2022 et 2023, selon la société de sécurité Proofpoint. Ces attaques consistaient souvent à intégrer des liens ou des formulaires nuisibles à l'intérieur du PDF afin de voler des identifiants de connexion ou des informations financières sensibles.

Le rapport 2024 Verizon Data Breach Investigations Report (DBIR) souligne que l'exploitation des vulnérabilités des lecteurs PDF reste l'une des dix principales techniques malveillantes utilisées par les cybercriminels.

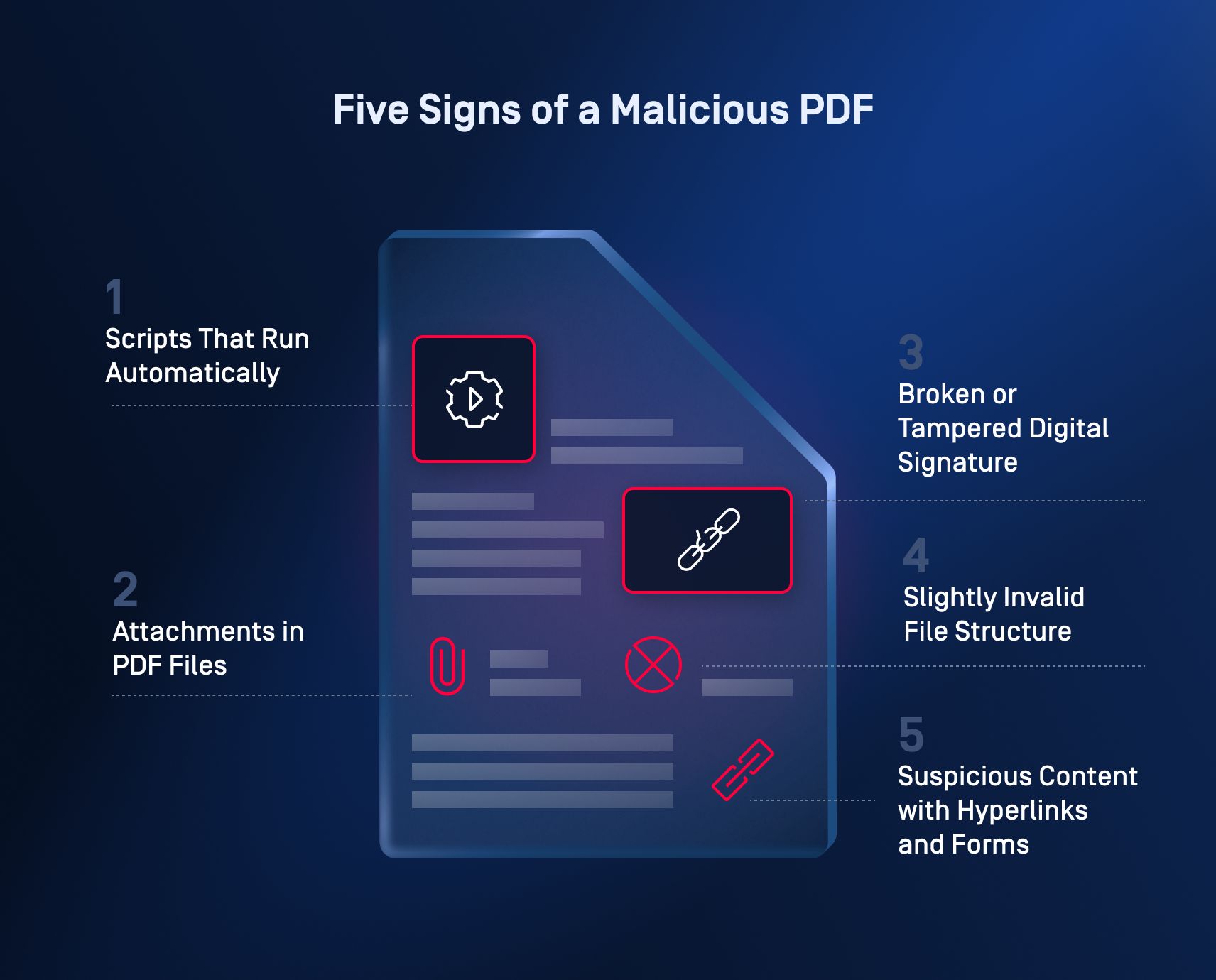

Cinq signes d'un PDF malveillant

1. Scripts exécutés automatiquement

Le JavaScript intégré dans les PDF permet aux attaquants d'injecter un code malveillant qui s'exécute à l'ouverture du document.

Signes d'alerte :

- Fenêtres pop-up inattendues

- les interactions entre les systèmes, et

- Exécution de scripts non autorisés

2. Pièces jointes dans les fichiers PDF

Les pièces jointes PDF peuvent être déguisées en contenu légitime, mais à l'ouverture, elles peuvent infecter l'appareil de l'utilisateur.

Signes d'alerte :

- Pièces jointes inattendues

- Fichiers exécutables (.exe, .bat, ou .scr)

- PDF qui invitent à des téléchargements sans contexte

3. Signature numérique brisée ou falsifiée

La signature numérique n'est plus valide ou a été compromise, ce qui indique que le contenu signé a été modifié ou altéré.

Signes d'alerte :

- Signature numérique brisée

- Alertes de falsification à partir du lecteur PDF

- Informations sur les signataires non concordantes ou imprécises

4. Structure de fichier légèrement invalide

Manipuler la table XREF pour référencer des objets malveillants, dissimuler des composants nuisibles, provoquer des débordements de mémoire tampon et permettre l'exécution de codes malveillants.

Signes d'alerte :

- Structures de fichiers corrompues ou invalides détectées par les outils PDF

- Comportement inhabituel lors de l'interaction avec le PDF, tel que : temps de chargement lents, plantages inexpliqués.

- Plusieurs bandes-annonces ou fausses entrées conçues pour confondre les analyseurs syntaxiques

5. Contenu suspect avec des hyperliens et des formulaires

Les PDF contiennent des hyperliens de phishing qui mènent à des sites web malveillants, cachent des liens dangereux derrière des textes ou des boutons d'apparence légitime, et recueillent des informations personnelles sensibles par le biais de formulaires intégrés.

Signes d'alerte :

- Hyperliens pointant vers des URL suspects ou inconnus

- Formulaires demandant des informations sensibles sans but légitime

- Redirections inattendues vers des sites web externes après avoir cliqué sur des liens ou des boutons dans le PDF

Prévenez les logiciels malveillants véhiculés par les PDF avec Deep CDR™

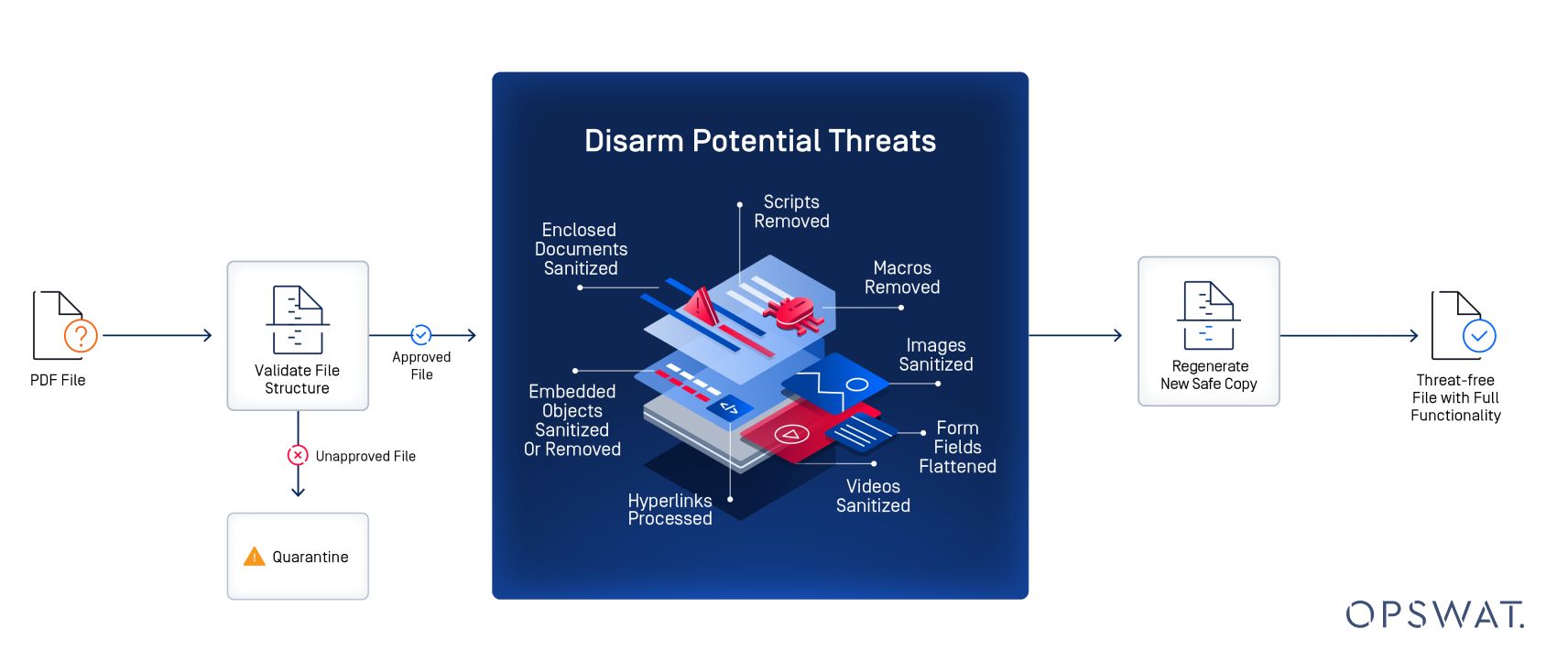

L'un des moyens les plus efficaces de prévenir les logiciels malveillants véhiculés par les PDF est d'utiliser la technologie Deep CDR . Contrairement aux logiciels antivirus basés sur la détection, Deep CDR adopte une approche proactive en supprimant les éléments potentiellement dangereux des fichiers, garantissant ainsi que seul le contenu utilisable en toute sécurité est délivré.

1. Type de fichier et contrôle de cohérence

Deep CDR commence par vérifier que le type et l'extension du fichier correspondent au contenu réel. Cela permet d'éviter que des fichiers malveillants soient déguisés en PDF.

2. Création d'un fichier d'enregistrement sécurisé

Un fichier de remplacement est généré pour contenir les éléments sûrs. Ce fichier conserve la même présentation, les mêmes métadonnées et la même structure que l'original, à l'exception des éléments à risque.

3. Suppression des contenus préjudiciables

Les éléments potentiellement dangereux, tels que JavaScript, les macros ou les exécutables intégrés, sont supprimés. Seul le contenu sûr, comme le texte et les images, est transféré dans le fichier de remplacement, en préservant la structure du document, y compris les tableaux et les cadres.

4. Contrôle de l'intégrité

Le fichier nouvellement reconstruit subit des tests d'intégrité pour confirmer qu'il fonctionne correctement et qu'il ne contient pas de code nuisible, ce qui garantit que les utilisateurs peuvent interagir avec lui en toute sécurité.

5. Mise en quarantaine du fichier original

Le fichier original, qui peut encore contenir des éléments nuisibles, est mis en quarantaine en vue d'une analyse plus approfondie ou d'une élimination sécurisée, ce qui permet d'éviter tout risque potentiel.

Prévenir les attaques de type Zero-Day

Deep CDR ne repose pas sur la détection de signatures de logiciels malveillants connus, ce qui le rend efficace contre les menaces de type "zero-day" - des types de logiciels malveillants nouveaux ou inconnus qui n'ont pas encore été identifiés par les outils de sécurité traditionnels.

Protection contre les hyperliens et les formulaires intégrés

Deep CDR analyse et assainit également les hyperliens ou les formulaires intégrés dans les PDF, en veillant à ce que tous les liens potentiellement malveillants soient désactivés ou remplacés. Cela permet d'éviter les tentatives d'hameçonnage et la redirection non autorisée vers des sites web nuisibles.

Protection proactive

Contrairement aux méthodes réactives basées sur la détection, Deep CDR arrête les menaces avant même qu'elles n'atteignent le système de l'utilisateur.

Maintenir la facilité d'utilisation des documents

Le contenu essentiel, comme le texte, les images et les formulaires statiques, est préservé, ce qui permet aux utilisateurs d'interagir avec le document sans risque.

Protégez votre organisation contre les menaces liées aux PDF

L'augmentation des logiciels malveillants véhiculés par les PDF, comme l'indiquent les statistiques récentes, fait qu'il est essentiel de reconnaître les signes d'activité malveillante dans les documents PDF. Des exploits JavaScript aux signatures falsifiées en passant par les liens hypertextes suspects, la compréhension de ces signaux d'alerte peut vous aider à éviter d'être victime de cyberattaques. Utilisez toujours des lecteurs PDF à jour, restez vigilant quant au contenu avec lequel vous interagissez et évitez d'ouvrir des fichiers provenant de sources non fiables.

Êtes-vous prêt à améliorer la sécurité de votre organisation grâce à la technologie Deep CDR ?