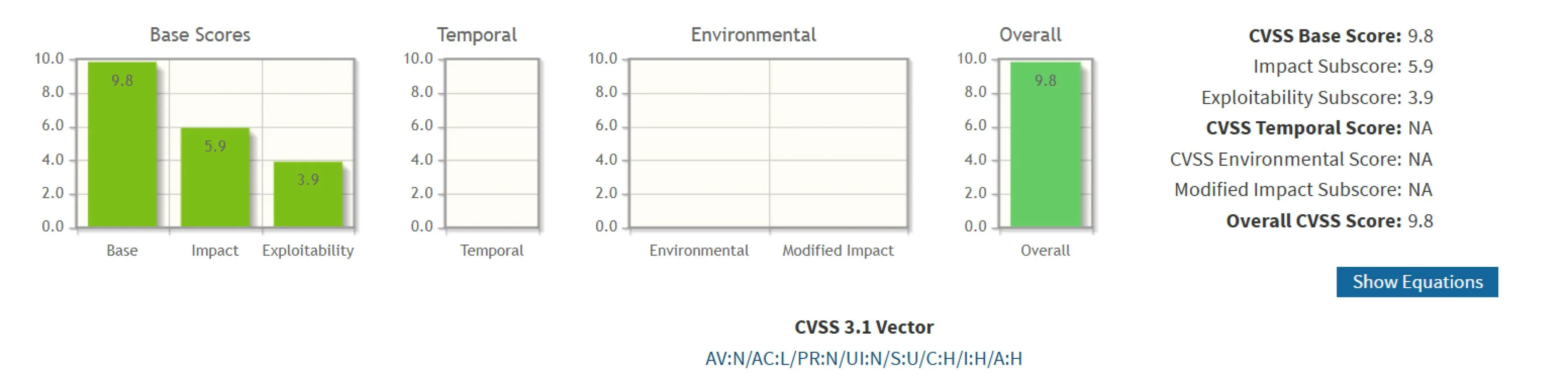

CVE-2025-66516, découverte pour la première fois le 4 décembre 2025, est une vulnérabilité critique (score de gravité de 9,8 selon NVD) dans Apache Tika qui met en évidence l'impact considérable qu'une seule faille dans un composant backend largement utilisé peut avoir sur les applications modernes. Apache Tika est profondément intégré dans les workflows de traitement de documents (PDF, PPT, XLS) pour l'indexation, la recherche, la conformité et l'analyse de contenu. Il fonctionne souvent en arrière-plan et dispose d'un large accès aux systèmes et aux données. Lorsqu'une vulnérabilité apparaît à ce niveau, elle peut mettre en danger des environnements entiers, même si la bibliothèque concernée n'est pas directement exposée aux utilisateurs finaux.

Se fier uniquement aux correctifs n'est plus une défense suffisante contre ce type d'exploitation critique. Les organisations ont besoin d'une approche de sécurité multicouche qui part du principe que des vulnérabilités vont apparaître et qui se concentre sur la réduction de l'exposition à chaque étape.

Dans ce blog, nous examinons trois niveaux complémentaires :

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Détection des comportements malveillants dans les documents grâce à une analyse avancée avec Zero-Day Detection

- Sécurisation de la chaîne logistique logicielle afin de détecter les vulnérabilités XXE critiques dans les dépendances Apache Tika à l'aide de la SBOM (nomenclature logicielle) et de la SCA (analyse de la composition logicielle)

Ensemble, ces couches constituent une stratégie pratique de défense en profondeur permettant d'atténuer à la fois les vulnérabilités connues et les futures menaces liées aux fichiers.

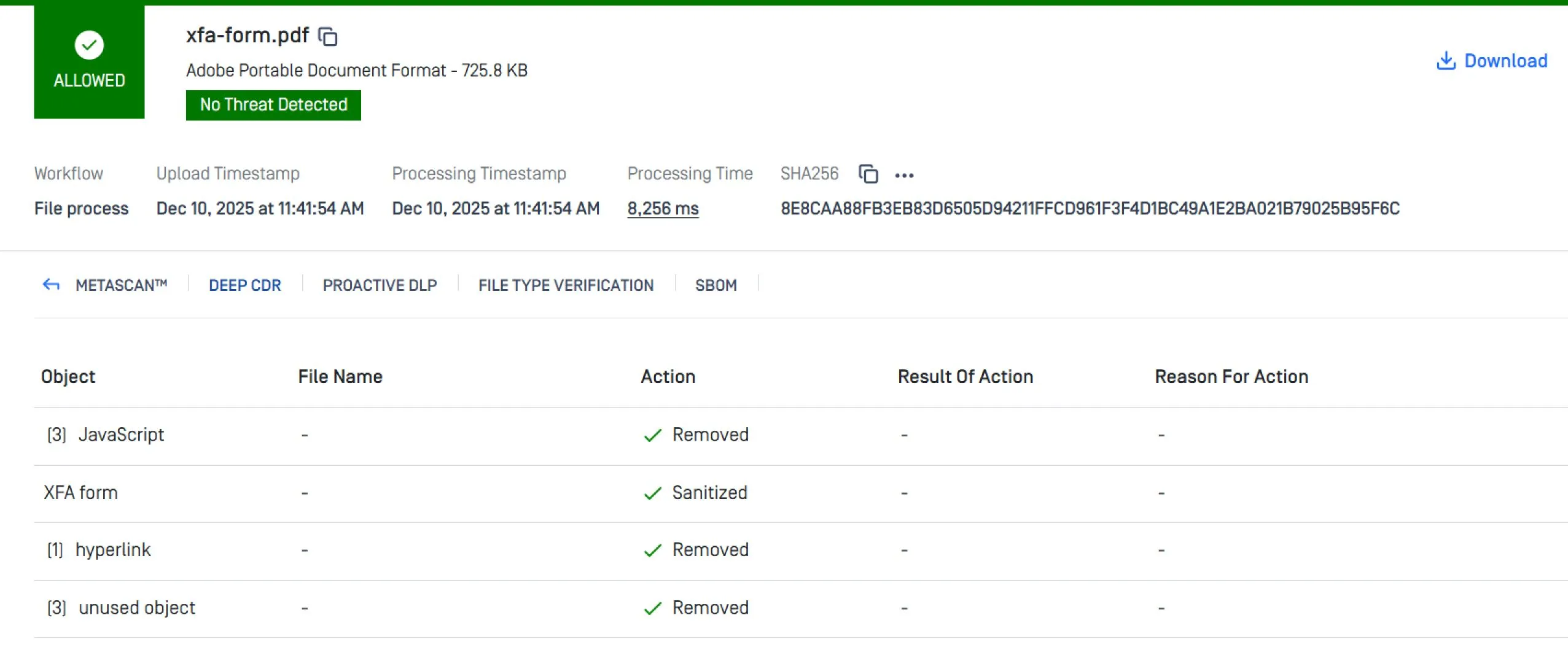

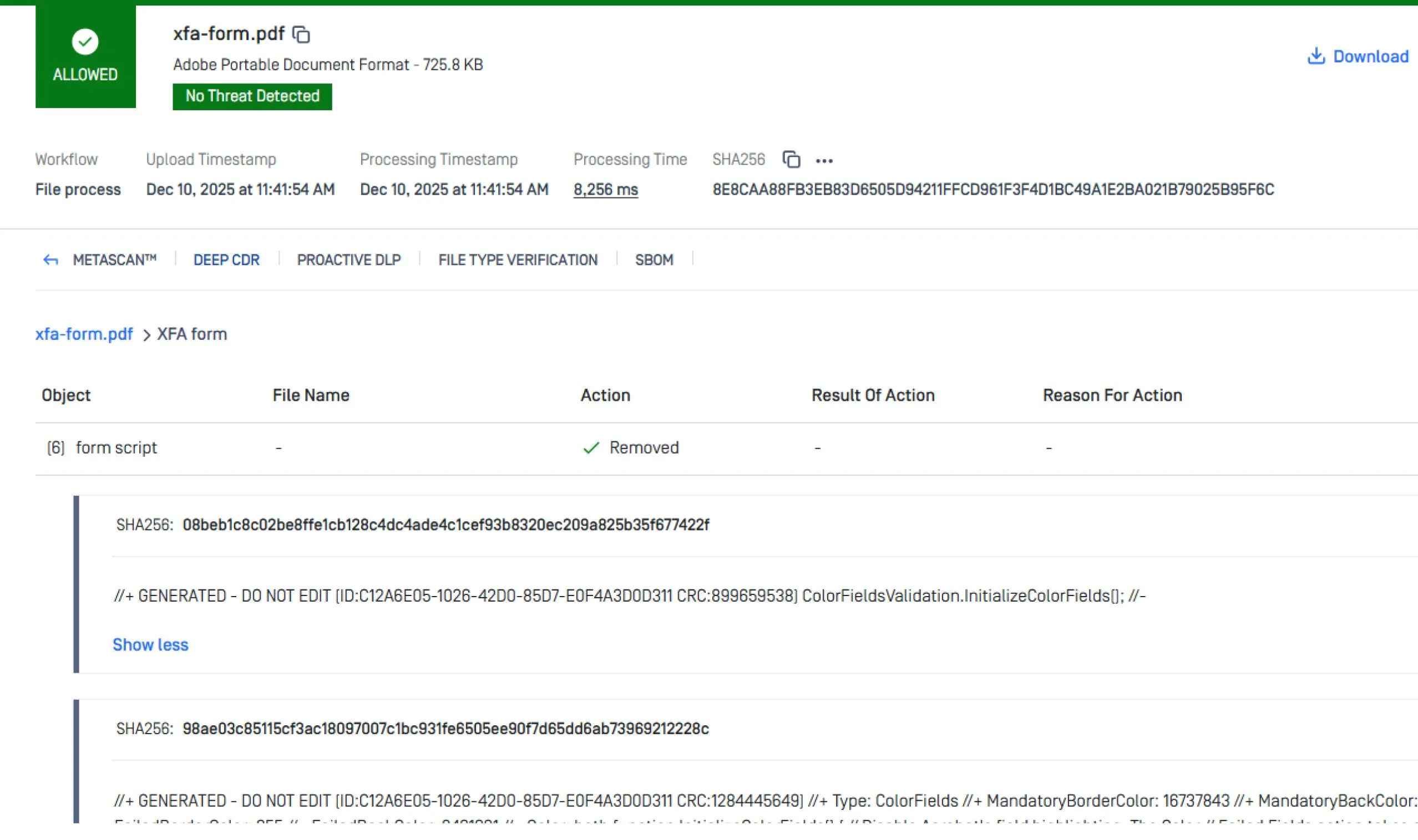

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

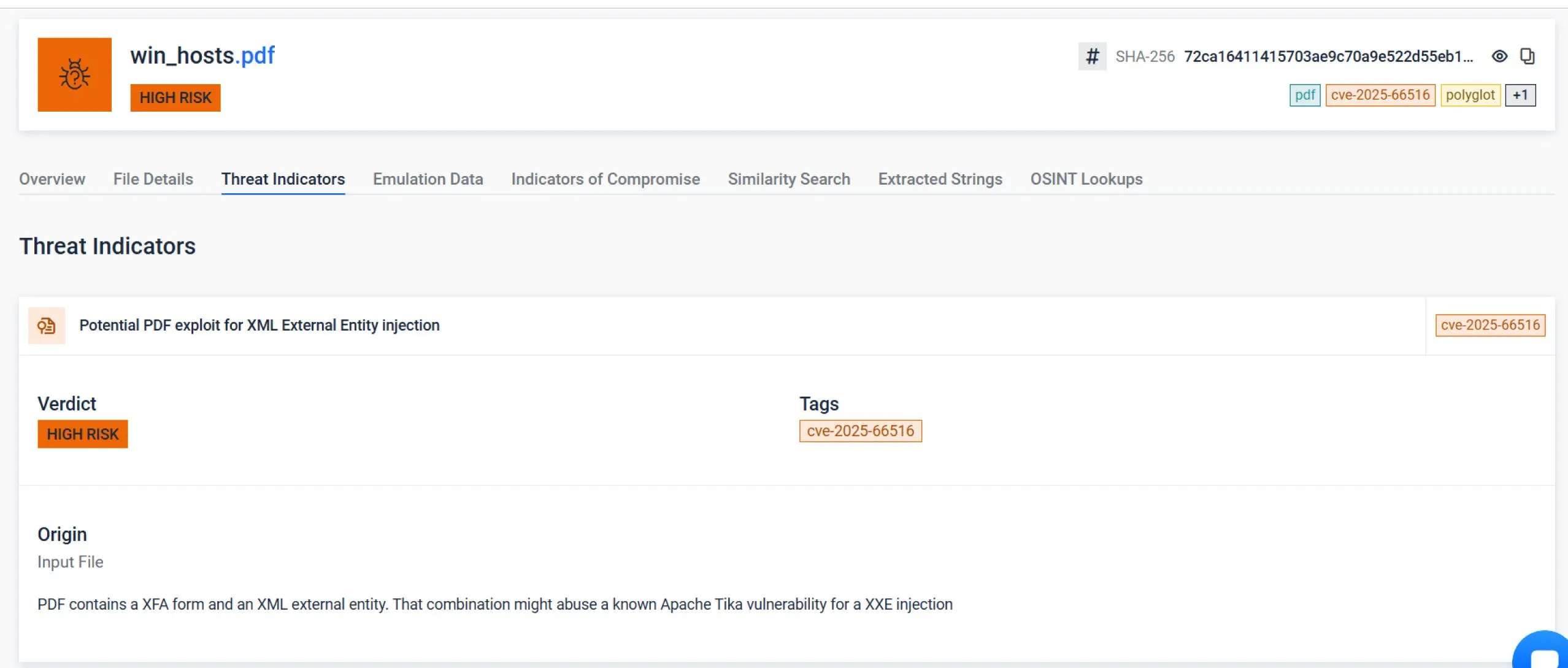

2. Analyse comportementale avec détection zero-day

En combinant des règles de détection avancées avec une émulation en temps réel, la technologie propriétaire de sandbox basée sur l'émulation OPSWATpermet d'observer les comportements malveillants que l'analyse statique peut manquer, même lorsque les exploits sont obscurcis ou intégrés dans des structures de fichiers complexes. Pour plus de détails, consultez Filescan.IO - Plateforme d'analyse des logiciels malveillants de nouvelle génération.

Les divulgations de vulnérabilités ou les correctifs des fournisseurs ne parviennent souvent pas à suivre le rythme des attaques zero-day ; OPSWAT l'analyse dynamique avec des informations intégrées sur les menaces pour les détecter et les prévenir. Au lieu de s'appuyer sur des mesures d'atténuation logicielles, notre technologie effectue une analyse approfondie au niveau des fichiers PDF afin de comprendre leur comportement et les capacités du système qu'ils tentent d'exploiter : formulaire XFA intégré faisant référence à une entité externe XML dangereuse.

Cela permet de détecter les anomalies structurelles évaluées en fonction de l'impact réel des attaques, des techniques d'exploitation connues et même des attaques zero-day qui exploitent des failles de sécurité non documentées ou émergentes. En savoir plus sur la détection OPSWAT

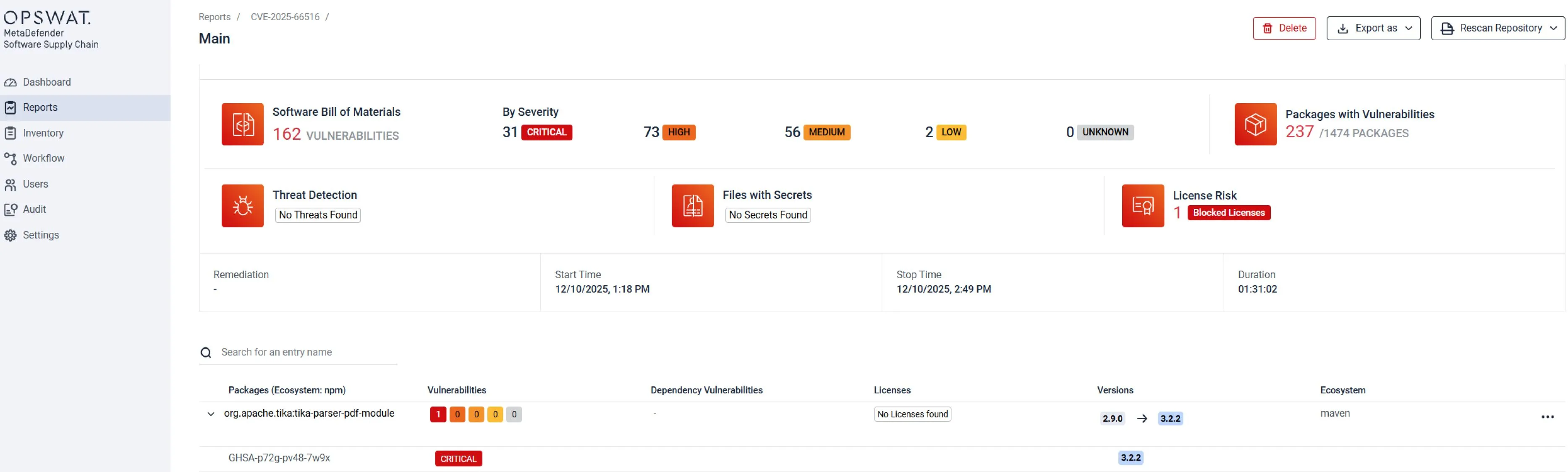

3. Secure Supply ChainSoftware

Un processus sécurisé de chaîne logistique logicielle peut aider à déterminer si un service ou un composant utilise une version vulnérable d'Apache Tika affectée par CVE-2025-66516.

En intégrant des outils automatisés d'analyse des dépendances tels que SCA (software composition analysis) dans les pipelines CI/CD, les entreprises peuvent détecter en continu les bibliothèques obsolètes, les dépendances transitives ou les modules cachés qui font encore référence à Tika ≤ 3.2.1. En savoir plus sur OPSWAT MetaDefender Software Supply Chain

Ces scanners signalent rapidement les versions vulnérables, ce qui permet aux équipes de bloquer les déploiements ou de déclencher des mises à niveau obligatoires vers des versions corrigées telles que Tika 3.2.2.

Associée à la génération d'une nomenclature logicielle (SBOM) et à des audits d'inventaire périodiques, cette approche garantit une visibilité totale sur les bibliothèques tierces et réduit le risque d'introduction de code vulnérable dans la production.

Pourquoi la sécurité multicouche est importante

CVE-2025-66516 démontre que les attaques modernes reposent rarement sur un seul point de défaillance. Elles exploitent plutôt des formats de fichiers, des bibliothèques d'analyse syntaxique et des workflows d'automatisation considérés comme fiables. Lorsque l'une de ces hypothèses est remise en cause, les systèmes en aval héritent du risque. C'est pourquoi il ne suffit plus de se fier uniquement aux correctifs ou aux défenses périmétriques.

Un modèle de sécurité multicouche (souvent appelé « défense en profondeur ») part du principe que les contrôles finiront par échouer et conçoit des protections en conséquence :

- Si l'application des correctifs est retardée ou incomplète, la purification des fichiers d'entrée garantit que les contenus dangereux, tels que les formulaires XFA ou les références à des entités externes, sont supprimés avant qu'ils ne puissent atteindre le code vulnérable.

- Si un fichier malveillant contourne les contrôles statiques, l'analyse comportementale et l'émulation peuvent toujours détecter les tentatives d'exploitation en se basant sur le comportement réel lors de l'exécution plutôt que sur des signatures connues.

- Si un code non sécurisé pénètre dans l'environnement par le biais de dépendances, les pratiques de sécurité de la chaîne logistique logicielle offrent une visibilité et une application permettant d'empêcher le déploiement de composants vulnérables.

Chacune de ces couches traite une phase différente du cycle de vie de l'attaque : avant l'analyse, pendant l'exécution et tout au long du processus de développement et de déploiement. Ensemble, elles réduisent à la fois la probabilité d'exploitation et l'ampleur des dégâts si une vulnérabilité est découverte après la mise en production des systèmes.

Pour les organisations qui traitent des fichiers non fiables à grande échelle, en particulier dans les services backend automatisés, cette approche multicouche est essentielle. Des vulnérabilités telles que CVE-2025-66516 continueront d'apparaître, mais grâce à la mise en place d'une sécurité multicouche, elles deviendront des risques gérables plutôt que des défaillances critiques.

À propos d'Apache Tika

Apache Tika est une bibliothèque Java qui prend en charge de nombreux types de fichiers (PDF, Word, PowerPoint, etc.) et en extrait le texte et les métadonnées afin que les applications puissent indexer, rechercher ou analyser les documents. Elle est largement utilisée dans des systèmes tels que les moteurs de recherche, les outils de découverte électronique et toute application web permettant aux utilisateurs de télécharger des documents pour un traitement automatique.

À propos de CVE-2025-66516

La surface d'attaque est une vulnérabilité XXE (XML External Entity) qui se déclenche lorsque Tika analyse des fichiers PDF contenant un formulaire XFA (XML Forms Architecture) malveillant. XXE signifie que lorsque Tika traite le XML à l'intérieur du PDF, il peut être amené à charger des « entités externes » qui pointent vers des fichiers locaux ou des URL distantes, ce qui n'est pas censé se produire.

CVE-2025-66516 est une faille de sécurité critique dans Apache Tika qui permet à un attaquant de déclencher une injection XXE en soumettant un fichier PDF spécialement conçu avec un formulaire XFA malveillant.La vulnérabilité affecte plusieurs modules (versions tika-core ≤ 3.2.1, tika-pdf-module et tika-parsers) et est classée avec un niveau de gravité CVSS de 9,8. Si elle est exploitée, les attaquants pourraient lire des fichiers sensibles du serveur, effectuer des requêtes falsifiées côté serveur (SSRF) ou même parvenir à exécuter du code à distance.

Dans ce cas, la vulnérabilité se trouve dans la bibliothèque principale Tika (tika-core), et pas seulement dans le module d'analyse PDF. Par conséquent, la mise à jour du module PDF seul ne suffit pas.

Cas d'utilisation typiques à risque

Toute application qui permet aux utilisateurs de télécharger des fichiers PDF à des fins de prévisualisation, d'indexation ou d'extraction de texte, ou qui utilise Tika en arrière-plan pour traiter automatiquement ces téléchargements, est exposée à un risque, en particulier si elle fonctionne dans un service backend ayant accès à des réseaux internes ou à des fichiers sensibles.

Protégez vos flux de travail de fichiers

Découvrez comment OPSWAT peuvent fonctionner ensemble pour protéger votre organisation contre les vulnérabilités connues et les menaces zero-day émergentes.