Les experts en sécurité insistent sur la nécessité d'une "défense en profondeur" pour protéger les réseaux d'entreprise contre les cybercriminels. Cette approche implique la superposition de plusieurs défenses, notamment des pare-feu d'applications web (WAF), des contrôleurs de diffusion d'applications (ADC) et des solutions de transfert de fichiers gérés (MFT). Ces dispositifs de sécurité réseau sont devenus indispensables aux organisations pour protéger leurs données, leur propriété intellectuelle et leurs actifs réseau. Ils sont conçus pour identifier et prévenir diverses menaces de sécurité, telles que les DDoS, et offrent une gestion du trafic réseau ainsi qu'une protection des applications et des API .

Si les dispositifs de sécurité des réseaux et de l'informatique en nuage se sont avérés efficaces pour sécuriser les réseaux, ils présentent néanmoins des limites. Pour réduire les risques liés à ces limites, la sécurité des réseaux et de l'informatique dématérialisée suit le modèle de la responsabilité partagée. Si vous comptez uniquement sur les dispositifs de sécurité réseau, il est difficile d'avoir une visibilité sur le contenu caché dans le trafic réseau, ce qui complique la tâche des équipes de sécurité pour identifier et traiter les menaces plus complexes telles que les zero-days et les logiciels malveillants évasifs avancés. Ces limites soulignent le besoin de solutions d'inspection de contenu qui offrent une visibilité plus approfondie du contenu afin d'améliorer la posture de sécurité d'une organisation.

Table des matières

- Qu'est-ce que l'inspection du contenu ?

- Défi en matière de cybersécurité : téléchargements de fichiers malveillants

- Avantages de l'inspection du contenu

- Limites des pare-feu, des ADC et des solutions MFT

- Le modèle de responsabilité partagée en matière de cybersécurité nécessite une inspection du contenu

- Technologies d'inspection des contenus clés

- Protégez votre trafic réseau : activez l'inspection de contenu avec ICAP

Qu'est-ce que l'inspection du contenu ?

L'inspection du contenu est une méthode de prévention des pertes de données et de lutte contre les logiciels malveillants au niveau du réseau qui permet d'identifier les codes malveillants et les données sensibles en analysant les fichiers en transit.

L'inspection du contenu commence généralement par un proxy réseau, un équilibreur de charge ou un appareil réseau similaire. Il sert d'intermédiaire entre l'utilisateur et le contenu demandé. Le proxy relaie le trafic réseau contenant des fichiers et transmet ce contenu à un logiciel antivirus qui analyse le contenu à la recherche de menaces potentielles ou de violations de la politique.

Lorsque l'inspection de contenu est activée, l'appliance réseau examine les fichiers qui la traversent, y compris l'URL, les en-têtes et les charges utiles. Il applique des règles et des paramètres prédéfinis pour rechercher des modèles ou des mots-clés spécifiques susceptibles d'indiquer un contenu malveillant ou inapproprié. Les expressions régulières sont souvent utilisées pour définir ces modèles et faciliter la recherche de contenus plus avancés. Cette technique consiste à examiner les données pour trouver des modèles dans les métadonnées et les mots-clés indiquant la sécurité et la sensibilité. Par exemple, la création d'une expression régulière personnalisée pour les numéros de sécurité sociale et de carte de crédit ou le mot-clé "confidentiel".

Le processus d'inspection du contenu peut comporter plusieurs étapes et actions. Il peut filtrer les domaines interdits, bloquer l'accès à des sites web spécifiques, rechercher des virus dans les fichiers ou examiner des documents tels que les PDF pour y trouver des informations sensibles.

L'inspection de contenu est un outil utile aux organisations pour maintenir la sécurité, le contrôle et la conformité de leur trafic réseau. En surveillant et en filtrant activement le contenu, elle contribue à prévenir les accès non autorisés, les violations de données, les infections par des logiciels malveillants et d'autres risques potentiels. L'inspection de contenu peut être personnalisée pour s'aligner sur les besoins et exigences spécifiques d'une organisation, ce qui permet aux administrateurs de définir le niveau de contrôle et de protection.

Inspection du contenu Défis en matière de cybersécurité

Téléchargements de fichiers malveillants

Les fichiers malveillants constituent une menace importante pour la sécurité des réseaux. Les fichiers sont constamment transférés à l'intérieur et à l'extérieur du réseau, et chaque fichier peut contenir des menaces connues ou inconnues. Des logiciels malveillants, des virus et d'autres contenus malveillants peuvent être téléchargés à l'insu de l'administrateur, mettant ainsi l'ensemble du système en danger.

Ces fichiers peuvent être à l'origine d'une série de problèmes, allant de problèmes mineurs sur le système à des violations de données majeures et à des attaques pouvant entraîner la perte d'informations sensibles. C'est pourquoi vous devez mettre en place des mesures de sécurité efficaces pour détecter et empêcher les téléchargements de fichiers malveillants, afin de garantir la sécurité des utilisateurs et des réseaux.

Données sensibles

Le stockage et l'envoi de données sensibles présentent des risques importants. Les violations de données et les cyberattaques peuvent entraîner le vol d'informations personnelles et confidentielles, avec pour conséquence l'usurpation d'identité, des pertes financières et des atteintes à la réputation. En outre, le non-respect des règles et réglementations en matière de protection des données peut avoir des conséquences juridiques et financières.

Avantages de l'inspection du contenu

L'inspection du contenu qui circule sur votre réseau présente trois avantages majeurs : elle permet de détecter les logiciels malveillants et les menaces inconnues dissimulés dans le contenu, aide votre organisation à respecter les réglementations en matière de protection des données et offre une visibilité sur les données sensibles qui circulent sur votre réseau.

Identifier les données sensibles

L'inspection du contenu offre de nombreux avantages, notamment la visibilité des données, le contrôle des données sensibles, un contrôle accru, ainsi que l'identification et la classification automatiques des informations. En inspectant le contenu des fichiers, les administrateurs peuvent voir exactement où sont stockées les données sensibles, telles que les adresses nominatives, les informations sur les cartes de crédit et les données de santé personnelles, par exemple, et contrôler la manière dont elles sont utilisées.

Respecter la réglementation sur la protection des données

L'inspection du contenu joue un rôle crucial en aidant les entreprises à respecter les réglementations en matière de protection des données, telles que la loi HIPAA (Health Insurance Portability and Accountability Act), la loi FISMA (Federal Information Security Modernization Act) et la norme de sécurité des données de l'industrie des cartes de paiement (Payment Card Industry Data Security Standard - PCI-DSS). Les entreprises peuvent facilement se conformer à ces réglementations en appliquant des protections à leurs données réglementées.

Secure Trafic réseau provenant de fichiers malveillants

Les entreprises ont besoin de mesures de sécurité efficaces pour détecter et empêcher les téléchargements de fichiers malveillants afin de garantir la sécurité de leurs réseaux et la protection de leurs données sensibles. Les solutions d'inspection de contenu peuvent être cruciales pour détecter et bloquer les fichiers malveillants, y compris ceux qui sont dissimulés dans le trafic légitime, et pour empêcher l'exfiltration non autorisée de données. L'inspection de contenu peut considérablement renforcer la sécurité du réseau et protéger les données sensibles contre d'éventuelles violations.

Limites des pare-feu, des ADC et des solutions MFT

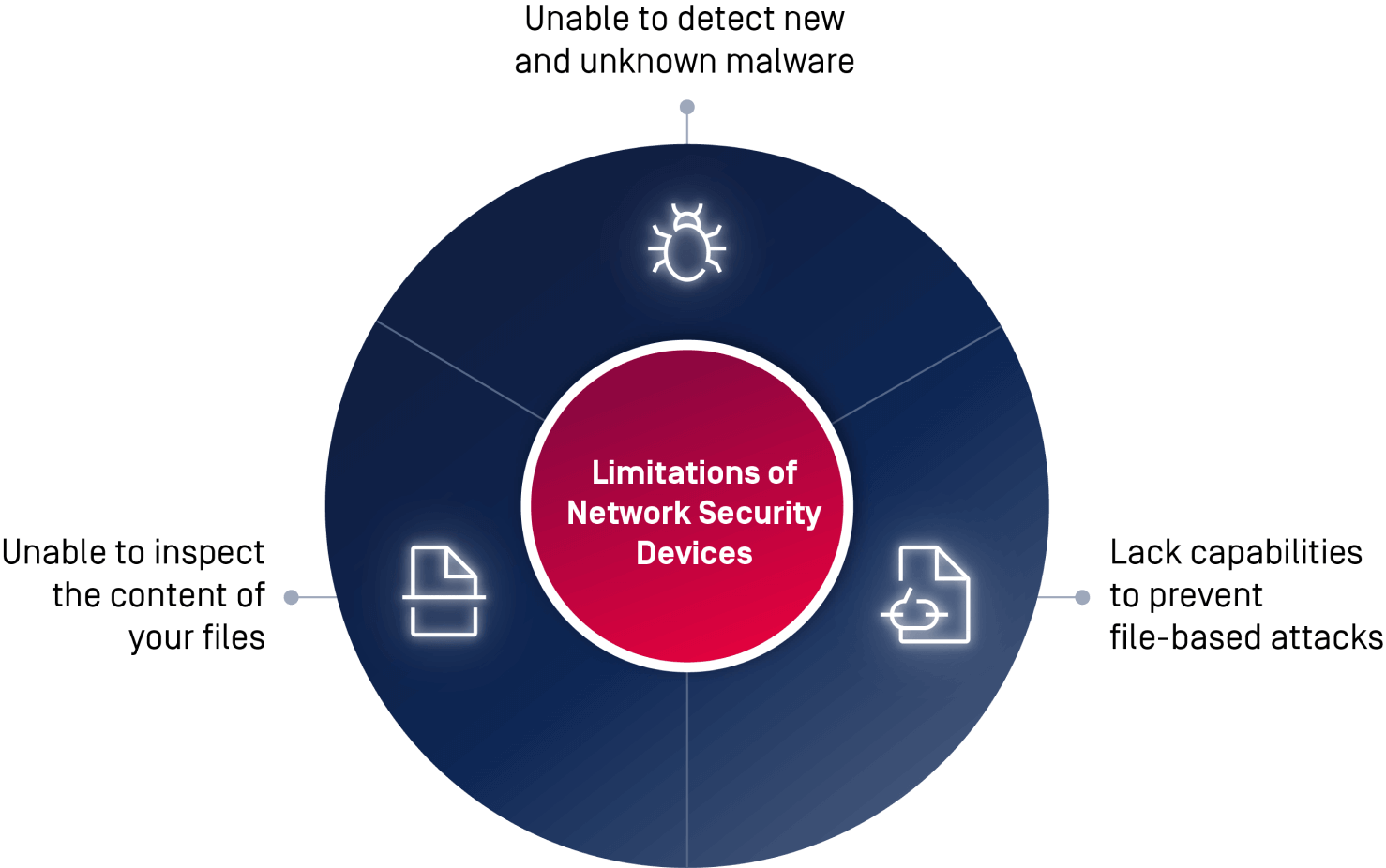

Les dispositifs de sécurité réseau tels que les solutions WAF, proxy, ADC ou MFT ont des limites dans la détection et la prévention des téléchargements de fichiers malveillants. Ils ne peuvent pas détecter les logiciels malveillants nouveaux et inconnus, inspecter le contenu de vos fichiers et peuvent ne pas être efficaces pour prévenir les attaques basées sur les fichiers. Des solutions d'inspection du contenu sont nécessaires pour remédier à ces limites. Ces solutions peuvent détecter, analyser et bloquer les fichiers malveillants, y compris ceux qui sont dissimulés dans le trafic légitime, et empêcher l'exfiltration non autorisée de données. L'utilisation de l'inspection de contenu peut améliorer considérablement la sécurité et protéger les données sensibles.

Des solutions d'inspection du contenu sont nécessaires pour remédier à ces limitations. Ces solutions peuvent détecter, analyser et bloquer les fichiers malveillants, y compris ceux qui sont dissimulés dans le trafic légitime, et empêcher l'exfiltration non autorisée de données. L'utilisation de l'inspection de contenu peut améliorer considérablement la sécurité et protéger les données sensibles.

Le modèle de responsabilité partagée en matière de cybersécurité

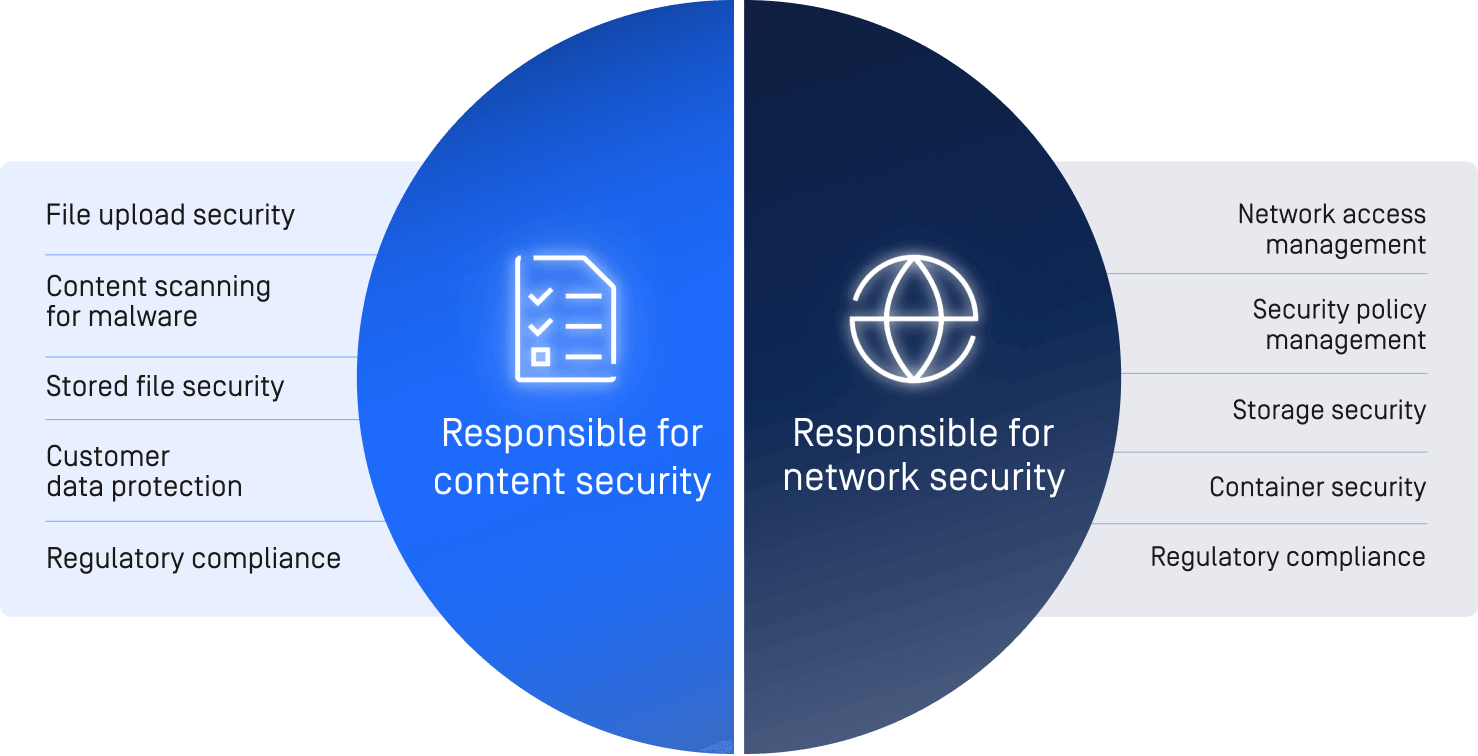

Lorsque l'on utilise des services de cloud public, il est important de comprendre le concept de "responsabilité partagée". Alors que les fournisseurs de services en nuage sont responsables de la sécurisation de leur infrastructure, les organisations sont responsables de la sécurisation de leurs données et de leurs applications. Cette répartition des responsabilités peut varier selon les fournisseurs et les services d'informatique dématérialisée.

Technologies d'inspection du contenu clé

Les technologies d'inspection de contenu offrent une visibilité sur le trafic réseau. Cette visibilité est essentielle pour démontrer la conformité, se protéger contre les menaces basées sur les fichiers et réussir les audits de sécurité et de conformité.

Analyse antivirus avec plusieurs moteurs antivirus (AV)

L'utilisation d'un seul moteur AV offre une protection limitée. Selon une étude menée sur le site OPSWAT , un seul moteur AV peut détecter 40 à 80 % des logiciels malveillants et des virus. De plus, chaque moteur AV a ses forces et ses faiblesses. L'analyse à l'aide de plusieurs moteurs, appelée multiscanning, améliore les taux de détection et réduit les délais de détection des épidémies. Multiscanning rend votre réseau plus résistant aux nouvelles épidémies de logiciels malveillants et aux attaques ciblées. Vous bénéficiez également de multiples technologies telles que l'apprentissage automatique, l'intelligence artificielle et l'heuristique. Chaque moteur se spécialise dans des menaces différentes ; alors qu'un moteur peut exceller dans la détection des ransomwares, un autre peut être compétent dans l'identification des chevaux de Troie.

Prévention de la perte de données (DLP)

La prévention des pertes de données (DLP) joue un rôle crucial dans la prévention des violations potentielles de données et le respect des normes réglementaires en identifiant les données sensibles et confidentielles telles que les numéros de carte de crédit et les numéros de sécurité sociale dans les fichiers. La technologie de reconnaissance optique des caractères (ROC) permet d'identifier et de supprimer les informations sensibles dans les fichiers PDF contenant uniquement des images ou dans les fichiers PDF contenant des images intégrées. Outre l'identification et l'expurgation du contenu sensible, le DLP va plus loin en supprimant les métadonnées qui peuvent contenir des informations potentiellement confidentielles. En détectant les métadonnées, la DLP renforce la sécurité et réduit le risque d'exposition involontaire de données confidentielles.

Contenu Désarmement et Reconstruction (CDR)

La technologie d'inspection du contenu peut également supprimer les menaces des fichiers en utilisant la technologie CDR (Content Disarm and Reconstruction) pour déconstruire un fichier, éliminer les menaces potentielles et reconstruire une version sûre. Cette technologie permet de s'assurer que les menaces inconnues, telles que les menaces de type "zero-day", sont neutralisées avant d'atteindre l'utilisateur.

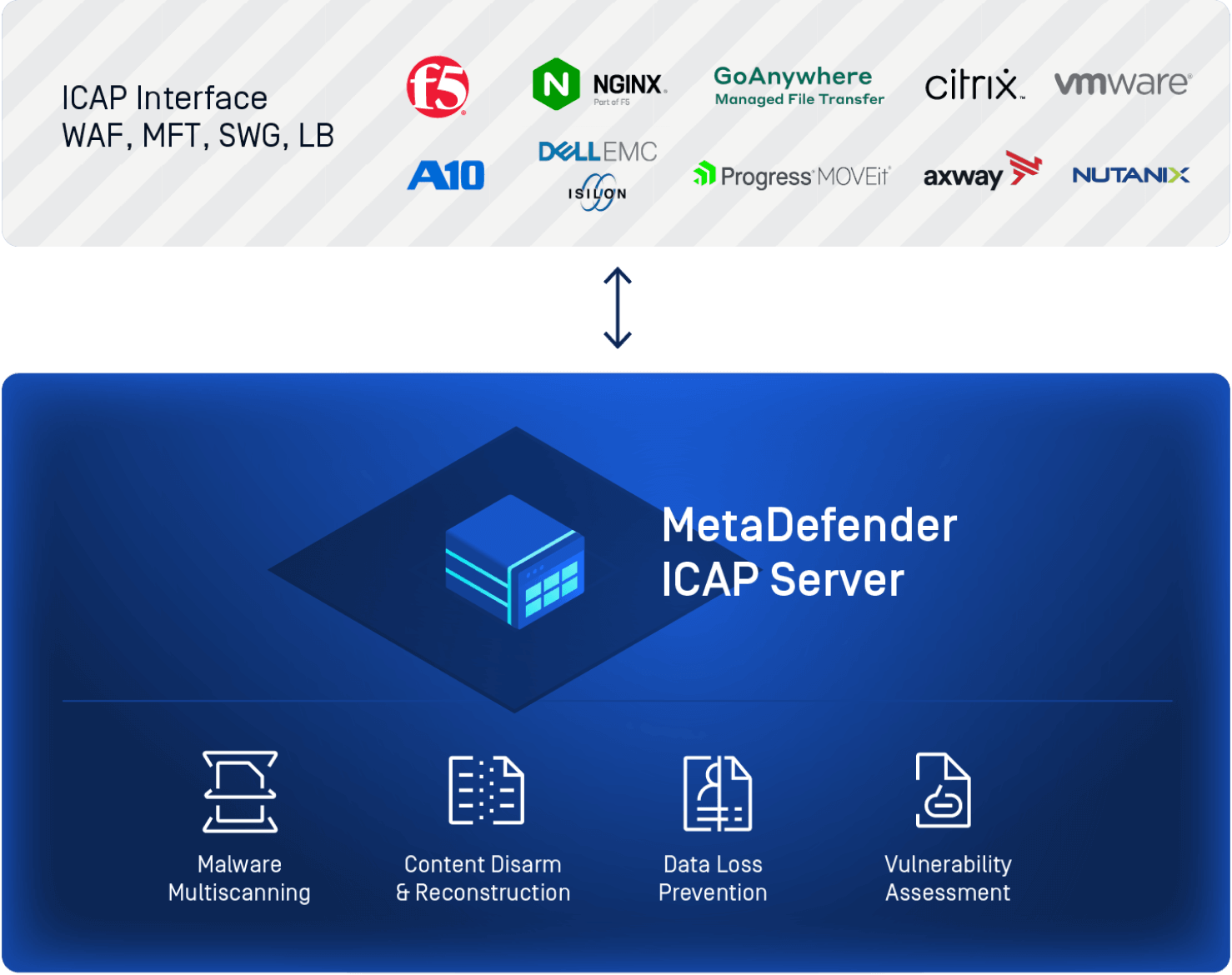

Protégez le trafic réseau pour l'avenir : Permettre l'inspection du contenu avec ICAP

Les solutions ICAP utilisent le protocole d'adaptation du contenu Internet (ICAP) pour fournir des services spécialisés tels que l'analyse anti-malware. ICAP étant léger, il permet aux équipes de libérer des ressources et de normaliser la mise en œuvre. En détournant votre trafic vers un serveur dédié exécutant une solution ICAP , tous les fichiers passant par le système peuvent être analysés selon la même politique.

Cette approche est une solution de sécurité très efficace car elle permet à l'appliance réseau de se concentrer sur sa fonction principale, telle que la performance, tandis que le service ICAP analyse, évalue et assainit les fichiers avec un impact minimal sur la performance. Les solutions ICAP peuvent fournir une protection étendue au périmètre du réseau et une couche de confiance supplémentaire au sein de l'organisation et avec des partenaires tiers. Il est important de suivre les meilleures pratiques pour protéger votre trafic réseau.

OPSWAT Inspection du contenu : MetaDefender ICAP Server

OPSWATLa solution d'inspection de contenu de la société - MetaDefender ICAP Server - peut fournir une visibilité approfondie du contenu, détecter et bloquer les fichiers malveillants et empêcher l'exfiltration de données non autoriséespour un large éventail de cas d'utilisation.

Pour préparer le trafic réseau de votre organisation à l'avenir, adressez-vous à nos experts en sécurité.