ICAP (The Internet Content Adaptation Protocol) est un protocole spécialisé conçu pour permettre une communication efficace pour l'exécution des messages HTTP/HTTPS entre les clients et les serveurs externes. Il joue un rôle crucial dans l'inspection, l'adaptation et la modification du contenu. Dans le contexte de la cybersécurité, l'ICAP peut être mis en œuvre pour l'analyse de la sécurité et l'application des politiques en déchargeant les tâches à forte intensité de ressources sur d'autres serveurs spécialisés. En tirant parti de l'ICAP, les organisations peuvent améliorer leur position en matière de sécurité, optimiser la fourniture de contenu et garantir la conformité avec les politiques de sécurité sans que cela n'ait d'incidence significative sur les performances du réseau.

Contexte technique

ICAP, ou Internet Content Adaptation Protocol, est un protocole spécialisé et léger, similaire à HTTP, qui permet aux périphériques du réseau de décharger le contenu entrant en vue d'une analyse spécialisée. Ces activités de transformation du contenu peuvent avoir lieu au niveau des serveurs périphériques.

À la base, ICAP est une méthode de communication qui permet à un client ICAP de décharger la modification, le balayage ou l'analyse du contenu sur un serveur ICAP distinct, afin de fonctionner comme un filtre de contenu en ligne, comme si le traitement avait lieu localement. Le client ICAP n'a pas besoin de gérer les détails sous-jacents, mais seulement le format de la demande et de la réponse. Cette fonction fonctionne de la même manière qu'un appel de procédure à distance (RPC). Cela améliore l'efficacité, l'évolutivité et la gestion des ressources dans les environnements réseau.

L'objectif premier de l'ICAP est l'adaptation du contenu, c'est-à-dire la modification, l'analyse ou le balayage du trafic HTTP avant qu'il n'atteigne sa destination. Historiquement, le protocole ICAP a évolué pour répondre au besoin croissant de filtrage de contenu et de traitement de sécurité évolutif et distribué dans la gestion du trafic web. Au fil du temps, il est devenu un élément fondamental des stratégies modernes de cybersécurité, en étendant ses capacités à divers cas d'utilisation de la sécurité, tels que l'analyse des logiciels malveillants, la prévention de la perte de données et l'application de la conformité.

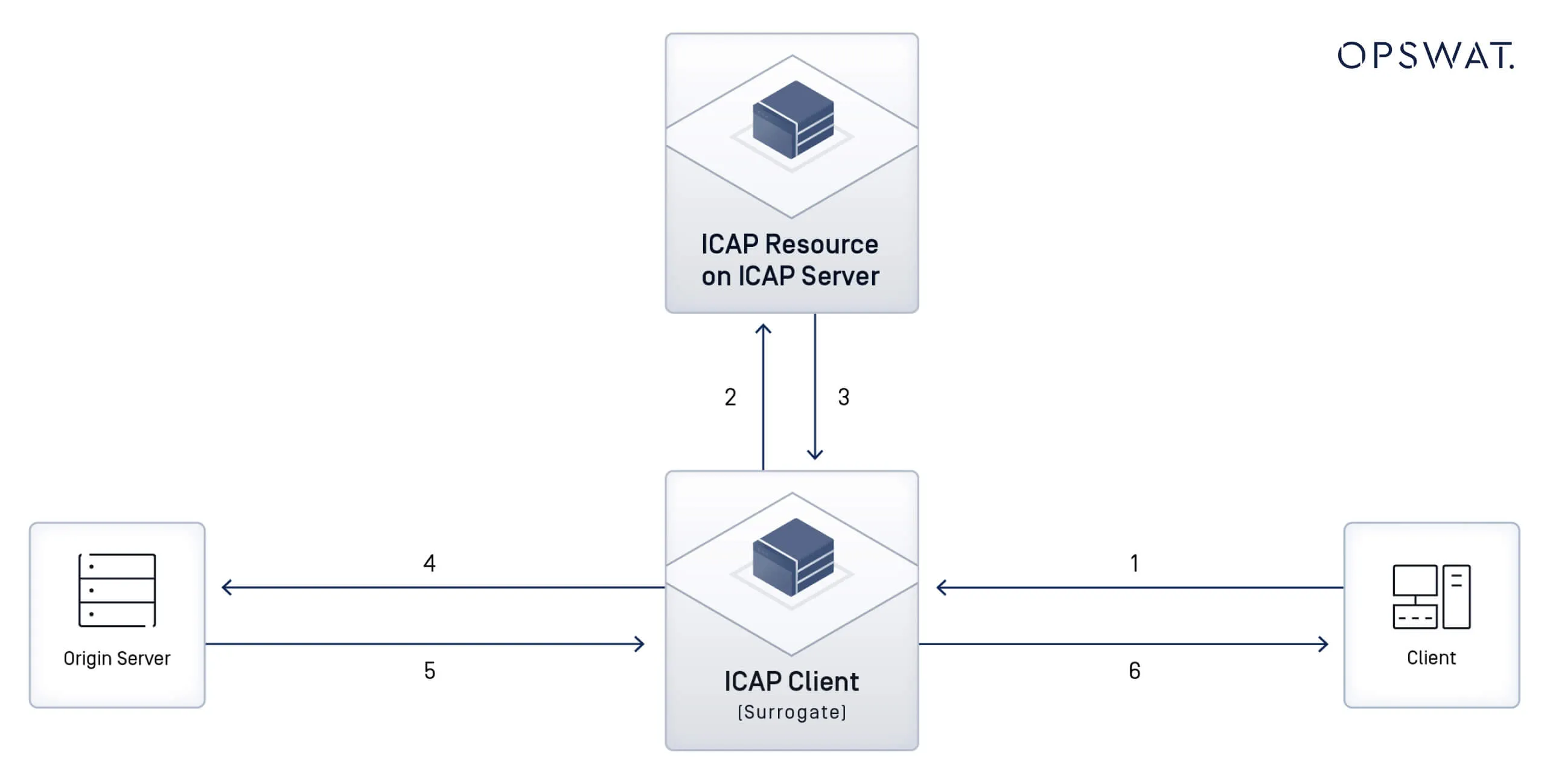

Pour comprendre l'architecture de base d'ICAP , il faut connaître ses deux principaux composants : le client ICAP (généralement un proxy ou un pare-feu, mais il peut aussi s'agir de n'importe quel dispositif réseau) et le serveur ICAP (responsable du traitement du contenu). Ces composants travaillent ensemble pour assurer un traitement efficace et sécurisé des données à travers les infrastructures de réseau.

Fonctionnement d'ICAP

ICAP fonctionne de la même manière que HTTP, en utilisant des messages de demande et de réponse pour faciliter l'adaptation du contenu. Cette architecture répartit la charge de traitement sur plusieurs serveurs, s'éloignant ainsi d'une approche centralisée et monolithique. En déchargeant les tâches sur les serveurs ICAP , les entreprises peuvent éviter des opérations coûteuses tout en offrant des services tels que la détection de virus, le contrôle parental et l'inspection du contenu.

Dans le contexte de la cybersécurité, ICAP s'intègre à divers dispositifs de sécurité réseau, notamment les serveurs proxy, les équilibreurs de charge, les contrôleurs d'entrée, les WAF (pare-feu d'application web) et les solutions MFT (transfert de fichiers géré). Ces appareils utilisent ICAP pour le traitement dynamique de la sécurité, garantissant la conformité avec les politiques de l'organisation et l'atténuation des menaces.

Client ICAP etServer ICAP

Un client ICAP est un programme qui établit une connexion avec un serveur ICAP pour envoyer des demandes d'adaptation de contenu. Généralement, le client ICAP est un proxy ou une passerelle qui traite le trafic HTTP/HTTPS pour le compte des utilisateurs.

Le serveur ICAP , semblable à un serveur HTTP, répond aux demandes ICAP en effectuant des tâches prédéfinies d'adaptation du contenu. Il peut s'agir de rechercher des logiciels malveillants, d'appliquer des politiques de prévention de la perte de données ou de modifier le contenu en fonction de règles de sécurité.

Cycle de demande/réponse ICAP

- Lancer une requête ICAP : Le client ICAP (par exemple, le serveur proxy ou le pare-feu) envoie une requête HTTP/HTTPS pour traitement.

- Traiter la demande sur le serveur ICAP : Le serveur ICAP scanne, analyse ou modifie le contenu en fonction des politiques de sécurité.

- Renvoyer le contenu adapté : Le serveur ICAP renvoie les données traitées au client ICAP avec les modifications ou directives nécessaires.

Ce cycle permet une adaptation dynamique et évolutive du contenu, garantissant un traitement efficace sans surcharger l'infrastructure du réseau central.

Principales caractéristiques de l'ICAP

- Aperçu du contenu : Permet le traitement partiel du contenu avant l'adaptation complète.

- Pipelining : Prise en charge de plusieurs demandes dans une seule connexion, ce qui réduit les frais généraux.

- Prise en charge de l'encodage du contenu : Assure la flexibilité nécessaire à l'adaptation de divers formats de données.

Ces caractéristiques améliorent l'efficacité et permettent une intégration transparente dans les cadres modernes de sécurité des réseaux.

Méthodes de modification de l'ICAP

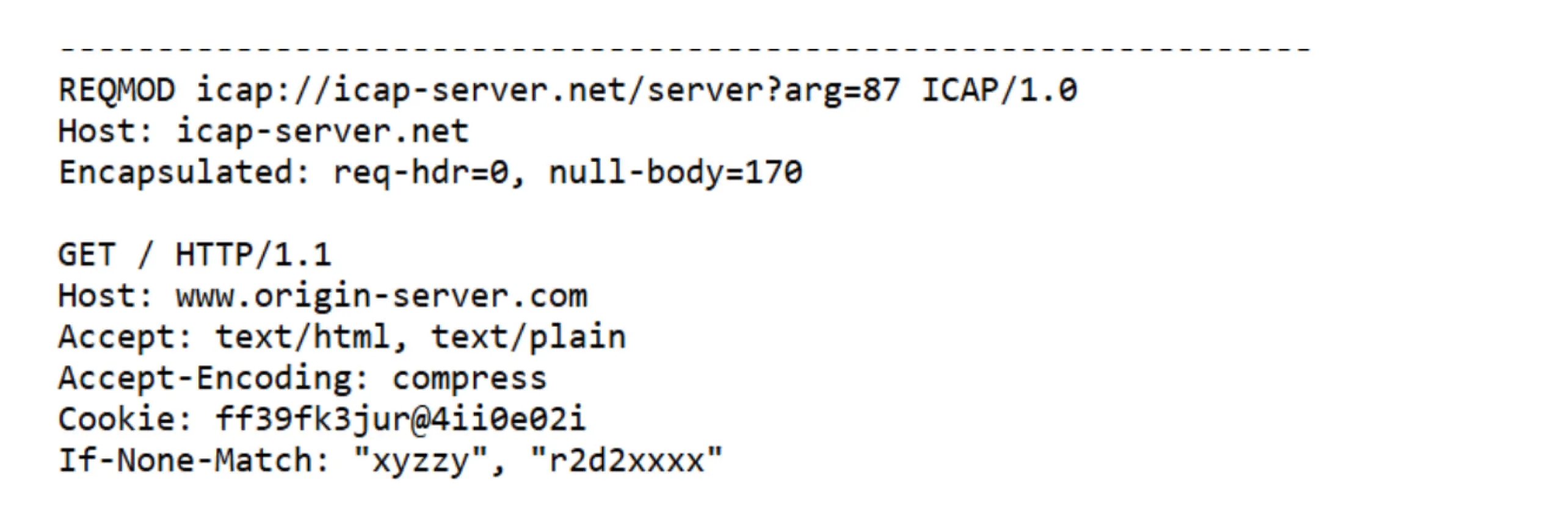

En mode REQMOD, un client ICAP envoie une requête HTTP à un serveur ICAP pour qu'il la traite avant de la transmettre. Le serveur ICAP peut

- Modifier la demande et la renvoyer pour transmission.

- Bloquer la demande en renvoyant une réponse HTTP (par exemple, accès refusé).

REQMOD est couramment utilisé pour le filtrage des URL, la prévention des pertes de données (DLP) et l'application des politiques.

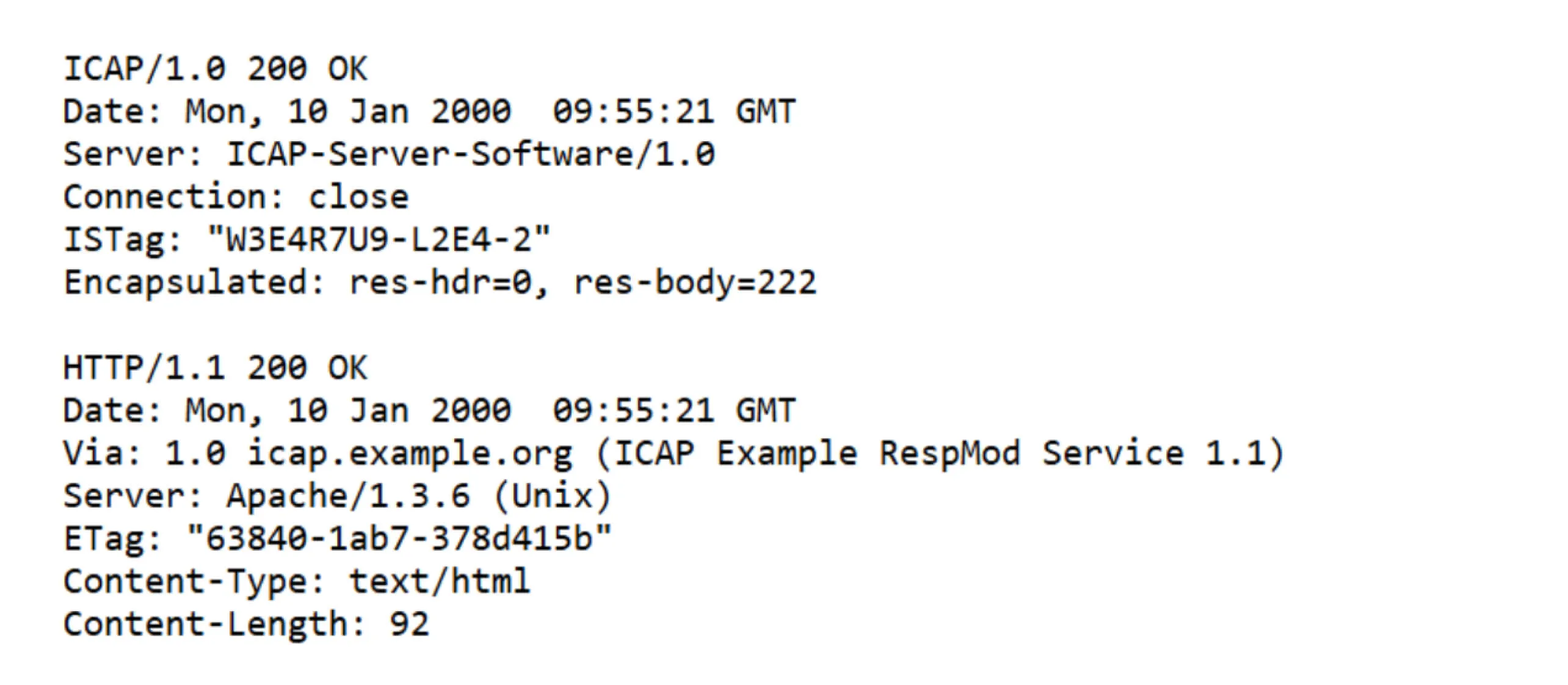

Modification de la réponse (RESPMOD)

En mode RESPMOD, un client ICAP envoie une réponse HTTP à un serveur ICAP avant de la transmettre à l'utilisateur. Le serveur ICAP peut

- Modifier la réponse avant qu'elle n'atteigne le client.

- Bloquer la réponse en renvoyant un message d'erreur.

RESPMOD est utilisé pour l'analyse des logiciels malveillants, le filtrage de contenu et la mise en conformité.

Avantages et cas d'utilisation

ICAP renforce la sécurité du réseau en permettant le traitement déchargé des fonctions de sécurité critiques. Les avantages sont les suivants

- Adaptation et modification du contenu à la périphérie du serveur de réseau, au lieu de créer une copie de l'objet à partir du serveur d'origine.

- Amélioration de la gestion des ressources grâce à des serveurs ICAP dédiés.

- Filtrage avancé du contenu pour la conformité et la sécurité.

- Déchargement transparent de la sécurité sans modification de l'infrastructure existante.

ICAP Antivirus

Au lieu de mettre en œuvre des moteurs antivirus à partir de zéro, les entreprises peuvent décharger l'analyse des virus sur une solution AV ICAP. Cela permet de réduire les charges opérationnelles tout en assurant une détection robuste des menaces.

ICAP DLP

Les moteurs DLP ICAP analysent le trafic entrant et sortant à la recherche de données sensibles, empêchant ainsi l'exposition non autorisée d'informations confidentielles, d'enregistrements financiers ou de propriété intellectuelle.

Analyse des logiciels malveillants ICAP

Les entreprises peuvent intégrer ICAP à des solutions d'analyse des logiciels malveillants et de sandboxing afin de détecter les menaces émergentes et d'y répondre efficacement. Cette approche combine l'analyse AV et l'analyse comportementale, améliorant ainsi la rapidité et la précision de la détection.

Défis communs et solutions

Le déploiement d'ICAP peut présenter plusieurs défis, notamment des goulets d'étranglement au niveau des performances, des problèmes de connectivité réseau, des erreurs de configuration, des problèmes de compatibilité et des difficultés de dépannage. La compréhension de ces défis et la mise en œuvre de solutions proactives peuvent garantir une mise en œuvre harmonieuse et efficace d'ICAP .

Problèmes de connectivité du réseau

- Perte de paquets : Les erreurs de transmission entre le proxy et le serveur ICAP peuvent entraîner des retransmissions et des retards.

- Restrictions duFirewall : Des règles de pare-feu incorrectes peuvent bloquer le trafic ICAP nécessaire.

- Mauvaise configuration du réseau : Des adresses IP ou des ports incorrects peuvent entraîner l'échec des communications ICAP .

Solution : Vérifiez les chemins d'accès au réseau, ajustez les règles du pare-feu et assurez-vous que les adresses IP et les configurations de port sont correctes.

Goulets d'étranglement des performances

- Surcharge du serveurICAP : Un volume de trafic élevé peut submerger le serveur ICAP , ce qui entraîne une lenteur des performances.

- Moteurs d'analyse lents : Certains moteurs antivirus ou de filtrage de contenu peuvent prendre trop de temps pour traiter les données.

- Fichiers de grande taille : Le traitement de fichiers volumineux peut retarder considérablement la diffusion du contenu.

Solution : Optimiser l'emplacement des serveurs ICAP , mettre à niveau le matériel et affiner les configurations des moteurs de balayage afin d'équilibrer les performances et la sécurité.

Erreurs de configuration

- Paramètres de commande ICAP incorrects : Une mauvaise configuration des commandes ICAP peut entraîner un traitement incorrect.

- Inadéquation des versions : Des versions différentes d'ICAP entre les clients et les serveurs peuvent créer des problèmes de compatibilité.

- Mauvaise configuration du service ICAP : Une mauvaise configuration des services ICAP peut entraîner des défaillances dans l'adaptation du contenu.

Solution : Réviser régulièrement les configurations ICAP , s'assurer que les versions sont correctes sur tous les appareils et tester les configurations avant de les déployer.

Questions de compatibilité

- Limitations propres à l'application : Certaines applications ou certains dispositifs de sécurité peuvent ne pas prendre totalement en charge le ICAP.

- Contraintes liées aux fonctionnalités : Certaines fonctionnalités d'ICAP , telles que la prévisualisation du contenu, peuvent ne pas fonctionner comme prévu dans tous les environnements.

Solution : Valider la compatibilité d'ICAP avec les appareils et les applications de sécurité avant le déploiement complet.

Codes d'erreur et problèmes de journalisation

- Difficultés de dépannage : Les codes d'erreur ICAP peuvent être difficiles à interpréter.

- Journalisation inadéquate : Des journaux manquants ou incomplets peuvent rendre le diagnostic difficile.

Solution : Activez la journalisation détaillée sur les serveurs ICAP , examinez les codes d'erreur et utilisez des outils de surveillance du réseau pour diagnostiquer les problèmes de performance.

Impacts potentiels des questions liées à ICAP

- lenteur du chargement du site web en raison d'une analyse tardive du contenu.

- Contrôles de sécurité incomplets si le serveur ICAP n'analyse pas correctement le contenu.

- Dysfonctionnements de l'application causés par l'interférence d'ICAP avec la fonctionnalité.

- La frustration des utilisateurs due aux retards ou aux erreurs dans l'accès au contenu en ligne.

La surveillance proactive des déploiements ICAP , l'optimisation des configurations et la garantie de la compatibilité peuvent atténuer ces problèmes courants et améliorer l'efficacité globale du réseau.

Conclusion

ICAP joue un rôle essentiel dans les environnements réseau modernes, renforçant la sécurité et l'efficacité en déchargeant les tâches d'adaptation du contenu. Alors que les entreprises continuent de faire face à des menaces de cybersécurité en constante évolution, ICAP fournit une solution évolutive pour garantir la conformité, l'atténuation des menaces et la rationalisation des opérations du réseau.

Vous souhaitez intégrer ICAP à votre infrastructure existante ? En savoir plus sur MetaDefender ICAP Server ou contactez l'un de nos experts dès aujourd'hui.

FAQ

Qu'est-ce que l'ICAP (Internet Content Adaptation Protocol) ?

ICAP (Internet Content Adaptation Protocol) est un protocole léger qui permet aux dispositifs de réseau tels que les proxys ou les pare-feu de décharger le contenu HTTP/HTTPS pour l'analyser, l'adapter ou le modifier sur un serveur ICAP séparé. Dans le domaine de la cybersécurité, l'ICAP est utilisé pour l'atténuation des menaces, l'application des politiques et la conformité sans avoir d'impact significatif sur les performances du réseau.

Comment fonctionne ICAP ?

ICAP fonctionne en permettant à un client ICAP , généralement un proxy ou une passerelle, d'envoyer des demandes ou des réponses HTTP/HTTPS à un serveur ICAP . Le serveur analyse ou modifie le contenu et le renvoie au client. Ce cycle déchargé permet une inspection en temps réel pour les logiciels malveillants, la DLP ou l'application de politiques à la périphérie du réseau.

Quel est le rôle d'un serveur ICAP ?

Un serveur ICAP traite les demandes d'adaptation de contenu des clients ICAP . Il effectue des tâches telles que l'analyse des logiciels malveillants, la modification du contenu ou l'application des politiques de sécurité des données, puis renvoie le contenu adapté au client pour qu'il le transmette.

Qu'est-ce que REQMOD ou RESPMOD dans ICAP?

REQMOD (Request Modification) est utilisé lorsque le client ICAP envoie des requêtes HTTP au serveur pour adaptation, généralement pour le filtrage d'URL ou l'application d'une politique. RESPMOD (Response Modification) consiste à envoyer des réponses HTTP pour analyse ou filtrage du contenu avant de les transmettre à l'utilisateur. Ces deux méthodes font partie des méthodes de traitement de base d'ICAP.

Quels sont les avantages de l'utilisation d'ICAP?

ICAP améliore l'efficacité et la sécurité du réseau en permettant aux périphériques de décharger les tâches gourmandes en ressources telles que l'analyse des logiciels malveillants et le DLP. Il permet l'adaptation du contenu sans copie des serveurs d'origine, prend en charge le filtrage avancé et s'intègre à des outils tels que MFT, les proxies et les WAF.

Quels sont les défis les plus courants en matière d ICAP ?

Parmi les difficultés rencontrées figurent les problèmes de connectivité réseau, la surcharge des serveurs ICAP , les commandes mal configurées, les limitations de compatibilité et les erreurs de dépannage dues à une journalisation insuffisante. Les solutions consistent à revoir les règles du pare-feu, à optimiser l'emplacement du serveur, à valider les configurations et à activer les journaux détaillés.

Quels sont les appareils ou outils qui s'intègrent à ICAP?

ICAP s'intègre à des dispositifs de sécurité tels que les serveurs proxy, les équilibreurs de charge, les contrôleurs d'entrée, les pare-feu d'application web (WAF) et les solutions de transfert de fichiers gérésMFT. Ces outils utilisent ICAP pour l'analyse du contenu en ligne et l'application des politiques.