Au cours de la dernière décennie, la convergence des technologies a fait de la sécurité des réseaux un véritable défi. La prévalence croissante des applications web utilisant des portails de partage de fichiers a élargi la surface d'attaque.

Les risques de cybersécurité associés au téléchargement de fichiers sont nombreux. Les logiciels malveillants peuvent s'infiltrer dans les réseaux par le biais de téléchargements de fichiers contenant des codes ou des URL malveillants, ou en exploitant des vulnérabilités de type "zero-day" qui n'avaient pas été détectées auparavant.

Dans cet article, nous décrirons les meilleures pratiques pour protéger les réseaux contre ces types d'attaques. Enfin, nous verrons comment une solution antivirus ICAP peut ajouter une couche supplémentaire de protection, en sécurisant vos applications contre les téléchargements de fichiers malveillants.

1. Trouver la meilleure combinaison de solutions de sécurité réseau pour vos besoins

Il existe une grande variété de dispositifs de réseau, dont beaucoup assurent la sécurité du réseau. Ces dispositifs gèrent des tâches de sécurité telles que la gestion de l'accès au réseau, la gestion de la politique de sécurité, le stockage des données de conformité réglementaire et la sécurisation des conteneurs.

Les proxys, tels que les proxys directs et inversés, protègent les connexions en masquant les adresses IP et en fournissant un point d'entrée et de sortie unique. Les répartiteurs de charge offrent des fonctionnalités similaires, mais permettent également l'orchestration, la gestion des politiques et l'automatisation pour les applications à grande échelle.

Les pare-feu d'application web (WAF) inspectent le trafic réseau pour empêcher les accès non autorisés et protéger contre les menaces telles que les scripts intersites et les attaques par déni de service distribué. Les pare-feu de nouvelle génération (NGFW) se concentrent sur le trafic traversant les couches 3 à 4 pour protéger les réseaux internes contre les attaques externes. Les contrôleurs d'entrée sont similaires aux équilibreurs de charge et aux proxys, mais ils sont conçus pour les environnements de conteneurs.

Les passerelles web Secure (SWG) agissent comme un filtre entre les utilisateurs et le trafic internet, en bloquant les connexions aux applications et services internet non approuvés et en chiffrant le trafic. Les contrôleurs de mise à disposition d'applications (ADC) offrent des fonctionnalités de proxy, d'équilibrage de charge et de WAF, ainsi qu'une passerelle API , une accélération des applications et une terminaison SSL. Ils sont généralement gérés par l'équipe chargée des opérations de développement et non par l'équipe chargée de la sécurité. Enfin, le transfert de fichiers géré (MFT ) permet de sécuriser et de gérer les transferts de fichiers volumineux, ce qui n'est pas le cas des services FTP ou HTTP traditionnels.

2. Numérisation des fichiers entrant dans votre réseau et des périphériques de stockage

Même avec ces solutions en place, il existe toujours un risque que des fichiers malveillants pénètrent dans votre réseau ou soient stockés dans votre système. Pour atténuer ce risque, il est essentiel de mettre en œuvre une analyse antivirus de tous les fichiers entrant et stockés dans votre réseau. Vous pourrez ainsi détecter et supprimer les logiciels malveillants avant qu'ils ne causent des dommages. Grâce à une stratégie de sécurité globale comprenant plusieurs niveaux de protection, les organisations peuvent mieux se protéger contre les menaces en constante évolution dans le paysage numérique actuel.

Dans le même ordre d'idées, le transfert d'un grand nombre de fichiers entre les équipes internes et les clients peut créer des opportunités pour les attaquants. Des sources externes (fournisseurs tiers, partenaires externes) peuvent introduire par inadvertance des logiciels malveillants dans l'environnement. C'est pourquoi il est vivement conseillé aux organisations d'examiner le contenu de tous les fichiers transférés dans leurs réseaux en effectuant des analyses pour détecter et bloquer les logiciels malveillants au niveau du périmètre.

3. Secure Contre les menaces communes

Les moteurs antivirus et anti-malware peinent à suivre le rythme des nouvelles menaces développées par les attaquants. La situation s'aggrave si l'on considère la complexité croissante des logiciels malveillants et des menaces persistantes avancées (APT) ciblant les organisations. En outre, les malwares inconnus et les menaces de type "zero-day" continuent de perturber les équipes de sécurité.

L'analyse des fichiers à la recherche de menaces connues constitue une première couche de défense efficace contre les téléchargements de fichiers malveillants. Toutefois, les solutions antivirus traditionnelles qui n'utilisent qu'un ou deux moteurs ne sont pas en mesure de détecter suffisamment de logiciels malveillants assez rapidementpour protéger le réseau de manière adéquate. La recherche antivirus révèle qu'il faut plus de 20 moteurs antivirus et anti-logiciels malveillants pour atteindre des taux de détection supérieurs à 99 %.

4. Détecter les menaces inconnues au-delà de l'analyse antivirus traditionnelle

La sophistication et la complexité croissantes des logiciels malveillants leur permettent de contourner les défenses traditionnelles. Par exemple, les moteurs anti-programmes malveillants détectent les menaces connues, ce qui permet aux programmes malveillants du jour zéro de déjouer facilement les solutions antivirus basées sur les signatures. Les fichiers de productivité tels que Word, Excel, PDF, les archives ou les fichiers images peuvent être utilisés pour dissimuler des menaces intégrées dans des macros et des scripts, qui ne sont pas toujours détectables par les moteurs AV ou les solutions d'analyse dynamique telles que les bacs à sable.

One effective prevention technique is to remove all potential malicious embedded object with data sanitization, or Content Disarm and Reconstruction (CDR). Deep CDR™ Technology technology removes malicious file content without relying on malware detection. It processes the incoming files, then regenerates these files in a way that ensures the new files are both usable and harmless. In other words, Deep CDR™ Technology helps secure network traffic by preventing both known and unknown threats.

5. Expurger les informations sensibles

Même avec les meilleures solutions automatisées en place, des initiés malveillants et des utilisateurs négligents peuvent faire fuir des données sensibles. Des solutions supplémentaires sont nécessaires pour se protéger contre les fuites de données et les violations de la conformité.

Les organisations ont de multiples raisons de s'inquiéter de l'exposition d'informations personnelles identifiables (IPI), qu'il s'agisse de réglementations de conformité telles que PCI-DSS et GDPR, de cyber-attaques ciblées ou de fuites involontaires de la part d'initiés. Pour limiter les risques de perte de données, il est essentiel d'expurger les informations sensibles dans les fichiers qui sont téléchargés ou partagés à l'extérieur.

6. Augmenter l'efficacité avec une solution ICAP

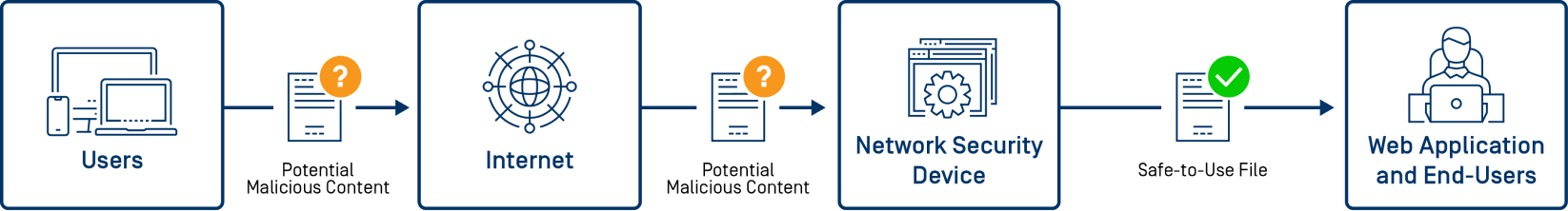

Grâce au protocole d'adaptation du contenu Internet (ICAP), une solution ICAP permet aux appareils de sécurité réseau de décharger le trafic réseau vers un serveur dédié pour des tâches telles que l'analyse antivirus/antimalware ou l'assainissement des données. Cela permet de s'assurer que tous les fichiers sont analysés selon la même politique.

En détournant le trafic vers un serveur ICAP , les appareils de réseau peuvent se concentrer sur leur objectif principal, tel que la performance du réseau, tandis que le serveur spécialisé ICAP analyse et assainit rapidement les fichiers qui passent, avec un impact minimal sur la performance. Cette approche est particulièrement efficace pour la sécurité du réseau, car elle offre une protection étendue au niveau du périmètre, des services à valeur ajoutée et une couche de confiance supplémentaire pour l'entreprise et les partenaires tiers.

FAQ

Qu'est-ce qu'un ICAP Server ?

Les serveurs de protocole d'adaptation du contenu Internet (ICAP ) sont similaires à un serveur HTTP, sauf que l'application traite les demandes ICAP . Le document RFC3507 stipule que "les requêtesICAP DOIVENT commencer par une ligne de requête qui contient une méthode, l'URI complet de la ressource ICAP demandée et une chaîne de version ICAP ".

Qu'est-ce qu'un client ICAP ?

Un client ICAP est une application logicielle qui établit des connexions avec des serveurs ICAP pour envoyer des requêtes.

Comment intercepter la connexion entre un utilisateur final ou un appareil et l'internet ?

Vous pouvez étendre les serveurs proxy transparents. Un proxy transparent, également connu sous le nom de proxy en ligne, proxy d'interception ou proxy forcé, est un serveur qui intercepte la connexion entre un utilisateur final ou un appareil et l'internet.

Que sont les caches proxy HTTP transparents ?

Les caches proxy HTTP transparents sont des serveurs qui interceptent la connexion entre l'internet et un utilisateur final ou un appareil. Les serveursICAP Internet Content Adaptation Protocol) sont généralement utilisés pour mettre en œuvre des analyses antivirus et des filtres de contenu.

Qu'est-ce que le filtrage de contenu ?

Vous pouvez utiliser un filtre ICAP pour envoyer un message à un serveur préconfiguré en vue de l'adaptation du contenu. Il s'agit par exemple d'opérations spécifiques telles que l'analyse antivirus, le filtrage de contenu, l'insertion de publicités et la traduction linguistique.

Qu'est-ce qu'une ressource ICAP ?

Comme une ressource HTTP, mais l'identificateur de ressource uniforme (URI) fait référence à un service ICAP qui effectue des adaptations de messages HTTP.

Qu'est-ce que le mode de modification des requêtes et le mode de modification des réponses ?

En mode "modification des requêtes" (reqmod), un client envoie une requête HTTP à un serveur ICAP . Le serveur ICAP peut alors

- Renvoyer une version modifiée de la demande.

- Renvoyer une réponse HTTP à la demande.

- Renvoyer une erreur.

Les clients ICAP doivent gérer les trois types de réponses.

OPSWAT MetaDefender ICAP Server - Faites confiance au trafic de votre réseau

OPSWAT MetaDefender ICAP Server offre une protection avancée du trafic réseau contre les téléchargements de fichiers malveillants, les attaques de type "zero-day" et l'exposition de données sensibles. MetaDefender ICAP Server analyse et inspecte tout le contenu des fichiers entrants avant qu'ils n'atteignent le réseau de votre entreprise. La solution peut être intégrée à tous les dispositifs réseau compatibles avec ICAP: équilibreur de charge, proxy avant/arrière, contrôleur d'entrée, transfert de fichiers géré (MFT), etc. En savoir plus sur MetaDefender ICAP Server