- Qu'est-ce que l'automatisation de la Threat Intelligence Sandbox?

- Qu'est-ce qu'un Sandbox'analyse des logiciels malveillants ?

- Qu'est-ce qu'un environnement de Sandbox ?

- Sandboxing dans les centres d'opérations de sécurité (SOC)

- Comment fonctionne l'automatisation de la Threat Intelligence Sandbox?

- Approches de mise en œuvre pour le Threat Intelligence automatisé Threat Intelligence

- Avantages et défis de la Threat Intelligence Sandbox

- Sandboxing automatisé de logiciels malveillants et concepts parallèles

- Principales caractéristiques à rechercher dans les solutions de bac à sable pour Threat Intelligence

- Conclusion : De l'isolement à l'action

- Foire aux questions (FAQ)

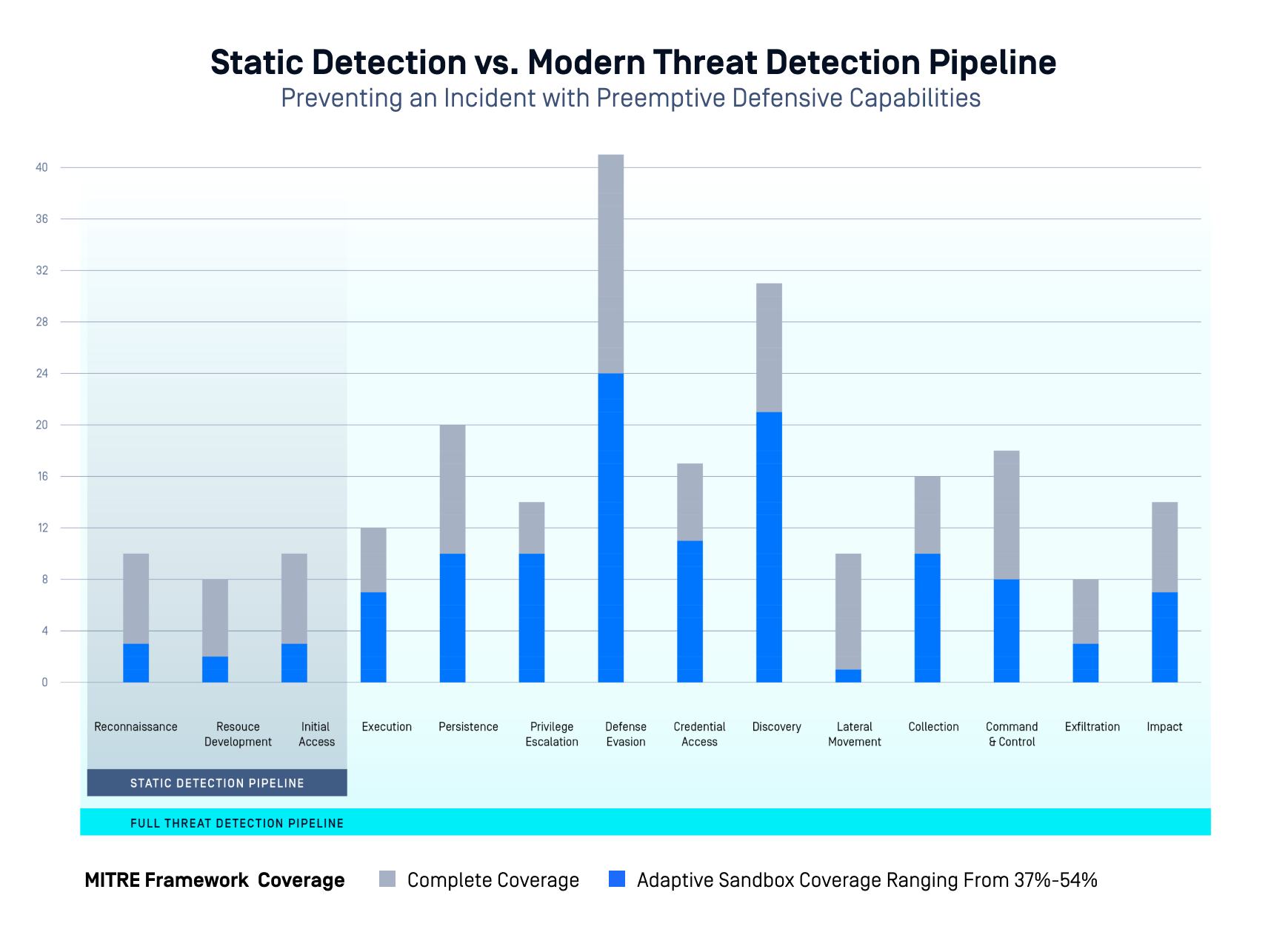

Acte I : Défense statique contre défense dynamique

La cybersécurité a évolué. Les systèmes de détection traditionnels, basés sur des signatures, nous ont bien servi pour identifier les menaces connues. Mais lorsque les auteurs de logiciels malveillants ont commencé à employer des techniques d'obscurcissement avancées et à modifier rapidement le code, ces systèmes sont devenus moins efficaces. L'analyse statique ne permet pas à elle seule de détecter correctement les nouvelles variantes ou les menaces de type "zero-day". Ce qu'il fallait, c'était une approche dynamique, un système automatisé capable d'analyser les fichiers et les comportements suspects en temps réel.

Ce changement d'approche est parallèle à la transition entre l'étude des microbes dans des boîtes de Petri et l'analyse de la propagation des infections dans des populations réelles. C'est une chose de voir à quoi ressemble un logiciel malveillant sur le papier, c'en est une autre d'observer son comportement dans un environnement réel. L'automatisation de la veille sur les menaces basée sur les bacs à sable d'OPSWATfournit cet environnement réel, en isolant en toute sécurité les menaces et en observant leur comportement avant qu'elles n'atteignent votre réseau.

Qu'est-ce que l'automatisation de la Threat Intelligence Sandbox?

L'automatisation de la veille sur les menaces Sandbox utilise des bacs à sable automatisés pour analyser les fichiers ou les URL suspects dans des environnements isolés. Elle associe l'automatisation de la sécurité des bacs à sable à des plateformes de renseignement sur les menaces pour détecter, analyser et répondre aux menaces en temps réel. Cette approche permet une analyse dynamique, une analyse comportementale et l'extraction d'indicateurs de compromission (IOC) pour une détection avancée des menaces.

Qu'est-ce qu'un Sandbox'analyse des logiciels malveillants ?

Un bac à sable d'analyse des logiciels malveillants est un environnement virtuel contrôlé et isolé dans lequel des fichiers ou des URL suspects peuvent être exécutés en toute sécurité afin d'observer leur comportement. En permettant aux logiciels malveillants de s'exécuter dans cet espace de quarantaine, les systèmes de sécurité peuvent détecter des activités malveillantes que l'analyse statique n'aurait pas détectées, notamment le comportement d'exécution, les tentatives d'évasion et les communications de commande et de contrôle.

Qu'est-ce qu'un environnement de Sandbox ?

Dans le domaine de la cybersécurité, les environnements de Sandbox servent à simuler des environnements d'exploitation réels. Ils sont essentiels pour l'analyse dynamique, car ils permettent au système de surveiller et d'enregistrer en toute sécurité les actions effectuées par des fichiers ou des exécutables suspects. Ces environnements jouent un rôle essentiel dans les opérations de renseignement sur les menaces, car ils permettent aux analystes d'observer le comportement des logiciels malveillants sans risque pour les systèmes de production.

Sandboxing dans les centres d'opérations de sécurité (SOC)

Dans les centres d'opérations de sécurité (SOC), le sandboxing est essentiel pour rationaliser les flux de travail. Il réduit le nombre de faux positifs, facilite l'établissement de priorités et permet aux analystes de passer moins de temps à examiner des alertes sans importance. En intégrant l'automatisation basée sur le sandboxing, les SOC peuvent automatiser la détonation et l'analyse comportementale des fichiers potentiellement malveillants et extraire des informations exploitables en temps quasi réel.

Acte II : l'évolution de la Threat Intelligence

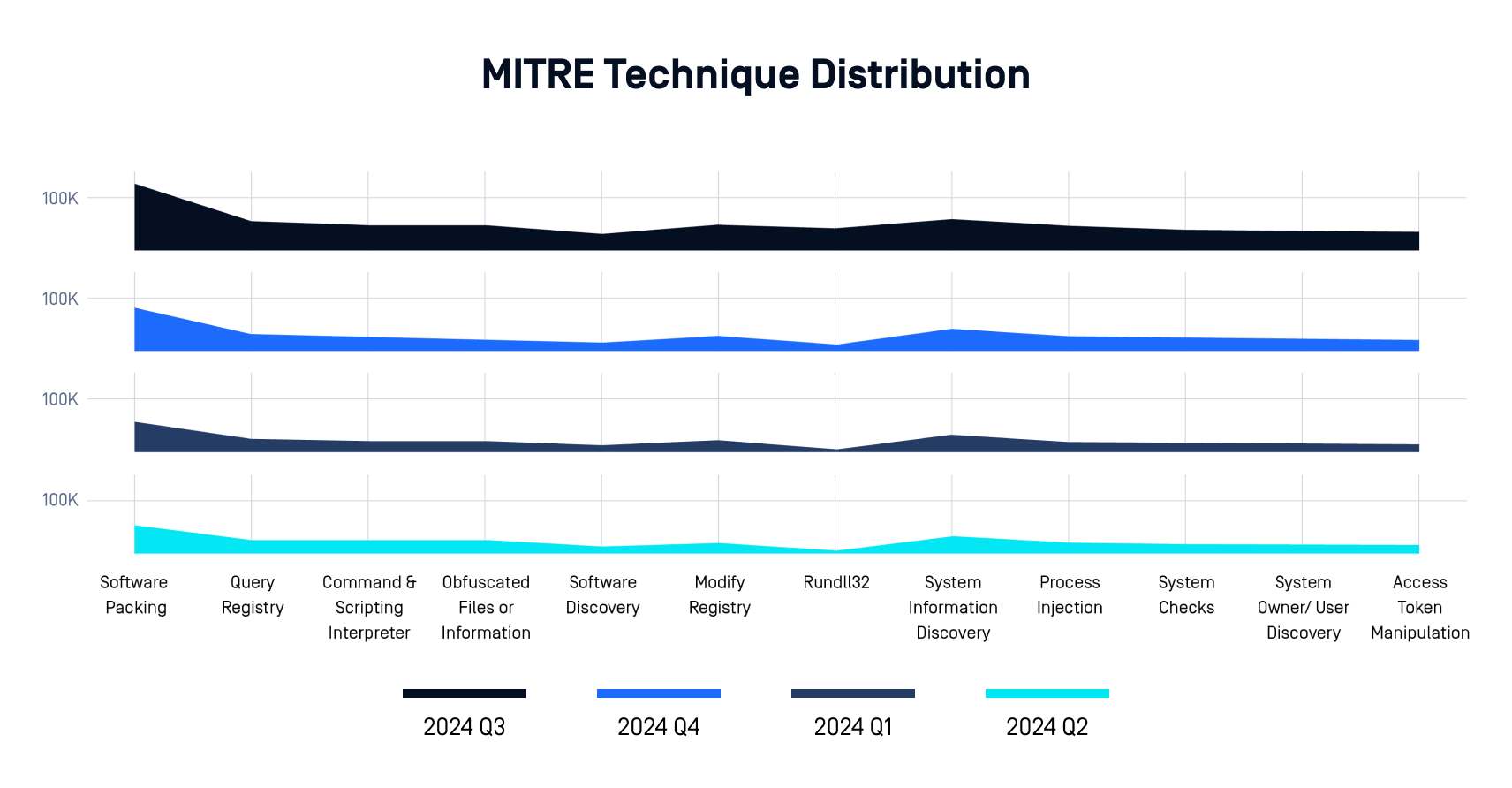

Le renseignement sur les menaces n'est pas statique : il évolue avec le paysage des menaces. Au départ, les équipes de sécurité s'appuyaient sur de simples flux de menaces et des renseignements réactifs. Mais à mesure que les menaces devenaient plus adaptatives et plus évasives, le besoin s'est fait sentir de disposer de plateformes de renseignement sur les menaces (TIP) capables d'ingérer, de corréler et d'enrichir d'importants volumes de données.

La détection Sandbox joue un rôle essentiel dans cette évolution. Elle va au-delà des flux de menaces en fournissant des preuves comportementales et un contexte réels. Par exemple, le bac à sable d'OPSWAT ne se contente pas de faire exploser les fichiers, il associe également les comportements aux techniques d'ATT&CK, ce qui permet une classification plus précise des menaces et l'attribution de l'adversaire.

Comment fonctionne l'automatisation de la Threat Intelligence Sandbox?

Le processus commence lorsqu'un fichier ou une URL suspect(e) est soumis(e) à l'environnement sandbox. Le bac à sable fait exploser le fichier dans un environnement sécurisé et isolé, en surveillant toute l'activité au niveau du système : modifications de fichiers, créations de processus, trafic réseau, modifications du registre, etc. C'est ce qu'on appelle l'analyse dynamique.

Une fois le logiciel malveillant exécuté, le système effectue une analyse comportementale afin d'identifier des schémas correspondant à des actions malveillantes connues. Les indicateurs de compromission (IOC) tels que les adresses IP, les domaines et les hachages de fichiers sont automatiquement extraits. Ils sont ensuite enrichis et mis en corrélation avec les flux de renseignements sur les menaces existants, ce qui permet de fournir des mises à jour en temps réel aux systèmes de sécurité.

Analyse dynamique et détonation des logiciels malveillants

L'analyse dynamique est au cœur de l'automatisation basée sur les bacs à sable. En exécutant les fichiers en temps réel, les analystes et les systèmes automatisés peuvent voir comment un fichier se comporte dans différentes conditions. L'Adaptive Sandbox d'OPSWATcapture toutes les nuances, des tentatives d'escalade des privilèges aux comportements évasifs déclenchés par certains environnements.

Analyse comportementale et extraction des COI

L'analyse comportementale observe les actions du logiciel malveillant :

Enrichissement et alimentation en Threat Intelligence

Les IOC extraits n'ont pas de valeur en soi s'ils ne sont pas contextualisés. OPSWAT intègre les résultats des bacs à sable dans des plates-formes de renseignement sur les menaces (TIP) plus larges, où les comportements sont mis en correspondance avec les tactiques, techniques et procédures (TTP) connues. Cela permet aux organisations d'identifier les campagnes adverses et de se défendre de manière proactive contre les menaces futures.

Ensemble, l'analyse dynamique, l'observation comportementale, l'extraction d'IOC et l'enrichissement forment une boucle cohérente qui transforme les données d'exécution brutes en renseignements exploitables. L'analyse dynamique constitue la base en exécutant un contenu potentiellement malveillant dans un environnement sécurisé et émulé, ce qui permet de découvrir des comportements d'exécution que les techniques statiques risquent de ne pas voir.

L'analyse comportementale traduit ensuite ces actions en modèles significatifs : tentatives d'escalade des privilèges, techniques d'évasion, comportement de déplacement latéral, etc. Enfin, les indicateurs extraits - adresses IP, hachages de fichiers, domaines, clés de registre - sont enrichis en les mettant en corrélation avec des flux externes, des tactiques adverses (via MITRE ATT&CK) et des données télémétriques internes.

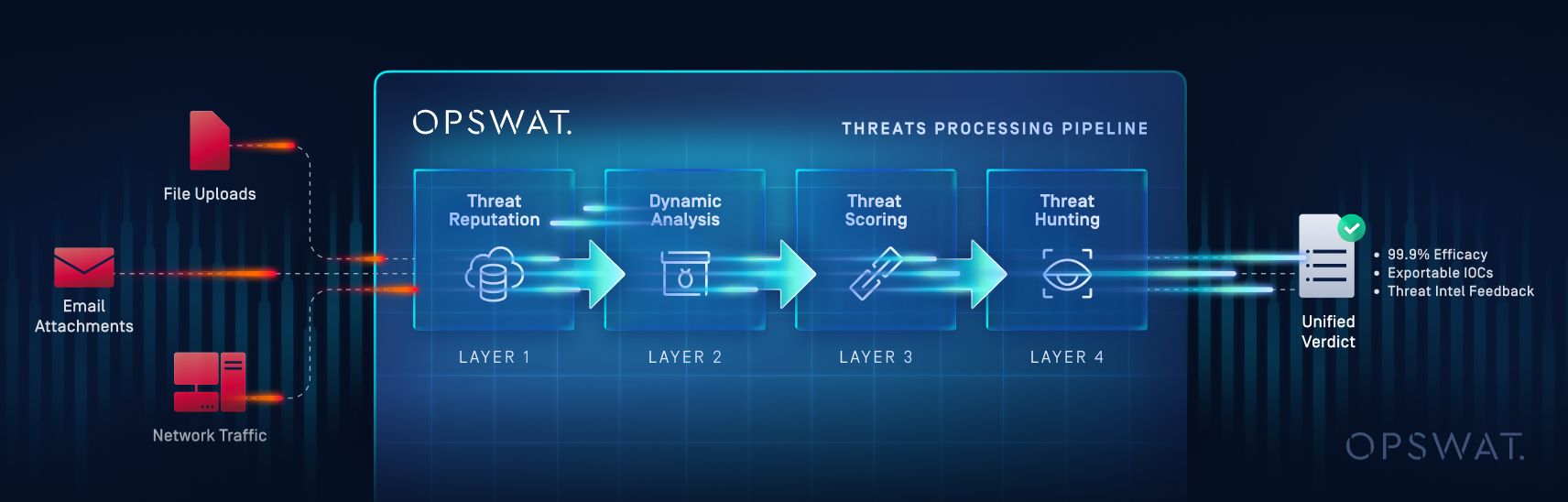

Dans le pipeline intégré de détection des menaces d' OPSWAT , le bac à sable adaptatif joue un rôle central dans la deuxième étape d'une stratégie de défense plus large et multicouche. Dans le pipeline deThreat Intelligence , les fichiers sont d'abord traités par les services de réputation qui vérifient la réputation des hachages, des IP, des domaines et des URL. Lorsqu'aucun verdict définitif n'est rendu - ou lorsque des heuristiques à haut risque sont signalées - le fichier est transmis au bac à sable pour une détonation dynamique et l'enregistrement du comportement.

À partir de là, les résultats alimentent le moteur de corrélation de notation des menaces et d'apprentissage automatique d'OPSWAT. C'est là que les IOC extraits du bac à sable sont comparés aux données de renseignement sur les menaces existantes, ce qui permet non seulement la détection, mais aussi la classification et l'attribution, en identifiant les familles de logiciels malveillants, les campagnes associées et même les acteurs probables de la menace. Cette intégration permet une protection adaptative en temps réel, aidant les équipes de sécurité à réagir plus rapidement, à hiérarchiser les alertes plus efficacement et à traquer les menaces avec un contexte plus riche.

Acte III : L'automatisation au service de l'expertise

L'automatisation ne remplace pas l'expertise humaine, elle la renforce. Le défi consiste à étendre la prise de décision humaine dans des environnements inondés d'alertes. Le bac à sable d'OPSWAT aide à combler ce fossé. En automatisant la détection et la corrélation des menaces à un stade précoce, les analystes humains sont libérés pour se concentrer sur des investigations et des réponses plus approfondies.

Sandboxing alimenté par l'IA

OPSWAT utilise des modèles d'apprentissage automatique pour détecter des schémas et des comportements indiquant la présence de logiciels malveillants, même lorsque les signatures traditionnelles échouent. Cette méthode est particulièrement efficace pour identifier les menaces de type "zero-day" qui n'ont pas encore été répertoriées. L'IA permet également de mettre en correspondance les comportements avec les profils des acteurs de la menace, ajoutant ainsi un contexte aux indicateurs techniques.

Approches de mise en œuvre pour la Threat Intelligence automatisée Threat Intelligence avec Sandboxing

Les organisations peuvent déployer le sandboxing de plusieurs façons : sur le cloud, intégré au point de terminaison, ou modèles hybrides. OPSWAT prend en charge un déploiement flexible, permettant des cas d'utilisation dans tous les secteurs avec des besoins de conformité variés.

Sandboxing Cloud ou en Endpoint

Les bacs à sable Cloud sont évolutifs et faciles à gérer, mais ils peuvent entraîner des temps de latence. Les bacs à sable pour Endpoint offrent une réponse immédiate et un isolement local, mais nécessitent une allocation de ressources plus importante. La bonne approche dépend de l'infrastructure et du modèle de menace de l'organisation.

Plateformes d'automatisation et de Threat Intelligence Sandbox

Le bac à sable d'OPSWATs'intègre étroitement aux plateformes SIEM, SOAR et EDR. Cela permet des boucles de rétroaction automatisées, où les alertes déclenchent des détonations de bac à sable, et les résultats sont réinjectés dans les flux de travail de réponse. Ce type d'automatisation de la sécurité du bac à sable garantit une action opportune contre les menaces en constante évolution.

Avantages et défis de la Threat Intelligence Sandbox

Avantages des outils de Threat Intelligence

Les avantages de l'automatisation de la veille sur les menaces en bac à sable sont évidents : détection en temps réel, réduction de la charge de travail manuelle et accélération des temps de réponse. En observant le comportement réel, les entreprises peuvent détecter les menaces qui échappent aux défenses traditionnelles. En outre, la visibilité et la classification des menaces s'améliorent considérablement.

Évasion et limites du Sandbox

Les logiciels malveillants avancés peuvent utiliser des techniques d'évasion du bac à sable, telles que la vérification des environnements virtuels ou le retardement de l'exécution. Bien qu'aucun système ne soit parfait, OPSWAT atténue ces limites grâce à des tactiques avancées d'émulation et d'évasion. La supervision humaine reste essentielle pour valider les résultats et fournir un contexte.

Sandboxing automatisé de logiciels malveillants et concepts parallèles

Analyse automatisée des logiciels malveillants et automatisation Sandbox

L'analyse automatisée des logiciels malveillants repose souvent sur des techniques statiques - désassemblage du code et inspection des chaînes de caractères. Bien qu'utiles, ces techniques peuvent ne pas tenir compte des comportements en cours d'exécution. L'automatisation Sandbox permet d'obtenir des informations plus approfondies en capturant les actions en temps réel, en particulier lorsqu'elle est associée à la détection comportementale et à l'extraction d'IOC.

Plateformes d'automatisation et de Threat Intelligence Sandbox

Les plateformes traditionnelles de renseignement sur les menaces consomment des flux de menaces externes et mettent en corrélation des données provenant de divers capteurs. Lorsqu'elles sont améliorées par l'automatisation du bac à sable, ces plateformes ont accès à des données comportementales de première main, ce qui rend les corrélations plus précises et plus riches en contexte.

Principales caractéristiques à rechercher dans les solutions de bac à sable pour Threat Intelligence

Capacités d'intégration et d'automatisation

Recherchez des solutions de bac à sable qui prennent en charge l'intégration API avec les systèmes SIEM, SOAR et TIP. L'automatisation devrait inclure la détonation de fichiers, l'extraction d'IOC et la génération de rapports. OPSWAT offre un accès complet à l'API REST, la cartographie des techniques ATT&CK et l'attribution des acteurs, ce qui en fait une plateforme complète d'automatisation de la veille sur les menaces.

De l'isolement à l'action

De la détection de nouvelles souches de logiciels malveillants à l'enrichissement des informations sur les menaces mondiales, l'automatisation basée sur les bacs à sable d'OPSWATest un élément essentiel de la cybersécurité moderne. Elle représente le passage d'une défense réactive à une défense proactive, donnant aux équipes de sécurité les outils nécessaires pour réagir plus rapidement et plus intelligemment.

Pour en savoir plus sur la façon dont MetaDefender Sandbox™ d'OPSWATpeut renforcer vos capacités de détection et de réponse aux menaces, visitez notre site web.

FAQ

Q : Qu'est-ce que le sandboxing ?

R : Le sandboxing est une technique utilisée pour exécuter des fichiers ou des codes suspects dans un environnement isolé afin d'observer leur comportement en toute sécurité sans mettre en péril les systèmes de production.

Q : Qu'est-ce qu'un bac à sable pour l'analyse des logiciels malveillants ?

R : Un bac à sable d'analyse des logiciels malveillants est un espace virtuel sécurisé utilisé pour exécuter et analyser des fichiers potentiellement malveillants afin de détecter les menaces en fonction de leur comportement.

Q : Qu'est-ce que l'automatisation de la veille sur les menaces ?

R : L'automatisation du renseignement sur les menaces est le processus de collecte, d'analyse et d'application des données sur les menaces à l'aide d'outils et de plates-formes automatisés afin d'accélérer la détection et la réaction.

Q : Qu'est-ce qu'un environnement "bac à sable" ?

R : Les environnements Sandbox sont des systèmes d'exploitation simulés utilisés pour exécuter en toute sécurité un code suspect à des fins d'analyse et de détection de comportements malveillants.

Q : Qu'est-ce que le "sandboxing" en IA ?

R : Dans le domaine de la cybersécurité alimentée par l'IA, le sandboxing permet aux systèmes automatisés d'observer le comportement des logiciels malveillants et de détecter les anomalies, souvent à l'aide de l'apprentissage automatique.

Q : Qu'est-ce que le sandboxing dans SOC ?

R : Dans un centre d'opérations de sécurité (SOC), le sandboxing permet de rationaliser le triage et l'investigation des alertes en automatisant le déclenchement et l'analyse des fichiers suspects.